はじめに

現代のアプリケーションセキュリティにおいて、リーダーはコードの脆弱性とオープンソースのリスクの両方に対処する必要があります。CheckmarxとBlack Duckは、これらの領域に取り組む人気のあるツールです。Checkmarxはソースコードに対する静的アプリケーションセキュリティテスト(SAST)で知られており、Black Duckはソフトウェア構成分析(SCA)を通じてオープンソースの依存関係とコンテナセキュリティに焦点を当てています。これらを比較することで、カバレッジのギャップが浮き彫りになり、より包括的なセキュリティ戦略を策定するのに役立ちます。

要約

結論として:CheckmarxとBlack Duckはそれぞれ独自のレイヤー(カスタムコード対オープンソース)で優れていますが、死角を残します。Aikido Securityは、SASTとSCAの両方の強みを1つのプラットフォームに統合し、コード、オープンソースコンポーネント、コンテナをカバーします。これにより、誤検知がはるかに少なく、統合もスムーズになります。その結果、ノイズと複雑さを軽減し、より広範な保護を実現します。ソフトウェアセキュリティリーダーにとって、Aikidoはより完全で効率的な代替手段を提供します。

各ツールの概要

- Checkmarx:プロプライエタリなソースコードのセキュリティ上の欠陥をスキャンするために設計された主要SAST 。幅広いプログラミング言語をサポートし、静的解析を用いてコードが実行される前に問題(SQLインジェクションやXSSなど)を検出します。Checkmarxは開発者中心のアプローチを重視し、開発パイプラインやIDEに統合することで脆弱性に関する早期のフィードバックを提供します。

- Black Duck:オープンソースとコンテナセキュリティに特化したSCA 。アプリケーション(コンテナイメージ)内のすべてのオープンソースライブラリ、フレームワーク、OSコンポーネントを特定し、既知の脆弱性やライセンスリスクをフラグ付けします。Black Duckは包括的なソフトウェア部品表(SBOM)の生成とオープンソースポリシーの適用に優れていますが、カスタムコードの新たな弱点分析は行いません。

機能ごとの比較

セキュリティスキャン機能

- Checkmarx (SAST):アプリケーションのソースコード内の脆弱性を検出するため、独自開発コードの深い静的解析を実行します。プログラムシークレット 、インジェクション脆弱性、不適切な設定、シークレット コード上の問題を検出できます。 Checkmarxのエンジンは数十の言語に対応し、データフロー分析と汚染分析を実行してコード内の悪用可能な経路を追跡します。ただし、Checkmarx単体ではカスタムコードに焦点を当てており、既知のCVEについてオープンソースライブラリを本質的にスキャンしません(従来のモデルではSCA 連携が必要でした)。これは、Checkmarxのみに依存する場合、サードパーティ依存関係のリスクが見逃される可能性があることを意味します。

- Black Duck (SCA):コード分析ではなく包括的なオープンソーススキャンを実行します。コードベースやコンテナ内のすべてのサードパーティコンポーネント(ライブラリ、フレームワーク、OSパッケージなど)をインベントリ化し、脆弱性 ライセンスインデックスと照合します。 BlackSBOM 生成しSBOM 依存関係既知の脆弱性(CVE)を特定SBOM コンテナイメージのレイヤーをスキャンして古いパッケージやリスクのあるパッケージを検出します。その強みはオープンソースリスク管理(ライセンスコンプライアンス(例:GPLや許容できないライセンスのフラグ付け)脆弱性 を含む)にあります。 ただしBlack Duckは自社開発ソースコードのロジックを検証しないため、既知の脆弱性コンポーネントに紐づかない限り、カスタムアルゴリズムや設定内のセキュリティバグは検出できません。実際には多くの組織が両方を併用しています:コーディング上の欠陥はCheckmarxで、オープンソース関連のリスクはBlack Duckでカバーするのです。(特筆すべきは Aikido は両方のアプローチを統合し、静的コード分析と依存関係/コンテナチェックを単一の統合スキャンで実行します。)

統合とCI/CDの互換性

- Checkmarx:開発ライフサイクル全体にわたる堅牢な統合を提供します。主要なIDE(VS Code、IntelliJ、Visual Studioなど)向けのプラグインを提供するため、開発者はコードをスキャンし、エディタ内で検出結果を確認できます。 CI/CDでは、Checkmarx は GitHub、GitLab、Azure DevOps、Jenkins などのプラットフォームと統合されており、各プルリクエストやビルドでスキャンを設定でき、深刻な問題が見つかった場合はビルドを中断する機能も備わっています。このシフトレフトアプローチにより、問題を早期に発見することができます。 Checkmarx は、オンプレミスまたはクラウドサービス(Checkmarx OneSaaS プラットフォーム)として実行できるため、導入に柔軟性があります。Checkmarx One の統合ダッシュボードは、SAST およびライセンスを取得している場合はSCA)の結果を 1 か所に集約します。全体として、統合は強みです。セキュリティチェックはパイプラインで自動化でき、比較的深いツールサポートにより開発者のワークフローに組み込むことができます。

- Black Duck:主にCI/CD レベルで統合され、成果物やビルドをスキャンします。開発者は通常、IDE 内で Black Duck スキャンを実行することはありません。その代わりに、チームはSynopsys DetectCLI またはプラグインを使用して、ビルドまたはリリースパイプライン中にスキャンをトリガーします。たとえば、Jenkins パイプラインは Black Duck を呼び出して、ビルドされたアプリケーションまたはコンテナイメージをスキャンし、脆弱性 検出された場合、ビルドを失敗させることができます。 Black Duck は、セキュリティまたはコンプライアンスチームが発見事項を確認およびトリアージする、一元化されたポータル (Black Duck Hub) に結果を出力します。Jira などの課題追跡システムとの統合をサポートしており、開発者向けのチケットを作成したり、脆弱性のあるライブラリを更新するためのプルリクエストを開いたりすることもできます。導入:Black Duck は、プロジェクトの BOM脆弱性 保存するサーバー (またはクラスタ) として、オンプレミスで実行されることがよくあります。 マネージドSaaSオプションも存在しますが、コンプライアンス上の理由から多くの企業は自社でホスティングしています。つまり、統合にはそのインフラのセットアップとCIパイプラインとの接続が必要です。要約すると、Black Duckはビルド後の監査ステップを追加することでDevOpsに適合します。ガバナンスには効果的ですが、CheckmarxのIDE統合ほどリアルタイムのコーディングプロセスに緊密に組み込まれているわけではありません。

精度とパフォーマンス

- Checkmarx:このツールは徹底的な静的解析を実行するため、計算負荷が高くなりがちです。大規模なコードベースのスキャンには、特に初回実行時において数分から数時間を要する場合があります。Checkmarxは増分スキャン(以降の実行では新規または変更されたコードのみを解析)によりこの問題を緩和し、継続的インテグレーションスキャン時の速度向上を図っています。精度面では、Checkmarxは初期設定のままでも膨大な数の潜在的問題(重大なものから情報提供レベルのものまで)を検出することで知られています。 この徹底性により脆弱性を発見する一方で、誤検知(安全なコードが危険と判定される)や優先度の低い警告が発生し、開発者を圧倒する可能性があります。実際、従来のCheckmarxユーザーは「誤検知発生装置」と揶揄することもあり、報告された問題の約1%しか実際の問題ではないケースを指摘しています。 チューニング(例:ルールカスタマイズや特定パターンの「悪用不可」マーク付け)により、チームはノイズを大幅に向上させられる。Checkmarxのルールエンジンは微調整を可能とし、新バージョンでは文脈分析を強化してノイズ削減を図っている。とはいえ、本質的な問題とそうでないものを区別する初期の学習曲線は容易ではない。 パフォーマンス面では、CIに統合された中規模コードベースの場合、Checkmarxは通常、妥当な時間(数分)でスキャンを完了できる。ただし、非常に大規模なモノリシックプロジェクトでは、パイプラインの遅延を避けるため、慎重な設定(またはセグメンテーション)が必要となる可能性がある。真陽性に対する精度は高いと評価されており、幅広い問題を検出する。ただし、些細な問題や誤警報をフィルタリングするための結果のトリアージには、労力を投入する必要があることを想定すべきである。

- Black Duck:Black Duckにおける正確性とは、既知の脆弱なコンポーネントを正しく特定することを意味します。その点において、広範な脆弱性 を活用し、通常は誤検知がほとんどありません。Black DuckがライブラリバージョンにCVEがあると指摘する場合、それは通常事実に基づいた記述です。 課題はむしろ関連性にあります:脆弱性 全て、アプリケーションに対して悪用可能または高影響とは限りません。デフォルトではBlack Duckは全ての既知の問題を列挙するため、多数の依存関係を持つ大規模アプリでは長いリストになる可能性があります。SCA 異なり、コードが実際に脆弱な関数を呼び出しているかどうかを深く分析しません(Javaの「悪用可能なパス」分析のような限定的なケースを除く)。 したがって、本番環境で使用しないコード脆弱性 ライブラリ脆弱性 アラートが表示される可能性があります。技術的には真の陽性(true positive)ですが、真のリスクではありません。これによりノイズが発生し、セキュリティチームが手動でどの脆弱性が重大かを優先順位付けする必要が生じます。 Black Duckにはポリシー機能があり、特定の結果を自動無視または免除できます(例:依存関係 特定深刻度以下の脆弱依存関係 )。

パフォーマンス:Black Duckによるスキャンは、依存関係マニフェストの解析、またはコンテナやコンパイル済みアプリ向けの完全バイナリスキャンのいずれかを伴います。このプロセス、特にプロジェクトの初回フルスキャンは時間がかかる場合があります。 ユーザーからは、Black Duckは「クイックスキャンに最適なツールではない」との指摘があります。大規模コードベースのオープンソースコンポーネントを包括的にスキャンする場合、BOMの構築と各コンポーネントのチェックに数分かかることがあります。コンテナイメージ スキャンコンテナイメージ レイヤー単位)も同様に負荷が高いです。CI/CD、並列実行や非同期処理を設定していない場合、ビルドパイプラインの遅延要因となり得ます。年々改善は進んでいるものの、結果読み込み中のUI応答性向上やスキャン速度のさらなる高速化を求めるユーザーの声も依然として存在します。要約すると、Black脆弱性 信頼性が高いものの、検出結果の膨大な量とスキャン所要時間から、出力データを効率的に処理するプロセス構築が必須です。徹底的でエンタープライズグレードのツールですが、軽量とは言えません。

カバレッジとスコープ

- Checkmarx:Checkmarxの強みのひとつは、幅広い言語サポートです。Java、C#、JavaScript/TypeScriptからPython、C/C++、PHP、Ruby、Goなど、数十の言語やフレームワークで記述されたコードをスキャンできます。これにより、複数の言語が混在するスタックを持つ組織に適しています(言語ごとにSAST 必要としません)。 CheckmarxはWebアプリケーション、マイクロサービス、モバイルアプリコード(例:iOS向けSwift、Android向けKotlin※ソースコードが利用可能な場合)をカバーし、Infrastructure-as-Codeテンプレートのセキュリティ設定ミスもチェックします。新プラットフォームモジュールAPI スキャンを拡張し、単なるアプリケーションソースコードを超えた包括的なコードリスク対応を目指しています。ただしCheckmarxの対象範囲は基本的に自社開発コードに限定されます。プロプライエタリなアプリケーションロジックや設定内の脆弱性は検出しますが、サードパーティコンポーネントについては(Checkmarx Oneの一部として)SCA 導入したものの、従来は中核領域ではありませんでした。オープンソースリスク管理をCheckmarx単独に依存する組織では、Black Duckと比較してSCA 成熟度が低いと感じるか、別ツールとの統合が必要となる可能性があります。 SDLCカバレッジの観点では、Checkmarxは主に開発・テストフェーズで使用される「シフトレフト」ツールであり、本番環境導入前の問題検出を目的としています。例えば、稼働中のアプリケーションを監視する機能(これはランタイムツールの領域)や、コンパイル済みバイナリコンテナイメージ ネイティブにスキャンする機能は備えていません。 したがって、ソースコードや初期段階のアートファクトには幅広く対応しているが、バイナリやランタイムのアートファクトには対応していない。

- Black Duck:Black Duckの適用範囲はプログラミング言語に依存しません。Mavenのpom.xml、NPMのpackage.json、Pythonのrequirements.txt、コンテナのベースイメージ、あるいはチェックインされたバイナリJARなど、どのような形で導入されたかに関わらず、存在するオープンソースやサードパーティ製コンポーネントを把握します。導入方法にかかわらずコンポーネントを列挙し、既知の脆弱性を検出します。 これはBlack Duckが事実上あらゆる環境をカバーできることを意味します:Java/.NETのエンタープライズアプリ、JavaScriptのフロントエンドプロジェクト、オープンソースライブラリを利用するC/C++プロジェクト、モバイルアプリ(例:依存関係 をスキャン)、コンテナイメージ 内部のLinuxパッケージやライブラリをスキャン)。さらにBlack Duckは ライセンスコンプライアンス対応。セキュリティ問題のフラグ付けだけでなく、オープンソースライセンスの義務追跡も行います(例:GPLやAGPLライセンスのライブラリ使用時、法務チームが確認できるよう警告)。これはCheckmarxや多くの純粋なセキュリティツールの機能を超えています。Black Duckのナレッジベースには法的リスク情報が含まれており、特定のライセンス回避や正確な帰属表示が必要な組織にとって重要です。 SDLCの観点では、Black Duckはビルド/リリース段階や、リリース済みソフトウェアの継続的監視(例:新規CVEが既にデプロイされたコンポーネントに影響する場合のアラート)で頻繁に利用されます。開発段階に限定されず、多くの組織が本番環境のソフトウェア部品表を定期的に再スキャンし、新たに公開された脆弱性を検出するために活用しています。カバーしない領域: 脆弱性 に存在しないカスタムコード内の脆弱性です。 また、設定上の問題(既知の脆弱性コンポーネントを導入する設定ミスを除く)は本質的にカバーしません。例えば、コード内の暗号処理の不安全な使用については警告しません。SAST Checkmarx)SAST 検出する領域です。動的テストも行いません。したがって、オープンソースでは広範なカバレッジを持ちますが、焦点が狭く(ランタイムやカスタムコードの分析は行わない)、その特性は限定的です。 実際には、Black Duckはより大規模なツールチェーンの一部として機能します。完全なカバレッジを得るには、チームはSAST DASTなどと組み合わせるか、 Aikido のようなこれらを網羅するオールインワンツールを選択します。

開発者エクスペリエンス

- Checkmarx: IDEプラグインやプルリクエストチェックにより開発者のワークフローに直接統合されますが、検出結果が多すぎるため、誤検知によってチームが疲弊することがあります。効果的に活用するには、開発者トレーニングとルールチューニングが必要です。

- Black Duck: 主にセキュリティチームによって使用されるBlack Duckは、開発者向けに同じようなハンズオン体験を提供しません。高レベルのレポートと修正提案を提供しますが、開発者がツールと直接定期的にやり取りすることは少ないかもしれません。

価格とメンテナンス

- Checkmarx: エンタープライズレベルの価格設定を提供しており、小規模チームにとっては高価になる可能性があります。メンテナンスには、スキャンの調整、インフラの管理、ルールの更新が含まれます。

- Black Duck: こちらも複雑な価格設定のプレミアムソリューションで、他のSynopsysツールとバンドルされていることが多いです。オンプレミスサーバーまたはマネージドSaaSのメンテナンスが必要であり、小規模組織にとっては費用が法外になる可能性があります。

各ツールの長所と短所

Checkmarx – 長所と短所

- Checkmarx –強み:静的解析における非常に幅広い言語およびフレームワークのサポートにより、複雑なコード脆弱性の検出が可能。開発者ツールCI/CD IDEプラグイン、プルリクエストチェック)との豊富な連携により、セキュリティのシフトレフトを促進。カスタマイズ可能なルールと詳細なコンプライアンスレポート(OWASP Top 10、PCIなど)を提供し、企業ガバナンスに適している。

- Checkmarx – 欠点: 初期状態で多数の課題を報告する傾向があり、チューニングが必要な多くの誤検知が含まれます。初期設定とルールカスタマイズにはチームにとって急な学習曲線が伴います。スキャン時間とインフラ要件は大規模プロジェクトでは負担が大きくなることがあります。また、ライセンス費用が高価で大企業向けであり(簡単な従量課金オプションはありません)。

Black Duck – 長所と短所

- Black Duck –強み: 脆弱性 、既知のリスクとライセンスに関する広範なナレッジベースを有します。完全なSBOM(ソフトウェア構成材料)を生成し、すべてのアプリケーションにわたりオープンソースポリシー(例:ライセンスコンプライアンス、バージョン禁止)を適用可能です。ビルドパイプラインに統合することでリリース前の問題検出を実現し、依存関係のアップグレードを自動提案または調整することで手動作業を削減します。

- Black Duck -欠点:独自ソースコードを分析しないため、SASTと組み合わせない限りカスタムコードのセキュリティギャップが残る;優先順位付けが必要な長大な脆弱性 でチームを圧倒する可能性あり(デフォルトでは文脈に応じた悪用可能性フィルタリングなし); オンプレミスサーバーから大規模イメージのスキャン遅延までリソースを大量に消費し、迅速な開発サイクルには不向き。ドキュメントとUIは網羅的だが、新規ユーザーには煩雑で分かりにくいとの評価がある。Checkmarx同様、高額な価格設定が特徴で、価値に見合わないと指摘するレビューも存在する。

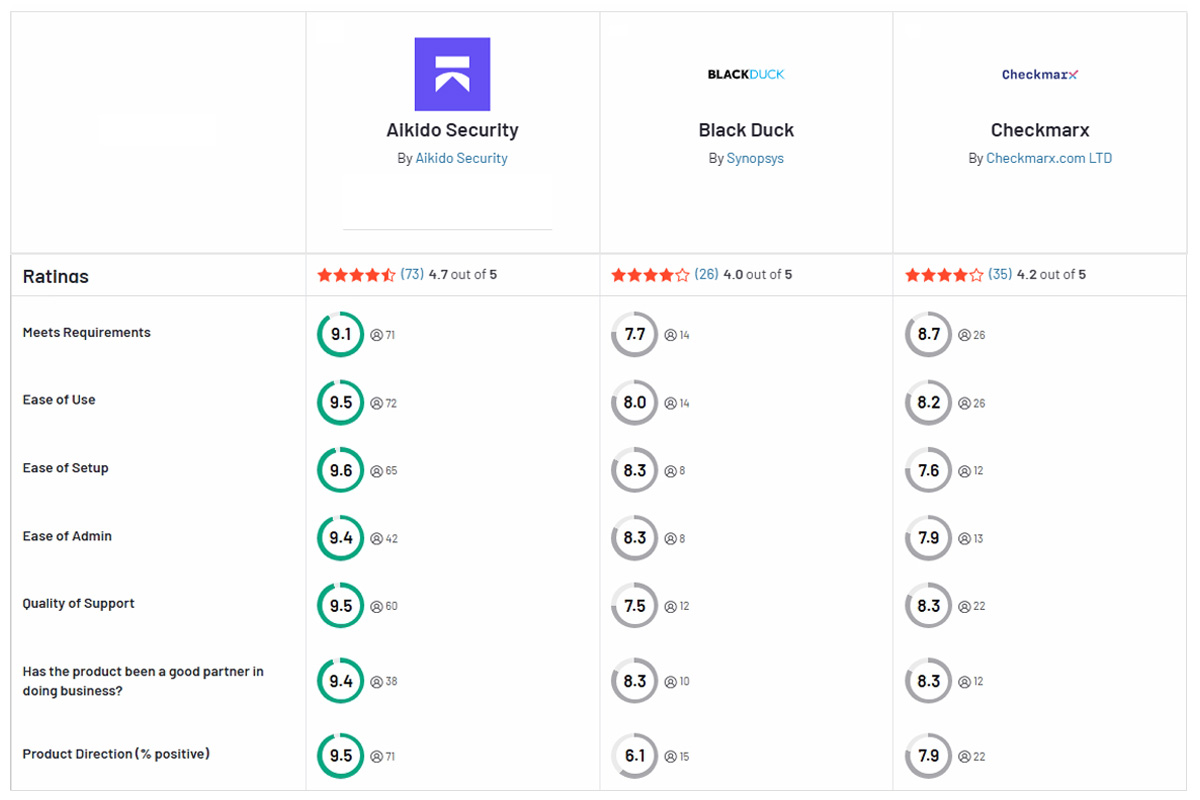

Aikido Security: より良い代替策

Aikido Securityは、CheckmarxとBlack Duckの多くの欠点を解決するモダンなアプローチを提供します。静的コード分析とオープンソース/コンテナスキャンを単一のプラットフォームに統合することで、より広範なカバレッジを提供し、SASTとSCA間のギャップをなくします。インテリジェントなフィルタリングにより、Aikidoは誤検知を削減し(「ノイズなし」の哲学により、実行可能な問題のみを表面化させます)、このソリューションは、高速スキャン、IDE内結果、さらにはAI支援修正など、すべてDevOpsワークフローに適合するように設計されており、よりスムーズな開発者エクスペリエンスを提供します。リーダーシップにとって重要なのは、Aikidoがよりシンプルな料金モデル(オールインワン、複数ツール契約なし)を採用しているため、導入と拡張が容易である点です。要するに、AikidoはCheckmarxとBlack Duckの強みである包括的なコードと依存関係のセキュリティを組み合わせつつ、それぞれの課題を回避し、ソフトウェアセキュリティプログラムにとってより効果的な代替手段として登場しています。