フィンテックのためのソフトウェア・セキュリティ

コンプライアンス重視の銀行APIから高速暗号資産取引所まで、 Aikido は、開発を遅らせることなく、フィンテックチームが迅速にリリースし、コンプライアンスを維持し、SDLCを保護することを支援します。

- コード、コンテナ、クラウド、SBOMなどのスキャン

- コンプライアンスの促進(DORA、PCI、SOC 2など)

.avif)

これらの企業は、夜、よりよく眠れる

.png)

セキュリティを加速し、顧客の信頼を勝ち取る

フィンテックは急速に進化するが、セキュリティとコンプライアンスは後回しにできない。

Aikido は、DORA、PCI DSS、ISO 27001に対応したリリースサイクルの安全性と監査準備を整え、顧客、パートナー、規制当局に対して自社のセキュリティ態勢を証明します。

スピードと信頼性を追求したオールインワン・セキュリティ

フィンテックにおいて、信頼こそが通貨である。 Aikido は、提供速度を落とすことなく、最高水準のセキュリティ要件を満たすことを可能にします。

- 検出、監視、修復の一元化

- 本番前に問題を修正する

- 監査対応レポートでコンプライアンスを証明

手間のかからないコンプライアンス

PCI DSSからDORA、ISO 27001、SOC 2、NIS2に至るまで、コンプライアンスはフィンテック業界における最低限の条件である。 Aikido は自動化された管理機能、明確なレポート、迅速な監査対応により、認証取得と維持を容易にします。

- SBOM、OSSライセンスチェック、NIS2整合レポートの自動化

- DORA、PCI DSSなどの監査対応エビデンスの作成

- パートナー、監査人、規制当局に明確な証拠を提供する

- ビルトイン・コントロールとレポーティングでコンプライアンスのオーバーヘッドを削減

自律型AIペネトレーションテスト

セキュリティは単なるスキャンではなく、実際の攻撃者がどのように動くかを理解することです。

当社のAIエージェントは、お客様のコードやデプロイ済みのWebアプリ・APIを分析し、実際の攻撃者の行動をシミュレート。検証済みのSOC2およびISO27001対応レポートを、わずか数時間以内に提供します。

- エンドツーエンド攻撃経路:コード、クラウド、ランタイム全体にわたる悪用可能な経路をマッピングする。

- エクスプロイト :本番環境へのリスクなしに、実世界の技術に対するテストを実施。

- 優先順位付けされたリスク:攻撃者が実際にエクスプロイト用する脆弱性に焦点を当てる。

暗号&Web3対応

暗号通貨チームには積極的な防御が必要だ。 Aikido はアプリ内ランタイム保護を追加し、リアルタイムで悪用を阻止します。また、当社のオープンソース脅威フィードは他社が見逃すリスクを可視化します。

- オープンソースの脅威フィード:人間によって検証された情報、何万もの脆弱性とマルウェアパッケージが発見される(NVD/GitHubのギャップを含む)

- ランタイム保護:アプリ内で発生する攻撃をブロックします。

- 重要なオープンソース依存関係関係におけるゼロデイ脆弱性への早期警告

セキュリティ・ツールに望むこと

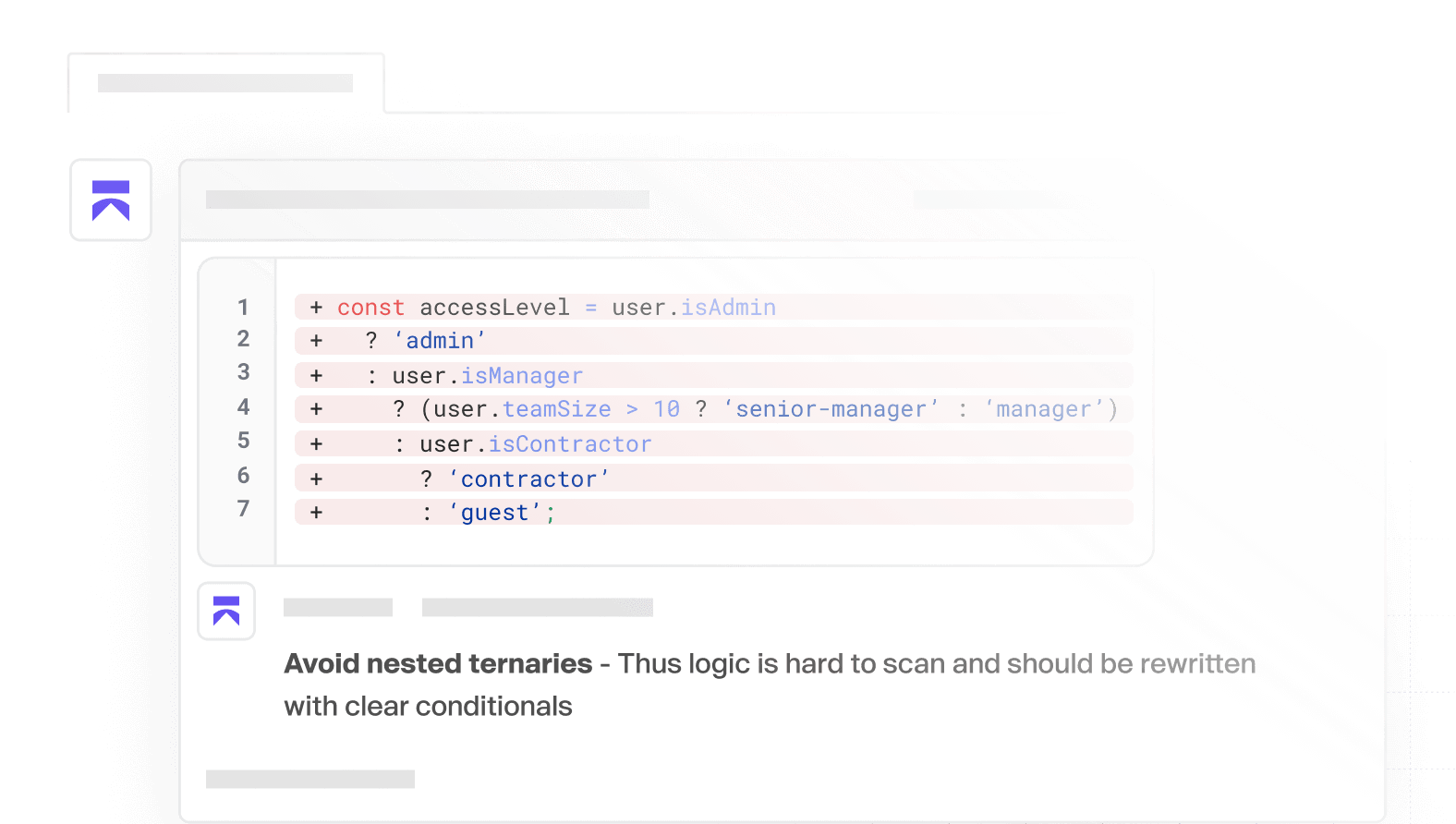

静的アプリケーション・セキュリティ・テスト(SAST)

SQLインジェクション、XSS、バッファオーバーフロー、その他のセキュリティリスクなどのセキュリティ脆弱性についてソースコードをスキャンします。一般的なCVEデータベースと照合します。すぐに使用でき、すべての主要言語をサポートしています。

ソフトウェア構成分析

ライブラリ、フレームワーク、依存関係などのサードパーティコンポーネントの脆弱性を分析します。Aikidoは到達可能性分析を行い、トリアージして偽陽性をフィルタリングし、明確な修正アドバイスを提供します。ワンクリックで脆弱性を自動修正

Infrastructure as Code (IaC)

Terraform、CloudFormation、KubernetesのHelmチャートをスキャンし、設定ミスを探します。

- インフラをリスクにさらす設定ミスを発見する

- 本支店に到達する前に脆弱性を特定する

- CI/CDパイプラインに統合

コンテナ・セキュリティ

コンテナオペレーティングシステムをスキャンして、セキュリティ上の問題があるパッケージを探す。

- コンテナに脆弱性(CVEのようなもの)があるかどうかをチェックします。

- コンテナ・データの機密性に基づいて脆弱性をハイライトする

- AIを活用してコンテナイメージを自動修正します。

DAST & API セキュリティ

アプリケーションとAPIを監視し、SQLインジェクション、XSS、CSRFなどの脆弱性を、表面的なものから認証済みDASTによるものまで発見します。

実世界の攻撃をシミュレートし、すべてのAPIエンドポイントをスキャンして一般的なセキュリティ脅威を検出します。

.avif)

クラウド&K8sセキュリティポスチャ管理 (CSPM)

主要なクラウドプロバイダーにわたるクラウドインフラのリスクを検出する。

- 仮想マシン(AWS EC2インスタンス)の脆弱性をスキャンします。

- クラウドの設定ミスや、過度に許可されたユーザー・ロール/アクセスをスキャンする。

- SOC2、ISO27001、CIS、NIS2のセキュリティポリシーとコンプライアンスチェックの自動化

機密情報の検出

APIキー、パスワード、証明書、暗号化キーなどが漏れていないか、コードをチェックしてください。

マルウェア検出

npmエコシステムは、そのオープンな性質上、悪意のあるパッケージが公開される可能性があります。Aikidoは、JavaScriptファイルやnpmパッケージに埋め込まれている可能性のある悪意のあるコードを特定します。(バックドア、トロイの木馬、キーロガー、XSS、クリプトジャッキングスクリプトなどをスキャンします。)

コンプライアンス

コンプライアンスを確認する

Aikidoは、ISO 27001:2022、SOC 2 Type 2、PCIセキュリティスタンダード、DORAの技術的統制のチェックとエビデンスの作成を行います。技術的統制の自動化は、コンプライアンス達成に向けた大きなステップアップです。

ISO 27001:2022

ISO 27001は、FinTech企業にとって特に重要です。この世界的に認知された規格は、機密性の高い企業情報を管理し、機密性、完全性、可用性を確保するための体系的なアプローチを保証します。Aikidoは、ISO 27001:2022の様々な技術的管理を自動化します。

SOC 2 タイプ2

SOC 2は、サービスプロバイダーが顧客のデータを適切に管理し、組織の利益と顧客のプライバシーを保護することを保証する基準です。SOC2に準拠することで、データ保護へのコミットメントを示すことができます。Aikidoはすべての技術的な管理を自動化し、コンプライアンス・プロセスをより簡単にします。

DORA

デジタル・オペレーショナル・レジリエンス法(DORA)は、金融機関に対し、ITリスクへの対応強化を求めるEUの規制である。Aikidoは、セキュリティ脆弱性の検知と修復を自動化することで、DORA規制が求める継続的な監視、インシデント報告、3Dパーティリスクの管理を可能にし、DORAコンプライアンスを支援します。

ペイメントカード業界のデータセキュリティ

Payment Card Industry Data Security Standard(PCI DSS)は、金融取引中および取引後のカード会員データを保護するために設計された一連のセキュリティ基準を要求しています。クレジットカード情報を扱う組織は、カード会員データの安全な処理、保存、および送信を保証するために、これらの基準に準拠しなければなりません。Aikidoは、多くの技術的管理を自動化します。

.png)

CheckmarxとSnykを試しましたが、 Aikido の方がより高速で、実用性が高く、扱いやすかった。」

"Aikido 脆弱性 修復への取り組み方に多大な影響を与えています。」

Vanta

コンプライアンスへの最短経路。認証に必要な証拠の90%を収集します。

Drata

コンプライアンスの開始から監査対応、さらにその先までを自動化します。

Sprinto

Sprintoは、すべてのセキュリティコンプライアンスと認証監査のためのワンストッププラットフォームです。

Thoropass

Thoropassは、シームレスなセキュリティ監査体験を提供する包括的なコンプライアンス・ソリューションです。

Secureframe

セキュリティコンプライアンスの自動化プラットフォームをリードし、あらゆるコンプライアンスを迅速かつ容易に実現します。

今すぐ安全を確保しましょう

コード、クラウド、ランタイムを1つの中央システムでセキュアに。

脆弱性を迅速に発見し、自動的に修正。

よくあるご質問

Aikido自体はセキュリティテストを受けていますか?

はい。毎年サードパーティによるペンテストを実施し、継続的なバグ報奨金プログラムを維持して、問題を早期に発見しています。

Aikidoはエージェントの導入が必要ですか?

他の方法とは異なり、Aikidoは完全にAPIベースで運用できるため、専用のエージェントは不要です!数分でセットアップが完了し、手間は一切かかりません。

リポジトリを接続したくありません。テストアカウントで試すことはできますか?

もちろん!gitでサインアップする際、どのリポジトリにもアクセス権を付与せず、代わりにデモ用のリポジトリを選択できます。

私のデータはどうなりますか?

私たちは、一時的な環境(専用のDockerコンテナなど)内にリポジトリをクローンします。これらのコンテナは、分析後に自動で削除されます。テストとスキャン自体の所要時間は約5分です。その後、すべてのクローンおよびコンテナは、すべてのお客様に対し、常に即時かつ自動的に消去されます。

.svg)