なぜセキュリティ・テック企業はAikidoを使うのか?

セキュリティ・テクノロジー企業として、模範となり、アプリケーションの最高水準のセキュリティを維持することは極めて重要です。最終的には、最も厳格なセキュリティ対策を講じなければ、顧客からの信頼を得ることはできません。

データ漏洩は、貴社の評判と信用を著しく損なう可能性があります。Aikidoのアプリケーション・セキュリティ・ソリューションでは、全方位的な保護とリアルタイムの脆弱性検出が可能なため、貴社と貴社の顧客に安心感を与えることができます。

コンプライアンス

ISOおよびSOC2コンプライアンスの準備

Aikidoは、ISO 27001:2022 & SOC 2 Type 2の技術的統制のチェックとエビデンスの作成を行います。技術的統制の自動化は、ISOとSOC 2のコンプライアンス達成に向けた大きなステップアップです。

ISO 27001:2022

ISO 27001は、セキュリティ技術企業にとって特に重要です。この世界的に認められた規格は、機密性の高い企業情報を管理し、機密性、完全性、可用性を確保するための体系的なアプローチを保証します。Aikidoは、ISO 27001のさまざまな技術的管理を自動化します。

SOC 2 タイプ2

SOC 2は、サービスプロバイダーが顧客のデータを適切に管理し、組織の利益と顧客のプライバシーを保護することを保証する基準です。SOC2に準拠することで、データ保護へのコミットメントを示すことができます。Aikidoはすべての技術的な管理を自動化し、コンプライアンス・プロセスをより簡単にします。

SOC2 Type 2、ISO 27001:2022など、 Aikidoはすべての技術コードとクラウドセキュリティのあらゆる要件に対応します。

SOC 2 コントロール

CC3.3:不正の可能性を検討する

CC3.2:特定されたリスクの重大性を見積もる

CC5.2:企業は目的を達成するために、技術的な統制活動を選び、実施する責任を担います。

CC6.1~CC6.6~CC6.7~CC6.8

CC7.1:インフラおよびソフトウェアの監視

CC7.1:変更検出メカニズムの実装

CC7.1:未知または未承認のコンポーネントの検出

CC7.1:脆弱性スキャンの実施

CC7.1:フィルタを実装して異常を分析する

CC7.1:影響を受けた環境の復旧

CC10.3:バックアップデータの完全性と完全性をテストする。

CC8.1:機密情報の保護

CC8.1:システム変更の追跡

ISO 27001 コントロール

A.8.2 特権アクセス権 - A.8.3 情報アクセス制限 - A.8.5 安全な認証 - A.8.6 容量管理 - A.8.7 マルウェアからの保護 - A.8.8 技術的脆弱性の管理 - A.8.9 構成管理 - A.8.12 データ漏えい防止 - A.8.13 バックアップ - A.8A.8.15 ロギング - A.8.16 監視活動 - A.8.18 特権ユーティリティプログラムの使用 - A.8.20 ネットワークセキュリティ - A.8.24 暗号の使用 - A.8.25 安全な開発ライフサイクル - A.8.28 安全なコーディング - A.8.31 開発環境、テスト環境、実運用環境の分離 - A.8.32 変更管理

A.5.15: アクセス管理

A.5.16: アイデンティティ管理

A.5.28:証拠の収集

A.5.33: 記録の保護

Vanta

コンプライアンスへの最短経路。認証に必要な証拠の90%を収集します。

Drata

コンプライアンスの開始から監査対応、さらにその先までを自動化します。

Sprinto

Sprintoは、すべてのセキュリティコンプライアンスと認証監査のためのワンストッププラットフォームです。

Thoropass

Thoropassは、シームレスなセキュリティ監査体験を提供する包括的なコンプライアンス・ソリューションです。

Secureframe

セキュリティコンプライアンスの自動化プラットフォームをリードし、あらゆるコンプライアンスを迅速かつ容易に実現します。

セキュリティ・ツールに望むこと

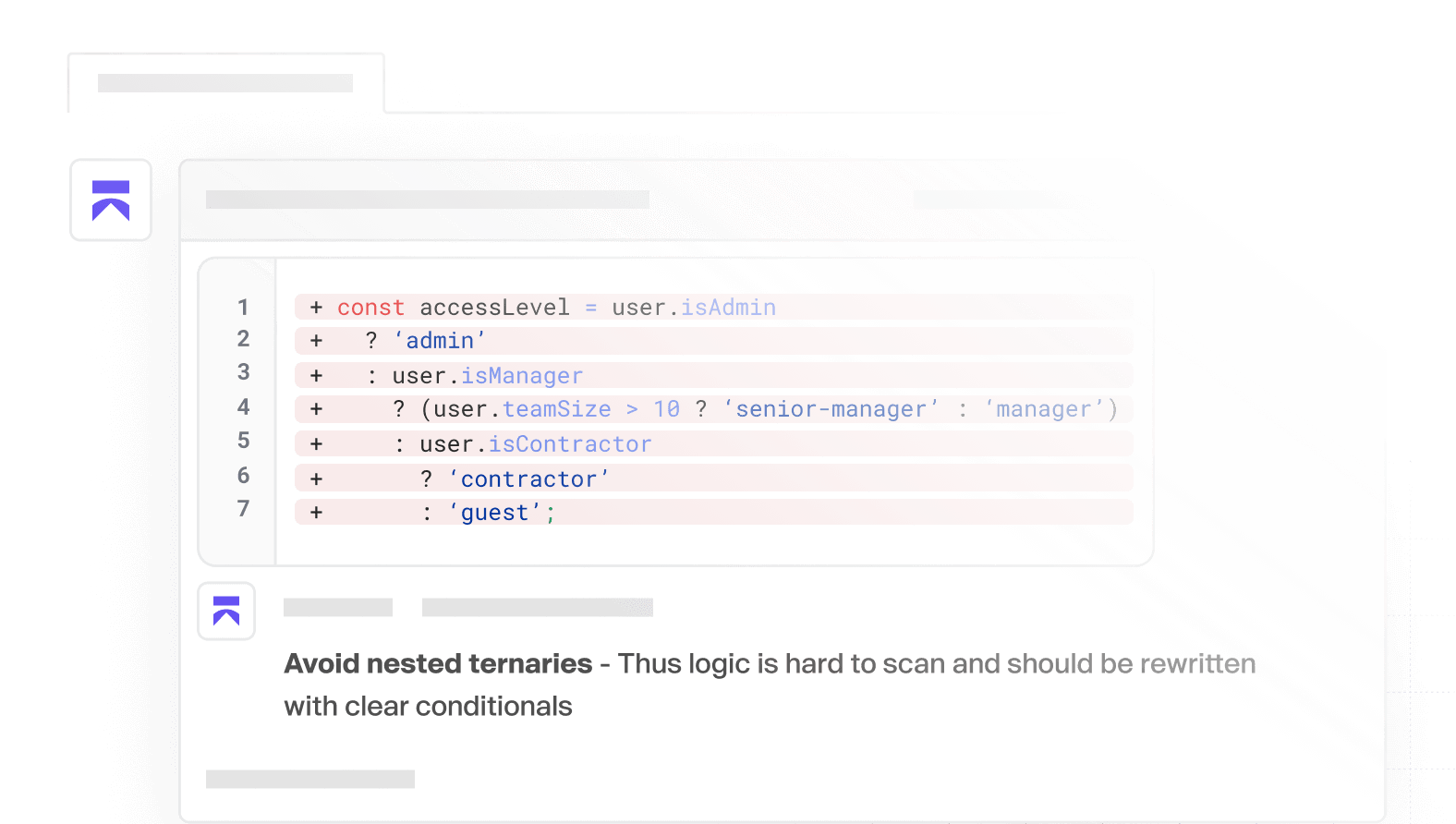

静的アプリケーション・セキュリティ・テスト(SAST)

SQLインジェクション、XSS、バッファオーバーフロー、その他のセキュリティリスクなどのセキュリティ脆弱性についてソースコードをスキャンします。一般的なCVEデータベースと照合します。すぐに使用でき、すべての主要言語をサポートしています。

ソフトウェア構成分析

ライブラリ、フレームワーク、依存関係などのサードパーティコンポーネントの脆弱性を分析します。Aikidoは到達可能性分析を行い、トリアージして偽陽性をフィルタリングし、明確な修正アドバイスを提供します。ワンクリックで脆弱性を自動修正

Infrastructure as Code (IaC)

Terraform、CloudFormation、KubernetesのHelmチャートをスキャンし、設定ミスを探します。

- インフラをリスクにさらす設定ミスを発見する

- 本支店に到達する前に脆弱性を特定する

- CI/CDパイプラインに統合

コンテナ・セキュリティ

コンテナオペレーティングシステムをスキャンして、セキュリティ上の問題があるパッケージを探す。

- コンテナに脆弱性(CVEのようなもの)があるかどうかをチェックします。

- コンテナ・データの機密性に基づいて脆弱性をハイライトする

- AIを活用してコンテナイメージを自動修正します。

DAST & API セキュリティ

アプリケーションとAPIを監視し、SQLインジェクション、XSS、CSRFなどの脆弱性を、表面的なものから認証済みDASTによるものまで発見します。

実世界の攻撃をシミュレートし、すべてのAPIエンドポイントをスキャンして一般的なセキュリティ脅威を検出します。

.avif)

クラウド&K8sセキュリティポスチャ管理 (CSPM)

主要なクラウドプロバイダーにわたるクラウドインフラのリスクを検出する。

- 仮想マシン(AWS EC2インスタンス)の脆弱性をスキャンします。

- クラウドの設定ミスや、過度に許可されたユーザー・ロール/アクセスをスキャンする。

- SOC2、ISO27001、CIS、NIS2のセキュリティポリシーとコンプライアンスチェックの自動化

機密情報の検出

APIキー、パスワード、証明書、暗号化キーなどが漏れていないか、コードをチェックしてください。

マルウェア検出

npmエコシステムは、そのオープンな性質上、悪意のあるパッケージが公開される可能性があります。Aikidoは、JavaScriptファイルやnpmパッケージに埋め込まれている可能性のある悪意のあるコードを特定します。(バックドア、トロイの木馬、キーロガー、XSS、クリプトジャッキングスクリプトなどをスキャンします。)

よくあるご質問

Aikido自体はセキュリティテストを受けていますか?

はい。毎年サードパーティによるペンテストを実施し、継続的なバグ報奨金プログラムを維持して、問題を早期に発見しています。

Aikidoはエージェントの導入が必要ですか?

他の方法とは異なり、Aikidoは完全にAPIベースで運用できるため、専用のエージェントは不要です!数分でセットアップが完了し、手間は一切かかりません。

リポジトリを接続したくありません。テストアカウントで試すことはできますか?

もちろん!gitでサインアップする際、どのリポジトリにもアクセス権を付与せず、代わりにデモ用のリポジトリを選択できます。

私のデータはどうなりますか?

私たちは、一時的な環境(専用のDockerコンテナなど)内にリポジトリをクローンします。これらのコンテナは、分析後に自動で削除されます。テストとスキャン自体の所要時間は約5分です。その後、すべてのクローンおよびコンテナは、すべてのお客様に対し、常に即時かつ自動的に消去されます。

今すぐ安全を確保しましょう

コード、クラウド、ランタイムを1つの中央システムでセキュアに。

脆弱性を迅速に発見し、自動的に修正。

.avif)

.svg)

.svg)