.png)

クラウド環境全体の可視性とセキュリティ

AWS、Azure、GCPを横断して、誤認識、エクスポージャ、過度に寛容なIAM、コンプライアンス・ギャップなどのクラウド・リスクを一元的に把握できます。

- コンテナイメージのCVEをスキャンします。

- 誤認識と許可されすぎたロールの検出

- コンプライアンスチェックの自動化

数分でセットアップ

Aikidoは、設定ミスチェックを行うために必要な最小限の読み取り専用権限を要求します。

複数のツールを置き換える

ポイントソリューションは不要です。Aikidoは、コード、クラウド、ランタイムを1つのツールでカバーします。複雑な操作や追加費用はかかりません。

コンプライアンス報告の自動化

各チェックはSOC 2 / ISO 27001に対応しています。Vanta、Drataなどに自動同期します。

CSPMの特徴

コンテキスト・アウェア・リスク・スコアリング

Aikidoは、コンテキストに基づいて脆弱性の深刻度を自動的に調整します。例えば、本番環境での問題は、ステージング環境での同じ問題よりも優先度が高くなります。コンテナをクラウド環境にリンクすると、それらのコンテナCVEも再スコアリングされるため、どの脆弱性が真にリスクをもたらすかを常に把握できます。

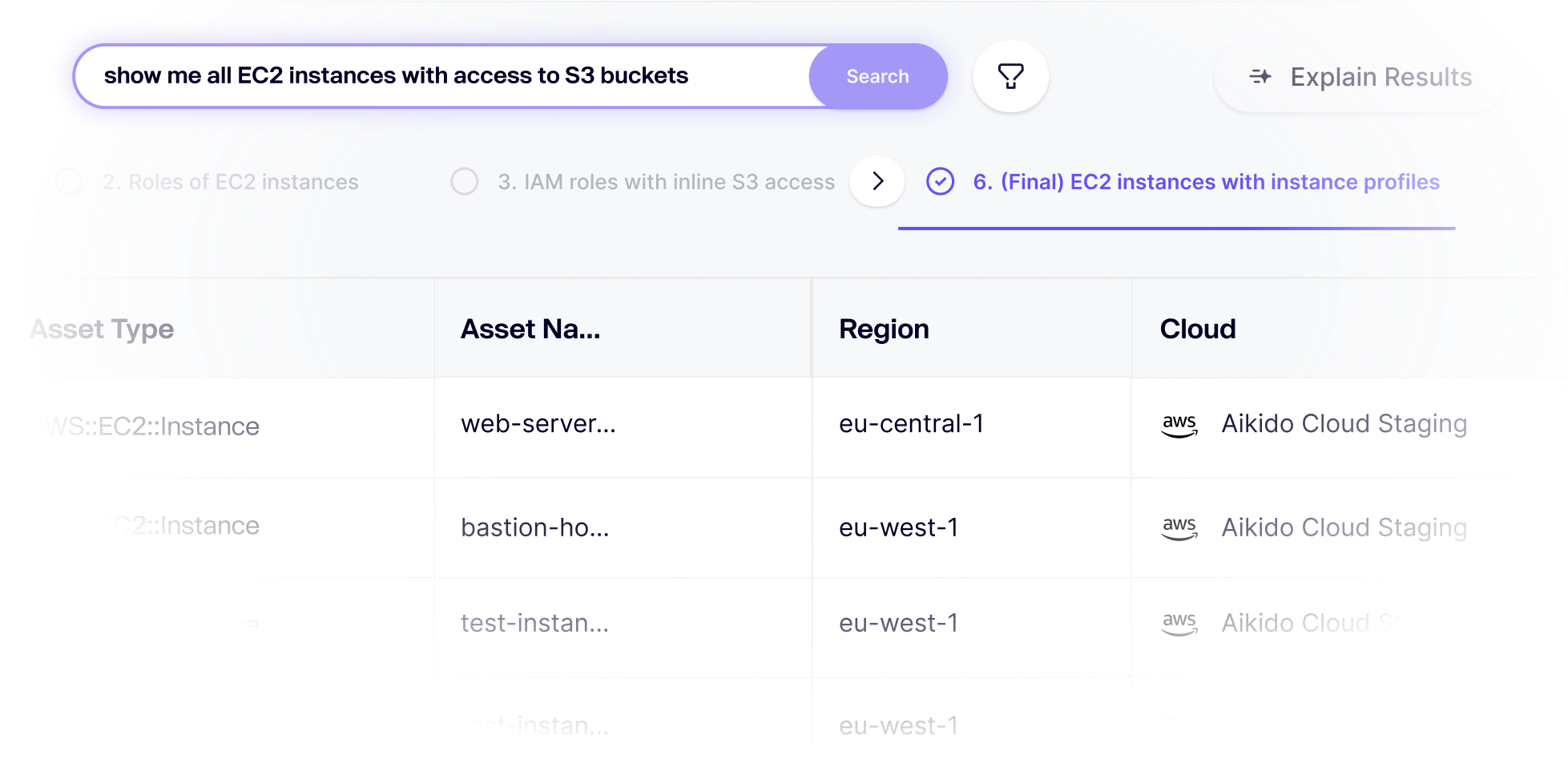

クラウドセキュリティの可視化

AWSコンソールを何度もクリックする必要はありません。平易な言葉でクラウドについて質問し、数秒で回答を得られます。AikidoのCloud Searchは、クラウド全体をデータベースのように検索できるため、リソース、設定ミス、関連性などを瞬時に見つけることができます。

クラウド資産に対するアラート

重要な変更があったときに通知を受け取る。

あらゆるクラウド資産検索をリアルタイムアラートに変換します。新しい公開S3バケット、ポート22が開いているVM、または管理者ロールが追加された場合など、Aikidoがそれを監視します。資産がクエリに一致した瞬間に通知が届きます。予期せぬ事態はもうありません。再度チェックを実行する必要はありません。

仮想マシンのスキャン

AikidoはAWS EC2インスタンスの脆弱性をスキャンします。エージェントの有無にかかわらず、コードからクラウドまで100%カバーします。

コンテナ・イメージ・スキャン

Aikidoはコンテナイメージの脆弱性をスキャンし、クラウドプロバイダーの検出結果の重複を排除します。余分なノイズのないクリーンなレポートが得られます。

インフラストラクチャ・アズ・コード・スキャンニング

古いランタイムの検出

AI AutoFixで修正時間を短縮

1つのプラットフォームでフルカバレッジ

散在しているツールスタックを、すべてをこなし、何が重要かを示してくれる1つのプラットフォームに置き換えましょう。

よくあるご質問

クラウドセキュリティポスチャ管理 (CSPM) とは何ですか?また、クラウド環境を保護するためにそれが必要なのはなぜですか?

CSPMは、AWS、Azure、GCP、その他のクラウドプラットフォームにおける誤設定やリスクのある設定を特定するために、クラウド構成を継続的に監査します。公開S3バケットのような小さなエラーでも、機密データを露出させる可能性があります。Aikidoはこのプロセスを自動化し、攻撃者がそれらをエクスプロイトする前に危険な設定を特定します。これにより、何百ものクラウド設定を手動でレビューすることなく、安全を維持するのに役立ちます。

AikidoのCSPMは、クラウド設定における設定ミスやセキュリティリスクをどのように特定しますか?

Aikidoは読み取り専用APIを介してクラウドアカウントに接続し、リスクのある設定をスキャンします。ストレージアクセス、IAMロール、ファイアウォールルールなどをベストプラクティスと照合してチェックします。誤設定または過度に許可的な設定はレビューのために特定されます。エージェントは不要です。メタデータと構成分析のみで完全に機能します。

AikidoのCSPMが検出するクラウド設定ミスの例にはどのようなものがありますか (オープンなS3バケットなど)?

例えば、公開されているS3バケット、暗号化されていないデータベース、オープンなSSHポート、誰にでも管理権限を与えるIAMポリシーなどだ。また、許可されたリージョン外に配置されたリソースや、タグが見つからないリソースにもフラグを立てる。サービスやデータを公開する可能性のあるものはすべて、レビューのために表面化される。

AikidoのCSPMは、クラウドリソースへのエージェントのインストールが必要ですか、それともエージェントレスソリューションですか?

Aikidoは完全にエージェントレスです。クラウドプロバイダーのAPIを使用して構成データを読み取ります。インストールは不要で、パフォーマンスへの影響もありません。読み取り専用アクセスを付与するだけで、外部から設定を継続的に監視します。

AikidoをAWS/Azure/GCPアカウントに接続する方法と、アクセスを許可することの安全性について教えてください。

AWS、Azure、GCPで読み取り専用のロールまたは認証情報を作成することで接続します。Aikidoは構成を読み取るための最小限の権限のみを要求します。設定を変更したり、データにアクセスしたりすることはできません。これは、セキュリティ監査人に読み取り専用アクセスを与えるようなものです。アクセスはいつでも取り消すことができます。

AikidoのCSPMは大量のアラートを発生させますか、それとも関連性に基づいて検出結果を優先順位付けし、フィルタリングしますか?

Aikidoはリスクとコンテキストに基づいて問題に優先順位を付けます。本番環境での影響の大きい誤設定は、開発環境での軽微なものよりも優先順位が高くなります。ノイズに圧倒されることはなく、注目すべき意味のあるリスクの絞り込まれたリストが得られます。

AikidoのCSPMは問題を自動修正できますか (例えば、公開S3バケットを閉じるなど)、それとも単に報告するだけですか?

Aikidoは、ガイド付きの修復、自動生成された修正 (例: Terraform)、および多くの問題に対するワンクリックPRを提供します。インフラストラクチャを自動的に変更することはありませんが、安全で開発者に優しい修正により、問題を迅速に解決するのに役立ちます。

AikidoのCSPMは、WizやOrca Securityのようなクラウドセキュリティプラットフォームと比較してどうですか?

WizやOrcaとは異なり、Aikidoはコードからクラウドまで、フルスタックのセキュリティを単一プラットフォームで提供します。重複するアラートが減り、(公開されたリソースに関連する脆弱性のような)より優れたコンテキストリンキング、そして自動修正のような開発者ファーストの機能が得られます。軽量で高速であり、DevSecOpsチームをサポートするように構築されています。

AikidoのCSPMは、どのクラウドプロバイダーとサービス(AWS、Azure、GCPなど)をサポートしていますか?

AikidoはAWS、Azure、GCP、およびDigitalOceanのような一部の他のサービスをサポートしています。EC2、S3、RDS、IAM、Kubernetes (EKS、AKS、GKE)などのサービスをカバーしています。広く利用されているクラウドリソースであれば、Aikidoがスキャンする可能性が高いです。

AikidoのCSPMは、エンドツーエンドのコードからクラウドまでのセキュリティをカバーする、より広範なCNAPPソリューションの一部ですか?

はい。AikidoのCSPMは、コードスキャン (SAST、SCA)、IaCスキャン、コンテナセキュリティ、シークレット検出などを含むCNAPPの一部です。すべてのツールが連携し、開発から本番環境まで完全な可視性を提供し、統合されたレポートとアラートを実現します。

クラウド環境にカスタムルールを定義できますか?

はい。カスタムCSPMルールについては、こちらでさらに詳しくご覧いただけます。

今すぐ安全を確保しましょう

コード、クラウド、ランタイムを1つの中央システムでセキュアに。

脆弱性を迅速に発見し、自動的に修正。