レビュー

「AikidoはISOとSOC2の認証取得に役立つ統合された自動レポーティング・ソリューションのおかげで、御社のセキュリティを御社の強みの1つにします。」

ファブリス・G

Kadonation代表取締役

セキュリティ問題、マルウェア、古いライブラリ、ライセンスリスクを検出します。偽陽性の自動判定、明確な修正、SBOMの生成を数秒で実行します。

.png)

包括的な補償と簡単なセットアップ

SCA 言語サポートが限定されています。 Aikido はあらゆる不足を補います。

(例:Aikido .csprojファイルAikido 標準でサポートします。)

言語サポートの確認

Aikido あらゆるGitシステムと連携し、ローカルスキャナーも提供します。

(GitHub, GitLab, Bitbucket, Azure Devops, GitLab Self Managed,...)

gitシステムのサポートを確認する

多くのSCA 設定や保守が難しい。 Aikido はプラグアンドプレイです。

(ロックファイルが不足している場合も表示されます。)

Aikido 標準的なデータベース(NVDおよびGitHub Advisory Database(GHSA))をチェックしますが、さらに踏み込みます。Aikido 、静かに修正された脆弱性やCVE番号のない脆弱性を発見します。

npmエコシステムはオープンな性質ゆえに、悪意のあるパッケージが公開されるリスクに晒されています。 Aikido は、JavaScriptファイルやnpmパッケージ内に埋め込まれている可能性のある悪意のあるコードを特定します。Aikido によって提供されています。

バックドア、トロイの木馬、キーロガー、XSS、クリプトジャッキングスクリプトなどをスキャンします。

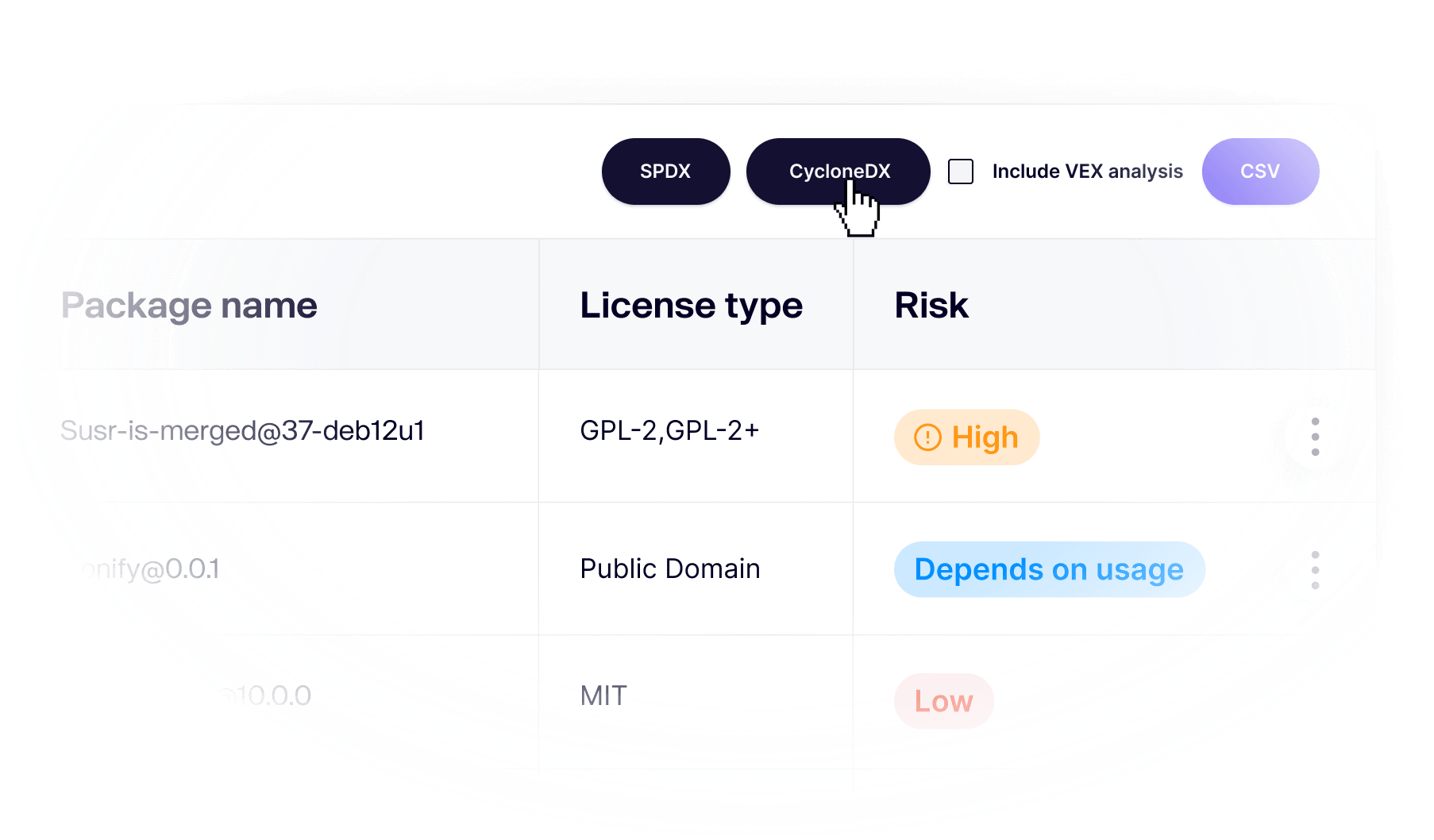

セキュリティ監査では通常、SBOMの提出が求められます。Aikidoは、このリストを事前に分析し、必要なときに生成することを容易にする。また、コンテナのSBOMを作成することもできる。AikidoはcycloneDXとSPDXをサポートしています。

散在しているツールスタックを、すべてをこなし、何が重要かを示してくれる1つのプラットフォームに置き換えましょう。

解説ビデオ

レビュー

ファブリス・G

Kadonation代表取締役

ソフトウェア構成分析(SCA)は、基本的に依存関係健康診断です。プロジェクトに取り込んだライブラリやパッケージをスキャンし、既知のオープンソース脆弱性、ライセンス上の地雷、その他のリスクを検出します。 オープンソースを利用しているなら(実は皆利用しています)、脆弱な依存関係が1つあるだけでアプリケーション全体のセキュリティが脅かされる可能性があるため、注意が必要です。SCA プロジェクト内のサードパーティコードが隠れたバックドアや時限爆弾になっていないことを保証するのにSCA 。

依存関係機能します。 AikidoSCA 、使用中のすべてのライブラリとバージョン(依存関係ツリー)を特定し、既知の脆弱性(CVE)やオープンソースの脅威インテリジェンスを常に更新するデータベースと照合します。平たく言えば:既知のセキュリティホールがあるライブラリや悪意のあるパッケージを使用している場合、 Aikido がそれを検知し警告します。脆弱性 を活用して問題を迅速に捕捉する包括的な依存関係スキャンです。

もちろんです - AikidoのSCA 、CI/CD にぴったりSCA 。GitHub Actions、GitLab CI、Jenkins、CircleCI、その他お使いのツールと連動させることができ、ビルドやプルリクエストのたびに依存関係のスキャンが自動的に実行されます。つまり、新しい脆弱性のある依存関係 、本番環境に導入される前に依存関係 、報告されるということです。つまり、自動化されたオープンソースのセキュリティチェックが、開発ワークフローに組み込まれることになるのです。

Aikido 依存関係 ただ警告するだけではありません依存関係 修正を支援します依存関係 多くの問題に対してワンクリックの自動修正ソリューションを提供します:安全なバージョンへのアップグレードを提案し、依存関係をバージョンアップするためのプルリクエストを自動的に作成します。その他のケースでは、問題を解決する方法を明確に示す修復ガイダンスを提供します。 要するに:オープンソースのセキュリティ問題を報告するだけでなく、修正プロセスを効率化し(多くの場合、面倒な作業を代行します)。

はい - AikidoSCA ワンクリックでアプリケーションのソフトウェア部品表(SBOM)を作成SCA 。プロジェクト内のすべてのオープンソースコンポーネントの完全なリストをまとめ、CycloneDXやSPDXといった標準フォーマット(あるいは単純なCSV形式)でエクスポート可能です。SBOM 、あなたとコンプライアンスチームはソフトウェア内の構成要素を完全にSBOM 。 可視性の向上、コンプライアンス監査、スタック内に「未知の」要素が存在しないことの確認に最適です。

AikidoSCA 主要なプログラミング言語とそのパッケージマネージャーの大半SCA 人気のある言語であれば、ほぼ確実にサポート対象です。例えば、JavaScript/TypeScript(npm、Yarn、pnpm)、Python(pip、Poetry)、Java/Scala/Kotlin(Maven、Gradle、sbt)、 .NET(NuGet)、Ruby(Bundler)、PHP(Composer)、Go(Go modules)、Rust(Cargo)、Swift(CocoaPodsとSwiftPM)、Dart(pub)などをサポートしています。C/C++プロジェクト(依存関係 )にも対応しています。要するに、 Aikidoのスキャナーは幅広い言語に対応しているため、どのような技術スタックでも分析できる可能性が高いです。

基本的に、依存関係 脆弱性 オープンソース脆弱性 すべて依存関係 。例えば、プロジェクトにLog4Shell(悪名高い脆弱性)の影響を受けるライブラリが含まれている場合、 AikidoSCA 。OpenSSL Heartbleedバグのようなケースも同様です——脆弱なバージョンが存在すれば、即座に把握できます。また、知名度の低いCVEや悪意のあるパッケージ(侵害されたnpm/PyPIパッケージなど)も検知します。依存関係に既知の欠陥やバックドアが存在する場合、 Aikido が検出します。

AikidoSCA 、Snykのオープンソーススキャンと同様のカバーSCA 、余計なものが大幅に少なくなっています。Snykは強力ですが、低優先度の問題を含む大量のアラートでユーザーを圧倒することが多いのに対し、 Aikido は自動優先順位付けを行い、真のリスクのみを表示します。ノイズを減らし、シグナルを増やすのです。既知の脆弱性に対するバージョンアップPRを単純に自動化するDependabotとは異なり、 Aikido は脆弱性の完全なコンテキストを提供し、悪意のあるパッケージをスキャンし、ライセンスをチェックし、ワンクリック修正を提供します。要するに、アラート疲れなしにSnykレベルの徹底性を得られ、Dependabotのような基本ツールよりもはるかに多くの機能を備えています。

Dependabotは便利な出発点ではあるが、全てを網羅するものではないと考えてください。Dependabotは既知依存関係 更新しますが、全てを捕捉できるわけではありません。例えば、悪意のあるパッケージや、まだ更新が提供脆弱性 逃す可能性があります。 AikidoSCA 、より深いオープンソースセキュリティSCA :Dependabotが検出できない問題を発見し、脆弱性詳細情報を提供し、自動修正まで行います。つまり、基本的な更新自動化だけでなく、徹底的な依存関係スキャンを求めるなら、依然として Aikido があなたの背中を見守っていることが必要です。

コード、クラウド、ランタイムを1つの中央システムでセキュアに。

脆弱性を迅速に発見し、自動的に修正。