はじめに

ソフトウェアセキュリティを担当する技術リーダーにとって、適切なツールの選択は極めて重要です。SnykとBlack Duckは、それぞれ異なる焦点を当てた2つの主要なアプリケーションセキュリティプラットフォームです。このSnyk vs Black Duck比較では、情報に基づいた選択を支援するために、両者の長所、短所、および開発ワークフローへの影響を検証します。

要約

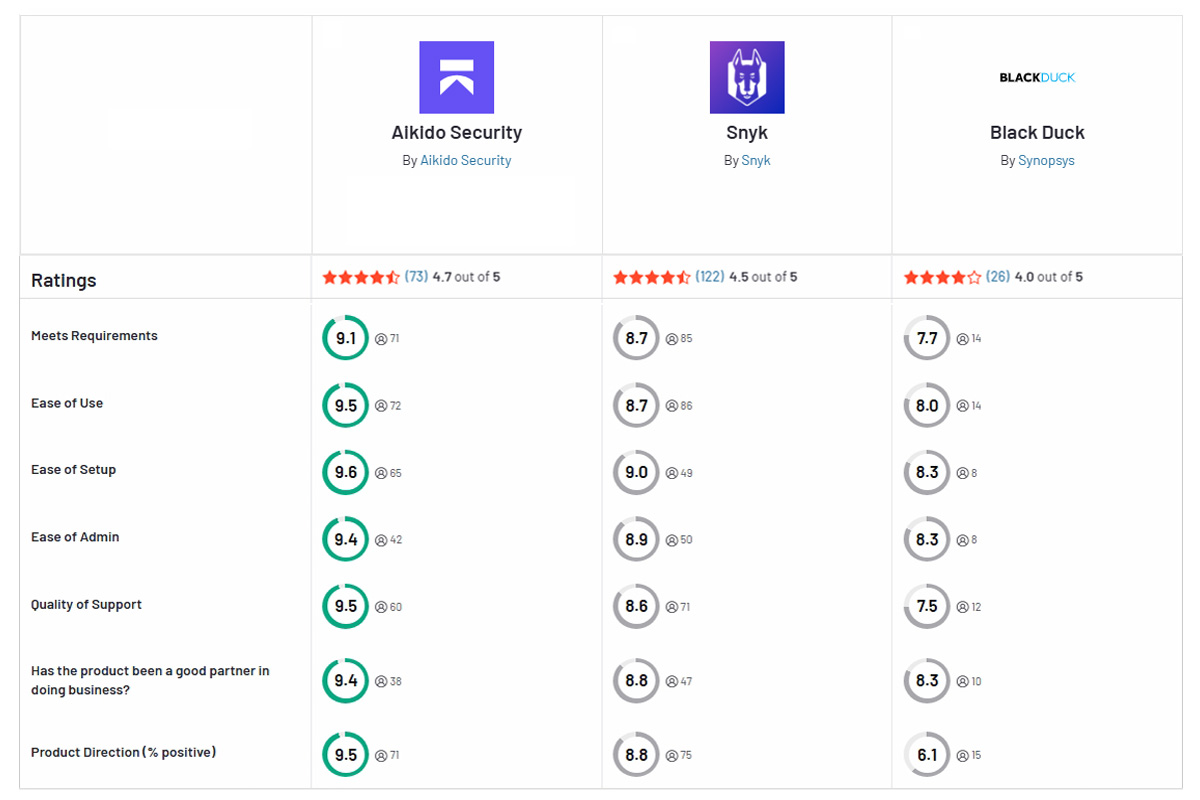

Snykはオープンソースの依存関係とコンテナの、開発者にとって使いやすいスキャンに焦点を当てている一方、Black Duckはオープンソースのコード品質とコンプライアンスに重点を置いています。それぞれに利点がありますが、誤検知から複雑なセットアップまで、課題も抱えています。Aikido Securityは、両者の強みを最小限のノイズとシームレスな統合で組み合わせた優れた代替手段として登場します。

Snyk 概要

Snykはクラウドベースの開発者ファーストのセキュリティプラットフォームで、コードと依存関係の脆弱性を発見し、修正するのに役立ちます。当初はオープンソースの依存関係スキャンとコンテナイメージのセキュリティで人気を博しましたが、その後、静的アプリケーションセキュリティテスト (SAST)とInfrastructure-as-Codeのチェックにまで範囲を拡大しました。Snykは開発ワークフロー(CLI、IDEプラグイン、VCS、CI/CD)に直接統合され、リアルタイムの結果と自動化された修正プルリクエストを提供します。使いやすさと実用的な修正アドバイスに重点を置いているため、開発者の速度を落とすことなくセキュリティを早期に組み込みたいチームにとって頼りになるツールです。

Black Duck 概要

Black Duck(現在Synopsysの一部)は、オープンソースのリスク管理とコードガバナンスに焦点を当てたソフトウェア構成分析ツールです。アプリケーション内のオープンソースコンポーネントを特定し、既知の脆弱性を検出し、ライセンスコンプライアンスの問題を強調します。このプラットフォームは、包括的なソフトウェア部品表(SBOM)を生成し、オープンソースライセンスポリシーを適用してコンプライアンスを確保します。通常、オンプレミスのエンタープライズソリューションとして展開され、Black Duckはセキュリティおよびコンプライアンスチームによってサードパーティコードの使用状況を監視するために使用されます。開発パイプラインと統合されますが、そのアプローチは重厚であり、完全なアプリケーションセキュリティカバレッジのためには追加ツールが必要となることがよくあります。

コアセキュリティ機能

SnykとBlack Duckは、カバーする主要なセキュリティ領域と問題の検出方法が異なります。Snykは、単一のプラットフォームで広範なアプリケーションセキュリティスキャン機能を提供します。オープンソースの依存関係における脆弱性を発見するためのSCAを実行し、既知の脆弱なパッケージがないかコンテナイメージをスキャンし、Infrastructure as Codeの構成におけるセキュリティ問題をチェックし、さらに独自のコードに対するSAST(Snyk Code経由)も含まれています。コード、依存関係、コンテナレイヤー、および構成をカバーすることで、Snykは開発中にスタック全体の脆弱性を捕捉することを目指しています。

一方、Black Duckは主にオープンソースコンポーネントの分析に焦点を当てています。コードベースを精査してサードパーティ製ライブラリやスニペットを特定し、既知の脆弱性やライセンスに関する包括的なデータベースと照合します。 Black Duckは、アプリケーション内の全オープンソースのインベントリ生成と、それらのコンポーネントにおける既知のセキュリティ問題やライセンス違反のフラグ付けに優れています。ただし、カスタムコードのバグ検出(組み込みSASTなし)やクラウド/IaC設定の誤設定スキャンはネイティブには行いません。

オープンソースのリスク検出とコンプライアンスにおける深さが強みですが、その代償としてスコープが狭くなります。プロプライエタリコードや環境設定の脆弱性は、これらのギャップを埋めるための他のツールを追加しない限り、見過ごされる可能性があります。

結論として:Snykはよりオールインワンのカバレッジ(コード、オープンソース、コンテナ、IaC)を提供しますが、Black Duckはオープンソースに関する深い洞察を提供しつつも、コードの欠陥検出やクラウドセキュリティなどの領域に対処するには補完的な製品を必要とします。どちらのツールもデフォルトではDASTを実行しないため、ランタイムの脆弱性は両方とも対象外となります。

インテグレーションとDevOpsワークフロー

SnykとBlack Duckの主な違いは、現代のDevOpsワークフローへの適合方法です。Snykは、継続的インテグレーション/継続的デリバリー(CI/CD)パイプラインや開発者ツールに簡単に組み込めるクラウドサービス(オプションでセルフホスト型も提供)として提供されます。チームはSnykをソースコードリポジトリ(GitHub、GitLab、Bitbucketなど)に接続してプルリクエストを自動的にスキャンしたり、ビルドパイプラインにSnykのステップを追加して、高深刻度の問題でビルドを失敗させたりできます。SnykのIDEプラグインを使用すると、開発者はコーディング中に脆弱性を発見し、修正を自動提案することも可能です。このプラットフォームは最小限のセットアップで済み、管理する専用サーバーは不要で、アップデートはSnykによってクラウドで処理されます。これにより、Snykの導入は比較的迅速に行え、開発者は統合後数分で結果を確認し(問題を修正し)始めることができます。

Black Duckは従来、組織内のローカルサーバーとして稼働していました(ただしSynopsysは現在、Polaris SaaSオプションも提供しています)。Black DuckをDevOpsに統合するには、より多くの作業が必要です:Black Duckスキャンエンジン、そのデータベース、およびレポート作成のための追加コンポーネントのインストールと保守が必要となります。CI/CD 、ビルドやデプロイ時にBlack Duckスキャンを呼び出すプラグインやスクリプトを介して実現されます。一般的なビルドシステムをサポートし、検出された問題に対してチケットやレポート(例:Jira内)を生成できます。ただし、フィードバックループは遅くなります。

スキャンには時間がかかる場合があるため、チームはすべてのコード変更時ではなく、夜間や専用のパイプラインステージで実行することがあります。Black DuckもIDE連携を提供していますが、Snykのプラグインほどシームレスではなく、広く採用されていません。

ワークフローの制限: Snykのクラウドベースのアプローチは、非常に簡単にデプロイできることを意味しますが、厳格なデータ制限を持つ組織は、コードや依存関係データをSaaSプラットフォームに送信することに難色を示すかもしれません。Black Duckのオンプレミスモデルは、すべてを社内で管理する必要がある組織に適していますが、メンテナンスのオーバーヘッドと複雑さが大幅に増加します。Black Duckは、中央のセキュリティチームによってゲーティングチェックとして使用されることが多く(開発者は後から検出事項に対処します)、一方、Snykは開発者が通常のワークフローの一部として問題を継続的に検出し、修正することを可能にします。

精度とパフォーマンス

スキャン品質と速度に関して、Snykは日常的な使用においてBlack Duckを概ね上回ります。Snykのスキャンは、迅速なフィードバックのために最適化されています。開発者は、大幅な速度低下なしに、各コミットまたはプルリクエストでスキャンを実行できます。そのクラウドアーキテクチャは重い処理をオフロードし、インクリメンタルスキャンにより、毎回コードベース全体を再スキャンする必要がありません。Snykの静的コード分析も、その最新のエンジンのおかげで比較的高速です。精度に関して、Snykは無関係なアラートを生成する傾向が少ないです。

ノイズを低減するために優先順位付けロジック(例えば、アプリケーションで実際にエクスプロイト可能な脆弱性を強調表示するなど)を組み込んでいます。誤検知は依然として発生する可能性があります(特にSASTの結果において)が、Snykのノイズレベルは低く、開発者にとって管理しやすいものです。

Black Duckのスキャンは、よりヘビーウェイトです。大規模なコードベースの場合、初期スキャンはオープンソースコンポーネントをフィンガープリントするためにすべてのファイルを精査するため、非常に時間がかかることがあります(多くの場合、数時間)。後続のスキャンでは一部のキャッシングを利用する場合がありますが、パフォーマンスは依然として懸念事項です。多くのチームは、Black Duckの実行にかかる時間のため、すべてのコミットでBlack Duckを実行することを避けています。精度に関しては、Black Duckは広範囲にわたる検出を行い、多くの潜在的な問題を発見しますが、その結果、より多くの誤検知、あるいは少なくとも開発者がふるいにかける必要がある「情報提供」アラートにつながります。アプリケーションが実際に呼び出さないライブラリの脆弱性を検出したり、重大な問題とともに数十件の低リスクのライセンス通知をリストアップしたりする可能性があります。

強力な組み込みの優先順位付けがない場合、出力にはかなりのトリアージが必要です。チームは、ノイズを削減するために、カスタムフィルターを定義したり、無害な検出結果をホワイトリストに登録したりするのに時間を費やすことがよくあります。要するに、Black Duckの徹底性はスキャン速度と結果の量にコストを伴いますが、Snykはよりターゲットを絞った、開発者に優しいS/N比を目指しています。

カバレッジとスコープ

両ツールは幅広い言語とプラットフォームをサポートしていますが、重点が異なります。言語とエコシステムのサポート: Black Duckは、オープンソースコンポーネントの識別において言語に依存しません。WebアプリからIoTファームウェアまで、事実上あらゆるコードベース(C/C++、Java、.NET、JavaScript、Pythonなど)で既知のコンポーネントをスキャンできます。Snykもすべての主要なプログラミング言語とパッケージマネージャー(JavaScript/Node.js、Java/Maven、Python/Pip、Ruby、Go、.NET、PHPなど)をサポートしていますが、特にモダンなWebおよびクラウドネイティブエコシステムで強みを発揮します。基本的に、プロジェクトが一般的な言語と依存関係ファイルを使用している場合、Snykはそれをスキャンできます。Black Duckは、それらに加えて、より不明瞭なプロジェクトや混在コードのプロジェクトをシグネチャベースの検出を使用して処理できます。

カバーされる課題の種類: Snykのスコープは、オープンソースの依存関係の脆弱性だけでなく、さらに拡大しています。現在では、コンテナイメージの脆弱性(コンテナビルド内のOSパッケージとライブラリのスキャン)、Infrastructure-as-Codeのセキュリティ問題(Kubernetes設定、Terraformなど)、さらにはコード内のハードコードされたシークレットもカバーしています。Black Duckのスコープはより焦点を絞っており、その核となる強みはオープンソースセキュリティとライセンスコンプライアンスのためのSCAです。Black Duckは、標準ではTerraformスクリプトの誤設定やコード内のシークレットキーをチェックしません。これらの領域は他の専門ツールに任せています。

しかし、オープンソースおよびサードパーティコンポーネントの専門分野において、Black Duckはライセンス義務、コンポーネントの経過年数/安定性、包括的なSBOMエクスポートなど、より豊富な詳細情報を提供しますが、Snykはそれらを基本的なレベルでのみ提供します。

機能カバレッジを要約すると、SnykとBlack Duckの機能の比較を以下に示します。

CapabilitySnykBlack Duck: デリバリーモデルクラウド(ハイブリッドオプションあり)主にオンプレミス(SaaS利用可能)オープンソース脆弱性スキャン (SCA)✔ はい✔ はい静的コード解析 (SAST)✔ はい(Snyk Code経由)✖ いいえ(別途ツールが必要)コンテナイメージスキャン✔ はい✔ はい(イメージ内のOSSパッケージ向け)Infrastructure as Codeスキャン✔ はい✖ いいえシークレット検出✔ はい✖ いいえライセンスコンプライアンス✔ はい(基本情報)✔ はい(広範な機能)SBOMサポート✔ 基本的なエクスポート✔ 完全なSBOM生成IDEプラグイン✔ 広範(多数のIDE)✔ 利用可能(限定的な使用)CI/CD連携✔ 幅広いサポート✔ 幅広いサポートオンプレミスデプロイ限定的(ハイブリッドブローカー経由のみ)✔ はい(完全なセルフホスト)

*注記: 「限定的」とは、Snykが主にクラウドベースであり、オンプレミスでの利用はハイブリッドまたはセルフマネージドのオプションのみが提供されることを示します。*

開発者エクスペリエンス

開発チームによる導入は、セキュリティツールの成功において重要な要素です。Snykは開発者を念頭に設計されており、直感的なインターフェースとIDE/VCとの緊密な統合を提供します。開発者は自身の環境(IDEのポップアップやGitHubのプルリクエストチェックなど)で問題に関する即時フィードバックを得られるため、問題の早期修正が促進されます。SnykのUIは洗練されており、すべての課題タイプを1か所に統合しています。脆弱性の明確な説明、アドバイザリやアップグレード推奨へのリンク、さらには場合によってはワンクリックでの修正プルリクエストを提供します。学習曲線は緩やかであり、エンジニアは最小限のトレーニングでSnykのCLIまたはIDEプラグインの使用を開始できます。

ノイズレベルも管理可能です。Snykは最も重要な問題を最初に強調するため、開発者はアラートに埋もれることがありません。全体として、これは開発者の日常のワークフローに適合するように作られたツールであり、回避すべき障壁ではありません。

Black Duckは非常に強力だが、開発者にとって使い勝手の良い体験とは言えない。そのインターフェースは多くのデータ(コンポーネント名、バージョン、ライセンス条文など)を露出しており、脆弱性修正だけを望むエンジニアにとっては圧倒される可能性がある。多くの開発者は、対話型UIではなく、長大なPDFレポートや自動生成されたチケットを通じてのみBlack Duckと接する。 Black Duckの設定は簡易スキャンを実行するほど簡単ではなく、プロジェクトをサーバーに登録し、ポリシーを設定し、スキャン結果を解釈するといった作業が頻繁に必要となります。そのUIは機能的には優れていますが、オープンソースの使用状況を監査し詳細を掘り下げる必要があるセキュリティアナリスト向けに設計されている傾向が強いです。

その結果、平均的な開発者はナビゲートが煩わしいと感じるか、セキュリティチームが問題をフィルタリングして伝達することに依存するかもしれません。大量の検出結果(軽微なライセンス警告やコンポーネント間で重複する脆弱性エントリを含む)は、アラート疲れにつながる可能性があります。要するに、Black Duckは効果的に使用するためにトレーニングや専任のスペシャリストを必要とする重量級のツールである傾向があるのに対し、Snykはほとんどの開発者にとってプラグアンドプレイです。

価格とメンテナンス

コストは、あらゆるエンタープライズツールにとって重要な考慮事項です。Snykは、段階的なプラン(小規模プロジェクト向けの無料ティアを含む)を持つサブスクリプションベースの価格設定を提供しています。エンタープライズ価格は通常、開発者の数、プロジェクト、および使用中の製品モジュール(Snyk Code、Snyk Open Sourceなど)に基づいて決定されます。これは初期費用としては費用対効果が高い場合がありますが、使用量が増えるにつれて予期せぬ事態が発生する可能性があります。例えば、プロジェクト数やスキャン頻度の制限に達すると、より上位のティアへの移行やアドオンの購入が必要になる場合があります。一部の組織では、大量の使用により追加料金が発生したと報告されています。一般的に、Snykの価格設定は透明性がありますが、大規模な導入には安価ではありません。

プラス面として、SnykがSaaSであるということは、インフラのオーバーヘッドがほぼゼロであることを意味します。メンテナンスするサーバーや更新するデータベースはありません(Snykが脆弱性データベースのすべての更新を処理します)。チームのメンテナンス作業は、基本的にツールの監視ではなく、統合の管理と結果のレビューのみです。

Black Duckは通常、ハイエンドのエンタープライズソリューションとして販売されており、それに応じた高額な価格設定となっています。ライセンスは年間契約が一般的で、アプリケーション数、コードベース数、あるいは監査対象の総コード行数に基づいて設定される場合があります。無料プランは存在せず、Black Duckの利用には大きなコミットメントが求められます。 ライセンス費用に加え、企業はインフラ(例:Black Duckサーバー、データベース、追加コンポーネントのプロビジョニングと運用)と人的リソースの時間を考慮する必要があります。Black Duckの管理、脆弱性 アップグレード対応、システムチューニング(パフォーマンス最適化や不要な結果のフィルタリング)のために専任の管理者やエンジニアを配置することは珍しくありません。

これらの隠れた人件費は、Black Duckの総所有コストがかなり高くなる可能性があることを意味します。さらに、Black Duckを補完するために追加のSynopsys製品(個別の静的コードアナライザーやリスク管理モジュールなど)が必要な場合、それらには独自のコストと維持管理費用が発生します。

大規模な環境では、Snykはメンテナンスオーバーヘッドが低い傾向がありますが、開発者やプロジェクトを追加するにつれて高価になる可能性があります。一方、Black Duckは多額の初期費用と継続的な運用オーバーヘッドがかかります。特に、Aikido Securityのような新しいソリューションは、定額で予測可能な価格設定とフルマネージドプラットフォーム(維持するインフラストラクチャなし)を提供することで、これらの課題に対処し、開発チームの成長に伴ってセキュリティコストが膨らまないようにします。

Snyk 対 Black Duck: 長所と短所

以下に、各ツールの長所と短所を簡単にまとめます。

Snykの長所:

- 開発者中心 – 開発ツール(CLI、IDE、SCM)やワークフローにシームレスに統合されます

- 網羅的なカバレッジ – SCA、SAST、コンテナ、IaCなどを単一の統合プラットフォームで

- 高速で実用的なスキャン – 最小限の遅延で迅速な結果を提供し、ガイド付きの修正(自動プルリクエストを含む)を提供します

- 低メンテナンス – 自動更新と最小限のセットアップ作業でクラウドホストされます

Snykの短所:

- 大規模利用では高コスト – 大規模なチームや広範囲な利用では、サブスクリプション費用が急速に増加する可能性があります

- 誤検知の存在 – 結果には一部ノイズ(特にSAST)があり、チューニングとレビューが依然として必要です

- 限定的なコンプライアンス機能 – Black Duckほどライセンス監査やコンプライアンス報告に強くありません

- クラウド依存 – SaaSインフラストラクチャに依存し、機密性の高い環境での完全なオンプレミス利用は限定的です

Black Duck 長所:

- 詳細なオープンソース分析 – すべてのOSSコンポーネントと脆弱性を徹底的に特定します(豊富なナレッジベース)

- 強固なコンプライアンス & SBOM – 優れたライセンスリスク管理と、規制に対応した自動SBOM生成を提供します。

- 幅広い言語サポート – 事実上あらゆるコードベースまたは言語で動作します(既知のコンポーネントのバイナリをスキャンすることも可能)

- オンプレミスオプション – 完全なデータ制御とカスタム統合のために、インフラストラクチャ上でセルフホストできます

Black Duckのデメリット:

- 複雑なセットアップ – デプロイと統合に時間がかかり、専用のインフラストラクチャと管理者による作業が必要です

- フィードバックが遅い – スキャンが比較的遅く、セキュリティ問題の開発サイクル後半での報告につながる可能性があります

- 高いノイズレベル – 大量の検出結果(誤検知や優先度の低い問題を含む)は、開発者を圧倒する可能性があります。

- 開発者にとって使いにくい – エンジニアにとってUIとワークフローの直感性が低く、主にセキュリティ/コンプライアンスチームが使用することが多いです

- 高価 – 高額なライセンス費用と多大なメンテナンスオーバーヘッドにより、TCO(総所有コスト)が増加します

Aikido Security: より良い代替策

Aikido Securityは、Snykの開発者ファーストのアプローチとBlack Duckの包括的なオープンソースカバレッジを、それぞれの欠点なしに組み合わせた統合AppSecプラットフォームです。プロプライエタリコードとオープンソースコンポーネント(コンテナイメージも含む)を同時にスキャンし、スマートな誤検知フィルタリングにより、最小限のノイズで広範なカバレッジを実現します。

AikidoはCI/CDおよび開発者ツールに簡単に統合され、セキュリティを継続的かつ摩擦なく確保します。フラットレート料金でインフラの維持管理が不要なため、予期せぬコストや複雑さなしにエンタープライズグレードのセキュリティを提供します。技術リーダーにとって、AikidoはSnykとBlack Duckの最高の機能を統合した、信頼性が高く効率的なソリューションです。