はじめに

ソフトウェアセキュリティを担当する技術リーダーにとって、適切なコード分析ツールを選択することは極めて重要です。SonarQubeとCoverityは、チームがバグや脆弱性を早期に発見するのに役立つ2つの人気プラットフォームです。この比較では、各ツールが開発ワークフローとセキュリティ結果にどのように影響するか、そしてこれらの違いがチームにとってなぜ重要なのかを見ていきます。

TL;DR – 異なる焦点、共通の盲点 (そしてAikidoが勝つ理由)

SonarQubeとCoverityはどちらもコードベースのセキュリティ強化に役立ちますが、それぞれ異なる優先事項に焦点を当てており、盲点があります。SonarQubeは広範なコード品質スキャン(多くの言語をカバーし、パイプライン統合が容易)で優れていますが、組み込みのセキュリティルールは限定的です。Coverityは、より少ない誤検知で重要なコード欠陥に対する詳細な静的分析に特化していますが、オンプレミスの重量級ツールであり、コストがかかり、統合が難しい場合があります。どちらのツールもオープンソースの依存関係やコンテナの脆弱性をカバーしておらず、カバレッジにギャップを残しています。

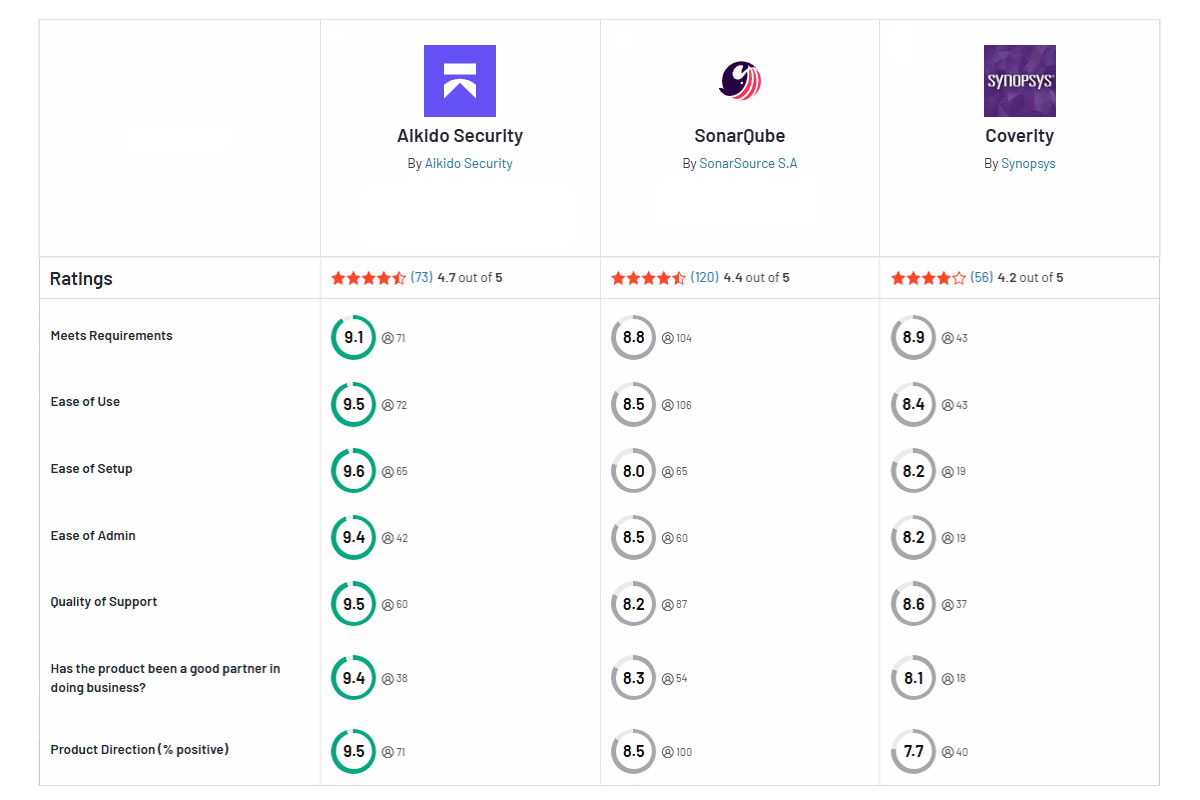

Aikido Securityは、カスタムコードとサードパーティコンポーネントの両方をカバーする単一のプラットフォームに両方の世界を統合し、誤検知が少なく、統合がよりシンプルであるため、現代のDevSecチームにとってより良い選択肢となります。

SonarQube の概要

SonarQubeは、静的コード分析とコード品質管理のためのオープンソース(有料ティアあり)プラットフォームです。開発者はSonarQubeを使用して、幅広い言語にわたるバグ、コードの臭い(コードスメル)、および一部のセキュリティ脆弱性についてコードを継続的に検査します。このツールは保守性とコード全体の健全性を重視しており、潜在的なセキュリティ問題と並行して、重複、複雑性、テストカバレッジを強調表示します。SonarQubeはビルドパイプラインやバージョン管理ワークフローにスムーズに統合され、チームがコーディング標準を強制し、コード品質を向上させるための開発者にとって使いやすい方法を提供します。その核となる強みはクリーンコードのための幅広いルールセットですが、真に高度なセキュリティ分析には、SonarQubeの拡張または有料版の使用が必要となることがよくあります。

Coverityの概要

Coverity(Synopsys製)は、重大なソフトウェア欠陥やセキュリティ脆弱性の発見を目的とした商用静的解析ツールです。ソースコードの深いSAST解析を実行し、実行パスを追跡してメモリリーク、ヌルポインタ参照解除、並行処理バグ、その他の発見が困難なエラーなどの問題を検出します。Coverityは精度と深さに重点を置いており、複雑な脆弱性を低い誤検知率で検出することで知られています。このツールは、高保証およびエンタープライズ環境で好まれ、業界標準および安全性が重要なコードに対するコンプライアンスチェックを提供します。しかし、Coverityがサポートするプログラミング言語は、SonarQubeと比較して限られています(主にC/C++、C#、Java、その他いくつか)。また、プロプライエタリなオンプレミスソリューションであるため、インフラ管理と高額な費用を伴うものの、堅牢な分析とエンタープライズサポートが得られます。

セキュリティスキャン機能

コアアプローチ: SonarQubeとCoverityはどちらも、主にソースコードの問題を分析することに焦点を当てたSASTツールです。SonarQubeは、コード品質の問題と特定のセキュリティホットスポットに重点を置いています。例えば、コード内の一般的なインジェクションの脆弱性や弱い暗号化の使用を検出する場合があります。そのルールセットは、特に無料のCommunity Editionでは、保守性とスタイルチェック(コードの臭い)に傾倒しており、基本的なセキュリティカバレッジしか提供しません。

セキュリティを強化するためにSonarQubeを追加のプラグインやカスタムルールで拡張することは可能ですが、そのままでは専用のセキュリティスキャナーではありません。Coverityは、一方、欠陥や脆弱性の発見のためにゼロから設計されています。関数間のコードパスを追跡するインタープロシージャル分析を実行し、より単純なリンターやパターンベースのツールが見逃す可能性のある問題を捕捉します。Coverityには、コーディングバグとセキュリティ上の欠陥の両方をカバーする大規模な組み込みチェックセットが付属しており、デフォルトでOWASP Top 10やCWEなどの標準に発見事項をマッピングします。

盲点: SonarQubeもCoverityも、ソースコード解析の範囲を超えません。オープンソース依存関係スキャン (SCA)は、どちらのツールにも基本的に存在しません。プロジェクトに既知のCVEを持つライブラリが含まれていても、警告は行われません。コンテナまたは環境スキャンも、それらの範囲外です。これは、どちらかのツールのみに依存している場合、サードパーティパッケージやデプロイ設定における脆弱性が見過ごされる可能性があることを意味します。

現代のDevSecOpsプログラムでは、このギャップを埋めるためにSCAとコンテナセキュリティ用の個別のツールが必要となることがよくあります。要するに、SonarQubeとCoverityはそれぞれ異なる形で静的コード分析(一般的なコードの健全性 vs. 詳細なセキュリティ欠陥)をカバーしていますが、オープンソースおよびランタイムセキュリティのカバレッジに関しては大きなギャップを残しています。

統合とDevOpsワークフロー

ツールが開発ワークフローにどれだけ適合するかは、導入の成否を分ける重要な要因です。SonarQubeは統合の柔軟性に優れています。ビルドシステム(Maven、Gradle、MSBuild)やJenkins、GitHub Actions、GitLab CI、Azure PipelinesといったCI/CDプラットフォーム向けの公式プラグインを提供しています。SonarQubeのスキャン設定は簡単で、Sonar Scanner CLIのワンライナーで分析をパイプラインに組み込むことができます。SonarQubeはSonarLintを通じて開発者のIDEとも統合し、VS Code、IntelliJ、Eclipseなどで即座にフィードバックを提供します。

このプラットフォームはプルリクエストデコレーションをサポートしているため、問題はGitHub/GitLabのコードレビューに直接表示されます。このスムーズな統合により、開発者はSonarQubeを通常の開発サイクルの一部と見なし、分離されたサイロ化されたプロセスとは考えません。

対照的に、Coverityは統合がよりヘビーウェイトになる傾向があります。主にオンプレミスツールであり(Synopsysが一部のケースでプラットフォームの一部として提供しているものの)、そのままでは同等の幅広い統合機能を持っていません。チームは通常、ビルドプロセスに分析コマンドを追加する(Coverityビルドラッパーと分析ステップを使用する)ことでCoverityを統合し、その後、結果をCoverityサーバーにアップロードして表示します。Jiraのような課題追跡システムと連携してバグを登録でき、一部のCIシステムは、高深刻度の発見事項でビルドを失敗させるようにスクリプト化できます。

しかし、この設定はSonarQubeのプラグインエコシステムと比較して、より多くの手作業とメンテナンスを必要とします。Coverityがクラウドベースの提供をしていないことは、サーバー、データベース、およびアップデートを自身で管理する必要があることを意味し、これはリーンなチームにとって障害となる可能性があります。要約すると、SonarQubeは最小限の手間で最新のDevOpsワークフローにスムーズに適合しますが、Coverityは同じレベルの自動化を達成するために、より多くのカスタム統合と維持管理を要求する可能性があります。

精度と誤検知

アラートの精度に関して、Coverityは高い評価を得ています。ユーザーは、Coverityが実際の重大な問題を発見し、ノイズを最小限に抑える点をしばしば賞賛します。実際、Coverityの静的解析は誤検知が非常に少なく、あるユーザーは“検出される脆弱性のほとんどが本物である”と述べています。この高いS/N比は、開発者やセキュリティチームがCoverityの検出結果を信頼し、無関係なアラートを精査する時間を減らせることを意味します。

Coverityの徹底した分析(例:ヌルポインタパスの追跡やバッファ使用量の監視)は、実際に問題である可能性が高い場合を除き、報告を避けるように調整されており、これは誤検知が開発者の貴重な時間を大幅に浪費する可能性があるエンタープライズ環境において大きな利点です。

SonarQubeは、設計上、より広範な網を張ります。軽微な保守性の懸念を含む、幅広いコードの問題を指摘するため、報告されるすべてが深刻な「脆弱性」であるとは限りません。多くの検出結果は、コード品質には役立つものの、純粋なセキュリティの観点からはノイズと見なされる可能性のある、優先度の低いコードの臭いやスタイルに関する問題です。

SonarQubeは、問題を誤検知または「対応不要」としてマークすることを可能にし、最近のバージョンではセキュリティルールの精度が向上しましたが、一部の開発者からは過剰にレポートする傾向があると感じられています。例えば、すべてのルールを有効にすると、SonarQubeはセキュリティや機能に真に影響しない数十のスタイルや命名に関する警告を発生させる可能性があります。重要なのは、Sonarのルールセットをニーズに合わせて調整することですが、この調整には時間がかかり、それまでは開発者がアラート疲れを経験する可能性があります。

パフォーマンスに関して、SonarQubeはほとんどのプロジェクトでビルドごとまたはプルリクエストごとに実行するのに十分な速さです。その分析はインクリメンタルスキャン(PR上の新規/変更コードに焦点を当てる)に最適化されており、これにより、ほぼリアルタイムのフィードバックを提供できます。Coverityの深い分析は、より多くのリソースを消費する可能性があります。大規模なコードベースの初回スキャンは、著しく時間がかかる場合があります。Coverityもインクリメンタルに実行できますが、より重いワークロードのため、チームは夜間または別のスケジュールで実行することを選択する場合があります。Coverityの評価すべき点として、エンタープライズ規模のコードベースを処理するように構築されており、分析タスクを分散するように構成できますが、それにはサーバーの処理能力を割り当てる必要があります。

SonarQubeも大規模プロジェクトを処理できますが、その軽量な性質により、そのままCIフレンドリーです。要約すると、SonarQubeは、些細なアラートの量が多いものの、迅速なフィードバックを提供します。一方、Coverityは、誤検知が非常に少ない綿密な結果を提供します(より多くの計算リソースとセットアップを犠牲にして)。

カバー範囲と問題のスコープ

言語サポート: SonarQubeの最大の利点の一つは、その幅広い言語カバレッジです。Java、C#、JavaScript、Pythonなどの主要な言語から、Apex、PL/SQL、COBOLなどのニッチな言語まで、25以上の言語(コミュニティプラグインを含めると30以上)をサポートしています。これにより、SonarQubeは多言語環境や多様なコードベースにとって汎用性の高い選択肢となります。対照的に、Coverityはそのままではサポートする言語が少ないです。伝統的にC、C++、C#、Javaに焦点を当てており、最近のバージョンではJavaScript、Python、Rubyなど一部の言語もサポートしています。(Coverityのドキュメントでは約22言語のサポートが挙げられており、これは堅実ですが、SonarQubeよりも狭いです。)

スタックに珍しい言語や多くのフロントエンドフレームワークが含まれている場合、SonarQubeの方が対応できる可能性が高いです。Coverityは、エンタープライズのバックエンドやシステムプログラミングで一般的なものに特化しています。

検出される問題の種類: 各ツールのチェック範囲も異なります。SonarQubeは、コードの品質を包括的に可視化します。バグを見つけるだけでなく、重複、コードの複雑さ、コーディングスタイルの違反を測定し、テストカバレッジ(レポートが提供された場合)も追跡します。これにより、開発リーダーはコードの健全性と技術的負債の全体像を把握できます。Sonarのセキュリティルール(特に有料版)には、SQLインジェクション、XSS、その他のOWASP Top 10の問題に対するテイント解析が含まれていますが、Sonarのデフォルトルールの大部分は、セキュリティ単独ではなく、保守性と信頼性に関連しています。

Coverityは、欠陥と脆弱性の検出に特化しています。そのチェッカーは、CWEカテゴリ、バッファオーバーフロー、競合状態、APIの誤用などをカバーしており、コードが命名規則に従っているか、循環的複雑度が高いかについてはあまり重視しません。特に、Coverityはコンプライアンスのニーズにおいて優れています。MISRAやその他の安全基準を強制でき、規制されたコーディング標準への準拠が必須である業界で使用されています。実際、CoverityはOWASP Top 10やCWE Top 25のようなフレームワークを明示的にカバーし、セキュリティ/プライバシーのベストプラクティスに関してHIPAAやGDPRのようなコンプライアンス体制にも対応しています。

SonarQubeでは、品質ゲートを設定でき、標準に合わせて構成することも可能です(セキュリティルールには一部OWASPマッピングがあります)。しかし、そのままではコンプライアンスに特化したツールではありません。

コードのその先: 前述の通り、両ツールは主に静的コード解析に限定されます。Infrastructure as Code (IaC)チェック(Terraform、Kubernetesマニフェストなど)やシークレット検出が必要な場合、それらには別途ツールやプラグインが必要になります。同様に、SonarQubeもCoverityも、依存関係に既知の脆弱性があるかどうかをネイティブにチェックすることはありません。これはSCAツールの領域です(ただし、SonarQubeは追加ステップとしてOWASP Dependency-Checkなどと統合できます)。

技術リーダーは、SonarQubeまたはCoverity単独ではすべてをカバーできないことに留意すべきです。SDLC全体で完全なカバレッジを達成するには、それらを補完する必要があるかもしれません。

開発者体験と導入

セキュリティツールは、開発チームによる導入が成功して初めてその価値を発揮します。SonarQubeは、開発者にとって使いやすく、アクセスしやすいという点で優位性があります。そのUIはモダンで分かりやすく、開発者はコンテキスト付きで問題を示すウェブダッシュボードを利用でき、強調表示された問題のあるコードスニペットや修正ガイダンスをドリルダウンして確認できます。SonarQubeの大きなコミュニティのおかげで、チームのニーズに合わせてカスタマイズするためのガイド、Stack Overflowの回答、コミュニティプラグインが豊富にあります。

SonarQubeの学習曲線は比較的緩やかで、開発者は多くの場合、初日からインターフェースを理解し、問題の修正を開始できます。また、SonarQubeは保守性の問題も指摘するため、開発者はこれを単なるセキュリティの指摘ではなく、コード品質向上に役立つアシスタントと見なすかもしれません。

Coverityはより専門的なツールであり、その特性は開発者体験にも表れています。そのインターフェース(Coverity Connect)は、問題が発生するコード内のパスを追跡するなど、詳細な欠陥レポートを提供します。これは深い洞察を求めるエキスパートユーザーには最適ですが、新しい開発者にとってはインターフェースが直感的でなかったり、やや古く感じられたりするかもしれません。一部のレビューでは、CoverityのUIは使いやすさの点で改善の余地があると指摘されています。Coverityの解析設定には、ビルドシステムを深く理解すること(Coverityが正しいコンパイル単位を捕捉していることを確認するため)が必要であり、これは初期導入時の開発者にとって障壁となる可能性があります。

一方で、一度統合されると、開発者はその精度の恩恵を受けます。誤検知を追いかける必要がないため、Coverityが示す問題は通常、注意を払う価値があります。Coverityには誤検知をマークしたり、結果をフィルタリングしたりする機能もあり、厳格な環境でよく使用されるため、開発者がそれを無視する余地は少ないかもしれません(経営陣はCoverityの重大な発見を修正するよう主張するでしょう)。

ワークフローの観点では、SonarQubeはPRやIDEに存在することで、コーディングの常時パートナーとなります。開発者がコードを書く際に、クリーンアップを促します。Coverityは、もう少しバックグラウンドで機能する傾向があります。おそらく夜間に実行されたり、別のステップとして実行されたりし、結果はバッチでレビューされるかもしれません。これは、チーム内にCoverityの発見事項を強制する推進者がいない限り、開発者がリリース直前やセキュリティレビュー時までそれらを確認しない可能性があることを意味します。

アクセシビリティの問題もあります。誰でも数クリックでSonarQube Community Editionをダウンロードしたり、SonarCloudを使用したりできるため、実験や開発者の賛同を促します。Coverityはエンタープライズソフトウェアであるため、通常は調達プロセス、または少なくとも試用ライセンスとより大規模なインストールが必要です。その高い障壁は、開発者による自発的な導入を妨げる可能性があります。

まとめると、開発者体験に関して言えば、SonarQubeは、参入障壁が低く、コミュニティサポートも豊富であるため、開発プロセスに自然に溶け込む拡張機能のように感じられます。Coverityは強力ですが、よりトップダウン的です。その実証された利点のために義務付けられて導入されることが多いですが、開発者が慣れるまでにはもう少しトレーニングと労力が必要です。

チームが複雑なツールを嫌ったり、外部からのフィードバックを無視しがちだったりする場合、SonarQubeの方がより広く採用されるかもしれません。開発者が徹底的な分析の必要性を理解し(そしてそれに耐える忍耐力がある)ミッションクリティカルなプロジェクトがある場合、Coverityの詳細なフィードバックは高く評価されるでしょう。

価格とメンテナンスに関する考慮事項

予算とメンテナンスの労力は、ツールを比較する技術リーダーにとって重要な要素です。SonarQubeは、少なくとも初期段階では明確な利点があります。多くのチームが無料で利用できるCommunity Editionを提供しています。ただし、この無料版には一部のセキュリティルールや特定の言語(例:C/C++やObjective-Cのスキャンには有料のDeveloper Editionが必要)のサポートがありません。ポートフォリオ管理、高度なレポート作成、追加のセキュリティホットスポットなどの完全なエンタープライズ機能については、SonarQubeの価格は通常、分析されるコード行数に基づいています。

コードベースの成長とともにコストは増加する可能性がありますが、特に小規模チームにとっては依然として費用対効果が高いと見なされることが多いです。SonarQubeは小規模プロジェクトであれば控えめなサーバーで簡単にセルフホストでき、SonarSourceはサブスクリプションプラン付きのSonarCloud(クラウドSaaS版)も提供しています。これにより、メンテナンスはSonarSourceに任せられ、コードサイズと分析回数に応じて課金されます。

Coverityは商用エンタープライズツールであるため、価格は高くなります。そのライセンスは多くの場合、組織の規模に合わせて見積もりベースで提供されます。一般的なモデルでは、ユーザーシートごと、またはコードのボリュームごと(例:分析されたコード100万行ごと)に支払うことになり、大規模なコードベースでは非常に高価になる可能性があります。あるPeerSpotのレビュー担当者は、Coverityの価格を費用スケールで“10点満点中10点”と評価しており、これは非常に高価であることを意味します。商用利用向けのCoverityの無料版はありません(Coverity Scanは無料サービスですが、対象となるオープンソースプロジェクトのみが利用できます)。

予算を重視するチームは、必要性が極めて重要でない限り、Coverityを費用が高すぎると感じることがよくあります。メンテナンスの観点から見ると、Coverityを使用する場合、スキャンを実行し結果をホストするために専用のサーバーまたはクラスターを維持する必要があり、Synopsysからのアップデートを定期的にインストールする必要があります。これは継続的な運用上のオーバーヘッドとなります。一方、SonarQubeではセルフホスト(同様のメンテナンス労力が必要)またはクラウド(メンテナンス不要)を選択できます。

両ツールとも、高額な欠陥やセキュリティインシデントを防止することで、優れたROIを提供できることに注目する価値があります。SonarQubeの価値は、多くのコード品質改善において無料版でも十分に実現できます。Coverityの価値は、その詳細な分析が絶対に必要とされる組織(航空宇宙、医療、数百万人のユーザーを抱える大規模エンタープライズソフトウェアなど)にとって正当化されます。しかし、現代のアジャイルチームにとっては、リスク状況がCoverityレベルの厳密な精査を要求しない限り、高コストと維持管理の組み合わせにより、より軽量なソリューションに傾く可能性があります。

Aikido Securityは、この点においてもよりシンプルな代替案を提供します – 成長してもペナルティがない、透明でフラットな料金モデルです。コードやユーザーを追加するにつれて高価になる可能性のあるSonarQubeやCoverityとは異なり、Aikidoの料金は予測可能で、規模が大きくなるにつれてはるかに手頃な価格になることがよくあります。これにより、制限内に収めるためにどのコードをスキャンするかについて難しい決断をすることなく、すべてのリポジトリと開発者をカバーできます。メンテナンスに関しては、Aikidoはクラウドネイティブプラットフォームとして提供されるため、チームはサーバーの維持や手動更新に時間を費やす必要がありません。(次にAikidoについてさらに詳しく説明します。)

SonarQubeとCoverityの長所と短所

SonarQubeの長所:

- 幅広い言語サポートとルールセット: 数十の言語に対応し、広範なプラグインエコシステムを備えているため、多様なプロジェクトで役立ちます。

- 簡単な統合: CI/CDでのセットアップが簡単で、クラウドサービスとして利用可能です。また、即時フィードバックのためのIDE統合(SonarLint)も提供します。

- 開発者フレンドリーなUI: 実用的な問題の説明を備えた明確なウェブインターフェースと、サポートのためのユーザーコミュニティがあります。

- セキュリティを超えた品質: コーディング標準の強制、技術的負債(バグ、重複、複雑性)の削減、全体的なコード品質の向上に役立ちます。単にセキュリティ上の欠陥を見つけるだけではありません。

- 手頃な価格(無料から開始可能): Community Editionは無料です。有料プランはコードサイズに基づいてスケーリングされ、多くのチームにとって費用対効果が高いです。

SonarQubeのデメリット:

- 深度のあるセキュリティ分析の制限: コード品質に焦点を当てており、専門のセキュリティツールが検出する特定の脆弱性パターンを見逃す可能性があります。

- 軽微な問題によるノイズ: 多くの「コードスメル」警告を報告する傾向があります。チューニングなしでは、チームは優先度の低いアラートに大量に埋もれてしまい、重要な問題から注意がそらされる可能性があります。

- 高度な機能は有料プランが必要: 主要なセキュリティルール(特にC/C++や高度な汚染分析向け)やエンタープライズ機能は、有料プランでのみ利用可能です。

- セルフホスティングの運用負荷: SonarQubeをオンプレミスで実行する場合、サーバーとデータベースの維持管理が必要です。SonarCloudを使用しない限り、大規模な利用にはかなりのインフラが必要となる場合があります。

- ネイティブなオープンソーススキャンなし:サードパーティの依存関係やコンテナイメージの脆弱性をチェックしません。完全なカバレッジを得るには追加のツールが必要です。

Coverityのメリット:

- 高精度な静的解析: 実際の欠陥やセキュリティ脆弱性を非常に少ない誤検知で特定するのに優れています。エンジニアは、Coverityの検出結果が正当な問題である可能性が高いと信頼できます。

- 深い脆弱性検出: 単純なリンターでは見落とされがちな複雑な問題(例:並行処理バグ、メモリ破損)を発見します。ミッションクリティカルなコード、安全性重視のコード、またはコンプライアンス重視のコードに最適です。

- コンプライアンスと標準への対応: CoverityはOWASP Top 10とCWEをカバーし、業界のコーディング標準(MISRA、DISA STIGなど)を強制できるため、規制遵守に役立ちます。

- エンタープライズ向けのスケーラビリティ: 大規模なコードベースやエンタープライズのワークフローに対応するように構築されており、インクリメンタル分析や、課題トラッカーおよびDevOpsパイプラインへの統合といった機能を備えています。

- エンタープライズサポート: 商用ツールであるため、ベンダーサポート、詳細なドキュメント、および支援オプションが付属しています。これは、確実なサポートを必要とする組織にとって重要です。

Coverityのデメリット:

- 大規模チームには非常に高価: ライセンス費用(多くの場合、コード行数またはユーザー数あたり)が高額です。そのため、中小企業には手の届かないものになったり、スキャン対象について厳しい選択を迫られたりする可能性があります。

- セットアップとメンテナンスの負担: オンプレミスサーバーのインストールと維持管理が必要です(またはSynopsysのマネージドサービスを利用)。ビルドへの統合は手動であり、設定に時間がかかる場合があります。

- 統合の柔軟性が低い: SonarQubeのようなツールが持つ、すぐに使えるプラグインやクラウド統合機能が不足しています。Coverityをワークフローに適応させるには、カスタムスクリプトや調整が必要になる場合があります。

- 限られた言語サポート: SonarQubeほど言語やフレームワークのカバー範囲が広くありません。ニッチな言語や新しいテクノロジーを使用しているチームは、Coverityがそれらをサポートしていないことに気づくかもしれません。

- 焦点が狭い: コードの問題のみに焦点を当てており、オープンソースの依存関係スキャン、コンテナ分析、動的テスト機能は内蔵されていません。これらの領域をカバーするには、依然として他のツールが必要です。

Aikido Security: より良い代替策

Aikido Securityは、SonarQubeとCoverityの両方の強みを欠点なしに組み合わせたモダンなソリューションです。静的コード分析を行い、オープンソースの依存関係とコンテナをすべて一度にスキャンする統合プラットフォームです。実際には、これによりAikidoはカスタムコードと使用しているライブラリの両方の脆弱性を検出し、SonarQubeとCoverityが残す盲点をカバーします。このプラットフォームは開発者ファーストの考え方で構築されており、統合は簡単で(リポジトリやCIへの接続は数クリックで、複雑なセットアップは不要)、結果は明確で実用的なガイダンスとともに提示されます。

Aikidoのスマートリスクエンジンは、発見された課題に優先順位を付け、真に重要な問題に対処できるようにすることで、アジリティをセキュリティと引き換えにすることを拒むセキュリティ意識の高いエンジニアリングチームの負担を最小限に抑えます。また、従来のエンタープライズツールとは異なり、Aikidoは複雑な料金モデルの裏で機能を囲い込むことをしません。規模に応じて予測可能な透明性の高い均一料金を提供し、大規模チームでは総コストを大幅に削減します。要するに、Aikidoは両方の世界を一つの強力でありながら使いやすいプラットフォームに統合し、アジリティをセキュリティと引き換えにすることを拒む今日のセキュリティ意識の高いエンジニアリングチームにとって優れた選択肢となります。