おそらく何度も耳にしたことがあるでしょう:「脅威は進化し、セキュリティは絶えず変化している」と。

しかし、その主張がどれほど真実であろうと、脅威からインフラを保護し優位に立つためには、「状況が変化していることを認識する」だけでは不十分です。自社の環境に実際に適合するツールを見極めることが必要です。

また、それらの脅威があらゆる規模の組織にどのような影響を与えるかを理解し、それに対して何をすべきかを把握することも含まれます。

2025年、世界中の組織の78%がサイバー攻撃の被害を経験したと報告しており、攻撃対象が大規模なセキュリティチームを持つ大企業に限定されないことが明らかになった。スタートアップ、中小企業、グローバル企業を問わず影響が及んでいるのだ。リスクがこれほど広範に存在する中、保護の必要性を認識することは一つのことだが、自社の技術基盤、チーム、リスクプロファイルに実際に適合するツールを見極めることはまた別問題である。

実際、適切なサイバーセキュリティツールを選ぶことは、脅威そのものよりも難しい場合が多い。エンドポイント保護、ネットワーク監視、クラウド防御、IDセキュリティ、脆弱性 といったソリューションは存在するが、すべてのツールがすべての企業で同じように機能するわけではない。

さて、本記事では、エンドポイント、ネットワーク、クラウド、アイデンティティ、脆弱性 異なる領域にわたる脅威検知を扱う10のサイバーセキュリティプラットフォームを解説します。リスト上のツールを詳細に掘り下げる前に、2026年版トップ10サイバーセキュリティツールのハイライトをご紹介します:

- パロアルトネットワークス

- Aikido Security

- CrowdStrike

- マイクロソフト(Defender XDR)

- ソフォス(XDR / MDR)

- Qualys

- IBM Security(QRadar Suite)

- シスコ(XDR/セキュリティクラウド)

- トレンドマイクロ(ビジョンワン)

- フォーティネット(セキュリティファブリック)

サイバーセキュリティとは何か?

サイバーセキュリティとは、ソフトウェアシステム、アプリケーション、インフラストラクチャ、およびデータを不正アクセス、攻撃、悪用から保護する実践である。アプリケーションコード 依存関係 保護から、クラウド環境、API、コンテナ、稼働中の本番システムの保護まで、あらゆる領域をカバーする。組織がソフトウェアの開発と提供を加速させるにつれ、サイバーセキュリティは境界ベースの懸念事項から、ソフトウェアの設計、構築、運用方法の中核的な要素へと進化した。

現代のサイバーセキュリティは、稼働中のシステムを現実世界の攻撃から保護しつつ、リスクを可能な限り早期に特定・低減することに重点を置いています。これには、コードの脆弱性スキャン、依存関係監視、クラウド設定ミスの防止、漏洩したシークレット検知、実行時における脅威の阻止などが含まれます。目的は単に問題を発見するだけでなく、開発を遅らせたり不要ノイズを生じさせたりすることなく、チームが適切な問題を迅速に修正できるよう支援することにあります。

サイバーセキュリティツールが重要な理由とは?

異なるクラウド間でワークロードを実行し、データをパッケージ化・保存する様々な手段が存在するため、アプリケーションの提供方法を選択する余地が大幅に広がっています。

同時に、攻撃者は攻撃対象を選択する際にこれまで以上に多様な選択肢を持つようになった。展開オプションの増加は侵入経路の増加を意味する。データストアの増加は機密情報が漏洩する場所の増加を意味する。統合の増加はエクスプロイト信頼境界の増加を意味する。

予防策だけでは全てをカバーできません。ファイアウォールは迂回され、認証情報はフィッシングされ、設定ミスは見逃されます。包括的な脅威防御戦略を構築するには、チームがクラウド資産をすべて可視化し、脅威アクターに先んじて攻撃ベクトルを捕捉できる関連性の高い洞察を提供するツールを活用する必要があります。

サイバーセキュリティツール利用のメリット

脅威検知が重要である理由を理解した上で、サイバーセキュリティツールを活用するメリットをいくつかご紹介します:

- 検知時間の短縮:サイバーセキュリティツールを活用することで、脅威への対応を数か月ではなく数時間または数日で可能にし、攻撃者が対応前に環境内で移動できる範囲を制限します。

- 侵害コストの削減:迅速な検知によりインシデントの影響範囲が縮小され、侵害されるシステムが減少。その結果、修復および復旧コストが低減されます。

- 継続的な可視性:手動でのログ確認に依存することなく、クラウドワークロード、エンドポイント、およびIDを24時間体制で監視し続けます。

- コンプライアンス整合性:NIS2、DORA、SEC規則、および一般的なサイバー保険契約などの規制に基づく検知、報告、対応要件をサポートします。

- チーム効率の向上:自動化されたトリアージとアラート相関により、セキュリティチームは誤検知に時間を費やすことなく、真の脅威に集中できます。

優れたサイバーセキュリティツールの選び方

有意義な比較を行うには、現代のシステムが構築され攻撃される方法を反映した基準に基づいてサイバーセキュリティツールを評価することが有効です。すべてのプラットフォームがあらゆる機能を網羅する必要はありませんが、優れたツールは、何を保護するか、実際の脅威をどれだけ正確に検知するか、そしてチームが発見した脅威に対してどれだけ容易に対応できるかを明確に示しています。

- 保護範囲の広さ:ツールは環境のどの部分を保護しますか?エンドポイント、ネットワーク、クラウドインフラストラクチャ、ID管理、アプリケーションコード、脆弱性のいずれに重点を置いていますか?適切なツールは、広範な保護を謳いながら深みを欠くのではなく、主要なリスク領域と整合しているべきです。

- 可視性の深さ:ツールは対象表面をどの程度深く検査するのか?例えば、クラウドのコンテキストと権限、アプリケーションロジック、実行時挙動を理解しているのか、それともノイズ生成する表面レベルのチェックに依存しているのか?

- 導入モデル:ツールは機能するためにエージェント、センサー、または複雑なインフラストラクチャを必要とするのか、それとも最小限の設定で動作可能か?エージェントレスなアプローチは運用オーバーヘッドを削減する傾向がある一方、特定の環境ではエージェントがより深い可視性を提供する場合がある。

- 実用性と正確性:ツールは誤検知を効果的に削減し、真に悪用可能なリスクを可視化できるか?アラートでチームを圧倒せず、発見事項を優先順位付けし、明確な是正措置のガイダンスを提供し、トリアージを自動化するプラットフォームを探すべきである。

- 使いやすさ:セキュリティチームとエンジニアリングチームの両方が、長時間のトレーニングなしにツールを使用できるか?直感的なインターフェースと明確なワークフローは、機能の多さよりも重要であることが多い。

- スケーラビリティ:組織の成長に伴い、ツールは引き続き適切なパフォーマンスを発揮しますか?クラウドリソース、エンドポイント、アプリケーション、データ量の増加を、パフォーマンスを低下させることなくどのように処理するかを検討してください。

- 統合の容易さ:ツールは既存のワークフローにどの程度適合するか?CI/CD 、クラウドプロバイダー、IDシステム、チケット管理ツールとの強力な連携は、導入率と対応時間を大幅に改善できる。

- 自動化:プラットフォームはワンクリック修正や自動プルリクエストなどの自動修復機能をサポートしていますか?自動化は手作業を削減し、チームが実際の脅威に迅速に対応するのを支援します。

- 総所有コスト(TCO):ライセンス費用に加え、導入・保守・調整・人員配置の継続的なコストを考慮すること。大幅なカスタマイズや専任オペレーターを必要とするツールは、長期的に見て高額になる可能性がある。

2026年版サイバーセキュリティツール10選

1. パロアルトネットワークス

パロアルトネットワークスは、自社のソリューションをクロノスフィアとコルテックス・アジェンティックス・プラットフォームの融合体と位置付けており、これにより世界をリードするAIネイティブ企業向けにリアルタイムのエージェント型修復機能を提供します。

彼らのソリューションはネットワークレベルでの脅威検知からクラウドセキュリティまでを網羅し、特に際立つ特徴はAI駆動型SOCです。これはSOC2基準への継続的な準拠を実現することを目的としています。

主な機能

- 自律型SOC運用:機械学習駆動の相関分析により、自動化されたインシデントグループ化と対応プレイブックを通じて手動トリアージを削減

- クロスドメインテレメトリ:ネットワーク、クラウド(Prisma)、エンドポイント、およびIDソースからの統合データ収集

- 脅威インテリジェンス統合:Unit 42の脅威調査結果が検知ルールと対応推奨事項に直接反映される

- SOAR 組み込み機能:別途ツールを必要としないネイティブなオーケストレーションと自動化

長所

- パロアルトネットワークス独自の製品エコシステム全体での強力な統合

- インテリジェントなアラート疲れ 軽減

- パロアルトのインフラに既に投資済みの場合、包括的なカバレッジ

短所

- サードパーティ製統合は、Palo Altoのネイティブ製品統合ほどシームレスではありません

- プラットフォームを初めて使用するチームにとって急峻な学習曲線

- データ取り込み量が増加すると、価格が急上昇する可能性があります

- 真価を発揮するには、パロアルトのエコシステムへのコミットメントが不可欠です

最適

既存のPalo Altoネットワークインフラ(Strataファイアウォール、Prisma Cloud)を導入している組織セキュリティ運用を単一プラットフォームへ統合することを検討中

価格

データ取り込み量とエンドポイント数に基づくカスタム価格設定。見積もりは営業部までお問い合わせください。一般的にエンタープライズ価格帯に位置付けられています。

ガートナー評価:4.6/5

2. Aikido Security

コード、クラウド、ランタイムのセキュリティをお探しなら、Aikido 現代のセキュリティプラットフォームとして支援します。そのプラットフォームは、過剰なノイズなしに実際のアプリケーションとクラウドのリスクを特定・修復することを可能にします。現代ソフトウェアにおける最も一般的な攻撃経路に焦点を当て、アプリケーションコード、オープンソース依存関係、インフラストラクチャ、コンテナ、API、ランタイム環境をカバーしつつ、CI/CD に直接統合します。 このプラットフォームは、Revolut、プレミアリーグ、SoundCloud、Nianticなどのスタートアップから大企業まで、50,000以上の組織で利用されています。

コードと依存関係のスキャンにおいて、 Aikido は、到達可能性分析、マルウェア検出、ライセンスリスクチェック、サポート終了パッケージ警告などの技術を用いて、悪用可能な問題を優先的に特定します。散在した発見結果を提示する代わりに、関連する問題をグループ化し、修正を迅速かつ管理しやすくする自動化されたプルリクエストを含む、明確な修正ガイダンスを提供します。

同じリスク重視のアプローチは、インフラストラクチャとクラウドセキュリティにも適用されます。 Aikido は、Terraform、Kubernetes、CloudFormation、およびクラウド環境における実際の設定ミスを検出し、公開されたリソース、過剰な権限、安全でないデフォルト設定などの問題を、それらが導入される時点で直接ハイライトします。これにより、チームは問題が本番環境に到達する前に早期に発見できます。

実行中のアプリケーションについては、 Aikido は、コンテナスキャン、DAST、API 、シークレット 、ランタイム保護を統合し、重要なリスクを可視化してアクティブな脅威を阻止します。自動化されたトリアージにより全スキャンでの誤検知を削減し、チームが最も重要な課題に集中できるようにします。

主な機能

- 静的および依存関係分析:ソースコード(SAST)と依存関係 SCA)をスキャンし、SQLインジェクション、XSS、安全でない逆シリアライゼーション、既知のCVEなどの脆弱性を検出します。到達可能性分析を用いて誤検知を低減し、可能な場合はワンクリック自動修正を含む明確な修正ガイダンスを提供します。

- API ( DAST )API :稼働中のアプリケーション(認証済みパスを含む)API を実施し、SQLインジェクション、XSS、CSRF、公開されたエンドポイントなどの実行時脆弱性を検出します。

- クラウドおよびインフラストラクチャのセキュリティ:クラウド環境、Terraform、CloudFormation、Kubernetesマニフェストにおける設定ミスをCSPM インフラストラクチャCSPM アズCSPM コードCSPM スキャンを含み、SOC 2、ISO 27001、CIS、NIS2などのコンプライアンスフレームワークをサポートします。

- コンテナおよびランタイムのカバレッジ: コンテナイメージ スキャンし、脆弱性を検出します。検出結果はデータの機密性と悪用可能性に基づいて優先順位付けされます。

- シークレット :コードや公開された表面に漏洩した認証情報、API 、証明書、暗号化素材を特定します。ノイズ により、無関係なアラートを回避します。

長所

- コード、クラウド、コンテナ、API、および実行環境全体にわたる広範なセキュリティ対策

- 最小限の設定と低い継続的なメンテナンスで迅速にセットアップ可能

- 自動選別と優先順位付けによる高いノイズ

- CI/CD と実行可能な修復機能を備えた開発者向けのワークフロー

- 無料プラン付きのクラウドベース配信で導入障壁を低減

料金体系:追加ユーザーや高度な機能には定額制の有料プランが用意されていますが、基本プランは永久に無料です。

ガートナー評価:4.9/5

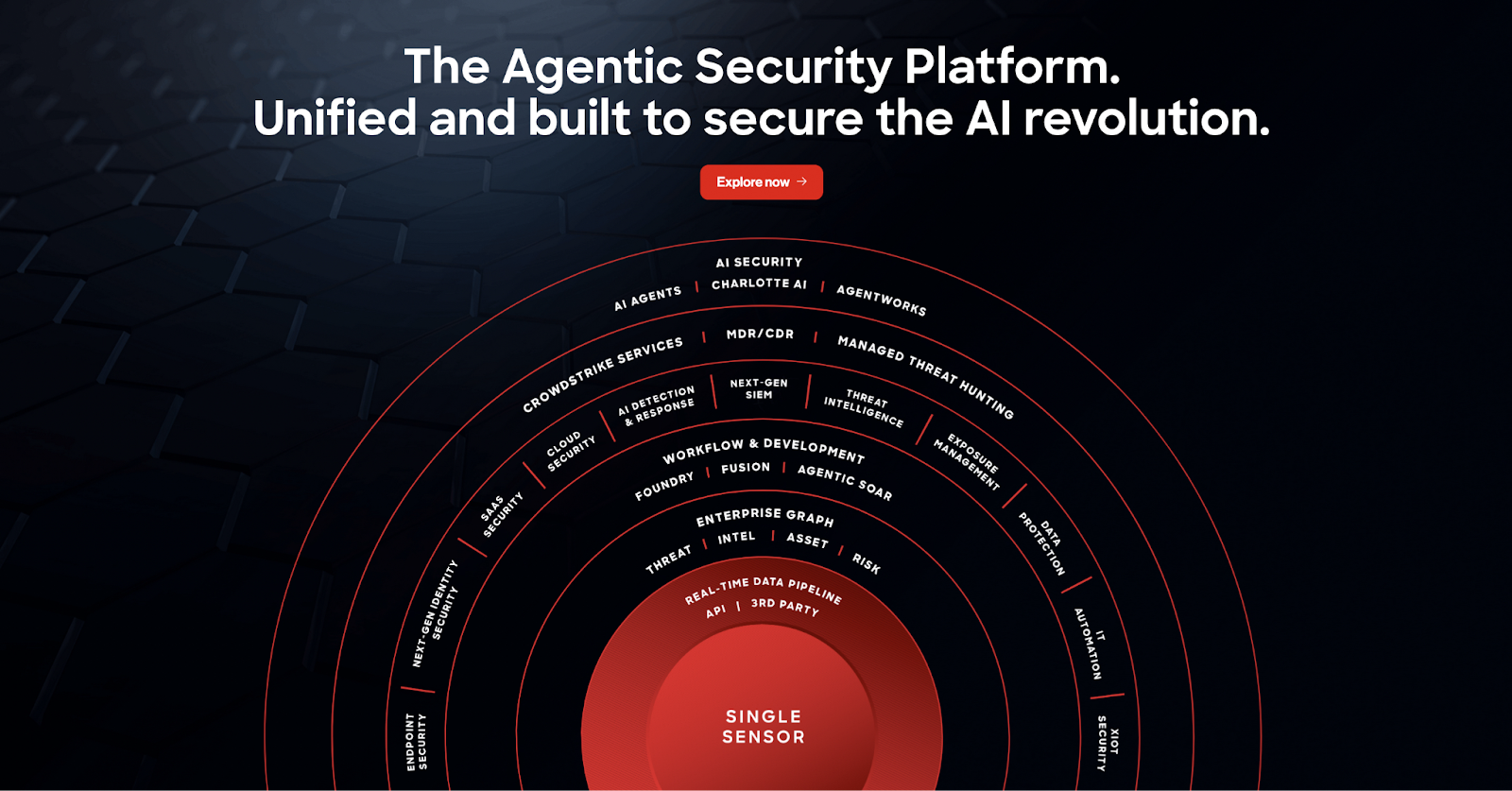

3. CrowdStrike

2024年に発生した大規模なサービス停止で知られるCrowdStrikeは、エンドポイント保護およびXDRプラットフォームであり、膨大なテレメトリ基盤から得られる脅威インテリジェンスを特に重視している。

エンドポイント検知、ネットワーク監視、検知を網羅する製品群

主な機能

- 脅威グラフ:毎週数兆件のセキュリティイベントを処理し、攻撃パターンを特定し、新たな脅威を発見します。

- リアルタイム脅威ハンティング:OverWatchマネージドサービスは、24時間365日体制の人間主導型脅威ハンティングを提供します。

- 軽量エージェント:単一エージェントアーキテクチャにより、エンドポイントへのパフォーマンス影響を最小限に抑えます。

- アイデンティティ保護:Falcon Identity Threat DetectionはActive Directoryおよびその他のアイデンティティストアを監視します。

長所

- 業界で認められた脅威インテリジェンスの深み

- クラウドネイティブアーキテクチャによる迅速な展開

- 行動ベースの検知による強力なエンドポイント可視性

短所

- 主にエンドポイント中心であり、クラウドおよびID管理機能は比較的新しい追加要素である

- モジュールベースの価格設定は、プラットフォーム全体をカバーする場合に高額になる可能性があります

- ネットワーク検知機能はエンドポイント検知機能よりも成熟度が低い

- 一部のユーザーは、集中的なスキャン中にリソース消費量が高いと報告しています

- アイデンティティおよびクラウドセキュリティモジュールは別途購入が必要です

- 注意深く調整しないと、大きな警告音が発生する可能性がある

最適

エンドポイントの可視性と行動ベースの脅威検知を優先する組織、特に深い脅威インテリジェンスを重視し、オンプレミスインフラの管理を望まない組織。

価格

デバイスごとに課金され、カスタムプランも利用可能です。

ガートナー評価:4.7/5

4. マイクロソフト(Defender XDR)

マイクロソフトは、紹介の必要がない企業です。Defender XDR(旧称 Microsoft 365 Defender)は、エンドポイント、メール、ID、クラウドアプリケーションをカバーする統合型XDRプラットフォームであり、AzureおよびMicrosoft 365全体でネイティブに統合されています。

主な機能

- ネイティブのMicrosoft 365統合:Outlook、Teams、SharePoint、Azure ADのシグナルを最小限の追加設定で相互に関連付けます。

- 自動攻撃遮断:アクティブな攻撃発生時に、侵害された資産を自動的に隔離し、アカウントを無効化します。

- セキュリティ向けコパイロット:脅威調査と対応のためのAI搭載アシスタント(別途費用がかかります)。

長所

- Microsoft スタックを既に採用している組織向けのシームレスな体験

- Windows エンドポイントには追加のエージェントは不要です

- 多くのMicrosoft 365 E5ライセンスバンドルに含まれています

短所

- 検出品質はMicrosoftエコシステム外では変動する可能性があります

- AWSやGCPが支配的なマルチクラウド環境ではギャップが生じる可能性がある

- 最適な結果を得るための設定は複雑になる場合があります

- ライセンスモデルが分かりにくい;通常、全機能を利用するにはE5またはアドオンが必要

- 非Microsoftセキュリティツール間での脆弱性アラートの相関性が低い

- セキュリティ向けコパイロットは高価なアドオンです

最適

Azure AD、Microsoft 365、Intuneに大きく依存するMicrosoft中心の環境。異種環境やマルチクラウド環境では、その価値提案は大幅に低下する。

価格

Microsoft 365 E5(ユーザーあたり月額約57ドル)にバンドルされることが多い。Defender for Endpoint P2は単独でユーザーあたり月額約5.20ドルで利用可能。Copilot for Securityは別途価格設定。

ガートナー評価:4.5/5

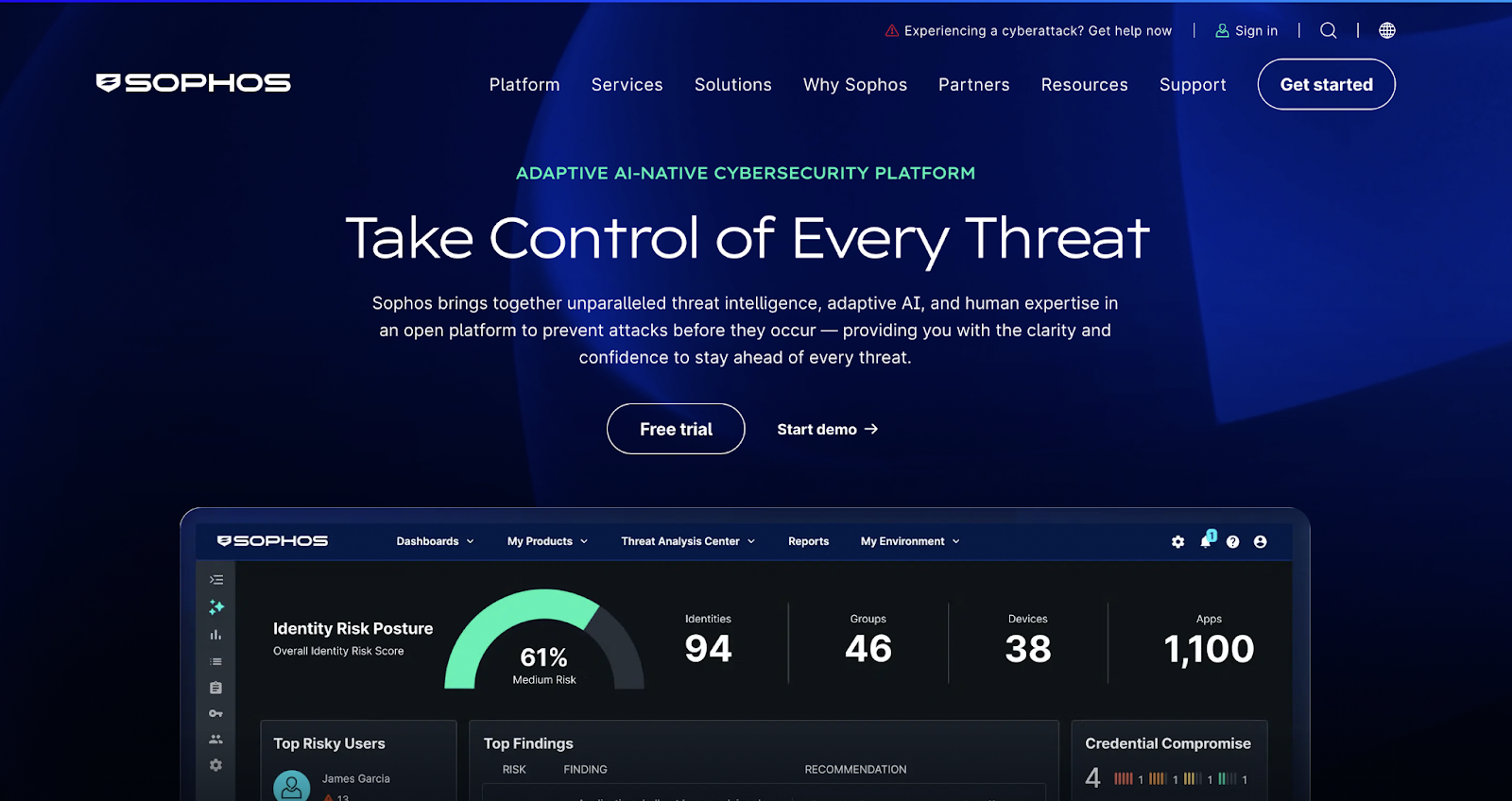

5. ソフォス(XDR / MDR)

当初はアンチウイルスとエンドポイント保護に注力していた。過去10年間で、同社は次世代ファイアウォール、クラウドセキュリティ、マネージド検知・対応(MDR)へと事業を拡大し、中堅市場で確固たる地位を築いている。XDRプラットフォームは成熟したMDRサービスによって補完され、最近ではアイデンティティ脅威検知・対応(ITDR)が追加された。

主な機能

- 100% MITRE カバレッジ:MITRE ATT&CK Enterprise 2025 評価において100%の検知カバレッジを達成しました。

- マネージド脅威ハンティング:MDRサービスは、24時間365日体制で人間主導の脅威ハンティングとインシデント対応を提供します。

- アイデンティティ脅威検知:ITDRは、認証情報の侵害、権限昇格、およびアイデンティティベースの攻撃を監視します。

- ダークウェブ監視:組織に関連する漏洩または侵害された認証情報をスキャンします。

長所

- 24時間365日体制のSOCを持たない組織向けの強力なMDRサービス

- 独立評価における競争的パフォーマンス

- 中堅企業に適した、手頃な価格設定

短所

- XDR機能は競合他社と比べて比較的新しい技術である。ソフォスは従来、エンドポイントおよびファイアウォール製品で知られている。

- ITDRは2025年末に開始され、現在も成熟過程にある

- サードパーティ製統合機能は改善されているが、大手ベンダーほど広範ではない

- 大規模環境ではコンソールのパフォーマンスが低下するとの報告が一部ユーザーから寄せられています

- 高度な機能を利用するには、多くの場合、ソフォスエコシステムへのより深い理解と関与が必要となります

- レポートのカスタマイズ性は、専用のSIEMプラットフォームと比較して制限されている

最適

中堅企業で、完全な内部SOCを構築せずに強力な検知・対応能力を求める組織、特にIDベース攻撃を懸念する組織。

価格:営業部までお問い合わせください

ガートナー評価: 4.5 / 5

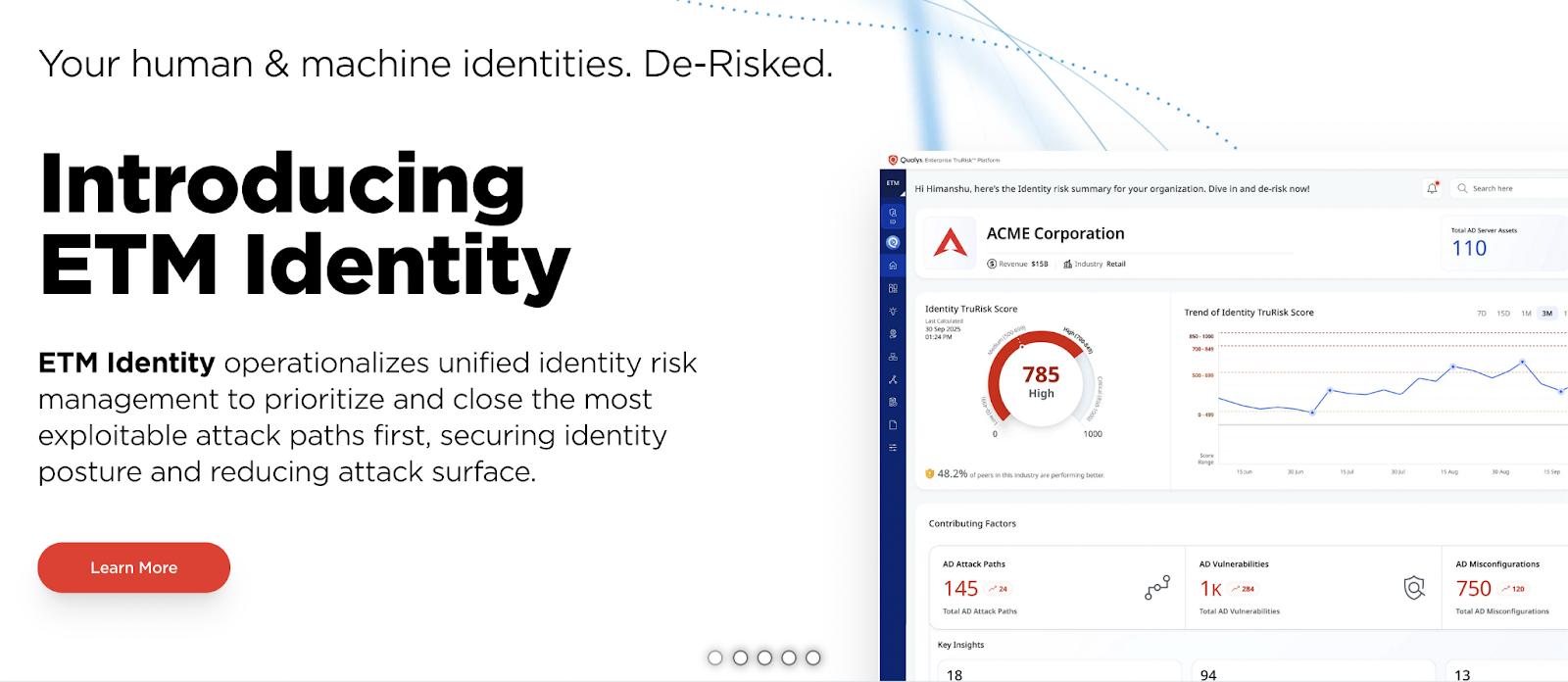

6. クアルイス

脆弱性 として最もよく知られている。そのVMDR(脆弱性 、検知、対応)プラットフォームは、継続的な資産発見と脆弱性 、リスク優先順位付け、IT、OT、クラウド、IoT環境を横断した統合的な修復を組み合わせている。

主な機能

- TruRiskスコアリング: エクスプロイト 、アクティブな武器化、資産の重要度、および露出コンテキストを考慮することでCVSSを超える。

- 検出範囲:103,000件以上のCVEを網羅し、競合他社より最大16時間早く重大な脆弱性を特定すると主張しています。

- 脆弱性 : 脆弱性 エージェント経由、境界スキャン、内部スキャナーのいずれによって脆弱性 特定します。

長所

- 深く成熟した脆弱性 カバレッジ

- リスクベースの優先順位付けはアラートノイズ削減に役立ちます

- ハイブリッド環境および異種環境全体にわたる統合された資産可視性

短所

- 脆弱性、行動検知のためのXDRやSIEMの代替となるものではない

- 大規模または高度に分割された環境では、エージェントの展開は複雑になる可能性があります

- スキャン性能は、慎重に調整されない場合、生産システムに影響を与える可能性があります

- UIとワークフローには習得曲線がある

- レポート設定には、多くの場合、かなりの初期作業が必要となる

- 一部の統合にはプロフェッショナルサービスの契約が必要です

最適

脆弱性 セキュリティプログラムの中核をなす組織、特にIT環境とIoT環境を跨ぐハイブリッドインフラ全体にわたる包括的な可視性を必要とする組織。

価格:営業部までお問い合わせください

ガートナー評価:4.4/5

7. IBM Security (QRadar Suite)

IBM SecurityのQRadar Suiteは、長年にわたり確立されたSIEMプラットフォームであり、数十年にわたるエンタープライズセキュリティ運用経験に支えられ、より広範なXDRソリューションへと進化を遂げています。IBMの広範なセキュリティポートフォリオの中で位置づけられるQRadarは、大規模なログ分析、コンプライアンス報告、AIを活用した脅威検知を重視しています。

主な機能

- 大規模ログ分析:膨大なログ量を処理するよう設計されており、IBMが数十年かけて大企業でSIEMを運用してきた経験を反映しています。

- ワトソンAI統合:異常検知と自動トリアージにAI駆動型分析を活用します。

- 統一されたアナリスト体験:QRadar SuiteはSIEM、SOAR、XDR機能を単一のワークフローに統合します。

- 脅威インテリジェンス:IBM X-Forceの脅威インテリジェンスフィードを検知および調査プロセスに直接統合します。

長所

- 大規模なログの取り込みと保持要件を効果的に処理する

- 強力なコンプライアンス、監査、および報告機能

- サードパーティ統合の広範なエコシステム

短所

- 運用上負荷が高く、維持管理には専任要員を必要とする場合が多い

- 複雑性は小規模なセキュリティチームを圧倒する可能性がある

- オンプレミス展開には多額のインフラ投資が必要となる

- 検出ルールの更新と調整には時間がかかる場合があります

- ライセンスモデルは複雑で予測が難しい

- クラウドベースのQRadar製品は、異なる機能セットを持ち、場合によっては機能が削減されている

最適

異種環境を有し、専任のセキュリティ運用チームを擁する大企業、特に既存のIBMとの関係性がある企業、または大規模なメインフレームおよびハイブリッドインフラストラクチャを保有する企業。

価格:営業部までお問い合わせください

ガートナー評価:4.3/5

8. シスコ(XDR/セキュリティクラウド)

シスコのXDRは、シスコ セキュリティ クラウドを通じて提供され、ネットワーク、メール、エンドポイント、クラウドセキュリティ製品を含むシスコの広範なポートフォリオ全体でテレメトリを相関分析することで、検知と対応の統合を目指しています。このプラットフォームの強みは、特にシスコのインフラストラクチャに既に多大な投資を行っている組織にとって、深いネットワーク可視性と脅威インテリジェンスにあります。

主な機能

- ネットワーク可視性:Cisco ネットワークインフラストラクチャを実行中に、ネットワークフローデータを用いて検知機能を強化します。

- SecureX統合:複数のCiscoセキュリティ製品を単一のワークフローに統合するオーケストレーション層として機能します。

- タロス・インテリジェンス:業界最大級の商用脅威調査チームによる脅威インテリジェンスを活用します。

- メールセキュリティ:Cisco Secure Emailによる統合メール脅威検知を提供します。

長所

- シスコ中心の環境における比類のないネットワークレベルの可視性

- シスコ タロスによる高品質な脅威インテリジェンス

- 既存のシスコインフラ投資の強力な活用

短所

- Splunk買収後、XDR機能は依然として成熟過程にある

- 継続的な統合と製品ロードマップの不確実性

- エンドポイント検知はネットワークベースの可視化よりも成熟度が低い

- ハイブリッド環境やマルチクラウド環境では、デプロイメントは複雑になり得る

- 真の価値を得るには、シスコのエコシステムへのより深いコミットメントが必要です

- 一部の製品の重複解消と統合の取り組みは現在も進行中です

最適

シスコのネットワーク設備に多額の投資を行っている組織で、既存のインフラテレメトリをセキュリティ検知・対応領域へ拡張したい場合。購入者はSplunkとの統合がどのように進化するかを慎重に評価すべきである。

価格

カスタム価格設定は、多くの場合シスコエンタープライズ契約を通じてバンドルされます。スタンドアロン製品の価格は、導入規模や範囲によって大きく異なります。

ガートナー評価:4.7/5

9. トレンドマイクロ(ビジョンワン)

トレンドマイクロは数十年にわたりエンドポイントセキュリティの定番であり、Vision Oneにより完全なXDRプラットフォームへの移行を成功させています。このプラットフォームは、エンドポイント、サーバー、メール、ネットワーク、クラウドワークロードにわたるデータの相関分析に優れており、特に複数の攻撃ベクトルにまたがる攻撃チェーンの追跡に強みを発揮します。

主な機能

- クロスレイヤ検出:メールからエンドポイント、サーバーに至るシナリオにおける攻撃チェーンを追跡し、関連する活動を統合されたインシデントとして結びつけます。

- リスクインサイト:攻撃対象領域全体における組織のリスクエクスポージャーを定量化し、優先順位付けされた推奨事項を提供します。

- ワークベンチ調査:あらゆるテレメトリソースにわたるアラートトリアージとインシデント調査のための統合コンソールを提供します。

- クラウドセキュリティ統合:コンテナ、サーバーレス関数、クラウドワークロードへの適用範囲を拡大します。

長所

- 電子メールとエンドポイント攻撃ベクトルとの間に強い相関関係が存在する。

- エンドポイント保護における長い実績と成熟度(ガートナー・マジック・クアドラントで20回リーディングポジションを獲得)。

- 競争力のある柔軟な価格モデルは、他のトップクラスのXDR競合他社よりも費用対効果が高い場合が多い。

- レガシーオペレーティングシステムに対する広範なサポートと、最新のクラウドネイティブ環境の両方に対応。

短所

- クラウドネイティブおよびコンテナセキュリティ機能は、後からスイートに追加されたものです。

- Kubernetesに多大な投資を行っている組織は、専用ツールと比較して検出深度が不足していると感じる可能性がある。

- 一部のユーザーは、誤検知率を継続的に手動で調整する必要があると報告している。

- サードパーティの統合機能は、大規模なプラットフォームエコシステムベンダーに比べて充実度が低い。

- エージェントは、古いエンドポイントハードウェアではリソースを大量に消費する可能性があります。

最適

電子メールとエンドポイントが主要な攻撃ベクトルとなる組織、特に既にトレンドマイクロ製品を利用している組織で、統合された高可視性のXDR体験を求める場合。

価格:正確な見積もりは営業部までお問い合わせください。

ガートナー評価:4.7/5

10. フォーティネット(セキュリティファブリック)

フォーティネットは、FortiGateファイアウォールで最もよく知られていますが、Security Fabricの傘下で包括的なセキュリティプラットフォームへと拡大しています。このプラットフォームは、ネットワークセキュリティ、エンドポイント保護、クラウドワークロードの可視化を統合し、ネットワークレベルの検知とOT(オペレーショナルテクノロジー)セキュリティが最優先事項となる環境において優れた性能を発揮する、高度に統合されたエコシステムを提供します。

主な機能

- FortiGuard Labs Intelligence:毎日1000億件以上のセキュリティイベントを処理し、Fabric全体にわたるリアルタイムのAI駆動型脅威インテリジェンスを提供します。

- ネットワークレベル検知:FortiGateファイアウォールと広範な検知スタックの深い統合により、全ネットワークトラフィックにわたる相関的な可視性が実現されます。

- OTおよび産業セキュリティ:産業用制御システム(ICS)およびSCADA環境を保護するための専用設計の機能群。堅牢なハードウェアを含む。

- 統合型SASE統合:オンプレミス型ネットワークセキュリティとクラウド提供のセキュアアクセスサービスエッジ機能を組み合わせ、ハイブリッドワーク環境を実現します。

長所

- フォーティネットのネットワークインフラストラクチャを既に運用している組織向けに、業界最高水準のパフォーマンスを提供します。

- 産業および製造環境向けに深いネイティブサポートを提供する数少ないプラットフォームの一つ。

- カスタム設計のSPU(セキュリティ処理ユニット)チップは、ソフトウェアのみの競合製品と比較して優れたスループットを提供する。

- 「Fabric」はプロプライエタリながら、WLAN、LAN、SD-WAN、エンドポイントといった領域をカバーしており、ほぼ全ての単一ベンダーよりも広範な範囲を網羅している。

短所

- ベンダーロックイン:プラットフォームの価値は、Fortinet製品のみで構成されたスタックを使用する場合に最大となる。Fortinet以外の製品との統合には、複雑な「Fabricコネクタ」が必要となる場合が多い。

- インターフェースの複雑さ:管理コンソール(FortiManager/FortiAnalyzer)は高度な制御機能を提供しますが、習得が難しく、より伝統的なUIであることで知られています。

- エンドポイント成熟度:改善は進んでいるものの、FortiClientとFortiEDRは、ネットワークセキュリティの主力製品に比べて二次的な存在と見なされることが多い。

- ライセンスに関する摩擦:ユーザーからは、様々なサポートレベルや機能ライセンスを把握するのが煩雑だと頻繁に報告されています。

最適

フォティネットのネットワークインフラを大規模に導入している組織、特に製造、エネルギー、公益事業などの分野において、OTセキュリティとネットワークセグメンテーションが極めて重要である組織。

価格:お見積もりは営業部までお問い合わせください

ガートナー評価: 4.6/5

まとめ

2026年に適切なサイバーセキュリティツールを選ぶ際、最も多くの機能を求めることよりも、検知能力を自社のシステムの実際の構築方法や運用方法に適合させることが重要となる。

攻撃対象領域がエンドポイント、クラウドインフラストラクチャ、ID、アプリケーションコードに拡大する中、セキュリティチームには、真のリスクを可視化し、ノイズ低減し、既存のワークフローを遅延させるのではなく、それに適合するツールが必要である。

このリストのプラットフォームは、エンドポイントやネットワークの検知から脆弱性 、SIEM駆動の可視化に至るまで、それぞれ異なる領域で卓越しています。Aikido 、コード、依存関係、インフラストラクチャ、ランタイム全体に現代的なリスクが導入される箇所に焦点を当て、自動化されたトリアージと明確な修正を通じて修復を実践的に行うことで際立っています。アラート疲れを増やすことなくセキュリティカバレッジを向上させたい場合、 Aikido は強力な出発点を提供します。

合気道の技を Aikido セキュリティがあなたの環境にどのように適合するか見てみませんか? 無料で開始 または デモを予約 チームが実際のリスクをより迅速に発見し修正する方法を探るために。