サイバー攻撃は、散発的な中断を超えて進化し、システミックリスクとなっています。

今日、たった一度の侵害が、サプライヤーやアップストリームライブラリからソフトウェアベンダー、クラウドサービスに至るまで、デジタルエコシステム全体に波及する可能性があり、多くの場合、ほとんどの組織が対応できるよりも速く広がります。

この相互依存性の高まりにより、英国はサイバーセキュリティを組織が善意と非公式なベストプラクティスで対処できるものとは見なさなくなっています。

サプライチェーン侵害、侵害されたコンポーネント、およびデフォルトで安全でない製品の増加は、高度に接続されたデジタル経済を保護するには自主的なセキュリティ対策だけでは不十分であることを明確にしました。あまりにも多くの停止、データ侵害、回復力の欠如が、単一の脆弱なリンクがいかに迅速に産業全体を混乱させるかを示しています。

サイバーセキュリティおよびレジリエンス法案は、この現実に、述べ方はシンプルだが実装は困難な要件で対応しています。

- ソフトウェアは最初からセキュリティを組み込んで設計する必要があります。

- サプライチェーンにおけるサイバーリスクについて透明性を確保する必要があります。

- ユーザーの注意に依存しない、セキュアなデフォルト設定を持つ製品を出荷する必要があります。

- 脆弱性の特定、トリアージ、修正のための機能するプロセスを持つ必要があります。

- これらの期待に応えていることについて、規制当局に具体的な証拠を示すことができる必要があります。

この変化は一つのことを明確にします。スプレッドシート、サイロ化されたスキャナー、または事後対応型のチェックリストに頼ることはもはやできません。継続的な可視性、自動化、および厳格さは、もはやオプションの改善ではなく、ベースラインの期待値となっています。

要約

Aikido Securityは、英国のサイバーセキュリティおよびレジリエンス法案に準拠するために必要なツールを提供します。この法案は強制力があり、セキュアバイデザインの開発、セキュアバイデフォルトの構成、SBOMの完全な透明性、義務的な脆弱性管理、サプライチェーンセキュリティ保証、および規制当局への証拠に基づいた報告を要求します。

本稿では、この法案が導入された理由、EUサイバーレジリエンス法との違い、開発者およびセキュリティチームにとっての意味、そして統合された可視性と自動化なしにこれらの要件を満たすことがなぜ困難であるかを説明します。

Aikidoは、継続的なスキャン、自動化されたリスク相関、SBOM生成、サプライチェーン分析、監査対応レポート、およびGitHub、GitLab、Bitbucket、Azureなど全体にわたる統合された修復ワークフローを通じて、これらの義務を果たすことを支援します。

英国およびEUのセキュリティ要件に適合する継続的なコンプライアンスが必要な場合、Aikidoは明確な道筋を提供します。

英国サイバーセキュリティ・レジリエンス法案が導入された理由

サイバーセキュリティおよびレジリエンス法案は、2018年のNIS規制の改革および拡張です。これは、デジタルシステム、クラウドサービス、および依存関係チェーンがより複雑になるにつれて生じるギャップに対処し、国家のサイバーレジリエンスを強化するために導入されました。この法案は、規模、巧妙さ、経済的影響が増大するサイバー攻撃に対応し、「英国の国家安全保障における根本的な段階的変化」をもたらすことを目指しています。多くの攻撃は、上流のサプライヤー、ソフトウェアの依存関係、またはマネージドサービスプロバイダーをエクスプロイトしており、1つの組織の弱点がセクター全体にどのように波及するかを示しています。

エネルギー、水、医療、交通、金融といった重要な公共サービスは、現在、デジタルシステムに大きく依存しています。たった一つのサイバーインシデントが何百万人もの人々に影響を与える可能性があります。この法案は、照明をつけることからNHSへのアクセスまで、「国民が依存するサービスを保護する」ことを明確に目指しています。クラウドコンピューティング、SaaSエコシステム、相互接続されたサプライチェーンの台頭は、特にマネージドサービスプロバイダーに関して、規制上の盲点も明らかにしました。

通信、金融、医療、地方自治体における注目度の高いインシデントは、不安全なデフォルト設定、パッチ未適用な脆弱性、サードパーティリスクに対する可視性の制限など、システム上の弱点を浮き彫りにしました。自主的なセキュリティ対策では、これらの進化する脅威に対処するにはもはや不十分でした。

これを受けて、この法案はガイダンスから強制力のある義務へと移行します。より明確なセキュリティ要件を設定し、インシデント報告を増やし、規制監督を強化し、サプライチェーンの保証を強化し、執行権限を更新します。要するに、より相互接続されたデジタル環境において、英国の不可欠なサービスを保護し、経済的安定を維持するための、更新された強制力のある基盤を提供するものです。

この法案が開発者とセキュリティチームにとって何を意味するか

サイバーセキュリティおよびレジリエンス法案は、広範な政策目標を設定するだけでなく、ソフトウェアを構築し、保護する人々の日常業務のあり方を変革します。以下に、開発者とセキュリティチーム双方への期待事項を示します。

開発者にとっての意味

開発者は他のどのグループよりもソフトウェアサプライチェーンに近い位置にいるため、その法案はコードの記述、保守、リリース方法に直接影響します。

1. セキュアコーディングに関する明確な期待: この法案は、セキュアバイデザインの原則がコードベースに反映されることを期待しています。これは、定期的なコードレビュー、入力検証、安全なデフォルト設定、およびすべてのサービスにおける予測可能でセキュアなパターンを意味します。

2. 必須の脆弱性修復タイムライン: 「時間があるときに」セキュリティ問題を修正する時代は終わりました。定義された時間枠内で脆弱性をパッチし、これらのタイムラインが遵守されている証拠を示すことが求められます。

3. 依存関係のリスクを追跡する責任の増大: 最新のアプリケーションはオープンソースライブラリに大きく依存しています。自身で記述したコードだけでなく、それらの依存関係のセキュリティ体制を理解する責任があります。

4. SBOMの認識の必要性: ソフトウェア部品表(SBOM)は、コンプライアンス要件になりつつあります。推移的な依存関係を含め、コードベースに何が含まれているかを知り、そのインベントリを正確に保つ必要があります。

5. エビデンスに基づいたコーディングとコミットの衛生管理: 作業は追跡可能であるべきです。これには、クリーンなコミット履歴、文書化された変更、セキュリティ関連の決定に対する明確な正当化が含まれます。監査人がリポジトリをレビューする際には、脆弱性がどのように管理され、特定の変更がなぜ行われたのかを理解できる必要があります。

セキュリティチームにとっての意味

セキュリティチームにとって、この法案は助言的な監視から強制的な説明責任へと期待を高めます。コンプライアンスは、年次行事ではなく継続的なワークフローとなります。

1. 継続的なコンプライアンスの期待: セキュリティチームは、すべてのシステム、リポジトリ、依存関係、およびインフラストラクチャ全体で最新の可視性を維持する必要があります。コントロールは、監査サイクル中だけでなく、継続的に運用される必要があります。

2. 自動化された脆弱性ワークフローへの圧力の増大: 手動スキャンだけでは不十分です。問題を検出し、優先順位を付け、適切な担当者に通知し、修復完了まで追跡する自動化されたパイプラインが必要になります。

3. 必須の報告体制: 明確な脆弱性受付プロセスを維持し、チーム間の情報共有を促進し、要求に応じて規制当局に提出できるドキュメントを作成することが求められます。

4. 合理的なセキュリティ対策を証明する負担: プロセスがあると言うだけでは不十分です。実際の運用セキュリティを実証するために、メトリクス、タイムライン、チケット履歴、ログ、SBOM、および監査証跡を提示する必要があります。

5. エンジニアリングチームとのより強力な連携: セキュリティ管理は現在、デリバリーパイプラインとエンジニアリングの速度に影響を与えています。この法案は、DevOps、プラットフォームエンジニアリング、およびセキュリティ機能間のより緊密な連携を促進します。

6. セキュリティ体制が規制事項となる: セキュリティはもはやベストプラクティスではありません。この法案に基づき、レジリエンスとセキュアな開発は法的な要件となります。かつては内部的な決定であったものが、今や規制上の影響を及ぼします。

英国サイバーセキュリティ・レジリエンス法案 対 EUサイバーレジリエンス法 (CRA)

多くの組織は、英国サイバーセキュリティ・レジリエンス法案を、EUサイバーレジリエンス法の単なる地域版であると見なしています。

両者ともにデジタル製品やサービスのセキュリティ強化を目指していますが、それぞれ異なる責任を規定しています。これらを混同すると、チームは誤った管理策を適用したり、不適切なレポートを作成したり、いずれの制度も満たさない証拠に依存したりする可能性があります。

EUサイバーレジリエンス法が対象とするもの

EU CRAは、デジタル要素を持つ製品に焦点を当て、EU単一市場全体に適用されます。製造業者、輸入業者、流通業者に重点を置き、製品がリリース前後で同じセキュリティ要件を満たすことを保証します。

1. セキュリティバイデザインとセキュアバイデフォルト: 製造業者は、ユーザーの専門知識を必要とせずに、購入後すぐに安全な製品を構築する必要があります。

2. リスク評価義務: 製品は市場に投入される前に、構造化されたリスク評価を受ける必要があります。

3. 必須の脆弱性ハンドリングプロセス: 脆弱性の受付、リスクスコアリング、および修復は、定義された手順に従う必要があります。

4. 市場投入後の監視義務: 製造業者は、製品リリース後にそのセキュリティを監視し、製品のライフサイクル全体にわたって脆弱性に対処し続ける必要があります。

英国サイバーセキュリティ・レジリエンス法案とEUサイバーレジリエンス法が重複する箇所

両方のフレームワークは、適用方法は異なりますが、同様の原則を共有しています。

- セキュアな開発要件

- 必須の脆弱性管理

- ソフトウェアサプライチェーン全体における透明性

- 市場投入後またはデプロイ後のセキュリティ監視

- ドキュメントと証拠に基づくコンプライアンス

例えば、サードパーティの依存関係が重大なCVEを導入した場合、どちらのフレームワークも迅速な可視性、協調的な修正、および検証可能なドキュメントを期待します。

主な違い

英国サイバーセキュリティ・レジリエンス法案への対応がなぜ困難なのか

サイバーセキュリティおよびレジリエンス法案における期待事項は、書面上では単純に聞こえます。しかし実際には、ほとんどの組織は、エンジニアリング環境が複雑で変化が速く、サードパーティコンポーネントに大きく依存しているため、苦戦しています。成熟したチームでさえ、コミット、デプロイ、依存関係の更新のたびに新たなリスクが導入されるため、継続的なコンプライアンスを維持することは困難です。

実際の環境でこれらの要件を満たすことが困難である主な理由は以下の通りです。

- 最新のアプリケーションは、オープンソースライブラリの広大なネットワークに依存しています。ほとんどのチームは、自動化なしではすべての依存関係および推移的依存関係のセキュリティ態勢を追跡できません。

- セキュリティのカバレッジは、しばしばコードスキャンで止まります。コンテナイメージ、インフラストラクチャ定義、およびランタイムワークロードは同じ精度で監視されておらず、これが盲点を生み出しています。

- チームは、競合する深刻度レベルと一貫性のないガイダンスを生成する異なるスキャナーを使用します。これにより、修正が遅れ、優先順位付けが信頼できなくなります。

- 監査スプレッドシートや定期的なチェックリストでは、日々のコード変更、依存関係の更新、毎週リリースされる新しい脆弱性に対応しきれません。

- チームは、脆弱性が修正されただけでなく、いつ報告されたか、誰が対応したか、修正にどれくらいの時間がかかったか、どのような決定がなされたかを証明する必要があります。ほとんどの組織にはこの文書がありません。

- アーキテクチャの選択、コーディングパターン、および設定の決定は、追跡可能な正当性によって裏付けられる必要があります。構造化されたドキュメントがなければ、コンプライアンスレビュー中にこれらを提示することは困難になります。

- 検出結果が1つのツールに留まり、チケットが別のツールにあることがよくあります。これにより、問題がトリアージされ、優先順位が付けられ、割り当てられ、期限内に解決されたことを確認するのが困難になります。

これらの課題は、組織がリスクを監視し、修復を調整し、証拠を自動的に生成するための統一された方法を必要とする理由を説明しています。これはまた、Aikido Securityが中央の可視性およびコンプライアンスエンジンとして重要になる自然なポイントでもあります。

Aikidoが英国サイバーセキュリティおよびレジリエンス法案の要件への準拠をどのように可能にするか

サイバーセキュリティおよびレジリエンス法案の要件を満たすには、組織は定期的なスキャンや孤立したセキュリティツール以上のものを必要とします。継続的な可視性、一貫したリスクスコアリング、およびスプレッドシートを慌ただしく探すことなく規制当局に提出できる証拠を提供する、クラス最高のツールを備えたプラットフォームが必要です。Aikido Securityは、最新のエンジニアリングチーム向けに中央制御点を提供することで、この分野に適合します。

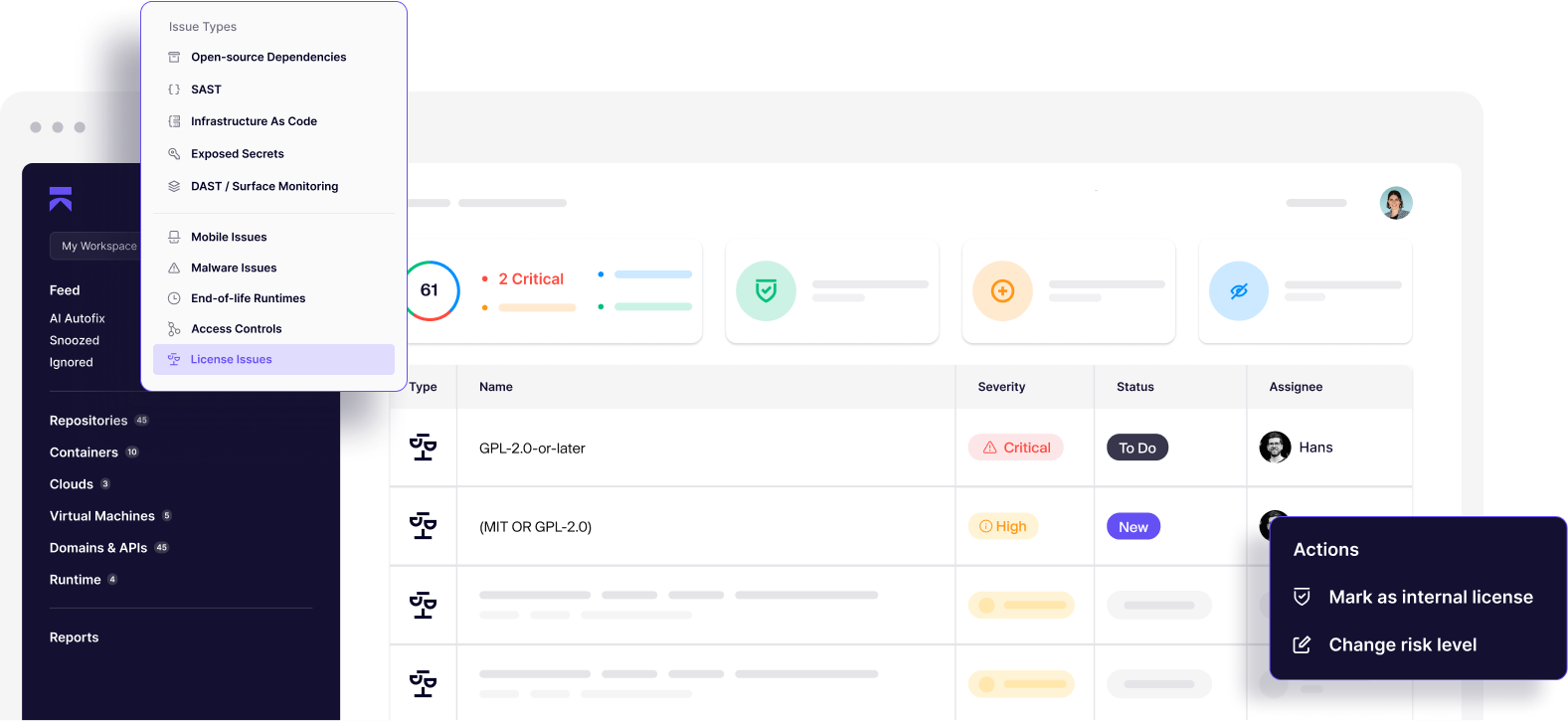

Aikidoは、すべてのセキュリティシグナルを1か所に集約するクラウドネイティブなセキュリティプラットフォームです。コードベース、オープンソースの依存関係、Infrastructure as Codeテンプレート、コンテナイメージ、シークレット、および継続的インテグレーションパイプライン全体にわたる可視性を提供します。

チームに個別のスキャナーを管理させる代わりに、Aikidoはこれらのレイヤー全体で脆弱性を相関させ、実際にエクスプロイト可能なものを強調し、修復を遅らせるノイズを除去します。

Aikidoは多くの要件を満たすのに役立ちますが、インシデント報告や継続的な運用回復力の期待など、他のサプライヤーによって満たされる必要がある要件がいくつかあります。

以下は、Aikidoが英国サイバーセキュリティ・レジリエンス法における主要な義務をどのように満たすのを支援するかを詳細に説明したものです。

1. 要件: セキュアバイデザインのプラクティス

問題: 最初のコード行から安全なソフトウェアを設計することが求められています。これは、安全でない設定を早期に特定し、依存関係のリスクを軽減し、開発者が無関係な発見に埋もれないようにすることを意味します。

Aikidoがどのように解決するか

- コードベース、依存関係、およびインフラストラクチャ構成の継続的なスキャンを実行します。

- 安全なデフォルトスキャン範囲を適用し、重要な領域を見逃さないようにします。

- 複数のソースからの問題を関連付け、開発者のノイズを減らし、真のリスクを浮き彫りにします。

- CI/CDパイプラインでセキュアなワークフローを適用し、脆弱性が密かに本番環境に移行することを防ぎます。

2. 要件: SBOMの透明性と正確なソフトウェアインベントリ

課題: 正確で最新のSoftware Bill of Materials (SBOM) を維持する必要があります。新しい依存関係が追加されたり、推移的なライブラリが変更されたりすると、手動での追跡はすぐに破綻します。

Aikidoがどのように解決するか

- ワンクリックでSBOMを生成

- Aikido’s SBOM Generatorを通じて各リポジトリの完全なSBOMを構築し、依存関係の明確な可視性を提供します。

- 直接的および推移的なライブラリに対する完全な可視性を提供します。

- SBOMコンポーネントが新しいCVEを受け取った際にアラートを発します。

- 単一のアクションで、監査人や内部レビューのためにSBOMをエクスポートできます。

3. 要件: 必須の脆弱性処理プロセス

問題: この法案は、脆弱性を検出し、優先順位を付け、所有権を割り当て、修正の期限を守ったことを証明することを求めています。分断されたツールでは、自動化なしにこれを達成することはほぼ不可能です。

Aikidoがどのように解決するか

- リポジトリ、コンテナイメージ、およびレジストリ全体で脆弱性を検出します。

- エクスプロイト可能性データ、CVSS、脅威インテリジェンスを使用して検出結果に優先順位を付け、チームが重要な事項に集中できるようにします。

- JiraまたはSlack連携を通じて、修正ワークフローを自動化します。

- すべての行動にタイムスタンプを付与し、ログを記録することで、監査人向けの明確な証拠の足跡が作成されます。

- 改善のタイムラインを自動的に文書化し、規制当局の期待をサポートします。

4. 要件:サプライチェーンセキュリティ保証

課題: ほとんどの組織は、アップストリームパッケージやサードパーティの依存関係に大きく依存しています。これらのコンポーネントによってもたらされるリスクに対しては、たとえそれらを作成していなくても、責任を負い続ける必要があります。

Aikidoがどのように解決するか

- マルウェアによる侵害を早期に特定・分析し、多くの場合、拡散する前に対応します。Aikidoは、サプライチェーンに壊滅的な影響を与える可能性のある悪意のあるパッケージの挙動、侵害されたリリース、または疑わしい依存関係の変更を最初に検出します。

- セキュリティ履歴、メンテナンスパターン、エコシステムの評価に基づいて、依存関係のリスクをスコアリングします。

- コードベースに導入される前に、潜在的に悪意のあるパッケージやタイポスクワッティングの試みを検出します。

- 放置された、古い、または侵害されたライブラリを特定し、本番ワークロードを危険にさらす前にチームがそれらを置き換えられるようにします。

- エンドツーエンドのトレーサビリティを提供し、依存関係の出所、影響するサービス、およびコンプライアンスチェック中にどのように修正されたかを正確に示します。

5. 要件:英国規制当局への根拠に基づいた保証

問題: 優れたセキュリティプラクティスを持っていると主張するだけでは不十分です。構造化された証拠、履歴記録、および透明なリスク報告を通じてそれを証明する必要があります。

Aikidoがどのように解決するか

- 検出結果を規制要件にマッピングする、自動化されたコンプライアンス対応レポートを生成します。

- 長期的なリスク管理を実証する過去の脆弱性タイムラインを表示します。

- 監査人が何が変更され、その理由を理解できるように、改善活動を文書化します。

- 組織全体で実施されている合理的なセキュリティ対策の明確な可視性を提供します。

- リスク情報を経営陣が説明責任を果たすのに役立つ、リーダーシップ層にわかりやすいビューに集約します。

ISO27001、SOC2、NIS2、CISを超えて:英国サイバーセキュリティ・レジリエンス法案が追加するもの

ほとんどの組織は、ISO 27001、SOC2、CISベンチマーク、NIS2、PCIなどの確立されたフレームワークへのコンプライアンスを既に維持しています。これらのフレームワークは、組織のセキュリティ管理に焦点を当てています。リスクの管理方法、ポリシーの文書化、アクセス制御、イベントの監視、インシデントへの対応方法を定義しています。

Aikidoはすでにこれらの標準をサポートしています:

- ISO 27001:2022への準拠

- SOC2コンプライアンス

- OWASP Top 10準拠

- CISコンプライアンス

- NIS2コンプライアンス

- NIST 800-53コンプライアンス

- PCIコンプライアンス

- HIPAAコンプライアンス

- DORAコンプライアンス

- HITRUST

- LVL3コンプライアンス

- ENS Compliance

- GDPR

英国サイバーセキュリティ・レジリエンス法は、これまでとは異なる種類の要件を導入しています。組織的な管理を超え、構築および運用するソフトウェアとサービスのセキュリティに厳格な期待を課しています。これは、セキュアバイデザイン開発、安全なデフォルト構成、検証可能なSBOMの透明性、継続的な脆弱性処理、サプライチェーン保証、および修正タイムラインの証拠を要求します。これらの義務は、エンジニアリングプラクティス、CIパイプライン、コードベース、依存関係、コンテナ、クラウド資産、および運用ワークフローに直接適用されます。

これにより新たなギャップが生じます。製品にエクスプロイト可能な脆弱性、古いライブラリ、脆弱なサプライチェーン管理、または文書化されていない修復フローが含まれている場合、ISO 27001またはSOC2に準拠していても、英国法案の要件を満たせない可能性があります。従来のフレームワークでは、これらの領域が十分にカバーされていません。

Aikidoは、法案の製品およびサービスレベルの義務を満たすために必要な技術的制御、自動化、およびリアルタイムの可視性を提供することで、このギャップを埋めるのに役立ちます。

Aikido Security: 確実で継続的なコンプライアンスへの道

英国のサイバーセキュリティ・レジリエンス法案は、組織がセキュリティにどのように取り組むべきかについて、明確な変化を示しています。これは助言ではなく、強制力があり、チームは意図ではなく、証拠をもってレジリエンスを示す必要があります。EUサイバーレジリエンス法は、異なる範囲と責任をもってこれと並行して存在します。これは、地域を越えて事業を展開する組織が、両方のフレームワークを尊重し、互換性があるものとして扱うのではなく、微妙なアプローチを必要とすることを意味します。

Aikidoは、これらの期待に応えるための運用基盤を提供します。コード、依存関係、インフラストラクチャ、パイプライン全体にわたる継続的な可視性を獲得できます。一貫したリスクスコアリング、自動化された修復ワークフロー、規制当局が信頼できる監査証跡を提供します。コンプライアンスは、ストレスの多い年次チェックポイントではなく、日々維持するものとなります。

適切なレベルの自動化と可観測性により、リスクを軽減し、デリバリー速度を向上させ、一般的な規制準備に伴う不確実性を排除できます。Aikidoは、複雑な要件を、エンジニアリングチームに合わせて拡張可能な、管理しやすく反復可能なプロセスに変えるのに役立ちます。

英国法案に追随し、EU CRAの期待に沿い、開発ワークフローに自然に適合するコンプライアンスを求めるなら、今すぐAikido Securityを始めましょう。

こちらもおすすめです:

- なぜ欧州企業はサイバーセキュリティパートナーとしてAikidoを選ぶのか EU企業とそのサイバーセキュリティの選択

- AikidoとDeloitteがエンタープライズに開発者ファーストのセキュリティをもたらす方法 — より良いエンタープライズ開発者体験とセキュリティのためのAikidoとDeloitteの提携

- Aikido Securityを使用したサイバーレジリエンス法(CRA)への準拠 — Aikido SecurityでEUのCRAに準拠