オープンソース依存関係現代ソフトウェアの基盤ですが、同時に主要な攻撃対象でもあります。悪意ある攻撃者はパッケージレジストリや 開発ワークフローを標的とし、依存関係がインストールされた瞬間に実行されるマルウェアを注入するケースが増加しています。本記事では、こうしたサプライチェーンマルウェア攻撃の手口、従来型スキャナーが検知できない理由、そして今すぐ適用できる実践的な防御策について解説します。

脅威の現状:サプライチェーンが標的として好まれる理由

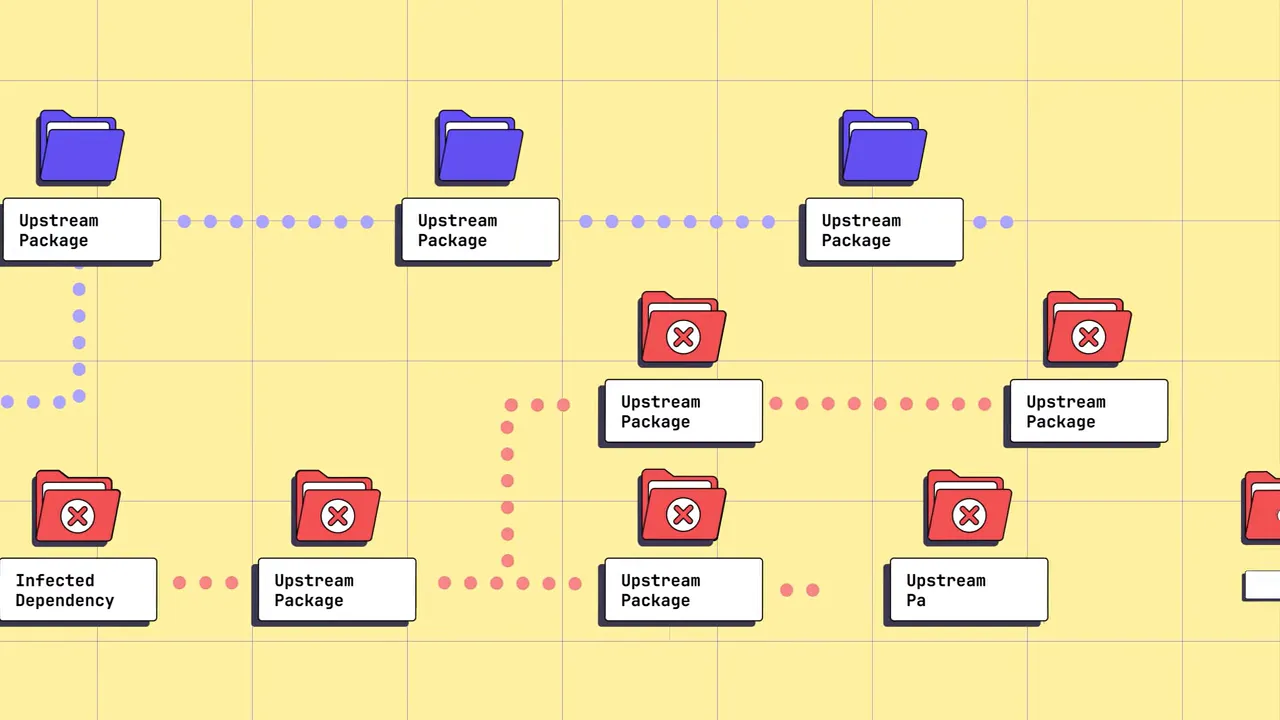

脅威アクター(国家支援グループを含む)は、オープンソースエコシステムを積極的に悪用している。攻撃手法は、管理者のアカウント侵害から、レジストリ全体に自己増殖する自動化されたワームまで多岐にわたる。パッケージが広く再利用される性質により影響は増幅される:単一の侵害されたモジュールが、プロジェクトや組織を跨いで数百万回、あるいは数十億回ダウンロードされる可能性がある。

攻撃者がマルウェアを注入する方法

攻撃者がビルドに悪意のあるコードを混入させるために使用する一般的な手法はいくつか存在します。これらのパターンを理解することで、それらを検知しブロックすることが容易になります。

- アカウント乗っ取り— 攻撃者がメンテナをフィッシング攻撃で騙すか、npmやPyPIなどのレジストリ開発者トークンを窃取し、信頼されたパッケージにマルウェアを公開する。そのパッケージがインストールされると、すべての利用者が悪意のあるコードを取得してしまう。

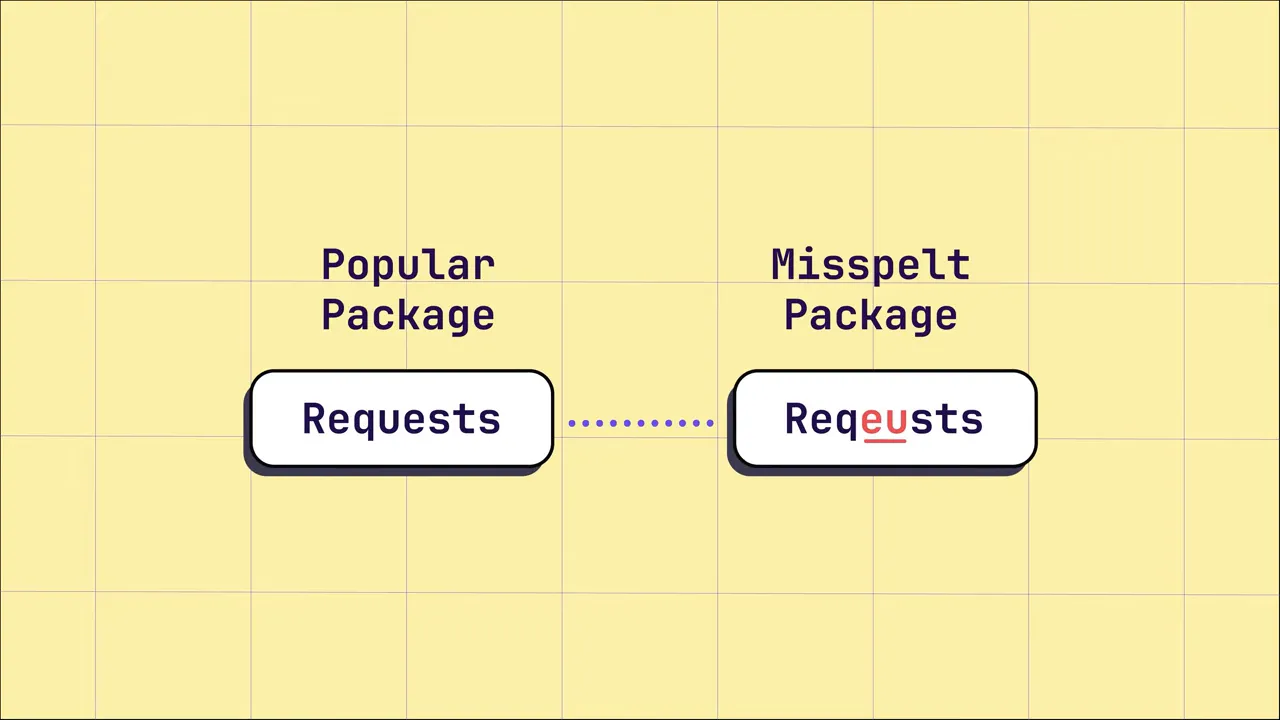

- タイポスクワッティング— 攻撃者が人気モジュールと非常に似た名前(例:CCTVX vs CCXT)のパッケージを公開する。インストール時の単純な入力ミスが、正規のパッケージではなく悪意のあるパッケージを取得する原因となる。

- 依存関係の混乱— 内部パッケージ名がプライベートレジストリに厳密にスコープされていない場合、パッケージ管理ツールは同じ名前のパブリックパッケージを優先する可能性があります。攻撃者は、内部依存関係をオーバーライドするパブリックパッケージを公開します。

- 幻覚スクワッティング— 大規模言語モデルは依存関係 創作する。攻撃者はLLMが幻覚を起こしやすいパターンを発見し、創作されたパッケージを公開。生成されたコードをプロジェクトにコピーする被害者を待ち受ける。

これがどれほど広まっているかを示す実際の事例

広く利用されているパッケージが侵害され、エコシステム全体に大規模な被害が及んだ注目すべき事例が発生している。別のケースでは、自己増殖型ワームが開発者のトークンを盗み、自動的に感染を他のパッケージへ拡散させた。これにより単一の侵害が拡大する攻撃キャンペーンへと発展した。

マルウェアが一般的な脆弱性よりも深刻な理由

脆弱性 異なり、マルウェア脆弱性 発見や悪用脆弱性 待つ脆弱性 意図的に動作するよう設計されています。多くの悪意のあるパッケージには、依存関係がインストールされた直後に実行される事前インストールスクリプトや事後インストールスクリプトが含まれています。一般的な悪意のある動作には以下が含まれます:

- コマンド・アンド・コントロール(C2)サーバーに接続してデータを流出させる、またはコマンドを受信する

- ビルドシステムへのバックドアの設置またはリモートコード実行の取得

- パッケージメンテナートークンを盗み、レジストリ間で伝播させる

規模:毎月数千もの悪意のあるパッケージ

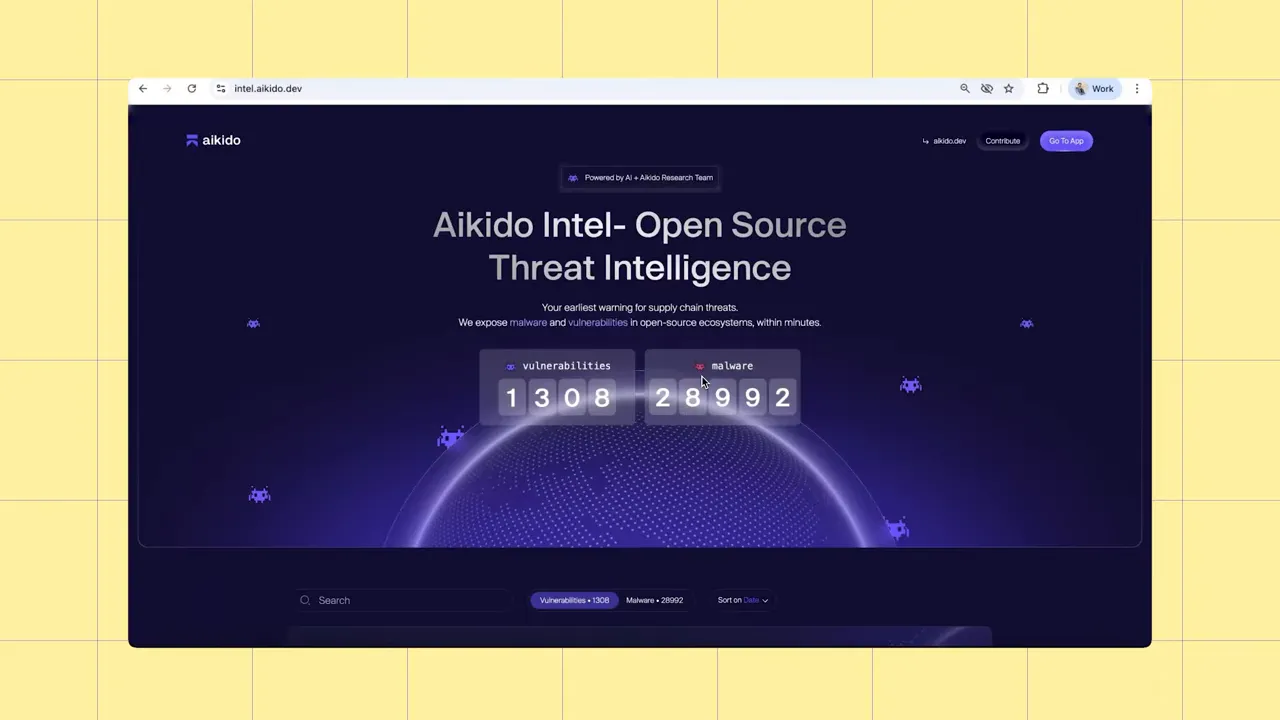

レジストリ内のマルウェアは珍しいものではない。レジストリを監視する研究チームは毎月数千もの悪意あるパッケージを発見している。その大半は数時間以内に削除されるため、検知は迅速かつ継続的に行われる必要がある。

マルウェアのリアルタイム検出

悪意のあるリリースはごく短時間しか公開されない可能性があるため、検知ツールはほぼリアルタイムで動作し、開発者のワークフローと統合されなければならない。以下の2つの主要な機能が不可欠である:

- リアルタイム脅威インテリジェンス— 悪意のあるパッケージのデータベースであり、継続的に更新されるため、インストールを最新の脅威指標と照合して検証できます。

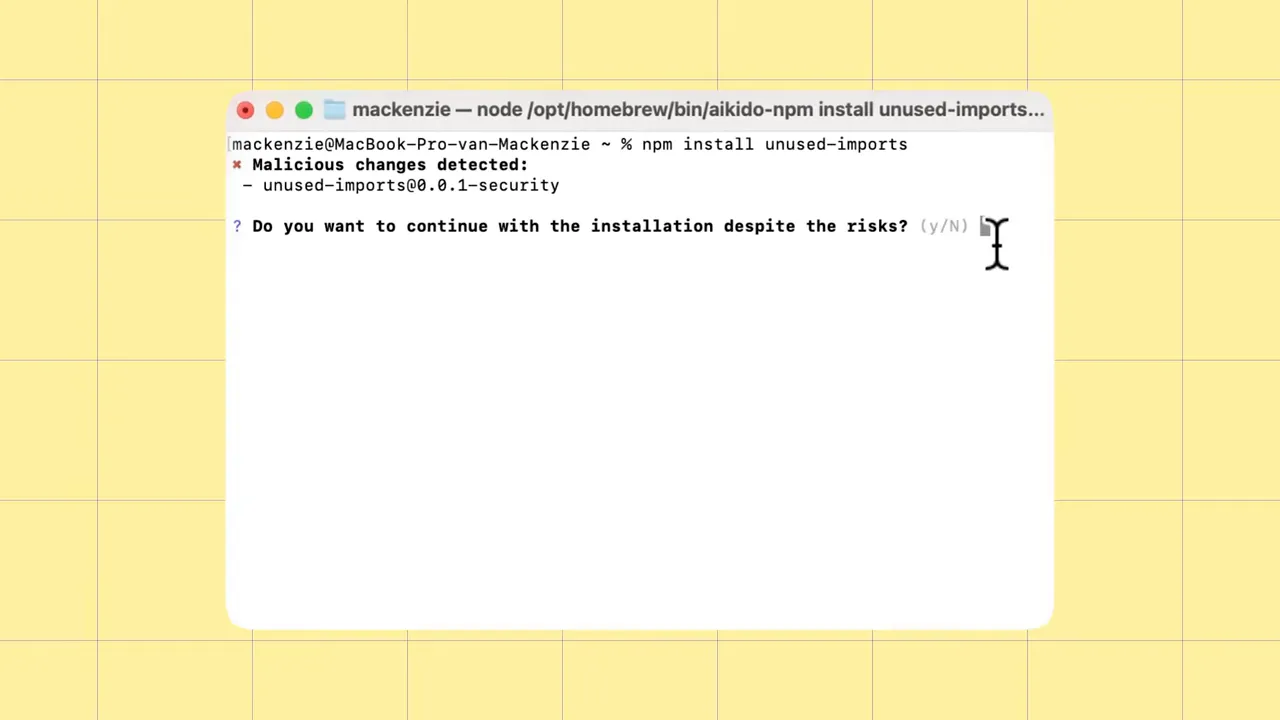

- インストーラーレベルのチェック— パッケージマネージャーを包む小さな低摩擦ラッパーで、開発者のワークフローを妨げることなく、パッケージをインストール前に検証します。

インストールパスに配置されるツール(例:npm、yarn、pipのインストールをラップするツール)は、マルウェアがビルド環境や開発者マシンに到達する前に阻止できるため、特に効果的です。

脅威インテリジェンスシステムが悪意のあるパッケージを検知する方法

サプライチェーンマルウェアの検出は難しい。なぜなら、各指標は正常な動作を示す可能性もあるからだ。疑わしい指標の例としては、過度なBase64難読化、異常なドメインへのアウトバウンド通信、コード内に埋め込まれた不可視のUnicode文字などが挙げられる。これらのフラグはいずれも正当な動作である可能性がある。

ノイズ 真の脅威を分離するため、現代のフィードは階層的なアプローチを採用している:

- 新規公開パッケージ全体にわたる数百の指標に対する自動スキャン

- 複数の指標シグナルを組み合わせて悪意の確率スコアを割り当てるAIまたは機械学習モデル。

- 中リスク事例については人間による審査を実施し、高信頼度の検出事例については自動削除またはブロックを行う。

今日から導入できる実用的な対策

サプライチェーンマルウェアによるリスクを軽減するために、開発チームとセキュリティチームが取るべき具体的な手順は以下の通りです:

- 内部パッケージに対してスコープ付き/プライベートレジストリを強制適用— 内部パッケージ名が公開パッケージと混同されないようにし、パッケージマネージャーが依存関係に対して常にプライベートレジストリを優先するように設定する。

- インストールコマンドをラップする— CI環境および開発者マシンに、パッケージインストールを許可する前にライブ脅威フィードを照会するインストール時チェックを追加する。

- 開発者アカウントの強化— レジストリアカウントに多要素認証を必須化し、トークンを定期的に更新し、不審なログインを監視する。

- 新しく公開されたパッケージへの依存を減らす— CI環境での直接インストールに最低パッケージ年齢を義務付けるポリシーを検討し、悪意のあるパッケージの即日リリースによる影響を制限する。

- 脅威インテリジェンスをパイプラインに統合— リアルタイムの悪意あるパッケージリストCI/CD、依存関係スキャナー、IDEツールにフィードし、リスクのあるパッケージを早期にブロックします。

- AIによる幻覚に対処するトレーニング— コード生成ツールが依存関係 、検証されるまで信頼しないこと。生成されたパッケージ名をマニフェストに盲目的にコピーすることを避ける。

結びの言葉

サプライチェーンマルウェアは、活発に進化を続ける脅威である。人的ミス(フィッシング、入力ミス)と自動化(レジストリ動作、LLMの幻覚)の両方を悪用する。これに対抗するには、リアルタイムの脅威インテリジェンス、通常の開発ワークフローに統合されるツール、スコープ付きレジストリやメンテナー向けMFAといった基本的な衛生管理が求められる。

悪意のあるパッケージを実行前に検知・ブロックすることは、自社のコードベースだけでなく、より広範なオープンソースエコシステム全体を保護します。検知を迅速化し、インストールプロセスに統合し、検証されるまではすべての新規依存関係を信頼できないものとして扱ってください。

サプライチェーン内のマルウェアは即座に作用する——防御策はそれ以上に迅速に対応しなければならない。

試してみる Aikido セキュリティ 今日!

今すぐソフトウェアを保護しましょう