最新のアプリケーションは複雑で、分散されており、常に変化しているため、セキュリティテストはこれまで以上に困難になっています。ソフトウェアライフサイクルの異なる段階でさまざまなコンポーネントが検証されるため、アプリケーションがデプロイされる前に一部の脆弱性を検出できますが、他の脆弱性はランタイム時にのみ表面化します。

アプリケーションにおいて脆弱性がどこで、いつ発生するかを理解することは、効果的なセキュリティ対策のために不可欠です。この課題に対処するための最も広く使用されているアプローチの2つは、静的アプリケーションセキュリティテスト(SAST)と動的アプリケーションセキュリティテスト(DAST)です。

この記事では、両方のアプローチがどのように機能するか、それらの長所と限界を探り、セキュリティニーズに合った適切なアプローチを選択するのに役立つよう、明確な比較を提供します。

SAST vs. DAST

SASTはコードの内部を内側から分析し、一方DASTは外側からテストします。

このように考えることができます:

- SASTツールは、アプリケーションがデプロイされる前にソースコードを検査し、開発中に、安全でない関数、ハードコードされた認証情報、ロジックの欠陥などの問題を検出します。

- 一方、DASTツールは、アプリケーションが稼働中にセキュリティテストを実行し、攻撃者が行うようにプローブして、SQLインジェクション、XSS、認証バイパスなどのエクスプロイト可能な脆弱性を特定します。

どちらも不可欠ですが、SDLCの異なる段階で異なる目的を果たします。

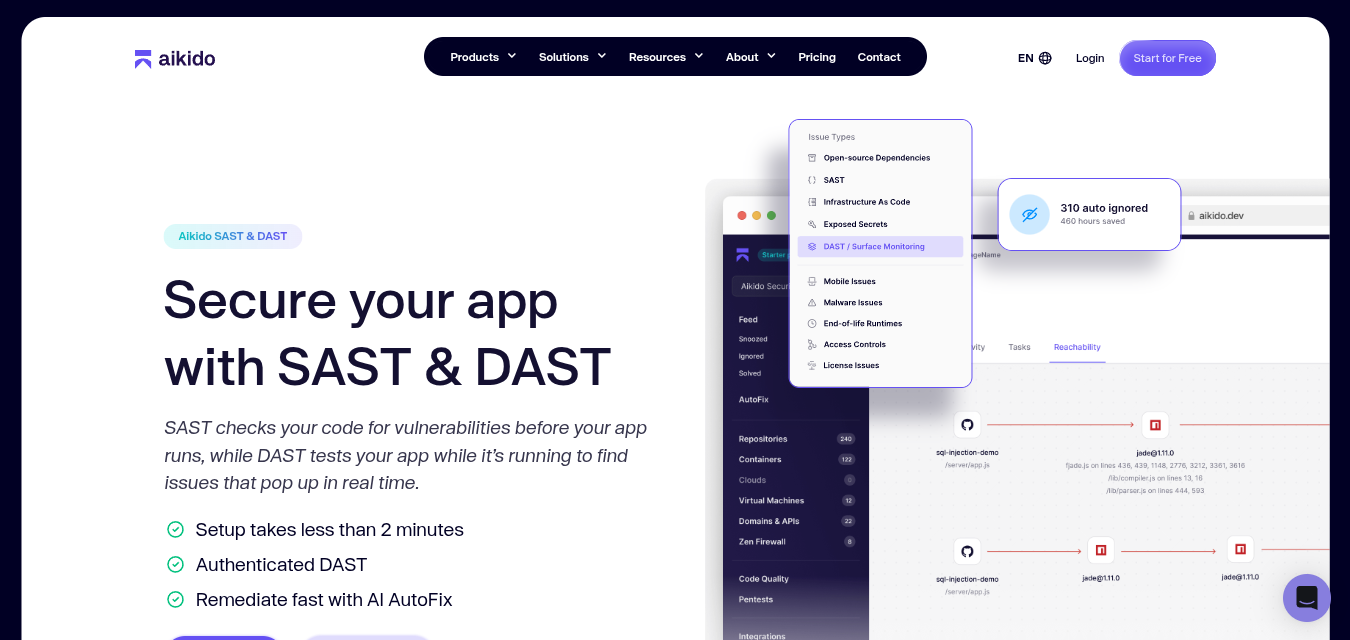

カテゴリをリードするSASTとDASTを提供する信頼性の高いセキュリティプラットフォームをお探しなら、Aikido Securityが最良の選択肢です。SASTとDASTにAikidoを利用する組織は、開発の初期段階で脆弱性を検出し、アプリケーション稼働後のセキュリティを検証できます。

Aikido SecurityのSASTモジュールは、AIを活用し、ルールの継続的な改善と検出結果の連携により、誤検知を最大85%削減します。チームは、独自のコードベースに特有のリスクを検出するために、カスタムルールを作成することも可能です。各検出結果は、コンテキストとリスクレベルに基づいてランク付けされ、チームが最も重要な脆弱性にまず集中できるようにします。さらに、AIが生成した修正案が提供され、修復を迅速化します。

一方、AikidoのDASTモジュールは、開発者に攻撃対象領域の明確な可視性を提供します。パブリックアプリケーションとセルフホスト型アプリケーションの両方で一般的な脆弱性をスキャンし、さらに、認証済みDASTにより、ログインユーザーが制御をバイパスしたり、機密データにアクセスしたりできるかを検証します。検出結果は平易な言葉でさらに詳しく説明されるため、チームは深いセキュリティ専門知識がなくても問題を分析できます。

SASTとDASTに加えて、SCA、APIセキュリティ、クラウドスキャン、シークレット検出、AIペンテストなど、さらに多くの機能を提供しており、これらはすべてスタンドアロンスキャナーとして、またはスイートとして組み合わせて利用可能です。

モジュラーアーキテクチャに加え、Aikido SecurityはAIを活用し、SDLC全体にわたる検出結果を関連付け、優先順位を付けます。これにより、ノイズを削減し、真にエクスプロイト可能な脆弱性を浮き彫りにします。

アプリケーションセキュリティテストとは?

アプリケーションセキュリティテスト(AST)とは、初期設計から本番環境に至るまで、ソフトウェア開発ライフサイクル(SDLC)のあらゆる段階で脆弱性を特定し、修正し、防止する実践です。コード分析、ランタイムテスト、攻撃シミュレーションなどの手法を組み合わせ、攻撃者が悪用する前にセキュリティ上の欠陥を発見します。

アプリケーションセキュリティテストには、SAST、DAST、RASP、IaCスキャン、ペンテスト、SCAなど、いくつかのカテゴリがあります。中でもSASTとDASTは、プリプロダクション環境とランタイム環境をカバーすることから、最も広く採用されている手法の一部です。

SASTとは?

SAST、すなわち静的アプリケーションセキュリティテストは、「ホワイトボックス」テスト手法であり、アプリケーションのソースコードを静的または非実行状態で分析します。a.

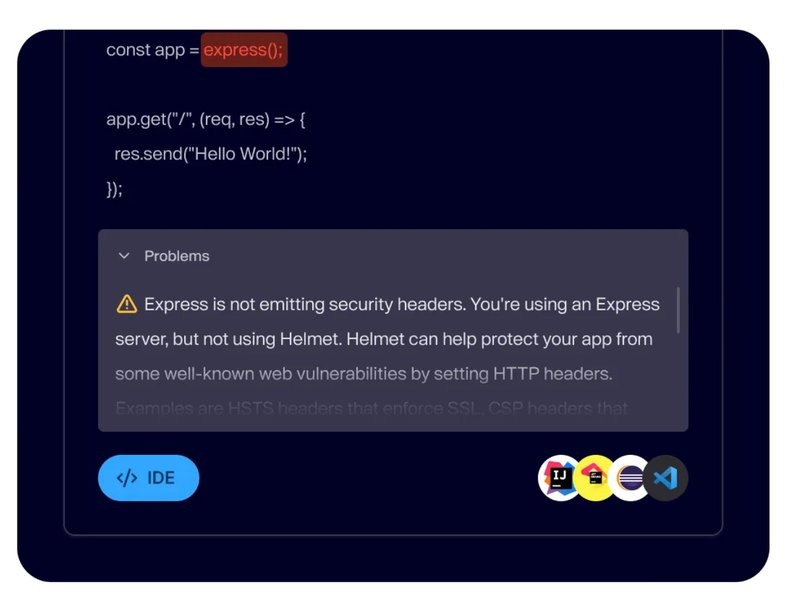

SASTにより、開発者はコード開発やコードレビューフェーズなど、開発(SDLC)プロセスの初期段階で脆弱性を特定できます。SASTツールはCI/CDパイプラインやIDEにシームレスに統合されるため、開発者はコードを記述しながらセキュリティを確保し、変更をリポジトリにコミットする前に脆弱性をスキャンできます。

SASTは何を検出できますか?

SASTは、インジェクションの欠陥(SQLインジェクション(SQLi)、クロスサイトスクリプティング)、ハードコードされた認証情報、安全でないデータ処理、その他のOWASP Top 10の脆弱性など、広範な脆弱性を検出できます。Aikido Securityのような一部のSASTツールは、ソースコードをNational Vulnerability Database(NVD)のような既知のセキュリティ脆弱性データベースとスキャンおよび比較し、AIを使用して問題の優先順位付けも行います。

専門家がコードを細かくレビューし、発見した問題について即座にフィードバックを提供してくれると考えてください。

とはいえ、SASTツールはサポートする言語に限定され、設定エラーやランタイム依存関係のような、ランタイムまたは環境固有の脆弱性を検出するために使用することはできません。

SASTの利点

- 早期検出: 静的解析は、ソフトウェアがデプロイされるずっと前の開発およびビルドフェーズ中に脆弱性を特定します。

- IDEおよびCI/CD統合: ほとんどの最新SASTツールは、IDEやCI/CDパイプラインに直接統合され、すべてのコミットやプルリクエストに対してフィードバックを提供します。

- 実行中のアプリケーションは不要: 静的ソースコードで動作するため、早期開発、コードレビュー、プルリクエストチェックに最適です。

- 正確な修正ガイダンス: 脆弱性の正確なファイルパスと行番号を特定でき、多くの場合、データフローのコンテキストも提供します。

- 安全なコーディングプラクティスをサポート: 安全でないパターンやアンチパターンを特定し、全体的なコード品質と長期的な安全な開発習慣を向上させます。

- 包括的なコードカバレッジ: ランタイムテストでは到達できない可能性のある、未実行または「デッド」なコードパスを含め、コードベース全体をスキャンします。

- コンプライアンスと監査のサポート: 安全な開発プラクティスの証拠を提供することで、規制および業界の要件(PCI DSS、SOC 2)を満たすのに役立ちます。

SASTの欠点

- エクスプロイト可能性の証明なし: SASTは潜在的な脆弱性を特定しますが、それらが実際の状況でエクスプロイト可能であるかどうかは示しません。

- 既知のパターンとルールに限定される:ほとんどのSASTツールは事前定義されたルールに大きく依存しているため、複雑なロジックの欠陥や攻撃手法を見逃す可能性があります。

- ランタイムカバレッジの不足: 設定ミス、認証の脆弱性、環境固有の脆弱性など、実行中にのみ現れる問題を検出できません。

- 言語およびフレームワークへの依存: サポートされている言語とフレームワークに限定されます。新しいスタックやあまり一般的でないスタックはサポートされない場合があります。

- Data-as-Code (DaaC) リスクへの可視性の制限:プロンプトやRAGソースのような生成AI駆動のアプリケーション入力は、実行可能なロジックのような動作に影響を与える可能性があります。従来のSASTツールは、間接的なインジェクションには対応できません。

SASTが重要な理由

SASTによる早期検出は、アプリケーションがデプロイされる前に開発者が問題に対処できるため非常に重要であり、問題を早期に修正することで、より簡単かつ低コストで対応できます。

DASTとは?

DAST(Dynamic Application Security Testing)は、アプリケーションの実行中に評価を行う「ブラックボックス」テスト手法です。DASTはソースコードへのアクセスを必要とせず、ハッカーが行うようにアプリケーションへの攻撃をシミュレートすることで、外部からのアプローチでアプリケーションのセキュリティをテストします。

DASTは、ウェブアプリケーションの表面またはフロントエンドをテストするため、「サーフェスモニタリング」とも呼ばれます。

DASTで何を検出できるか?

DASTツールは、ユーザーインターフェースを介してアプリケーションと対話し、さまざまな入力をテストし、出力を監視することで、認証の問題、サーバーの誤設定、クロスサイトリクエストフォージェリ、その他のランタイム脆弱性などの脆弱性を特定します。

DASTはランタイムで動作するため、テストが有効になるには動作するアプリケーションが必要であり、これは通常、プリプロダクションおよびプロダクションフェーズで行われます。DASTは外部から動作し、HTTPのような標準プロトコルを使用してアプリケーションに接続するため、特定のプログラミング言語に縛られません。

DASTの利点

- ソースコードアクセスは不要: 動的テスト は、標準プロトコル(HTTP、gRPCなど)を使用してアプリケーションの外部から機能します。

- ランタイムおよび設定の問題を検出: 認証の問題やサーバーの設定ミスなど、実行中にのみ現れる脆弱性を特定します。

- 言語およびフレームワークに依存しない:DASTはアプリケーションの動作をテストするため、特定のプログラミング言語やフレームワークに縛られません。

- 低い誤検知率検出結果は動作に基づいているため、静的解析と比較して誤検知が少ない傾向があります。

- セキュリティ制御の検証: 動的テストは、アプリケーションがデプロイされたときにセキュリティ対策が意図したとおりに機能することを検証します。

DASTの欠点

- 根本原因の可視性が限定的: 問題の原因となっている正確なソースコードを特定することはできません。

- 後期段階での検出:DASTは完全に機能する実行中のアプリケーションを必要とします。SDLCの後期段階で実行されるため、修正がより高価で時間のかかるものになる可能性があります。

- アプリケーションロジックのカバー範囲の限定: 公開されていない、または到達困難なアプリケーションパス、特に複雑なユーザーインタラクションを必要とするものにおける脆弱性を見逃す可能性があります。

- 稼働環境への潜在的な影響 本番システムに対する積極的なテストは、パフォーマンス問題を引き起こす可能性があります。

DASTが重要な理由

DASTは、サーバーやデータベースの誤設定、不正アクセスを許す認証や暗号化の問題、アプリケーションが接続するウェブサービスからのリスクなど、デプロイ前に検出できない問題を特定するために重要です。

SASTとDASTの比較

両方のアプローチを比較するのに役立つように、以下の表にまとめました。

SASTとDASTの併用

この記事では、SASTとDASTの違い、そして両方がアプリケーションのセキュリティ保護に不可欠である理由について説明しました。しかし、これらはAppSecの一部しかカバーしておらず、IaC、RASP、ペネトレーションテスト、SCAなどの他の領域は保護されないままです。

これは、選択するセキュリティソリューションが、SASTとDASTだけでなく、アプリケーションスタック全体に対して包括的なカバレッジを提供する必要があることを意味します。

Aikido Securityは、開発者フレンドリーなAI駆動のAppSecプラットフォームでこの課題に対処するのに役立ちます。SAST、DAST、Infrastructure-as-code configs、RASP、ペネトレーションテスト、シークレット検出などに対応するモジュラースキャナーを提供し、AIを使用してすべてのスキャナー間で問題を関連付け、ノイズを削減し、トリアージと修復を高速化します。これらすべてを、手頃な均一価格で提供します。

幅広いカバレッジとインテリジェントな優先順位付けを組み合わせることで、AikidoはSDLCのあらゆる段階でチームがアプリケーションを保護することを容易にします。

アプリケーションセキュリティを向上させる準備はできていますか? 無料トライアルを開始するか、今すぐAikido Securityでデモを予約してください。

よくあるご質問

開発者にとってアプリケーションセキュリティテストが重要なのはなぜですか?

アプリケーションセキュリティテストは、ソフトウェア開発ライフサイクルの早期段階で開発者が脆弱性を発見するのに役立ち、その段階では修正がより迅速で安価であり、中断も少なくて済みます。これにより、エクスプロイト可能な問題が本番環境に到達するリスクが低減され、開発中に継続的なフィードバックを提供することで、安全なコーディングプラクティスを促進します。Aikido Securityのようなツールは、AI支援によるセキュリティチェックを開発者のワークフローに直接組み込むことで、これをサポートします。

DASTはWebアプリケーション専用ですか?

DASTは、HTTPなどのネットワークプロトコルを介してアプリケーションをテストするため、WebアプリケーションやAPIに最も一般的に使用されます。ネットワーク経由でアクセス可能なインターフェースを公開するアプリケーションであれば、内部サービスやAPIを含め、DASTの恩恵を受けることができます。

SASTおよびDASTによって検出される一般的な脆弱性の種類は何ですか?

SASTは通常、ソースコードを分析し、安全でないパターンを既知の脆弱性シグネチャ(CVEデータベースのデータを含む)と比較することで、SQLインジェクション、XSS攻撃、安全でないデシリアライゼーション、ハードコードされたシークレットなどのコードレベルの脆弱性を検出します。一方、DASTは認証の欠陥、認可のバイパス、セキュリティ設定の誤りといったランタイムの問題に焦点を当てます。

ペネトレーションテストはDASTと同じですか?

ペネトレーションテストとDASTは同じではありません。DASTはSDLC全体で利用される自動化された繰り返し可能なテスト手法であるのに対し、ペネトレーションテストは通常、手動で期間を区切って定期的に実施される評価です。

こちらもおすすめです: