.png)

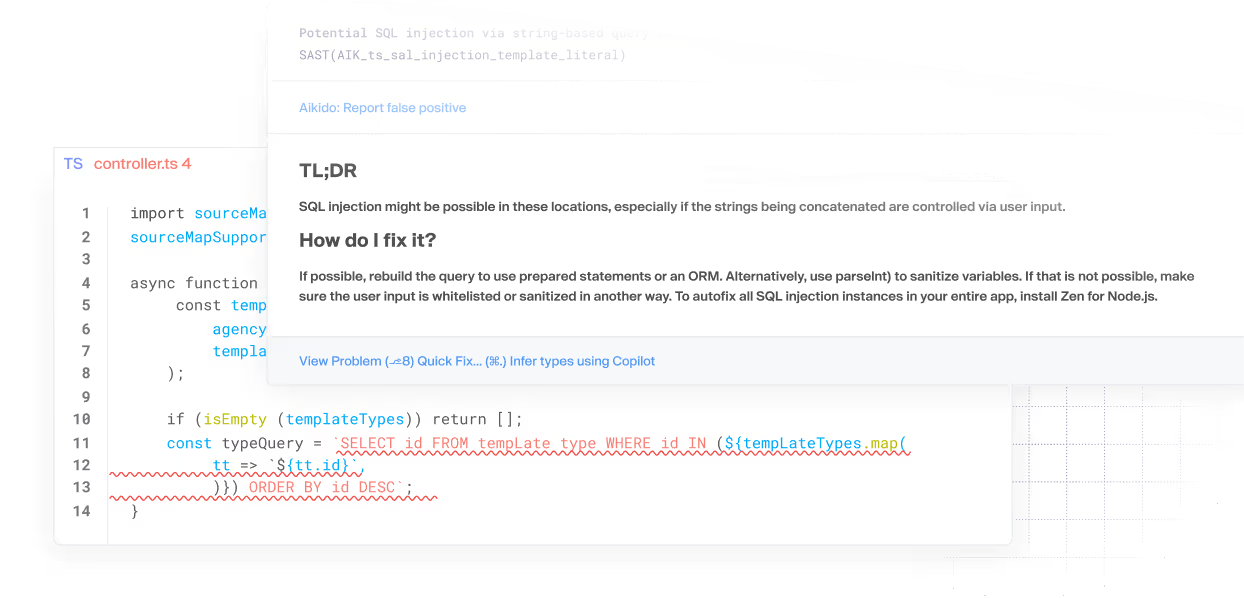

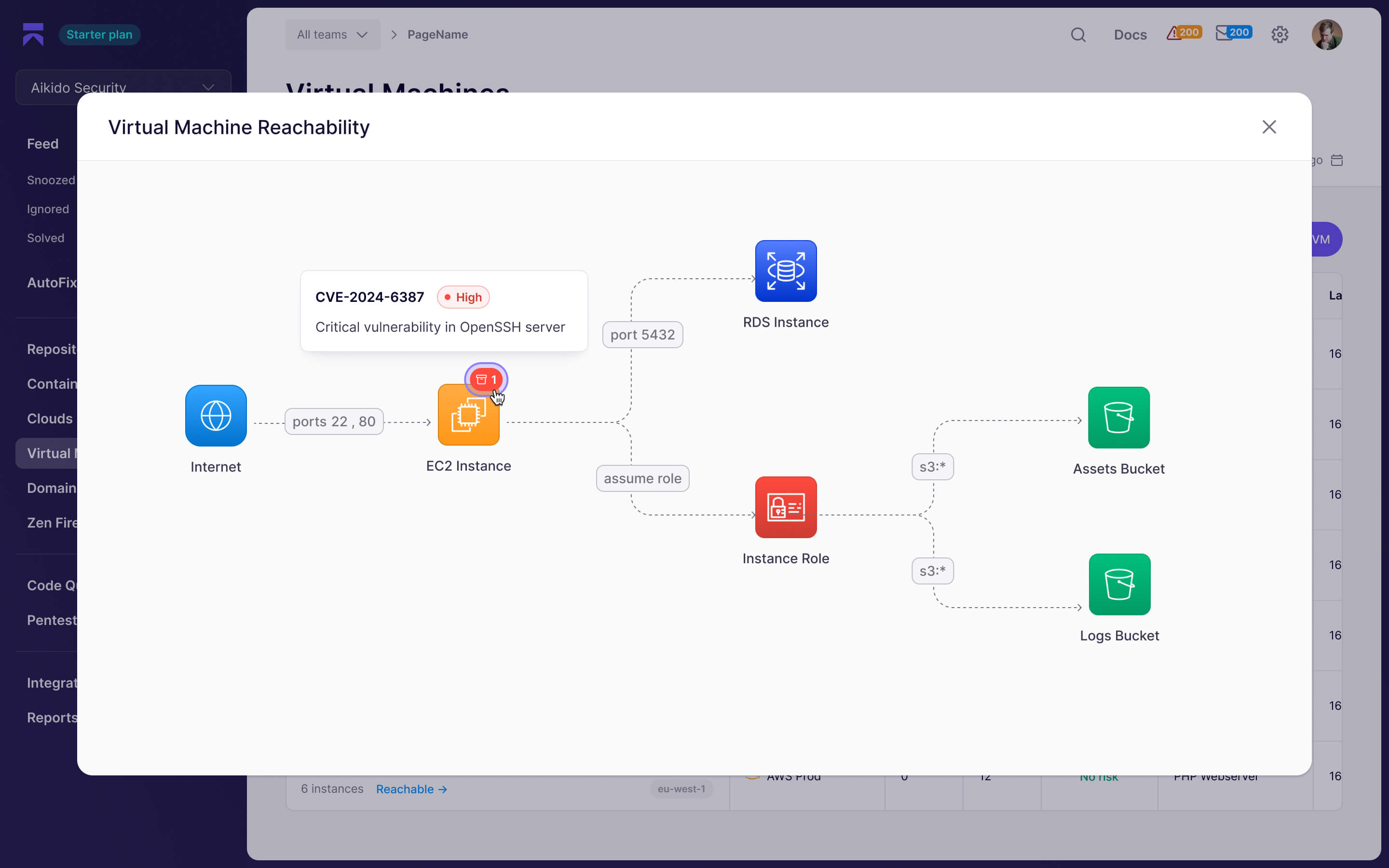

開発するすべてのものに対するエンドツーエンドのセキュリティ

コードからクラウド、そしてランタイムまでアプリケーションを保護する1つのシステム。

ノイズなしで、完全な可視性を実現します。

チームと連携するセキュリティ

.png)

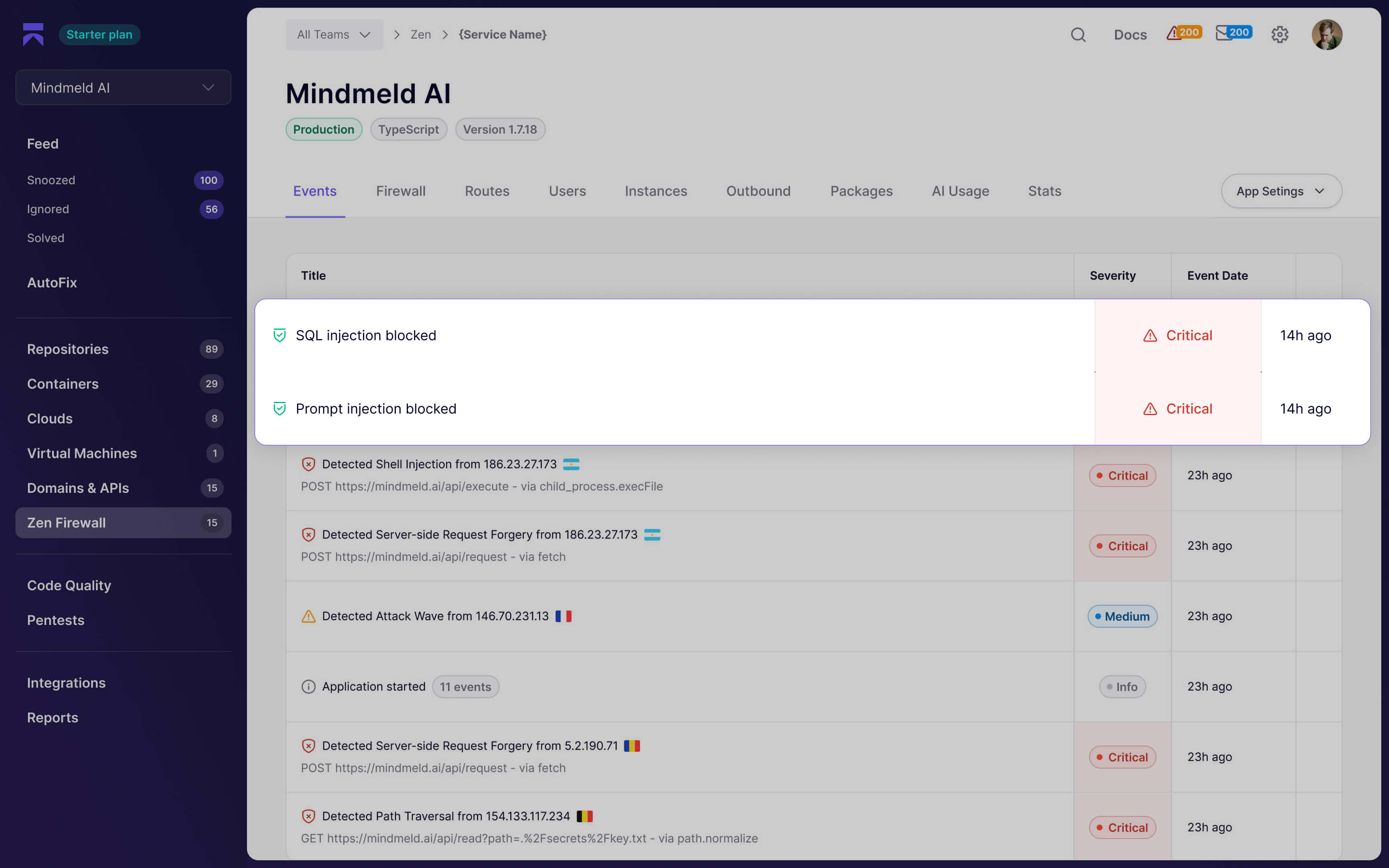

統合されたツール

ツールスプロールはもうありません。必要なものがすべて、1つの合理化されたプラットフォームに。

開発者フレンドリーなワークフロー

面倒なダッシュボードはもう不要です。現代の開発チーム向けに構築された直感的なワークフローをご利用いただけます。

実用的なインサイト

ノイズを減らし、明瞭さを高める。重要なことに焦点を当て、問題をより迅速に修正します。

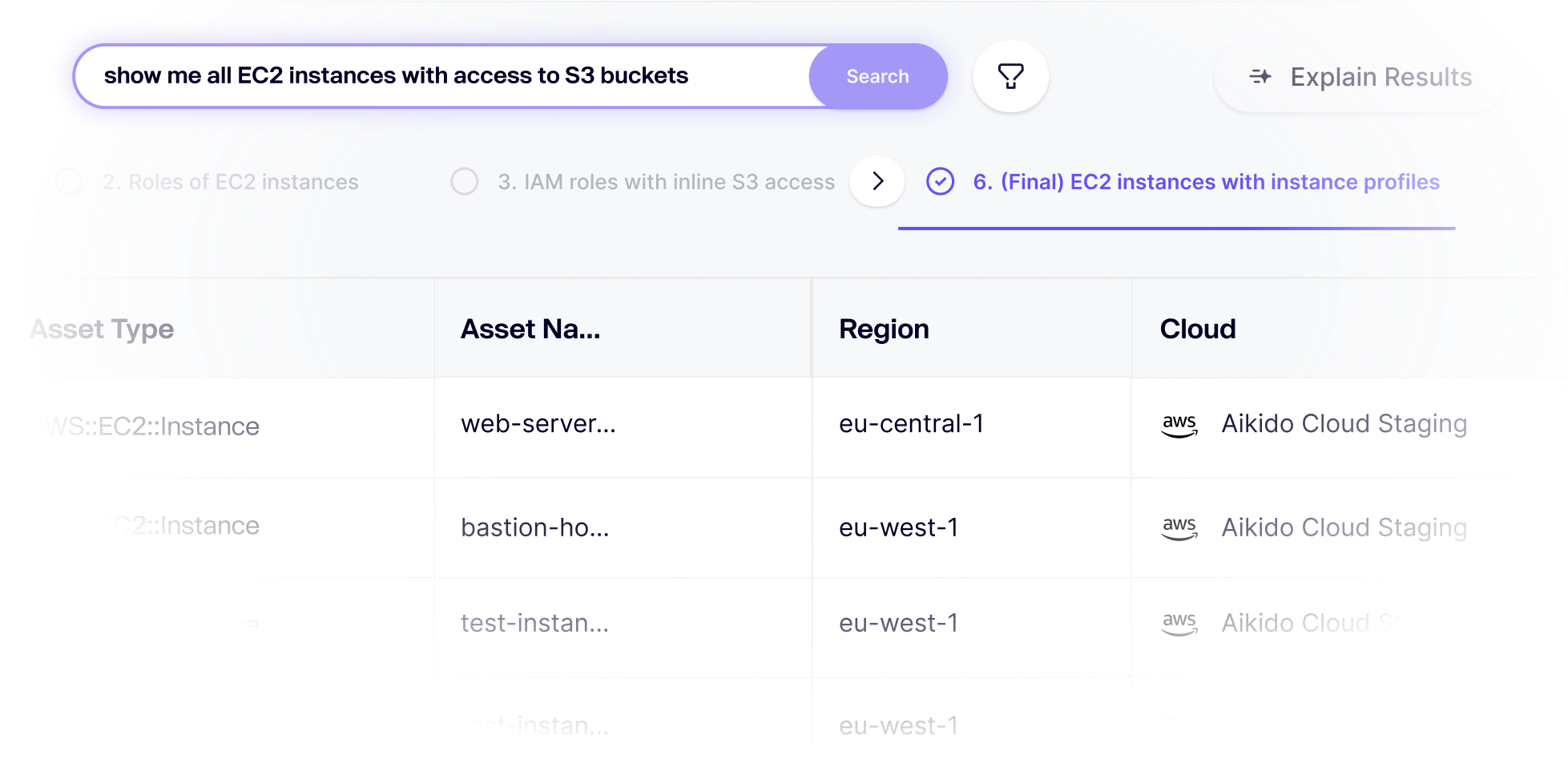

ソフトウェアを保護する統合プラットフォーム

コードからクラウド、ランタイムまで、Aikidoは現代のソフトウェアセキュリティのあらゆるレイヤーをカバーします。

必要なモジュールから開始し、成長に合わせてフルプラットフォームを解放できます。

まずは無料で体験

コード、クラウド、ランタイムを1つの集中システムで保護します。脆弱性を自動で迅速に発見し、修正します。

.png)

包括的なセキュリティ司令塔

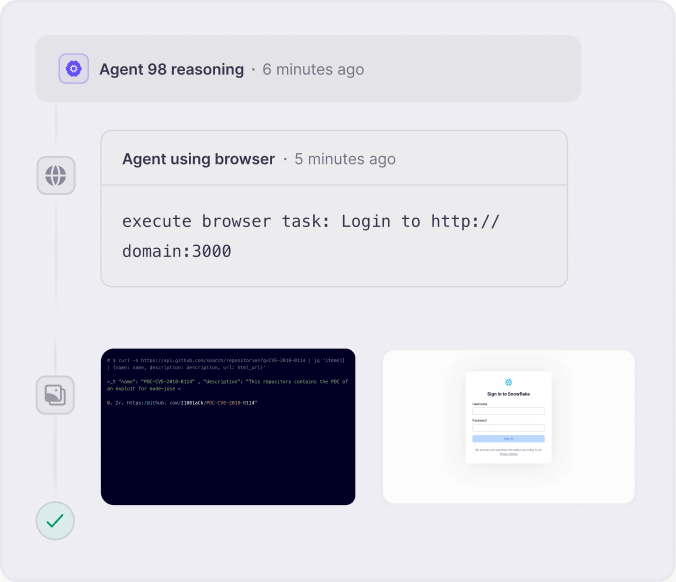

Aikido Code

Aikido Attack

Aikido Protect

既存のツールと連携します。

世界の一流企業で数千人の開発者に信頼されている

Aikidoは強力なアプリケーションセキュリティ対策を提供し、優れた開発者中心のアプローチを実現します

Aikidoは、当社のアプリケーションセキュリティプログラム開発の全過程において一貫して強力な支援を提供してくれました。当初から、チームは当社の目標を明確に理解し、思慮深く協力的姿勢で関与してくれました。適切な専門家との連携を図り、プラットフォームを深く探求するプロセスを容易にしてくれました。 特に際立っていたのは、評価段階において通常の範囲を超えて尽力し、商業的コミットメント前にテスト・検証・価値実証を確実に可能にしてくれた点です。このアプローチが信頼を築き、パートナーシップの強固な基盤を創出しました。導入後もサポート体制は卓越した水準を維持。リクエストは迅速に対応され、フィードバックは真摯に受け止められ、改善は常に迅速に提供されます。 Aikidoが製品の継続的改善と顧客との建設的な関係維持に真摯に取り組んでいることが明白です。

「素早くセットアップでき、適切な機能が満載」

Aikidoは素早く簡単に導入でき、複雑さを増すことなく、明確で適切なアラートを提供します。また、複数のセキュリティ・ツールを接続し、シームレスで効率的な利用を可能にしています。

必要な統合機能をすべて備えており、SAST、コンテナ、インフラスキャンなどの主要なセキュリティニーズをカバーし、インテリジェントな消音機能による自動トリアージはゲームチェンジャーです。UIは直感的で、サポートは非常に迅速で、価格設定も適正です。また、オープンソースコミュニティへの参加にも感謝しています。

全体として、最小限の労力でセキュリティ問題先取りするのに役立っている。

「サイバーセキュリティのゲームチェンジャー」

Aikido Securityを使い始めて数ヶ月が経ちますが、組織内のセキュリティリスクを管理・軽減する方法が変わりました。初日からオンボーディングはスムーズに進み、直感的なプラットフォームのインターフェースにより、既存のインフラとの統合が驚くほど簡単でした。

Aikidoを真に際立たせているのは、包括的なカバレッジに対する積極的なアプローチです。リアルタイムのアラートにより、潜在的なセキュリティ問題に先手を打つことができ、明確なアドバンテージを得ることができました。サポートチームも一流です。質問があったり、サポートが必要なときはいつでも、迅速かつ丁寧に対応してくれました。

包括的で信頼性が高く、先進的なセキュリティ・ソリューションをお探しなら、Aikido Securityを強くお勧めします。セキュリティに真剣に取り組んでいる組織にとっては、ゲームチェンジャーです。

「有望な新しいAppSecツール」

私たちの組織は、コードベース内のSCA、SAST、コンテナ/シークレットスキャンの世話をするために、メインのアプリケーションセキュリティアプリとしてAikidoを実装しました。全体的に、我々はAikidoのパフォーマンスと使いやすさに非常に満足しています。Bitbucketクラウドとの統合のおかげで、デプロイも素早く簡単でした。

Aikidoのゲームチェンジャー機能は、自動無視機能と到達可能性分析だと思います。私たちの開発チームは、誤検出のトリアージにかかる時間を節約できるだけでなく、迅速に対処する必要がある問題の優先順位付けにも役立っています。

Aikidoチームからのサポートは素晴らしかった。

Aikidoは安全保障を身近で簡単なものにする

Aikidoは主にすでに利用可能なツールをベースにしているため、基本的な技術的機能を再現することは可能だ。つまり、斬新なセキュリティ・スキャン機能を導入しているわけではない。彼らはまた、ある発見がどのツールでどのように発見されたかを示すリファレンスを提供することで、このことを非常にオープンにしている。

Aikidoは当初、いくつかのISO標準を満たすために導入されました。以前から(手動で)定期的なスキャンを実施していましたが、Aikidoは、スキャンを自動的かつより頻繁に行い、経営陣や監査人への必要なレポートを提供するため、素晴らしい追加となりました。

「ビジネスを可能にする開発者ファーストのセキュリティ・プラットフォーム」

私たちのチームは、以前のソリューションがノイズが多く面倒だったのに対し、Aikidoは素早く導入し、価値を引き出すことができました。SAST+、SCA、IaC、秘密検出、ライセンスなど、必要なコード・カバレッジをすべて得ることができます。

オール・イン・ワンの製品は素晴らしく、私たちのエンジニアリング・チームが問題箇所を簡単に確認し、素早く修正することができます。ライブラリやライブラリ内の特定のモジュールを実際に使用しているかどうかを教えてくれ、関連性がない場合は除外してくれるのです。

これにより、私たちのビジネスは、重要な問題の解決に集中し、無関係な問題を無視して、顧客に製品を提供することができます。

「Aikidoは、短時間で最大限のセキュリティ価値を提供できるようサポートします。」

Aikidoが際立っていたのは、開発者によって開発者のために構築されたように感じられた点です。Aikidoの到達可能性分析は、無関係な検出結果を除外し、現実の、エクスプロイト可能な問題に集中できるようサポートしてくれます。これにより、より短時間でより多くのセキュリティ作業を完了できるようになり、クライアントに直接利益をもたらします。Aikidoチームが心から顧客を気遣い、日々改善を重ね、より良い製品の追及をしている様子が伺えます。これは新鮮な体験です。

Aikidoは強力なアプリケーションセキュリティ対策を提供し、優れた開発者中心のアプローチを実現します

Aikidoは、当社のアプリケーションセキュリティプログラム開発の全過程において一貫して強力な支援を提供してくれました。当初から、チームは当社の目標を明確に理解し、思慮深く協力的姿勢で関与してくれました。適切な専門家との連携を図り、プラットフォームを深く探求するプロセスを容易にしてくれました。 特に際立っていたのは、評価段階において通常の範囲を超えて尽力し、商業的コミットメント前にテスト・検証・価値実証を確実に可能にしてくれた点です。このアプローチが信頼を築き、パートナーシップの強固な基盤を創出しました。導入後もサポート体制は卓越した水準を維持。リクエストは迅速に対応され、フィードバックは真摯に受け止められ、改善は常に迅速に提供されます。 Aikidoが製品の継続的改善と顧客との建設的な関係維持に真摯に取り組んでいることが明白です。

「素早くセットアップでき、適切な機能が満載」

Aikidoは素早く簡単に導入でき、複雑さを増すことなく、明確で適切なアラートを提供します。また、複数のセキュリティ・ツールを接続し、シームレスで効率的な利用を可能にしています。

必要な統合機能をすべて備えており、SAST、コンテナ、インフラスキャンなどの主要なセキュリティニーズをカバーし、インテリジェントな消音機能による自動トリアージはゲームチェンジャーです。UIは直感的で、サポートは非常に迅速で、価格設定も適正です。また、オープンソースコミュニティへの参加にも感謝しています。

全体として、最小限の労力でセキュリティ問題先取りするのに役立っている。

「サイバーセキュリティのゲームチェンジャー」

Aikido Securityを使い始めて数ヶ月が経ちますが、組織内のセキュリティリスクを管理・軽減する方法が変わりました。初日からオンボーディングはスムーズに進み、直感的なプラットフォームのインターフェースにより、既存のインフラとの統合が驚くほど簡単でした。

Aikidoを真に際立たせているのは、包括的なカバレッジに対する積極的なアプローチです。リアルタイムのアラートにより、潜在的なセキュリティ問題に先手を打つことができ、明確なアドバンテージを得ることができました。サポートチームも一流です。質問があったり、サポートが必要なときはいつでも、迅速かつ丁寧に対応してくれました。

包括的で信頼性が高く、先進的なセキュリティ・ソリューションをお探しなら、Aikido Securityを強くお勧めします。セキュリティに真剣に取り組んでいる組織にとっては、ゲームチェンジャーです。

「有望な新しいAppSecツール」

私たちの組織は、コードベース内のSCA、SAST、コンテナ/シークレットスキャンの世話をするために、メインのアプリケーションセキュリティアプリとしてAikidoを実装しました。全体的に、我々はAikidoのパフォーマンスと使いやすさに非常に満足しています。Bitbucketクラウドとの統合のおかげで、デプロイも素早く簡単でした。

Aikidoのゲームチェンジャー機能は、自動無視機能と到達可能性分析だと思います。私たちの開発チームは、誤検出のトリアージにかかる時間を節約できるだけでなく、迅速に対処する必要がある問題の優先順位付けにも役立っています。

Aikidoチームからのサポートは素晴らしかった。

Aikidoは安全保障を身近で簡単なものにする

Aikidoは主にすでに利用可能なツールをベースにしているため、基本的な技術的機能を再現することは可能だ。つまり、斬新なセキュリティ・スキャン機能を導入しているわけではない。彼らはまた、ある発見がどのツールでどのように発見されたかを示すリファレンスを提供することで、このことを非常にオープンにしている。

Aikidoは当初、いくつかのISO標準を満たすために導入されました。以前から(手動で)定期的なスキャンを実施していましたが、Aikidoは、スキャンを自動的かつより頻繁に行い、経営陣や監査人への必要なレポートを提供するため、素晴らしい追加となりました。

「ビジネスを可能にする開発者ファーストのセキュリティ・プラットフォーム」

私たちのチームは、以前のソリューションがノイズが多く面倒だったのに対し、Aikidoは素早く導入し、価値を引き出すことができました。SAST+、SCA、IaC、秘密検出、ライセンスなど、必要なコード・カバレッジをすべて得ることができます。

オール・イン・ワンの製品は素晴らしく、私たちのエンジニアリング・チームが問題箇所を簡単に確認し、素早く修正することができます。ライブラリやライブラリ内の特定のモジュールを実際に使用しているかどうかを教えてくれ、関連性がない場合は除外してくれるのです。

これにより、私たちのビジネスは、重要な問題の解決に集中し、無関係な問題を無視して、顧客に製品を提供することができます。

「Aikidoは、短時間で最大限のセキュリティ価値を提供できるようサポートします。」

Aikidoが際立っていたのは、開発者によって開発者のために構築されたように感じられた点です。Aikidoの到達可能性分析は、無関係な検出結果を除外し、現実の、エクスプロイト可能な問題に集中できるようサポートしてくれます。これにより、より短時間でより多くのセキュリティ作業を完了できるようになり、クライアントに直接利益をもたらします。Aikidoチームが心から顧客を気遣い、日々改善を重ね、より良い製品の追及をしている様子が伺えます。これは新鮮な体験です。

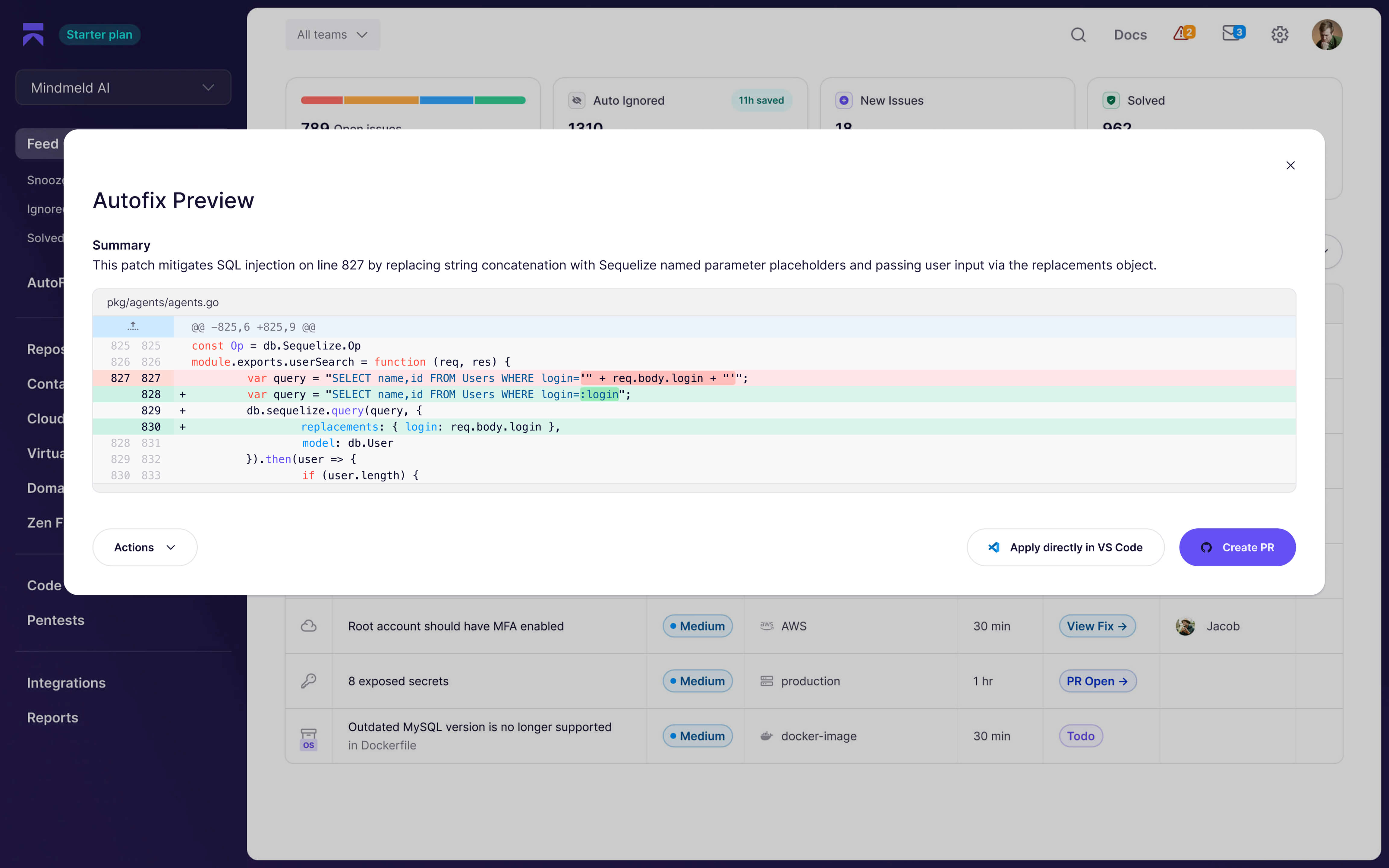

今すぐ、安全な環境へ。

コード、クラウド、ランタイムを1つの中央システムでセキュアに。

脆弱性を迅速に発見し、自動的に修正。

.png)