静的アプリケーションセキュリティテスト(SAST)は、実行中のアプリケーションではなくソースコードをスキャンし、本番環境に到達する前に不安全なコーディングパターンを発見します。これは開発ワークフローに追加できる最も初期かつ効果的なセキュリティツールの一つです。なぜなら、修正コストが最も低い段階——つまりコードを記述している最中に——エラーを捕捉できるからです。

SAST 何を行うのか

SAST ソースファイルをSAST 、脆弱性示すパターンを探します。具体的には、SQLクエリで使用される検証されていないユーザー入力、不適切な暗号化、安全でない認証フローなどが挙げられます。SAST コードを静的に検査するため(実行せずに)、SDLCの初期段階で安全でないコーディング慣行を検出するのにSAST 。

SAST 場面

- 早期検出:IDEやCIパイプラインで実行され、ステージングや本番環境前にミスを捕捉します。

- ルールベースのカバレッジ:既知の脆弱なパターン(例:SQLインジェクションのソース/シンク)は、適切に記述されたルールで確実に検出できる。

- 開発者向けのフィードバック:統合機能により問題をコンテキスト内で可視化できるため、エンジニアは即座に修正できます。

その限界

- 限定された実行時コンテキスト: SAST 、コードパスが本番環境で到達可能かどうか、あるいは実行時設定や依存関係 リスクにどのように依存関係 容易に判断SAST 。

- 論理的欠陥への対応が不十分:ビジネスロジックの脆弱性や複雑な認可問題は、純粋に静的なルールでは検出が困難である。

- 依存関係と環境の盲点:実行時または外部パッケージを介して導入される脆弱性は、静的解析では検出されないことが多い。

SAST 脆弱性をSAST :ルール対AI

SAST 主にルールベースである:エンジンがコードを解析し、既知の脆弱なパターンに一致する数千のルールを適用する。このアプローチは、パターンがよく理解されているため、多くの種類の欠陥に対して効率的かつ正確である。

静的コードに関しては、コードを脆弱にするパターンを私たちは真に理解している。

一部ベンダーはAI駆動型検知を推進しているが、生のLLMスキャンはノイズが多く計算コストが高い傾向にある——有名な例えが当てはまる:フェラーリで芝刈りをするようなものだ。代わりに、現時点で最も効果的なAIの活用法はスキャンそのものではなく、プロジェクト全体の文脈を追加してトリアージと修正提案を改善することである。

実践SAST オープンソースSAST :OpenGrep(Semgrepのフォーク)

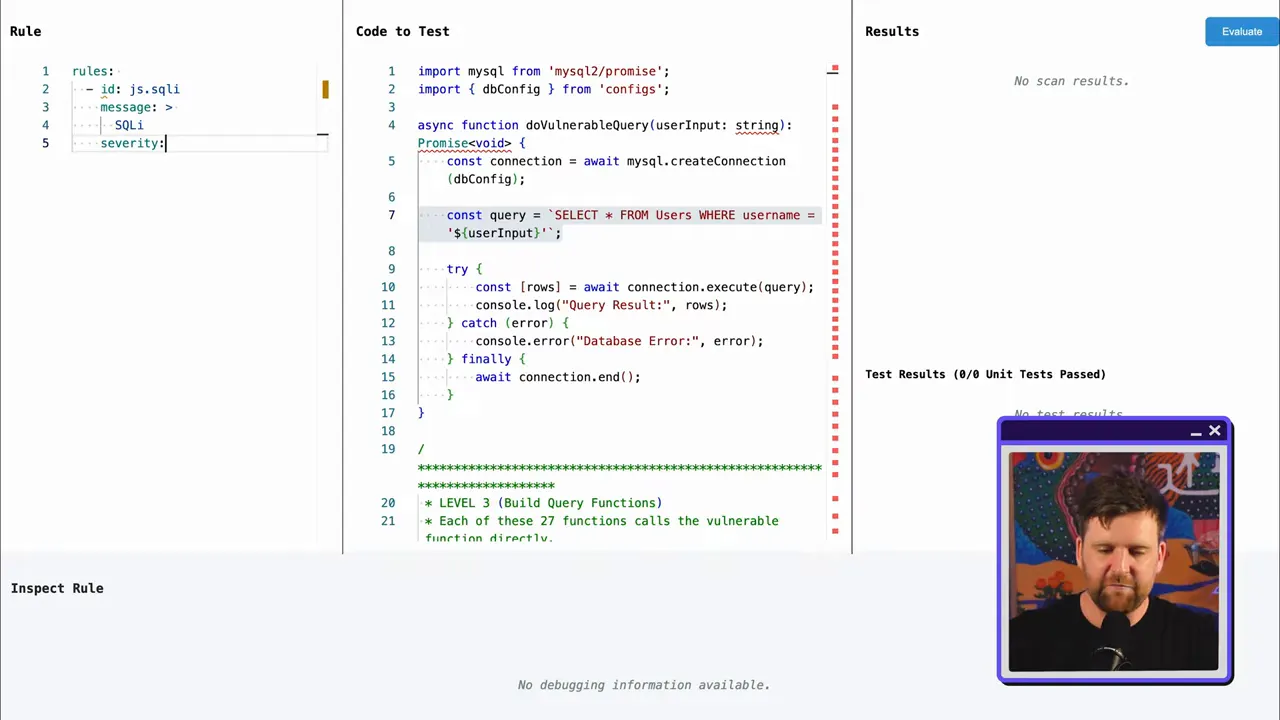

オープンソースSAST、スキャンエンジンとルールセットを分離しているため、優れた出発点となります。エンジンは構文解析とマッチングを実行し、多くの場合コミュニティによって維持管理されるルールが「悪質」なコードの定義を規定します。

エンジンとルールを組み合わせたモデルでは、次のことが可能です:

- コードベースのルールを検査し、カスタマイズします。

- 商用ルールセットでは対応できない固有のパターンに対して、プロジェクト固有のルールを記述する。

- 便利なカスタムルールをコミュニティと共有し、チームや他のメンバーが活用できるようにしましょう。

なぜ偽陽性が評判の問題となったのか

ルールSAST 広範な網を張ります。これはリコール率には良いことです——より多くの潜在的な問題を発見できます——しかし同時にノイズ引き込みます。フラグが立てられた問題の多くは本番環境では到達不可能か、特定のプロジェクト環境では安全であるため、チームは重要でないアラートの調査に時間を費やすことになります。

従来のSAST 巨大な網で漁SAST 考えてください:魚は捕れますが、同時に大量のゴミも捕まえてしまいます。価値あるものを見つけるためには、誰かがそれらをすべて選別する必要があります。

AIが実際にSAST支援する領域:自動トリアージと自動修正

ルールベースのスキャンを置き換えるのではなく、現代SAST 静的ルールとAI駆動のレイヤーを組み合わせ、文脈を追加しノイズ低減します:

- AI自動トリアージ:AIモデルSAST プロジェクトの文脈を分析し、到達可能性と実環境への影響を推定します。開発者が実際に優先的に修正すべき問題(本番環境に影響する、到達可能なパス、影響度の高い問題)を特定します。

- コールツリーと到達可能性:AIはフラグが立てられた関数のコールツリーを構築し、入力の発生源とデータがリポジトリ内をどのように流れるかを可視化できる。これにより、問題が悪用可能かどうかを判断しやすくなる。

- 自動修正提案:AIが簡潔で実行可能なコード修正(例:文字列連結SQLの代わりにパラメータ化クエリ)を提案し、IDE内での修正を迅速化します。

開発ワークフローSAST の実行場所

価値を最大化するには、SDLCの複数のSAST を実行してください:

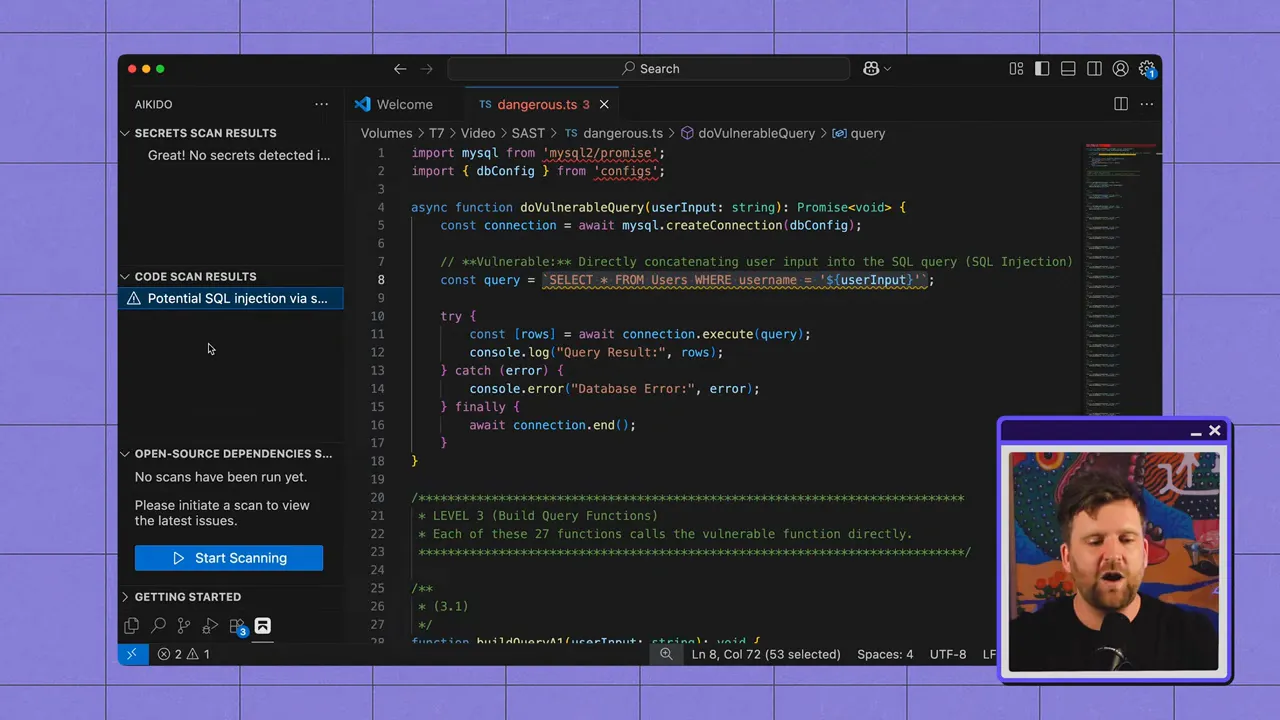

- IDEでは:IDEプラグインは開発者が入力する際に問題を検知し、即時修正と学習を可能にします。

- リモートリポジトリにおいて:リポジトリのスキャンは、出荷される内容に関する唯一の信頼できる情報源を提供します。これは、IDEスキャンが漏れたり設定ミスがあった場合に不可欠です。

- CI/CD において:ビルド中の自動スキャンによりポリシーゲートが強制され、安全でないコードがステージング環境や本番環境へ進むのを防止します。

チーム向けの実践的提言

- オープンソースから始めよう:コミュニティツールを使って、SAST コードベースで何をSAST 学び、商用ツールを購入する前に確信を深めましょう。

- ルールをカスタマイズ:スタック固有のパターンに対応したプロジェクト専用ルールを追加。有用なルールをコミュニティと共有。

- AIを効果的に活用する:AIを活用したトリアージでノイズ 削減しノイズ 自動修正ノイズ 修復を加速させるが、現時点では大規模な生スキャンにLLMを依存すべきではない。

- 3点で統合する:開発者の即時性を実現するIDE、真実の源としてのリポジトリ、実施を保証するCI。

- 測定と調整:ノイズを追跡し、しきい値を調整し、ルールとトリアージモデルを反復的に改善することで、チームがスキャナーを信頼できるようにする。

最終的な要点

SAST コードレベルの課題を早期に発見するため、セキュリティリスクを低減する最も費用対効果の高い手法の一つSAST 。ルールベースのエンジンは検出の主力であり続ける一方、AIは発見事項の優先順位付け、到達可能性の説明、修正提案を行う文脈的レイヤーとして最も価値があることが証明されつつある。

オープンソースSAST小さく始めて、コード内の問題を発見しましょう。ノイズ スケールノイズ 問題になった時は、AIを活用したトリアージと自動修正を追加し、真脆弱性 へ移行します。開発者にとってより迅速に、摩擦を減らして。 試してみる Aikido セキュリティ を今すぐお試しください!

今すぐソフトウェアを保護しましょう