おそらく「CVE」(Common Vulnerabilities and Exposuresの略)という言葉を聞いたことがあるでしょう。CVEは、既知のコンピューターセキュリティ問題を追跡する巨大なデータベースにリストされます。これにより、簡単にアクセスして参照できます。したがって、誰かがCVE(またはCVEレコード)について話している場合、それはそのセキュリティ上の欠陥が既知であり、すでにカタログ化されていることを意味します。

CVEを追跡する目的は次のとおりです。既知のセキュリティ上の欠陥を共有しカタログ化することで、サイバーセキュリティ担当者が脆弱性を優先順位付けして対処できるようになり、同時にクラウド、コード、およびその他のITシステムをより安全にすることができます。

基本的に、CVEシステムは共通の言語と参照点を提供します。しかし、重要な点として、私の問題があなたの問題ではない可能性があることを念頭に置いてください。

CVEデータベースは誰が維持していますか?

MITRE corporationはCVEシステムを監督しており、すべてのCVEレコードは一般に無料で検索および使用できます。サイバーセキュリティ・インフラストラクチャセキュリティ庁(CISA)が資金提供を支援しています。CVEエントリは簡潔で、詳細な技術データは含まれていません。CVEエントリは、修正、リスク、および影響についても言及していません。詳細な情報は他のデータベースに記録されています。その例としては、米国のNational Vulnerability Database(NVD)やCERT/CC Vulnerability Notes Databaseがあります。

CVE IDはどのようなものですか?

CVE IDはシリアル番号のようなものです。CVEエントリを見ると、CVE IDが表示されます。これは「CVE-YYYY-#####」のようになります。

CVEレコードには何が含まれていますか?

CVEレコードには以下の情報が含まれます。

- CVE ID

- 説明

- 参照

- CNAの割り当て

- 記録作成日

CVEレコードには、新規エントリには関連しないレガシーな情報(フェーズ、投票、コメント、提案など)も含まれています。

どのように脆弱性やエクスポージャーを発見するのでしょうか?

テクノロジー企業から好奇心旺盛なユーザーまで、誰でも報告できます。中には、これらの問題を発見・報告することに対して報酬を提供するものもあります。オープンソースソフトウェアの場合、すべてはコミュニティサポートにかかっています。

脆弱性が報告されると、CNAはCVE IDを付与し、簡単な説明を記述し、参照情報を追加します。その後、CVEウェブサイトに掲載されます。問題が公開される前にIDが付与されることもあります。これにより、悪意のある攻撃者からシステムを保護します。

さて、すべての問題がCVEとして登録されるわけではありません。もちろん、ルールがあります!主に3つの基準が適用されます。

- 独立して修正可能。これは、その欠陥が修正可能であり、独立しており、他のバグとは無関係であることを意味します。

- ベンダーによって認識されています。これは、ベンダーがバグの存在と、それがセキュリティに悪影響を与える可能性があることを認識していることを意味します。もう1つの選択肢は、バグの悪影響とそれがシステムのセキュリティポリシーにどのように違反するかを記述した共有脆弱性レポートを持つことです。

- 単一のコードベースのみに影響。複数の製品に影響を与える場合、それぞれ個別のCVEが割り当てられます。可能な限り分離された状態でCVEレコードを作成することが目的です。

CVEレコードはどのように見つけられますか?

まず、CVE情報は無料で公開されています。これは良いニュースです。

最新のCVEを見つける最も簡単な方法は、Xで@CVEnewをフォローすることです。このフィードは、毎日複数の新しいCVEに関するツイートで常に更新されています。ちょうど昨日見たところ、80以上の新しいCVEがありました!フォローすれば、フィードはそれらでいっぱいになるでしょう!

過去のCVEレコードをより徹底的に見つける方法はどうでしょうか?1999年以降のすべてのレコードや特定の年のレコード、あるいはトピックで検索したい場合は、CVE.org/Downloadsにアクセスしてください。一括ファイルは現在JSON 5.0形式で、GitHubリポジトリからダウンロードできます。(注:以前のファイリングシステムは2024年1月1日に利用できなくなります。)

CVEdetails.comには、データベースの使いやすいオンライン版があり、毎日更新されています!

ライブラリを適切なCVEにどのように照合しますか?

脆弱性を分析する際、正しいCVEを取得したいと考えるでしょう。正しいCVEであることを確認するには、バージョン番号とパッケージ名を確認するのがベストプラクティスです。Trivyのような多くのツールがこれを自動的に実行します。(Aikidoはこの機能の一部にTrivyを活用しています。)

共通脆弱性評価システム - CVSS

NVDなどは、脆弱性や露出の深刻度を決定する共通脆弱性評価システム(CVSS)を使用しています。これはセキュリティ問題の成績表のようなもので、0.0(大した問題ではない)から10.0(非常に大きな問題)まであります。したがって、各CVEエントリにはCVSSスコアが付与されています。

CVSSスコアはどのように計算されますか?

CVSSスコアは、脆弱性ベースのメトリクスに基づいた式で計算されます。CVSSスコアは、基本、時間、環境の3つの領域のスコアから算出されます。基本スコアは必須であり、出発点であり、影響度とエクスプロイト容易性のサブスコアを持ちます。次に、時間スコアは基本スコアから計算できます。さらに、環境スコアは時間スコアから計算できます。これらの計算により、全体のCVSSスコアが導き出されます。

数式マニア向け!スコアリングシステムとCVSS計算ツールがどのように機能するかを確認してください。計算内容と、各スコアを生成する正確なメトリクスを見つけてください。攻撃ベクトル!攻撃の複雑さ!とても楽しいですよ!

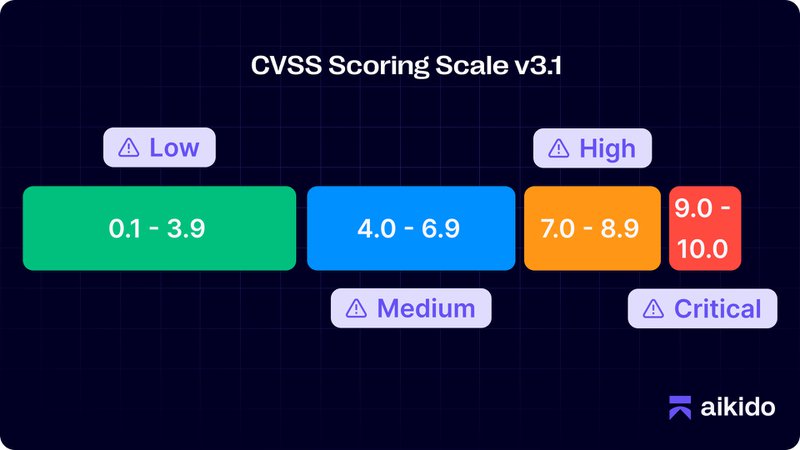

CVSSスコアリングスケールとは何ですか?

現在の(v3.1) CVSSスコアリングスケールには、5つのカテゴリが含まれます。

- 9.0 - 10.0 = 重大

- 7.0 - 8.9 = 高

- 4.0 - 6.9 = 中

- 0.1 - 3.9 = 低

- 0.0 = なし

CVSSスコアリングシステムの完全版ユーザーガイドをダウンロードしてください。

CVEレコードのCVSSスコアはどのように見つけられますか?

これは簡単です!オンラインデータベースでは、各CVEレコードページにNVDのCVSSスコアへのリンクがあります。クリックするだけです!例えば、この投稿の冒頭で紹介したCVE-2023-40033を使用すると、「CVSS scores」(レコードの右上隅)をクリックすると、この脆弱性には7.1(高)のスコアがあることがわかります。

CWEとは何ですか?

Common Weakness Enumeration、略してCWEは、ソフトウェアおよびハードウェアの一般的な脆弱性のリストです。CWEはコミュニティによって開発されたリソースであり、脆弱性の種類と範囲の標準化を提供します。

MITREを引用すると、「CWEの主な目標は、脆弱性を発生源で阻止し、製品がリリースされる前に最も一般的な間違いを排除することです。」CWEはまた、開発者に対してセキュリティ脅威に対する議論と行動のフレームワークを提供し、脆弱性データベース(例:CVE)へのマッピングも行います。

それはCVEとどのように異なりますか? CWEは脆弱性につながる可能性のある根本的な弱点に焦点を当てています。一方、CVEは実際の脆弱性を記述します。CVEと同様に、CWEもCWSSとCWRAFを介した深刻度スコアリングを持っています。

2023年の最も危険なCWEトップ25をご覧ください。

強固なセキュリティ体制を維持するために何ができますか?

セキュリティの優先順位を設定するためにCVSSスコアに盲目的に従わないでください。

すべてのCVEが問題ですか?いいえ。これらは情報ですが、多くの情報と同様に、すべてのCVEがあなたのコンテキストに関連するわけではありません。そして、関連するように見えるものであっても、CVSSスコアが高いCVEでさえ、あなたにとって関連性がなかったり、リスクとならなかったりする状況はたくさんあります。

- ビジネスへの影響度: CVSSスコアが高い脆弱性であっても、組織の特定のビジネス運用、顧客データ、または基幹システムに重大なリスクをもたらさない場合。あるいは、リスク評価やその他のツールによって、他の要因(例:機能に到達できないこと)がCVSSスコアの重要性を上回ると判断される場合。

- 独自のシステム:カスタムまたは独自のソフトウェアを使用する場合、CVSSスコアは特定のシステムにおける脆弱性に関連する実際の危険性を正確に反映しない可能性があります。

- リソースの制限: すべての高スコアCVSS脆弱性を修正したいと思うかもしれませんが、現実的である必要があります。費用対効果の低いものに大量のリソースを投入する前に、優先順位を付けましょう。

- 既に対策済み: 既に強固な防御策が講じられている場合があります。脆弱性のスコアが高くても、既に対策が講じられている場合は、過度に心配する必要はないと判断するかもしれません。

- CWEの認識: 提供しているものに影響を与える可能性のあるCWEに注意を払ってください。

脆弱性スキャナーを入手する

新たなトレンドを発見するのに役立つ新しいプラットフォームも登場しています。意識の速度と脅威のコンテキスト化に特化したFletchをチェックしてください。Nessusは59,000以上のCVEをスキャンします。Nexposeは、脆弱性の経過時間や既に適用されているパッチや対策の種類を考慮した独自のスコアリングシステムを使用しています。NmapとOpenVASはオープンソースの脆弱性スキャナーです。

その間、Aikido Securityを試して、全体のセキュリティポスチャを監視し改善してみませんか?Aikidoを無料でお試しください!

CurVEの先を行く

CVEsについて言えば、それらは過去、つまりすでに発生した脆弱性や露出に関するものです。これは、悪意のあるアクターが、対応する時間がある前に損害を与える時間があることを意味します。脆弱性スキャナーを使用することに加えて、リスクを管理するための対策を講じるようにしてください。これには、パッチが最新であることを確認することや、ペネトレーションテストの実施が含まれます。

TL;DR secは、ソフトウェアサプライチェーンの詳細な分析と、さらに重要なこととして、各段階をどのように保護するかについて詳しく解説しています。

さらに、Aikidoユーザー(無料および有料)とLinkedInフォロワーには、関連するLI投稿で常に最新情報を提供しています。例えば、CVE-2023-4911、つまり(あまり面白くない)Looney Tunablesバグに関する最近の投稿はこちらです。

最も一般的なエクスプロイトについてコードをチェックする

OWASP Top 10とCISコンプライアンスのベンチマークを使用してコードをチェックしてください。これらの標準ツールは、最も一般的な脆弱性(OWASP)やサイバーセキュリティのベースライン構成(CIS)に対処するのに役立ちます。

Aikidoで直接スコアを確認してください:CISレポート / OWASP Top 10レポート