クラウドセキュリティポスチャ管理(CSPM)は、あらゆるクラウドセキュリティプログラムの中で最も急速に成長している要素の一つです。その中核となるのは、稼働中のクラウド環境をCSPM 、設定ミス、危険な権限、攻撃者が頻繁にエクスプロイト脆弱性を検出することです。コードの静的検査とは異なり、CSPM クラウド環境の現在の状態をCSPM 。この特性こそが、CSPMを不可欠であると同時に緊急性を帯びた存在にしているのです。

CSPM 理由(およびIaCスキャンとの違い)

クラウドの問題を見つけるには、2つの関連するアプローチがあります:

- Infrastructure-as-Code (IaC) スキャンは、デプロイ前にテンプレートとマニフェストを検査します。これにより、ミスが本番環境に到達するのを防ぎます。

- CSPM CSPMは、クラウドAPIやエージェントを介して、実行時環境やデプロイ済みリソースを検査します。現在実際に稼働しているものを特定し、攻撃者が即座に悪用できる対象を明らかにします。

どちらも重要です。IaCスキャンはライフサイクルの早い段階でリスクを低減します。CSPM 最も重要な場所、つまり本番環境でリスクをCSPM 。トレードオフはCSPM 既に設定ミスが発生している(そしておそらく既に悪用されている)ことを意味するため、優先順位付けと修復がさらに重要になります。

CSPM 検出する対象

CSPM ベンダーによって異なりますが、一般的なカテゴリには以下が含まれます:

- 公開アクセス可能なデータストア——シークレット レコードが漏洩するオープンなS3やオブジェクトバケットは、恒久的な侵害源である。

- 過度に許可されたIAMロール — 侵害された認証情報と広範な権限は、迅速で影響の大きいエスカレーションにつながります。

- ネットワークのイングレス/イグレス設定ミス — 過度に広範なアクセスを許可するセキュリティグループまたはファイアウォールルール。

- ロギングの欠落または設定ミス — CloudTrail/CloudWatch(または同等のもの)が有効になっていない、または適切に保持されていない。

- コンテナとKubernetesの設定ミス — 危険なデフォルト設定、権限昇格パス、または公開されたコントロールプレーン。

- コンプライアンスマッピングとレポート作成 — 多くのCSPMは、監査をサポートするためにSOC 2、HIPAA、または規制レポートを作成します。

これらのチェックは通常、重要度(低/中/高/クリティカル)およびフレームワーク(CIS、業界標準、またはカスタム企業ポリシー)によってグループ化されます。

エージェント型とエージェントレス型: デプロイモデルとトレードオフ

CSPM 通常、次の2つのモードのいずれか、または両方のハイブリッドモードで動作します:

- エージェントレス(API):ツールがクラウドAPIに認証し、リソースを列挙します。利点:仮想マシン上でソフトウェアを実行する必要がなく、導入が容易。欠点:各クラウドプロバイダーのAPIに関する深い最新知識が必要であり、プロバイダーのアクセスレベルとAPI 取り扱いを信頼しなければならない。

- エージェントベース:小さなエージェントまたはコレクターが環境内で実行され、ベンダーにテレメトリーを報告します。利点:ランタイムの動作とローカル構成に対するより深い可視性。欠点:環境内でサードパーティのコードを実行し、アップデートを管理する必要があります。

どちらを選択するかは、脅威モデル、本番環境でのサードパーティ製ソフトウェアへの依存度、詳細なランタイムテレメトリの必要性によって異なります。多くのチームにとって、ハイブリッドアプローチ(API、機密性の高いワークロード向けにオプションのエージェントを追加)が最適なバランスを提供します。

実際のツール:オープンソースと商用オプション

選択可能なツールの健全なエコシステムが存在します。この分野を説明する2つの有用な例を挙げます。

Prowler(オープンソース)

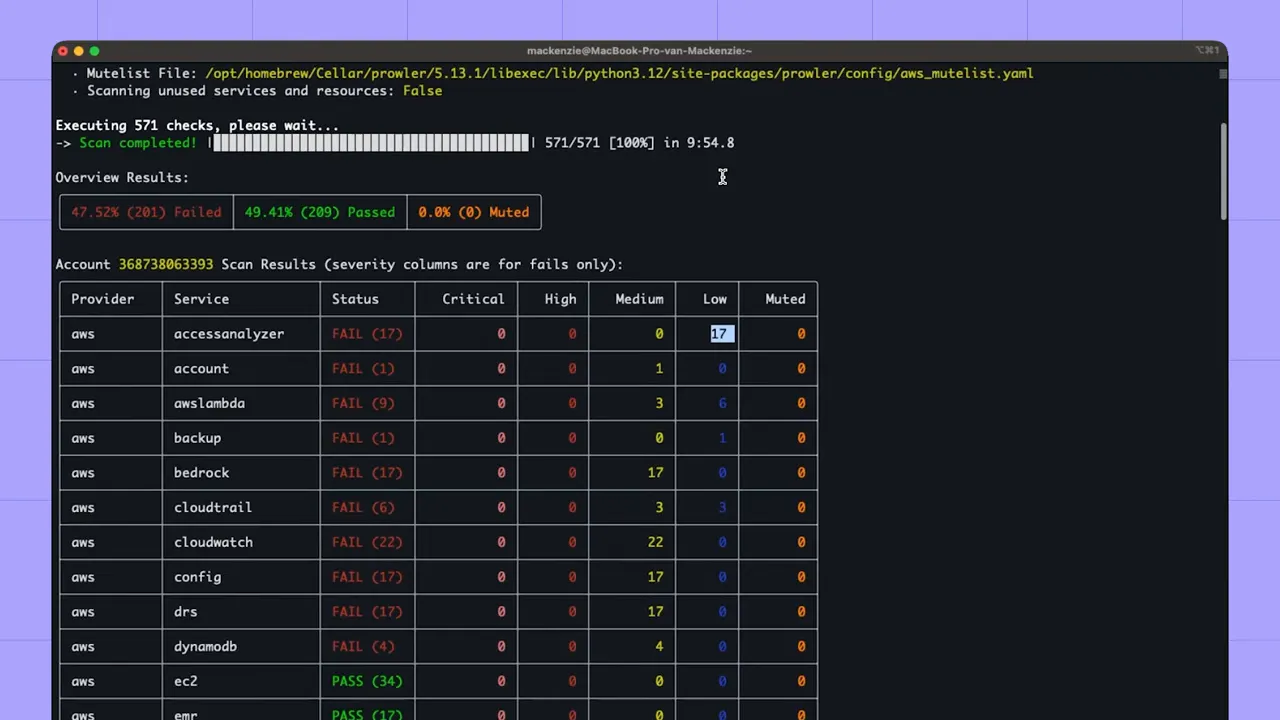

Prowlerは、CLIに特化したAWS中心の監査ツールであり、AWS APIを介してチェックを実行し、CISやその他のベンチマークに対して合否結果を出力します。軽量で、すぐに実行でき、CIでの自動スキャンやアドホックな評価に役立ちます。

実行すると、Prowlerはルールを列挙し、重大度カテゴリやどのフレームワークチェックが失敗したかを含む失敗の内訳を返します。

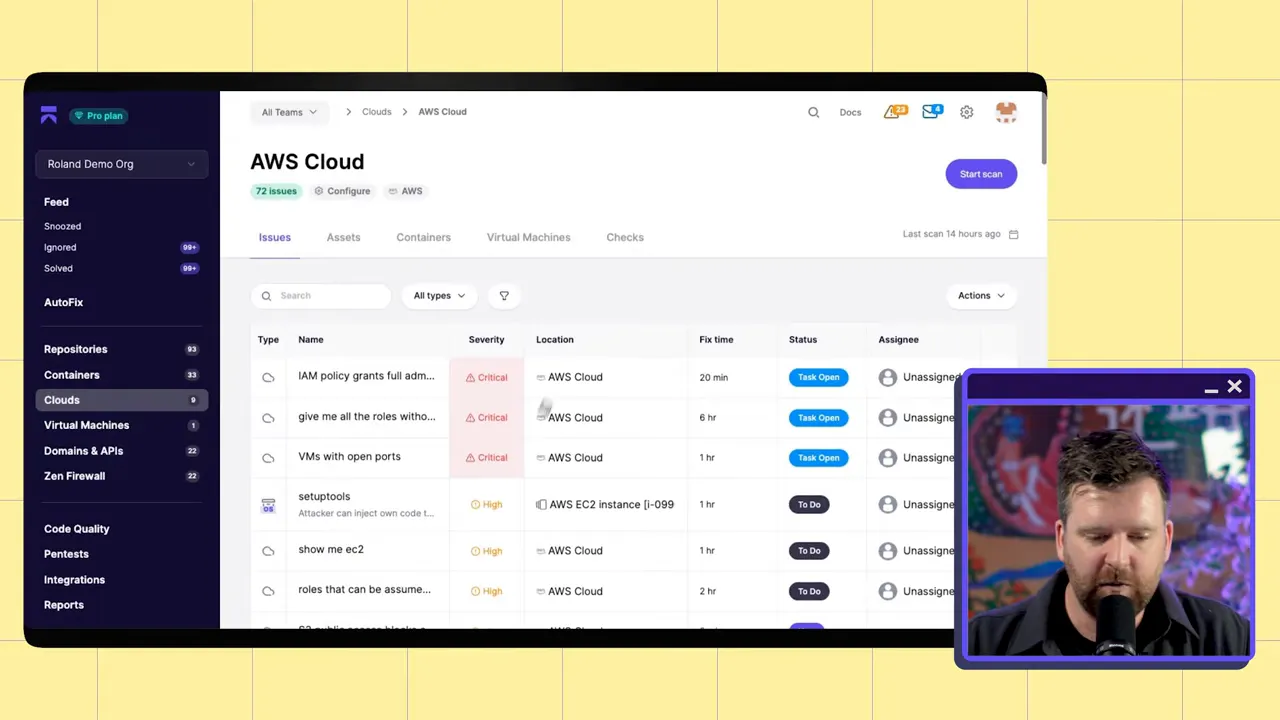

商用CSPM(プラットフォームUIの例)

商用CSPMは、より広範な統合、マルチクラウドサポート、ダッシュボード、コンプライアンスレポート、および優先順位付け機能を提供します。通常、失敗したチェックをアセットにマッピングし、履歴トレンドを表示し、アカウント全体で問題を検索およびトリアージできます。

これらのプラットフォームにより、チームは設定ミスによる影響範囲を理解しやすくなり、SOC 2、HIPAA、または内部リスクレビューのための監査対応レポートを生成できます。

アセットからアクションへ:可視性、検索、カスタムルール

優れたCSPM 次の2点を効果的に実現します:

- アセットをマッピングし、コンテキストを明確にする — すべてのバケット、VM、コンテナ、ロールをリストアップし、エンジニアやセキュリティチームが重要なものを迅速に見つけられるように検索可能にします。

- 柔軟なポリシーを提供する — 標準チェック、オプションの高度なチェック、およびカスタムポリシーを作成する機能。

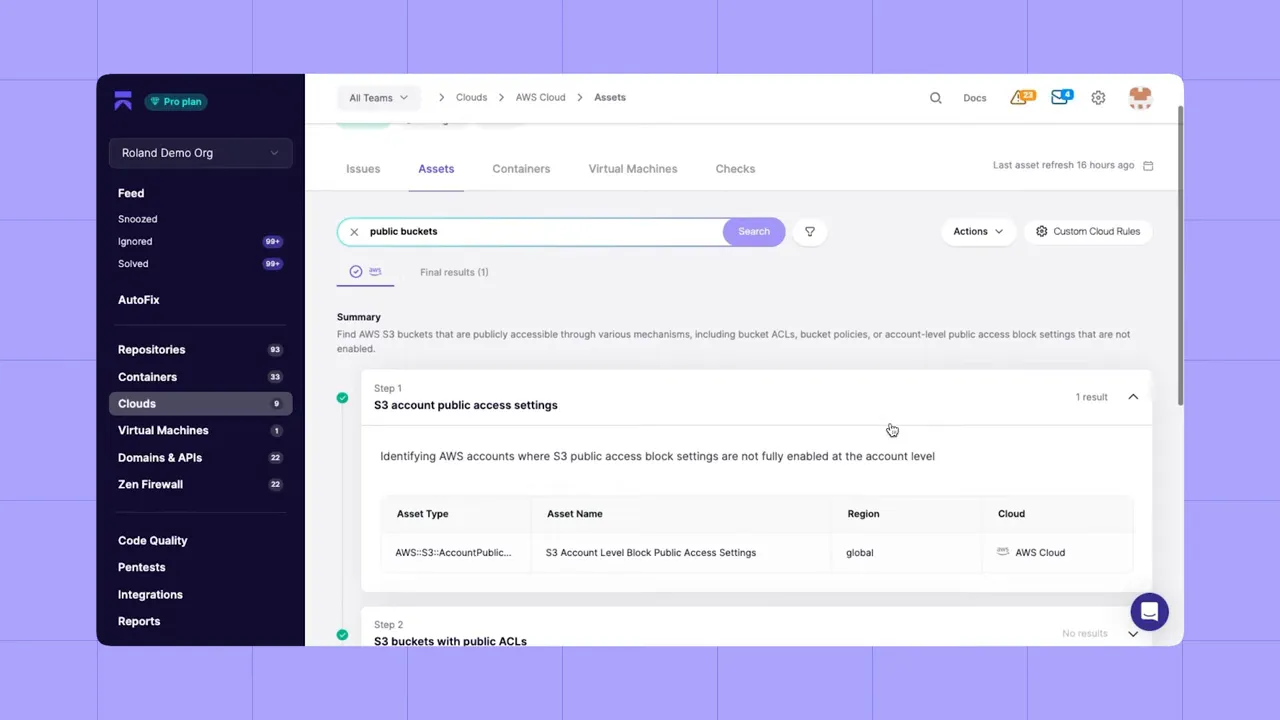

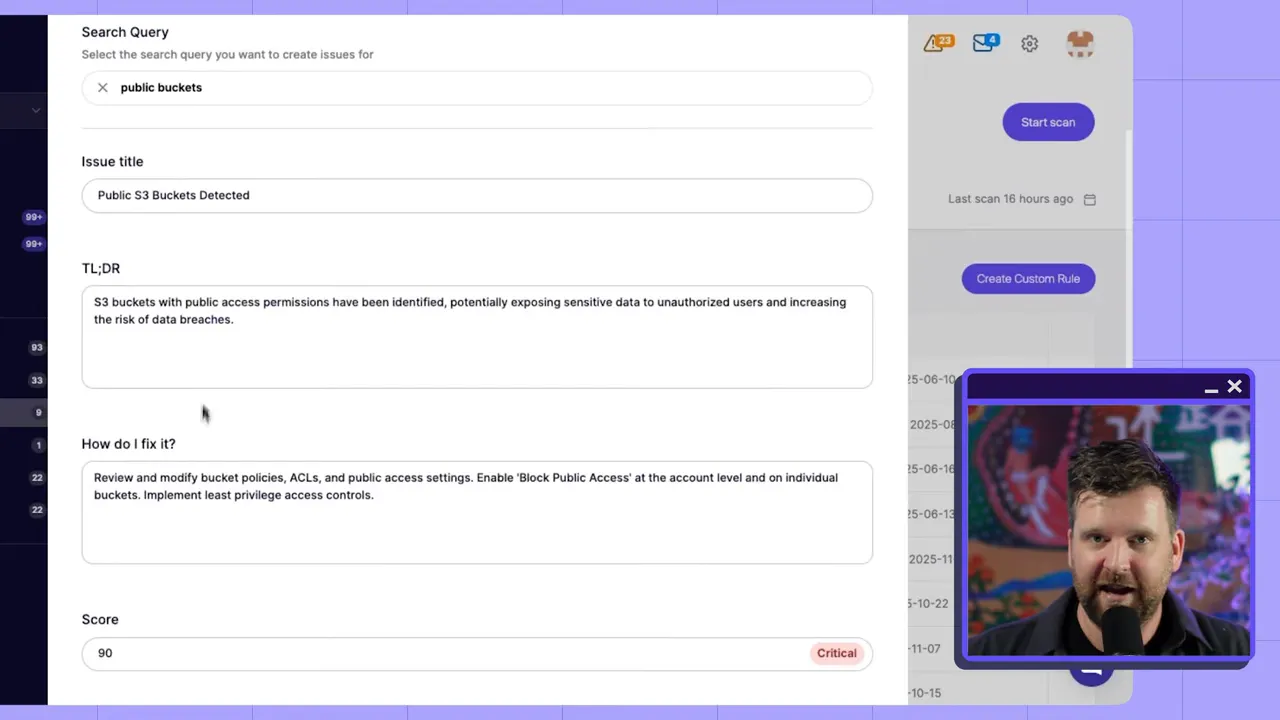

最新のベンダープラットフォームは、自然言語検索をますますサポートしており、カスタムルールを構築するための自然言語ポリシーさえもサポートしています。これにより、「public buckets」や「instances with open SSH」といった質問を平易な英語で行い、新しいDSLを学ぶことなく、ターゲットを絞ったポリシーを作成できます。

AI支援によるルール作成は、組織固有のパターンに対するカバレッジを加速させるとともに、エンジニアリングチームがセキュリティポリシー作成に参加する障壁を低減します。

実践チェックリスト:CSPMの始め方

CSPM 概念的には単純CSPM 、慎重な選択が必要である。このチェックリストを実用的な出発点として活用せよ:

- クラウドアカウントをインベントリ化し、スコープを決定します。まず本番環境から始め、次にステージングおよび開発者アカウントを追加します。

- デプロイメントモデルを選択してください:広範なカバレッジにはAPIのエージェントレス方式を採用し、より詳細なランタイムテレメトリが必要な箇所にはエージェントを追加します。

- オープンソースツール(例:Prowler)でベースラインスキャンを実行し、迅速な成果を得て、チームに出力に慣れてもらいます。

- 商用ベンダーを評価し、マルチクラウドサポート、レポート機能、アセット検索、カスタムポリシー機能を確認します。

- CSPM マッピングする:修正の責任者、重大な問題に対するSLA、および可能な場合の自動修正を定義する。

- コンプライアンスレポートを有効にし、監査ワークフローと統合することで、手動での証拠収集を削減します。

- 反復処理:高度なチェックの調整、カスタムルールの追加、CSPM チケット管理システムおよびインシデント管理システムへの統合。

制限事項およびCSPM 事項

CSPM 強力CSPM 、万能薬ではありません。その限界を理解してください:

- 誤設定を発見するものであって、すべての実行時攻撃を検出するわけではない。CSPM 実行時検知(EDR、クラウドIDS)およびアプリケーション層テストと組み合わせてCSPM 。

- エージェントレスツールは、プロバイダーAPIや新しいサービスを完全に実装していない場合、盲点が生じる可能性があります。

- アラートには文脈が必要だ——到達可能性分析と所有権メタデータがなければ、チームはノイズに圧倒されてしまう。

最後に

CSPM 現代のクラウドセキュリティの中核をCSPM 基盤CSPM 。セキュリティチームとエンジニアリングチームに、実際にデプロイされている内容の一貫した可視性を提供し、修復を迅速化し、コンプライアンスを支援します。CSPM スキャン、実行時モニタリング、堅牢なインシデントCSPM 、強靭なクラウドセキュリティ態勢を構築できます。

クイックスタート

- 軽量ツール (Prowler) を使用して即時スキャンを実行し、迅速な成果を発見します。

- アカウントCSPM API CSPM を展開し、ベースラインカバレッジを確保する。

- より詳細な可視性が必要な箇所には、エージェントやより高度なチェックを追加します。

- カスタムポリシーと自然言語検索を活用し、開発者にとってセキュリティを身近なものにします。

実行中のものを保護します。可能な限り防止します。重要なものを優先します。

CSPM 評価する際は、マルチクラウド対応、柔軟な導入モデル、優れた資産検索機能、コンプライアンスレポート機能、カスタムルールの作成・調整機能を確認してください。これらの機能が、CSPM 支援CSPM 新たなノイズ CSPM 決定します。 試してみる Aikido セキュリティ を今すぐお試しください!

付録: サンプルポリシー、コマンド、およびトリアージプレイブック

これらのスニペットを即座に適用できるガイダンスとして活用し、CSPM と修正を加速させましょう。

Prowlerのクイック実行 (リポジトリのクローン後)

cd prowler

# 全てのチェックを実行し、トリアージ用にCSVを出力する

./prowler -M csv > prowler-results.csv

自然言語ポリシーの例

プレーンな英語ポリシーを受け入れるツール、またはカスタムルールを文書化するためのテンプレートとしてこれを使用してください:

ポリシー: 公開ストレージバケット

条件: いずれかのオブジェクトストアバケットが誰でもアクセス可能である場合 (public-readまたはpublic-write)

アクション: クリティカルとしてマークし、所有者に通知し、修復のためのチケットを作成する

修復: バケットACLをプライベートに設定し、利用可能な場合はMFA削除を必須にする

カスタムルールのサンプル (概念)

過度に許可的なロールを検出する簡単なルール。CSPM ルール形式で表現可能:

if iam_role.permissions contains "*" and iam_role.trust_policy allows "*" then

severity = high

message = "過剰な権限を持つロールにより権限昇格が可能"

end

トリアージプレイブック (クリティカルな検出結果)

- 所有者の特定: アセットタグまたはクラウドアカウントマッピングを使用して、担当チームを特定します。

- 即時緩和策: データ漏洩の場合、公開アクセスを無効にするか、認証情報をローテーションします。

- チケット作成:CSPM ID、資産ARN、深刻度、および推奨される修正手順を含める。

- 修復後の検証:CSPM 再実行し、監査用の証拠を記録する。

- 事後分析: 再発防止のためにIaCガードレールを追加し、ランブックを更新します。

今すぐソフトウェアを保護しましょう