TL;DR: 新しいEUサイバーセキュリティ指令NIS2は、調達契約におけるより厳格な脆弱性管理要件を通じて、すでにソフトウェアサプライヤーのビジネスのあり方を再構築しています。この変化は勢いを増しており、より多くの企業が適応する必要があります。Aikidoは、コンプライアンスレポートと脆弱性追跡を自動化し、これらの新しい要求に対応するのに役立ちます。こちらから無料のコンプライアンスジャーニーを開始するか、読み進めてこれがビジネスにとって何を意味するのかを理解してください。

NIS2パッチ適用不遵守のリスク

想像してみてください。月曜日の午前8時33分。あなたはコーヒーを片手に受信トレイをトリアージし、9時からの週次会議に備えています。その時、あなたはそれを見ます — 胃が締め付けられるようなメールの件名です。

メールを開き、いつもの定型文をスクロールしていくと、あなたはこれらの言葉を読み、そして読み返している自分に気づきます。

サービス提供に使用されるすべてのソフトウェアコンポーネントは、脆弱性の深刻度に応じて、以下の期間内にパッチが適用される必要があります。

- クリティカル: パッチが利用可能になってから48時間以内

- 高: パッチが利用可能になってから1週間以内

- 中: パッチが利用可能になってから1ヶ月以内

- 低: パッチが利用可能になってから3ヶ月以内

深刻な脆弱性に対しては48時間。営業日ではありません。「最大限の努力」でもありません。48時間です。まさにその通り、あなたの月曜日はコンプライアンスのオリンピックに変わり、あなたはすべての種目に同時に出場しているのです。

これらの新しいNIS2パッチ適用要件は、単なるチェックボックスではなく、重大な運用上の課題を提示します。考えてみてください。

- チームはすでに手薄になっています。

- 新たなCVEが発生するたびに、セキュリティのモグラ叩きをしているように感じられます。

- デプロイメント期間は厳しく、さらに短縮されています。

- そして今、これらの厳しいスケジュールでコンプライアンスを文書化し、証明する必要があるのでしょうか?

これらのSLAを達成できないことは、監査に失敗するだけでなく、主要な契約を失ったり、罰金に直面したり、さらにはEU市場から完全に締め出されたりする可能性があります。

しかし、重要なのは、他のベンダーが大規模なコンプライアンスプログラムを構築し、NIS2専任チームを雇用しようと奔走している一方で、その必要はないということです。

NIS2に準拠する方法

この瞬間のためにAikidoが特別に構築されました。当社のNIS2コンプライアンスは、これらの調達に関する悩みをイージーモードで解決するようなものです。文字通り数分で、以下のことが可能です。

- 調達チームが実際に受け入れるコンプライアンスレポートを生成します。

- 脆弱性のSLAを自動的に追跡します

- スケジュールに違反する前にアラートを受け取ります。

- 約束ではなく、実際のデータでコンプライアンスを証明します。

これらの要件が具体的に何を意味し、2025年の計画全体を覆すことなくどのように対処できるかを詳しく見ていきましょう。

今すぐAikidoにサインアップして、無料のNIS2レポートを数分で入手してください。

NIS2の要件とは何ですか?

NIS2はEUの最新のサイバーセキュリティ指令であり、企業が脆弱性管理をどのように扱うかを再構築しています。EU加盟国はNIS2を国内法に転換しており、多くの場合、ISO 27001のような標準を実装の基礎として参照しています。

前身とは異なり、NIS2はより多くの業界を対象とし、特にサプライチェーンセキュリティに関して、より厳格な要件を課しています。主要な企業、特に重要インフラ分野の企業は、これらの要件を社内で実施するだけでなく、サプライチェーン内のすべてのベンダーに適用することを義務付けられています。

これは実際に何を意味するのでしょうか?もし貴社がEU企業にソフトウェアやサービスを販売している場合、上記の例と全く同じような調達要件に直面することが増えるでしょう。彼らは特定のパッチ適用期間を要求し、脆弱性管理プロセスの詳細な文書化を期待し、定期的なコンプライアンス報告を求めます。これらは単なるチェックボックス要件ではありません。調達チームは積極的にコンプライアンスを検証し、これらのSLAを契約に組み込んでいます。

当社が確認している最も一般的な要件は次のとおりです。

- 深刻度に基づいた脆弱性パッチ適用に関するSLAの定義(導入部の例は実際の調達文書からのものです!)

- 定期的な脆弱性スキャンとレポート作成

- 脆弱性管理のための文書化されたプロセス

- 自動追跡によるコンプライアンスの証拠

- 修復作業に関する定期的な状況更新

NIS2 脆弱性パッチ適用要件

法律用語はさておき、NIS2が脆弱性パッチ適用に実際に何を意味するのかに焦点を当てましょう。NIS2自体は、特定のパッチ適用期間を規定していません。しかし、脆弱性の取り扱いと開示を含むリスク管理措置を義務付けており、これによりソフトウェア購入者によって記述されたSLAが課せられることになります。調達チームが求めているのは以下の点です。

対応期間

ほとんどの企業は以下のパッチ適用期間を標準としています。

- クリティカルな脆弱性:48時間

- 高深刻度:7日間

- 中深刻度:30日間

- 低深刻度:90日間

そして、これらのタイムラインは、パッチが利用可能になった時点から開始され、発見した時点からではありません。これは、スタック内のすべてのコンポーネントの脆弱性発表を常に把握しておく必要があることを意味します。

文書化要件

3つのことを証明する必要があります。

- 各脆弱性を発見したとき

- パッチが利用可能になった時

- 修正プログラムをデプロイした時

自動追跡がなければ、これはセキュリティチームにとってすぐに専任の業務となってしまいます。

継続的な監視

四半期ごとのセキュリティスキャンは過去のものです。NIS2では以下が求められます:

- 定期的な脆弱性スキャン(ほとんどの企業はこれを毎日実施すると解釈しています)

- 新しいセキュリティアドバイザリに対するCVEの監視

- パッチステータスとSLA遵守状況の積極的な追跡

リスク管理

各脆弱性について、以下を行う必要があります。

- 深刻度評価を文書化します

- 修正の進捗を追跡します

- パッチ適用における遅延を正当化します

- 合意されたSLAへの遵守状況を報告します

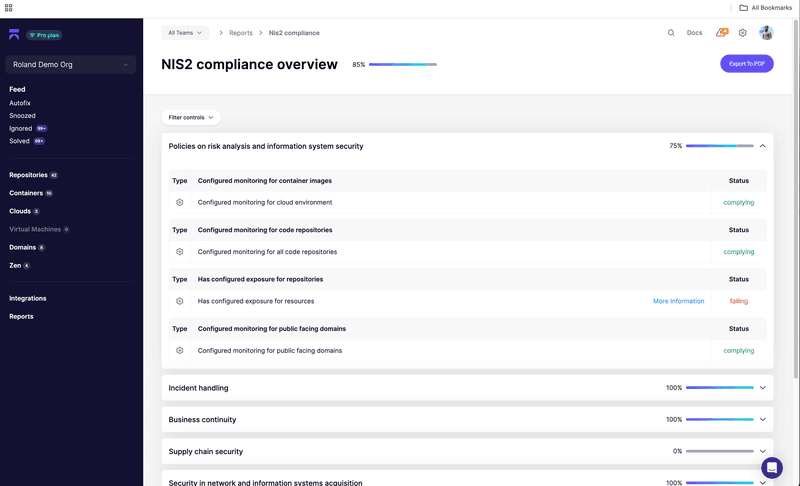

これが、私たちがAikidoにNIS2レポートを構築した理由です。これにより、これらすべてが自動的に処理されます。スプレッドシートを作成したり、チケットをやりくりしたりする代わりに、調達チームが見たいすべてのものを追跡する単一のダッシュボードが得られます。

Aikidoでの実装(実践的なステップ)

コンプライアンスフレームワークについて言えば、それらは通常、実際のセキュリティ運用から切り離された、煩雑な書類作業の山です。しかし、そうである必要はありません。

調達チームが脆弱性管理プロセスについて尋ねてきたとします。ドキュメントを慌てて作成する代わりに、単に次のことを行います。

- Aikidoを開発パイプラインに接続します

- クラウドインフラストラクチャを連携します

- NIS2コンプライアンスレポートを有効にします

- パッチ適用タイムラインの自動化された証拠をエクスポートします

- 送信します

それだけです。無限の文書化作業は不要です。スプレッドシートも不要です。直前のパニックもありません。

すぐに得られるもの

- 9つのリスクベクター(依存関係からランタイムセキュリティまで)にわたる継続的なスキャン

- 技術的コントロールのための自動証拠収集

- 調達要件に対するリアルタイムのコンプライアンス状況

- NIS2要件に直接対応する動的なレポート

最も良い点は何でしょうか?それは、開発者が既に作業している場所、つまりCIパイプライン、コードリポジトリ、クラウド環境で正確に機能することです。他のチームがISO 27001認証やNIS2コンプライアンスのために手動で証拠を収集している間も、お客様は実際のセキュリティデータからコンプライアンスレポートを自動的に生成できます。

次のステップ

一言でまとめましょう:NIS2コンプライアンスの問い合わせに対応するために、大規模なコンプライアンスプログラムを構築したり、大勢のコンサルタントを雇ったりする必要はありません。以下の戦略的アプローチをお勧めします。

- 現状を明確に把握しましょう(無料のAikidoアカウントに登録することで)

- 最初のNIS2コンプライアンスレポートを生成します。

- 何に注意が必要か正確に把握します。

- レポート作成を自動化し、NIS2への準備が整っていることを顧客に簡単に証明できます。

競合他社が手動プロセスでパッチドキュメントの管理を続けている間も、数分で自動化されたコンプライアンスレポートを作成し、運用を開始できます。将来、NIS2要件に関する調達の問い合わせがあった場合でも、コンプライアンスインフラがしっかりと整備されているため、自信を持って対応できます。

次に件名に「NIS2要件」と書かれた調達メールを見たときも、どうぞ、コーヒーをもう一口飲んでください。この件はもう手中に収めているでしょう。いや、マグカップの中にあると言ってもいいかもしれませんね。