最初の暗号関連量子コンピューター(CRQC)が登場しても、プレスリリースは発表されないでしょう。そう遠くない未来のある日、国家、組織犯罪グループ、または常軌を逸した大富豪の億万長者が密かにその能力を立ち上げ、8時間以内に、あなたのTLS(Transport Layer Security)RSA-2048暗号化は、熱いナイフがバターを切るように消え去るでしょう。

そして、ここが重要な点です。量子インシデントレスポンスというものは存在しません。SOC (Security Operations Center) や NOC (Network Operations Center) で赤いライトが点滅するのを見ることも、暗号化されたTCP API接続への盗聴を誰かが指示したというアラートを受け取ることもありません。侵害は、手遅れになるまで侵害のようには見えません。DDoS攻撃を「視覚化」し、パケットスクラビングと巧妙なルーティングルールでその影響を軽減できます。しかし、量子攻撃で発生する「サイレントブーム」は、他の多くのサイバーセキュリティイベントと同様に、実際の観測可能な兆候なしに発生します。誰かが環境変数やWindowsレジストリ設定で「quantum-tracking=true」を設定し忘れているようなものではありません。

過去数年間、世界経済フォーラムの量子セキュリティワーキンググループのメンバーとして、量子コンピューティングの革新に伴うリスク(そのすべてがPKIや現代のウェブアプリケーションおよびサービスで使用される非対称暗号の解読に焦点を当てているわけではありません)に対する準備と認識を高めるために何ができるかを定期的に議論してきました。今、将来に備えて何ができるでしょうか?

私たちのワーキンググループは2023年にレディネスツールキットを公開しました。これは、ポスト量子世界に必要な能力を理解したい多くの組織にとって、依然として良い出発点となります。より最近では、今年の7月に公開された、機会と課題に関する金融サービス業界向けのガイダンスをまとめたホワイトペーパーもあります。どちらも必須のTL;DR(長すぎて読めない)エグゼクティブサマリーが含まれており、このテーマについて興味深いものを読むのに数分を費やすことをいとわない人にとっては、どちらも13ページを超えています。

残念ながら、このトピックに関して多くのFUD(恐怖、不確実性、疑念)や詐欺的な情報が出回っています。そのため、専門家を中傷し、RSA(Rivest–Shamir–Adleman、安全なデータ伝送に広く使用されている最も古い公開鍵暗号システムの一つ)がすでに死んでおり、(暗号学的に)破られていると主張するクリックベイト記事や投稿を信じないのが最善です。特定の鍵長については、その通りです。しかし、RSA 2048については、量子コンピューターの助けを借りて通信が現在傍受されていると信じる理由はありません。

機密性の高い平文データは、他の方法で入手する方がはるかに簡単であることに留意してください。例えば、このXKCDコミックは、私たちのワーキンググループ会議で最初に共有された項目の一つであり、ハッキングとテクノロジーの精神を非常によく捉えています:https://www.explainxkcd.com/wiki/index.php/538:_Security

なぜそれが予期できないのか

今日の監視ツールは、疑わしいログイン、マルウェアの署名、DDoSスパイクを検出します。それらは「量子復号化の進行中」を検出しません。CRQCが存在すると、傍受された暗号化データ(リアルタイムで、または2008年のDEF CON 16セッションで初めて実証されたBGPハイジャックイベントからの長年の保存トラフィックから)は、知られることなく静かに復号化される可能性があります。

唯一の防御策:準備

検出できないものには対応できません。唯一の有効な対策は、脅威が現実になる前に(専門家はこれを常に今から5年から10年以内と見ています)、量子攻撃に脆弱な暗号やアルゴリズムから移行することです。これは、「クリプトアジリティ」と呼ばれるもの、つまりNIST承認のPQC(耐量子暗号)アルゴリズムが利用可能になったときに導入する能力をサポートするための完全な暗号インベントリから始まります:

- 発見 – 使用中のすべての暗号、アルゴリズム、鍵長、プロトコルをマッピングします。量子耐性アルゴリズムを使用したい場合は、TLSv1.3をサポートできる必要があります。

- 分類 – PQCによって保護する必要がある量子脆弱なコンポーネントとデータを特定します。これはビジネスや業界によって異なります。

- 優先順位付け – まず、価値が高く、長期間存在するデータから対処します。すべての機密データが常に機密であるわけではありません。最新のマーベル映画のキャスティング発表は、極秘情報です(以前マーベルのCISOだったため、私は知っています)。しかし、発表が行われ、情報が公開情報として再分類されるまでの間だけです。

- 移行 – CRYSTALS-KyberやDilithiumなどの耐量子暗号(PQC)への移行を開始します。状況によっては、修復計画ではなく、緩和計画で対処するのが最善の場合もあります。例えば、ウェブサイトアプリケーション、サービス、APIの一部にPQCプロキシを配置することで、脅威への露出を減らすことができます。

量子侵害発生期間

CRQCの日が来ると、「量子侵害ウィンドウ」は静かに、そして世界中で開きます。インベントリを持たない組織は、比喩的に言えば、盲目的に混乱するでしょう。一方、インベントリを持つ組織は、すでに作成・テスト済みの移行計画を実行または加速させるでしょう。CRQCの所有者から「量子タップ」を購入されるほど、自社の通信が重要ではないと考えるかもしれません。あるいは、数時間以上秘密にしておく必要のあるシークレットがないため、CRQCが8時間で暗号を解読しパスワードを知ることができるとしても、7時間ごとにパスワードをローテーションしているかもしれません。しかし、この節目が地質学的な規模の混乱を引き起こすことは間違いありません。それは、グローバルインテリジェンスとあらゆる機密情報の管理における、まさにプレートテクトニクス的な変化となるでしょう。

誰にも分かりませんが、「量子安全な」通信チャネルのために伝書鳩が復活するかもしれません。あるいは、USBサムドライブをバッグに入れた自転車便がニューヨークのダウンタウンを駆け巡る光景が再び見られるかもしれません。(実際、2023年にICBCがサイバー攻撃によって業務停止に陥った際、未決済の取引や注文を処理するために、このような事態が発生しました)。

量子復号化が起こったと気づいた時には、それはすでに過去の出来事となっています。データはすでに他者の手に渡っているでしょう。量子インシデントレスポンスは現実的ではありません。量子レディネスこそが重要です。今すぐ始めましょう。

量子レディネス

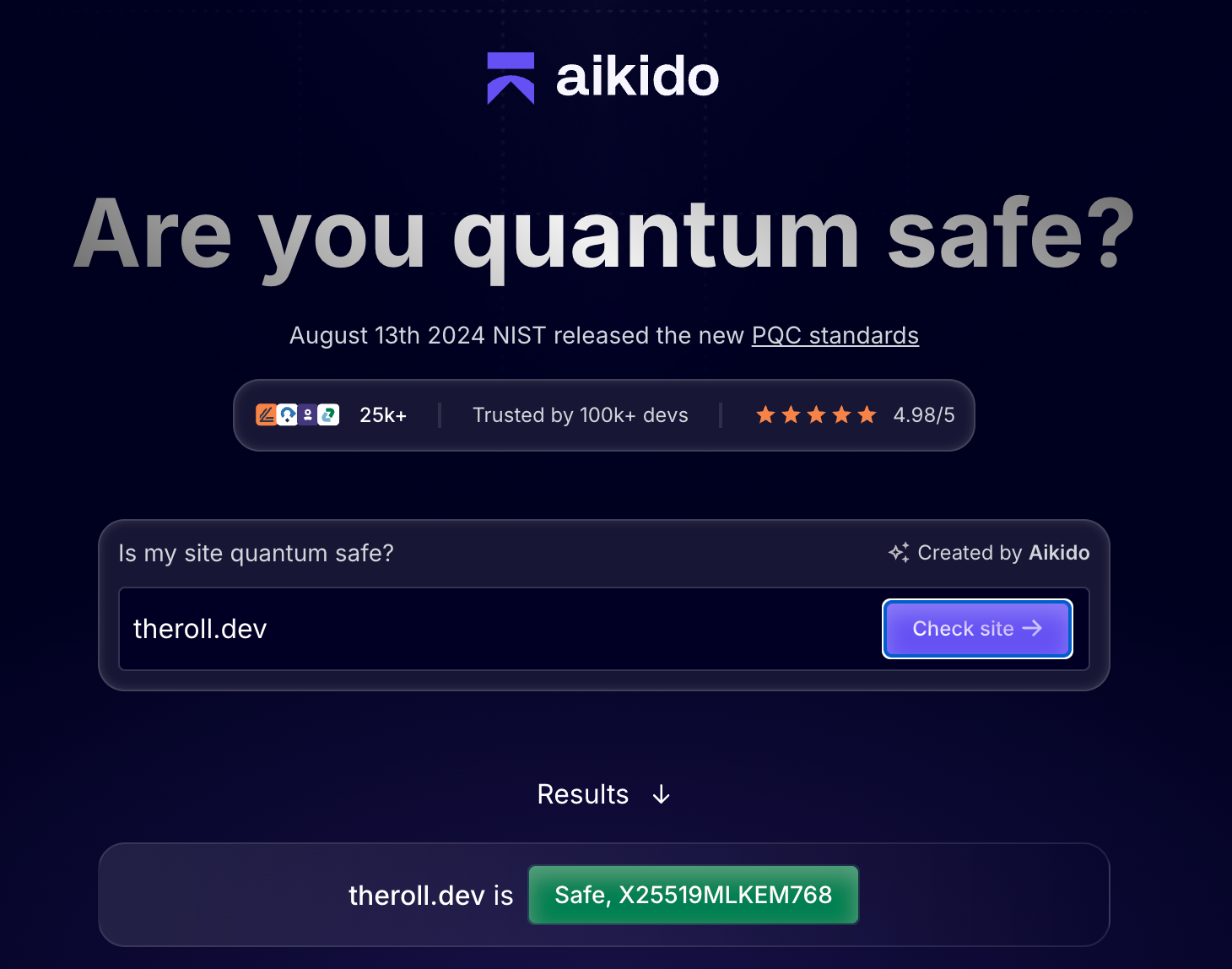

データのインベントリを作成し、どの資産とアプリケーションがPQCの候補であるかを理解する方向で、今すぐできる簡単なことがあります。その一つは、インターネットに接続されている資産のうち、どれだけがPQCアルゴリズムを使用しているかを単純に把握することです。このステップを支援するために、Aikidoによってシンプルなウェブサイトが作成されました。https://quantum.aikido.io

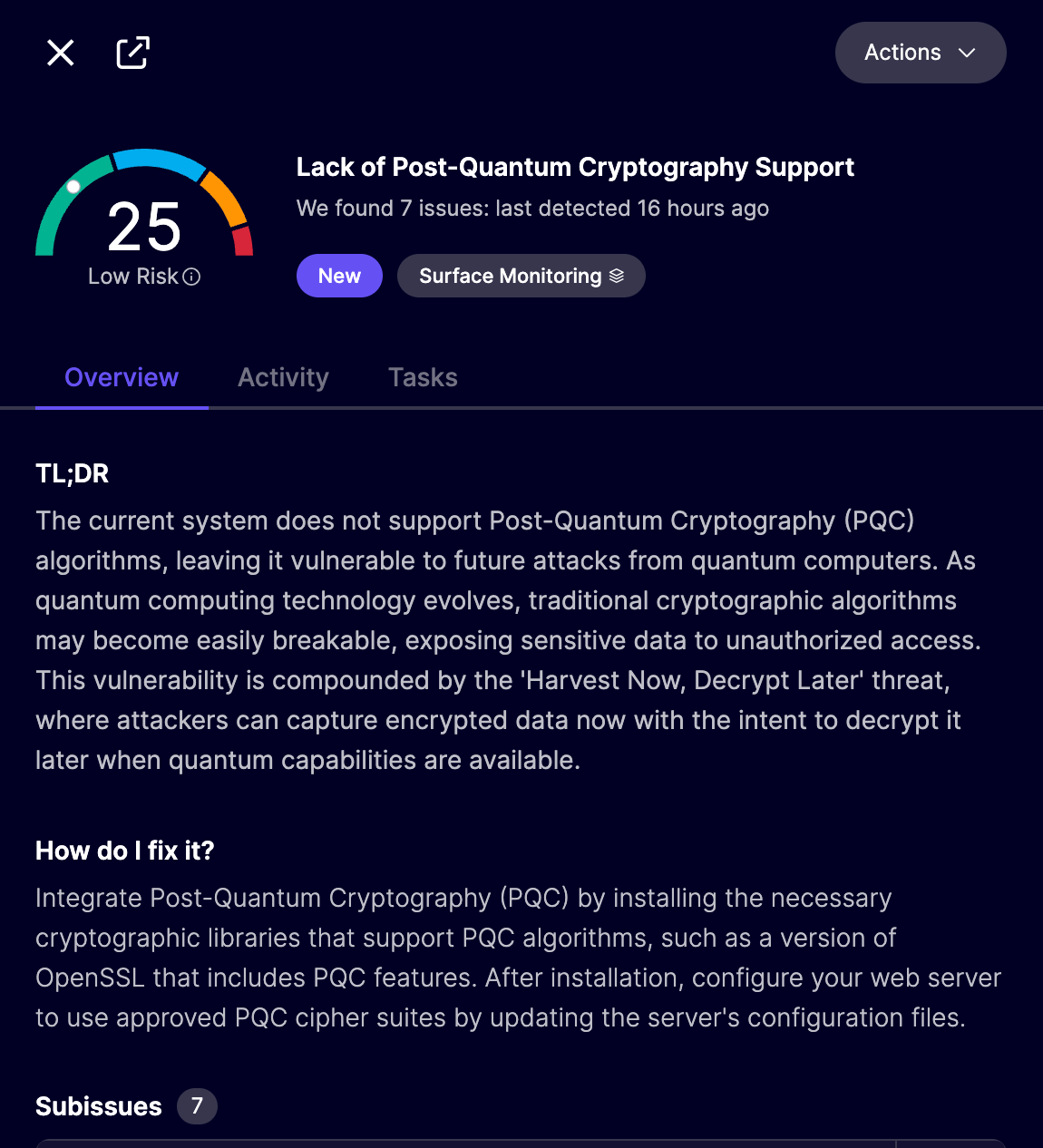

Aikido Securityは、Attack Surface Monitoringモジュールに耐量子暗号のチェック機能を追加しました。サインアップして監視したいドメインを追加すると、まだ耐量子暗号を使用していない場合、以下のような問題が課題フィードに表示されます。

その問題をクリックすると、以下のような詳細が表示されます。

そうせよ

多くのスタートレックの船長たちと同様に、「そうせよ」という命令を出すだけで済めばと願うばかりです。しかし、もちろんこれは現在の現実やタイムラインではありません(ChatGPT v5ならそう遠くないうちに可能になるでしょうか?)。そこで、当然ながら「どのようにすればサイトをポスト量子安全にアップグレードできますか?」という疑問が浮かぶでしょう。その答えにはいくつかの異なるアプローチがあります。

- プロキシ経由で。Cloudflareは、TLSv1.3とML-KEMを使用した耐量子暗号化を提供しており、設定変更なしでウェブサイトとAPIを将来の量子脅威から保護します。詳細はこちら: https://www.cloudflare.com/pqc/

- コンパイルする。ほとんどのウェブサーバー(もちろんアプリケーションやAPIも)は、TLSアルゴリズムと暗号の実装にOpenSSLを使用しています。OpenSSL (3.x) 用のOpen Quantum Safeプロバイダーを使用することは、量子安全な暗号を提供するための方法です。詳細はこちら: https://github.com/open-quantum-safe/oqs-provider およびこちら: https://medium.com/be-tech-with-santander/how-to-configure-post-quantum-cryptography-in-your-web-server-fcf79e05e526

量子の未来は待ってくれません。待つべきではありません。

データポイント

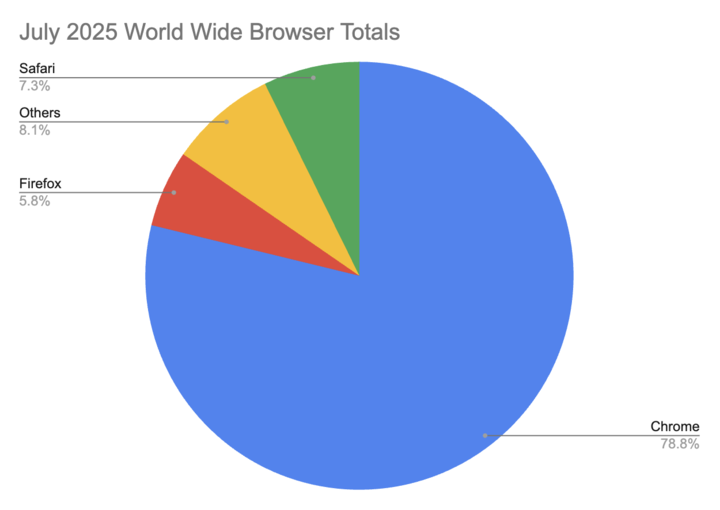

Chromeはバージョン124(2024年5月)でTLSv1.3のデフォルトとしてML-KEMを追加しました。それ以前は単なる実験であり、私の見解では真のPQCではありませんでした。

StatsCounterによると、2025年7月時点でのChromeバージョン124以降の合計割合は43.30%です。MS EdgeもChromiumベースであることを考慮すると、2025年7月時点でのEdgeバージョン124以降の合計割合は11.29%です。このようにクライアント側ではある程度の進展が見られますが、サーバー側でのPQC提供についてはどうなっているでしょうか?

注記:

Safariは現在、一般的なウェブブラウジング(TLS接続)におけるポスト量子暗号(PQC)をサポートしていません。AppleはiMessage(PQ3プロトコル)でPQCを実装しており、Safari向けにも取り組んでいる可能性が高いものの、2025年初頭の時点では、SafariにおけるすべてのTLSトラフィックに対する広範なデフォルトサポートは明示的に確認されていません。

Firefoxはポスト量子暗号(PQC)をサポートしていますが、デフォルトでは有効になっていません。Firefoxの設定から手動で有効にする必要があります。具体的には、FirefoxはハイブリッドPQC鍵交換アルゴリズムX25519MLKEM768をサポートしています。

参考文献:

https://help.aikido.dev/dast-surface-monitoring/attack-surface-monitoring

https://gs.statcounter.com/browser-version-market-share/desktop/worldwide/

https://github.com/open-quantum-safe/oqs-provider

https://www.cloudflare.com/pqc/

https://www3.weforum.org/docs/WEF_Quantum_Readiness_Toolkit_2023.pdf

https://media.defense.gov/2021/Aug/04/2002821837/-1/-1/1/Quantum_FAQs_20210804.PDF