ソフトウェア構成分析(SCA)は、コードベース、コンテナ、依存関係 保護するための最前線のツールです。このガイドでは、SCA 、その重要性、現代的なノイズ低減する方法、そして単なるノイズの多いアラートではなく、実際のリスクを発見し修正するための実践的な手順について説明します。

TL;DR

- アプリケーションコードの約70~90%は、オープンソース依存関係から構成されることが多い。これにより攻撃対象領域が拡大する。

- SCA 依存関係 推移的依存関係を含む)をスキャンし、CVEデータベースと照合して、修復ガイダンスまたはSBOMを生成します。

- 誤検知は頻繁に発生する —SCA 到達可能性分析と開発環境対本番環境のSCA 、ノイズ 。

- 修正戦略:非互換性変更のない更新は自動アップグレードし、互換性変更のある更新は優先順位付けを行い、自動修正/プルリクエスト生成を活用して修正を迅速化する。

SCA ソフトウェア構成分析)とは何ですか?

SCA(依存関係スキャンまたはオープンソース依存関係スキャンとも呼ばれる)SCA、アプリケーションが使用するすべてのオープンソースパッケージを特定し、それらのパッケージ(および特定のバージョン)が既知の脆弱性と関連付けられていないかを確認します。出力結果により、チームはパッチ適用、更新、または無視すべき対象を判断できます。

SCA 理由

現代のアプリケーションは階層構造となっている:アプリはライブラリに依存し、そのライブラリはさらに別のライブラリに依存関係。脆弱性 サプライチェーン全体に波及する可能性がある。Log4jインシデントはその典型例である:広く利用されているロギングライブラリに重大なリモートコード実行の欠陥が存在したため、インターネットの広範な部分が攻撃可能となった。

SCA — 基本編

- Inventory:SCA 依存関係マニフェスト(package.json、package-lock.json、requirements.txt、Pipfile.lock、Gemfile.lockなど)SCA 、直接的および推移的な依存関係を一覧表示します。

- マッチング: パッケージ名とバージョンを脆弱性 (NVD、MITRE CVE、GitHub Advisory Databaseおよびその他のソース)と照合します。

- 優先順位付け: 現代SCA 、到達可能性、環境(開発環境対本番環境)、悪用可能性といった文脈SCA 、発見事項の優先順位付けを行います。

共通依存ファイル

- Node: package.json (直接依存関係) と package-lock.json (間接依存関係)

- Python: requirements.txt, pipfile.lock

- Ruby: Gemfile と Gemfile.lock

SBOMs — 有益なサイドクエスト

ソフトウェア部品表(SBOM)とは、ソフトウェアで使用されているコンポーネントとそのバージョンを機械可読形式で記録したものです。

SBOMは多くのコンプライアンス規制や政府契約で要求されています。ほとんどのSCA 脆弱性 と併せてSBOM(SPDX、CycloneDX)を生成できます。

C脆弱性 および脆弱性フィード

セキュリティ研究者が問題を発見すると、CVE識別子を割り当て、影響を受けるバージョンを含む詳細を公開します。SCA 、NVD、MITRE、GitHubアドバイザリなどのソースからCVEデータを集約し、依存関係のバージョンが既知の脆弱性範囲と一致するかどうかを判断します。

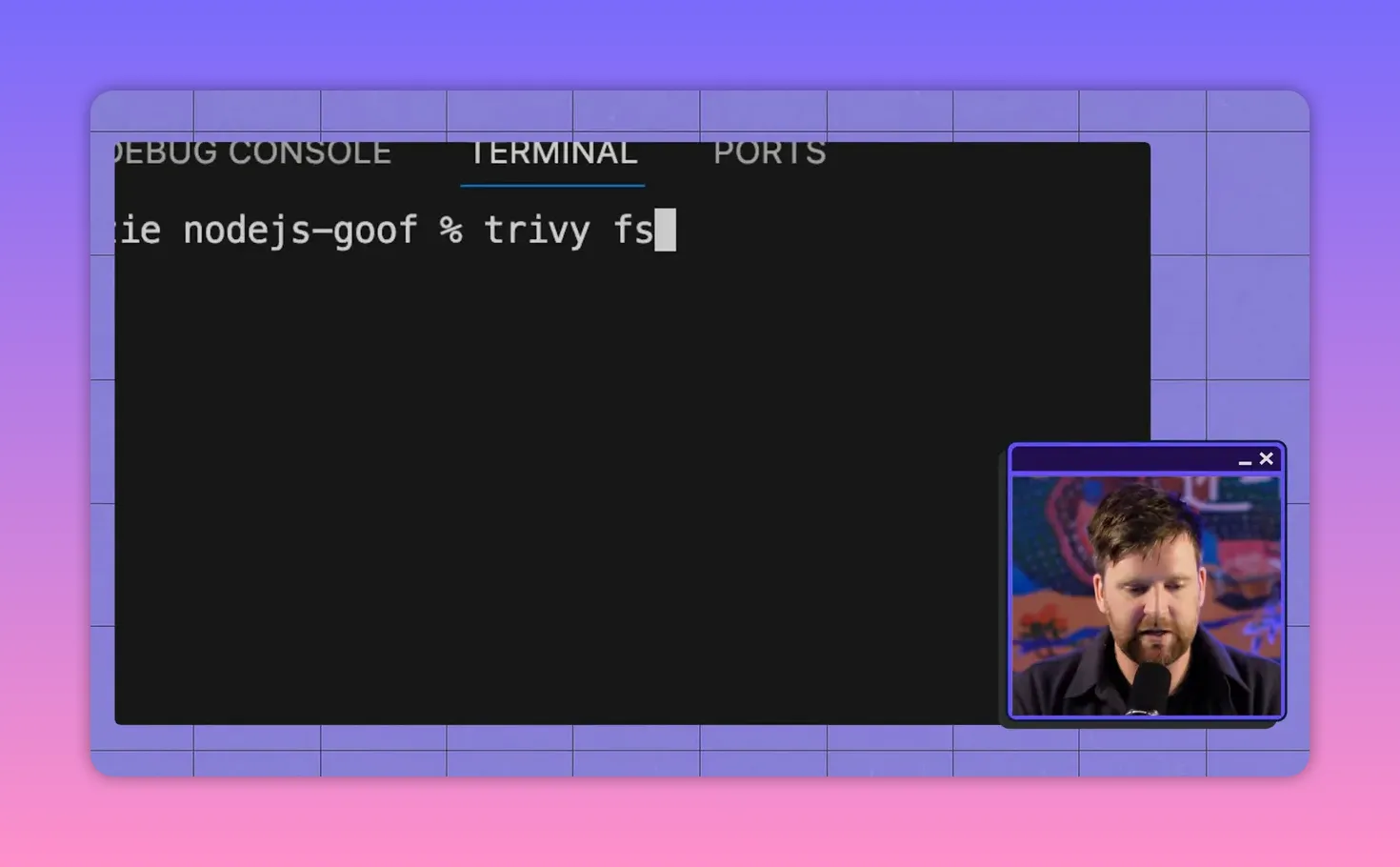

クイックスキャン例 —依存関係

軽量スキャナ(例:TrivyスタイルのCLI)は依存関係 列挙し依存関係 脆弱性 一致を数秒で報告できます。スキャン出力はJSONとしてエクスポート可能で、ダッシュボードや自動化されたワークフローに連携できます。

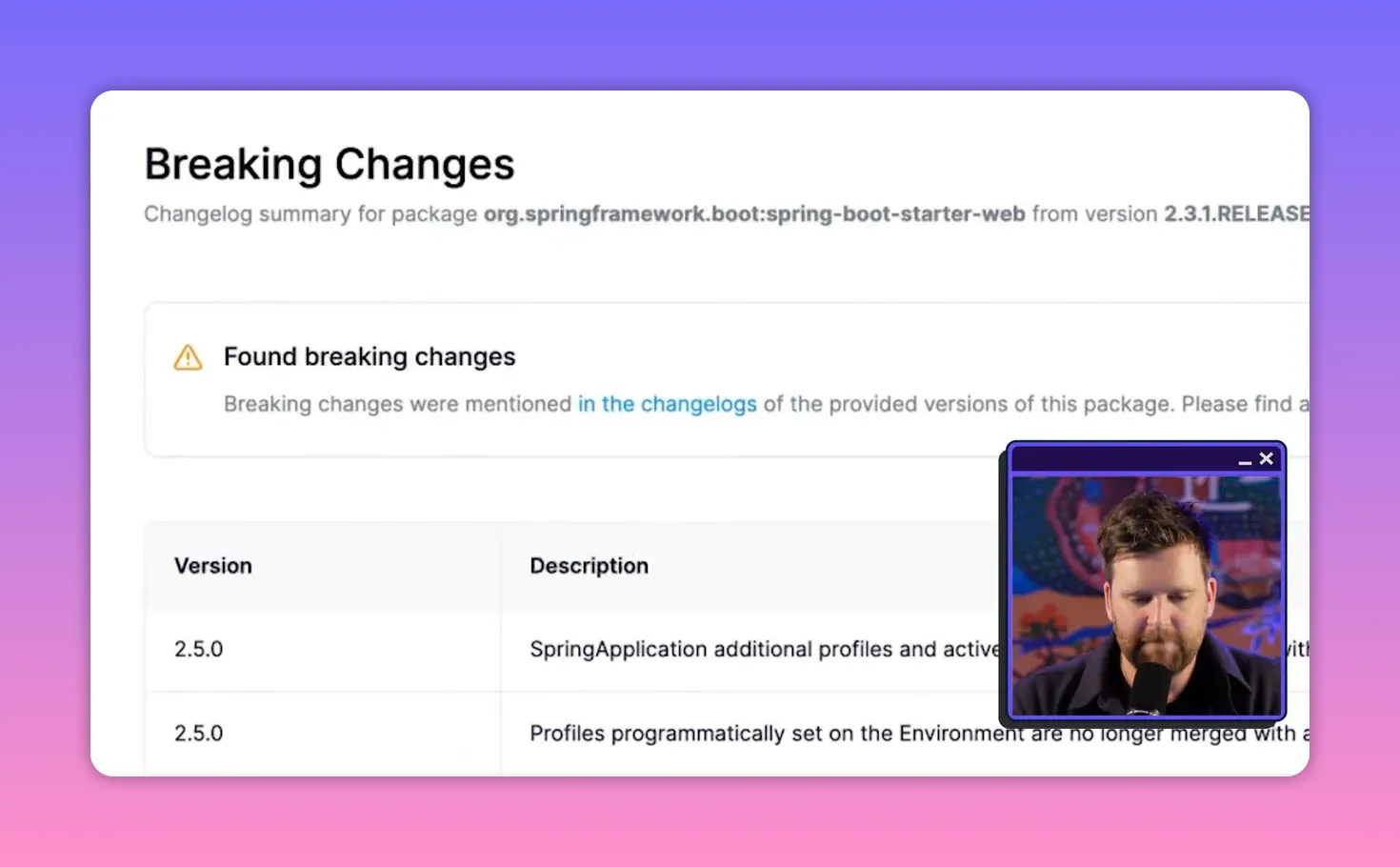

結果の解釈:修正、互換性のない変更、および規模

一見すると修正は単純に見える——脆弱性のないバージョンにアップグレードするだけだ。しかし実際には、アップグレードによって互換性を損なう変更が生じ、後方互換性の問題を引き起こしたり、広範なテストが必要になったりする。アプリケーションが数百もの脆弱なトランジティブパッケージを抱えている場合、盲目的なアップグレードは往々にして非現実的である。

二つの修復バケット

- 非破壊的アップグレード:動作を変更しない単純なアップグレード — これらを優先的に自動修正する。

- 重大なアップグレード:より深いトリアージ、互換性テスト、またはコード変更が必要。これらは規模は小さいが負荷の大きい項目である。

誤検知と到達可能性分析

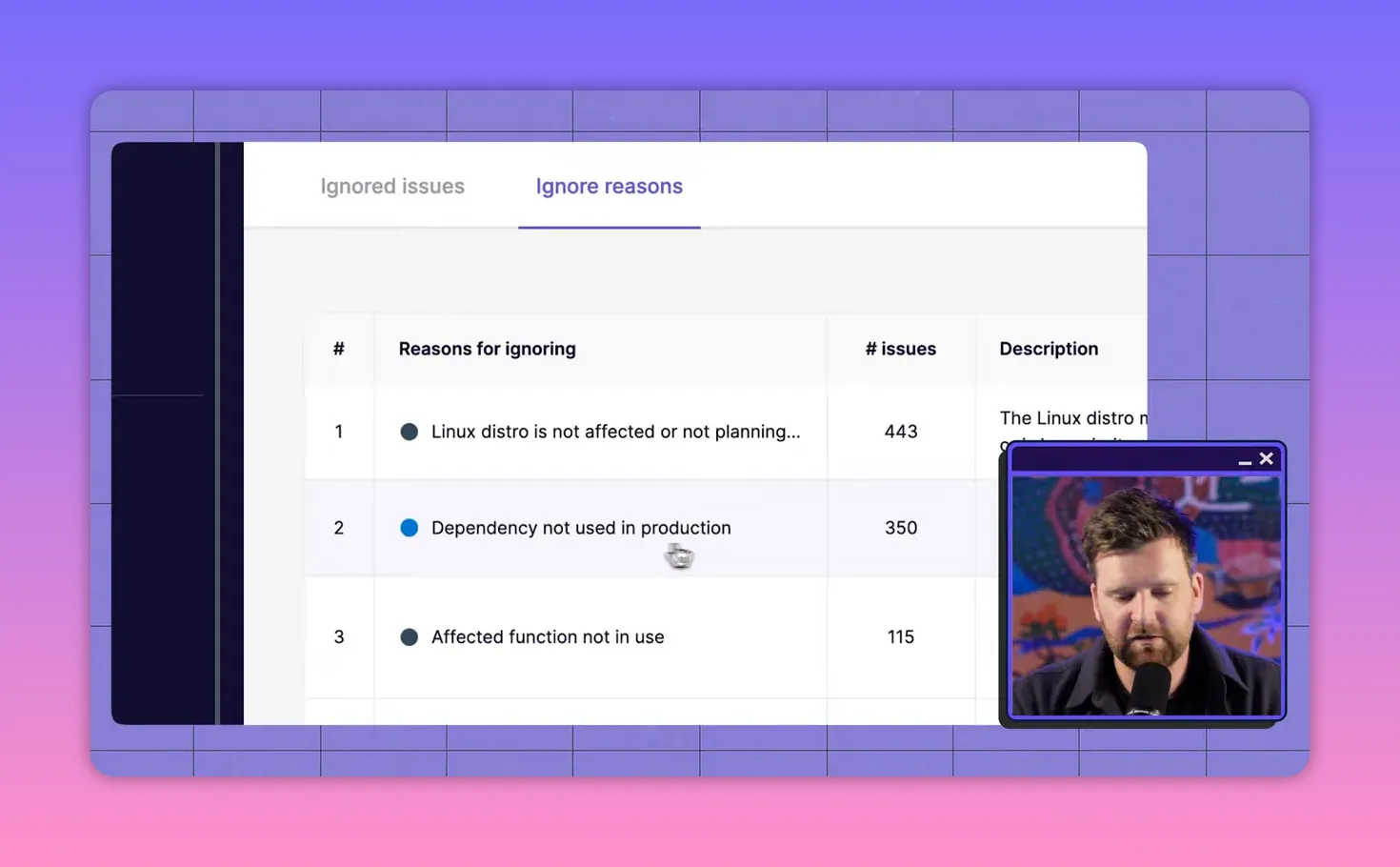

フラグが立てられた脆弱性の多くは、お客様の環境では悪用できません。主な理由は以下の2つです:

- Dev-only依存関係:ビルド時のみ使用されるパッケージは本番環境では到達不可です。

- 到達不能な関数:パッケージ内に脆弱な関数が存在しても、アプリ(依存関係)がそれを呼び出すことはありません。

到達可能性分析(コールツリー分析)は、最上位の依存関係が下流パッケージをどのように引き込むか、および脆弱なコードパスが実際にランタイムによって呼び出されるかどうかをマッピングします。これによりノイズ 除去されノイズ チームは真のリスクに集中できます。

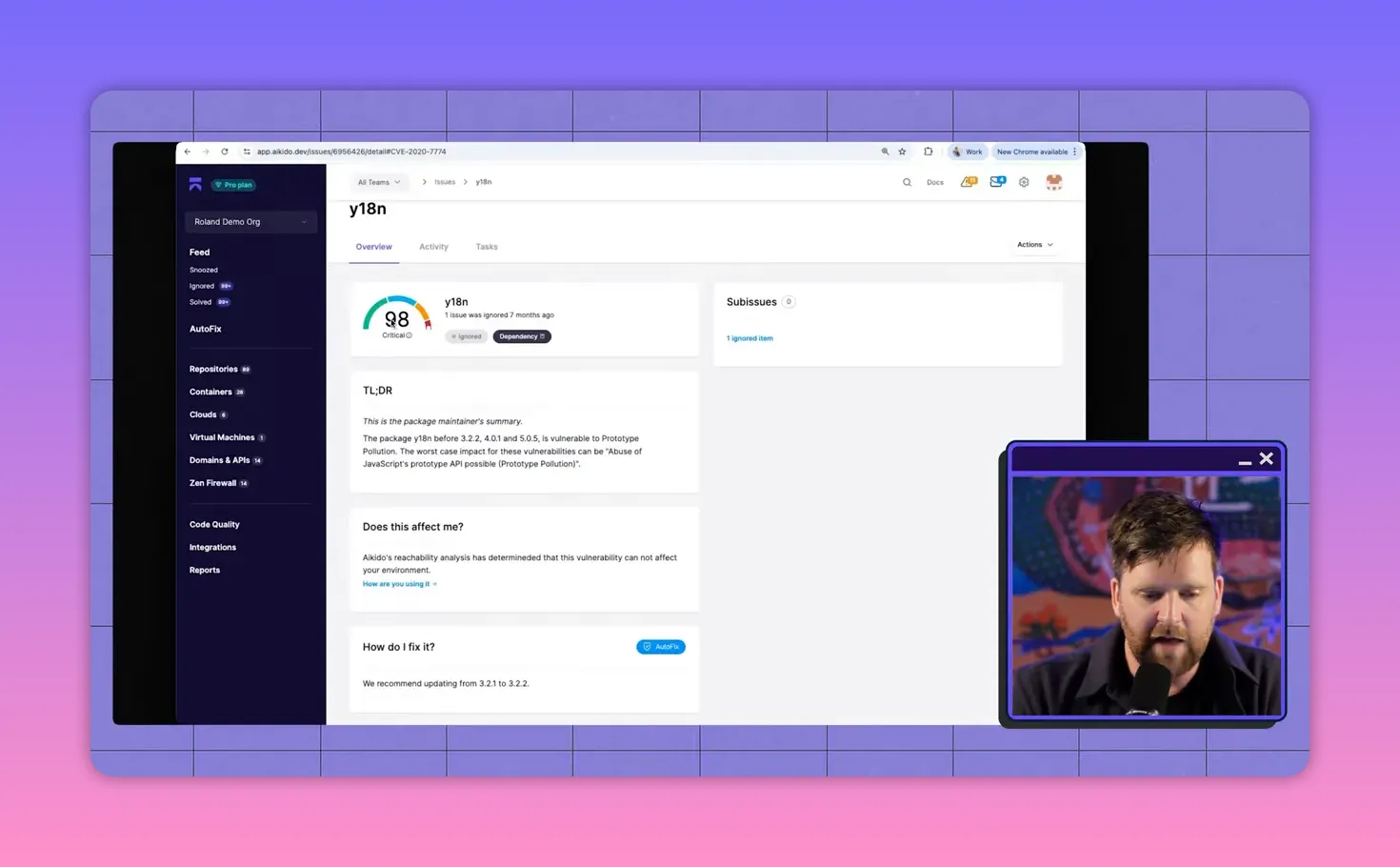

実用例:悪用不可能なプロトタイプ汚染アラート

広く利用されているNodeパッケージに、setLocaleという 脆弱性 存在するとします。呼び出しツリー内のいずれのコードパスもsetLocaleを呼び出さない場合、脆弱性 実質的にアプリケーションに対して悪用不可能脆弱性 、検証後に安全に優先度を下げることができます。

ゲームを変える最新のSCA

- 理由付き自動無視:依存関係が開発環境でのみ使用されている場合や、影響を受ける関数が到達不可能である場合、ツールは検出結果を自動的に抑制でき、誤検知を大幅に削減します。

- 到達可能性/コールツリー可視化:脆弱なパッケージへの依存パスを可視化し、悪用可能性を検証します。

- 互換性変更フラグ:互換性の問題を引き起こす可能性のある修正をマークし、チームが安全なアップグレードを優先できるようにします。

- 自動修正/プルリクエスト生成:リスクの低い修正に対して、依存関係のアップグレードコミットまたはプルリクエストを自動生成します。

推奨される修復ワークフロー

- CIの一環としてSCA を実行し、問題を早期に発見する。

- 自動修正/プルリクエスト生成による非破壊修正の自動適用とテスト実行。

- 重大な変更の優先順位付け:チケット作成、互換性テストのスケジュール設定、または段階的なアップグレード計画を策定する。

- 到達可能性分析をトリアージに活用する:検証済みで到達不可能なCVEは無視し、その根拠を文書化する。

- コンプライアンスと迅速なインシデント対応のためにSBOMを維持する。

工具の選択 — 実用的な視点

オープンソースのCLIスキャナー(Trivy、Grype)は、迅速なチェックやCI統合に最適です。エンタープライズ向けプラットフォームでは、到達可能性分析、自動優先順位付け、プルリクエストベースの自動修正、集中管理ダッシュボードが追加され、ノイズ チーム横断的な修正のスケール化を実現します。コードベースの規模、コンプライアンス要件、修正プロセスにおける自動化の必要性に基づいて選択してください。

主なポイント

- SCA 不可欠SCA 、ほとんどの現代のアプリケーションがオープンソースコンポーネントに大きく依存しているためです。

- フラグが立てられたCVEのすべてが攻撃可能なわけではない——到達可能性分析と開発/本番環境の文脈が、真のリスクとノイズ区別する上で極めて重要である。

- 非互換性のないアップグレードを優先し、可能な限り自動化する。より深いエンジニアリング作業を必要とする互換性のない更新については、手動作業を留保する。

- 透明性とコンプライアンスのためにSBOMを生成・維持する。

始めましょう

今すぐSCA CI/CD にSCA :定期的なスキャンを実行し、SBOMを生成し、安全かつ迅速な修正のための自動修正を有効化します。軽量なCLIスキャナーでリポジトリをスキャンすることから始め、到達可能性の結果を確認して最も深刻なアラートを特定し、プルリクエストワークフローに自動修正を組み込みます。

ソフトウェアの ソフトウェア・サプライチェーンの保護 は技術的課題であると同時にプロセス上の課題でもあります。適切なSCA 実用的な修正ワークフローによりリスクを低減し、エンジニアリングの迅速な進行を維持します。 ぜひお試しください Aikido セキュリティ を今すぐお試しください!

今すぐソフトウェアを保護しましょう