DevSecOpsまたはAppSecに携わっている方なら、SnykとTrivyについて聞いたことがあり、おそらく少なくとも一度は比較したことがあるでしょう。どちらもソースコード、依存関係、コンテナ、その他のアーティファクトを既知の脆弱性についてスキャンしますが、実際に使用してみると、その違いは無視できないほど明らかになります。特に開発者エクスペリエンス、精度、メンテナンスにおいて顕著です。

一方は開発チーム向けの洗練されたワークフロー、深い統合、構造化されたガイダンスを優先し、もう一方は完全なオープンソースでCLIファーストのアプローチを通じて、透明性、スピード、シンプルさに焦点を当てています。

この記事では、両者の主要な機能を詳しく解説し、ワークフローとセキュリティ要件に最適なツールを選択できるよう、明確な比較を提供します。

要約:

Aikido Securityは、SnykとTrivyの両方の強みを結集し、フルスタックセキュリティと開発者フレンドリーなワークフローを備えた単一のプラットフォームを提供します。Snykの依存関係、コンテナ、ライセンスリスクのカバレッジと、Trivyの速度とシンプルさを組み合わせ、AIを活用した分析と自動修復機能を提供します。

Aikido Security は、いくつかのイニシアチブを通じてオープンソースコミュニティに積極的に貢献しています。そのIntel フィードは、最近のnpm セキュリティアウトブレイクやShai Hulud 2.0を含む新しい CVE やマルウェアキャンペーンを最初に特定することがよくあります。これらの侵害以来、組織はインストール時に npm パッケージを保護するために Aikido のSafeChainを利用するようになり、これにより、これらの問題の多くに最初から遭遇することを回避できます。

Aikido Securityは、Semgrepの最近のライセンス変更に続くオープンソースの代替であるOpengrepプロジェクトの主要な発起人でもあります。Opengrepは、オープンソースコミュニティに、より高度な静的コード解析エンジン、以前は有料だったSemgrep機能へのアクセス、高速なパフォーマンス、そしてより広範な言語とプラットフォームのサポートを提供します。

また、独自のZen firewallのオープンソース版も提供しています。

これらの取り組みにより、Aikido Securityは強力な既製セキュリティプラットフォームと、コミュニティ主導のセキュリティ改善を推進する存在となっています。

Snyk、Trivy、Aikido Securityの比較

Snyk とは何ですか?

Snykは、コード、オープンソースライブラリ、コンテナ、およびInfrastructure-as-Code (IaC) の脆弱性をスキャンするアプリケーションセキュリティプラットフォームです。開発環境やCI/CDパイプライン(GitHub、GitLab)に直接統合され、開発者がセキュリティフィードバックを早期に受け取れるようにします。Snykの起源はオープンソースの依存関係スキャン (SCA) にありますが、イメージスキャン用のSnyk Container、Terraform/Kubernetesチェック用のSnyk IaC、静的アプリケーションセキュリティテスト (SAST) 用のSnyk Codeを含むように拡大しました。

長所:

- SCA、コンテナ、IaC、およびコードスキャン全体を包括的にカバーします。

- 開発ツールやワークフロー(IDEプラグイン、CI/CDゲーティング)とのディープな連携。

- 実用的な修正(修正提案、プルリクエストなど)を提供します。

- 新たな脆弱性を継続的に監視し、アラートを発することで、長期的なセキュリティを向上させます。

短所:

- 価格は高価になる場合があります。

- このプラットフォームは誤検知を生成することが知られています

- Snykのクラウドベースのアプローチは、データガバナンスに関する懸念を引き起こす可能性があります

- 急な学習曲線

- 静的解析には1MBのファイルサイズ制限があります。

- 大規模なリポジトリではスキャン時間が遅くなることがあります

- その修復推奨事項は、一般的すぎたり、カスタマイズされていないと感じられることがあります。

- 独自の、または高度に専門化されたコードベースでは、対応が難しい場合があります。

Trivyとは何ですか?

TrivyはAqua Securityが提供するオープンソースの脆弱性スキャナーです。シンプル、高速、かつ徹底的であることで知られています。コンテナイメージスキャンツールとして始まり、ファイルシステム、コードリポジトリ、Dockerfile、Kubernetesマニフェストなど、多岐にわたるスキャンを行う多機能ツールへと進化しました。Trivyは、さまざまなセキュリティデータベースからデータを取得することで、OSパッケージ(Alpine、Ubuntu)やnpm、Pip、Mavenなどのアプリケーション依存関係における脆弱性を検出します。

長所:

- 無料かつオープンソース

- 高速スキャンと簡単なセットアップ

- さまざまなターゲット(コンテナ、ファイルシステム、コードリポジトリ、IaC設定)のスキャンに幅広く対応しています。

- 誤検知が最小限に抑えられた、一般的に正確な結果。

- CI/CDパイプラインに簡単に統合でき、特別なインフラストラクチャなしでチームがローカルで実行できます。

短所:

- 既知の脆弱性以外の範囲は限定的です。

- ネイティブUIやレポートインターフェースがなく、結果はCLIベースです。

- 自動修正の提案やパッチ管理機能はありません。

- Trivyはコンテナとコードの依存関係をカバーしますが、包括的なAppSecのためには追加のツールが必要になる場合があります。

- エンタープライズサポートおよび機能(RBAC、中央ダッシュボードなど)は、Aqua Securityの有料ソリューションに移行した場合にのみ利用可能です。

機能ごとの比較

コアセキュリティ機能

- Snyk: Snykは、単一のプラットフォームで幅広いアプリケーションセキュリティ機能を提供します。その核となる強みは、サードパーティライブラリやオープンソースの依存関係における脆弱性を発見するために使用するSoftware Composition Analysis (SCA) エンジンです。Snyk Open Sourceは、広範な脆弱性データベースを活用して、リスクのあるパッケージやライセンス問題を特定します。より安全なバージョンやパッチを提案することもできます。Snykはまた、専用のコンテナスキャンツール(Snyk Container)を提供しており、イメージ内のOSパッケージとアプリケーションライブラリの両方で既知のCVEをチェックします。

Infrastructure as Code (IaC) については、Snyk IaCが設定ファイル(Terraform、Helmチャート、Kubernetes)をスキャンし、オープンなセキュリティグループやハードコードされた認証情報などのセキュリティ設定ミスを検出します。さらに、SnykはSnyk Codeを介して静的分析(SAST)を提供し、プロプライエタリコードにおけるSQLインジェクションや安全でないコードパターンなどのコードレベルの問題を捕捉します。

- Trivy: 比較すると、Trivyは脆弱性スキャンに焦点を当てた広範なカバレッジを提供します。Trivyは、コンテナイメージとファイルシステムに対してSCAをすぐに実行し、脆弱なOSパッケージ(ベースイメージ)やアプリケーション内の言語依存関係を特定します(コンテナ向けのSnykに似ています)。

Trivyはまた、Dockerfile、Kubernetesマニフェスト、およびクラウド設定ファイルの設定ミスを検出するためのIaCスキャンルールも提供しています。コードやイメージ内のハードコードされたシークレット(APIキー、パスワード)をスキャンすることもできます。しかし、Trivyは脆弱性のための静的コード分析を実行しないため、SASTエンジンがないため、アプリケーションコード内のXSSやビジネスロジックの欠陥を見つけることはできません。

両方のツールは、セキュリティの「プリプロダクション」レイヤーに対応しています。両方とも脆弱性フィードを活用してリスクを特定します。TrivyはLinuxディストリビューションのアドバイザリやGitHub Security Advisoriesなどの公開データベースを使用し、Snykは独自の脆弱性データベースと公開データを使用します。どちらのツールも単独でランタイム攻撃検出を提供しません。

統合とDevOpsワークフロー

- Snyk: Snykは、開発者やDevOpsエンジニアがすでに使用しているツールに組み込むように設計されています。人気のIDE(VS Code、IntelliJ)、ソース管理プラットフォーム(GitHub、GitLab、Bitbucket)、およびCI/CDシステム(Jenkins、CircleCI)との統合を提供し、開発およびビルドプロセス中にセキュリティスキャンが自動的に実行されるようにします。例えば、Snykはすべてのプルリクエストで脆弱な依存関係をスキャンし、PRを開いて修正したり、CIパイプラインにステップを追加して深刻度の高い問題でビルドを中断させたりすることができます。

- Trivy: 一方、Trivyはオンデマンドで呼び出す軽量バイナリであり、スクリプトやパイプラインへの統合が非常に容易です。アカウントを作成したり、コードをサービスにアップロードしたりする必要はなく、CIジョブの一部として(またはローカルで)Trivyを実行し、出力を検査するだけです。このローカルファーストのアプローチは、多くのDevOpsチームに支持されています。例えば、各コンテナイメージビルドをスキャンするためにTrivy GitHub Actionを追加したり、重大な脆弱性が見つかった場合にビルドを失敗させるためにJenkinsパイプラインでTrivyを実行したりできます。Trivyにはデフォルトで集中型クラウドダッシュボードはありません。結果はコンソール(またはJSON、JUnitなど)に表示され、他のシステムにフィードできます。

要約すると、Snykは多くの公式統合によりSDLCに深く組み込まれますが(Snykのプラットフォームの採用が必要)、TrivyはCLIを実行できる場所ならどこにでも統合できます。

精度とパフォーマンス

スキャン精度とノイズに関して、SnykとTrivyの間には顕著な違いがあります。

- Snyk: Snykの脆弱性スキャン(SCA)は一般的に正確です。キュレーションされたデータとコンテキスト分析を使用して、問題に優先順位を付けます。しかし、その静的コード分析は、開発者を圧倒する誤検知を生成すると報告されています。大規模なコードベースでは、Snykが問題を見落としたり、タイムアウトしたりするパフォーマンス上の問題が報告されています。一方、Snykの継続的な監視は、初回スキャン後に手動で再実行することなく、新しい問題に関するアラートを受け取れることを意味します。

- Trivy: Trivyは高速かつ効率的であることで知られています。これは、中規模のコンテナイメージを数秒でスキャンできる能力、コンパクトな脆弱性データベース、および低い誤検知率によるものです。Trivyは既知の脆弱性と設定ミスのみを特定するため、その結果はほとんどが正確です。ただし、設定ミススキャンとシークレットスキャンは一部ノイズを生成する可能性があります。

全体的に、パフォーマンスの面では、Snykはコードスキャンなどの一部の領域でより多くのノイズを生成する可能性がありますが、より豊富なインサイトも提供します。一方、Trivyはチェック対象に対して高速かつ正確ですが、最新の状態を維持するためにはより多くのユーザーによる解釈と再実行が必要です。

カバレッジとスコープ

- Snyk: Snykは、ポリグロットなコードベースを処理するように設計されており、幅広いプログラミング言語(Java、JavaScript/TypeScript、Python、C#、Ruby、Go)、パッケージマネージャー(npm、Maven、RubyGems、NuGet)、コンテナオペレーティングシステム、フレームワーク、およびIaC形式をサポートしています。一般的に、Snykはビルドプロセスを通じた開発段階に焦点を当てており、ランタイムまたはネットワーク層のカバレッジには追加のツールが必要です。Snykはオープンソーススキャンの一部としてライセンスコンプライアンスチェックも提供しており、これは法的リスク管理にとって重要です。

- Trivy: Trivyは、スキャンするアーティファクトの種類(ソースコード、コンテナイメージ、設定ファイルなど)において広範なカバレッジを持ちますが、分析の深さはより狭いです。幅広いオペレーティングシステム(Alpine、Debian、Red Hat)とプログラミング言語(JavaScript、Java、Python、Ruby、.NET、Rust)をサポートしています。また、Docker/OCIコンテナイメージを処理し、tarアーカイブやローカルディレクトリをスキャンできます。IaC(Infrastructure-as-Code)については、Snyk IaCと同様に、Kubernetesマニフェスト、Helmチャート、Terraform、CloudFormationのチェックが含まれています。また、CycloneDXまたはSPDX形式でSBOM(Software Bill of Materials)を生成し、それらを脆弱性のためにスキャンすることもでき、最新のサプライチェーンセキュリティワークフローに役立ちます。

1つの制限として、Trivyはカスタムアプリケーションロジックの静的コード分析を実行せず、完全なクラウドアカウント設定監査を提供しません。

要約すると、SnykとTrivyはどちらも幅広い言語と開発環境をサポートしていますが、Snykはアプリケーション層により深く対応する一方、Trivyは多くのアーティファクトタイプにわたる既知の脆弱性の高速かつ正確な検出に優れています。ただし、両者ともランタイム保護や動的テストなどの特定のギャップを残しています。

Aikido Securityのようなプラットフォームは、コードスキャン、依存関係スキャン、コンテナ、IaC分析など、単一の統合ソリューションで提供することで、これらのギャップを埋めるのに役立ちます。

開発者エクスペリエンス

- Snyk: Snykは、クリーンで直感的なUIとダッシュボードにより、強力な開発者エクスペリエンスを提供します。これにより、GitHubのプルリクエストやIDEの注釈など、開発者のワークフロー内で問題を直接追跡、割り当て、修正することが容易になります。オンボーディングは特にオープンソースプロジェクトで簡単であり、Snykの豊富なドキュメントが開発者をさらにサポートします。しかし、ユーザーからは大規模プロジェクトでのインターフェースの遅さが報告されており、Snykの検出結果は大量のアラートを生成する可能性があり、チームはトリアージに時間を費やす必要があります。

- Trivy: Trivyは、速度とシンプルさを優先するCLIベースのワークフローで対照的なアプローチを取ります。ガイダンスや優先順位付けなしに生の脆弱性リストを出力するため、DevOpsユーザーには適していますが、UI駆動のワークフローを好む開発者にとってはアクセスしにくい場合があります。

全体として、Snykはよりガイド付きのエクスペリエンス(修正とレポート作成における自動化の強化)を提供し、一方Trivyはチームがカスタマイズできる、より柔軟なDIYエクスペリエンスを提供します。

価格とメンテナンス

SnykとTrivyのコストおよびメンテナンスモデルは、典型的な商用対オープンソースの物語です。

- Snyk: Snykは、通常開発者シートごとまたはプロジェクトごとに課金される商用製品です。Snykの料金設定は、チーム規模と機能に応じて積極的に変動すると指摘されており、中規模および大規模企業にとっては高価であるとされています。例えば、Snykは開発者1人あたり年間固定料金を請求する場合があります。また、Snyk Containerのようなアドオン機能や、特定のテスト数を超えるCI統合には追加料金が発生する場合があります。これにより、大規模チームでは年間数十万ドルの費用がかかる可能性があり、一部の機能(レポート作成や追加言語サポートなど)は上位のティアでのみ利用できる場合があります。

お客様側でのSnykのメンテナンスは比較的低いです。CLIを時々アップグレードし、統合を管理する必要はありますが、主要な作業(脆弱性データベースの更新、スキャナーの改善)はSnykチームによって処理されます。

- Trivy: Trivyは完全に無料でオープンソース(MITライセンス)であり、予算を重視するチーム、スタートアップ、または特定の組織にとって理想的です。ユーザーやスキャンの制限はなく、脆弱性データベースは自動的に更新されるため、TrivyバイナリまたはDockerイメージを最新の状態に保つ以外に、最小限のメンテナンスしか必要ありません。

しかし、Trivyのサポートは主にコミュニティから提供されており、中央ポータルや保証されたSLAがないため、複数のプロジェクト間でスキャン結果を関連付けるなどのエンタープライズ規模の管理には追加の労力が必要です。

Aikido Securityのようなプラットフォームは、Trivyの速度、柔軟性、広範なカバレッジを望みながら、エンタープライズサポート、構造化されたワークフロー、およびオープンソースコミュニティへの貢献の恩恵も受けたいチームにとって、両方のツールの最良の部分を提供します。これらすべてが定額で透明性の高い料金で利用できます。

コミュニティとイノベーション

SnykとTrivyは、コミュニティと開発哲学が大きく異なります。

- Snyk: Snykは、開発者や企業の間で大規模なユーザーベースを持つベンチャー支援企業(現在はデカコーン)です。利用面では活発なコミュニティを持ち、脆弱性データベースや一部のCLIツールなどのオープンソースプロジェクトに貢献していますが、そのコア製品はプロプライエタリです。Snykのイノベーションは、買収やパートナーシップを通じて生まれることが多く、DeepCodeの買収を通じてAIエンジンを統合し、Snyk Codeの分析を強化しています。また、シークレット検出のためにGitGuardian、クラウドセキュリティのためにFugueなどの企業と提携しています。Snykコミュニティは、ベストプラクティスを共有するユーザーと、Snyk自身のブログやイベントを通じた啓蒙活動で構成されています。

- Trivy: Trivyの人気は、主にオープンソースコミュニティに負っています。Cloud Native Computing Foundation (CNCF)のツール群の一部であり、何百もの貢献者がその脆弱性データとチェックを最新の状態に保つのに役立っています。オープンソースであるため、Trivyの開発はGitHubで透明に公開されており、ユーザーが要求する機能(新しい設定チェックや新しいアーティファクトタイプのサポートなど)が頻繁に追加されます。例えば、エコシステムの進化に伴い、シークレットスキャンとSBOMサポート(CycloneDX)が追加されました。

AI/MLに関して、SnykはすでにAIを使用してコードの修正と優先順位付けを支援しており、そのプラットフォームでさらに多くの機能が期待できます。Trivy自体にはAI機能はありません(脆弱性を予測したり自動的に修正したりすることはありません)が、そうした機能を持つ他のツールと組み合わせることができます。

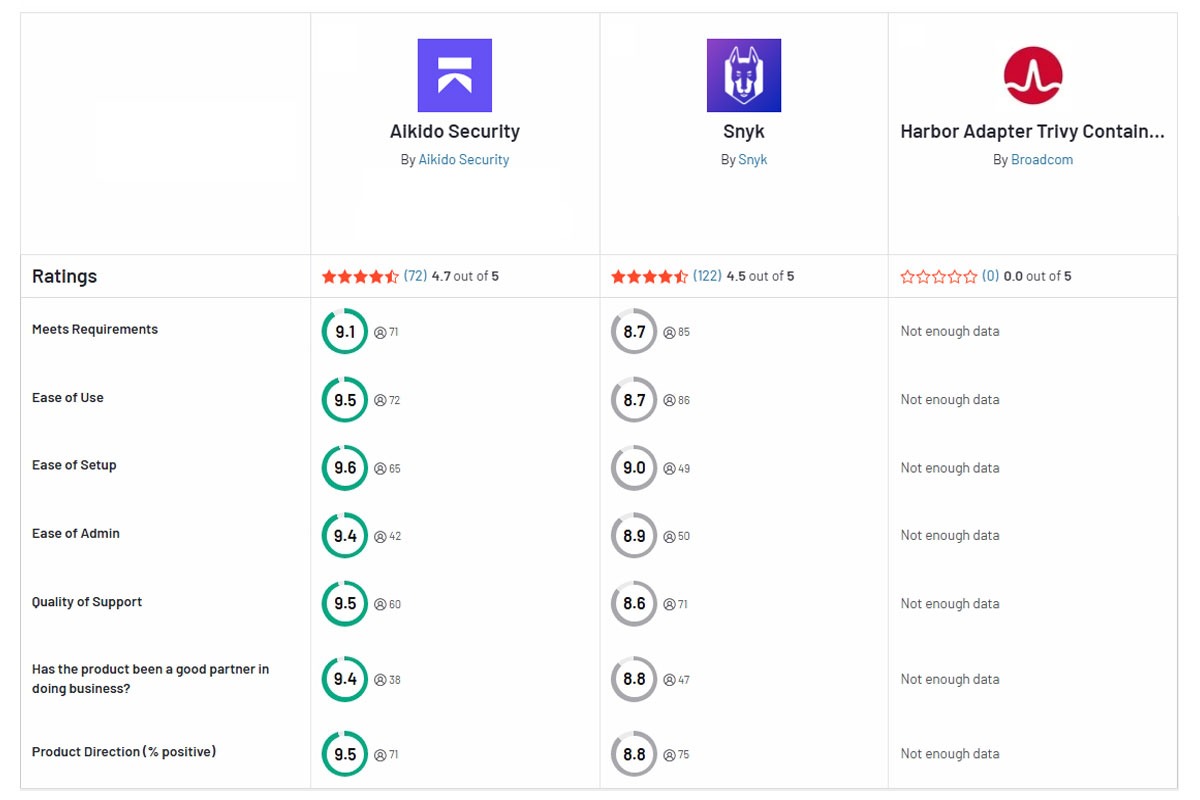

両ツールの機能を比較するのに役立つよう、以下の表にまとめました。

Aikido Security: より良い代替策

Aikido Securityは、SnykとTrivyの強みを単一のソリューションに統合したAI駆動のアプリケーションセキュリティプラットフォームです。ソースコード、依存関係、コンテナ、IaC、クラウドインフラストラクチャ、およびAPIにわたるカバレッジを、すべて開発者に優しいワークフロー内で提供します。

AIエンジンは、SDLCの複数のレイヤーにわたる脆弱性を関連付け、到達可能性分析を実行して、真にエクスプロイト可能な脆弱性を特定します。また、プルリクエストやワンクリック修正を含む自動修復を開発者に提供します。

商用機能に加え、Aikido Securityはオープンソースへの貢献において主導的な役割を果たしています。そのIntel feedは、チームに重大な脆弱性を早期に警告し、SafeChainはインストール中に悪意のあるパッケージからコードベースを保護し、Opengrepは高度な静的分析エンジンを提供し、そしてZen firewallのオープンソース版を提供しています。

定額料金と永久無料プランにより、Aikido SecurityはSnykとTrivyをやりくりするノイズ、コスト、複雑さなしに、広範で実用的なセキュリティを提供します。

アプリケーションのセキュリティを向上させたいですか? 今すぐ無料トライアルを開始するか、Aikido Securityのデモを予約してください。

よくあるご質問

SnykとTrivyの主な違いは何ですか?

Snykは、ディープなSAST、コンテキストに応じた優先順位付け、ライセンスチェック、シークレット検出、ワークフロー統合を備えた商用のUI駆動型プラットフォームです。一方、TrivyはMITライセンスのコマンドラインインターフェーススキャナーで、高速かつ軽量であり、イメージ、パッケージ、IaCテンプレート内の既知のCVEの発見に優れています。Aikido Securityのようなプラットフォームは、Snykの使いやすさと広範な機能にTrivyのような速度を組み合わせています。

コンテナ脆弱性スキャンには、SnykとTrivyのどちらのツールが優れていますか?

ゼロコストでの迅速なローカルスキャンには、Trivyがオープンソースであること、スピード、使いやすさ、既知のイメージCVEを検出する能力により、最適な選択肢です。コンテキストに応じた到達可能性、修復ガイダンス、ライセンスチェック、統合レポートが必要なエンタープライズワークフローには、Snykがより強力です。Aikido Securityのようなプラットフォームは、ツールスプロールなしでスピードとエンタープライズ機能の両方を提供します。

SnykやTrivyのような脆弱性スキャナーは、DevSecOpsプラクティスをどのように改善しますか?

開発ワークフローでの検出を自動化し、SBOMを生成し、ポリシーゲートを適用することで、セキュリティを左にシフトさせ、問題を早期に発見・修正します。Snykはコンテキストに応じた優先順位付けとマネージドアラートを追加し、TrivyはCIパイプラインやローカルテストに適した高速でスクリプト可能なスキャンを提供します。

Infrastructure as Code (IaC) テンプレートのスキャンにおいて、SnykとTrivyのどちらがより優れたサポートを提供しますか?

どちらもIaCスキャン(Terraform、Helm、Kubernetesマニフェスト、CloudFormation)を実行しますが、Snykはより豊富なポリシー管理、ガイド付き修復、およびトリアージ用のUIを提供します。TrivyのIaCチェックは効果的でCLIフレンドリーですが、エンタープライズ規模のガバナンスにはカスタム集計やポリシーツールを必要とすることが多い生の結果を生成します。組み込みのポリシー適用と開発者エルゴノミクスを求める場合は、Aikido Securityのように両方のアプローチを組み合わせたプラットフォームを検討してください。

SnykとTrivyはCI/CDパイプラインと統合できますか、また、それらの統合はどのように異なりますか?

はい。Trivyは単一のバイナリ/CLIを介して統合され、パイプラインやビルドコンテナへの組み込みが容易で、ローカルで実行され、CIランナーとともにスケールします。一方、Snykはより深く統合され(IDEプラグイン、PRコメント、自動修正、一元化されたダッシュボード)、マネージドスキャン、アラート、ロールベースの制御を提供します。

こちらもおすすめです: