現代のソフトウェアが毎日リリースされる一方で、ほとんどのペンテストが6ヶ月ごとに行われるため、組織は長らくセキュリティ態勢に対する可視性が限られていました。

継続的なペンテストは、従来のモデルを根本から変革します。年に2回コンサルタントがPDFを提出するのを待つ代わりに、セキュリティチームは自動化とAIを活用した継続的な攻撃者スタイルのテストを今すぐ利用できます。

これは、2025 OWASP Top 10 によると最も重大なリスクの第1位であり、全アプリケーションの平均3.73%に存在するIDORs を含むBroken Access Control の問題など、エクスプロイト可能な脆弱性の数を劇的に削減するゲームチェンジャーです。

以下では、主要な継続的ペンテストツールとその機能について比較し、スタックとリスクプロファイルに最適なものを選べるようにしています。

要約

レビューされた継続的ペンテストソリューションの中で、Aikido SecurityのInfiniteは、プラグアンドプレイのオンボーディング、堅牢なコンプライアンスサポート、および開発ワークフロー内でSDLC全体にわたる継続的な攻撃シミュレーションを実行できる能力で際立っています。

そのエージェント型AIは、ソースコード、API、クラウドリソース、コンテナに対して継続的に攻撃を実行し、脆弱性を関連付けて攻撃パスを特定します。

スケジュール調整、専門のセキュリティチーム、ワークフローの中断といった従来のペンテストの障壁を取り除くことで、Aikido Securityはチームが継続的かつ自動化されたセキュリティカバレッジを維持しながら、ソフトウェア開発に集中できるようにします。

継続的ペンテストとは何ですか?

継続的ペネトレーションテスト、または一部で知られている継続的アタックサーフェスペネトレーションテスト(CASPT)は、組織のIT資産における脆弱性を継続的に発見し、エクスプロイトを試みるセキュリティプラクティスです。

アジャイル開発の反復的な性質を反映しているため、アジャイルペンテストとも呼ばれ、継続的なペンテストは、開発プロセス全体を通じてペンテストをシフトレフトします。

継続的なペンテストは、アプリケーション全体を繰り返しスキャンすることではありません。

現代の継続的ペンテストプラットフォームは、デプロイ間の変更を追跡し、新規または変更されたコード、ワークフロー、インフラストラクチャのみにテストの労力を集中させます。これにより、企業はデプロイごとにノイズ、コスト、運用リスクを再導入することなく、攻撃者スタイルのテストを継続的に実行できます。

目標: 実際の攻撃者よりも早く、より頻繁に、大規模に脆弱性を特定することです。

継続的なペンテスト vs 従来のペンテスト

従来のペネトレーションテストは、比較的静的なシステムを前提としています。テストは定期的にスケジュールされ、結果はレポートとして提供されますが、コードの変更に伴い結果はすぐに陳腐化します。

継続的なペンテストは、主に3つの点で異なります:

- テストは、年次や四半期ごとだけでなく、自動的に、または変更時に実行されます

- 前提条件は一度発見されるだけでなく、継続的に再検証されます。

- 検出結果は履歴のスナップショットではなく、現在の挙動を反映します。

従来のペンテストを置き換えるのではなく、それらの間に存在する、リスクが見過ごされがちなギャップを埋めることが目標です。

継続的なペンテスト vs AI Pentesting

チームがよく抱く疑問は、継続的ペネトレーションテストとAIペネトレーションテストの違いです。要するに、継続的ペンテストはいつどこでテストが行われるかに関するものであり、一方AIペンテストは、AIを使用して攻撃者の行動をシミュレートし、問題を連鎖させるなど、テストがどのように行われるかに関するものです。

成熟したプラットフォームでは、継続的なペンテストも時間とともにシステムメモリを構築します。各テストを白紙の状態として扱うのではなく、プラットフォームは以前の実行から学習したワークフロー、権限、および攻撃パスを再利用します。これにより、アプリケーションの進化とともにテストの深さと精度が向上します。

最新のアプリケーションにとって継続的ペンテストが重要である理由

- 継続的な再テストと修正検証: 継続的なペンテストは、問題が修正された後も停止しません。攻撃シミュレーションは、以前に発見されたエクスプロイトパスを自動的に再試行し、適用された緩和策を積極的に回避しようとします。これにより、チームは、次回の定期監査まで見過ごされてしまう可能性のあるリグレッションや不十分な修正を捕捉できます。

- 突発的かつ断続的な脆弱性の検出: 現代のアプリケーションは確率的であり、ステートフルです。特定の操作シーケンスの後、タイミングや状態遷移に依存して、あるいは機能が相互作用する際にのみ出現する脆弱性もあります。継続的なペンテストは、一度限りの評価に頼るのではなく、実際の攻撃者の行動を繰り返し実行することで、これらの問題が検出される可能性を高めます。

- コンプライアンスと保証のための継続的な証拠: 継続的なペンテストは、テスト活動の継続的な記録、検証ステップを含む再現可能な発見事項、およびコントロールが一貫して実行されているという証拠を生成します。

静的で特定の時点のPDFに依存する代わりに、継続的なペンテストは進化する証拠の軌跡を作成します:

- テスト済みの攻撃経路、

- 検証されたエクスプロイト手順、

- タイムスタンプ、および

- 再テスト履歴。

これにより、セキュリティチームはコントロールが継続的に実行されていることの防御可能な証拠を得られ、これは現代の監査人や規制当局がリスクを評価する方法とより一致しています。

継続的なペネトレーションテストの利点

継続的なペネトレーションテストを実装することで、単純なリスク軽減を超えた測定可能な利点が得られます。

- 可視性の向上とリアルタイムのセキュリティポスチャ: 継続的なペンテストにより、潜在的な攻撃経路をほぼリアルタイムで把握できます。昨夜のデプロイが重大な欠陥をもたらしたかどうかを心配する代わりに、脆弱性が現れると迅速なフィードバックが得られ、これにより、頻繁でないペンテストと比較して、平均修復時間(MTTR)が大幅に短縮されます。

- 侵害駆動型セキュリティよりも費用対効果が高い: はい、継続的なテストへの移行は投資です。しかし、インシデント対応、法務費用、風評被害よりも安価です。修正、開発者の生産性、稼働時間による長期的な節約は、初期費用をはるかに上回ります。

- 直前になって慌てる監査ではなく、継続的なコンプライアンス: コンプライアンス違反のコストは莫大であり、組織が利益を罰金に費やしたくないことは承知しています。HIPAA、PCI-DSS、GDPRなどの規制フレームワークは、厳格かつ定期的なセキュリティ評価をますます要求しています。継続的なペンテストは、それを達成するのに役立ちます。

- DevOpsおよびプラットフォームエンジニアリングプラクティスとのより良い連携: DevOpsおよびプラットフォームエンジニアリングプラクティスでは、シフトレフトが求められます。継続的なペンテストにより、最も包括的なソフトウェアテストであるペンテストをシフトレフトできます。安全な内部開発者プラットフォームは、本番環境での安全なアプリケーションにつながります。

継続的ペンテストとその他のペネトレーションテストの種類

自動スキャナーはシグナルを特定します。AIペンテストはシステム動作について推論します。継続的なペンテストは、システムが変更されるにつれてその推論が適用されることを保証します。これらのレイヤーのいずれかが欠けているアプローチでは、現代のアプリケーションリスクに追いつくことは困難です。

継続的なペンテストツールで注目すべき点

適切な継続的ペンテストツールを選択することは、単に機能の問題ではなく、チームのワークフローとセキュリティニーズに合致するソリューションを見つけることです。

継続的なペンテストプラットフォームは、安全でスコープが限定された実行のために明示的に設計されており、意図しない影響を防ぐための組み込み制御を備え、実際の攻撃者の行動を検証できる必要があります。

選択する際に考慮すべきいくつかの基準を以下に示します。

- エンドツーエンドのカバレッジ: 継続的なペンテストはパイプラインで実行されるべきであり、選択するツールはエンドツーエンドの攻撃パス分析を提供する必要があります。

- ワークフローと状態認識:一部の脆弱性は、特定の一連のアクションが発生した後、タイミングや状態遷移に依存して、または機能が相互作用するときにのみ現れます。選択する継続的なペンテストツールは、これらのアクションを連鎖させ、すべてのシステム変更において時間とともに優れた結果を提供できる必要があります。

- Hosting Options: ツールのホストリージョンを選択できますか?マルチリージョンホスティングを提供するツールを探しましょう。法令を遵守し、違反しないためのツールが必要であることを忘れないでください。

- デプロイ: デプロイにはどのくらいの時間がかかりますか?構成のために専任のソリューションアーキテクトが必要ですか?

- リスクの優先順位付け: リスク分析時にコンテキストを適用できますか?誤検知の頻度はどのくらいですか?Aikido Securityのようなプラットフォームは、90%以上の誤検知を除外します。

- 製品の成熟度: どれくらいの組織がこのツールを使用していますか?それらの組織は何と評価していますか?話題性ばかりで実績のない新参者は、最良の選択肢ではないかもしれません。

- 統合: プラットフォームに依存しませんか?現在のDevOpsワークフローに適合しますか?例えば、CI/CDパイプラインセキュリティは迅速なデプロイにとって不可欠です。

- 価格:今後1年間でどれくらいの費用がかかるか予測できますか?

- User Experience: 開発者とセキュリティ専門家の両方にとって直感的ですか?開発者ファーストの考え方で構築されたツールを探してください。

継続的ペンテストが企業で一般的に採用されている理由

継続的なペンテストには、持続的なシステムコンテキスト、ワークフロー認識、および大規模での安全な実行が必要です。スタートアップ企業は迅速なフィードバックやコンプライアンスのためにAI pentesting on demandをよく利用しますが、企業は頻繁なデプロイ、複雑な権限、および長期稼働システム全体のリスクを検証する継続的なプログラムから最も恩恵を受けます。

継続的ペンテストツールのトップ6

1. Aikido Security

Aikido Securityの継続的なペンテスト提供であるAikido Infiniteは、AIペンテストエンジン上に直接構築されています。

Aikido Infiniteは、ソフトウェアライフサイクルの一部としてアプリケーションを自動的にテストし、発見を検証し、問題を修正することで、すべてのソフトウェアリリースにおいてエクスプロイト可能なリスクを継続的に軽減します。レポートやバックログを作成する代わりに、Infiniteは攻撃と修正の間のループを閉じ、セキュリティ作業がエンジニアリングチームの邪魔をしないようにします。

Aikidoのプラットフォームはコード、クラウド、インフラストラクチャ全体を統合的に可視化するため、Infiniteは現実世界の攻撃パスを正確にテストし、手動介入なしでリリース速度で問題を解決するために必要なコンテキストとアクセス権を持っています。

Aikido Infiniteは、Aikidoの自己保護型ソフトウェアのビジョンを表しています。これは、構築およびデプロイされる際に自己を保護するシステムであり、チームは迅速なリリースと安全なリリースのどちらかを選択する必要がなくなります。

このアプローチの主な特徴には、実行全体にわたるシステムレベルの推論、孤立したアラートではなく連鎖的な攻撃パスの検証、継続的な実行のために設計された安全性、検証優先の出力、および監査対応の証拠が含まれます。

Aikido Security は、自動プルリクエスト、ワンクリック修正、インラインセキュリティ提案、および組み込みのコンプライアンスマッピング(HIPAA、SOC 2、ISO 27001、その他多数)などの自動修復機能を提供することで、さらに踏み込みます。

すべての攻撃シミュレーションは、即座に監査対応レポートに変換されます。そして、正式な認証が必要な際には、信頼できるAikido Securityパートナーと協力して、通常の費用の一部で調査結果を検証し、承認を得ることができます。

これらすべてが整うことで、Aikido Securityは、専任のペンテストチームの有無にかかわらず、アタックサーフェスを常に保護します。

主要機能:

- エージェンティックAI: Aikido Securityは、攻撃者の戦術をシミュレートしてエクスプロイト可能性を検証し、実際の攻撃パスを優先順位付けし、再現可能なエクスプロイトの証拠を生成します。

- 幅広いカバレッジ:クラウド設定スキャンから高度なシークレット検出まで、SDLCのあらゆる側面をカバーします。

- ノイズリダクション: Aikidoは結果を自動トリアージしてノイズを排除します。問題がエクスプロイト可能または到達可能でない場合、自動的に抑制されます。

- 開発者に優しいUX: チームが実際に使用する、明確で実用的なダッシュボードを提供します。

- コンプライアンスマッピング: SOC 2、ISO 27001、PCI DSS、GDPRなど、主要なフレームワークをサポートします。その他多数。

- AI駆動型リスク優先順位付け: コンテキストを考慮したフィルタリングとAIトリアージを使用し、最大90%の誤検知を抑制します。

- 製品の成熟度: Aikido Securityは、コード、クラウド、ランタイムセキュリティの確立された基盤全体で、すでに50,000以上の顧客を擁しており、サイバーセキュリティ市場の主力として確立されています。

- エージェントレスセットアップ: 読み取り専用APIを使用してGitHub、GitLab、またはBitbucketに接続します。エージェント、インストール、コード変更は一切不要です。

- エンドツーエンドの攻撃パス分析: Aikido SecurityはAIを使用して関連する脆弱性を相関させ、環境全体で最もリスクの高い攻撃パスを明らかにします。

長所:

- 開発者フレンドリーなUX

- 一元化されたレポートとコンプライアンステンプレート

- モバイルおよびバイナリスキャンに対応(APK/IPA、ハイブリッドアプリ)。

- 予測しやすい価格設定

- Agentic ペンテスト

- 幅広い言語のサポート

- AI搭載フィルタリング

- クロスプラットフォーム対応

継続的なペンテストのアプローチ:

Aikido Securityの継続的なペンテストアプローチは、開発を中断することなくSDLC全体で攻撃者のワークフローを継続的にシミュレートします。これにより、チームは自動修復、AIを活用した脆弱性相関、および特定されたすべての脆弱性に対する監査対応レポートを利用できます。

価格:

Aikido Securityのプランは、10ユーザーで月額300ドルから始まります。

- Developer(永久無料): 最大2ユーザーのチームをサポートします。10リポジトリ、2つのコンテナイメージ、1ドメイン、1クラウドアカウントが含まれます。

- ベーシック: 10リポジトリ、25コンテナイメージ、5ドメイン、3クラウドアカウントをカバーします。

- Pro: 中規模チームに最適です。250のリポジトリ、50のコンテナイメージ、15のドメイン、20のクラウドアカウントが含まれます。

- Advanced: 500リポジトリ、100コンテナイメージ、20ドメイン、20クラウドアカウント、10VMのサポートが含まれます。

スタートアップ企業(30%割引)向けにも提供しており、エンタープライズ企業向けにもご利用いただけます。

Gartner評価: 4.9/5.0

Aikido Security レビュー:

Gartnerに加え、Aikido SecurityはCapterra、Getapp、SourceForgeで4.7/5の評価も得ています。

2. Hadrian

Hadrianは、AIエージェントを使用して外部攻撃対象領域での偵察、脆弱性発見、エクスプロイトシミュレーションをリアルタイムで実行する、自律型の継続的ペンテストセキュリティプラットフォームです。

主要機能:

- 自律エージェント: Hadrianは、熟練したペンテスターによって訓練されたAIモデルを使用し、実際の攻撃者の思考プロセスとTTPs(戦術、技術、手順)を模倣します。

- 自動アタックサーフェス管理 (ASM): ドメイン、アセット、サブドメイン、クラウドサービス、および公開されたインターフェースを継続的にスキャンします。

- 連携: チケッティングツールや開発ワークフロー向けにAPIベースの連携を提供します。

長所:

- エージェントレスセットアップ

- イベントベースのペンテスト

短所:

- 内部ペンテストにはあまり適していません。

- 主にエンタープライズ向け

- 初回スキャンは時間がかかる場合があります

- ユーザーはドキュメントに不備があると報告しています。

- ユーザーは、ノイズを減らすために追加のチューニングを行っていると報告しています。

継続的なペンテストのアプローチ:

Hadrianは、その継続的なアタックサーフェス管理ツールにより、新規または変更された外部アセットを継続的に発見し、それらに対してAI駆動のペンテストを自動的に実行し、エクスプロイト可能なパスを検証し、リアルタイムで検出結果を更新します。

価格:

カスタム価格

Gartner評価:

Gartnerのレビューはありません

Hadrian レビュー:

独立したユーザー生成レビューはありません。

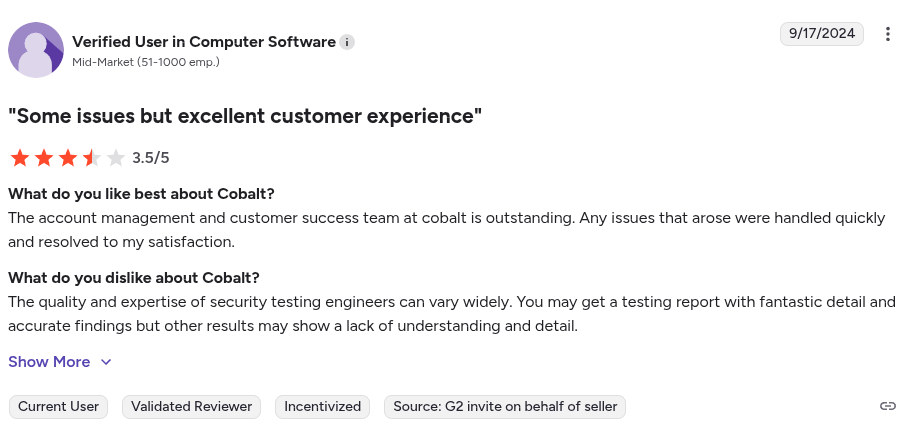

3. Cobalt

Cobaltは、コード変更や新規リリースが発生した際に開発チームがオンデマンドでペンテストを開始できるようにし、厳選されたペンテスターコミュニティへのアクセスを提供する継続的なペンテストプラットフォームです。

主要機能:

- 包括的かつアジャイルなテスト: チームは、変更、新しいリリース、または最近のコード更新を対象とした、フルスコープのペンテスト、またはより小規模で焦点を絞ったペンテストを要求できます。

- コラボレーションサポート: 検出結果、レポート、再テスト、コミュニケーションのためのダッシュボードを提供します。

- 統合: 一般的な開発者ツールおよび課題追跡ツールと統合し、APIベースのワークフローをサポートします。

長所:

- アタックサーフェス管理

- 充実したカスタマーサポート

短所:

- エンタープライズ向け

- 価格は高価になる可能性があります。

- 自動修復機能がありません

- ユーザーは、他のソリューションと比較して、そのAPI統合が不十分であると報告しています。

- 限定的なフィルタリングおよびレポートエクスポート機能

継続的なペンテストのアプローチ:

Cobaltの継続的なペンテストアプローチにより、開発チームは主要なコードアップデートやデプロイメントごとにターゲットを絞ったペンテストをトリガーできます。また、より包括的なペンテストのために、厳選されたペンテスターのコミュニティを提供しています。

価格:

カスタム価格

Gartner評価: 4.5/5.0

Cobalt レビュー:

4. Evolve Security

Evolve Securityは、マネージドサービスとして継続的なペネトレーションテスト(PTaaS)を提供するセキュリティプラットフォームです。主に、独自の継続的ペンテストプラットフォーム「Darwin Attack」で知られています。

主要機能:

- コラボレーションポータル: Darwin Attackプラットフォームは、クライアントチームとペンテスター間のコミュニケーションの中心ハブとして機能します。

- リスク受容: チームが特定の低リスクの脆弱性を「リスク受容済み」としてマークすることを可能にし、将来の評価で同じ問題が再評価されるのを防ぎます。

長所:

- コンテキストアウェアな記録

- 一般的なCI/CDプラットフォームをサポートします。

- 充実したカスタマーサポート

短所:

- エンタープライズ向け

- 大量の警告

- 急な学習曲線

- 初期設定と構成は複雑です。

- 自動修復機能がありません

- ユーザーは、それがペンテストツールというよりも脆弱性スキャナーのように感じられると報告しています。

継続的なペンテストのアプローチ:

Evolve Securityの継続的なペンテストアプローチは、自動監視と人間の専門知識を組み合わせています。これにより、外部の攻撃対象領域を常にマッピングして変更を検出し、ペンテスターに影響度の高い発見事項の調査と検証を促します。

価格:

カスタム価格

Gartner評価: 4.1/5.0

Evolve Security Reviews:

5. BreachLock

BreachLockは、自動化スキャナーと専門のペンテスターを活用し、組織がシステム全体の脆弱性を特定するのを支援する継続的なセキュリティテストプラットフォームです。

主な機能

- アタックサーフェス管理 (ASM): BreachLockは、内部および外部のインターネットに面したアセットを継続的に発見し、マッピングします。

- 統合: その検出結果は、一般的な課題追跡ツールやCI/CDプラットフォームにフィードできます。

- Hybrid Testing Model: AIを活用した自動化と認定された人間の専門家を組み合わせ、複雑なビジネスロジックの欠陥を検出し、すべての検出結果を検証します。

長所:

- 広範なカバレッジ

- 明確な修正ガイダンス

- コンプライアンスサポート

短所:

- 誤検知

- スケーリング時にコストが高くなる可能性があります。

- 攻撃対象領域監視の発見事項は追跡が困難になる場合があります。

- ユーザーはインターフェースが遅く、扱いにくいと報告しています。

- ユーザーはレポートのカスタマイズオプションが限られていると報告しています。

継続的なペンテストのアプローチ:

BreachLockの継続的ペネトレーションテストアプローチは、自動監視と人間主導の検証を組み合わせることで、ウェブアプリケーション、API、およびクラウド資産の継続的なコンテキスト認識型ペンテストを実行します。

価格:

カスタム価格

Gartner評価: 4.6/5.0

BreachLock レビュー:

6. Terra Security

Terra Securityは、エージェントAIを活用した継続的なペネトレーションテストプラットフォーム(PTaaS)です。特殊なAIエージェントと専門のペネトレーションテスターを組み合わせることで、継続的でコンテキストを認識したウェブアプリケーションおよびAPIのペネトレーションテストを実行します。

主要機能:

- エージェント型AIスウォーム: Terra Securityは、人間の倫理的ハッカーのように思考し行動するように設計された特殊なAIエージェントを使用し、アプリケーションを自律的に探索およびテストします。

- 変更ベースのテスト: そのスキャンは、デプロイ、コード変更、または新しいエンドポイントなどのイベントによってトリガーされます。

長所:

- コンテキストアウェアなテスト

- 実行可能な修復インサイト

短所:

- 急な学習曲線

- 主にエンタープライズ向け

- Webアプリケーション以外の範囲が限定的

- 比較的新しいプラットフォームです。

継続的なペンテストのアプローチ:

Terra Securityの継続的なペネトレーションテストアプローチは、エージェントAIと人間の専門知識を組み合わせたハイブリッドモデルを使用し、リアルタイムでコンテキストを認識したウェブアプリケーションのペンテストを提供します。

価格:

カスタム価格

Gartner評価:

Gartnerのレビューはありません

Terra Security レビュー:

独立したユーザー生成レビューはありません。

最も優れた6つの継続的ペンテストツールを比較

上記の継続的ペンテストツールの機能を比較するのに役立つよう、以下の表は、各ツールの長所と短所、および理想的なユースケースをまとめたものです。

まとめ

静的なセキュリティテストが動的なシステムに合わなくなっているため、継続的なペンテストは不可欠になりつつあります。

ペネトレーションテストの未来は、単に高速または安価な評価ではありません。それは、実際の攻撃者のプレッシャーの下でアプリケーションがどのように動作するかを、継続的かつコンテキストを認識して検証することです。

AIペンテストと継続的な実行を組み合わせることで、Aikido Securityのようなプラットフォームは、セキュリティチームがスナップショットベースの保証から、リスクの継続的な理解へと移行することを可能にします。

ノイズを減らし、より実用的な保護を望みますか? 今すぐ無料トライアルを開始するか、Aikido Securityでデモを予約してください。

よくあるご質問

現代のサイバーセキュリティにおいて、継続的なペンテストがなぜ重要になっているのか

継続的なペンテストは、絶えず変化するクラウド環境、変化する攻撃対象領域、および迅速なデプロイサイクルにチームが対応するのに役立ちます。四半期ごとのテストを待つ代わりに、組織は継続的な検証、エクスプロイト可能なリスクのリアルタイム検出、およびより迅速な修正サイクルを得られます。

Aikido Securityのような最新のプラットフォームは、このプロセスを自動化し、開発者にとって使いやすいものにすることで、エンジニアリングチームの速度を落とすことなくセキュリティテストを継続的に実行できるようにします。

継続的なペンテスト中に直面する一般的な課題は何ですか?

チームは、高い誤検知率、不完全なカバレッジ、環境ドリフト、本番環境の安全性に関する懸念、および複数のツールを管理する運用上のオーバーヘッドにしばしば苦慮しています。また、どの検出結果が本当に重要であるかを優先順位付けするという課題もあります。Aikido Securityのようなソリューションは、AIエンジンを使用して検出結果を関連付け、ノイズを削減し、真にエクスプロイト可能な脆弱性に焦点を当てることで、チームが最優先の問題に最初に取り組めるようにします。

AIペネトレーションテストと継続的ペネトレーションテストの違いは何ですか?

両方のアプローチはAIを使用します。AIペネトレーションテストは、従来人間のペンテスターによって実行されていたタスクを自動化し、個々のテストをより効率的かつ徹底的にすることに焦点を当てています。一方、継続的ペンテストは、テストの頻度を自動化することでさらに踏み込み、組織がセキュリティ体制を継続的に評価し、常に安全を維持できるようにします。

継続的なペンテストツールはDevOpsまたはCI/CDパイプラインとどのように統合されますか?

これらは、マージ前、デプロイ後、またはスケジュールに基づいて実行される自動化されたステップとしてパイプラインに組み込まれます。その後、結果はプルリクエスト、課題トラッカー、またはダッシュボードに直接プッシュされ、開発者は既存のワークフロー内で修正できます。Aikido Securityのようなプラットフォームは、このワークフロー優先のアプローチに基づいて設計されており、CI/CD連携、APIトリガー、高リスクの脆弱性に対する自動ゲーティングを提供します。

オープンソースの継続的ペンテストツールは、商用ツールと比較してどうですか?

オープンソースの継続的ペンテストツールは、柔軟性と低コストを提供しますが、より多くの手動での設定、調整、メンテナンスが必要です。一方、商用プラットフォームは通常、より強力な自動化、より深い攻撃シミュレーション、優れたレポート機能、そして洗練された開発者体験を提供します。多くのチームは両方のアプローチを組み合わせており、特定のチェックにはオープンソースツールを使用し、リスク相関、自動化、ノイズ削減にはAikido Securityのような商用ソリューションに依存しています。

主要な継続的ペンテストツールは、脆弱性を追跡するためにどのようなメトリクスやレポートを提供しますか?

一般的なメトリクスには、深刻度別の脆弱性数、エクスプロイト可能性、アセットカバレッジ、MTTR(平均修復時間)、新規および解決済みの発見事項のトレンドラインなどがあります。堅牢なプラットフォームは、修復ガイダンス、コンプライアンス対応レポート、攻撃経路の可視化も提供します。Aikido Securityのようなツールは、これらのインサイトを合理化されたダッシュボードと開発ワークフローで提示し、チームが脅威の状況を追跡し、効果的に優先順位を付けることを可能にします。

こちらもおすすめです: