今日、最新のアプリケーションをこれまで以上に迅速にリリースできます。AIがコードの半分を記述し、パイプラインは数分でデプロイされ、チームは毎日が世界の終わりのように機能を次々と生み出しています。

しかし、ここで質問です。セキュリティに追いついているものは何でしょうか?

ソフトウェア開発のスピードには暗い側面があります。それを怠慢、ヒューマンエラー、あるいは「後で対応する」という昔ながらの言い訳と呼ぶこともできますが、それが、バグ、設定ミス、そして本格的な脆弱性が誰にも気づかれずに本番環境に忍び込む方法です。攻撃者はどうでしょうか?彼らはたった一つあれば十分なのです。

だからこそ、2025年にはDynamic Application Security Testing (DAST)が重要になります。デプロイしたものが安全であることを確認するためです。

このガイドでは、以下を詳しく解説します。

- DASTとは

- 2025年にそれがなぜ重要なのか、そして

- ソロ開発者であろうと、エンタープライズのセキュリティリーダーであろうと、チームに適したDASTツールを選ぶ方法。

便宜上、15以上のすべてのツールを深く掘り下げる必要はありません。特定のユースケースを念頭に置いてここにいる場合、例えば、開発者、スタートアップ、またはAPIセキュリティに最適なDAST を探している場合は、シナリオに合わせて調整されたサブリストに直接進んでください。

- 開発者向けDASTツール ベスト5: Aikido Security & Burp Suite

- エンタープライズ向けDASTツール ベスト6: Invicti & Aikido Security

- スタートアップ向けDASTツール ベスト4: Aikido Security & OWASP ZAP

- 無料DASTツール ベスト4: Wapiti & Arichni

- オープンソースDASTツール ベスト4: OWASP ZAP & Nikto

- DevSecOps向けDASTツール ベスト6: Aikido Security & Invicti

- APIセキュリティ向けDASTツール ベスト6: Qualys & Aikido Security

- Webアプリケーション向けDASTツール ベスト6:Aikido Security & Burp Suite

- REST API向けDASTツール ベスト6:Tenable & Wapiti

- モバイルアプリ向けDASTツール ベスト6:OWASP ZAP & HCL Appscan

とはいえ、この後にあるツールの詳細な内訳を確認することをお勧めします。メインリストをざっと見るだけでも、これまで検討していなかったツールが見つかるかもしれませんし、なぜ一部のオプションがカテゴリ全体で常に上位にランクインするのかを理解するのに役立つでしょう。

要約:

Aikidoは、強力なDASTスキャナーとSAST、APIセキュリティなどを1つのプラットフォームに統合することで、DASTのトップピックとして浮上しています。その「Surface Monitoring」DASTは、攻撃者のようにアプリを攻撃しますが、組み込みの検証とフィルタリングにより、誤検知がはるかに少なくなります。

開発者は検出結果に対するワンクリック修正とCI/CD統合をすぐに利用でき、テクニカルマネージャーは従来のDASTツールの予期せぬ料金と比較して、Aikidoの透明性の高いフラットレート料金(およびフリープラン)を高く評価しています。

DASTとは?

Dynamic Application Security Testing (DAST)は、攻撃者が行うのと同様に、実行中のアプリケーションを外部から評価するセキュリティテスト手法です。DASTツールは、ソースコードへのアクセスを必要とせず、フロントエンド(HTTPリクエスト、Webインターフェース、API)を通じてWebアプリケーションと対話します。

DASTの「ブラックボックス」アプローチでは、悪意のある入力をシミュレートし、アプリケーションの応答を分析して、SQLインジェクション、クロスサイトスクリプティング(XSS)、認証の欠陥、設定ミス、その他のランタイムの問題などの脆弱性を特定します。本質的に、DASTはアプリケーションの防御をプローブする自動化されたハッカーのように動作します。

DASTソリューションは、静的解析ツール(SAST)とは異なり、現実的な環境で実行中のアプリケーションをテストします。SASTがソースコードをスキャンしてバグを見つけるのに対し、DASTは実際にデプロイされたアプリケーションに対して攻撃を実行し、それらの脆弱性がリアルタイムでエクスプロイトされるかどうかを確認します。

DASTは、QA、ステージング、あるいは注意を払えば本番環境でも、最終チェックとして、以前見逃されたものを検出するために、テストの後期段階でよく使用されます。

2025年においてもDASTは極めて重要です。なぜなら、現代のWebアプリケーションはますます複雑化しており(シングルページアプリケーション、マイクロサービス、APIなど)、DASTツールはこれらの課題に対応するために進化しているからです。これには以下が含まれます。

- リッチインターフェースのクロール、

- リダイレクトの追跡、

- 認証フローの処理、そして

- REST/GraphQL APIのテスト、

これらすべてを、アプリの内部を見る必要なく実行できます。

多くの組織は、ソフトウェア開発ライフサイクル全体で包括的なカバレッジを実現するために、SASTとDASTを組み合わせた戦略を採用しています。より詳細な比較については、SASTとDASTの併用に関するガイドをご覧ください。

DASTツールが必要な理由

ツールそのものについて詳しく説明する前に、先ほど述べたように、スタックにさらに別のスキャナーを追加する意味は何でしょうか?

Webアプリケーションセキュリティは常に変化し続ける標的であるということが根本にあります。アプリケーションは急速に変化し、攻撃者は常にそれらをエクスプロイトする新しい方法を発見し続けています。

2025年にDASTツールを使用することは必須です。なぜなら、以下のメリットが得られるからです。

- リアルワールドカバレッジ:DASTツールは外部の視点から脆弱性を発見し、実行中のアプリケーションで攻撃者が何をエクスプロイトできるかを正確に示します。静的コードチェックでは見逃されがちな、環境(サーバー設定、サードパーティコンポーネント、API)における問題を発見できます。

- 言語・プラットフォームに依存しない:DASTはHTTPとUIを介してアプリケーションと対話するため、アプリケーションがどの言語やフレームワークで書かれているかは関係ありません。1つのDASTスキャナーでJava、Python、Node、またはあらゆるWebプラットフォームをテストでき、ポリグロット環境に最適です。

- 重大なランタイムバグを発見:DASTは、設定ミスのあるサーバー、認証フローの不備、安全でないクッキー、その他アプリケーションが稼働中にのみ現れるデプロイの問題などを検出するのに優れています。これらはコードレビューをすり抜けることが多い、影響の大きい脆弱性です。

- 低い誤検知率(多くの場合):最新のDASTソリューションは、攻撃検証(例:エクスプロイトの証明)などの技術を使用して脆弱性を確認し、ノイズを低減します。理論上の問題を指摘するSASTとは異なり、DASTは通常、具体的な証拠(例:「セッションクッキーが保護されていません」)を示すため、開発者は結果を信頼しやすくなります。

- コンプライアンスと安心:多くのセキュリティ標準や規制(PCI DSS、OWASP Top 10など)では、Webアプリケーションの動的テストが推奨または義務付けられています。DASTツールを使用することで、監査人が理解できるレポート(例:OWASP Top 10の課題カバレッジ)を作成し、本番稼働前にアプリケーションに大きな脆弱性を残していないことを確認できます。

要するに、DASTは実際の脅威がアプリケーションを攻撃するのと同じ方法で攻撃することで、不可欠なセキュリティ層を追加し、悪意のある攻撃者がそれらをエクスプロイトする前に脆弱性を修正できるようにします。

DASTツールの選び方

すべてのDASTスキャナーが同じように作られているわけではありません。Dynamic Application Security Testingツールを評価する際には、最適なものを見つけるために以下の基準を考慮してください。

- テクノロジーのカバー範囲:ツールがアプリケーションの技術スタックを処理できることを確認してください。最新のJavaScriptを多用するフロントエンド(シングルページアプリケーション)、モバイルバックエンド、およびAPI(REST、SOAP、GraphQL)をサポートしていますか?HCL AppScanやInvictiのようなツールは、幅広い種類のアプリケーションをサポートしています。

- 精度と深さ:誤検知を最小限に抑えつつ、高い脆弱性検出率を持つものを探してください。確認スキャンや概念実証の生成(例:AikidoやInvictiのプルーフベーススキャン)のような機能は、検出結果を自動的に検証する上で貴重です。重要な問題を明らかにしつつも、ノイズで圧倒しないツールが求められます。

- 使いやすさと統合性:優れたDASTはワークフローに適合します。簡単なセットアップ(クラウドベースまたはマネージドオプション)、DevSecOps向けのCI/CD統合(Aikido、StackHawkなど)、および課題トラッカー(Jira、GitHub)やワークフローとの統合を提供するツールを検討してください。開発者がパイプラインからスキャンをトリガーし、使用ツールで結果を得られるようになれば、導入はよりスムーズになります。

- 認証と複雑な処理への対応:多くのアプリケーションは完全に公開されているわけではないため、DASTが認証済みスキャン(ユーザーアカウント/セッションでのログイン)をサポートし、多段階フォームや複雑なフローなどを処理できることを確認することが重要です。Burp Suite、AppScanなどのエンタープライズグレードのスキャナーは、ログインシーケンスや認証スクリプトの記録を可能にします。

- レポートと開発者へのフィードバック:出力は開発者にとって使いやすいものであるべきです。明確な脆弱性説明、修正ガイダンス、必要に応じてコンプライアンスレポート(例:OWASP Top 10、PCIなどにマッピングされたレポート)を探してください。一部のプラットフォーム(AikidoのDASTなど)は、修正を加速するために自動修正提案やコードパッチを提供することさえあります。

- スケーラビリティとパフォーマンス:数十または数百のアプリケーションをスキャンする必要がある場合、ツールのスケーラビリティを考慮してください。クラウドベースのDASTサービス(Qualys WAS、Rapid7 InsightAppSec、Tenable.ioなど)は、スキャンを並行して実行し、スケジュールを管理できます。また、一部のツールは増分スキャンや高速な再テストのための最適化を提供するため、スキャン速度も評価してください。

- サポートとメンテナンス:最後に、ツールの価値はその最新のアップデートによって決まります。ベンダーがスキャナーの脆弱性チェックをどのくらいの頻度で更新しているかを評価してください。

特にオープンソースの選択肢では、活発なコミュニティやベンダーサポートが不可欠です。古いDAST(またはサポートがないもの)は、新しい脅威を見逃したり、最新のアプリケーションで動作しなくなったりする可能性があります。

DASTソリューションの全体像を検討する際には、これらの基準を念頭に置いてください。それでは、2025年に利用可能なトップツールに深く入り込み、それらがどのように評価されるかを見ていきましょう。

2025年版DASTツール トップ12

このセクションでは、2025年のベスト12のDynamic Application Security Testingツールをリストアップします。これらには、商用およびオープンソースのオプションが混在しており、それぞれに独自の強みがあります。

各ツールについて、主要な機能、理想的なユースケース、価格情報、さらにはユーザーレビューの抜粋も共有します。

スタートアップの開発者であろうと、エンタープライズのセキュリティ責任者であろうと、ニーズに合ったDASTソリューションが見つかるでしょう。

リストに入る前に、APIスキャン、CI/CD統合、精度などの機能に基づいた、全体的なDASTツール上位5つの比較をご紹介します。

これらのツールは、開発者からエンタープライズチームまで、幅広いニーズに対応するクラス最高の製品です。

1. InvictiのAcunetix

InvictiのAcunetixは、中小規模の組織向けに特化したDAST中心のWeb脆弱性スキャナーです。WebサイトとAPIの自動スキャンを提供し、迅速なデプロイメントに重点を置いています。Acunetixはスタンドアロン製品として誕生しましたが、現在はInvicti Securityの製品ファミリーの一部となっています(エンタープライズグレードのInvictiスキャナーを補完します)。アプリケーションセキュリティプログラムを開始するチームにとっての入り口を提供します。

主な機能:

- 脆弱性カバレッジ:7,000以上の既知のWeb脆弱性をスキャンし、OWASP Top 10のすべての課題を含め、SQLi、XSS、設定ミス、脆弱なパスワードなどのチェックを行います。

- プルーフベーススキャン:Invicti独自のプルーフオブエクスプロイト技術を使用して、多くの検出結果を自動的に検証し、誤検知を削減します。例えば、サンプルデータ抽出を実証することで、SQLインジェクションを安全に確認できます。

- APIおよびSPAスキャン:Acunetixは最新のアプリケーションに対応できます。HTML5シングルページアプリケーションをクロールし、RESTおよびGraphQL APIをテストできます。また、完全なAPIカバレッジを確保するために、Swagger/OpenAPI定義のインポートもサポートしています。

- 統合とCI/CD:課題トラッカー(Jiraなど)やCI/CDパイプライン(Jenkins、GitLab CIなど)との組み込み統合を提供し、DevSecOpsにおける自動化を可能にします。スキャンは新しいビルドでトリガーでき、結果は開発者チケットとしてエクスポートされ、迅速な修正ループを実現します。

- コンプライアンスとレポート: OWASP Top 10、PCI DSS、HIPAA、ISO 27001などの標準に準拠した既製のコンプライアンスレポートを提供します。これは監査や、利害関係者へのセキュリティテストのデモンストレーションに役立ちます。

レビューのハイライト: 「AcunetixはユーザーフレンドリーなUIを備え、設定と実行が容易で、信頼性の高い結果を生成します。ライセンスモデルは、よりきめ細かくできる可能性があり、スケールアップまたはスケールダウンには計画が必要です。」(出典: G2)

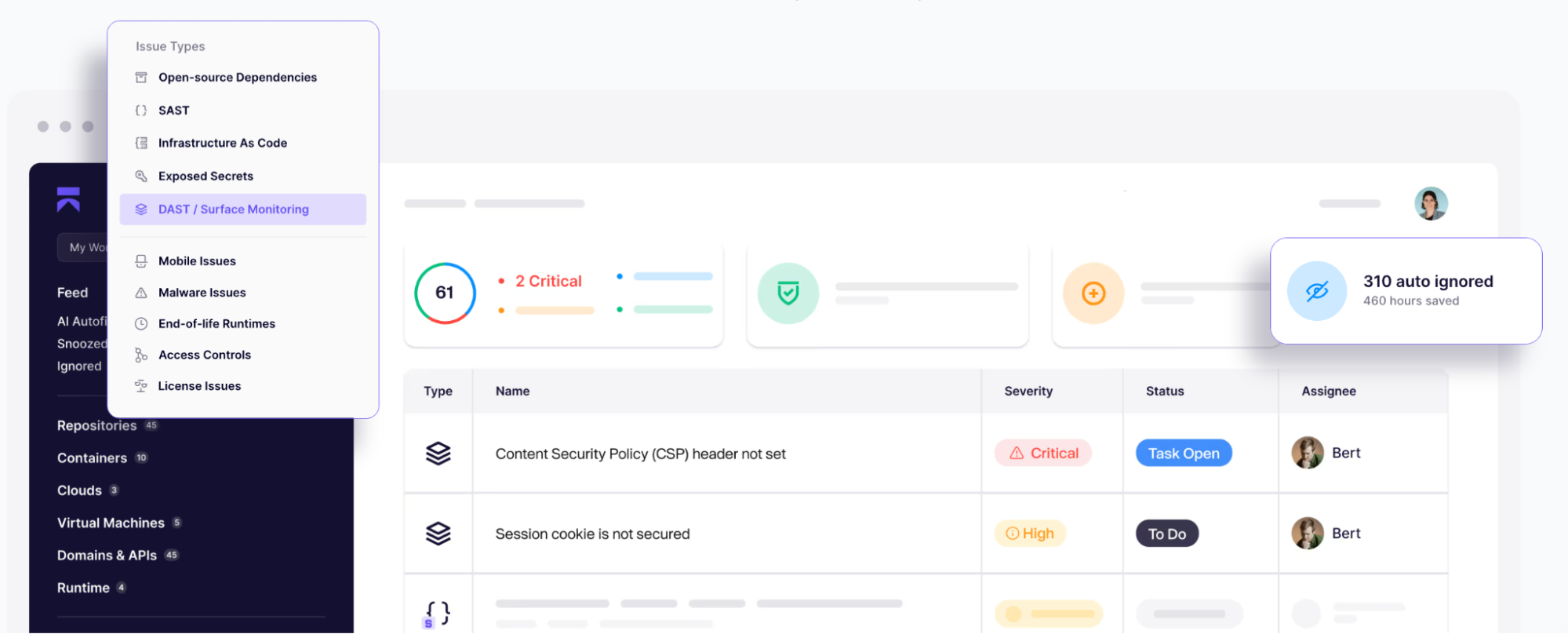

2. Aikido Security

Aikido SecurityのDAST(Surface Monitoringと呼ばれます)は、Webアプリケーションに対するブラックボックス攻撃をシミュレートし、リアルタイムで脆弱性を発見します。

Aikidoの特長は、フロントエンドおよびホスト型アプリの表面監視に加え、認証を介してWebアプリを動的にテストするための認証済みDASTを提供することです。さらに、そのモジュラーアプローチは、DAST、SAST、APIセキュリティスキャン、クラウド設定チェックなどを1つのインターフェースに統合し、開発者とセキュリティチームの両方にシームレスなエクスペリエンスを提供するため、ユニークです。このプラットフォームはクラウドベースであり、充実した無料ティアを提供しているため、スタートアップ企業から大企業まで、エンタープライズグレードのセキュリティを利用できます。

主な機能:

- 統合されたSAST + DAST: Aikidoは静的テストと動的テストを組み合わせます。SASTで問題を早期に検出し、DASTで実行中のアプリで検証できます。すべての結果は1つのダッシュボードに集約され、AppSecの全体的な可視性を提供します(SASTとDASTの連携ユースケース)。

- フロントエンドおよびホスト型監視: Webアプリケーションのフロントエンドおよびホスト型アプリケーションの表面を動的にテストし、ZAPまたはNucleiを介して脆弱性を発見します。

- 認証済みDAST: Aikidoは、認証を介してWebアプリを動的にテストし、シミュレートされた攻撃で脆弱性を発見できる点で、他のSAST+DASTプロバイダーと一線を画します。これは自動化されたグレーボックスのペンテストです。

- 開発者に優しいワークフロー: 「開発者のための実用的なセキュリティ」として設計されています。Aikidoは開発ツール(IDEs、CI/CDパイプライン、GitHub/GitLab、Slackアラート)と統合されます。開発者は即座にフィードバックを受け取ります。例えば、DASTの検出結果はプルリクエストのコメントやパイプラインの結果として表示され、修正提案へのリンクも含まれます。あるユーザーは、「Aikidoのおかげで、セキュリティは今や私たちの仕事の一部になりました。高速で統合されており、開発者にとって本当に役立ちます」と述べています。

- APIの自動検出とスキャン: DASTエンジンは、APIエンドポイント(RESTおよびGraphQL)の自動検出を含み、それらを脆弱性についてスキャンします。APIは最新のWebアプリに付随することが多いため、これは非常に重要です。Aikidoはログインして認証された領域もテストできるため、アプリの攻撃対象領域のカバレッジを向上させます。

- AIを活用した自動修正: 際立った機能です。Aikidoのプラットフォームは、AIを使用して特定の検出結果に対してワンクリックで修正を生成できます。例えば、DASTがリフレクト型XSSを検出した場合、プラットフォームはコードパッチや設定変更を提案する可能性があります。これにより、セキュリティの検出結果は、開発者が数秒で解決できる実用的なタスクに変わります。

- スケーラビリティとクラウド統合: クラウドサービスであるAikidoは、多数のアプリケーションを継続的にスキャンするためにスケーリングします。エンタープライズ規模(ロールベースアクセス、Enterprise用途のチームダッシュボードなど)に適していますが、小規模チームでも非常に利用しやすいです。このプラットフォームはCIで実行することも、シンプルなWeb UIまたはAPIを介してオンデマンドスキャンをトリガーすることもできます。

レビューのハイライト: 「Aikidoを使えば、30秒で問題を修正できます。ボタンをクリックし、PRをマージすれば完了です。」(自動修復に関するユーザーフィードバック)

アプリケーションとAPIを保護

表面および認証済みDAST

3. Burp Suite

PortSwiggerのBurp Suiteは、Webセキュリティの世界で伝説的なツールです。これは、手動と自動の両方のWebアプリケーションセキュリティテストをサポートする統合プラットフォームです。

Burp Suiteは、ペネトレーションテスター、バグバウンティハンター、セキュリティプロフェッショナルに広く利用されています。これは傍受プロキシとして機能し(トラフィックの変更を可能にし)、DAST用の自動スキャナー(Burp Scanner)を含んでいます。このスイートのモジュラーツール(Proxy、Scanner、Intruder、Repeaterなど)は、包括的なハッキングツールキットを提供します。

主な機能:

- インターセプトプロキシ: Burpの核となるのは、HTTP/Sリクエストとレスポンスをインターセプトするプロキシです。これにより、テスターはトラフィックをリアルタイムで検査および変更できます。パラメータやヘッダーなどを操作し、さらなるテストのために他のBurpツールにリクエストを送信できるため、手動テストには非常に価値があります。

- 自動スキャナー: BurpのDASTスキャナーは、アプリケーションを自動的にクロールし、脆弱性を調査できます。SQLi、XSS、CSRF、コマンドインジェクションなど、300種類以上の脆弱性を標準で認識します。2500以上のテストケースとパターンにより、非常に徹底しています。スキャナーの検出結果には、証拠と修復ガイダンスが含まれます。

- 拡張性(BApp Store): Burpは広範なプラグインエコシステムを持っています。BApp Storeでは、脆弱性チェックから他のツールとの統合まで、機能を追加するコミュニティ開発の拡張機能が提供されています。これにより、Burpを拡張して新たな脅威をスキャンしたり、開発パイプラインと統合したりできます(Burp CIプラグインもあり、Burp Enterpriseは自動化のための別の製品です)。

- 手動テストツール: スキャン機能以外にも、Burp SuiteはIntruder(自動ファジング/ブルートフォース用)、Repeater(個別のリクエスト作成と再送用)、Sequencer(トークン分析用)、Decoder/Comparerなどのツールで際立っています。これらにより、熟練したテスターは、自動スキャンが検出した特定の課題を深く掘り下げることができます。

- CI/CD統合: DevSecOps向けに、PortSwiggerはCIで大規模なスキャンを実行するように設計されたBurp Suite Enterprise(別のエディション)を提供しています。しかし、Burp ProでもコマンドラインまたはAPIを介してスクリプトで使用できます。これにより、チームはBurpスキャンをパイプラインの一部として含めることができます(多くの場合、重要なアプリや他のスキャナーの再確認のため)。

レビューのハイライト: 「バグバウンティハンターやペネトレーションテスターにとって最高のプロキシツールの1つです。不満な点はありません。すべてのプロフェッショナルが愛用しています。」(G2レビュー)

4. HCL AppScan Standard

HCL AppScan Standard(旧IBM AppScan)は、エンタープライズユーザー向けのデスクトップベースのDASTツールです。Webアプリケーション、Webサービス、さらには一部のモバイルアプリのバックエンドをセキュリティ脆弱性についてスキャンするための豊富な機能セットを提供します。

AppScan Standardは、より広範なHCL AppScanポートフォリオの一部です(これにはAppScan Enterprise、AppScan on Cloud、SASTツールなども含まれます)。そのスキャン機能で知られており、大規模組織のセキュリティ監査人やQAチームによって頻繁に使用されます。

主な機能:

- スキャンエンジン: AppScan Standardは、高度なクローリングおよびテストアルゴリズムを採用し、複雑なアプリケーションのカバレッジを最大化します。「アクションベース」のスキャンは、シングルページアプリケーションやリッチなクライアントサイドコードに対応できます。また、SQLi、XSSからロジックの欠陥まで、あらゆるものをカバーする数万の組み込みテストケースを備えています。ログインシーケンス、多段階ワークフローなどを備えた複雑なWebアプリケーションに対応できるように設計されています。

- APIおよびモバイルバックエンドテスト: 従来のWebアプリに加えて、Web API(SOAP、REST)やモバイルバックエンドをテストできます。API定義を供給したり、モバイルトラフィックを記録してエンドポイントを監査したりできます。これにより、AppScanはJSON/RESTサービスと通信するモバイルアプリを持つ企業にとって有用です。

- 増分および最適化されたスキャン: 効率性を高めるため、AppScanは増分スキャンを可能にします。これは、アプリケーションの新規または変更された部分のみを再テストすることを意味します。これにより、回帰テストの時間を節約できます。また、スキャン速度とカバレッジの設定を調整して、迅速な開発スキャンや詳細な監査に適応させることも可能です。

- レポートとコンプライアンス: AppScan Standardは堅牢なレポート機能を備えています。「修正」推奨事項やエグゼクティブサマリーを含む、開発者向けのさまざまなレポートを生成できます。特に、コンプライアンスおよび業界標準レポート(PCI、HIPAA、OWASP Top 10、DISA STIGsなど)を提供しており、セキュリティ要件への準拠を容易に実証できます。

- エンタープライズ統合: AppScan Standardはスタンドアロンクライアントですが、AppScan Enterprise(チーム全体でのスキャンをスケーリングするため)や、コマンドライン実行またはAPIを介してCI/CDパイプラインと統合できます。HCLはJenkinsのようなツール用のプラグインも提供しています。さらに、さまざまなメカニズム(Basic、NTLM、フォーム認証など)による認証済みスキャンをサポートし、オンプレミスで実行するため、企業ファイアウォールの背後でも容易に機能します。

レビューの背景: AppScanが市場で長きにわたり存在していること(IBM時代から)は、それが試行錯誤され、実績があることを意味します。ユーザーはその深さを高く評価する一方で、UIとセットアップが複雑であると指摘することがよくあります。

時間を投資すれば、確実に脆弱性を発見し、監査人を満足させるために必要なレポートを生成します。

5. Micro Focus Fortify WebInspect

Micro Focus Fortify WebInspect (現在はMicro Focusを買収したOpenText傘下)は、詳細なセキュリティ評価での使用とFortifyスイートとの統合で知られるエンタープライズグレードのDASTツールです。WebInspectはWebアプリケーションとサービス向けの自動動的スキャンを提供し、Fortifyの静的解析(SAST)ツールと併用されることが多く、両方の側面をカバーします。このツールはAppSecにおいて長い歴史を持ち、オンプレミススキャンとより広範な脆弱性管理プログラムとの統合を必要とする組織に好まれています。

主な機能:

- 徹底した自動スキャン: WebInspectは、WebアプリケーションやAPIにおける広範な脆弱性を特定できる厳格なスキャンを実行します。OWASP Top 10、ビジネスロジックの欠陥、サーバー設定の問題に対するチェックが含まれます。このスキャナーは、シグネチャとヒューリスティックアプローチを組み合わせて、既知のCVEだけでなく、ゼロデイ問題(異常な入力処理のエッジケースなど)も検出します。

- JavaScriptおよびクライアントサイド分析: 最近のバージョンでは、Fortify WebInspectはクライアントサイドコードの解析と分析が向上しました。JavaScriptを実行し、AJAXを多用するアプリケーションを処理し、スキャン中にWebSocket通信をキャプチャすることもできます(2024年のアップデート時点)。これにより、SPAや最新のWebフレームワークをより効果的に監査できます。

- エンタープライズワークフロー統合: WebInspectはFortifyエコシステムと統合されます。例えば、結果はFortify Software Security Center (SSC)に流れ込み、一元管理、SAST結果との相関、開発者への割り当てが可能です。また、APIと自動化のサポートも備えているため、CIパイプラインやセキュリティオーケストレーションシステムに組み込むことができます。多くの大規模組織では、継続的な監視のためにスケジュールされたスキャンワークフローでこれを使用しています。

- 認証済みおよびステートフルスキャン: このツールは、多要素認証技術、ログインマクロ、OAuth/トークンベース認証など、さまざまな認証方法をサポートしています。スキャン中に状態を維持できるため、ログインが必要で複雑なユーザーフローを持つアプリケーションにとって重要です。WebInspectは、特定シーケンス(カートにアイテムを追加し、チェックアウトするなど)をたどるためのマクロ記録も可能にし、これらの領域が確実にテストされるようにします。

- レポートとコンプライアンス: Fortify WebInspectは、開発者向けの詳細な技術的所見と、経営層向けの概要レポートを提供します。所見を標準に準拠させ、コンプライアンスレポートを含みます。規制の厳しい業界で頻繁に使用されるため、PCI DSS、DISA STIG、OWASP、その他のガイドラインに準拠したレポートをすぐに利用できます。

注: OpenTextによる買収後、Fortify WebInspectは現在OpenText Cybersecurityポートフォリオに含まれています。これは「OpenText Dynamic Application Security Testing (DAST)」と称されることもあります。コア製品は同じであり、WebInspectの伝統を受け継いでいます。ユーザーは、WebInspectがリソースを大量に消費し、一部のアプリを圧倒しないように調整が必要な場合があるが、複雑な問題を検出するのに非常に効果的であると指摘しています。

6. Invicti

Netsparker(現在はInvictiとして知られています)は、エンタープライズ環境向けの主要な自動Webアプリケーションセキュリティスキャナーです。近年、Invicti SecurityがNetsparkerとAcunetixの製品を統合した後、NetsparkerはInvictiにブランド変更されました。Invicti(Netsparker)は、脆弱性を実際に確認することで誤検知を排除することを目的としたProof-Based Scanningを使用しています。また、より詳細な分析のためにいくつかのインタラクティブなテスト要素も導入しています。

主な機能:

- Proof-Based Scanning: Invictiは、脆弱性を安全な方法でエクスプロイトすることにより、自動的に脆弱性を確認しようとします。例えば、SQLインジェクションを発見した場合、問題の証拠としてデータのサンプルを抽出する無害なペイロードを実行します。これにより、手動で検出結果を検証する時間を短縮することを目的としています。

- 幅広いテクノロジーサポート: Invictiは、従来のWebアプリケーション、大量のJavaScriptを使用するSPA、およびあらゆる種類のAPI(REST、SOAP、GraphQL、gRPC)をスキャンできます。最新のフレームワークに効果的に対応し、エンタープライズテクノロジーのスキャンをサポートしています(カスタム認証をナビゲートしたり、OAuthトークンを処理したりできます)。また、JSONリクエストボディやSOAPエンベロープのインジェクションの欠陥をテストする機能も備えています。

- IASTハイブリッド機能: Invictiは、DASTと一部のIAST(Interactive Application Security Testing)を、そのAgentテクノロジーを介して組み合わせます。軽量なエージェントをアプリケーションと共にデプロイすることで、スキャナーは実行時にアプリケーションを計測し、脆弱性の正確なコード行の特定など、より詳細な情報を得ることができます。このハイブリッドアプローチにより、完全なソースコードアクセスを必要とせずに、カバレッジと詳細度を向上させることが可能です。

- CI/CDと統合: Invictiは、CIパイプライン(Jenkins、Azure DevOps、GitLab CIなど)用のプラグイン、プロジェクト管理およびチケット管理(Jira、Azure Boards)との連携、WAFとのリンクによる即時仮想パッチ適用を提供します。これにより、継続的なスキャンが必要なDevSecOpsワークフローに適しています。

- スケーラビリティと管理: このプラットフォームは、スケジューリング、優先順位付け、チームコラボレーションのためのロールベースのアクセス制御により、数千のアプリケーションをスキャンする規模に拡張可能です。Invictiは、マルチテナントダッシュボードとアセット検出機能(環境内の新しいウェブアプリケーションを検出し、スキャンを確実に実行)も提供します。エンタープライズにおけるウェブアプリケーションの脆弱性管理の基盤としてよく利用されます。

レビューのハイライト: 「NetsparkerであるInvictiは、リモート実行の脆弱性、ドメインの無効化、および多くの脆弱性パッチを見つけるための主要な脆弱性データベースを提供してくれました... 定期的なスキャンにより、整合性レベルでファイルをフェッチできます。」(G2レビューより)

簡単に言うと: ユーザーは、脆弱性カバレッジの深さと、回帰を捕捉するための繰り返しスキャンをスケジュールできる機能を高く評価しています。Invictiのテスト範囲(1400以上のユニークなテスト)は非常に広範ですが、一部の高度な機能には微調整が必要となる場合があるとの指摘もあります。

7. Nikto

Nikto は、古典的なオープンソースのウェブサーバスキャナーです。これは、ウェブサーバー上の数千もの潜在的な問題に対する包括的なチェックを実行する、シンプルながら効果的なツールです。NiktoはCIRT.netによってメンテナンスされているPerlベースのコマンドラインツールであり、長年にわたりセキュリティツールボックスの定番となっています。Niktoは最新のスキャナーのような洗練されたインターフェースや複雑なロジックは持ちませんが、既知の脆弱性や安全でない設定を迅速に特定するのに非常に役立ちます。

主な機能:

- 大規模なチェックデータベース: Niktoは、Webサーバー上の7,000を超える潜在的に危険なファイル/CGIおよび設定をテストできます。これには、デフォルトファイル(管理ページ、インストールスクリプトなど)、サンプルアプリケーション、設定バックアップ(*.old、*.bakファイル)、および攻撃者が一般的に探すその他のアーティファクトのチェックが含まれます。また、1,250を超えるサーバーおよびソフトウェアコンポーネントの古いバージョン、および270以上のサーバー製品のバージョン固有の問題も検出します。

- サーバー設定チェック: NiktoはWebアプリケーションの脆弱性だけでなく、サーバー情報も検査します。例えば、ディレクトリインデックスが有効になっているか、PUTやDELETEなどのHTTPメソッドが許可されているか(ファイルアップロードハッキングを許す可能性)、または特定の安全でないHTTPヘッダーが存在するか/欠落しているかを報告します。これは、Webサーバーの強化に関する優れた迅速な監査ツールです。

- Fast and No-Frills: Nikto is not stealthy – it’s designed to run as fast as possible and will be noisy in logs. This is fine for authorized scanning. It’s command-line driven, so you can feed it a list of hosts or use it in scripts easily. Running nikto -h <hostname> will output a list of identified issues in plain text.

- 出力オプション: 結果を複数の形式(プレーンテキスト、XML、HTML、NBE、CSV、JSON)で保存できます。これは、出力を他のツールやレポートシステムに供給したい場合に便利です。多くの人がNiktoをより大きなツールキットの一部として使用し、その結果を解析して特定の発見をフラグ付けしています。

- 拡張性: 他のツールほどモジュール式ではありませんが、Niktoの動作はカスタマイズ可能です。プラグインをサポートしており(そのチェックデータベースは本質的にプラグインのセットです)、シグネチャを更新でき、コミュニティによって新しいチェックが頻繁に追加されています。また、ステルスを試みる場合(デフォルトでは検出されやすいですが)、LibWhiskerのアンチIDS技術をサポートしています。

プロのヒント: Niktoはロジックの面でパッシブであるため(ログインなし、重いクローリングなし)、非常に高速です。各ビルドの迅速なスキャン(例えば、デバッグエンドポイントが誤ってデプロイされていないことを確認するため)に、NiktoをCIパイプラインに統合することができます。真の脆弱性ではない「情報」レベルの所見を報告する場合がありますが、明らかな見落としがないという安心感を提供します。

8. OWASP ZAP

OWASP ZAP(Zed Attack Proxy)は、OWASPプロジェクトリーダーによって維持されている無料のオープンソースDASTツールです。そのコスト(無料)、オープンコミュニティ、豊富な機能により、最も人気のあるDASTツールの一つです。ZAPは、手動テスト用のプロキシと自動スキャナーの両方の機能を持っています。予算が限られている場合のBurp Suiteのオープンソース代替品としてよく考えられており、開発者や小規模企業が調達の障壁なしにセキュリティテストを開始するための素晴らしい選択肢です。

主な機能:

- アクティブスキャンとパッシブスキャン: ZAPは、プロキシまたはスパイダーアドオンを介して通過するトラフィックを監視し、問題を検出することでパッシブスキャンを実行します。また、ページを発見すると積極的に攻撃を注入するアクティブスキャンも実行します。パッシブモードは、情報漏洩やセキュリティヘッダーなどを監視するだけで何も変更しないため、穏やかな開始に適しています。一方、アクティブスキャンは、アプリケーションを攻撃することで実際のバグ(SQLi、XSSなど)を発見します。

- プロキシおよび手動テストツール: Burpと同様に、ZAPはインターセプトプロキシとして機能します。また、HTTPインターセプトプロキシ、コンテンツをクロールするためのスパイダーアドオン、入力に対する攻撃のためのファザー、スクリプトコンソール(ZAPを拡張するためのPython、Rubyなどでスクリプトを記述するサポート付き)など、多くのツールを備えています。Heads-Up Display (HUD) モードでは、ブラウザを操作しながらスキャン情報をオーバーレイ表示することもでき、セキュリティを学ぶ開発者にとって非常に役立ちます。

- 自動化とAPI: ZAPはQA統合のための自動化を念頭に置いて構築されました。ZAPのあらゆる側面を制御できる強力なAPI(RESTおよびJava API)を備えています。多くのチームがCIパイプラインでZAP APIを使用しています。例えば、ZAPをデーモンモードで起動し、ターゲットをスパイダーし、アクティブスキャンを実行し、結果をプルする — これらすべてが自動化されます。ZAP用の既製のGitHub ActionsやJenkinsプラグインもあります。これにより、限られた予算でのDevSecOpsに最適です。

- アドオンによる拡張性: 前述のとおり、ZAPには公式およびコミュニティのアドオンをインストールできるアドオンマーケットプレイス(ZAP Marketplace)があります。これには、特殊なスキャンルール(JSON、XML、SOAP、WebSocketsなど用)、統合機能、または利便性機能が含まれます。コミュニティは、新たな脆弱性タイプに対応するアルファ/ベータ版ルールを含め、スキャンルールを常に更新しています。これにより、ZAPのスキャン機能は進化し続けています。

- コミュニティとサポート: OWASPの一部であるため、強力なユーザーコミュニティを持っています。豊富なドキュメント、無料のトレーニングビデオ、活発なフォーラムが存在します。商用サポートは提供されていませんが(サードパーティのコンサルタントを利用する場合を除く)、公開されている知識はベンダーサポートに匹敵することがよくあります。ZAPは、プロジェクトリーダーとコントリビューターによって定期的に更新されています。

レビューのハイライト: “OWASPツールは無料で利用でき、特に小規模企業がこのツールを活用できるという大きな利点があります。” peerspot.com。この意見は一般的であり、ZAPはウェブセキュリティへの参入障壁を低くします。

一部の商用スキャナーのようなすぐに使えるプレミアム機能はないかもしれませんが、多くのユースケースにおいて効果的に機能します。

9. Qualys Web Application Scanner (WAS)

Qualys Web Application Scanning(WAS)は、Qualysが提供するクラウドベースのDASTソリューションであり、QualysGuard Security and Compliance Suiteに統合されています。Qualys WASはQualysクラウドプラットフォームを活用し、ウェブアプリケーションとAPI向けのオンデマンドスキャンサービスを提供します。Qualysをネットワーク脆弱性スキャンやコンプライアンスですでに利用している企業にとっては、その「シングルペインオブグラス」をウェブアプリケーションに拡張できるため、特に魅力的です。Qualys WASは、そのスケーラビリティ(数千のサイトをスキャン可能)とSaaSモデルによる使いやすさで知られています。

主な機能:

- クラウドベース&スケーラブル: Qualys WASは、QualysCloudからターゲットに対して実行するサービスとして提供されます(内部アプリケーション向けに分散スキャンアプライアンスを使用するオプションもあります)。これにより、ツール自体のメンテナンスオーバーヘッドがなく、多数のスキャンを並行して実行できます。このプラットフォームは、37万以上のウェブアプリケーションとAPIを発見しスキャンしており、その広範な利用状況を示しています。

- 広範な脆弱性カバレッジ: OWASP Top 10(SQLi、XSS、CSRFなど)の脆弱性、設定ミス、機密データ漏洩(ページ内のクレジットカード番号など)、さらにはウェブサイト上のマルウェア感染も検出します。また、ウェブページにおけるPII(個人識別情報)やシークレットの意図しない露出などもチェックします。Qualysは、スキャンに一部のAI/ML(機械学習)を使用し、複雑な問題の検出を改善し、誤検知を削減していると謳っています(彼らのマーケティングによる)。

- APIセキュリティテスト: Qualys WASは、OWASP API Top 10もカバーしています。OpenAPI/SwaggerファイルやPostmanコレクションをインポートし、REST APIを徹底的にテストできます。API仕様からの「ドリフト」(実装がSwaggerファイルと一致しない場合、これは文書化されていないエンドポイントを示す可能性があります)を監視し、Qualysがそれをフラグ付けできます。これはAPIセキュリティの管理に非常に役立ちます。

- 統合とDevOps: Qualysは、WASを含むすべての製品に対して広範なAPIを提供しています。スキャンの自動化、レポートの取得、さらには結果を欠陥追跡システムに統合することも可能です。また、認証シーケンスやユーザーワークフローを記録できるChromeプラグイン(Qualys Browser Recorder)も提供しており、これをQualys WASにアップロードして、ログインが必要なアプリケーションの部分をスキャンできます。さらに、Qualys WASの結果は、Qualys WAFを使用している場合、そのWAFにフィードされ、迅速な仮想パッチ適用に利用できます。

- コンプライアンスとレポート: Qualysはコンプライアンスを重視しているため、WASはPCI DSS 6.6(ウェブアプリケーションの脆弱性スキャン要件)やその他のポリシーを満たすために必要なレポートを生成できます。すべての検出結果はQualysインターフェースに統合され、脆弱性管理やリスク管理ツールなどの他のモジュールと共有できます。この統一されたレポート機能は、管理層にとって大きな利点です。

業界の注目点: Qualys WASは、2023年のGigaOm Radar for Application Security Testingにおいてリーダーでした。ユーザーは、そのクラウドの利便性と継続的な監視のメリットを挙げています。一方で、UIがやや古く、初期設定(認証スクリプトなど)には学習曲線があると感じるユーザーもいます。それでも、Qualysの支援があるため、非常に堅実な選択肢です。

10. Rapid7 InsightAppSec

Rapid7 InsightAppSecは、Rapid7のInsightプラットフォームの一部であるクラウドベースのDASTソリューションです。InsightAppSecは使いやすさと統合に重点を置いており、セキュリティチームと開発者の両方が動的テストにアクセスできるようにします。Rapid7が持つ専門知識(Metasploitや脆弱性管理ツールなどの製品から得られたもの)を活用し、シングルページアプリケーションやAPIを含む最新のウェブアプリケーションを処理できるスキャナーを提供します。クラウドサービスとして、スキャナーインフラストラクチャの管理の必要性を排除します。

主な機能:

- 最新のWebアプリケーション対応: InsightAppSecは、従来のWebアプリケーションだけでなく、ReactやAngularのようなフレームワークで構築されたSPAもテストできます。JavaScriptを実行し、動的に生成されたコンテンツをクロールする機能を備えています。また、HTML5や新しいWebパターンにも対応しています。Rapid7は、レガシーなHTMLフォームから最新のクライアントサイドアプリケーションまで、あらゆるものを保護できると強調しています。

- 95種類以上の攻撃タイプ: このスキャナーは、一般的なものから複雑なものまで、95種類以上の攻撃タイプをレパートリーに含んでいます。これには、一般的なSQLiやXSSだけでなく、CRLFインジェクション、SSRF、その他のあまり一般的でないWebの欠陥も含まれます。リスクに基づいて検出結果を優先順位付けし、重要な点に集中できるようにします。

- 簡素化されたUX: InsightAppSecは、使いやすいUIで設計されています。スキャン設定は簡単で、URLとオプションのログイン情報を提供するだけで開始できます。インターフェースは、経験の少ないユーザーでも設定できるようにガイドします。スキャンが完了すると、検出結果は修復アドバイスと開発者向けの洞察とともに説明されます。また、アタックリプレイ(特定の脆弱性を露呈させたリクエストを再生して検出結果を検証する)のような機能も備えています。

- 並行スキャンとダウンタイムなし: クラウドベースであるため、ローカルリソースを気にすることなく複数のスキャンを同時に実行できます。これは、複数のアプリケーションをスキャンしたり、マルチタスクを実行したりするのに最適です(Rapid7は、彼らの側でダウンタイムなしに多くのターゲットをスキャンできると述べています)。このスケーラビリティは、多くのWebアプリケーションをスキャンする代理店や大規模組織にとって役立ちます。

- 統合とエコシステム: InsightAppSecは、より広範なRapid7 Insightプラットフォームと統合されます。例えば、脆弱性をInsightVM(彼らの脆弱性管理ツール)に送信したり、Jiraでチケットを生成したりできます。また、CIパイプラインに統合でき、自動化のためのAPIも備えています。さらに、Rapid7 InsightConnect(SOAR)を使用している場合、DASTアクション(新しいアプリケーションがデプロイされたときにスキャンをトリガーするなど)を自動化できます。

レビューのハイライト: 「私たちは脆弱性テストにRapid7を使用してきましたが、彼らは完全で効果的なソリューションを提供する上で非常に貴重であることが証明されました。」

ユーザーはRapid7のサポートとプラットフォーム全体の完成度を高く評価しています。潜在的な欠点として、製品のバグ修正が遅い場合があるという声もありますが、新機能や改善は定期的にリリースされています。

11. Tenable.io Web App Scanning

Tenable.io Web App Scanningは、TenableのTenable.ioクラウドプラットフォーム内で提供される専用のDASTソリューションです。Tenableは、使いやすく包括的なスキャナーとして位置づけられており、Tenable.ioを脆弱性管理ですでに利用している顧客にとって魅力的です。

主な機能:

- 統合プラットフォーム: Tenable.io WASは、Tenableの他のサービス(Tenable.io Vulnerability Management、Container Securityなど)と共存しており、すべての結果を単一のダッシュボードでアクセスできます。セキュリティチームにとって、インフラストラクチャとウェブの脆弱性を「シングルペインオブグラス」で管理できるのは非常に便利です。ウェブアプリケーションの脆弱性をネットワークの脆弱性と関連付けて確認し、アセットのリスクスコアを追跡し、すべてをまとめて管理できます。

- デプロイの容易さ: SaaS製品として、数クリックでスキャンを開始できます。外部のWebアプリケーションはすぐにスキャンできます。内部アプリケーションの場合、Tenableスキャナーアプライアンスをデプロイしてスキャンを実行し、クラウドにレポートを送信できます。セットアップは簡単で、Tenableはクイックスキャンとディープスキャンのテンプレートを提供しています。

- 自動クロールと監査: スキャナーはアプリケーションを自動的にクロールしてサイトマップを構築し、見つかった各ページ/フォームを監査します。一般的なインジェクションポイントと脆弱性をテストします。Tenableは、最新のWebアプリケーション(JS処理など)に対応するためにスキャンエンジンを改善してきました。一部の競合他社ほどマーケティングで強調されていませんが、実際にはほとんどの標準的な脆弱性をカバーしており、DOM XSSやJSONベースの攻撃などの特定のチェックも行います。

- 迅速な結果と増分スキャン: Tenable.io WASは迅速な価値提供を重視しています。一般的な問題に対しては数分で実用的な結果を提供できます。また、継続的なスキャン向けに設計されており、頻繁なリリースがあるアジャイル開発環境で役立ちます。

- 統合とDevOps: Tenable.ioはAPIを備えているため、ウェブアプリケーションのスキャンをプログラムでトリガーしたり、CI/CDと統合したりできます。検出結果をチケットシステムにプッシュするための統合機能もあります。Infrastructure as Codeを使用している場合、テスト環境を立ち上げ、API経由でTenable.io WASでスキャンし、その後破棄することも可能です。

- Nessusを補完: Tenableは、NessusとWASを併用することを推奨しています。Nessusはネットワークおよび基本的なWebチェック用、WASはより詳細なWebアプリケーションテスト用です。Tenable.ioでNessusスキャンを既に管理している場合、WASの追加はシームレスです。ダッシュボードでは、統合されたリスクスコアなどを表示できます。その後、Tenableのアナリティクス(Tenable Luminを使用)により、すべてのアセットタイプにわたる問題を一貫して優先順位付けできます。

注: Tenableは競合他社に追いつくため、WASへの投資を続けています。2024年には、ログインシーケンスの記録の容易化やシングルページアプリケーションのスキャン改善などのサポートを追加しました。

ユーザーからは「シンプルで、スケーラブルで、自動化されている」と評価されており、Tenableが手間をかけずに包括的なDASTを提供するというメッセージと一致しています。これは優れた「オールラウンダー」ツールです。

12. Wapiti

Wapitiは、Pythonで書かれた無料のオープンソースのWeb 脆弱性スキャナーです。Wapitiという名前は、アメリカ先住民の言葉で「エルク(大型のシカ)」を意味し、その領域で機敏かつ強力であることにふさわしいものです。Wapitiは「ブラックボックス」スキャナーとして機能します。ソースコードは不要で、一般的なDASTと同様にHTTPリクエストを通じてWebアプリケーションをファジングします。これはコマンドラインツールであり、特にオープンソース愛好家の間で人気があり、活発にメンテナンスされていることで知られています(最近のアップデートでは新しい脆弱性モジュールが追加されています)。

主な機能:

- ブラックボックスファジングアプローチ: Wapitiは、ターゲットのWebアプリケーションをクロールしてURL、フォーム、入力を検出し、ペイロードを注入して脆弱性をテストする攻撃を開始します。SQLインジェクション(エラーベース、ブールベース、時間ベース)、XPathインジェクション、クロスサイトスクリプティング(反射型および保存型)、ファイルインクルージョン(ローカルおよびリモート)、OSコマンドインジェクション、XML外部エンティティ(XXE)攻撃など、幅広いインジェクションの脆弱性をカバーしています。基本的に、入力フィールドがあれば、Wapitiはそれを突破しようとします。

- 多様な脆弱性に対応するモジュール: そのサイトに記載されているように、Wapitiのモジュールは、従来のWeb脆弱性から、CRLFインジェクション、オープンリダイレクト、外部サービスを介したSSRF(外部のWapitiウェブサイトをキャッチャーとして使用してSSRFが可能かどうかをテストできます)、HTTP PUTの検出(WebDAVが有効かどうかを確認するため)、さらにはCGIスクリプトにおけるShellshockのような脆弱性のチェックまで、あらゆるものに対応しています。この広範な対応は、無料ツールとしては驚くべきものです。

- 認証とスコープ設定: Wapitiは、Basic、Digest、NTLM、フォームベース認証(資格情報またはCookieを提供可能)など、いくつかの方法による認証スキャンをサポートしています。スコープの制限も可能です。例えば、特定のドメインやフォルダ内に留まるように指示でき、これは所有していないサードパーティのリンクやサブドメインへの攻撃を避けるのに役立ちます。必要に応じて、特定のURLを除外することもできます。

- レポート生成: 結果を複数の形式(HTML、XML、JSON、TXTなど)で出力します。HTMLレポートは素早く確認するのに便利であり、JSONは結果をプログラムで分析したりマージしたりする場合に役立ちます。レポートには、発見された各脆弱性が、それをエクスプロイトするために使用されたHTTPリクエストなどの詳細とともにリストされており、開発者が再現して修正するのに非常に役立ちます。

- Ease of Use and Maintenance: Wapiti is easy to install (available via pip) and run (wapiti -u <url> starts a scan). It’s quite fast and you can adjust the number of concurrent requests. Importantly, Wapiti is actively maintained – the latest release (as of mid-2024) added new features and vulnerabilities. The project maintainers keep it up-to-date as new exploits (like recent CVEs) arise, which addresses a common issue where open-source scanners fall behind. It being Python means it’s also easy to tweak if you’re so inclined.

コミュニティからの支持: WapitiはZAPほど有名ではないかもしれませんが、発見したユーザーはその効果を高く評価しています。Webアプリケーションの自動ファジングにおける隠れた逸品のようなものです。

GUIが付属していないため、CLIに慣れているユーザーにとっては統合のハードルが低くなります。また、その更新(2021年後半のLog4Shell検出の追加など)は、重大なセキュリティイベントに適応していることを示しています。オープンソースのAppSecツールキットを構築している場合、WapitiとZAPを組み合わせることで、多くの領域をカバーできます。

開発者向けのDASTツール ベスト5

ほとんどの開発者は、セキュリティスキャンを実行することに喜びを感じて目覚めることはありません。今これを読んでいる開発者であれば、それが真実であることをご存知でしょう。あなたは機能をリリースするためにここにいるのであり、誤検知で溢れかえるツールと格闘するためではありません。

そのため、開発者向けの最適なDASTツールは、「エンタープライズ」向けのものとは異なります。

開発者としてDASTツールを選択する際に考慮すべき点:

- CI/CDおよびIDEとの統合: ツールはビルドパイプラインに組み込まれますか、それともIDEプラグインを提供しますか?CIにおける自動化されたセキュリティテストは、マージ前に問題を検出するのに役立ちます。一部のプラットフォーム(AikidoのCI/CDセキュリティなど)は、これをシームレスにします。

- 低い誤検知とノイズ: 開発者は誤検知を追いかける時間はありません。検出結果を検証するツール(Invictiなど)や高精度なツールが好まれます。これにより、バグが検出された際に修正する価値があることが保証されます。

- 実用的な出力: 問題を修正するための明確な修復アドバイスや、コード例を提供するスキャナーを探しましょう。さらに良いことに、開発者向けのツールの中には、自動修正やプルリクエストを提供するものもあります(例えば、AikidoのAI AutoFixは特定の課題に対するパッチを生成できます)。

- 速度とオンデマンドスキャン: 開発環境では、スキャン速度が速いほど迅速なフィードバックが可能になります。増分変更や特定のURLをスキャンできるツール(毎回アプリケーション全体をスキャンするのではなく)は、反復的な開発サイクルへの統合に役立ちます。

- コスト(個人または小規模チーム向け): 特にセキュリティ予算が十分に確保されていない組織において、無料または手頃な価格のオプションは魅力的です。オープンソースツールや無料プランのあるサービスが適しています。

以下は、開発者向けのDASTツール ベスト5です:

- Aikido Security – 開発者フレンドリーなオールインワン

- OWASP ZAP – オープンソースでスクリプト可能

- Burp Suite (Community/Pro) – 手動テストの補助

- StackHawk – CI/CD統合DAST(佳作)

- Wapiti – 迅速なCLIチェック

これらのツールを選ぶ理由: これらのツールは、簡単な統合、結果の即時性、手頃な価格を重視しています。これらにより、開発者はセキュリティを「シフトレフト」させ、コードが本番環境にデプロイされるずっと前の開発段階で脆弱性を特定し、修正することができます。

これらのツールを使用することで、開発者は単体テストでコード品質を向上させるのと同様に、セキュリティを反復的に改善できます。これらのツール(特にZAPやBurpのようなインタラクティブなツール)との対話から得られる学習は、開発者のセキュリティマインドセットを向上させ、これは隠れた、しかし貴重な利点となります。

下の表は、迅速なフィードバック、容易なCI/CD統合、およびノイズの少ないレポートを必要とする開発者に最適なDASTツールを比較しています。

エンタープライズ向けのDASTツール ベスト6

企業は「いくつかのアプリ」だけを持っているわけではありません。何百、時には何千ものアプリを抱えており、それぞれがチェックされないままだと潜在的な侵入ポイントとなり得ます。このような規模は、状況を一変させます。

適切なDASTツールは、脆弱性を発見するだけではありません。広範なポートフォリオ全体でそれらを管理することです。それは、異なるチーム向けのロールベースアクセス、監査人向けのコンプライアンス対応レポート、そしてチケット管理、ガバナンス、ワークフロー自動化といった既存システムへの統合を意味します。

以下は、エンタープライズDASTツールに関する考慮事項です:

- スケーラビリティと管理: ツールは、多数のアプリケーション(場合によっては並行して)のスキャンを処理し、スキャンスケジュール、結果、ユーザー権限を一元的に管理できる必要があります。エンタープライズコンソールやマルチユーザー環境は重要です(例:HCL AppScan EnterpriseやInvicti platform)。

- エンタープライズ統合: SIEM、GRCプラットフォーム、欠陥追跡システム(Jira、ServiceNow)、ID管理(SSOサポート)などのシステムとの統合がしばしば必要とされます。また、企業のDevSecOpsツールチェーンへのカスタム統合のためのAPIアクセスも重要です。

- コンプライアンスとレポート: 企業はしばしばコンプライアンス文書を作成する必要があります。PCI、SOC2、ISO27001などの詳細なレポートを作成し、時間の経過とともにポリシーコンプライアンスを追跡できるツールは、大きな価値をもたらします。資産をタグ付け(事業部門、リスクレベルなど)し、分析(傾向、脆弱性修正のSLA)を取得する機能は、管理に役立ちます。

- サポートとトレーニング: 強力なサポート(専任のサポートエンジニア、プロフェッショナルサービス)とトレーニングを提供するベンダーがいることは重要な要素です。エンタープライズツールには、サポート問題に対するSLAが付帯しています。オープンソースツールではこの点が不足しており、そのため大企業はコストがかかるにもかかわらず商用オプションに傾倒する傾向があります。

- 包括的なカバレッジ: 企業は何かを見落とすわけにはいきません。ツールは、標準的なWeb脆弱性だけでなく、ビジネスロジックテストなどもカバーするか、テストを拡張する方法を提供することが理想的です。一部の企業はギャップを埋めるために複数のDASTツールを使用しますが、効率性の観点からは単一の堅牢なツールが好まれます。

以下は、エンタープライズ向けのDASTツール ベスト6です:

- Invicti (Netsparker) – 精度と規模

- HCL AppScan (Standard/Enterprise) – エンタープライズレガシーの力

- Micro Focus Fortify WebInspect – SDLCとの深い統合

- Qualys WAS – クラウド規模と資産検出

- Tenable.io WAS – 統合リスク管理

- Aikido Security – エンタープライズ DevSecOps プラットフォーム

これらの理由:これらは、規模、サポート、および統合に関するエンタープライズ要件を満たします。大規模な組織では、500のアプリケーションをスキャンし、「今四半期にOWASP Top 10の脆弱性数を20%削減しました」と示すエグゼクティブレポートを生成できるDASTツールは非常に価値があります。Invicti、Qualysなどのツールは、そのような種類のメトリクスとロールアップを提供します。また、企業はファイアウォールの内側にある内部アプリケーションをスキャンする必要があることがよくあります。QualysスキャナーやオンサイトのWebInspectインストールのようなオンプレミススキャンエンジンを備えたツールが必要であり、上記のすべてのオプションがこれらを提供します。

スタートアップ向けのDASTツール ベスト4

スタートアップは迅速に動きます。それが強みであると同時にリスクでもあります。小規模なチームと限られた予算では、顧客、投資家、またはコンプライアンスチェックリストがその議論を強制するまで、セキュリティはしばしば優先順位が低くなりがちです。

良いニュースは何でしょうか?堅牢なセキュリティベースラインを構築するために、20人規模のAppSecチームやエンタープライズレベルの費用は必要ありません。

DASTツールにおけるスタートアップの主要なニーズ:

- 手頃な価格: 無料または低コストのソリューション、あるいは小規模なアプリをカバーする無料ティアのあるツールが理想的です。スタートアップは、継続的なコストを避けるためにオープンソースを検討することもあります。

- シンプルさ: 専任のセキュリティエンジニアがいない場合があるため、開発者またはDevOpsがスキャンを実行することになります。ツールはセットアップが容易(インフラストラクチャを避けるためSaaSが望ましい)で、結果の解釈も容易である必要があります。

- 迅速な成果: スタートアップは、最も重要な問題(例:一般的な設定ミス、明白な脆弱性)を迅速に発見するツールから恩恵を受けます。これは基本的に健全性チェックです。最も網羅的なスキャナーは必要ないかもしれません。初期段階では、高リスク項目を捕捉できるもので十分な場合が多いです。

- 開発ワークフローとの統合: スタートアップはしばしばモダンでアジャイルな開発を行っています。GitHub Actionsなどと統合できるツールは、重いプロセスなしにセキュリティを自動化するのに役立ちます。

- スケーラビリティ(将来性):最優先要件ではないものの、規模の拡大(より多くのアプリケーション、より多くのスキャン)に対応できるツールは利点であり、規模が拡大してもツールを切り替える必要がありません。ただし、初期段階ではコストがこれを上回る可能性があります。

以下は、スタートアップ向けのDASTツール ベスト4です:

- OWASP ZAP – 無料で信頼性がある

- Aikido Security – フリーティア&オールインワン

- Acunetix (by Invicti) – SMBフレンドリーなオプション

- Burp Suite Community – 学習と手動での調査

これらのツールを選ぶ理由: これらは費用がかからないか、スタートアップの予算に容易に収まり、専任のスペシャリストを必要としません。スタートアップの目標は、攻撃者にとって「低い位置にある果実」(簡単に手に入れられる標的)となることを避けることです。これらのツールを実行することで、明白な問題(デフォルトの認証情報、公開された管理エンドポイント、SQLインジェクションなど)を捕捉し、最小限の投資でセキュリティ体制を劇的に向上させることができます。

さらに、OWASP ZAPのような認知されたツールを使用していることを示すことは、見込み顧客からの避けられないセキュリティ質問票が来た際に信頼を高めることにつながります。

無料DASTツール ベスト4

費用をかけずにWebアプリのセキュリティを向上させたいと考える人は、これらのツールに惹かれるでしょう。これには、趣味の開発者、学生、小規模な組織、あるいはソリューションを購入する前に実験を行う大企業も含まれます。

この文脈における「無料」とは、完全なオープンソース製品、または商用製品の無料ティア版を意味します。

無料のDASTオプションには通常、機能、サポート、またはスキャン深度においていくつかの制限がありますが、基本的なニーズに対しては非常に大きな価値を提供します。

最適な無料ツールの基準/特性:

- コストゼロ、制約なし:(短期間の試用版ではなく)真に無料で利用できること。理想的にはオープンソースであるか、コミュニティによってサポートされていること。

- 有効性: 無料ツールであっても、十分な数の脆弱性を検出できるべきです。OWASP Top 10の問題をカバーすることが最低限の要件となります。

- コミュニティサポート: 無料ツールは、多くの場合、コミュニティフォーラム、ドキュメント、およびアップデートに依存しています。活発なコミュニティは、ツールが有用であり続けることを保証します。

- 使いやすさ vs. 学習曲線: 無料ツールの中にはすぐに使えるものもあれば、スキルを要するものもあります。ここでは、「すぐに実行できる」ものから、より専門知識が必要なもの(費用よりも時間を投資する意欲のある方向け)まで、様々なツールをご紹介します。

以下は、無料DASTツール ベスト4です:

- OWASP ZAP

- Nikto

- Wapiti

- Burp Suite Community Edition

注記: 多くの商用ベンダーは、Acunetixの14日間トライアルやQualysの限定無料スキャンなどの無料トライアルを提供していますが、これらは持続可能なソリューションではありません。そのため、ここでは期間限定ではない、長期的に無料で利用できるツールに限定してご紹介します。

これらを選ぶ理由: 金銭的な障壁なしに、基本的な機能(およびそれ以上)をカバーします。無料ツールはセキュリティを民主化するために不可欠であり、誰でもアプリケーションをテストできるようにします。予算がゼロの企業でも、これらを使用してセキュリティ体制を改善できます。

複数の無料ツールを組み合わせて実行することがよく推奨されます。それぞれのツールが他のツールが見落とす可能性のあるものを見つけることがあるためです。例えば、Nikto + ZAP + Wapiti を一緒に実行し、もし3つすべてがアプリケーションが「クリーン」であると判断すれば、明らかな問題は対処されている可能性が高いです。これらすべてを一銭も費やすことなく行えます。

オープンソースDASTツール ベスト4

これは、セキュリティ愛好家、オープンソースソリューションにコミットしている組織、またはツールに対する完全な透明性と制御を求める人々の関心を引くでしょう。オープンソースツールは、教育機関や、コミュニティによって監査されたソフトウェアを好む厳格な調達規則を持つ企業にも支持されています。

「オープンソース」は「無料」と重複しますが、ここでは特にソースコードが公開されており、通常はコミュニティ(多くの場合OWASPや類似の組織の下で)によって維持されているツールを指します。その利点は、スキャナーのコードを監査し、カスタマイズし、隠れたブラックボックスの挙動がないことを信頼できる点にあります。

以下は、主要なオープンソースDASTツールです(上記と一部重複します):

- OWASP ZAP

- Wapiti

- Nikto

- OWASP ZAP’s Add-on Community (特筆すべき点)

なぜオープンソースなのか?セキュリティは信頼が重要です。オープンソースDASTを使用すると、どのようなテストが実行され、データがどのように処理されるかを正確に検査できます(機密性の高いアプリケーションをスキャンする場合に重要です。例えば、コードを見ることができるため、ツールがデータを吸い上げているわけではないとわかります)。また、ツールがニーズに完全に合わない場合でも、変更する権限があることを意味します。資金ではなくエンジニアリングの労力を投資する意思のある組織は、これらのプロジェクトから非常にカスタマイズされたDASTソリューションを構築できます。

DevSecOps向けのDASTツール ベスト6

DevSecOpsは、開発、セキュリティ、運用間の高度な自動化とコラボレーションにより、セキュリティチェックを継続的インテグレーションおよび継続的デリバリーパイプラインに統合するプラクティスです。これらのチームは、ヘッドレスで実行でき、機械可読な出力を生成し、セキュリティ基準に基づいてビルドをゲートできるツールを求めています。また、彼らは「シフトレフト」(開発者が早期に使用)できるツールや、本番稼働後も継続的に使用できるツールを好む傾向があります。

DevSecOps DASTの重要な要素:

- CI/CD連携: ツールはCLIまたはREST APIを備えているべきであり、理想的には、主要なCIシステム(Jenkins、GitLab CI、GitHub Actions、Azure DevOpsなど)用のプラグインがあるべきです。パイプラインの一部として簡単に起動できる必要があります(コンテナ化されたバージョンが役立ちます)。

- 自動化対応出力: JSONやSARIFなどの形式で結果が出力され、他のシステムで自動意思決定のために利用できること。例えば、新しい高深刻度脆弱性が見つかった場合にビルドを中断するなど、スキャナーの出力を自動的に解析できることが求められます。

- インクリメンタルまたはクイックスキャン: 完全なDASTスキャンは時間がかかる場合があり、CIにとって課題です。より高速なモードを提供したり、特定のコンポーネント(重要なエンドポイントのタグ付けなど)をターゲットにできるツールは有用です。別のアプローチは、テストスイートとの統合です。例えば、統合テストの実行中にアプリを攻撃する(一部の高度な設定ではこれを行います)。

- 環境の柔軟性: DevSecOpsは一時的なテスト環境を立ち上げる場合があります(例:アプリのブランチをテストサーバーにデプロイし、スキャンしてから破棄する)。動的なURLを簡単に指定でき、多くの手動設定なしで常に変化する環境を処理できるDASTツールがここで際立ちます。

- フィードバックループ: DevSecOpsの理想は、開発者への即時フィードバックです。そのため、プルリクエストにコメントしたり、自動的にチケットを開いたり、チャットで結果を通知したりできるDASTツールは、迅速なフィードバック文化を育みます。

DevSecOpsのための 主要ツール/アプローチ:

- Aikido Security – パイプライン自動化

- OWASP ZAP (Dockerized) – The DevOps Workhorse

- StackHawk – CI向けに特化して構築

- Invicti/Acunetix – CIプラグイン

- Burp Suite Enterprise – パイプライン連携

- Tenable.io WAS – クラウドフック

まとめると、自動化が最も重要です。自動化のために構築されていないツールでも、パイプラインで(創造的なスクリプトを介して)使用することは可能ですが、DevSecOpsを機能と統合で認識しているツールは時間を節約できます。上記の選択肢は、本質的に自動化に適している(ZAP、Aikido、StackHawk)か、市場の需要によりそれをサポートするように進化してきた(Invicti、Burp Enterprise)かのいずれかです。

DevSecOpsチームは、DASTの複数のステージを頻繁に利用します。CIでの迅速な軽量スキャン(数分で明らかな問題を発見するため)と、デプロイ後のより詳細なスキャン(時間がかかる場合がありますが、開発者をブロックしません)です。選択されたツールはその戦略をサポートする必要があります。

APIセキュリティのためのDASTツール ベスト6

対象読者: 特にWeb API(REST、SOAP、GraphQL)の脆弱性をテストする必要があるチーム。これには、バックエンド開発者、APIプラットフォームエンジニア、マイクロサービスに焦点を当てたセキュリティテスターが含まれます。APIセキュリティテストはWeb UIテストとは少し異なります。ブラウザインターフェースがないため、APIスキーマを解析し、JSON/XMLペイロードを処理し、認証トークンや多段階API呼び出しのようなものを理解できるツールが求められます。

APIに特化したDASTのための主要な機能:

- API仕様のインポート: ツールは、Swagger/OpenAPIまたはPostmanコレクションをインポートして、どのようなエンドポイントが存在し、その形式を知るべきです。これにより、時間を節約し、容易に発見できないものも含め、すべてのAPIエンドポイントの網羅性を確保できます。

- GraphQLサポート: GraphQL APIは現在一般的であり、それらをテストするには特別な処理(イントロスペクションクエリ、ネストされたクエリ)が必要です。優れたAPI DASTは、GraphQL用のモジュールを備えているべきです(例:深くネストされたクエリによるサービス拒否のようなGraphQL固有の脆弱性のチェック)。

- SOAPおよびレガシーAPIサポート: エンタープライズでは依然として関連性があります。WSDLのインポートやSOAP呼び出しの記録によってSOAPサービスをテストできるツールです。また、gRPCのようなものの処理も検討されるかもしれません(ただし、gRPCのDASTサポートはまだ初期段階であり、一部のツールはプロキシを介してgRPCをRESTライクなテストに変換します)。

- 認証とトークン: APIテストでは、APIキー、OAuthトークン、JWTなどを処理する必要があります。ツールは、これらの情報(設定ファイルやログインスクリプト経由など)を簡単に提供できるようにし、認可されたエンドポイントをテストできるべきです。ID操作によるIDOR(不適切な直接オブジェクト参照)など、認可ロジックをテストできれば尚良いでしょう。

- 非HTMLレスポンスの処理: APIはJSONまたはXMLを返します。スキャナーはHTMLページを期待すべきではなく、JSONをパースして、JSONコンテキストでのXSSやAPIレスポンス内のSQLエラーなどの問題を発見できるべきです。一部の古いスキャナーはHTMLレスポンスのみを対象としており、APIには不十分です。

- レート制限への対応: APIへの過度なアクセスは、レート制限をトリガーしたり、IPアドレスがブロックされたりする可能性があります。APIに特化したスキャナーは、サービスの中断を避けるため(本番APIをテストする場合に重要)、レート制限を尊重したり、適切にスロットリングしたりする設定を含む場合があります。

以下は、APIセキュリティ向けの主要なDASTツールです。

- Invicti (およびAcunetix) – APIディスカバリーとテスト

- Qualys WAS – APIおよびOpenAPI v3サポート

- OWASP ZAP – API用アドオン付き

- Burp Suite – 手動APIテストに最適

- Postman + Security Collections – (DASTの強化)

- Aikido Security – APIスキャン機能内蔵

これらのツールを選ぶ理由: APIエンドポイントは機密データを保持することが多く、認証バイパスや過剰なデータ露出などの問題が発生しやすいです。従来のDASTツールは歴史的にウェブページに焦点を当てていましたが、ここに挙げたツールはAPIファーストのトレンドに対応しています。これらのツールを使用することで、バックエンドAPIがフロントエンドと同様にテストされていることを保証します。

現在、多くの情報漏洩がAPIを介して発生していることを考えると(FacebookのAPI経由のユーザーデータ漏洩やT-MobileのAPI問題を思い出してください)、APIセキュリティに焦点を当てることは極めて重要です。悪意のあるAPI消費をシミュレートできるツールは、これらの欠陥を発見するための手段となります。

Webアプリケーション向けのDASTツール ベスト6

これは広範に聞こえるかもしれませんが(ほとんどのDASTはWebアプリ向けであるため)、ここでは、従来のWebアプリケーション(ウェブサイト、ポータル、Eコマースサイト)のテストに特化している組織、おそらくリッチなユーザーインターフェースを持つ組織として解釈します。彼らは、これらの環境でWebアプリの脆弱性を発見するのに最も優れたパフォーマンスを発揮するツールを求めています。このカテゴリは基本的に、「Webアプリ(ブラウザ、フォーム、ユーザーアカウントなど)のセキュリティが主な懸念事項である場合、どのツールが全体的に最も効果的か?」という問いに答えるものです。

純粋なウェブアプリケーションスキャン(APIやその他のニッチな分野とは対照的に)における重要な側面:

- クローリングとカバレッジ: ウェブアプリケーションスキャナーは、スクリプトやユーザーイベントによって生成されるリンクを含め、すべてのリンクを効果的にクロールする必要があります。より優れたクローリングアルゴリズム(ヘッドレスブラウザ、SPAの処理など)を持つツールは、アプリケーションのより広い範囲をカバーします。

- セッション管理: Webアプリは、複雑なログインと状態(ショッピングカート、多段階ワークフロー)を持つことがよくあります。優れたWebアプリDASTツールは、記録されたマクロやスクリプトロジックを介してこれらを処理できます。

- 脆弱性の深さ: Webアプリでは、XSS、SQLi、CSRF、ファイルインクルージョンなどが重要です。例えば、一部のツールは、XSS(反射型、保存型、DOMベース)に対して他のツールよりも包括的なチェックを備えています。ツールが保存型XSS(送信に1ページ、トリガーに別のページを伴う場合がある)をどれだけうまく発見できるかが、優れたツールと一般的なツールを分けるポイントとなります。

- 誤検知処理: 大規模なウェブアプリケーションでは、何百もの検出結果が得られる可能性があります。悪用可能性を検証したり、明確に優先順位付けしたりするツールは、実際の課題に焦点を当てるのに役立ちます。

- クライアントサイドセキュリティチェック: 最新のWebアプリでは、クライアントサイドストレージの安全でない使用や、サードパーティスクリプトの脆弱性などの問題が発生する可能性があります。一部のDASTツールは現在、既知の脆弱性を持つスクリプトがサイトにロードされているか、またはContent Security Policyが欠落している場合にフラグを立てます。これらは、純粋な脆弱性検出を超えた、より「Webアプリ固有」のチェックです。

Webアプリケーション向けの主要なDASTツール:

- Aikido Security

- Invicti (Netsparker)

- Burp Suite Pro

- Acunetix

- OWASP ZAP

- HCL AppScan Standard

これらを選ぶ理由: これらは、一般的なWebアプリケーションに存在する多種多様な脆弱性を発見する最良の機会を提供します。Webアプリケーションは様々な機能を備えた広範なものになり得ますが、これらのツールはWebサイト全体をエンドツーエンドでスキャンする実績があります。

InvictiやBurpのようなツールは、広範囲をカバーするものと詳細を掘り下げるものとして、しばしば連携して使用されます。AcunetixやAppScanは、アナリストが使用することで、多くのセキュリティチームが企業Webアプリケーションの定期的な評価で信頼する構造化されたスキャンアプローチを提供します。そして、オープンソースであるZAPは、その機能を民主化します。

要するに、「このウェブポータルがあり、できるだけ多くのセキュリティ問題を見つけたい」という目標がある場合、上記のツールは最初に検討すべきものの一つとなります。

REST API向けのDASTツール ベスト6

これはRESTful APIに焦点を絞ったものであり(上記のAPIセキュリティのサブセットと見なすこともできますが、ここでは特にRESTに限定します)。これらのツールは、REST API(HTTP上のJSON、ステートレス設計)を開発するチーム、モバイルアプリのバックエンドやSPAのバックエンドを含むチーム向けで、APIに脆弱性がないことを確認したい場合に利用されます。

REST API DASTの重点分野:

- Swagger/OpenAPI連携: RESTにとって非常に重要です。REST APIのSwagger仕様を取り込めるツールは、すべてのエンドポイント、メソッド、および期待されるパラメータを列挙できるため、スキャンをより効果的にします。

- REST固有の脆弱性: 不適切なHTTP動詞の処理(例:GETとPOSTの混同)、レート制限の欠如、および典型的なRESTの誤設定(例:許可されるべきでない場所でのHTTP PUTの許可、冪等であるべきだがそうでないメソッドなど)のテスト。

- Parameter fuzzing: REST endpoints often take JSON bodies. The scanner should try fuzzing JSON parameters with injection payloads, nested JSON objects, etc. Also, testing query parameters in URLs for REST endpoints (like /users?filter=<script>).

- 認証/認可: 多くのREST APIはトークン(Bearerトークン)を使用します。ツールは、それらをすべてのリクエストに添付する処理を行う必要があります。さらに、RESTでの認可テスト(URL内のIDを別のユーザーのIDに変更するなど)は、一部のDASTツールが試みるものです(ただし、真の認可ロジックテストはDASTの範囲を超える可能性があります)。

- APIにおけるCSRF: 多くの人は、APIが認証にクッキーを使用しない場合、CSRFの影響を受けないと考えていますが、一部のAPIではクッキーを使用します(またはクッキーとトークンの両方を許可します)。例えば、スキャナーは、クッキーが使用される場合に状態変更エンドポイントがCSRF保護を備えているかどうかを確認できます。

REST API DAST向けの主要ツール ベスト6:

- OWASP ZAP (OpenAPIアドオン付き)

- Postman + OWASP ZAP シナジー

- Invicti/Acunetix

- Burp Suite Pro

- Wapiti

- Tenable.io WAS

これらが重要な理由: REST APIは至る所に存在します(現代のWeb/モバイルアプリには必ずあります)。REST APIにおけるインジェクションは、Webフォームにおけるインジェクションと同様に壊滅的な被害をもたらす可能性があります。上記のツールは、特にRESTのテストにおいて実績のある機能を持っています。実際、多くのツールがOWASP API Security Top 10に準拠しており、これはRESTに重点を置いています。

InvictiやQualys WASのようなツールは、それらのカバレッジを明示的に言及しています(例えば、API Top 10で1位であるBOLA(Broken Object Level Authorization)など。一部のスキャナーはIDファジングによって検出を試みます)。

これらのツールをREST APIに適用することで、静的コード分析では見逃されがちな問題(特に設定ミスやアクセス制御の誤り)を検出するのに役立ちます。これらは実際のクライアントコールをシミュレートし、これは攻撃者がAPIにアプローチする方法と同じです。

モバイルアプリ向けDASTツール ベスト6

DASTの文脈でモバイルアプリについて話す場合、主にモバイルアプリが通信するバックエンドサービス、およびモバイルアプリ内のWebビューや組み込みブラウザに関心があります。

純粋なモバイルアプリのバイナリセキュリティ(ハードコードされたキーのAPKチェックなど)は別の領域です(おそらくモバイルSAST)。しかし、モバイル向けDASTは、モバイルアプリのサーバーサイドインターフェースと、場合によってはネットワーク通信をテストすることを意味します。対象者は、モバイルクライアントとサーバー間のインタラクションが安全であることを確認するモバイル開発者やセキュリティテスターです。

主要な側面:

- モバイルが使用するAPIエンドポイントのテスト: 多くのモバイルアプリはREST/GraphQL APIを使用しており、これはAPIスキャンに戻ります。しかし、内部APIの場合、これらのドキュメントがない可能性があります。そのため、モバイルトラフィックの傍受が最初のステップとなります。

- 認証フローの処理: モバイルアプリはOAuthフロー、またはトークンを使用したカスタム認証を使用する場合があります。モバイル向けDASTツールは、これらのトークンをキャプチャして再利用する必要があります。多くの場合、最も簡単な方法は、モバイルアプリをプロキシし、認証済みセッションをキャプチャすることです。

- ウェブビューのテスト: モバイルアプリの中には、ハイブリッド型やウェブビューコンポーネントを持つものがあります。これらはURLを取得できれば、通常のウェブアプリと同様にテストできます。例えば、銀行アプリにウェブページのウェブビューであるFAQセクションがある場合、それが脆弱であればアプリを介した攻撃ベクトルとなり得るため、XSSなどのスキャンを行うべきです。

- 安全でないプロトコルのチェック: モバイルトラフィックを検査するDASTは、アプリがHTTPSではなくHTTP URLを呼び出しているか、または無効なSSL証明書を受け入れているかを検出する可能性があります(一部のツールは、無効な証明書を使用したMITMによって、アプリがまだ接続するかどうかをテストできます)。

- ワークフローと状態: モバイルでのインタラクションの中には、ステートフルなシーケンス(商品をカートに追加し、その後購入するなど)があります。これらをシミュレートするには、モバイルアプリのスクリプト化、または自動化されたスクリプトを介した呼び出しの再現が必要になる場合があります。これは複雑なため、そのようなシーケンスを記録および再生できるツールが役立ちます。

モバイルアプリDASTのトップ6ツール/手法:

- Burp Suite – モバイルテスト スタンダード

- OWASP ZAP – モバイルプロキシとスキャン

- HCL AppScan (Mobile Analyzer付き)

- Aikido Security – フルAppSecプラットフォーム(モバイル対応)

- Postman for Mobile API + ZAP

- Nessus / Nexpose など – 環境チェック

これらが重要な理由: モバイルアプリは、証明書ピンニングなど、DASTを妨げる可能性のある独自の課題を導入します。しかし、上記のアプローチは、セキュリティプロフェッショナルがモバイルアプリとサーバー間の通信を把握するために使用するものです。

Burp Suiteはその柔軟性から、モバイルアプリのペンテストにおける事実上の標準ツールです。ZAPも設定に少し手間はかかりますが、同様の機能を無料で実現できます。これらのツールにより、次のような問題を発見できます。

APIはユーザー提供のIDを信頼していますか(データ漏洩につながる可能性があります)?

モバイルアプリはSSL検証に失敗しますか(中間者攻撃を許容しますか)?

アプリが呼び出す、明らかではない隠されたエンドポイントはありますか?

モバイルバックエンドにDASTを使用することで、攻撃者がモバイルアプリを分解し、細工されたAPIリクエストを送信した場合の行動をシミュレートできます。これは非常に重要です。多くのモバイル侵害(UberのAPI漏洩やSnapchatの過去のAPI問題を考えてみてください)は、モバイルアプリをリバースエンジニアリングしてAPIを悪用する者によって引き起こされています。上記の方法で適用されるDASTツールは、攻撃者がそれらの脆弱性を悪用する前に、それらを検出できることがよくあります。

まとめ

2025年のWebアプリケーションセキュリティにはプロアクティブなアプローチが求められます。攻撃者は常にWebサイト、API、モバイルアプリの脆弱性を探っています。Dynamic Application Security Testing (DAST)ツールは、そのプロアクティブな防御の要であり、攻撃者の視点からアプリケーションの脆弱性を把握できます。DASTツールは、動的に攻撃をシミュレートすることで、忘れられたフォームのSQLインジェクションから、脆弱な暗号を受け入れる設定ミスのあるサーバーまで、静的コードレビューでは見過ごされがちな問題を特定し、修正するのに役立ちます。

アプリケーションセキュリティを次のレベルへ引き上げませんか?Aikidoのオールインワンプラットフォームで無料で始めましょう。

こちらもおすすめです:

- トップAPIスキャナー – DASTを補完する詳細なAPI固有のテスト。

- トップASPMツール7選 – SDLC全体でDASTの検出結果をオーケストレーションします。

- 自動ペネトレーションテストツール トップ – ペンテストグレードのカバレッジでさらに自動化。