ブログへようこそ

ISO 27001:2022に備えるには

ベンダーのセキュリティレビューを乗り切る

セキュリティにおいては、あらゆるものが常に進化しており、規格も例外ではない。ISO 27001:2022は、間もなくISO 27001:2013に取って代わる。2022年版では、2013年版からの重要な要求事項は削除されませんでした。しかし、主に2つのカテゴリーで、多くの変更があります:

- 新しいセキュリティ・コントロールの数々

- 2013年の古いチェックの多くを統合した。

このブログでは、セキュリティに重点を置いた新しいものだけに焦点を絞ろう。

ISO 27001:2022の改訂では、11の新しい管理が導入された

A.5.7 脅威インテリジェンス

この重要なISO 27001:2022の管理は、脅威に関する情報を収集し、それらを分析して適切な保護措置を講じることにあります。これは、特定の攻撃や、攻撃者が使用している卑劣な手法や技術についてスクープを得ることを意味する。さらに、最新の攻撃傾向を監視することも必要だ。このような情報は、組織内部だけでなく、政府機関からの発表やベンダーのレポートなど外部の情報源からも収集する必要がある。何が起きているかを常に把握することで、A.5.7に準拠することができる。

Aikido このために作られたかのようだ。Aikido 文字通り、このためにあるのです。

A.5.23 クラウドサービス利用のための情報セキュリティ

このISO 27001:2022の要件に準拠するためには、クラウド上の情報をより適切に保護するために、クラウドサービスに対するセキュリティ要件を設定する必要があります。これには、クラウドサービスの購入、使用、管理、使用終了が含まれます。

Aikido には、クラウド・セキュリティ・ポスチャ管理(CSPM)ツールが組み込まれています。

A.5.30 事業継続のためのICTレディネス

このコントロールには、情報通信技術を潜在的な混乱に備えておく必要がある。なぜか?必要なときに必要な情報や資産を利用できるようにするためです。これには、準備の計画、実施、メンテナンス、テストが含まれます。

このISO 27001:2022の要件に準拠できるよう、Aikido リージョンをまたいだバックアップ能力など、大規模なクラウドの混乱への備えをチェックします。この機能はAWSでもデフォルト設定ではありません。

A.7.4 物理的セキュリティ監視

このISO 27001:2022の管理は、他の管理とは少し異なり、物理的なワークスペースに焦点を当てています。許可された人だけがアクセスできるようにするため、機密性の高いエリアを監視する必要があります。オフィス、生産施設、倉庫、その他物理的に使用するあらゆるスペースが対象となります。

᥋ ヒント:地元の道場に行く時です!これには本物のAikido必要だ!(武道)😂。

A.8.9 コンフィギュレーション管理

この管理では、技術のセキュリティ設定の全サイクルを管理する必要がある。その目的は、適切なセキュリティレベルを確保し、不正な変更を回避することである。これには、構成の定義、実装、監視、レビューが含まれる。

🎯 ここで重要なことの1つは、各ブランチのgit(GitHub)で正しいセキュリティが設定されていることを確認することです。

Aikido 、あなたのクラウドにおける設定の問題の多くを検証します。また、IACを使用してクラウドを定義していることを確認し、クラウド内の設定のドリフトを防ぎます。

A.8.10 情報の削除

この管理に従う必要がなくなったら、データを削除しなければなりません。なぜか?機密情報の漏洩を防ぎ、プライバシーやその他の要件に準拠できるようにするため。これには、ITシステム、リムーバブルメディア、クラウドサービスでの削除が含まれます。

⚠️ このようなコントロールはAikido カバーできない。

A.8.11 データマスキング

ISO 27001:2022では、機密情報の露出を制限するために、アクセス制御とともにデータマスキング(別名、データ難読化)を使用することを求めています。これは主に個人を特定できる情報(PII)を意味し、すでに強固なプライバシー規制があるからです。さらに、他のカテゴリーの機密データも含まれる可能性があります。

⚠️ このコントロールは、ロギングシステムなどに間違ったPIIを記録しないようにすることです。幸運なことに、ほとんどの最新のシステム(例えばSentry)には、この要求に対する何らかの組み込みフィルターがあります。しかし、Aikido この制御をチェックするようには作られていません。

A.8.12 データ漏洩防止

このコントロールのためには、機密情報の不正な漏洩を避けるために、様々なデータ漏洩対策を施す必要がある。また、そのようなインシデントが発生した場合は、タイムリーに検知する必要があります。これには、ITシステム、ネットワーク、あらゆるデバイス内の情報が含まれる。

Aikido ἿAikido 、お客様のクラウドに、不要なデータ漏洩を引き起こす可能性のあるセキュリティの誤設定がないことを確認します。

A.8.16 モニタリング活動

この統制では、異常な活動を認識し、必要に応じて適切なインシデント対応を発動するために、システムを監視することが要求されます。これには、ITシステム、ネットワーク、アプリケーションの監視が含まれます。

🎯 一度アプリをセットアップしたら、メールを受信トレイのアーカイブに溜めておくだけでは不十分です。Slackにアラートを送るようにするのがベストだ。そして、何だと思う?Aikido こうしている。

A.8.23 ウェブフィルタリング

ITシステムを保護するために、ウェブフィルタリングコントロールは、ユーザーがアクセスするウェブサイトを管理する必要があります。こうすることで、システムが悪意のあるコードによって侵害されるのを防ぐことができます。また、ユーザーがインターネット上の違法な素材を利用することも防げます。

実際には、AWS WAFやCloudflareのようなあらゆる種類のWAFを使用することを意味します。Aikidoこれらの存在を監視しています。

A.8.28 セキュアコーディング

ISO 27001:2022は、セキュアコーディングにも関係している。この管理では、セキュアコーディングの原則を確立し、ソフトウェア開発に適用することが求められます。なぜか?ソフトウェアのセキュリティ脆弱性を減らすためです。いつ?コーディング前、コーディング中、コーディング後の活動が含まれます。

これは、Aikido静的アプリケーション・セキュリティ・テスト(SAST)で、クラス最高のオープンソース・ソフトウェア上に構築されています。さらに、Trivy上に構築された、私たちのソフトウェア構成分析(SCA)を使うことができます。

AikidoISO27001:2022への対応

まだISO 27001:2013の段階であれば、やるべきことがあるでしょう。しかしご心配なく。短期間でISO 27001:2022に対応することは可能です。

アプリケーションを素早くセキュアにしたい場合、Aikido コードとクラウド・コントロールに関する状況を完全に把握することができる。

自分の実力を知りたい?今すぐAikidoあなたのコンプライアンスをチェックしましょう!ほんの数分でできます。https://app.aikido.dev/reports/iso

ISO認証取得経験者とのチャットにご興味がおありですか?下記のフォームにご記入ください。

CI/CDプラットフォームがハッキングされるのを防ぐ

認証情報漏洩後のクラウド乗っ取りを防ぐ

継続的インテグレーションと継続的デリバリー/デプロイメント(CI/CD)ツールは、もはやどんなスタートアップにとっても贅沢品ではない。最も勢いのあるスタートアップは、大きな、野心的なアイデアを出荷するためには、小さな、漸進的でレビューしやすい変更を出荷することが最も効果的であることを学んだ。最も生産性の高いスタートアップは、1日に40回出荷している。なかには、1日に80回も出荷する企業もある。これは、CircleCI、GitHub Actions、GitLabのパイプラインのようなCI/CDツールを活用することで、安全に行うことができる。

CI/CDはハッカーを惹きつける

最近では、多くの新興企業や大企業がこうしたツールを利用している。クラウドにコードをデプロイさせるためには、特別なAPIシークレットをツールの中に保存しなければならない。そのため、CI/CDツールはハッカーにとって価値の高いターゲットとなる。実際、これらのツールは常にハッキングされてきた歴史がある。

これらのインシデントは、最近公表された情報漏えいのほんの一部である:

CircleCI breach retrospective w/ IOC and TTP

Quick TLDR:

1. eng laptop上のマルウェア

2.リモートセッション用のアクティブなSSOセッションを盗んだ

4.本番用アクセストークンを生成

5.顧客のENV、トークン、キーの流出。

6.CircleCI暗号化キーも流出https://t.co/25x9t5NLG6。

- ライアン・マクギーハン (@Magoo)2023年1月14日

サークルCIは2023年1月に侵入された

- コードシップ「重大なセキュリティ通知:GitHub違反」 (2020年)

- GitHub「オープンソースプロジェクトにおけるGitHubアクションの悪用」(2022年)

- GitLab:「Oktaの情報漏えいの可能性に対応するために取った措置」(2022年)

- Jenkins:「Jenkinsの重大なバグが発見された」(2020年)

お分かりのように、それはかなり定期的に起きていることだ。あなたはどのように守っていますか?

このような侵害からクラウドインフラを守るにはどうすればいいのか?

これらのCI/CDプラットフォームがハッキングされた場合、通常は侵害を公表する。それは、侵害に気づいてから1日以内に起こる傾向がある。しかし、情報漏洩が発覚するまでに数週間活動することもある。残念なことに、その時間はプラットフォームのすべての顧客へのアクセスをエスカレートさせるために使われる可能性がある。

Aikido CI/CDの守備範囲を特定するのに役立つ

幸いなことに、選択したプラットフォームがハッキングされても安全でいられるようにする方法がいくつかある。Aikido SecurityのAWSとの新しい統合は、あなたのクラウドが以下の対策のいずれかを積極的に講じていない場合に警告を発します。Aikidoの無料トライアルアカウントを使って、お使いのクラウドにこれらのスレッドに対する防御策がすでにあるかどうかを確認してください。

CI/CDを守るために取るべきステップ:

- CI/CDプラットフォームにIAMロールを割り当てるときは、IPで制限されていることを確認する。ほとんどのCI/CDツールには、特定のIPアドレスからのトラフィックのみを送信するオプションがある。このオプションにより、盗まれたAPIトークンはCI/CDインフラストラクチャの外では使えなくなる。ハッカーは自分のサーバーでAPIトークンを使うことができないので、サーバーの動作が大幅に遅くなり、完全にブロックされる可能性もある。

- CI/CDプラットフォーム用の認証情報を作成する際は、最小限のアクセスになるように時間をかけること。管理者権限を与えないこと。

- クラウドを複数のアカウントに分割しましょう。こうすることで、情報漏えいの影響を最小限に抑えることができます。例えば、ステージング環境の認証情報が侵害されても、本番環境が侵害されることはありません。

- シングルサインオン(SSO)または多要素認証(MFA)を使用する。当然のことです。

悲しいことに(しかし現実的に)、CI/CDはいつかハッキングされると考えるべきだ。だから、その時が来たら、すべてのデプロイトメントトークンを早急にローテーションするようにしてほしい。

セキュリティー評価報告書でより早く取引を成立させる方法

競争の激しい今日のビジネス界において、新興企業は取引を成立させるために多くの課題に直面している。最も重要なことの一つは、潜在的なリードとの信頼関係を築くことだ。特にセキュリティーに関することだ。潜在的な顧客との信頼関係を確立することは、新興企業の成功にとって非常に重要である。

そこで、この問題を解決するための新機能を発表します:セキュリティ評価レポート

新興企業が包括的なセキュリティ評価レポートを共有すれば、セキュリティに関して本気であることを示すことができる。信頼関係を素早く築き、取引を成立させるスピードを速めることができる。

このブログポストでは、レポート機能がどのように機能するのかをご紹介します。また、スタートアップ企業が最初から信頼を伝える必要がある理由と、それがどのようにしてより多くのビジネスを獲得することにつながるかについても見ていきます。

セキュリティ評価報告書の内容

信頼とは、オープンで正直であることだ。Aikidoセキュリティ評価レポートでは、そのような情報が公開されている!顧客は、スタートアップのセキュリティ対策、OWASPトップ10スコア、脆弱性に関する情報を得ることができる。顧客は、スタートアップがどの程度のスピードでリスクに対処しているのかさえ知ることができる。このような情報を積極的に共有することで、スタートアップ企業は、すべての人のデータを安全かつ健全に保つことに真剣に取り組んでいることを証明することができる。

オーダーメイドの承認フロー

すべてをオープンにする必要はありません。そのため、当社のセキュリティ評価レポートでは、新興企業が共有したい情報を正確にカスタマイズできるようにしています。こうすることで、本当に必要な情報のみを共有することができます。これは、すべてを公開することなく、内緒の情報を提供するようなものです。スタートアップ企業は、機密情報を管理し続けることができる。その一方で、リードには前進するために必要な安心感を与えることができる。

公平な基準とベストプラクティス

当社のセキュリティ評価レポートは、一流の基準とベストプラクティスに従っています。その結果、新興企業の信頼性と専門性が高まります。

ISO 27001:2022

ISO/IEC 27001は、情報セキュリティマネジメントシステムの国際規格である。ISO/IEC 27001は、情報セキュリティマネジメントシステムの国際規格であり、組織や専門家が認証されるためのコンプライアンス要求事項のリストを提供している。さらに、組織が情報セキュリティマネジメントシステム(ISMS)を確立、実装、維持、改善するのを支援する。Aikido 、コードとクラウドセキュリティに関連するすべての項目を分析し、監視を自動化します。

SOC 2

SOC 2(別名Service Organization Control Type 2)は、米国公認会計士協会(AICPA)が開発したサイバーセキュリティ・コンプライアンスのフレームワークである。SOC 2の 主な目的は、第三者サービスプロバイダーが顧客データを安全な方法で保存・処理することを保証することです。ISO27001のように、Aikido コードとクラウドセキュリティに関連するすべての項目を分析し、お客様のために監視を自動化します。

OWASPトップ10

OWASP Top 10 は、より安全なコーディングへの第一歩として、開発者に世界的に認知されています。これは、ウェブアプリケーションが直面する最も重要なセキュリティリスクのリストです。OWASPトップ10のリストにあるセキュリティ問題を修正すれば、アプリケーションのセキュリティを劇的に改善したことを確信できます。さらに、Aikido は、どの OWASP トップ 10 のセキュリティ問題を解決する必要があるのかを、すぐに見ることができます。

アイキドセック・ベンチマーク

Aikido 、独自のAikidosecベンチマークを構築し、他のAikido ユーザーと比較してあなたの環境をスコアリングします。セキュリティ評価レポートでは、このベンチマークを顧客と自由に共有することができ、セキュリティパフォーマンスの高いスタートアップの上位X%にランクインしていることを示すことができます。

"Aikido安心" 信頼の証

エキサイティングなボーナス機能を追加しました。ユーザーがセキュリティへのコミットメントを示すことができるよう、あなたのウェブサイトに特別なバッジを作成しました。このバッジを使用すると、顧客が数回クリックするだけで簡単にセキュリティ評価レポートをリクエストできるようになります。このバッジは、外部からの公平な検証として機能し、貴社がセキュリティ対策を実施していることを顧客に保証します。

競争に先んじる

混雑した市場では、群衆から目立つことが不可欠です。セキュリティ評価レポートは、新興企業のセキュリティへの取り組みをアピールすることで、競争力を高めることができると考えています。新興企業が信頼できるパートナーとして選ばれるにはどうすればよいでしょうか?私たちのアドバイスは、データ保護に対する強固で積極的かつ透明性の高いアプローチを通じて、懸念事項に事前に対処することです。

案件の早期成約と収益の拡大

本題に入ろう。新興企業は早急に取引を成立させたい。さらに、収益を伸ばしたいと考えている。セキュリティ評価レポートは信頼と信用を築くのに役立ち、新興企業は販売サイクルを早めることができます。つまり、無駄な時間を減らし、リソースを削減し、より多くの契約を締結することができるのです。

Aikido独自のセキュリティ評価レポートを請求して、今すぐお試しください。

アプリに入り、独自のレポートを作成してください。

![技術的脆弱性管理の自動化 [SOC 2]](https://cdn.prod.website-files.com/642adcaf364024654c71df23/67643587d60e739a2713e706_1887747146-2_e9a02ce5d4c4c0b738e209b16c20f222_2000.png)

技術的脆弱性管理の自動化 [SOC 2]

開発チームに大きな負担を強いることなくコンプライアンスに対応する方法

ISO 27001およびSOC 2への準拠を達成することは、特に技術的な脆弱性管理に関しては、困難な作業になる可能性があります。しかし、適切なツールとサポートがあれば、その必要はありません。このブログポストでは、Aikido VantaがSOC 2コンプライアンスの技術的側面にどのように取り組むことができるかについて説明します。

SOC 2のための技術的脆弱性管理要件のカバー

SOC 2への準拠を達成するために、企業は技術的な脆弱性管理対策を実施する必要がある。これには、コードベースとインフラの脆弱性を特定し、優先順位を付け、対処することが含まれる。これらの要件を満たし、システムの安全性を確保するためには、一連のステップに従い、プロセスを実施する必要がある:

- リスクアセスメントの実施

最初のステップは、コードベースとインフラのリスクアセスメントを実施し、潜在的な脆弱性を特定することです。これには、システムを分析し、攻撃者に悪用される可能性のある潜在的な弱点を特定することが含まれます。 - 脆弱性の優先順位付け

潜在的な脆弱性を特定したら、その深刻度とシステムに対する潜在的な影響に基づいて優先順位を付ける必要があります。こうすることで、最も重要な脆弱性から対応することに労力を集中することができます。 - 脆弱性への対処

次のステップは、特定された脆弱性への対処です。これには、パッチの実装、ソフトウェアのアップグレード、システムの設定変更などが含まれます。 - 有効性のテスト

脆弱性に対処した後は、実施した修正の有効性をテストすることが不可欠です。これには、侵入テストやその他のセキュリティテストを実施し、システムが安全であることを確認することが含まれます。しかし、ペンテストはSOC 2のハード要件ではありません。 - 継続的な監視

最後に、潜在的な脆弱性や脅威について、システムを継続的に監視することが不可欠です。これには、コードベースとインフラを定期的にスキャンして、潜在的な脆弱性とリスクをチェックする脆弱性管理プログラムを導入することが必要です。

これらのステップに従うことで、企業はSOC 2準拠のための技術的脆弱性管理要件を確実に満たし、データとインフラを保護する安全なシステムを導入することができる。

Aikidoプロセスを自動化

コンプライアンスに準拠するには、プロセスを手動で実施するか、Aikidoような脆弱性管理プラットフォームを使用します。そのプロセスと自動化の方法について説明する。

1.リスクアセスメントの実施

お客様のコードとクラウドインフラにプラグインすることで、Aikido 自動的にリスク評価を実施します。システムを徹底的に分析し、攻撃者に悪用される可能性のある潜在的な脆弱性を特定します。Aikido エージェントレスなので、30秒で全容を把握することができます。高価なソフトウェアのインストールや、無料のオープンソースツールの設定やメンテナンスに何時間も費やす必要はもうありません。

2.脆弱性の優先順位付け

リスク評価が完了すると、Aikido 脆弱性に優先順位を付けます。システムに存在するすべての脆弱性の長いリストであなたを圧倒する代わりに。脆弱性は重複排除され、自動分類されるため、本当に重要で悪用可能な脆弱性だけが表示されます。こうすることで、まず最も重要な脆弱性の対策に集中することができます。

3.脆弱性への対応

脆弱性への対処は手作業になりがちだが、Aikido なら簡単だ。自動修正などの機能により、ワンクリックでPRを行うことができる。その上、Aikido 既に使用しているツールと完全に統合されている。それがパッチの実装であれ、ソフトウェアのアップグレードであれ、設定の変更であれ。

4.有効性のテスト

実施した修正の有効性を確認するために、ペンテストを実施することをお勧めします。 こうすることで、セキュリティ対策の有効性を検証し、潜在的な攻撃に対するシステムの堅牢性を確保することができます。ただし、SOC 2の場合、これは必須ではありません。Aikido 通常、 シフト・レフト・セキュリティと提携していますが、お好きなコンサルタントを自由に選ぶことができます。

5.継続的モニタリング

さらに、Aikido 、安全なシステムを維持するために重要な継続的な監視を支援します。Aikido 、お客様の環境を24時間ごとにスキャンし、新たな脆弱性やリスクを検出します。システムを継続的に監視することで、新たな脆弱性や脅威を特定し、積極的に対処することができます。

Aikido利用することで、リスク評価から脆弱性の優先順位付け、脆弱性への対処、有効性のテスト、継続的な監視まで、脆弱性管理の全プロセスを自動化することができます。Aikido機能を活用することで、企業はSOC2準拠のための脆弱性管理の技術的要件を満たし、データとインフラを保護する安全な環境を確立することができます。

Aikido Vantaを統合することで、時間と費用が節約できる理由

フォローアップのための手作業が不要に

Aikido 、技術的な脆弱性管理を自動操縦にします。このプラットフォームは、バックグラウンドで継続的にお客様のセキュリティ態勢を監視します。実際に重要な時だけ通知されます。その上、16のVantaテストを自動化し、5つのVantaコントロールの合格を支援します。

偽陽性のトリアージに無駄な時間を費やす必要がなくなる

大半のセキュリティ・プラットフォームは、特定されたすべての脆弱性を無差別にVantaに送信します。これは、多数の偽陽性をふるいにかけなくてはならないため、大幅な時間の浪費となる。例えば、他のセキュリティ・ツールを使用した場合、発見された脆弱性はすべてVantaに送信されるため、その選別に多くの時間を費やすことになる。一方、Aikido 、有用なフィルターとして機能する自動三分割エンジンを構築しており、貴重な時間を節約することができる。

高価なライセンスの無駄遣いがなくなる

セキュリティ業界は、複雑すぎる略奪的な価格設定モデルに悩まされている。ユーザー・ベースの価格設定を採用する企業もあるが、これは開発者にアカウントの共有を促し、結果的にセキュリティを損なうことになる。また、コードラインベースの価格設定モデルを採用する企業もありますが、これはすぐに高額になります。しかし合気道は、これらのアプローチを否定し、その代わりに組織ごとのわかりやすい固定料金制を採用しています。Aikido、月額わずか249ユーロから始めることができます。当社のモデルを選択することで、競合他社と比較して約50%のコスト削減が期待できます。

バンタ、パズルの不可欠なピース

SOC 2を実施するには、技術的な脆弱性管理以上のことが必要です。一般的で全体的なセキュリティ・コンプライアンス・ソフトウェア・ソリューションが必要です。Vantaのようなプラットフォームは、SOC 2の複雑で時間のかかるプロセスの90%を自動化します。その上、Aikidoシームレスに統合します。技術的な脆弱性管理のあらゆる側面をシンプルにします。

なぜ待つのか?今すぐAikido 無料でお試しください(オンボーディングは30秒で完了します)。

リポジトリ内のプロトタイプ汚染を防ぐ

Aikido Autofix プルリクエストから直接このページにたどり着いた方で、PR を完成させる方法を知りたい方は、次のページに進んでください。 実装方法.

JavaScriptエコシステムには問題があり、それはプロトタイプ汚染と呼ばれている。JavaScript/npmを使って構築しているSaaS企業では、依存関係から検出される既知の脆弱性(CVE)のうち、通常最大20~30%がプロトタイプ汚染によるものだ。これらは通常、悪用するのは簡単ではないが、ひどい場合にはリモートコード実行の欠陥につながる可能性がある。つまり、完全に無視することは難しいのだ。

試作品の汚染を防ぐ2つの方法

Node.jsには、-frozen-intrinsicsと呼ばれるフラグの下でデフォルトでプロトタイプをフリーズする実験的なサポートがある。このフラグを有効にすると、プロトタイプ汚染攻撃はすべて無効になる。しかし、これは実験的なものであり、フロントエンドのコードベースでは動作しないため、まだ推奨できない。そのため、フロントエンドとバックエンドで同じ保護を構築することができません。

代替案はnopp(No Prototype Pollution)で、プロトタイプ(と他のいくつかのエントリーポイント)をフリーズさせる14行のライブラリである。

実施方法

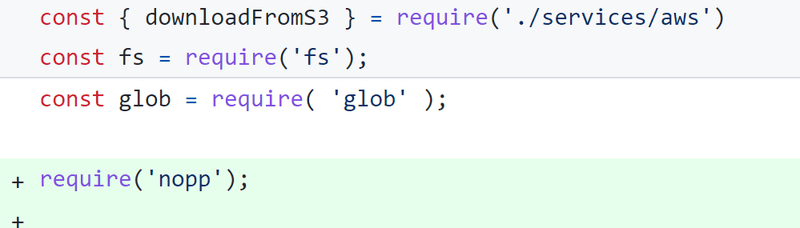

1.ライブラリのインポート

noppをインストールしたら、あとはアプリを起動するスクリプトにアクセスするだけだ。そこで、他のライブラリーを全てrequireした後に、ライブラリーをrequireするだけだ。以下のコミット例:

2.プロトタイプ操作に依存するライブラリのアプリ全体の安全性チェック

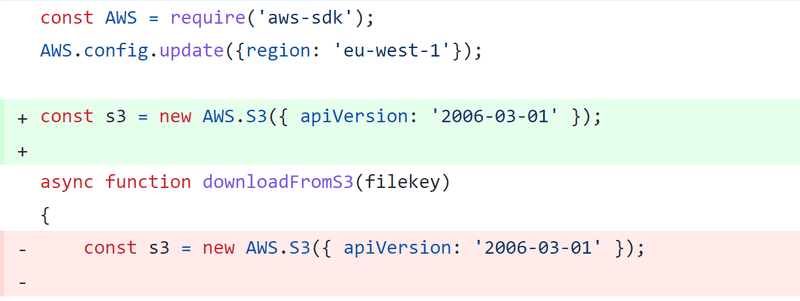

他のライブラリを含めた後にプロトタイプをフリーズさせる理由は、他のライブラリの中には、動作するためにプロトタイプを変更することに依存しているものがあるかもしれないからです!他のライブラリを追加した後でプロトタイプをフリーズさせたとしても、アプリが再び動作するまでにリファクタリングが必要になる可能性があります!

例えば、Amazonのaws-sdk for Node.jsは、"new AWS.S3(...) "のようなオブジェクトを作成する際にプロトタイプを変更する。このような場合、Node.jsのプロセスが起動したときにオブジェクトが作成されるようにし、後のフェーズではオブジェクトが作成されないように、以下のようにリファクタリングする必要があるかもしれません。

この変更後もアプリが動作することを確認するのは、テスト・カバレッジが低い大規模リポジトリにとっては、より大きな時間投資となるかもしれない。小規模なリポジトリでは、プロトタイプの汚染に再び対処する必要がなくなるため、それだけの価値はあるだろう。大規模なリポジトリでは、この作業はより複雑になるかもしれないが、エンジニアリングへの投資は長期的にはプラスのROIをもたらすだろう。

SaaSスタートアップのCTOは、開発スピードとセキュリティのバランスをどうとるか?

過去のSaaS企業から学んだこと

典型的なSaaSスタートアップでは、開発チームは新機能を提供しなければならないという重圧にさらされている。通常、資金力のある競合他社が存在し、営業チームは契約をまとめるために最後の機能を要求し、カスタマーサポートチームはバグ修正を要求する。大企業の顧客から要求されるか、役員会から押し付けられない限り、セキュリティを優先するのは難しいかもしれない。

たいていのスタートアップ企業では、自由に使える技術者のプロフィールをすべて揃えているわけではないかもしれない。専任のプロダクトマネージャーがまだいないかもしれないし、開発チームに専任のセキュリティ責任者がいるわけでもないだろう。納期を迫られている開発チームは、セキュリティに関しても、多くの手抜きを余儀なくされるだろう。

私はこれまで3つのアーリーステージのSaaSスタートアップでCTOを務めてきました。(Teamleader、Officient、Futureproofed)以下に、これらの過去のSaaS企業の経験から学んだことをまとめました。

車輪の再発明を避ける

パスワードによるログインシステムは作らないことだ。確かに数日で構築することはできますが、それを維持し、将来的に高度な保護機能を追加するためのコストは非常に高くなります。Gmailのようなシングルサインオンによるログインを使うか、Auth0.comのようなサービスを使うことを検討してください。 よりスムーズで機能豊富なログイン体験ができるだけでなく、ログイン関連のセキュリティ面(ブルートフォース、サードパーティサービスでのユーザー認証情報の流出、アカウント乗っ取り攻撃の回避と検出、メールアドレスの検証、ロギング...)で悩む必要もなくなる。

結局のところ、適切なベンダーを選べば、攻撃対象を減らすだけでなく、より価値のある機能に費やせる時間も獲得できるのだ。

数週間から数カ月を節約できる他の素晴らしい例もある:

- クレジットカードを保存せず、StripeやMollie、Chargebeeなどを利用する。

- MySQLやPostgreSQL、ElasticSearchのような複雑なソフトウェアを自分で動かすのはやめましょう。RDSのようなマネージドクラウドサービスを利用しましょう。

- 独自のログシステムを構築しないこと。SentryやPapertrailのようなシステムを使うこと(そして、機密データをそこに記録しないこと)。

- 自社でメール(SMTP)サーバーを運営せず、SendgridやMailgunのようなマネージドサービスを利用する。

- ウェブソケット・サーバーを構築せず、Pusher.comのようなマネージド・サービスを利用する。

- フィーチャーフラグシステムは自前で構築せず、Launchdarklyのようなサービスを利用する。

- カレンダーの統合は自分で作らず、cronofy.comのようなツールを使う。

- 一般的なインテグレーションを構築する際は、Apideckのようなその分野の統一APIをチェックしてください。

危機管理コミュニケーションの準備に時間をかける

顧客と会話するためのチャットアプリケーションや、問題を伝えるための管理されたステータスページやTwitterアカウントなどのツールが設定されていることを確認してください。何か悪いことが起こった場合に備えて、危機の際にあなたが問題の解決に専念している間に、会社の他のメンバーが顧客にコミュニケーションできるようにするのは素晴らしい習慣です。

グローバル・ガードレールの追加

あなたはおそらく、開発者からのPull Requestをレビューしているだろう!保守性、パフォーマンス、機能性をレビューするのは大変な作業です。セキュリティについてもレビューする時間がありますか?確かに、いくつかのリスクはカバーできるでしょう。しかし、いくつかのガードレールやグローバルな設定を追加することで、いくつかのリスクを回避することができるのはいいことです。

運が良ければ、特定の問題に対してグローバルな修正が存在することもある。

- nodeJSを使用していて、プロトタイプ汚染について考えるのが好きでないなら、このクラスの攻撃をアプリ全体で無効にするために、プロトタイプを凍結すべきである。Aikido 、あなたのためにこれを行うPull Requestを自動的に作成することができます。

- SQLを使用し、SQLインジェクション攻撃を恐れている場合(そうすべき)、アプリ全体の保護のためにWAF(AWS WAFのような)やRASP(Datadogのアプリセキュリティのような)を使用することができます。

- 多くのXSS攻撃を発見しているなら、ブラウザに非常に厳格なCSPポリシーを導入することで、その大部分を取り除くことができるだろう。

- 顧客の入力に基づくアウトバウンドリクエストを多く行っている場合、SSRF攻撃に対して脆弱かもしれない。これを完全にブロックするのは難しいかもしれないが、より悪いもの(AWSのIAM認証情報に対するIMDSv1攻撃など)につながらないようにすることで、被害を軽減できるかもしれない。Aikido デフォルトでAWSクラウドでこれを監視する。

- オブジェクト・ストレージを扱う場合、Pickle、XML、JavaやPHPの(un)serializeなどの特定のタイプの関数を避け、代わりにJSONのような単純なストレージ・オプションを使用することで、安全でないシリアライゼーションに関連する多くの典型的な悪用を避けることができます。Aikido 、デフォルトでコードベース内のこれらの種類の関数を監視します。

- CDNやキャッシュ機構を使用する場合、キャッシュポイズニング攻撃のあらゆる種類を避けるために、別々のCDN設定で静的資産に別々のドメインを使用してください(ChatGPTは最近この罠にはまりました)。

この簡単なトリックで開発者を教育しよう

あなたのプロセスに導入できる簡単なハック(ダジャレ)がある。スプリントプランニング中に開発チームに尋ねる簡単な質問だ:

私たちが構築している機能がハッキングされる可能性は?

開発チームは、悪用される可能性のあるシナリオをすべて予期しているわけではな いかもしれないが、この方法論は、スケールアップするのは至って簡単である。これは、開発者が開発作業を行う前に、セキュリティの考慮事項をチェックすることを促す小さな追加ステップである。

コードベースのさまざまな部分に優先順位を割り当てる

すべてがハッカーの大きな標的になるわけではない。彼らが好んで狙う主なコンポーネントは以下の通りだ:

- 決済システム、ウォレット、クレジットシステム

- SMSやvoipのような高価なAPIに接続する機能(Twilioを考える)

- パスワードリセット、ログインシステム、ユーザー招待

- PDF、Excelなど、危険な操作を行う可能性のあるエクスポート機能

- ファイルや画像のアップロードに関するもの

- ウェブフックなど、設計上アウトバウンドリクエストを行う機能

- 電子メールを送信するあらゆる種類の機能、特にパーソナライズされたコンテンツ

追記:Aikido 、各コードベースにリスク・レベルを割り当てることで、スタートアップのユニバースにおけるトップ・リポジトリのみに焦点を当てることができる。

人間的な側面も忘れずに

小規模スタートアップのCTOとして、あなたは通常、運用セキュリティの責任者でもある。チームのアカウントを保護する手段を提供しましょう。2FAのためにハードウェアのユビキーやソフトウェアアプリを使うようにし、可能であればそれを強制する。Gmailのようなツールでは、これを強制することができる。フィッシング攻撃に対する最初の防御線として最適だ。

セキュリティー対策を常に最新に保つのは難しい

ソフトウェアに対する新しい種類の攻撃について学ぶのは難しい。自分が使っている言語(Python、Node、Goなど)のアップデートや、OSのパッチ、オープンソースのパッケージで人気のあるエクスプロイトをフォローアップするのも大変だ。特定の攻撃は時間の経過とともに流行するようになるため、トレンドを追うことは有益だ。例えば、昨年サブドメイン乗っ取り攻撃が増加したことに気づいたAikido 、そのリスクを防止し、これらのDNSレコードの監視を自動化するために、サブドメイン乗っ取り監視ツールを導入した。

自動化する

私が以前勤めていた会社では、セキュリティ担当者が定期的なセキュリティタスクをカレンダーに書き込むことで、セキュリティの次のレベルを目指していました。四半期ごとに全アプリのアクセスレビューを行う。毎週2、3週間ごとにコードの漏洩スキャンを行い、毎週金曜日にオープンソースパッケージのCVEをクリーンアップし、頻繁にSASTスキャンを行い、毎月サブドメインの乗っ取りに対するDNSレコードを検証する...。これらのタスクのアウトプットをトリアージして、開発者が実行できるようにするのは大変だった。さらに悪いことに、この担当者が会社を辞めたとき、他の誰かがこれらのタスクを引き継ぐことは困難だった。

そこでAikido アイデアが膨らみ始めました。私たちは、上記のすべてを自動化し、ノイズをフィルタリングし、SlackやJiraで開発者の目の前にタスクを届けるソリューションを必要としていました。

今日からAikido コードとクラウドのスキャンを始めましょう。こちらからサインアップして、無料でスキャンを始めましょう。

.jpg)

.jpg)

.jpg)

.jpg)