クラウド環境では、すべてのサービス、統合、および構成の選択がそれぞれ独自のリスクをもたらす可能性があります。クラウドの導入が増加するにつれて、攻撃対象領域も拡大します。

この記事では、今日チームが直面している7つのクラウドセキュリティ脆弱性に焦点を当てます。それぞれの仕組み、影響、そしてそれを軽減または完全に防止するために何ができるかについて詳しく解説します。

トップ7のクラウドセキュリティ脆弱性概要:

- IMDSの脆弱性

- Kubernetesの脆弱性

- ネットワークセグメンテーションの脆弱性

- FluentBit 脆弱性

- コンテナイメージの脆弱性

- 設定ミスのあるファイアウォール

- 設定ミスのあるサーバーレス関数

クラウドセキュリティの脆弱性とは何ですか?

クラウドセキュリティの脆弱性とは、クラウド環境における弱点や設定ミスのことで、攻撃者がこれを悪用して、アプリケーションが実行される基盤となるインフラストラクチャや、クラウド設定の他の部分を侵害する可能性があります。

クラウドセキュリティは、オンプレミス環境からクラウドネイティブ環境への移行に対応して進化しました。以前は、各企業が独自のデプロイパターンを持っていたため、すべての攻撃ベクトルがすべての人に適用されるわけではありませんでした。しかし、もはやそうではありません。

クラウドは公平な競争の場を作り出します。チームは類似のサービス、類似のデフォルト設定、類似のデプロイパターンを使用します。これは、多くの組織が同じ過ちを犯してしまうことを意味します。例えば、企業は設定ミスのあるオブジェクトストレージを通じて機密情報を頻繁に漏洩させており、攻撃者は複数のターゲットでこれを見つける方法を学んでいます。

どのサービスと設定が攻撃ベクトルになり得るかを理解することは、自身のインフラストラクチャを評価し、各コンポーネントがどのように公開されているかを把握することから始まります。

クラウドセキュリティ脆弱性が発生する一般的な理由

クラウドセキュリティの脆弱性が繰り返し発生し続けるいくつかの理由は以下の通りです。

- 開発者の速度: チームは迅速な出荷を求められ、スピードがセキュリティよりも優先されることがよくあります。コンテナイメージやパッケージの「最新」バージョンを使用することは迅速ですが、サプライチェーン攻撃が増加する世界では、「最新」が感染または侵害されたバージョンである可能性が容易にあります。

- ガードレールの欠如: 迅速な行動がセキュリティギャップを生み出すべきではありませんが、適切な制御がなければ、チームは意図せず環境にリスクを導入してしまいます。

- 統合されていないセキュリティツール: 開発者はイメージスキャンや静的解析のツールを持っているかもしれませんが、これらのツールが反復可能で自動化されたワークフローの一部であることは稀です。これにより、セキュリティは一貫性がなくなり、スキップされやすくなります。

- 不明確な所有権: セキュリティは依然としてチェックボックスの項目、または別のチームが担当するものとして扱われています。責任が曖昧で、特にIAM周辺で「優れたセキュリティ」がどのようなものか明確に理解されていないため、脆弱性が見過ごされてしまいます。

攻撃者がクラウドセキュリティの脆弱性を悪用する方法

後ほど説明するように、攻撃者はインフラストラクチャへの足がかりを得るために、正当なサービスを悪用することがよくあります。これは、書き込みアクセスが可能な公開S3バケットや公開エンドポイントを介して行われ、その後、IAMロールや誤って構成されたリソースを悪用して権限を昇格させることでピボットする可能性があります。

攻撃者にとって、疑念を抱かせにくいリソースを活用し、これを利用して可能な限り多くのデータを抜き出すことが目的です。詳細については、以下のセクションで説明します。

クラウドセキュリティの脆弱性トップ7

クラウドセキュリティの脆弱性とは何かを理解した上で、上位7つのクラウドセキュリティの脆弱性を以下に示します。

1. IMDSの脆弱性

Instance Metadata Service(IMDS)は、すべてのクラウドプロバイダーで実行されるサービスであり、クラウドコンピューティング上で実行されるアプリケーションが一時的な認証情報を使用できるようにするコンピューティングサービスを提供します。これにより、サービスは認証情報をマシンにハードコードすることなく、他のクラウドサービスに安全にアクセスできます。

ご想像のとおり、最近ではこれが悪用されています。その一例として、ドキュメント変換ユーティリティであるPandocを実行しているシステムに影響を与えたCVE-2025-51591があります。

The attacker submitted crafted HTML documents containing <iframe> elements whose src attributes targeted the AWS IMDS endpoint at 169.254.169.254. The objective was to render and exfiltrate the content of sensitive paths, specifically /latest/meta-data/iam/info and /latest/meta-data/iam.

The vulnerability in panic has since been patched. However, the attack was neutralized by the mandatory use of IMDSv2, which invalidates stateless GET requests, such as those initiated by an <iframe>. If the application were running in an environment still dependent on the IMDSv1 protocol, this attack vector would likely have resulted in credential compromise.

Pandocは正当なサービスを特定のエクスプロイトですが、アプリケーションがホストとどのようにやり取りするかを注意深く監視することが重要です。Pandocはインスタンスにインストールする必要があったLinuxユーティリティであるため、一見無害なツールでさえ、機密性の高いクラウドサービスとやり取りする際に攻撃ベクトルになり得ることを浮き彫りにしています。

重大度: 中 → 高

2. Kubernetesの脆弱性

Kubernetesのバグバウンティプログラムを通じて開示されたCVE-2020-8559は、デフォルトのサービスアカウントトークンを悪用し、Kubernetesクラスター内での特権昇格を可能にする脆弱性です。

この脆弱性の悪用が成功すると、侵害されたノードからクラスターレベルのアクセスへの特権昇格につながる可能性があります。複数のクラスターがクライアントによって信頼されている同じ認証局と認証情報を共有している場合、攻撃者はクライアントを別のクラスターにリダイレクトする可能性があり、クラスター全体の侵害につながります。

本番環境でKubernetesを運用した経験があれば、これがなぜ問題であるかをご理解いただけるでしょう。確立されたプロセスがある場合、クラスターのアップグレードは、アップグレードをクリックして完了するほど単純ではありません。 CVE-2020-8559 では、ユーザーはkube-apiserverをパッチ適用済みバージョン(v1.18.6、v1.17.9、またはv1.16.13)にアップグレードする必要がありました。

完全なクラスター乗っ取りが発生した場合、侵害されたノードがIMDSと連携して悪用され、クラウド環境にさらに深く侵入し、認証情報にアクセスして他のサービスへ横方向に移動する様子は容易に想像できます。

重大度: 高 → 致命的

3. ネットワークセグメンテーションの脆弱性

すべての攻撃が高度であるとは限りません。基本的な対策を怠った結果、多くの組織がニュースになることがあり、その一例がネットワークのセグメンテーションです。

ネットワークセグメンテーションはクラウド固有のものではありませんが、クラウドの複雑さにより、適切なセグメンテーションははるかに困難になり、誤って行われた場合の影響は大きくなります。クラウドスプロールは、セグメンテーションの失敗を極めて一般的なものにします。

数台のVMで1つか2つのサービスを運用する小規模チームにとっては過剰かもしれませんが、複数のアベイラビリティゾーンやマルチクラウドで複数のサービスを運用する成熟したチームにとっては、すべてのサービスが同じネットワーク上にあり、セキュリティポリシーがほとんどない、あるいはまったくないフラットな構造は、災害の元となります。

2013年のTarget情報漏洩は、ネットワークが適切にセグメント化されていない場合に何が起こるかの典型的な例です。攻撃者は当初、Targetのネットワークにアクセス権を持つサードパーティのHVACベンダーを侵害し、その後フラットなネットワークアーキテクチャを横方向に移動して決済カードシステムに到達し、最終的に4,000万件のクレジットカード番号と7,000万件の顧客記録を窃取しました。適切なネットワークセグメンテーションがあれば、データ漏洩はHVACシステムに封じ込められ、機密性の高い決済インフラストラクチャへのアクセスを防ぎつつ、コンプライアンス要件も満たしていたでしょう。

Cloud Security Posture Management (CSPM)ツールを活用することで、クラウド環境のレイアウトを迅速に把握し、同様のラテラルムーブメント攻撃を防ぐためにネットワークのどの部分でクラウドアーキテクチャの再検討が必要かを特定できるようになります。これはすべて、クラウドアーキテクチャの新しいデフォルトとしてのゼロトラストセキュリティの概念と関連しており、コンプライアンスへの取り組みに役立ちます。

重大度: 中 -> 高

4. FluentBitの脆弱性

これらは新しい脆弱性セットですが、Fluent Bitは長年にわたりクラウドネイティブエコシステムのコアコンポーネントであり、クラウドログとメトリクスをリモートバックエンドに送信するための軽量エージェントを提供してきました。これは、一元化されたロギングや大規模なログバックアップを必要とするマイクロサービスにとって不可欠です。

In a series of vulnerabilities disclosed in early 2025, CVE-2025-12972, CVE-2025-12970, CVE-2025-12978, CVE-2025-12977, and CVE-2025-12969, attackers can exploit path traversal flaws, buffer overflows, tag spoofing, and authentication bypasses to execute arbitrary code, tamper with logs, and inject malicious telemetry. These vulnerabilities affect versions 4.1.x < 4.1.1 and 4.0.x < 4.0.12.

最悪のシナリオでは、これらの欠陥は、特にFluent Bitが昇格された権限で実行されている場合や、機密性の高い認証情報にアクセスできる場合に、クラウド環境全体の侵害につながる可能性があります。

認証バイパス(CVE-2025-12969)は、Shared_Keyを使用しないSecurity.Usersを使用する構成にとって特に懸念されます。これは認証を完全に無効にする可能性があります。これにより、リモート攻撃者は悪意のある活動を隠蔽したり、ログを外部に流出させたりすることが可能になり、その間オペレーターはシステムが安全であると信じてしまいます。

CVE-2025-12972もまた重大であり、サニタイズされていないタグ値が出力ファイル名の生成に使用されるため、完全なリモートアクセスを許し、攻撃者がディスクにファイルを書き込むことを可能にします。

SSHの脆弱性と同様に、Fluent Bitは通常、クラウド環境の多数のインスタンスにデプロイされます。このため、インスタンスへの完全な可視性を提供し、どのインスタンスを最初にパッチ適用すべきかを優先順位付けするツールを活用することが不可欠です。

重大度: 高 -> 致命的

5. コンテナイメージの脆弱性

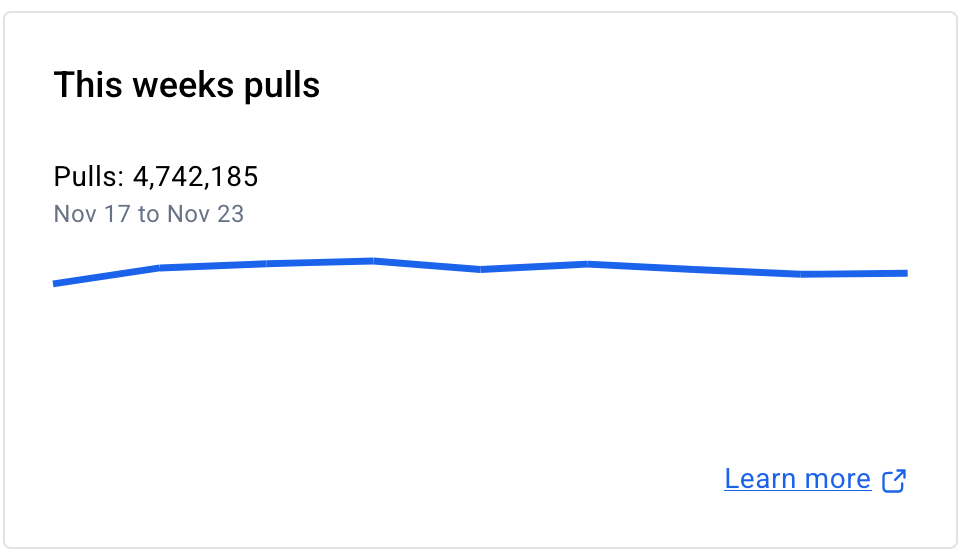

コンテナイメージについては、別の記事で詳しく解説しています。こちらをご覧ください。長年にわたり、コンテナイメージはDockerと広範なクラウドネイティブエコシステムのおかげで広く採用されてきました。この人気は、攻撃者にとって魅力的なターゲットにもなります。11月の1週間だけで470万回プルされたFluent Bitの事例が示すようにです。

侵害または、CVE-2025-12972のような重大な脆弱性は、多くの組織にとって壊滅的な事態を招く可能性があります。

複数のコンテナイメージを大規模に管理することは困難です。チームはしばしば同じイメージの異なるバージョンに依存し、すべてのセキュリティ警告が対応可能であるとは限りません。したがって、コンテナイメージの監視は継続的なプロセスであり、一度限りのタスクではありません。

Aikidoでは、コンテナイメージの維持が「ただ更新するだけ」というほど単純ではないことを理解しています。本番環境で試したことがある人なら、それがどれほど簡単ではないかを知っています。単に最新のイメージに更新するだけで、ビルドが壊れ、ランタイムの依存関係が損なわれ、本番環境でのみ現れる微妙なバグが発生する可能性があります。そのため、Root.ioの皆様と提携し、ワンクリックでベースイメージをアップグレードできるAutofixを提供しています。

重大度: 中 -> 高

6. 設定ミスのあるファイアウォール

2019年、Capital Oneは史上最大級のクラウドセキュリティ侵害を経験し、1億人以上の顧客に影響を与えました。この攻撃は、単一の誤設定が大規模なデータ侵害に発展する可能性を示す高価な事例となりました。

脅威アクターは、Capital OneのWeb Application Firewall (WAF) におけるServer-Side Request Forgery (SSRF) 脆弱性を悪用し、AWS Instance Metadata Serviceにアクセスしました。SSRFは、攻撃者が任意のIPアドレスにWebリクエストを転送することを可能にする、よく知られた脆弱性です。

この侵害により、米国で約1億人、カナダで600万人の個人情報(氏名、住所、信用スコア、社会保障番号など)が漏洩しました。

これが特に懸念されるのは、アプリケーションを保護するために設計されたセキュリティツールであるWAF自体が攻撃ベクトルになったことです。WAFが適切に設定されていたり、IMDSv2が強制されていたりすれば、攻撃の実行ははるかに困難だったでしょう。ここで得られる教訓は、インフラストラクチャを意図したリソースでさえ、不適切に設定されていると攻撃ベクトルになり得るということです。

重大度: 低 -> 中

7. 設定ミスのあるサーバーレス関数

サーバーレス関数は、デプロイの容易さ、幅広い言語サポート、管理するサーバーが不要であることから、多くの開発者の支持を得ています。これにより、サーバーレス関数がデフォルトで安全であるという錯覚が生じます。

実際には、サーバーレス関数は、攻撃者が過度に許可されたIdentity and Access Management (IAM) ロールを悪用し、ほとんど検出されずに活動するための独自の機会を生み出します。

例えば、攻撃者は、過度に許可されたs3:* IAMポリシーを持つLambda関数を悪用して、アカウント内のすべてのS3バケットから機密データを抜き出すことができます。その間、関数は正当な職務を実行しているように見えます。

重大度: 低 -> 中(サーバーレス関数のIAMポリシーによる)

クラウドセキュリティの脆弱性の可視性を得る方法

現代のクラウドセキュリティプラットフォームの中で、Aikido Securityは、最も包括的で開発者に優しい選択肢として登場します。これにより、チームは設定ミスから脆弱なVM、コンテナイメージ、Kubernetesワークロード、IaCに至るまで、クラウド全体にわたる完全な可視性を、ノイズや重複のない単一の統合ビューで得られます。

Aikidoは、エージェントレスオンボーディング、VMスキャン、CSPM、Kubernetesおよびコンテナイメージスキャン、IaCコントロール、さらにはコンテナイメージ向けのAI Autofixを統合しています。チームはクラウドポスチャ管理から始め、成長に合わせてコード、コンテナ、またはAPIセキュリティへと拡張でき、複数のツールを導入する必要はありません。

小規模な環境を保護する場合でも、数千のリソースを管理する場合でも、Aikidoは、最も重要なリスクに焦点を当て、攻撃対象領域を迅速に削減し、ツールスプロールを完全に回避するのに役立ちます。これらすべてを、セキュリティチームとエンジニアリングチームの両方のために構築された単一のプラットフォームから実現します。

まとめ

クラウドセキュリティは、脆弱性のパッチ適用だけではありません。インフラストラクチャ、コード、および依存関係全体にわたる完全な可視性を獲得し、最も重要なリスクに対して行動を起こすことです。

Aikidoを使用すると、チームはクラウド監視、コードスキャン、サプライチェーンセキュリティを単一のプラットフォームに統合し、実際の脅威に基づいて優先順位を付け、攻撃者が攻撃する前にプロアクティブな対策を講じることができます。

クラウド環境のセキュリティを強化するための次のステップに進む準備ができている場合は、無料で開始 して、クラウドセキュリティがいかにシンプルで、開発者フレンドリーで、効果的であるかをご確認ください!

よくあるご質問

設定ミスはクラウドセキュリティの脆弱性にどのように寄与し、どのように防止できますか?

オープンなストレージバケット、過剰な権限、または誤ったネットワーク設定などのクラウド設定ミスは、機密データやシステムを攻撃者に公開する可能性があります。予防策には、クラウド環境の定期的な監査、最小特権の原則の実施、自動構成管理ツールの使用、および逸脱の継続的な監視が含まれます。Aikido Securityのようなプラットフォームは、マルチクラウド環境全体の設定ミスを検出するのに役立ちます。

内部脅威はクラウドセキュリティにどのように影響し、どのように軽減できますか?

悪意のある、または偶発的なインサイダー脅威は、データの漏洩、バックドアの作成、またはアクセス権限の誤用により、クラウドセキュリティを侵害する可能性があります。軽減策には、厳格なアクセス制御の実装、ユーザーアクティビティの監視、多要素認証の強制、およびセキュリティのベストプラクティスに関する従業員教育が含まれます。Aikido Securityのような高度なプラットフォームは、異常なユーザー行動を監視し、潜在的なインサイダーリスクをチームに警告することができます。

主要なクラウドセキュリティ脆弱性を効果的に検出および対処するツールとテクノロジーは何ですか?

Cloud Security Posture Management (CSPM)、Cloud Workload Protection Platforms (CWPP)、Cloud-Native Application Protection Platforms (CNAPP)、脆弱性スキャナー、および自動コンプライアンスツールは、脆弱性の検出と修正に役立ちます。AI駆動型ソリューションは、複雑な攻撃パスを追跡し、脅威に優先順位を付けることができます。Aikido Securityはこれらの機能を統合し、コード、依存関係、およびクラウドリソース全体にわたるリアルタイムのAI支援検出と修復を提供します。

安全でないAPIはクラウドセキュリティにおいてどのような役割を果たし、どのように保護できますか?

安全でないAPIは、機密データを公開したり、不正アクセスを許したり、攻撃のエントリポイントとして機能したりする可能性があります。ベストプラクティスには、厳格な認証と認可、入力検証、レート制限、暗号化、および継続的な監視が含まれます。Aikido Securityのようなより広範なセキュリティプラットフォームにAPIセキュリティを組み込むことで、APIが脆弱性や悪意のある活動について継続的に分析されることが保証されます。

続きを読む:

Docker コンテナのセキュリティ脆弱性トップ9

すべてのチームが知っておくべきWebアプリケーションセキュリティ脆弱性トップ10

Kubernetesのセキュリティ脆弱性および設定ミス トップ9

最新のアプリケーションで見つかるコードセキュリティ脆弱性トップ

開発者が避けるべきPythonセキュリティ脆弱性トップ10

最新のWebアプリにおけるJavaScriptセキュリティ脆弱性トップ

ソフトウェアサプライチェーンのセキュリティ脆弱性トップ9を解説