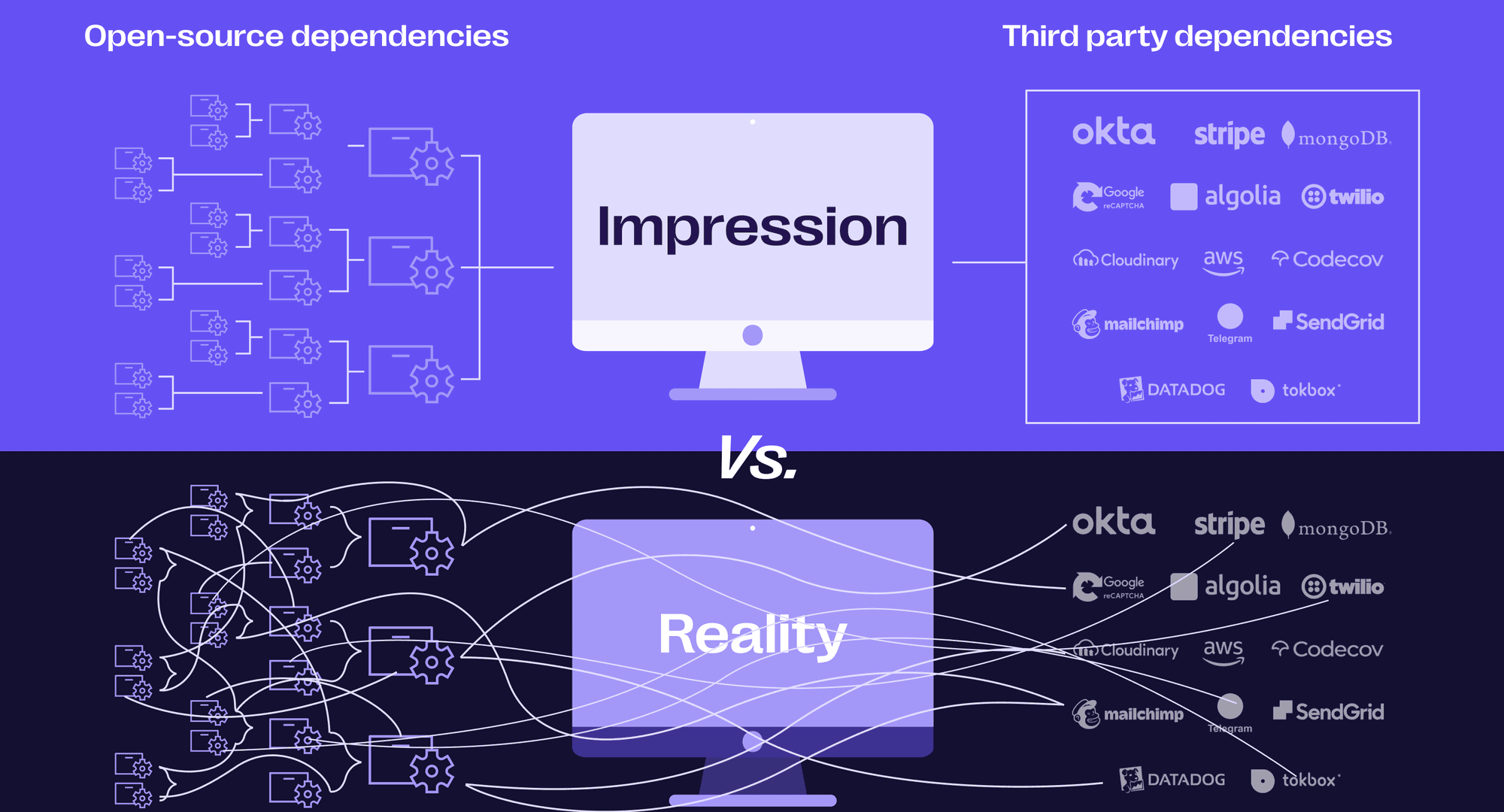

アプリケーションで実行されているコードの85%以上が、チームによって書かれたものではないことをご存知でしたか?それらはオープンソースコンポーネントと依存関係に由来します。つまり、攻撃者はあなたを直接ハッキングする必要はありません。信頼しているパッケージを侵害し、そこから侵入するだけです。

このような事態は、これまで長年にわたって繰り返されてきました。Log4ShellからXZ Utilsバックドア、そして最近ではメンテナーフィッシングによるnpm侵害に至るまでです。残念ながら、これは今後時間とともに増加する一方でしょう。

Software Composition Analysis (SCA) ツールは、オープンソースサプライチェーンを安全に保つための最良の防御策です。そのため、この記事では2026年のSCAツールトップ10を詳しく見ていきます。各ツールの仕組みから始め、その主要機能を探ります。

SCAツールの概要

- 開発者向け(迅速な修正、低ノイズ):

Aikido Security · Snyk - エンタープライズガバナンスと規模向け:

Apiiro · Aikido Security - スタートアップ向け(迅速なセットアップ、強力なデフォルト設定):

Aikido Security · Socket - 最適な無料/OSSフレンドリーなオプション:

Semgrep · Snyk (free tier) - SBOMとライセンスコンプライアンスワークフロー向け:

Aikido Security · Cycode - 最適なランタイム認識型エクスプロイトコンテキスト:

Oligo Security · DeepFactor - CI/CDネイティブ向け(パイプラインレス / 簡単なゲーティング):

Arnica · Semgrep - サプライチェーンの広範なカバレッジ向け(コードからクラウドまで):

Aikido Security · Cycode

要約:

AikidoのSCAは、リスクベースのインテリジェンス、到達可能性分析、リアルタイムマルウェア検出によりノイズを排除するため、現代のチームにとって最高の選択肢です。また、危険なライセンスにフラグを立て、メンテナンスされていないパッケージを特定し、パッケージごとに修正をグループ化することで、自動化されたPRでクリーンで単一の修正チケットを作成します。

Snykとの実践的な比較において、Aikidoの高度な到達可能性分析は誤検知を削減し、散在する検出結果ではなく、関連する問題を明確で実行可能なパッチとしてグループ化しました。

特に注目すべきは、AikidoのAI搭載AutoFixがさらに一歩進んで、コード修正を自動的に提案または生成し、開発者の修正作業における貴重な時間を節約したことです。

SCA以上のものを求めるチームには、Aikidoのプラットフォームは最高クラスのSAST、DAST、AI搭載ペネトレーションテスト、CSPMなどをカバーしており、コードからクラウドまで、シームレスで開発者に優しい体験を提供します。

Software Composition Analysis (SCA) とは何ですか?

Software Composition Analysis (SCA)は、オープンソースの依存関係スキャンとも呼ばれ、アプリケーションを動かすオープンソースコンポーネント内のリスクを特定し、管理するプロセスです。

記述したコードをスキャンするStatic Application Security Testing (SAST)ツールとは異なり、SCAは記述していないが依存しているコードに焦点を当て、既知の脆弱性、リスクの高いライセンス、無害に見えるライブラリに隠されたマルウェアを明らかにします。

オープンソースサプライチェーンの構成を理解することは非常に困難であり、そのためSCAツールはアプリケーションのセキュリティプログラムに不可欠な要素となっています。しかし、SCAツールは誤検知や不要なノイズに悩まされることが多いため、優れたSCAツールに何を求めるべきかを正確に分析し、現在のSCA市場をリードする10のツールをレビューします。

SCAはどのように機能しますか?

SCAツールは、通常、依存関係とバージョンを既知の脆弱性と照合することによって、脆弱性を検出するための継続的なプロセスを提供します。しかし、SCAのリーダー企業はさらに踏み込み、高リスクのライセンスを使用しているパッケージを検出し、マルウェア検査を実施し、さらにはパッケージがアクティブにメンテナンスされなくなった時期も検出します。加えて、ツールの手法は異なる場合があり、通常、SCAツール内には6つの異なるステージがあります。

- OSS依存関係スキャン

- アプリケーションのコードベース、ビルドディレクトリ、CI/CDパイプライン、パッケージマネージャーファイルをスキャンし、オープンソース(OS)の依存関係を特定します。

- 直接的な依存関係(明示的に宣言されたもの)と推移的な依存関係(継承されたもの)の両方を検出します。

- Software Bill of Materials (SBOM)の生成

- 以下の情報を含むすべてのOSコンポーネントのインベントリを作成します:

- コンポーネント名、バージョン、場所、サプライヤー/メンテナー

- 関連するオープンソースライセンス。

- 多くの場合、依存関係を視覚化し、より良い分析と潜在的な脆弱性/競合の特定を支援します。

- 以下の情報を含むすべてのOSコンポーネントのインベントリを作成します:

- 脆弱性評価

- SBOMをNVD、CVE、GitHub Advisoryなどのデータベースと照合します。

- データベースに宣言されていないマルウェアについて、オープンソースコンポーネントをスキャンします。

- Common Platform Enumeration (CPE) を使用して、コンポーネントを既知の脆弱性にマッピングします。

- 定期的に更新されるデータベースにより、古い依存関係に対しても新しい脆弱性が確実にフラグ付けされます。

- OSSライセンスコンプライアンス

- 各依存関係のライセンス条項を特定します。

- 例:GPL(制限的、変更の共有が必要)対 MIT(許容的)。

- ライセンスの競合や組織内部ポリシーの違反を検出します。

- 各依存関係のライセンス条項を特定します。

- 脆弱性の修正と自動トリアージ

- 実用的な推奨事項を提供します。

- パッチ適用済みのバージョンへの更新を提案します(多くの場合、自動的にプルリクエストを作成します)。

- セキュリティアドバイザリへのリンク。

- 一時的な回避策を提供します。

- 重大度、エクスプロイト可能性、およびランタイムへの影響に基づいて脆弱性の優先順位を決定します(自動トリアージ)。

- 実用的な推奨事項を提供します。

- 継続的な監視とレポート

- コードベースを定期的に再スキャンして新たな脆弱性を検出し、SBOMを更新します。

- OSコンポーネント、そのバージョン、および関連するリスクに対するリアルタイムの可視性を維持します。

業界で実績のあるSCAツール トップ10

SCAツールを探しているが、どこから始めればよいかわからない場合は、業界のリーダーと見なされる10のツール(アルファベット順)のリストと、各ツールの主要機能および欠点を以下に示します。

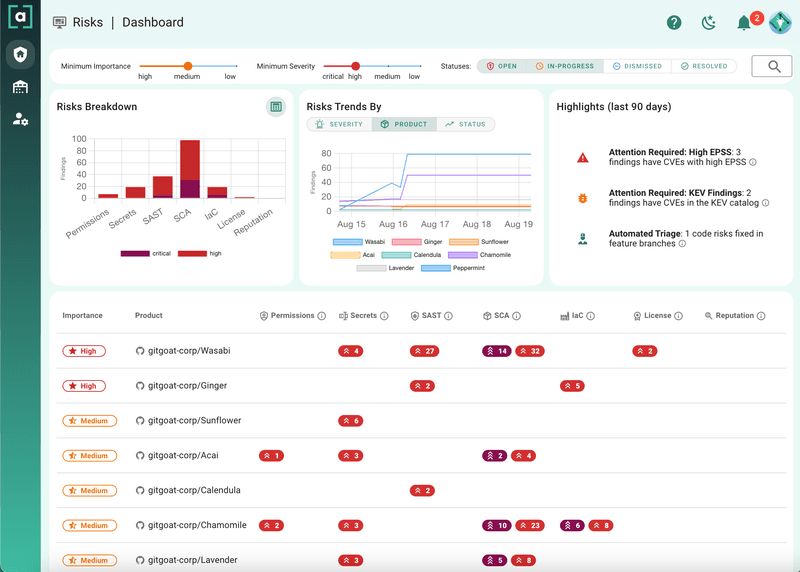

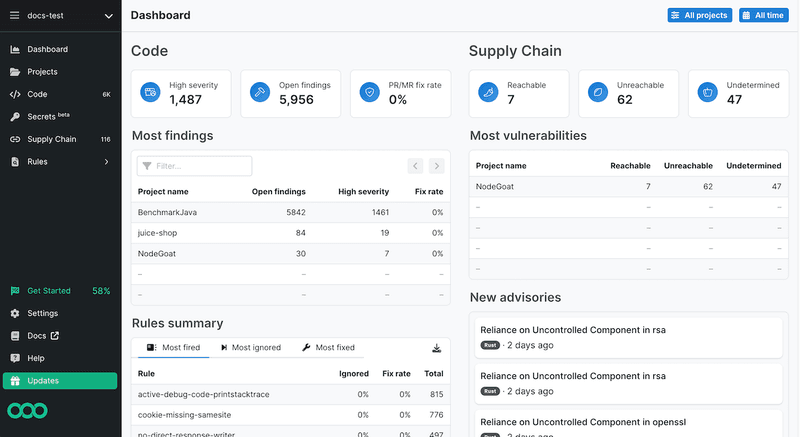

1. Aikido Security

AikidoはSCAスキャンをより速く、よりスマートに、そしてはるかにノイズを少なくします。25以上の検証ルールを使用して、依存関係全体にわたる実際のセキュリティリスクを特定し、誤検知や無関係なアラートを自動的にフィルタリングします。

スキャナーは、依存関係が実際に本番環境で使用されているか、修正が存在するかどうかを確認し、実際のセキュリティリスクをもたらさないCVEさえも無視します。

主要機能:

- リスクベースの脆弱性優先順位付け:エクスプロイト可能な問題に焦点を当て、データ感度と脆弱性の到達可能性を考慮し、無関係なCVEからのノイズを削減します。

- 高度なマルウェア検出: NPM、Python、Go、Rustなどの主要なエコシステム全体で、隠れた悪意のあるスクリプトやデータ漏洩の試みを特定します。

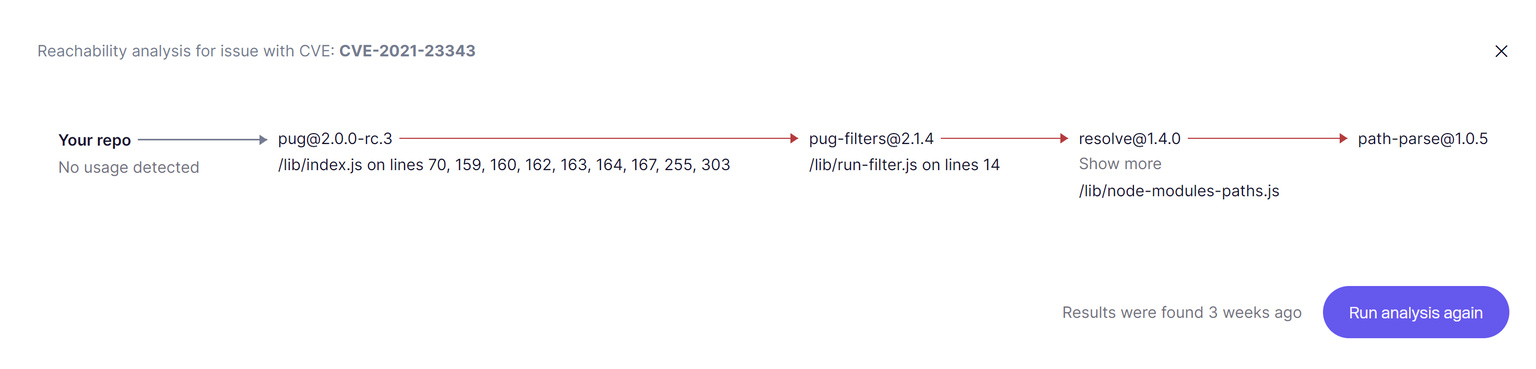

- 到達可能性分析: 堅牢なエンジンを使用して、対応が必要な脆弱性を特定し優先順位を付け、誤検知と重複を排除します。

- 自動修復ワークフロー: Slack、Jira、GitHub Actionsなどのツールと統合し、チケット発行、通知、セキュリティポリシーを自動化します。

- 広範なスキャンカバレッジ: IDE、Gitリポジトリ、CIパイプライン、コンテナ、さらにはクラウド環境から脆弱性を検出し、完全な可視性を確保します。

- 高速スキャン性能: 無限にスケールする最適化されたクラウドスキャンのおかげで、大規模なリポジトリでも2分未満で実行されます。

- 広範な言語サポート: JavaScript、Python、Go、Rust、Java、.NET、PHP、Ruby、Scala、Dart、C/C++など、すべての主要なエコシステムをカバーし、C/C++および.NETにはロックファイル依存関係がありません。

- 柔軟なデプロイメント: クラウドベースとオンプレミスの両方のセットアップを提供し、プライバシーに配慮するチーム向けにオプションのローカルCLIスキャンも利用可能です。

- SBOM生成:SBOMを自動的に生成および維持し、リスクの高いライセンスや古いパッケージを特定します。

- 明確な料金体系:予測可能で費用対効果が高く、競合他社と比較して最大50%のコスト削減を実現します。

なぜそれが際立っているのか:

Aikidoの精度と速度は、利用可能なSCAツールの中で最も実用的なものの一つです。誤検知を自動的に排除し、実際にエクスプロイト可能なものに焦点を当てる能力は、チームがコードベースをより速く、より少ない摩擦で保護するのに役立ちます。

2. Apiiro

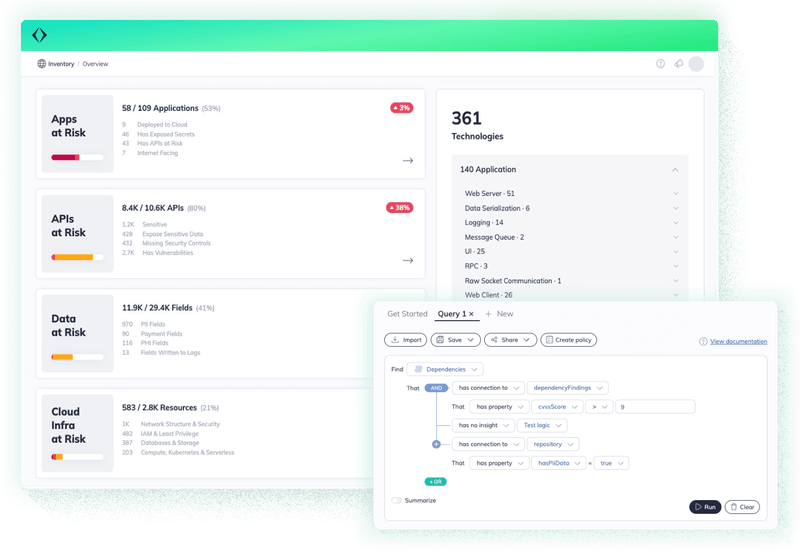

Apiiroは、ディープコード分析とランタイム動作監視を組み合わせることで、エクスプロイト可能な脆弱性やオープンソースのリスクを特定し、優先順位を付けます。これにより、包括的な洞察を提供し、開発者ワークフロー内で直接修正を合理化します。

主要機能:

- リスク分析: CVEsだけでなく、メンテナンスされていないプロジェクト、ライセンスの競合、安全でないコーディングプラクティスなど、オープンソースのリスクを評価します。

- ペネトレーションテストシミュレーション:ランタイムコンテキストに基づいて脆弱性のエクスプロイト可能性を確認し、重要なリスクを優先します。

- Risk GraphとControl Plane:OSSサプライチェーンをマッピングし、ワークフロー、ポリシー、修復プロセスを自動化して、リスクに効果的に対処します。

- 拡張SBOM (XBOM):CI/CDおよびクラウドのリソースを含む、依存関係と関連するリスクのリアルタイムなグラフベースのビューを提供します。

- 修正: コンテキスト化されたアラートと安全なバージョンアップデートを、既存の開発者ワークフローとツールに組み込みます。

欠点:

- 高コスト:50シートで年間最低35,400ドルの契約が必要であり、小規模な組織には適さない場合があります。

- 複雑なオンボーディング:リスクグラフやXBOMのような高度な機能は、新規ユーザーにとって急な学習曲線が必要となる場合があります。

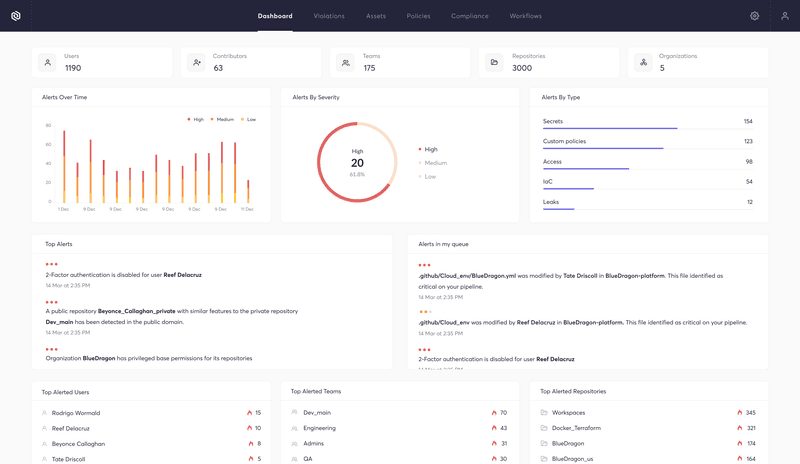

3. Arnica

ArnicaはSCMシステムと直接統合し、コード変更と依存関係をリアルタイムで継続的に監視することで、脆弱性の早期検出、動的なインベントリ管理、および実用的な修正ガイダンスを提供し、セキュリティが開発ライフサイクルに組み込まれることを保証します。

主要機能:

- パイプラインレスSCA:GitHub、GitLab、Azure DevOpsなどのツールとネイティブに統合することで複雑なパイプライン設定を排除し、すべてのコミットをリアルタイムでスキャンします。

- Dynamic Dependency Inventory: すべての外部パッケージ、ライセンス、および関連するリスクの最新のインベントリを維持します。

- エクスプロイト可能性の優先順位付け:OpenSSFスコアカードとEPSS脅威インテリジェンスを関連付け、各脆弱性のエクスプロイト可能性リスクスコアを計算します。

- Contextual Alerting: 関連する関係者に対し、詳細かつ規範的なアラートと、ワンクリックの自動修正を含む段階的な修復ガイダンスを提供します。

- シームレスなフィードバックループ:開発者に即座のセキュリティフィードバックを提供し、早期かつ継続的な脆弱性管理を促進します。

欠点:

- 制限付き無料機能: 高度な機能には、1IDあたり月額8ドルからの有料プランが必要です。

- スケーリングコスト: アイデンティティの数に応じてコストが増加するため、大規模なチームや組織にとっては懸念事項となる可能性があります。

4. Cycode

Cycodeは、アプリケーションコード、CI/CDパイプライン、およびインフラストラクチャをスキャンすることで、オープンソースの脆弱性とライセンス違反に対するエンドツーエンドの可視性を提供し、リアルタイム監視、自動SBOM生成、および開発者のワークフローに直接統合されたスケーラブルな修復を提供します。

主要機能:

- スキャン機能:アプリケーションコード、ビルドファイル、CI/CDパイプラインを分析し、脆弱性とライセンス違反を検出します。

- リアルタイム監視: ナレッジグラフを使用し、発生時に逸脱や潜在的な攻撃ベクトルを特定します。

- SBOM管理:すべての依存関係に対して、SPDXまたはCycloneDX形式で最新のSBOMを生成します。

- 統合された修復: CVEコンテキスト、推奨されるアップグレード、ワンクリック修正、および自動化されたプルリクエストを提供し、パッチ適用を加速します。

- スケーラブルな修正: これにより、単一のアクションで複数のリポジトリにわたる脆弱性に対処できます。

欠点:

- 価格の透明性: 価格については直接問い合わせが必要であり、監視対象開発者1人あたり年間350ドルの見積もりが示唆されています。

- 大規模チーム向けのコスト: 多くの開発者を抱える組織にとって、価格設定は法外なものになる可能性があります。

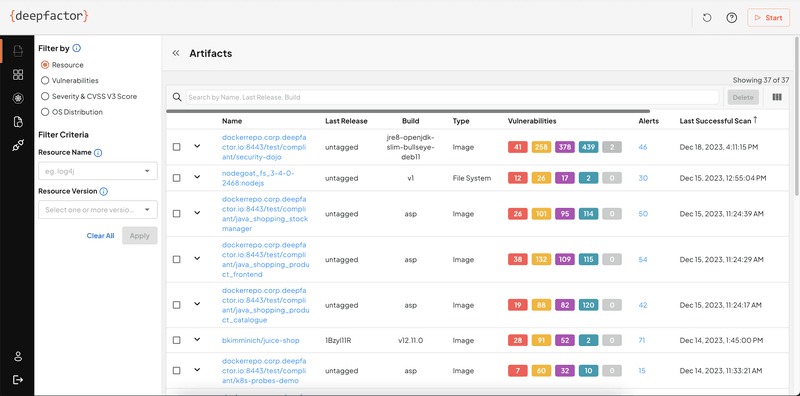

5. Deep Factor (Ciscoに買収)

DeepFactorは、静的スキャンとライブランタイム監視を組み合わせることで、包括的なSBOMを生成し、依存関係をマッピングし、実際の実行パターンとランタイム動作を分析して悪用可能なリスクを特定します。これにより、脆弱性のコンテキスト化されたビューを提供し、修復を効率化します。

主要機能:

- ランタイム到達可能性SCA:実行されたコードパス、制御フロー、およびスタックトレースを分析することで、脆弱性が悪用可能であるかどうかを追跡します。

- SBOM生成:静的分析とランタイム分析を組み合わせることで、未宣言の「ファントム」コンポーネントを含むすべての依存関係を特定します。

- カスタマイズ可能なセキュリティポリシー: 組織が特定のセキュリティニーズに基づいて独自の条件付きルールとトリガーを定義できます。

- アラート相関:関連する問題を詳細なコンテキストを持つ実用的なアラートに統合し、トリアージのノイズを削減します。

- 詳細なランタイムインサイト: ファイル操作、メモリ使用量、ネットワークアクティビティなど、アプリケーションの動作を監視します。

欠点:

- 価格: 大規模なチームの場合、オールインワンプランは開発者1人あたり月額65ドルで、コストが急速に増加する可能性があります。

- 限られた言語サポート: ランタイム到達可能性分析は現在、一部の言語(PHP、Kotlin、Go、Ruby、Scala)をサポートしており、すべてのユースケースをカバーできない場合があります。

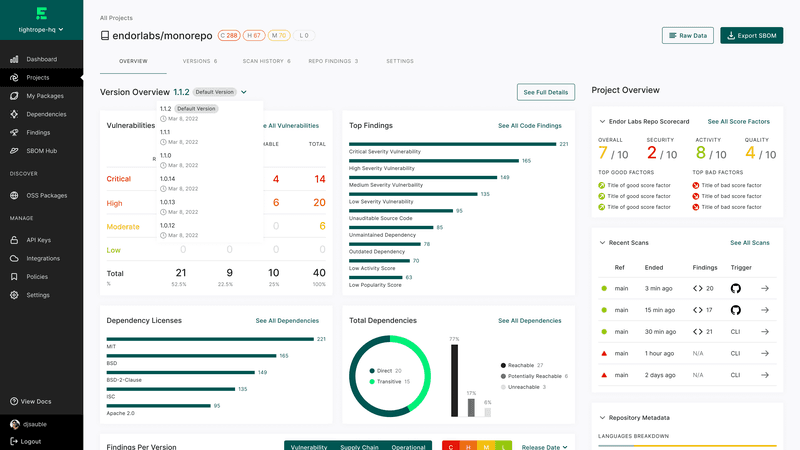

6. Endor Labs

Endor Labsは、ソースコードを検査してSBOMを構築し、重大な脆弱性を特定し、安全でないコーディングパターン、マルウェア、および非アクティブな依存関係を検出します。

主要機能:

- 依存関係分析:マニフェストファイルだけでなく、ソースコード検査を通じて、宣言されたおよび「ファントム」依存関係のすべてをマッピングします。

- 到達可能性分析:アプリケーションのコンテキストで現実的に悪用可能な脆弱性を特定し、ノイズを削減します。

- Endor Score: セキュリティ履歴、コミュニティサポート、メンテナンスを考慮に入れ、OSSパッケージの包括的な健全性評価を提供します。

- 自動SBOMおよびVEXレポート:詳細な到達可能性コンテキストにより、依存関係インベントリと脆弱性分類を継続的に更新します。

- 検出機能: マルウェア、安全でないパターン、依存関係の拡散、ライセンス違反を検出するためのルールエンジンが含まれます。

欠点:

- 高い初期費用: 有料プランは年間10,000ドルからで、小規模組織にはアクセスしにくいです。

- 新規ユーザーにとっての複雑さ: 網羅的な機能と詳細な分析は、新しいチームにとってオンボーディングの時間が必要となる場合があります。

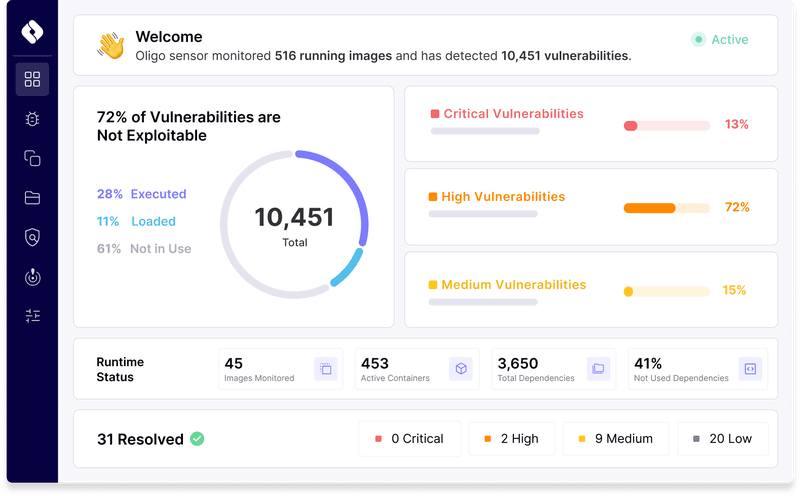

7. Oligo Security

Oligoは、テスト環境と本番環境の両方でランタイム時にライブラリを監視することで、従来のスキャナーが見逃す脆弱性を検出するSCAへの独自のアプローチを採用しています。Oligoは、アプリケーションのコンテキストと環境に基づいて実用的な修正を提供します。ライブラリの動作プロファイルに関する広範なナレッジベースとリアルタイム監視を活用することで、Oligoはゼロデイ脆弱性、不適切なライブラリ使用、およびランタイム固有の脅威を特定し、DevSecOpsチームが重要な問題に効率的に対処できるようにします。

主要機能:

- ランタイムモニタリング: テストおよび本番環境におけるライブラリの動作を追跡し、逸脱や脆弱性を検出します。

- eBPFベースのプロファイリング: Linuxカーネルレベルのモニタリングを利用し、ランタイム動作に対する比類のない可視性を提供します。

- 自動化されたポリシーとトリガー: SlackやJiraなどのツールを介したカスタマイズ可能なセキュリティワークフローとリアルタイムアラート。

- ゼロデイ脆弱性検出:脅威が公に知られる前に特定し、ゼロデイ攻撃を防止します。

- コンテキスト脆弱性優先順位付け:環境とライブラリの実行状態を考慮し、脅威を効果的に優先順位付けします。

欠点:

- 価格の透明性: 価格の詳細にアクセスするにはデモが必要です。セルフサービスまたは標準化された価格情報は利用できません。

- プラットフォームの制限: eBPFテクノロジーへの依存により、主にLinuxに焦点を当てています。

8. Semgrep

Semgrepは、開発ワークフロー全体をスキャンする包括的なサプライチェーンセキュリティプラットフォームであり、軽量なパターンマッチングと到達可能性分析を活用して、コード内で直接エクスプロイト可能な脆弱性やアンチパターンを検出するとともに、カスタマイズ可能なルールとリアルタイムの依存関係の可視性を提供します。

主要機能:

- エンドツーエンドスキャン:IDE、リポジトリ、CI/CDパイプライン、および依存関係を監視し、セキュリティ脅威とアンチパターンを検出します。

- 到達可能性分析:フラグ付けされた脆弱性がアプリケーションで積極的に悪用可能であるかを特定し、不要なノイズを削減します。

- Dependency Search: リアルタイムの脅威対応とアップグレード計画のために、サードパーティパッケージとバージョンのライブでクエリ可能なストリームを提供します。

- Semgrep Registry: 40,000以上の事前構築済みおよびコミュニティ貢献ルールを備え、カスタムルール作成のオプションも提供します。

- Broad Language Support: Go、Java、Python、JavaScript、C#を含む25以上の最新プログラミング言語をサポートしています。

- Seamless Integrations: GitHub、GitLab、その他の一般的なバージョン管理システムとすぐに連携します。

欠点:

- Pricing for Larger Teams: 中規模および大規模チームの場合、コストが急速に増加します(10人以上のコントリビューターで月額110ドル/コントリビューター)。

- Customization Complexity: カスタムルールの作成と管理は、経験の浅いチームにとって追加の労力を要する場合があります。

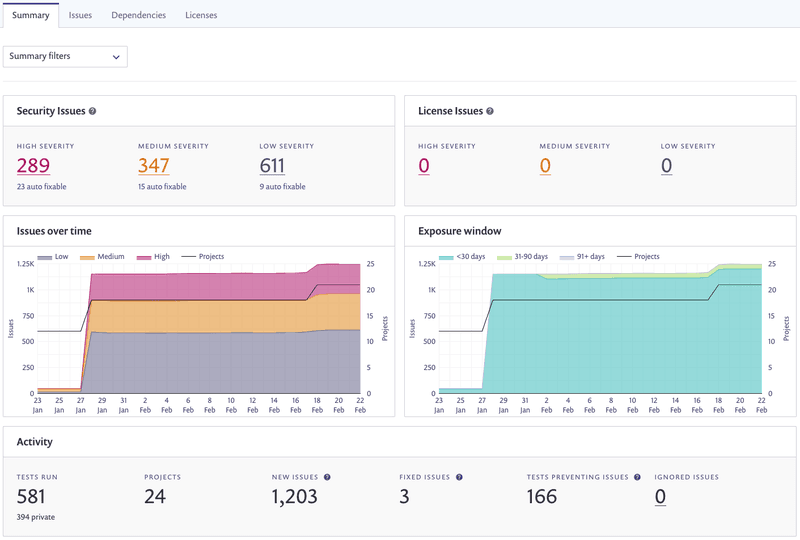

9. Snyk

SnykのSCAは、依存関係ツリーを作成し、ネストされた依存関係を特定し、実際の危険因子と悪用可能性に基づいて優先順位付けされた修復作業を作成します。Snykは、ダッシュボード、CLI/IDEツールを通じて開発者のワークフローに適合することを目指し、修正を提供し、オープンソースライセンスコンプライアンスの確保を支援します。

主要機能:

- 依存関係ツリーマッピング:階層グラフを構築し、直接的および推移的な依存関係における脆弱性を検出し、その影響を追跡します。

- 独自の優先度スコアリング: エクスプロイト可能性、コンテキスト、潜在的な影響に基づいて脆弱性をランク付けし、重要な脅威への集中を確実にします。

- Snyk Advisor:100万以上のオープンソースパッケージをセキュリティ、品質、およびメンテナンスの観点から評価し、開発者が最適な依存関係を選択するのを支援します。

- 脆弱性データベース:1000万件以上のオープンソースの脆弱性に関する堅牢なデータベースを維持し、正確性と実用的な洞察のために手動で検証されています。

- シームレスな統合:主要なバージョン管理システム、CI/CDパイプライン、およびIDEと連携し、コードと依存関係をリアルタイムでスキャンします。

- カスタマイズ可能なポリシー:組織が脆弱性処理とライセンスコンプライアンスに関する特定のルールを適用できるようにします。

欠点:

- 高度な機能のコスト: 無料プランは基本的なものですが、大規模チーム向けの高度な機能には上位のプランが必要となり、費用がかかる場合があります。

- 手動検証への依存: 脆弱性の手動検証に依存すると、新たに発見された脅威に対する更新が遅れる可能性があります。

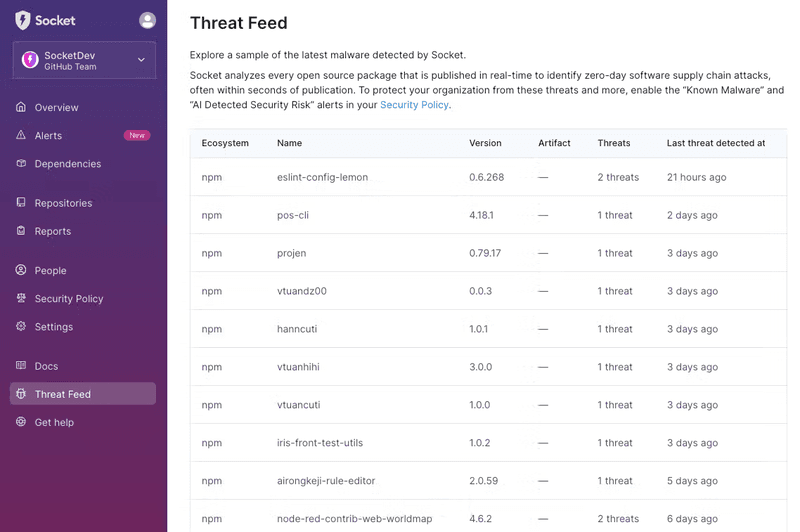

10. Socket Security

Socketは、ディープパッケージ検査とランタイム動作分析を活用し、サプライチェーンの脅威、ゼロデイ脆弱性、およびオープンソースの依存関係における異常をプロアクティブに検出することで、従来のSBOMベースのスキャンを超えた包括的な保護を保証します。

主要機能:

- ディープパッケージ検査:リソースインタラクションや権限要求を含む、依存関係のランタイム動作を監視し、危険な動作を検出します。

- 脅威検出: ゼロデイ脆弱性、タイポスクワッティングのリスク、サプライチェーン攻撃が公に開示される前に特定します。

- プルリクエスト統合:すべてのプルリクエストで依存関係を自動的にスキャンし、実用的なGitHubコメントを提供することで、早期のリスク軽減を保証します。

- 依存関係の概要: 直接的および推移的な依存関係に関するインサイトを提供し、重要な詳細とリンクを含む完全な依存関係グラフを提供します。

- メンテナンスリスク評価:メンテナーのアクティビティ、コードベースの更新、ソーシャルバリデーションを評価し、OSSパッケージにおける潜在的なリスクを特定します。

欠点:

- 対応言語: JavaScript、Python、Goの依存関係に限定されており、他の言語を使用するチームでは利用が制限される可能性があります。

適切なOSS依存関係スキャナーの選択

適切なSCAツールを選択するかどうかは、組織の特定のニーズによって異なります。SCAは、包括的なアプリケーションセキュリティ計画の一部に過ぎないことに留意することが重要です。

この計画に対処するには、2つのアプローチを使用できます:

- Aikido Securityのような最高品質のSCAツールを使用し、Aikidoが提供するSASTやDASTなどの他のモジュールを追加するか、他のセキュリティベンダーソリューションとシームレスに統合するかを決定してください。

- コード、クラウド、ランタイム全体を1か所でカバーし、比類のないコンテキストと可視性を提供するAikidoのような包括的なプラットフォームを使用してください。

Aikidoの動作をご覧になりたいですか?登録してリポジトリをスキャンし、2分以内に最初のSCA結果を取得してください。

こちらもおすすめです:

- 主要なソフトウェアサプライチェーンセキュリティツール – SCAを超えて、サプライチェーン全体を保護します。

- 主要なオープンソースライセンススキャナー – 依存関係内のライセンスコンプライアンスに焦点を当てています。

- 最高のEOL(End-of-Life)検出ツール – サポートされていないパッケージに依存していないことを確認してください。