コードを本番環境にプッシュしたところ、アプリケーションの依存関係の1つに隠されたマルウェアを発見したと想像してください。これは開発者、CTO、CISOにとって悪夢のようなシナリオです。

Verizonの2025年データ侵害調査レポート(DBIR)によると、2025年にはデータ侵害の30%がサードパーティまたはサプライチェーンのコンポーネントに関連しており、これは前年から100%の増加となります。

これらの数字は単なる統計ではなく、サプライチェーンセキュリティの現状を浮き彫りにしています。サプライチェーン攻撃はもはやコードを直接標的にするのではなく、チームが日々依存しているツール、依存関係、自動化を標的にします。適切なガードレールがなければ、十分にセキュリティ対策が施されたチームでさえ、知らず知らずのうちに侵害されたアーティファクトを出荷してしまう可能性があります。

過去1年間で、Aikido Securityは複数のnpmサプライチェーン攻撃を検出しました。Shai Huludの認証情報窃取マルウェアからS1ngularityの依存関係混同攻撃、大規模な9月のnpmアウトブレイク、React-Native-Ariaトロイの木馬、そしてZapierとENS Domainsに対する最近のShai Hulud 2.0攻撃に至るまで、主要な業界サービスでさえ脆弱であることを示しています。

サプライチェーン攻撃が頻繁に発生しているにもかかわらず、良いニュースもあります。ソフトウェアサプライチェーンセキュリティ(SSCS)ツールは、この課題に対応するために進化し、チームが制御を取り戻すのを支援しています。これらのツールは、コード、依存関係、CI/CDパイプラインなどの精査という重労働を自動化し、脆弱性、悪意のある挿入、設定ミスがエクスプロイトされる前に発見します。

このガイドでは、チームがサプライチェーンを保護するために使用しているトップのSSCSツールを探ります。まず、最も信頼されているSSCSプラットフォームの包括的なリストから始め、次に、開発者、エンタープライズ、スタートアップ、SBOMワークフロー、CI/CDパイプラインなど、特定のユースケースに最適なツールを詳しく解説します。

以下で特定のユースケースに移動できます。

- 開発者向けの優れたサプライチェーンセキュリティツール5選

- 企業向けの優れたサプライチェーンセキュリティツール5選

- スタートアップおよび中小企業向けの優れたサプライチェーンセキュリティツール4選

- 無料のソフトウェアサプライチェーンセキュリティツール4選

- オープンソース依存関係のリスクに対応するSSCSツール ベスト5

- エンドツーエンドのソフトウェアサプライチェーンプラットフォーム ベスト2

- SBOMの構築と検証のためのSSCSツール ベスト4

- CI/CD統合を備えたベスト5 サプライチェーンツール

要約

レビューされたプラットフォームの中で、Aikido Securityは、ほとんどの競合他社よりも早く脅威を検出できる能力により、No.1のソフトウェアサプライチェーンセキュリティ(SSCS)ソリューションとして際立っています。そのIntel Feedは、新しいマルウェアキャンペーンが主流のデータベースに到達する前に、しばしば最初に特定します。また、そのオープンソースツールであるSafeChainは、依存関係パッケージをインストール前に検証することで開発者を保護し、9月のnpmアウトブレイクやShai Hulud 2.0のようなインシデントを防ぎます。

早期検出の利点を活かし、Aikido Securityは、コードスキャン、依存関係分析、シークレット検出、CI/CDパイプラインチェック、およびコンテナイメージセキュリティを開発者フレンドリーなワークフローに統合する包括的なプラットフォームを提供します。SBOMを自動的に生成し、ライセンスコンプライアンスチェックを実行します。この広範な機能により、チームはサプライチェーンに影響を与える可能性のあるリスクについて広範な可視性を得られます。

その結果、よりスムーズで信頼性の高いサプライチェーンセキュリティ体験が実現します。開発者の生産性を向上させつつ、セキュリティチームが必要とする可視性とコンプライアンス対応の証拠を提供します。

スタートアップとエンタープライズの両方にとって、Aikidoはその精度、オンボーディングの速さ、予測可能な価格設定、そして現実的で影響の大きいサプライチェーンの脅威を表面化する能力のおかげで、POCにおいて常にトップクラスにランクされています。

Aikido SecurityがSSCSの課題にどのように対処するか

ソフトウェアサプライチェーンセキュリティとは?

ソフトウェアサプライチェーンセキュリティ (SSCS) は、悪意のあるものや脆弱なものが入り込まないように、コードや依存関係からビルドプロセス、デプロイメントに至るまで、ソフトウェアのライフサイクルにおけるあらゆるステップを保護する実践です。オープンソースライブラリ、CI/CDパイプライン、コンテナイメージ、Infrastructure as Code、リリースアーティファクトなど、チェーン内のすべての「リンク」を保護することに焦点を当てています。

目標は、開発・利用するソフトウェアが信頼でき、確実であり、改ざんや既知の脆弱性がないことを保証することです。

要するに、SSCSツールは、すべてのコンポーネント、およびそれらを扱う人々とプロセスが侵害されていないことを検証し、侵害のリスクを低減するのに役立ちます。

ソフトウェアサプライチェーンセキュリティツールが重要である理由

現代のアプリケーションは、オープンソースコードのレイヤー、自動化されたビルドシステム、分散型デプロイメントパイプラインに依存しています。しかし、非常に多くのコンポーネントが関与するため、この複雑さ自体がリスクをもたらします。単一の侵害された依存関係や誤って設定されたパイプラインが、システム全体を危険にさらす可能性があります。SSCSツールは、サプライチェーンに何が含まれているかを正確に示すことで、この複雑さを追跡するのに役立ちます。SSCSツールが保証する内容は以下の通りです。

- 隠れたマルウェアとバックドアを防止: 依存関係内の悪意のあるパッケージやコードインジェクションを自動的に検出し、サプライチェーン攻撃を回避します。

- 脆弱性を早期に発見: サードパーティライブラリ、コンテナ、ビルドツールにおける既知のCVEを、本番環境に到達する前に特定します。

- 整合性を確保: アーティファクトに署名し、チェックサムを検証することで、SSCSツールはデプロイするコンポーネントが意図した通りであることを保証します。

- コンプライアンスを簡素化: SBOM(Software Bills of Materials)とセキュリティレポートを自動的に生成します。

- 開発者の時間を節約: セキュリティを開発者のワークフローに統合し、問題を早期に発見します。自動化されたアラートと修正により、開発者は手動のコードレビューや誤検知の追跡に費やす時間を減らし、機能開発により多くの時間を割くことができます。

適切なSSCSツールの選び方

サプライチェーンセキュリティツールの選択は、技術スタック、チーム規模、リスクプロファイルによって決まります。オプションを評価する際には、以下の主要な基準を考慮してください。

- 脅威カバレッジ: SCA、DAST、SASTコンテナスキャン、コード署名、ビルドシステム強化など、何が必要か特定します。ツールスプロールを削減するために、複数の領域をカバーするツールを探してください。

- 統合: 既存のワークフロー(IDE、ソース管理、CI/CDパイプライン)に統合されますか?統合の摩擦が最小限のツールを探してください。

- 開発者に優しいUX: 開発者を念頭に置いて設計されていますか?AI AutoFixなどの明確な修正ガイダンスと機能を提供しますか?

- コンテキストを考慮した優先順位付け: 複数のスキャナーからのリスクを関連付けることができますか?AIを使用して、エクスプロイト可能性に基づいて脆弱性の優先順位を付けますか?

- アクセス制御: ロールベースアクセス制御と共有ダッシュボードをサポートしていますか?DevSecOpsチームは、GitHub、GitLab、Jira、Slackなどの統合ツールから直接検出結果について共同作業できますか?

- コンプライアンスサポート: NIST、SOC 2、PCI DSS、ISO、DORAなどの一般的な標準をサポートしていますか?

- デプロイ: デプロイにはどのくらいの時間がかかりますか?エージェントをインストールする必要がありますか?

- 予測可能な価格設定: 6ヶ月後のチームのコストを予測できますか?

主要なソフトウェアサプライチェーンセキュリティツール12選

1. Aikido Security

Aikido Securityは、依存関係やコードからコンテナ、ランタイムに至るまで、ソフトウェアサプライチェーン全体を保護するように設計された、AI駆動型のサプライチェーンセキュリティプラットフォームです。

Aikido Securityは、サプライチェーン攻撃の特定と分析の最前線にいます。Shai Hulud 2.0サプライチェーンマルウェア攻撃、9月のNPMアウトブレイク、そしてShai Hulud、S1ngularity、React-Native-Ariaトロイの木馬を含むその他の重要なサプライチェーン攻撃など、複数の主要なインシデントを最初に検出したセキュリティベンダーとして実績があります。これらの攻撃を大規模に分析し、メンテナー、影響を受けた顧客、および関係組織に通知します。

そのマルウェアエンジンは、パッケージの依存関係に対してAI支援の行動分析を実行し、難読化されたペイロード、疑わしいインストール後スクリプト、認証情報窃盗、データ流出ロジック、依存関係の混乱の試みを検出します。これらの検出結果は、コード、コンテナ、クラウド構成全体のエクスプロイト可能な攻撃パスに自動的にリンクされます。

開発者は、問題を解決するために必要なすべてを入手できます。

- 詳細でコンテキストが豊富な脆弱性のインサイト

- IDEまたはプルリクエストでの直接的な修正推奨

- AI支援によるワンクリック修正

- SOC 2、ISO 27001、PCI DSS、GDPR、およびその他のフレームワークに準拠した監査対応のコンプライアンス証拠

チームは、SAST、SCA、IaC、シークレット、またはDASTのいずれかのモジュールから開始し、必要に応じて他のモジュールを有効にすることで、ツール肥大化を招くことなく、より深い可視性を得ることができます。

Aikido Securityのモジュラースキャンニングスイート、CI/CDおよびIDE連携、AI駆動の優先順位付け、そしてエンドツーエンドの攻撃パス分析により、チームはサプライチェーンをより迅速に保護し、サプライチェーン全体のセキュリティ体制を強化できます。

主要機能:

- モジュラースキャンニングスイート: SAST、SCA、コンテナ、DAST、クラウド設定などに対応するスキャンモジュールを提供します。

- リアルタイムマルウェアブロック: Aikido Securityの「Safe Chain」はパッケージマネージャーに統合され、悪意のある依存関係がリポジトリに入る前にブロックします。

- エージェントレスセットアップ: 読み取り専用のAPIを使用して、GitHub、GitLab、またはBitbucketと数分で連携します。インストールエージェントは不要です。

- AI-Powered Triage and Fixes: そのAIを活用した「到達可能性」エンジンを使用し、脆弱性の自動トリアージ、提案、ワンクリック修正によりノイズを削減します。

- 強固なコンプライアンスマッピング: SOC 2、ISO 27001、PCI DSS、GDPRなど、主要なコンプライアンスおよびセキュリティフレームワークに対応しています。その他多数にも対応しています。

- エンドツーエンドの攻撃パス分析: Aikido SecurityはAIを使用して脆弱性をリンクし、エクスプロイト可能性を検証し、実際の攻撃パスを優先順位付けし、再現可能なエクスプロイトの証拠を生成します。

- コンテキストアウェアなリスクスコアリング: 到達可能性分析と厳選されたルールを用いて、重要な問題を特定します。誤検知を最大90%削減します。

- CI/CD連携: GitHub、GitLab、CircleCIなどとシームレスに連携し、すべてのプルリクエストとデプロイメントでセキュリティチェックを実行します。

- 開発者中心のUX: PRやIDEでのAIを活用した即時フィードバック、リアルタイムフィードバックのためのIDEプラグイン、AI-powered autofix、および実用的な修復ワークフローを提供します。

- 幅広い互換性: 多くの言語とクラウド環境で、すぐに利用可能です。

長所:

- ライブマルウェアフィード

- 予測しやすい価格設定

- 幅広い言語のサポート

- 一元化されたレポートとコンプライアンス

- マルチクラウド監視(AWS、Azure、GCP)をサポートします

- 包括的なソフトウェア部品表(SBOM)

- 誤検知を削減するためのAIを活用したフィルタリング

- IaCスキャンとKubernetesセキュリティ

- カスタマイズ可能なセキュリティポリシーと柔軟なルールチューニング

価格:

Aikido Securityのプランは、10ユーザーで月額300ドルからご利用いただけます。

- Developer(永久無料): 最大2ユーザーのチームに最適です。10リポジトリ、2つのコンテナイメージ、1ドメイン、1クラウドアカウントが含まれます。

- ベーシック: 10リポジトリ、25コンテナイメージ、5ドメイン、3クラウドアカウントのサポートを提供します。

- Pro: 中規模チームに適しています。250のリポジトリ、50のコンテナイメージ、15のドメイン、20のクラウドアカウントが含まれます。

- Advanced: 500リポジトリ、100コンテナイメージ、20ドメイン、20クラウドアカウント、10VM。

スタートアップ企業(30%割引)およびエンタープライズ企業向けにも提供しています。

最適な用途:

複雑なオンボーディングなしで、開発者に優しい包括的なSCSSプラットフォームを求めるスタートアップ企業およびエンタープライズ企業

Gartner評価: 4.9/5.0

Aikido Security レビュー:

Gartnerに加え、Aikido SecurityはCapterra、Getapp、SourceForgeで4.7/5の評価も得ています。

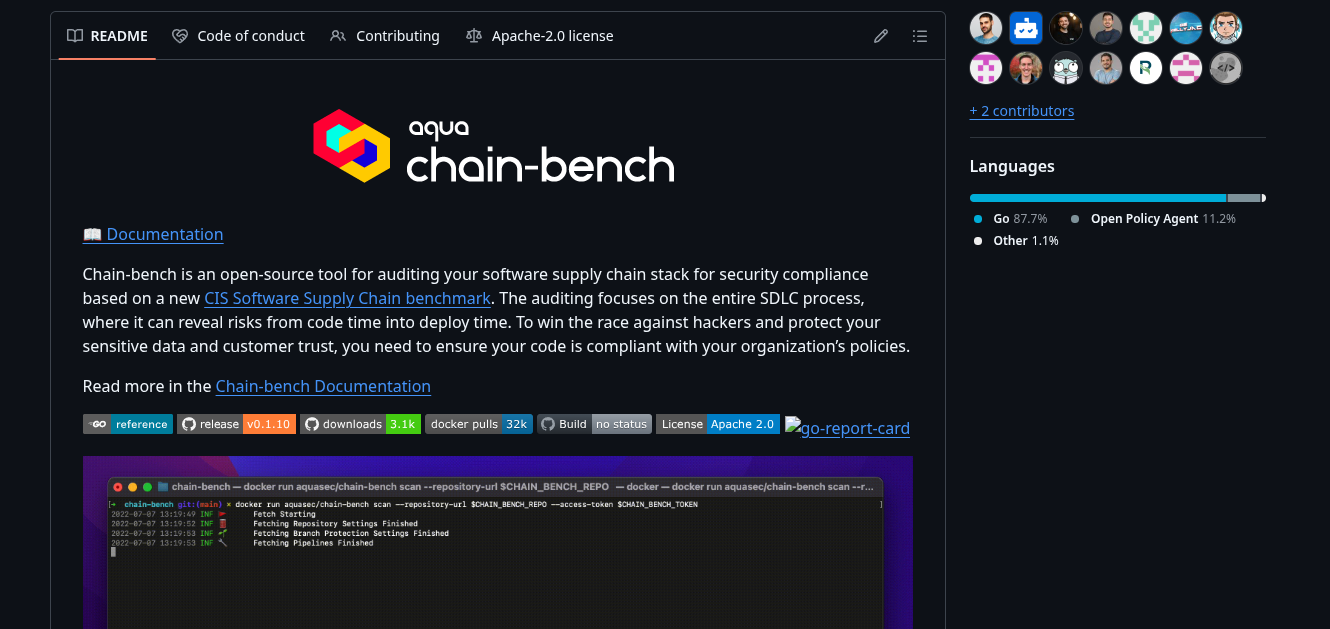

2. Aqua Security (Chain-Bench)

Aqua SecurityのChain-Benchは、ソフトウェアサプライチェーンのベストプラクティスを監査するためのオープンソースツールです。

主要機能:

- CISベンチマーク監査: サプライチェーンセキュリティに関する20以上のCIS推奨事項に対し、DevOpsスタックのコンプライアンスをチェックします。

- レポートとスコアカード: 合格/不合格のコントロールを強調表示するレポートを生成します。

長所:

- 自動化されたSBOM

- ポリシー適用

短所:

- 主にコンテナ化された環境に焦点を当てています

- 急な学習曲線

- ベンダーロックインの可能性

- SAST、DAST、またはIaCスキャンは実行しません。

- チームはワークフローをdistrolessイメージに合わせる必要があります

- ユーザーはレガシープラットフォームとの統合に関する問題を報告しています

- 無料のコンテナイメージは最新バージョンに限定されます。

価格:

オープンソース

最適な用途:

CISソフトウェアサプライチェーンセキュリティベンチマークなどのセキュリティベンチマークに対して、既存のCI/CDインフラストラクチャとDevOps構成を監査する必要があるチーム。

Gartner評価:

Gartnerのレビューはありません。

Aqua SecurityのChain-Benchレビュー:

独立したユーザー生成レビューはありません。

3. Chainguard

Chainguardは、コンテナサプライチェーンのセキュリティ確保に焦点を当てたソフトウェアサプライチェーンセキュリティプラットフォームです。強化されたベースコンテナイメージと、Sigstoreのようなプロジェクトへの積極的な関与で知られています。

主要機能:

- 強化されたベースイメージ: 最小限で脆弱性のないコンテナイメージを提供します。

- 署名とSBOMを内蔵: すべてのChainguardコンテナイメージはデジタル署名されており、すぐに使用できる高品質のSBOM(Software Bill of Materials)が含まれています。

長所:

- 自動リビルドとCVE管理

- デジタル署名されたイメージ

- 一般的なCI/CDプラットフォームをサポートします。

短所:

- 主にビルド時/イメージに焦点を当てており、完全なSSCSツールではありません

- ユーザーはdistrolessイメージへの移行が求められます。

- 急な学習曲線

- 包括的なカバレッジのためには、サードパーティツールが必要です。

- その無料ティアは、コンテナイメージの最新バージョンに限定されています。

価格:

フリーティアを超えると、Chainguardはカスタムの見積もりベースの価格設定を採用しています。

最適な用途:

コンテナセキュリティを優先し、依存関係の肥大化、高いCVEノイズ、複雑なコンテナ強化要件に対処している組織。

Gartner評価:

Gartnerのレビューはありません。

Chainguardのレビュー:

4. GitHub Dependabot

Dependabotは、サードパーティの依存関係を最新の状態に保ち、脆弱性のない状態にするためのGitHubの組み込みツールです。

主要機能:

- 脆弱性アラート: GitHubのセキュリティアドバイザリデータベースを活用し、リポジトリ内の依存関係に既知の脆弱性がある場合にアラートを発します。

- 定期的なバージョン更新: 週次または月次で、パッケージを最新バージョンに更新するためのPRを開くバージョン更新を有効にできます。

- 設定可能なコントロール: Dependabotを調整して、特定の依存関係や更新スケジュールを無視させることができます。

長所:

- シームレスなGitHub連携

- すべてのGitHubリポジトリで利用可能です。

- 脆弱性の自動修復

短所:

- 主にソフトウェア構成分析(SCA)ツール

- 大量の警告

- 誤検知

- コンテキストアウェアな分析が不足しています。

- ネストされた依存関係の分析が限定的です。

- GitHubのエコシステムとの深い連携は、ベンダーロックインにつながる可能性があります。

- 「confused deputy」攻撃を介して、悪意のあるコードをマージするように騙される可能性があります。

価格:

無料

最適な用途:

GitHubに直接統合された自動化された依存関係の更新を求める中小規模のエンジニアリングチーム向けです。

Gartner評価:

Gartnerのレビューはありません。

Dependabotのレビュー:

5. GitLab Dependency Scanning

GitLabの依存関係スキャンは、GitLabのDevSecOpsプラットフォームの機能です。アプリケーションの依存関係を既知の脆弱性についてスキャンし、マージリクエストワークフロー内でセキュリティに関する洞察を提供します。

主要機能:

- マージリクエスト連携: 脆弱性はマージリクエスト内で直接表示されるため、開発者はマージ前にセキュリティの検出結果を確認できます。

- 継続的な監視: プロジェクトの依存関係に新しい脆弱性が特定された場合、ユーザーに通知します。

- コンプライアンス: チームは高深刻度の検出結果に基づいてパイプラインを失敗させ、コンプライアンス要件のためのレポートを生成できます。

長所:

- ポリシー適用

- ネストされた依存関係の分析

- GitLabs CI/CDとのディープな連携

短所:

- 学習曲線

- 大量の警告

- ベンダーロックインの可能性

- SBOMスキャン向けの複雑なセットアップ

- そのスキャンはリソースを大量に消費します。

- ユーザーは、修正された脆弱性がまだアクティブとして表示されると報告しています。

価格:

GitLabのDependency Scanningは、GitLabのUltimateプランでのみ利用可能です

- GitLabのUltimateプラン:カスタム価格

最適な用途:

マージリクエスト全体に統合された組み込みのSCAおよびサプライチェーンスキャンを求める、GitLabエコシステムを既に利用しているチーム

Gartner評価:

Gartnerのレビューはありません。

GitLabのDependency Scanningレビュー:

独立したユーザー生成レビューはありません。

6. JFrog Xray

JFrog XrayはSCAツールです。JFrogのバイナリ/パッケージリポジトリおよびCIパイプラインと深く統合されています。

主な機能:

- 再帰的スキャン:保存されているコンテナとパッケージの再帰的スキャンを実行します。

- 統合されたCVEおよびライセンスデータベース: コンポーネントを脆弱性データベースおよびライセンスリストと照合してチェックします。

- 影響分析:新しいCVEが発生した場合、影響を受けるライブラリバージョンを使用しているすべてのビルドとプロジェクトを見つけるためのクエリをユーザーが作成できます。

長所:

- SBOM生成

- コンテキスト認識分析

- 幅広いアーティファクトをサポート

短所:

- 主にエンタープライズ向け

- 急な学習曲線

- 設定が複雑です

- 煩雑なユーザーインターフェース

- 大規模なアーティファクトとネストされた依存関係のスキャンは、低速でリソースを大量に消費します。

- 誤検知を最小限に抑えるために、継続的なチューニングが必要です。

価格:

- Pro:月額150ドル

- Enterprise X:月額950ドル

- Enterprise +:カスタム価格

最適な用途:

大量のアーティファクトおよびパッケージ管理ワークフローを持ち、ソース(Artifactory経由)でバイナリを保護したい組織向け。

Gartner評価: 4.5/5.0

JFrog Xray レビュー:

7. Phylum(現在Veracodeの一部)

Phylum(現在Veracodeの一部)は、オープンソースパッケージのリスクに焦点を当てたサプライチェーンセキュリティツールです。

主要機能:

- マルウェア検出:PhylumはMLとヒューリスティクスを使用して、オープンソースエコシステムをリアルタイムで分析します。

- リスクスコアリング:各パッケージは、コード分析だけでなく、メンテナーの評判、更新頻度、タイポスクワッティングの兆候など、複数の側面から評価されます。

長所:

- 修正ガイダンス

- 悪意のあるパッケージ検出

短所:

- エンタープライズ向け

- 急な学習曲線

- 大量の警告

- 不十分なデベロッパーエクスペリエンス

- 誤検知が多い

- 悪意のあるOSSパッケージをフィルタリングするために、包括的なポリシーチューニングが必要です

- 手動での修正が必要です

価格:

カスタム価格

最適な用途:

オープンソースパッケージに対する行動ベースのサプライチェーン脅威検出を求めるセキュリティ重視のチーム

Gartner評価:

Gartnerのレビューはありません。

Phylum レビュー:

独立したユーザー生成レビューはありません。

8. ReversingLabs

ReversingLabsは、最近Spectra Assureとブランド名を変更した高度なサプライチェーンセキュリティプラットフォームを提供しており、ソフトウェアパイプラインにファイルレピュテーションとバイナリ解析をもたらします。同社は主に、その包括的なマルウェアデータベースで知られています。

主要機能:

- 高度なバイナリスキャン: その静的解析エンジンはバイナリを分解し、従来のスキャナーが見落とす隠れたマルウェア、不正な変更(改ざん)、コードに埋め込まれたシークレット、その他の異常を発見します。

- 包括的な脅威インテリジェンス: ReversingLabsは、16の独自の検出エンジンを備え、400億以上のファイルを網羅する脅威インテリジェンスデータベースを提供します。

- カスタムポリシーと統合:カスタムセキュリティポリシーをサポートし、CI/CDおよびアーティファクトリポジトリと統合します。

長所:

- SBOM生成

- 膨大な脅威インテリジェンスデータベース

短所:

- 大規模エンタープライズ重視

- 急な学習曲線

- 設定が複雑になる可能性があります

- 完全なカバレッジには、サードパーティのSCAおよびSASTツールが必要です。

- リソース集約型です

- Aikido Securityのようなツールと比較した場合、開発者中心ではない

価格:

カスタム価格

最適な用途:

オープンソースコンポーネントとプロプライエタリコンポーネントの両方に対してバイナリレベルの解析を必要とする企業

Gartner評価: 4.8/5.0

ReversingLabs レビュー:

9. Sigstore/Cosign

Sigstoreは、すべての開発者にとってソフトウェア署名を簡単かつアクセスしやすくすることを目指すオープンソースイニシアチブ(現在はLinux Foundationプロジェクト)です。CLIツールCosignを使用して、コンテナイメージ、バイナリ、その他のアーティファクトに署名し、検証します。

主要機能:

- キーレスアーティファクト署名: Sigstoreは、OIDCアイデンティティを使用して「キーレス」署名を可能にします。

- プロベナンスの検証: そのポリシーコントローラーにより、アーティファクト(例: Dockerイメージ)が正しいソースから構築され、改ざんされていないことを検証できます。

- SBOMとアテステーションのサポート: SBOMとセキュリティアテステーションの生成、添付、検証が可能です。

長所:

- オープンソース

- キーレス署名

短所:

- 完全なSSCSツールではない

- ユーザーの短命なOIDCトークンが単一障害点となる

- ガバナンスとポリシー制御が不足している

- チームは、プロプライエタリソフトウェア向けにSigstoreのプライベートインスタンスをデプロイし、管理する必要があります。

- 単純なユースケースを超えた、暗号化に関する深い理解を必要とします。

価格:

オープンソース

最適な用途:

SLSA、ゼロトラストパイプライン、またはKubernetesに焦点を当てたワークフローを採用しているクラウドネイティブチームに最適です。

Gartner評価:

Gartnerのレビューはありません。

10. Snyk

Snykは、開発者がコード、オープンソースの依存関係、コンテナ、クラウド設定における脆弱性を発見し修正するのを支援するDevSecOpsプラットフォームです。

主要機能:

- 脆弱性データベース: Snykは、研究と機械学習によって強化された独自の内部脆弱性データベースを維持しています。

- 実行可能な修正提案: 依存関係を安全なバージョンにアップグレードするためのプルリクエストを自動的に開き、コードの問題に対して明確な説明を提供します。

豊富なメリット:

- AI駆動型分析

- 包括的な脆弱性データベース

短所:

- 急な学習曲線

- 誤検知

- 価格が高額になる可能性があります。

- 静的コード分析の場合、1MBのファイルサイズ制限があります。

- 大規模なリポジトリでのスキャンが遅いとユーザーから報告されています。

- その提案が時々一般的であるとユーザーから報告されています。

- ノイズを削減するために追加のチューニングが必要です

- プロプライエタリなコードベースの脆弱性を見逃す可能性があります。

価格:

- 無料

- チーム: 貢献開発者1人あたり月額25ドル (最低5人の開発者)

- Enterprise: カスタム価格設定

最適な用途:

高速な脆弱性スキャン、幅広い連携エコシステム、強力なSCAとSASTのカバレッジを求めるチーム。

Gartner評価: 4.4/5.0

Snykのレビュー:

11. Sonatype Nexus Lifecycle

SonatypeのNexus Lifecycle(Nexusプラットフォームの一部)は、ソフトウェアサプライチェーン分野におけるベテランソリューションであり、オープンソースコンポーネントのセキュリティで知られています。

主要機能:

- ノイズフィルタリング: 到達可能性分析と機械学習を使用してアラートをフィルタリングします。

- ポリシーおよびガバナンスエンジン: ユーザーがオープンソースの使用に関するカスタムポリシーを設定できるようにします。

- 統合: 主要なIDEおよびCI/CDプラットフォームとの統合を提供し、開発者に早期に警告します。

長所:

- コンテキストベースのリスク優先順位付け

- 自動ポリシー適用

- SBOM管理

短所:

- エンタープライズ向け

- 主にSCAツールです。

- 学習曲線

- 完全なサプライチェーンカバレッジのためには、サードパーティツールを必要とします。

- そのユーザーインターフェースが複雑で操作しにくいとユーザーから報告されています。

価格:

SonatypeのNexus Lifecycleは、有料プランでのみ利用可能です。

- 無料

- Pro:月額135ドル(年間請求)

- Premium:カスタム価格

最適な用途:

厳格なガバナンス、ポリシー適用、および長期的なオープンソースリスク管理を求める大規模企業。

Gartner評価: 4.5/5.0

SonatypeのNexus Lifecycleレビュー:

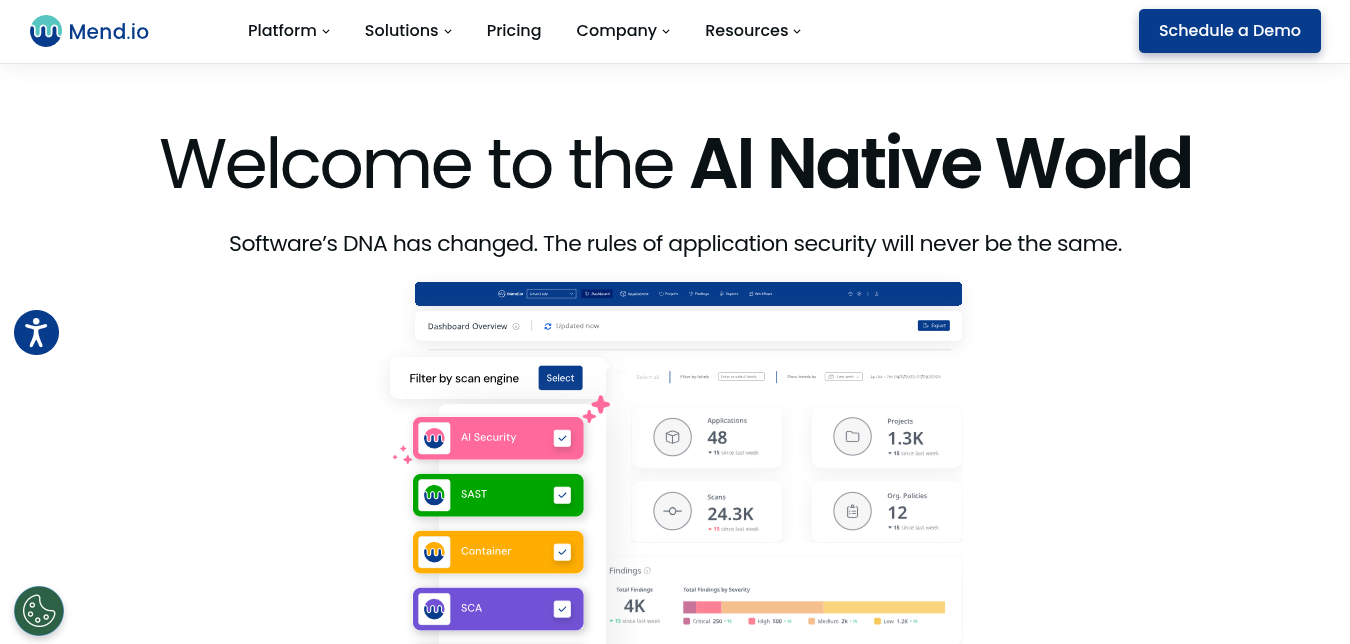

12. Mend(旧WhiteSource)

Mend(旧Whitesource)は、オープンソースセキュリティおよびライセンスコンプライアンスツールです。SCAツールとして始まりましたが、SASTとコンテナスキャンを含むように拡張されました。

主な機能:

- エンドツーエンドのSCA: プロジェクトのオープンソースコンポーネントを、脆弱性フィードとライセンスデータベースに対して継続的にスキャンします。

- 自動修復: 依存関係を更新するためのマージリクエストを自動的に開きます。

- ポリシーとコンプライアンス: 標準を強制するためのポリシー設定を提供し、SBOMとコンプライアンスレポートも生成します。

長所:

- 強力なポリシー適用

- 幅広い言語のサポート

短所:

- エンタープライズ向けに特化

- 誤検知

- オンプレミスシステムとの統合は複雑です

- ユーザーは、新しい機能に関するドキュメントが不十分であると報告しています

価格:

- Mend Renovate Enterprise: 開発者1人あたり年間最大$250

- Mend AI Premium: 開発者1人あたり年間最大$300

- Mend AI Native Appsec platform: 開発者1人あたり年間最大$1000

最適な用途:

オープンソースのリスク管理、ライセンスポリシーの適用、SSCSプラクティスの標準化において実績のある方法を必要とするチーム

Gartner評価: 4.4/5.0

Mend (旧 WhiteSource) のレビュー:

全体的なトップツールを紹介しましたが、さらに詳しく見ていきましょう。以下のセクションでは、特定のニーズに最適なツールを強調します。開発者が簡単で無料のものを探している場合でも、CISOがエンドツーエンドのプラットフォームを探している場合でも、これらの分析は、あなたの状況に最適なソリューションを見つけるのに役立つはずです。

開発者向けの優れたサプライチェーンセキュリティツール5選

開発者向けSSCSツール選択の主要基準:

- シームレスなワークフロー統合

- 高速かつ自動スキャン

- 低ノイズで実用的なアラート

- 開発者に優しいUX

- 費用対効果が高く、無料ティアが望ましい

開発者向けに特化したSSCSツール トップ5はこちらです:

- Aikido Security: エンドツーエンドのデベロッパーファーストなワークフロー、IDEおよびCI/CDとの統合、AIを活用したノイズリダクション、無料プランあり

- Dependabot: 自動依存関係更新、GitHubネイティブ、すべてのリポジトリで無料

- Snyk: 明確な修正ガイダンス、IDEおよびCIサポート

- Phylum: 悪意のあるOSSパッケージからの保護、パイプライン向けCLI統合

- GitLab Dependency Scanning: シンプルなCI統合、マージリクエストでの実用的な検出結果

開発者向けSSCSツールの比較

企業向けの優れたサプライチェーンセキュリティツール5選

エンタープライズ向けSSCSツール選定の主要基準:

- 幅広いセキュリティカバレッジ

- 強力なポリシーおよびガバナンス機能

- エンタープライズグレードのレポート機能 (SBOMエクスポート、コンプライアンスレポート)

- 柔軟なデプロイオプション

- 予測しやすい価格設定

- 実績のあるベンダーサポート

エンタープライズ向けに特化したSSCSツール上位5選をご紹介します。

- Aikido Security: デベロッパーフレンドリー、サプライチェーン全体の可視性(SCA、SAST、DAST、IaC)、強力なポリシー制御、容易なエンタープライズ展開

- Sonatype Nexus Lifecycle: 高度なOSSガバナンス、エンタープライズグレードのポリシー

- Mend(旧WhiteSource):広範なSCAカバレッジ、自動修正

- JFrog Xray: スケーラブルなバイナリスキャン、アーティファクトを多用する環境に最適

- ReversingLabs: 高リスク産業向け高度マルウェア/改ざん検出

エンタープライズ向けSSCSツールの比較

スタートアップおよび中小企業向けの優れたサプライチェーンセキュリティツール4選

スタートアップおよび中小企業向けSSCSツール選定の主要な基準:

- 手頃な価格(無料枠、成長に応じた従量課金プラン)

- シンプルさ

- 幅広い脅威カバレッジ

- 自動化

- 開発者ファーストのUX

- スケーラビリティ

スタートアップおよび中小企業に特化したSSCSツール上位4選をご紹介します。

- Aikido Security: マルチモジュールDevSecOps、迅速なSaaSセットアップ、開発者ファーストなUX、無料プラン

- Snyk: 無料枠、オープンソースおよびクラウドスキャン

- Dependabot: 自動依存関係アップデート、GitHubに組み込み済み

- Mend (旧WhiteSource): 自動修復、ポリシー適用

スタートアップおよび中小企業向けSSCSツールの比較

無料のソフトウェアサプライチェーンセキュリティツール4選

無料SSCSツール選定のための主要な基準:

- 真に無料(OSSまたは無料SaaS枠)

- コミュニティサポート

- 統合の容易さ

- 軽量

- カバレッジ

無料のSSCSツール トップ4をご紹介します:

- Aikido Security: 小規模チーム向けの永久無料プラン、エージェントレスなセットアップ、コード+クラウド+コンテナスキャン

- Dependabot: GitHubに組み込まれた無料の依存関係スキャン

- Sigstore/Cosign: オープンソースプロジェクト向けの無料アーティファクト署名と検証、PKI

- Aqua SecurityのChain-Bench:オープンソースのCI/CD監査により、セキュリティプラクティスのギャップが浮き彫りになります。

無料のSSCSツールを比較する

オープンソース依存関係のリスクに対応するSSCSツール ベスト5

オープンソースの依存関係リスクに対するSSCSツールを選択するための主要な基準:

- 脆弱性データベースカバレッジ (NVD、GitHubアドバイザリ、ディストリビューション速報)

- ライセンスコンプライアンス チェック

- コンテキストアウェアな優先順位付け

- 自動化された依存関係のアップグレード

- マルウェアチェック

オープンソース依存関係のリスク対策に役立つSSCSツール トップ5をご紹介します。

- Aikido Security: AIリーチアビリティを備えた統合SCA、AIを活用したノイズリダクション、ライセンスチェック、自動生成されるSBOM

- Snyk: 継続的な監視、ライセンススキャン

- Sonatype Nexus Lifecycle: ポリシーベースのOSSガバナンス、豊富な依存関係データ

- Phylum: 悪意のあるパッケージの検出、行動ベースのマルウェア分析

- Mend (旧WhiteSource): 幅広い言語サポート、ライセンスおよび古いコンポーネントの分析

オープンソース依存関係のリスク対策におけるSSCSツールの比較

エンドツーエンドのソフトウェアサプライチェーンプラットフォーム ベスト2

エンドツーエンドSSCSツール選定のための主要な基準:

- 幅広い機能セット

- 結果相関

- 統合されたポリシーとガバナンス

- 開発者ワークフロー統合

- スケーラビリティ

主要な2つのエンドツーエンドSSCSツールは以下の通りです。

- Aikido Security: エンドツーエンドのDevSecOps、エージェントレスなセットアップ、簡単なセットアップ、AIを活用したリスク相関

- JFrog Xray: アーティファクト署名、ビルドからリリースまで

エンドツーエンドSSCSツールの比較

SBOMの構築と検証のためのSSCSツール ベスト4

SBOMの構築と検証のためのSSCSツール選定における主要な基準:

- サポートされるフォーマット (CycloneDX, SPDX)

- 連携

- 分析の深さ

- 検証と署名

- 使いやすさ

SBOMの構築と検証に役立つSSCSツール トップ4:

- Aikido Security: ワンクリックSBOMレポート、脆弱性を認識するコンポーネントリスト

- Sigstore/Cosign:SBOM署名、アテステーション、整合性検証

- Mend(旧WhiteSource):自動SBOM生成、ポリシーチェック

- JFrog Xray: 詳細なコンポーネントメタデータ、SBOMエクスポート

SBOMの構築と検証のためのSSCSツールの比較

CI/CD統合を備えたベスト5 サプライチェーンツール

CI/CD連携が可能なSSCSツール選定の主要な基準:

- ネイティブCIプラグイン

- パイプラインパフォーマンス

- 合否ポリシー制御

- 開発者フレンドリーなフィードバック(PRコメント、SARIF、ログ)

- スケーラビリティ

CI/CD連携が可能な主要な5つのSSCSツールは以下の通りです:

- Aikido Security: ワンステップCI統合、AIによる修復、即座のパイプラインフィードバック

- Snyk:既製のCIプラグイン、PRの自動修正

- GitLab Dependency Scanning:ネイティブCIテンプレート、自動化されたMRセキュリティレポート

- JFrog Xray:ビルドからリリースまでのポリシー適用、アーティファクトスキャン

- Phylum: インストール前の依存関係保護、CIフレンドリーなバイナリ

CI/CD連携とSSCSの比較

まとめ

ソフトウェアサプライチェーンの脅威は、今や常に存在する現実ですが、適切なツールがあれば管理可能です。無料の開発者向けスキャナーから始めるか、完全なエンタープライズプラットフォームを導入するかに関わらず、最も重要なステップは、これらの制御をビルドおよびリリースプロセスのできるだけ早い段階で統合することです。

複数のセキュリティ機能をモジュール式の開発者中心のワークフローに組み合わせることで、Aikido Securityは、スタートアップ企業とエンタープライズ企業にサプライチェーンのエンドツーエンドの可視性を提供します。AIエンジンを使用して、サプライチェーンのリスクをリアルタイムで検出、優先順位付け、修復し、アラート疲れを最小限に抑え、チームがより迅速に安全なソフトウェアを出荷できるようにします。これらすべてを透明性の高い価格で提供します。

サプライチェーン全体の可視性を確保したいですか? 今すぐ無料トライアルを開始するか、Aikido Securityのデモを予約してください。

よくあるご質問

ソフトウェアサプライチェーンとは何か、そのセキュリティがなぜ重要なのでしょうか?

ソフトウェアサプライチェーンとは、コード、依存関係、ビルドシステム、デプロイメントパイプラインを含む、ソフトウェアが開発からデプロイメントに至るまでの全経路を指します。1つの侵害された依存関係、誤って構成されたパイプライン、または悪意のあるアーティファクトがシステム全体を攻撃にさらす可能性があるため、セキュリティは極めて重要です。Aikido Securityのようなツールは、このチェーンのすべてのリンクを監視し、保護するのに役立ちます。

ソフトウェアサプライチェーンセキュリティツールとは何ですか、そしてどのように機能しますか?

ソフトウェアサプライチェーンセキュリティ (SSCS) ツールは、コード、依存関係、コンテナ、Infrastructure as Code、ビルドアーティファクトをスキャンおよび監視し、脆弱性、設定ミス、改ざんを検出します。これらのツールは、自動アラート、修正ガイダンス、およびレポート機能を提供します。Aikido Securityのようなプラットフォームは、複数のセキュリティ機能を1つのプラットフォームに統合し、監視と修正を効率化します。

ソフトウェアサプライチェーンセキュリティツールは、悪意のあるコードインジェクションをどのように検出しますか?

SSCSツールは、静的解析、動的解析、依存関係およびパッケージスキャン、異常検知などの技術を使用します。これらは、予期せぬ変更、疑わしいスクリプト、または侵害された依存関係が本番環境に入る前に特定できます。Aikido Securityのようなツールは、AIを活用したコンテキストと自動化されたリスク相関により、検出能力をさらに強化します。

サプライチェーンセキュリティツールをDevOpsパイプラインに統合するためのベストプラクティスは何ですか?

CI/CDパイプラインの早期(「シフトレフト」)にセキュリティチェックを統合し、依存関係とコードのスキャンを自動化し、ポリシーベースのビルドゲートを適用し、検出結果について開発者に優しいフィードバックを提供します。Aikido Securityのような開発者中心のプラットフォームを使用することで、統合が簡素化され、ツールスプロールが削減され、パイプラインのすべての段階で一貫した適用が保証されます。

こちらもおすすめです: