クラウドの導入は、インフラのプロビジョニングとデプロイの方法に大きな転換点をもたらしました。物理マシンが仮想マシンに置き換えられ、インフラのスケーリングには単なる人手以上のもの、つまり自動化が必要となったのです。これによりInfrastructure as Code(IaC)が導入され、その市場は2023年の10.6億ドルから2034年には94億ドルに成長すると予測されています。

しかし、開発者が価値を見出す場所には、脅威アクターが機会を見出します。そのため、2026年にはInfrastructure as Codeスキャンが極めて重要となります。

IaCスキャナーは、自動化されたコードレビュー担当者として機能し、Terraform、CloudFormation、Kubernetesマニフェストなどで、本番環境にデプロイされる前にセキュリティおよびコンプライアンスの問題を検出します。この記事では、現在利用可能な主要なIaCスキャンツールを紹介し、特定のユースケース(開発者、エンタープライズ、スタートアップなど)に最適なツールを詳しく解説することで、セキュリティシアターなしで安全なインフラをデプロイできるよう支援します。

開発からデプロイまで、チームが誤設定を検出し、セキュリティを徹底できるよう、主要なInfrastructure as Code(IaC)スキャンツールについて解説します。まず、最も信頼されているIaCスキャナーの包括的なリストから始め、次に開発者、エンタープライズ、スタートアップ、Terraformチームなどの特定のユースケースに最適なツールを詳しく解説します。必要に応じて、以下の関連するユースケースにスキップしてください。

- 開発者向けIaCツール ベスト5

- エンタープライズチーム向けのIaCツール ベスト5選

- スタートアップ向けのIaCツール ベスト5選

- 無料のIaCスキャナー ベスト5選

- オープンソースIaCツール ベスト5選

- Terraform向けのIaCスキャナー ベスト5選

- CloudFormation向けのIaCスキャナー ベスト5選

要約

Aikido Securityは、Infrastructure as Codeスキャンの最適な選択肢です。Terraform、Kubernetes、CloudFormation、Dockerfileで実際に発生するクラウド設定ミスを検出するためです。

Aikidoは、チームを理論的なポリシー違反で溢れさせるのではなく、公開されているリソース、過剰なIAM権限、安全でないKubernetesのデフォルト設定など、影響の大きいリスクを、それらを導入したコード行で直接特定します。

スキャンはプルリクエストとCIで自動的に実行され、明確で開発者にとって分かりやすい修正ガイダンスが提供されるため、安全でないインフラが本番環境に到達することはありません。ノイズの少ないIaC分析とアプリケーションおよび依存関係のセキュリティを単一のプラットフォームで組み合わせることで、Aikidoは開発者の速度を落とすことなく、チームがクラウドインフラを保護することを可能にします。

IaCスキャンとは?

Infrastructure as Code (IaC) スキャンとは、デプロイ前にIaC設定ファイルにエラー、セキュリティ上の欠陥、またはポリシー違反がないかを分析するプロセスです。IaCは自動化を提供しますが、デフォルトでは安全ではありません。つまり、プロバイダーのドキュメントにある例は、迅速な評価には適していても、本番環境でのセキュリティには不十分である可能性があります。

目標は「シフトレフト」であり、本番環境ではなく開発中に、コード内のインフラストラクチャリスクを発見して修正することを意味します。要するに、IaCスキャンは、脆弱性が本番環境に到達する前に発見することを可能にします。

IaCスキャンツールが必要な理由

最新の動的アプリケーションセキュリティテストツールが存在し、脆弱性スキャナーが最新のCI/CDパイプラインに統合されている場合、なぜIaCスキャンツールが必要なのでしょうか?

- 設定ミスを早期に検出: IaCスキャナーは、オープンなファイアウォール、公開S3バケット、脆弱な暗号化設定などの問題をプロビジョニング前に指摘します。これにより、コストのかかるミスを防ぎます。クラウドセキュリティインシデントのほぼ4分の1は、設定ミスに起因しています。

- シフトレフトセキュリティ: CI/CDやIDEに統合することで、IaCツールは開発者に即座のフィードバックを提供します。プルリクエスト中にTerraformファイルの脆弱性を修正することは、本番環境での侵害後に慌てるよりもはるかに簡単(かつ安価)です。

- コンプライアンスの自動化: IaCスキャナーには、CISベンチマーク、HIPAA、PCI-DSSなどの標準に対するルールが付属しています。これらはコミットごとにこれらのポリシーを自動的に適用し、手動監査なしで設定が組織および規制要件を満たすことを保証します。

- 一貫したマルチクラウドのガードレール: ハイブリッドおよびマルチクラウド環境では、IaCツールはセキュリティポリシーの単一の信頼できる情報源を提供します。これらはAWS、Azure、GCP、Kubernetesのいずれにデプロイする場合でも同じチェックを適用し、環境全体でのドリフトや人為的ミスを排除します。

- セキュリティを犠牲にしない開発者ベロシティ: 最高のIaCスキャナーは重要な問題を優先し、ノイズを削減します。これにより、実際に修正すべき項目を強調することで、エンジニアの生産性を維持します。

IaCスキャンツールの種類

広く見ると、IaCスキャンツールはいくつかのグループに分類できます。

1. リンター: これらは基本的な構文チェックを提供し、一貫したスタイルと統一されたコード標準を保証します。

2. 静的コード分析: これらはコードを実行せずに検査し、プルリクエストや継続的デプロイが実行される前にバグや設定ミスを発見することを可能にします。

3. 脆弱性スキャナー: コードまたはプロバイダー内の既知の脆弱性を検索することで、異なるアプローチを取ります。

4. 静的アプリケーションセキュリティテスター(SAST): 静的コード分析ツールと同様に、SASTツールは、既知のパターンや安全でないコーディングパターンを評価することで脅威を分析します。

適切なIaCスキャンツールの選び方

すべてのIaCスキャナーが同じように作られているわけではありません。どのツールがチームに適しているかを評価する際に、考慮すべきいくつかの重要な点があります。

- サポートされるテクノロジー: ツールが使用しているスタックをカバーしていることを確認してください。TerraformとCloudFormationが必要ですか?Kubernetes YAMLとHelmチャートは?包括的なカバレッジのために、使用しているすべてのIaCフレームワークとクラウドプロバイダー(AWS、Azure、GCPなど)をサポートするスキャナーを選択してください。

- ルールセットとカスタマイズ性: 組み込みポリシー(セキュリティベストプラクティス、CISベンチマーク)の豊富なライブラリと、独自のポリシーを追加する機能を探してください。例えば、Bridgecrewには1,800以上の事前構築済みポリシーが付属しており、コードでカスタムチェックを記述することもできます。カスタムルールにより、ツールが組織の特定の要件を強制できることを保証します。

- 統合と開発者エクスペリエンス: 理想的なツールは、CI/CDパイプライン、Gitフック、IDE拡張機能、チケットシステムなど、ワークフローに組み込まれます。リアルタイムのCLIフィードバックと簡単なパイプライン統合は、開発者の採用に不可欠です。SaaSの場合、リポジトリ(GitHub、GitLab、Bitbucket)やチャットOps(Slack、Teams)との連携を確認し、アラート機能も確認してください。

- ノイズ削減: 単に何百もの検出結果を吐き出すだけのツールは役に立ちません。優先順位付けとフィルタリングが重要です。スキャナーはコンテキスト(例:クラウドのリソース関係)を使用して、情報提供レベルの設定ミスよりも重大な設定ミスを強調しますか?一部のプラットフォーム(Aikido Securityなど)は、AIを使用して問題を自動トリアージまたは修正し、アラートの氾濫を削減します。

- スケーラビリティとエンタープライズ機能: 大規模なチームの場合、ロールベースのアクセス制御、SSOとの統合、一元化されたダッシュボード、およびレポート機能を検討してください。エンタープライズ向けのツールは、ドリフト検出(デプロイされたインフラがIaCから逸脱した場合にフラグを立てる)、高度なコンプライアンスレポート、またはセキュリティに敏感な組織向けのオンプレミスデプロイオプションを提供する場合があります。

オプションを評価する際には、これらの基準を念頭に置いてください。さて、2026年のトップIaCスキャンツールと、それぞれの特徴を見ていきましょう。

IaCスキャンツール トップ12

以下に、主要なInfrastructure as Codeセキュリティツールの最新リスト(アルファベット順)をまとめました。各ツールの機能、主要な特徴、理想的なユースケース、価格情報などを説明します。後ほど、スタートアップ対エンタープライズ、Terraform対CloudFormationなど、特定のシナリオに最適なツールについて詳しく掘り下げます。

ここでは、サポートされるIaC形式、CI/CD統合、誤検知削減などの機能に基づいた、主要なIaCスキャンツール上位5つの比較を簡単に紹介します。これらのプラットフォームは、開発者ファーストのスタートアップから大規模なエンタープライズ環境まで、幅広いニーズに対応するクラス最高のものです。

1. Checkov

Checkovは、IaCスキャンの強力なオープンソースツールです。Bridgecrewによって開発されたCheckovは、IaCテンプレートの誤設定やセキュリティ問題を静的に分析するCLIツールです。Terraform(HCLおよびplan JSON)、CloudFormation、AWS SAM、Kubernetes YAML、Helmチャート、Docker Composeなど、幅広いフォーマットを標準でサポートしています。Checkovには、一般的なセキュリティとコンプライアンスのベストプラクティスを網羅する何百もの組み込みポリシー(PythonまたはYAMLで記述)が用意されています。

Checkovはローカルで実行でき(開発者はコミット前やCIでよく使用します)、失敗したポリシーを行番号と修正ガイダンスとともに表示します。CIパイプラインへの統合も容易で、VS CodeのようなIDE用の拡張機能も提供されています。オープンソースであるため、他の多くのツール(このリストに含まれるものも含む)がCheckovを内部で活用しています。その広範なカバレッジと活発なコミュニティ貢献で知られています。

主な機能:

- マルチフレームワークサポート: Terraform、CloudFormation、Kubernetesマニフェスト、Helm、Azure ARM、Google Cloud Deployment Managerなど、複数のフレームワークを1つのツールでスキャンできます。この広範なサポートにより、Checkovをすべてのインフラストラクチャコードに対応するワンストップスキャナーとして利用可能です。

- Policy as Code: 1,000を超える強力な組み込みルールが付属しています。さらに、組織固有の要件を適用するために、Python(複雑なロジック用)またはYAML(シンプルな設定チェック用)でカスタムポリシーを記述することも可能です。

- CI/CDとGit統合: Checkovは自動化のために設計されています。任意のCIでコマンドラインとして機能し、公式のGitHub Actions、GitLab CIテンプレートなどがあり、パイプラインに簡単に組み込むことができます。多くの開発者はCheckovをローカルリンターとしても実行しています。

- 結果出力: デフォルトでは人間が読める形式で出力され、機械解析用にJSONまたはJUnit XML形式でも出力されます。各違反のファイルと行が強調表示され、失敗したチェックごとにドキュメントへのリンクが提供されます。これにより、問題を理解し、修正することが容易になります。

- 拡張性と進化: コミュニティは、新たな問題に対応するための新しいチェックを継続的に追加しています。例えば、クラウドサービスが更新されると、Checkovには新しいポリシーが迅速に追加されることがよくあります。そのオープンソースの性質により、最新のIaCセキュリティの懸念事項に常に対応しています。

最適:: ワークフローに統合できる無料のオープンソースツールを求める実践的な開発者とDevOpsエンジニア。CLIツールに慣れており、完全な制御と透明性を求める場合、Checkovは優れた選択肢です。Terraformを多用する環境で特に威力を発揮しますが、Kubernetesやマルチクラウドのセットアップにも同様に便利です。また、カスタムポリシーを構築したり、スキャンをカスタムパイプラインに深く統合したい方にも理想的です。

長所:

- オープンソースで無料であり、あらゆる規模のチームが利用可能です。

- 幅広いIaCフォーマットをサポートしているため、単一のツールで多様なインフラ定義をスキャンできます。

- 強力なPolicy-as-Codeモデルにより、PythonまたはYAMLを介したカスタマイズが可能です。

短所:

- CLIファーストの操作性は、非技術系の関係者にはとっつきにくい場合があります。

- ポリシーの調整やフィルタリングを行わないと、大量の検出結果が生成される可能性があります。

- 大規模なポリシー、例外、レポートの管理には手作業が必要です。

- ネイティブなドリフト検出やランタイムのクラウドポスチャ可視性はありません。

価格: 無料のオープンソース。 (エンタープライズ機能はPrisma Cloud Bridgecrew SaaS経由で利用可能ですが、CheckovコアスキャナーはApache 2.0ライセンスで費用はかかりません。)

Gartner評価: 4.5/5.0

Checkovレビュー:

2. Aikido Security

Aikido Securityのダッシュボードは、課題タイプと深刻度で結果をフィルタリングします。この例では、4200件の検出結果が200件の優先順位付けされた課題(「Aikido Refined」)に絞り込まれ、ノイズを95%削減しています。

Aikido Securityは、開発者ファーストのInfrastructure as Code (IaC) スキャンツールであり、チームが本番環境に到達する前に実際のクラウドの誤設定を防止するのに役立ちます。Terraform、CloudFormation、Kubernetesマニフェスト、およびDockerfileをクラウドプロバイダーのコンテキストで分析し、検出結果がAWS、GCP、Azureでインフラストラクチャが実際にどのように動作するかを反映するようにします。

理論的なポリシー違反でチームを圧倒するのではなく、Aikidoは、公開されたリソース、過度に許可されたIAM権限、オープンなネットワークアクセス、安全でないKubernetesのデフォルト設定など、影響の大きいリスクに焦点を当てています。課題は、それらを導入したコードの行に直接表示され、明確な説明と実用的な修正ガイダンスが提供されます。

IaCスキャンはプルリクエストとCI/CDパイプラインで自動的に実行され、開発者はワークフローの早い段階で迅速なフィードバックを得られます。AikidoはAIを活用した優先順位付けにより、アラート疲れを劇的に軽減し、大量の未加工の検出結果を実行可能な少数の課題に絞り込みます。

主要な差別化要因は、AikidoのAIアシストによるAutofixです。多くのIaC課題に対し、ワンクリック修正またはマージ準備ができたプルリクエストを生成でき、これにより安全な設定変更がTerraformまたはKubernetesマニフェストに直接適用され、修正サイクルを大幅に短縮します。

IaCスキャン自体は強力ですが、Aikidoは必要に応じてインフラストラクチャのリスクをアプリケーションおよび依存関係のコンテキストと関連付けることもでき、これらすべてを単一の開発者向けダッシュボードから行えます。

主な機能

- Terraform、CloudFormation、Kubernetesマニフェスト、およびDockerfiles向けのコンテキストアウェアなIaCスキャン。クラウドプロバイダー(AWS、GCP、Azure)も認識します。

- 公開されたリソース、過剰なIAM権限、オープンなネットワークアクセス、安全でないKubernetesのデフォルト設定などの問題に対する影響度の高い設定ミス検出。

- IaC向けのAI-powered Autofixは、ワンクリック修正または安全な設定変更を含むマージ可能なプルリクエストを生成します。

- 自動的なCI/CDおよびプルリクエストスキャンにより、マージまたはデプロイ前にIaC課題を捕捉します。

- ノイズ削減とスマートな優先順位付けにより、価値の低いアラートをフィルタリングし、実行可能なセキュリティおよびコンプライアンスリスクのみを強調表示します。

- 整理されたUIと、重大度、リソースタイプ、リポジトリ、環境によるフィルタリング。

長所

- 理論的なポリシー違反ではなく、現実世界のクラウドセキュリティリスクに強く焦点を当てています。

- 低い誤検知率により、IaCの検出結果を開発者が利用しやすくしています。

- AIが生成する修正と自動化されたプルリクエストによる迅速な修復。

- ネイティブなPRフィードバックとCI統合を備えた開発者フレンドリーなワークフロー。

- IaCスキャンは、複雑なマルチツールセットアップを必要とせずに単独でうまく機能します。

- 必要に応じて、IaCの検出結果をアプリケーションおよび依存関係のコンテキストと関連付ける機能。

最適なのは:

正確でノイズの少ないIaCスキャンと迅速な修正を求める開発者中心のチームや組織に最適です。Aikidoは、開発ワークフローに摩擦を加えることなく、開発ライフサイクルの早い段階で安全でないインフラストラクチャの変更を防止したいチームに特に適しています。

価格:

無料プランが利用可能です。有料プランは月額約350ドルからで、クレジットカード不要の無料トライアルがあります。

Aikido Securityレビュー:

3. Accurics (Tenable Cloud Security)

Accurics(現在はTenableの一部)は、コードからクラウドまでインフラストラクチャを保護するプラットフォームです。静的IaCスキャンとランタイムクラウドポスチャ管理を組み合わせています。Accuricsは、Terraform、CloudFormation、KubernetesのIaCを誤設定やポリシー違反についてスキャンし、その後、デプロイされたクラウドインフラストラクチャのドリフトを監視します。これは、プロビジョニング前に課題を捕捉するだけでなく、本番環境での帯域外変更も監視することを意味します。CI/CDパイプラインとソース管理に統合され、開発ワークフローにチェックを組み込みます。特に、Accuricsは修正コードを自動生成でき、「コードとしての修正」の提案を提供して、インフラストラクチャをセキュリティポリシーに合わせることができます。

主な機能:

- フルライフサイクルセキュリティ: デプロイ前のIaCスキャンとデプロイ後のドリフト検出を組み合わせ、包括的なクラウドセキュリティを実現します。

- Policy-as-Codeエンジン: OPA/Regoポリシーエンジン(Terrascan経由)を使用し、AWS、Azure、GCPのコンプライアンスに対応する数百の組み込みルールと、カスタムポリシーを追加する機能を提供します。

- GitOps連携: バージョン管理システムおよびCIシステムと連携し、コミット時およびビルド時にチェックを強制します。また、IaCコンポーネントにタグ付け(Yor経由)することで、コードからクラウドまでのリソースを追跡できます。

- 自律的な修正: 違反が検出された場合、自動修正(Terraformコードパッチなど)を提供し、チームは手動のホットフィックスではなく、コードの更新によって修正を行えます。

- エンタープライズ対応: 現在Tenable傘下にあり、RBAC、ダッシュボードなどのエンタープライズ機能と、Tenableのランタイム(コンテナ、VMなど)向けクラウドスキャンとの容易な連携を提供します。

最適な用途:IaCとクラウドランタイムセキュリティのための統合ソリューションを求めるGitOps実践組織。ドリフト防止と広範な脆弱性管理との統合を必要とする企業に最適です。

価格:商用エンタープライズ製品(Tenable Cloud Security)。価格は要問い合わせ、段階的なプランが想定されます。

長所:

- IaCの作成からデプロイ後のドリフト検出まで、インフラストラクチャのライフサイクル全体にわたる強力なエンドツーエンドのカバレッジ。

- Policy-as-codeアプローチはGitOpsと高い親和性があり、環境全体で一貫性のある再現可能な強制を可能にします。

短所:

- エンタープライズに特化した機能セットは、小規模チームや初期段階のクラウド環境にとって必要以上に複雑になる可能性があります。

- Policy-as-codeへの依存は、チームがRegoとガバナンスワークフローに習熟していることを要求します。

- 商用価格設定とエンタープライズパッケージは、コストに敏感な組織にとって障壁となる可能性があります。

価格: 営業にお問い合わせください

Gartner評価:4.8/5.0

Accurics レビュー:

Gartner 評価: 4.9/5.0

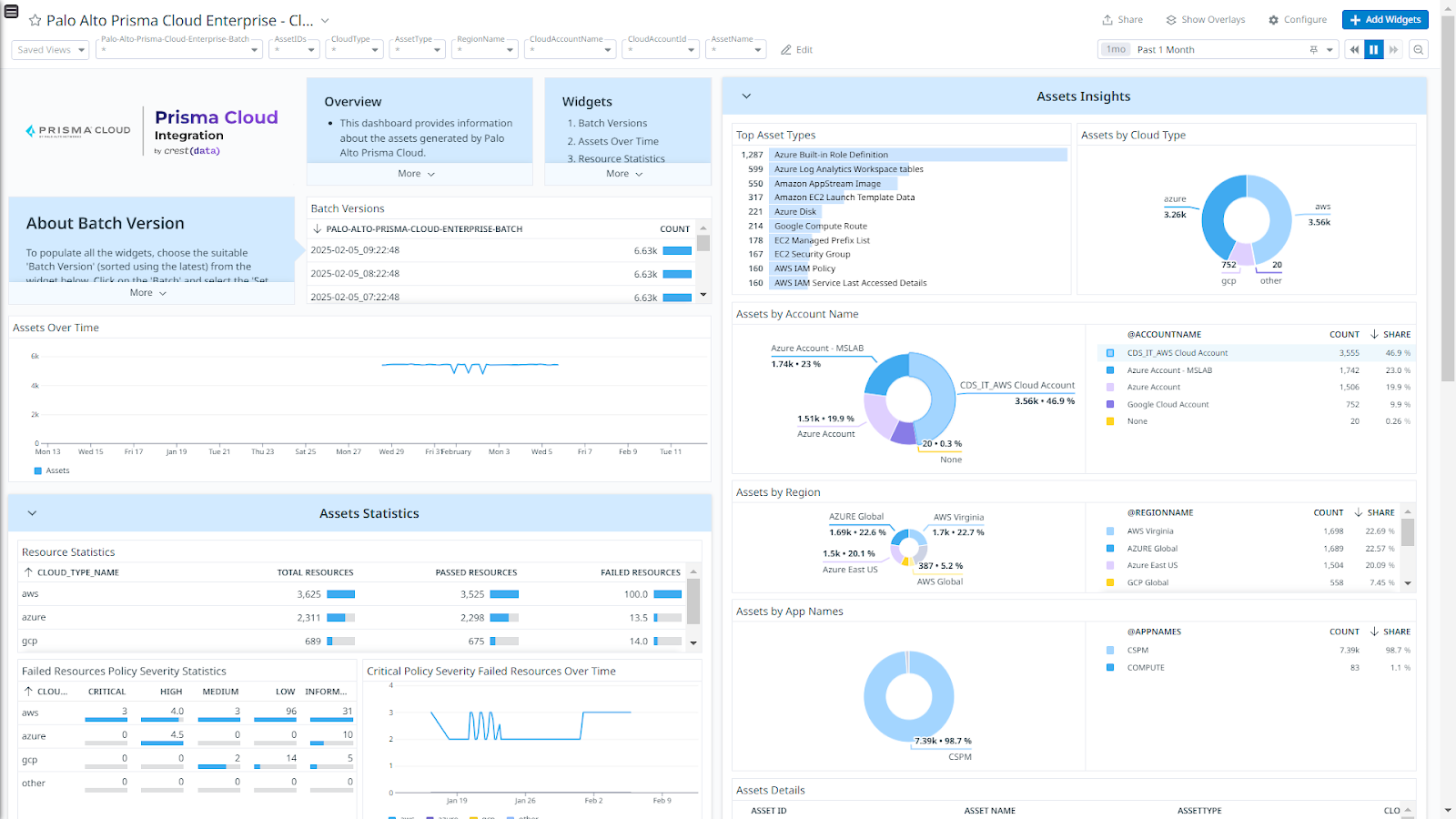

4. Bridgecrew (Prisma Cloud)

Bridgecrewは、クラウド設定のセキュリティを自動化するIaCセキュリティプラットフォームです。Palo Alto Networksに買収され、BridgecrewはPrisma CloudのIaCセキュリティモジュールを強化していますが、多くの人は依然としてBridgecrewと呼んでいます。このツールは、Infrastructure-as-Code(Terraform、CloudFormation、Kubernetesマニフェスト、Dockerfilesなど)をスキャンして設定ミスを検出し、膨大なポリシーライブラリを使用してベストプラクティスを強制します。Bridgecrewはバージョン管理およびCIパイプラインと連携してビルド時に問題を捕捉し、ライブクラウドアカウントに接続してAWS、Azure、GCPにおけるドリフトや本番環境の設定ミスを検出できます。

主な機能:

- 豊富なポリシーライブラリ: AWS、Azure、GCPサービス、さらにDocker/K8sベンチマークをカバーする1,800以上の組み込みポリシーを提供します。ポリシーには、セキュリティのベストプラクティスとコンプライアンスルール(CIS、ISOなど)が含まれ、すべて継続的に更新されます。

- ドリフト検出: クラウドAPIとの連携を通じて、BridgecrewはデプロイされたインフラストラクチャがIaCから逸脱した場合を検出し、警告を発します(または、それを調整するためのコード修正を自動で開きます)。これにより、リポジトリが設定の唯一の信頼できる情報源であり続けることが保証されます。

- エンタープライズプラットフォーム: Prisma Cloudの一部として、Bridgecrewは集中型ダッシュボード、コンプライアンスレポート、ロールベースアクセス、および大規模組織向けの拡張性を提供します。

最適な用途:大規模なIaCでセキュリティを強制する必要があるエンタープライズDevSecOpsチームおよびクラウドプラットフォームチーム。Bridgecrewは、すでにPalo Altoのエコシステムを利用している場合や、コードスキャンとクラウドポスチャ管理の両方を備えた洗練されたSaaSを求める場合に特に役立ちます。強力なTerraformサポートとドリフト検出機能があるため、Terraformを多用する組織にとって最良の選択肢です。

長所:

- 大規模で適切に維持されたポリシーライブラリは、AWS、Azure、GCP、Kubernetes全体にわたる強力なカバレッジを提供します。

- 詳細なTerraformサポートにより、インフラストラクチャ重視のチームやプラットフォームエンジニアリングチームにとって効果的です。

短所:

- ポリシー重視のアプローチは、慎重なチューニングなしでは大量の検出結果を生成する可能性があります。

- カスタムポリシーの開発には、YAMLまたはPythonに習熟していることが要求されます。

- プラットフォームの複雑さは、小規模チームやシンプルなクラウド設定にとって不要になる可能性があります。

- より広範なPrisma Cloudエコシステムの一部として使用された場合に、最良のエクスペリエンスが実現されます。

価格: 営業にお問い合わせください

Gartner評価: 4.5/5.0

Bridgecrewレビュー:

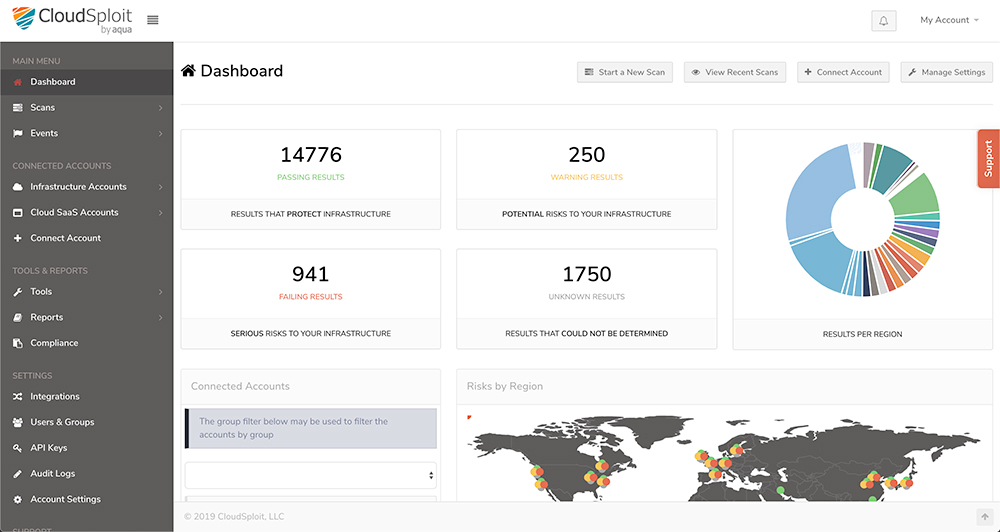

5. Aqua SecurityのCloudSploit

CloudSploitは、クラウドインフラストラクチャアカウントのセキュリティ課題をスキャンするためのオープンソースツール(およびSaaS)です。静的コードスキャナーとは異なり、CloudSploitはライブ環境の誤設定スキャンに焦点を当てています。クラウドプロバイダーのAPIを使用して、AWS、Azure、Google Cloudなどでリスクのある設定を検出します。これはしばしばクラウドセキュリティポスチャ管理(CSPM)ツールに分類されます。CloudSploitはIaCコードを直接スキャンしませんが、デプロイされたインフラストラクチャ(IaCを通じて作成されたリソースを含む)の課題を発見することでIaCスキャンを補完します。Aqua SecurityはCloudSploitのオープンソースルールを維持しており、自社の商用プラットフォームの一部としても提供しています。

主な機能:

- マルチクラウドポスチャスキャン: AWS(数百のチェック項目)に加え、Azure、GCP、Oracle Cloud、さらにはGitHubの設定もサポートしています。クラウドコンソール内のオープンなセキュリティグループ、過度に広範なIAM権限、暗号化されていないデータベースなどの設定ミスを検出します。

- 継続的モニタリング: スケジュールに基づいて、またはSaaS経由で継続的に実行するように設定できるため、環境にリスクのある設定が現れるとすぐにアラートを受け取ることができます。

- 拡張可能なチェック: オープンソースのコアにより、カスタムプラグインが利用可能です。セキュリティポリシーに合わせて、追加のチェックを作成したり、既存のものを変更したりできます。このツールは、本質的にJSONで定義されたルールを持つNode.jsベースのスキャナーです。

- レポートとAPI: CloudSploitは、深刻度とサービスごとの検出結果レポートを提供します。SaaS版では、ダッシュボードとSlack、Jiraなどへの連携機能が提供されます。オープンソース版は、結果をコンソールまたはJSONに出力し、他のシステムにパイプすることができます。

- Aquaとの連携: Aqua Securityのプラットフォームの一部として、CloudSploitはコンテナおよびIaCスキャンと連携します。AquaのTrivyも現在IaCスキャン機能を持ち、一部同じ領域(Trivy config)をカバーできますが、CloudSploitはクラウド設定チェックのスペシャリストとして残ります。

最適な用途: セキュリティ課題についてクラウド環境を継続的に監査したいチーム。コードにIaCスキャナーをすでに使用している場合、CloudSploitは、AWSコンソールで誰かが設定を微調整した場合や、コードとデプロイされた設定との間のドリフトなどを捕捉することで、そのギャップを埋めます。クラウド設定が時間の経過とともにコンプライアンスを維持することを保証する必要があるセキュリティチームにとって非常に役立ちます。また、無料でオープンなCSPMソリューションから始めたい組織にも適しています。

価格: オープンソースのコアは無料です(セルフホストスキャン)。AquaのCloudSploit SaaSは有料サブスクリプションです(Aquaのクラウドセキュリティプラットフォームとバンドルされることが多いです)。

長所:

- ライブのクラウド環境に焦点を当て、デプロイされたインフラストラクチャに存在する設定ミスを検出します

- マルチクラウドサポートにより、AWS、Azure、GCP、およびその他のプラットフォーム全体でポスチャスキャンが可能です

短所:

- Infrastructure-as-Codeを直接スキャンしないため、完全なカバレッジにはIaCツールとの組み合わせが必要です

- オープンソース版のCLIおよびJSONベースの出力は、一元的な可視性に欠けます

- 慎重な深刻度調整なしでは、ルールベースのチェックはノイズを生成する可能性があります

6. Datree

Datreeは、Kubernetesにおける設定ミスを防ぐのに役立つオープンソースのCLIツールおよびアドミッションコントローラーです。クラスターに適用される前に、Kubernetesマニフェスト(YAML)に対してポリシーチェックを強制することに重点を置いています。Datreeを使用すると、ルールを定義したり、組み込みポリシーを使用して、リソース制限の欠如、非推奨APIの使用、K8s設定におけるリスクのある設定などの問題を検出できます。開発者はDatreeをローカルで実行し(kubectlのプラグインとして、またはCIステップとして組み込み)、YAMLとHelmチャートをスキャンします。

Datreeは、ポリシーに違反する設定ミスのあるリソースをリアルタイムで拒否できるKubernetesアドミッションウェブフックも提供しており、これによりクラスターレベルでのkubectl applyを効果的にゲートします。ホスト型コンポーネントもあり、中央ダッシュボードでポリシーを管理し、チーム全体のレポートを取得できます。Datreeのミッションは、開発者がクラスターを破壊したりセキュリティリスクを導入したりする可能性のあるものをデプロイしないという安心感をKubernetesのオーナーに提供することです。

主な機能:

- Kubernetesに特化したチェック: Datreeには、K8s向けの数十のベストプラクティスルールが付属しています。例えば、liveness/readinessプローブが設定されていること、特権コンテナがないこと、最新のAPIバージョンを使用していることなどです。NSA/CISA Kubernetes Hardening Guide、EKS Best Practices、CIS Benchmarksなどのポリシーは、すぐに利用できます。

- CLIとアドミッションウェブフック: 開発/CI中にCLIを使用して設定ファイルをスキャンし、クラスター内のアドミッションコントローラーを介してポリシーを強制します。アドミッションウェブフックは、ポリシーに準拠しないデプロイメントをブロックし、ランタイムにおけるセーフティネットとして機能します。

- 中央ポリシー管理: DatreeのSaaSでは、ポリシーを一元的に定義および更新し、すべての開発者がそれらを使用できるようにします。また、さまざまなリポジトリ/クラスターのポリシーへの準拠状況を示すダッシュボードも提供します。(完全にオフラインで使用する場合は、ローカルポリシーファイルを使用してDatree CLIを実行することもできます。)

- GitOps互換: GitOpsを介してK8sを管理している場合、Datreeをパイプラインに統合することで、gitにプッシュされたすべてのマニフェストが検証されます。プレーンなYAMLに加えてHelmチャートとKustomizeもサポートしており、これは最新のKubernetesワークフローに最適です。

- 拡張性: カスタムルール(JSONスキーマベース、または高度なシナリオではOpen Policy Agentを使用)を作成できます。これにより、Kubernetesリソースに対する組織固有のあらゆる慣例を強制できます。

最適: Kubernetesクラスターを管理するプラットフォームチームおよびDevOpsエンジニア、特に多くの開発者がK8s設定に貢献する組織に。K8sを運用するスタートアップや中規模企業は、強力なポリシーを備えた無料ツールを高く評価するでしょう。エンタープライズ企業は、一元管理を利用して数十のクラスター全体で標準を強制できます。

価格: オープンソースのCLIとコア(無料)。SaaS機能(ポリシーダッシュボード、SSOなど)には有料プランがありますが、ローカルおよびクラスター内での強制機能は無料で利用できます。

7. KICS (Checkmarx)

KICS:「Keeping Infrastructure as Code Secure」は、Checkmarxがメンテナンスする人気のオープンソースIaCスキャナーです。これは、Terraform (HCL)、CloudFormation、Kubernetesマニフェスト、Ansible、Dockerfilesなどをスキャンし、設定ミスやセキュリティ問題を検出できるオールインワンのCLIツールです。KICSは、その広範な組み込みクエリセットで知られており、オープンなセキュリティグループから過度に許可されたIAMロール、リソースの暗号化の欠落まで、あらゆるものを検出するための2,000以上のルールが含まれています。各クエリは基本的に潜在的な問題のパターンであり、宣言的な形式(JSON/YAML)で記述されているため、簡単に拡張でき、幅広いカバレッジを提供します。

主な機能:

- 幅広いIaCカバレッジ: KICSは、Terraform、CloudFormation、Azure Resource Managerテンプレート、Kubernetes、Helm、Docker、さらにはAWS SAMやk8s Kustomizeのような設定ファイルもサポートしています。この広範なサポートにより、単一のツールでインフラストラクチャコードの複数の側面をスキャンできます。

- 膨大なクエリライブラリ: 一般的な脆弱性や設定ミスに対応する2000以上の事前定義済みチェックが付属しています。クエリはマルチクラウドサービスをカバーし、標準(CIS、GDPRなど)にマッピングされています。必要に応じてクエリを変更または切り替えることができます。

- カスタムルール: カバーされていないものがある場合でも、KICSで新しいクエリを簡単に作成できます。プロジェクトでは、独自のクエリ言語でカスタムポリシーを記述するためのガイダンスを提供しています。これは、内部ポリシーやニッチなテクノロジーに役立ちます。

- Docker経由での簡単な使用: KICSは公式のDockerコンテナを提供しているため、何もインストールする必要はありません。設定ファイルに対してコンテナを実行するだけです。これにより、パイプラインへの組み込みが容易になります。また、必要に応じてシンプルなCLIも利用できます。

- 結果とIDE統合: 出力には、すべての検出結果とその重大度を含むJSONが含まれます。VS Code拡張機能のサポートもあり、開発者はコーディング中にIaCスキャン結果をIDEで直接確認でき、問題をリアルタイムで修正するのに役立ちます(真の意味でのシフトレフト)。

長所:

- 幅広いIaC形式のサポートにより、Terraform、Kubernetes、Helm、Docker、およびクラウドネイティブテンプレートを単一のツールでスキャンできます。

- 大規模な事前構築済みクエリライブラリは、一般的な設定ミスとコンプライアンス基準に対して強力なベースラインカバレッジを提供します。

短所:

- クエリベースの検出は、チューニングなしで大量の検出結果を生成する可能性があります。

- ネイティブのドリフト検出や、デプロイされたクラウド環境への可視性が不足しています。

- カスタムルール作成には、KICSのクエリ言語を習得する必要があります。

- より広範なクラウドポスチャのコンテキストよりも、主に設定の正確性に焦点を当てています。

最適な用途: 包括的なルールセットを備えた無料のオープンソーススキャナーを探しているDevOpsチームや開発者。KICSは、複数のIaC形式(例:インフラにTerraform + Kubernetes + Docker)を使用している場合に、それらすべてを処理できるため非常に優れています。また、すでに他のCheckmarxツールを使用している場合や、Checkovの代替を探している場合にも良い選択肢です。

価格:100%無料&オープンソース。(必要に応じてCheckmarxを通じてエンタープライズサポートが利用可能ですが、コミュニティエディションはフル機能です。)

8. Prowler

Prowlerは、クラウド環境のベストプラクティス準拠とセキュリティ上の弱点を評価するオープンソースのセキュリティツールです。元々はAWS向けに構築されましたが、現在ではAWS、Azure、GCP、およびKubernetesのチェックをサポートしています。コードを分析するIaCスキャナーとは異なり、Prowlerはクラウドアカウントをクエリ(AWS CLI/APIなどを使用)して、リアルタイムで誤設定を検出します。CIS AWS Foundations、PCI-DSS、ISO27001、HIPAAなどの標準に照らして、数十のAWSサービスをチェックします。主な機能:

- AWSセキュリティ監査: IDとアクセス、ロギング、ネットワーク、暗号化などをカバーする200以上のAWS向けチェックが付属しています。CISベンチマークやその他のフレームワークにマッピングされており、AWSアカウントが業界ガイドラインを満たしていることを簡単に確認できます。

- マルチクラウドとK8s: 最近のバージョンでは、ProwlerはAzure、GCP、さらには基本的なKubernetesセキュリティチェックのサポートを追加しました。これにより、セキュリティ評価のためのマルチクラウドの万能ツールとなっています。

- コンプライアンスレポート: Prowlerは、CSV、JSON、HTMLレポートなどの形式で結果を出力します。検出結果は重大度とコンプライアンスフレームワークによってタグ付けされます。これは、監査証跡の生成や経時的な改善の追跡に便利です。

- 拡張可能でスクリプト可能: 本質的にシェルスクリプトとAWS CLI呼び出しのコレクションであるため、上級ユーザーは新しいチェックを簡単にカスタマイズまたは追加できます。クラウドネイティブであり(実行するサーバーは不要で、適切な認証情報があればラップトップまたはパイプラインから実行するだけです)。

- 統合ユースケース: Prowlerは、CIジョブまたはAWS Lambdaを介して定期的に実行し、継続的な監視を行うことができます。Prowlerの検出結果をSIEMやチャットアラートなどに送信するためのコミュニティが貢献した統合があり、より広範なセキュリティ運用に適合させることができます。

最適な用途: クラウドアカウントの定期的な問題スキャンに無料ツールを求めるクラウドセキュリティ担当者やDevOpsチーム。特にAWS環境を管理している場合、Prowlerはベースラインセキュリティ監査にほぼ必須のツールです。コンプライアンスチェック(CIS、HIPAA)や、IaCコードスキャナーが見落とす可能性のある設定ミスの検出に優れています。

長所:

- AWSセキュリティのベストプラクティスとコンプライアンスフレームワークに対する強力なカバレッジ

- 複数のコンプライアンス標準(CIS、PCI-DSS、ISO 27001、HIPAAなど)をサポートしています。

短所:

- Infrastructure-as-Code(IaC)を分析しないため、IaCスキャナーとの併用が必要です。

- 予防よりも監査に重点を置いています。

- CLI駆動のワークフローは、非技術系の関係者には適さない場合があります。

- 優先順位付けやノイズ削減なしでは、多数の検出結果を生成する可能性があります

価格: 無料のオープンソースです。(オープンプロジェクトはApache-2.0ライセンスです。開発者は、必要に応じてUIと継続的なスキャンを備えた有料の「Prowler Pro」SaaSを提供していますが、OSSツール自体は完全に機能します。)

9. Qualys IaC Security

有名なエンタープライズセキュリティベンダーであるQualysは、クラウドセキュリティプラットフォームの一部としてQualys IaC Securityを提供しています。このツールは、インフラストラクチャ・アズ・コードテンプレート(現在はTerraform、CloudFormation、Azure ARMテンプレート)をセキュリティ課題とポリシー準拠のためにスキャンすることに焦点を当てています。Qualys IaCはQualysのクラウドベースのダッシュボードに統合されており、他のスキャン(VM、コンテナなど)ですでにQualysを使用している場合は、統合された可視性とレポートを提供します。テンプレートをベストプラクティスとコンプライアンス標準に照らしてチェックします。例えば、暗号化が有効になっていること、ハードコードされたシークレットがないこと、適切なネットワーク制限などが挙げられます。

主な機能:

- ポリシー駆動型スキャン: CISベンチマーク、GDPR、および内部セキュリティポリシーをIaCに適用するためのルールセットが付属しています。Qualysの膨大な脆弱性と設定ミスに関するナレッジベースを使用してテンプレートを分析します。

- CI/CDおよびIDE統合: Qualysは、IaCスキャンを開発パイプラインに統合するためのプラグインとAPIを提供しています。例えば、IaCの誤設定でビルドを失敗させるJenkinsまたはAzure DevOpsのステップを設定できます。コーディング中にその場でチェックを行うためのVS Code拡張機能もサポートされています。

- 統合ダッシュボード: Qualysをご利用の場合、IaCスキャン結果は、ホストの脆弱性やコンテナの問題など、他のセキュリティ検出結果とともにプラットフォームに表示されます。この一元化されたビューは、セキュリティマネージャーが全体的なセキュリティ体制を追跡するのに役立ちます。

- ドリフト検出: Qualys IaCモジュールは、Qualys CloudView(同社のCSPMソリューション)と連携してドリフト分析を行います。実行中のクラウド設定がコードから逸脱した場合(例えば、セキュリティグループが手動で変更された場合)、アラートを発し、クラウド設定における「コードが真実である」という原則の強制を保証します。

- 自動修復ワークフロー: Qualys IaCは主に問題を特定しますが、Qualysのワークフローと統合して修復手順をトリガーしたり、チケットを作成したりできます。コードを自動的に修正するわけではありませんが、チームに変更すべき点をガイドします。

最適な用途: Qualysエコシステムにすでに投資している企業、またはワンストップのクラウドセキュリティプラットフォームを求める企業。セキュリティチームが脆弱性管理のためにQualysを使用している場合、そこにIaCスキャンを追加することでプロセスを簡素化できます。また、強力なコンプライアンス要件を持つ組織にも適しています。

長所:

- Qualysプラットフォームをすでに利用している企業に最適です。

- IaC、クラウドポスチャ、脆弱性管理にわたる一元的な可視性

短所:

- 一部の専門的なIaCツールと比較して、IaC言語のサポートが限定的です。

- コードの自動修復機能はありません。

- より広範なQualysエコシステムの一部として使用することで、最大の価値が実現されます。

- クラウドベースのプラットフォームは、完全にローカルなツールを求めるチームには魅力が低い可能性があります。

価格: 商用製品です。Qualys IaC Securityは通常、Qualys CloudViewの一部として、またはアドオンとしてライセンスされ、価格はスキャンされるアセットまたはテンプレートの数に基づきます。Qualysは通常、評価のためにトライアルを提供しています。

Gartner評価: 4.8/5.0

Qualys IAC Securityレビュー:

10. Regula (Fugue)

Regulaは、Fugue(現在はSnykの一部)によって作成された、IaCセキュリティ向けのオープンソースのポリシーエンジンです。TerraformおよびCloudFormationファイル(Terraform plan JSONおよびServerlessフレームワークを含む)をセキュリティおよびコンプライアンス違反について評価します。内部では、RegulaはOpen Policy Agent(OPA)とRego言語をルールに使用しています。Fugueは、AWS、Azure、GCP、KubernetesにわたるAWS CISベンチマーク、NIST標準、その他のベストプラクティスを実装する数百のRegoポリシーを事前にパッケージ化しています。主な機能:

- OPA/Regoポリシーエンジン: Regulaは業界標準のOPAエンジンを使用しています。ポリシーはRegoで記述されており、S3バケットが暗号化されていることとKMSキーが適切にローテーションされていることを保証するような複雑なロジックを処理できるほど表現力豊かです。これにより、既存のOPAポリシーやスキルを活用することも可能です。

- マルチクラウドルール: AWS、Azure、GCP、Kubernetes向けのルールライブラリが含まれています。例えば、AWS CloudFormationテンプレートにCloudTrailが不足しているか、Azure Resource ManagerテンプレートがSQL DBを公開しているかを検出できます。また、これらのクラウドにおけるTerraformの一般的な設定ミスもカバーしています。

- 統合と出力: CIパイプラインに接続するように設計されており、Regulaは各ポリシーの合否結果を出力できます。ポリシーに違反があった場合はビルドを中断できます。JSON、JUnit、TAPなどの出力形式をサポートしており、CI/CDやGitHub/GitLabのテストレポートとの統合を容易にします。

- カスタムポリシー開発: Regulaは、カスタムルールをテストし、迅速に反復するためのツールを提供します。命名規則、特定のタグ要件、アーキテクチャパターンなどを強制するために、独自のRegoポリシーを作成できます。このツールは、意図的に許可する特定の検出結果を例外(免除)としてマークすることもサポートしています。

- Fugue SaaS統合: Fugue(現在のSnyk Cloud)SaaSを使用している場合、同じRegulaポリシーをプッシュしてランタイムクラウド環境を監視できます。これは一貫性にとって大きなメリットであり、IaCと実際のクラウドが同一の標準に対して測定されることを保証します。

推奨ユーザー: IaCポリシーの適用をきめ細かく制御したいクラウドセキュリティエンジニアおよびコンプライアンス重視のチームに最適です。

価格: オープンソース(無料)。Regula CLIは無料で利用できます。FugueのエンタープライズSaaS(現在はSnyk Cloud)は商用製品であり、ライブクラウド監視のためにRegulaルールを利用できますが、IaCにRegula単体を使用する分には購入は不要です。

Gartner評価: 4.4/5.0

11. Spectralops (Check Point)

Spectral(Spectralops社製、現在はCheck Point社傘下)は、コード、シークレット、IaCを単一ソリューションでカバーする開発者向けのセキュリティスキャナーです。その速度と開発ワークフローへの統合で知られる商用ツールです。IaCに関しては、Spectralは設定ファイル(Terraform、CloudFormation、Kubernetesマニフェストなど)をスキャンします。Spectralはエンタープライズ向けであるため、一元化されたポリシー管理を提供し、環境に合わせて調整可能です。Check PointはSpectralをCloudGuardプラットフォームに統合しましたが、スタンドアロンの開発者ツールとしても引き続き利用可能です。

主な機能:

- 多目的スキャン: IaCだけでなく、Spectralはクラウド設定の問題に加えて、シークレット、脆弱なコードパターン、依存関係の問題などを発見します。これはコードセキュリティのためのスイスアーミーナイフのようなものであり、チームのツールスプロールを簡素化できます。

- 高速かつCIフレンドリー: パフォーマンスを重視して構築されており、数千ものIaCファイルを迅速にスキャンできます。これにより、大幅な速度低下なしにすべてのパイプラインで実行可能となります。これは大規模なリポジトリにとって大きな利点です。

- カスタマイズ可能なルール: チームは、特定のセキュリティ要件を適用したり、特定の検出結果を抑制したりするために、カスタムポリシーを定義できます。Spectralは、シンプルなチェックにはカスタム正規表現/YAMLルールを、高度なケースにはより複雑なロジックルールをサポートしています。

- 開発者向け統合: CI/CD統合とCLIを提供し、一般的な形式で結果を出力できます。コードホスト用のプラグインもあり、PRに検出結果をコメントとして追加できるため、開発者は通常のプロセスでそれらを確認できます。UIとフィードバックループの点で「開発者フレンドリー」であることが重視されています。

- エンタープライズ機能: エンタープライズ向けであるため、ロールベースのアクセス制御、ダッシュボード、およびJiraやSplunkなどのシステムとの連携により、課題を追跡できます。また、社内でスキャンを維持する必要がある企業向けにオンプレミス展開も提供しています。

長所:

- IaC、シークレット、ソースコード全体にわたる統合スキャン

- Check Pointエコシステムの他の部分と良好に連携します

短所:

- エンタープライズレベルの価格設定を持つ商用製品

- 広範なスコープは、既存のSASTまたはシークレットスキャンツールと重複する可能性があります

- その真価は通常、大規模またはより成熟したDevSecOpsチームで発揮されます

- 一部の高度な機能は、Check Pointのエコシステムと密接に連携しています

最適な用途: 統合スキャンソリューションを求めるエンタープライズおよび迅速な開発チーム。シークレット、コードの脆弱性、IaCの誤設定をまとめて検出できる単一ツールを好む場合、Spectralは魅力的です。パフォーマンスと広範なカバレッジが必要な大規模組織で特に役立ちます

価格: 商用(Spectralは有料製品であり、価格は通常ユーザー数またはコード量に基づきます)。公式の無料ティアはありませんが、トライアルは利用可能です。現在Check Pointの一部であるため、エンタープライズ向けには同社のクラウドセキュリティプラットフォームの一部として販売されることがよくあります。

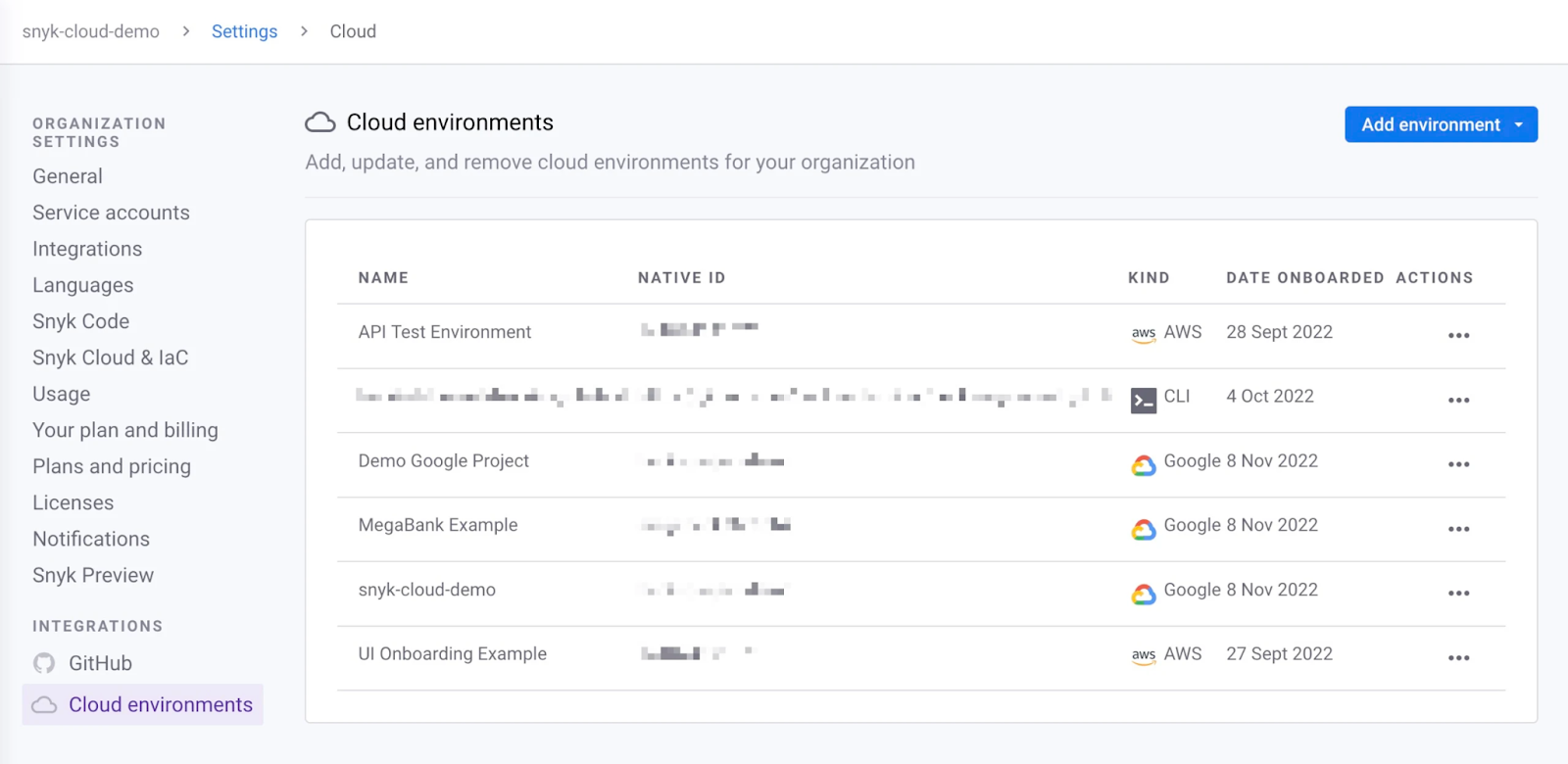

12. Snyk Infrastructure as Code

Snyk IaCは、Snyk開発者セキュリティプラットフォームのInfrastructure as Codeスキャンモジュールです。Snykは使いやすい依存関係スキャンでその名を馳せ、IaCにも同様の開発者フレンドリーなアプローチをもたらしました。Snyk IaCを使用すると、開発者はTerraform、CloudFormation、Kubernetes設定、およびARMテンプレートの誤設定やセキュリティリスクをスキャンできます。Snyk CLI(例:snyk iac test)、SnykのウェブUIを通じて利用可能であり、GitHub、GitLab、Bitbucketと連携してプッシュ時にIaCファイルをスキャンできます。Snyk IaCはコンテキストを認識した結果を提供します。つまり、環境内で実際にエクスプロイト可能であるか、影響の大きい問題を優先的に扱います。

例えば、「Verified Exploit Paths」(おそらく上位プランで提供)のような機能があり、真にクリティカルな誤設定を強調表示します(これはSentinelOneの現代的なIaCツールの説明で言及されている概念です)。また、各問題に対して詳細な修正アドバイスを提供し、コード修正を提案することも可能です。2022年にFugueを買収して以来、SnykのIaC機能は拡張されました(Fugue/Regulaのポリシー専門知識を多く統合し、Terraformプランのスキャンも提供しています)。Snykプラットフォームと密接に統合されており、チームはIaCの問題をアプリケーションの脆弱性と並行して確認し、リスクを一元的に追跡できます。

主な機能:

- 開発者ワークフロー連携: Snyk IaCは、CLI、IDEプラグイン、およびリポジトリプラットフォームと連携します。例えば、VS Codeでインラインスキャン結果を取得したり、Terraformファイルに危険な設定が含まれている場合にSnykボットがPRコメントを投稿したりすることができます。このシームレスな連携により、開発者は問題を早期に修正するよう促されます。

- 包括的なルール: 主要なIaCタイプ(Terraform、Kubernetes(YAMLおよびHelm)、CloudFormation、Azure ARM、Google Deployment Managerなど)にわたる誤設定をスキャンします。Snykのルールには、セキュリティのベストプラクティスとコンプライアンスチェックが含まれており、同社のリサーチチームによって常に更新されています。

- コンテキスト認識型優先順位付け: Snykはノイズの削減に努めていることで知られています。クラウドリソースの相互依存関係などのコンテキストを使用して、検出結果の優先順位を決定する場合があります。Snyk IaCはSnykの広範なデータとも連携し、どの問題が最もエクスプロイトされる可能性が高いかを強調表示します。(例えば、セキュリティグループがオープンであり、かつその背後に既知のエクスプロイト可能なサービスがある場合、その優先順位が引き上げられる可能性があります。)

- レポートと分析: Snykのプラットフォームでは、IaCの課題トレンド、最もリスクの高いプロジェクト、およびコンプライアンス状況を示すダッシュボードが提供されます。例えば、時間経過とともに修正された重大な誤設定の数などを確認できる分析機能を提供し、「セキュリティポスチャ」の改善度を測定するのに役立ちます。

- GitOpsおよびCIとの連携: SnykはGitHubで必須チェックとして設定したり、CIパイプラインの一部として実行したりできます(Jenkins、CircleCIなどの連携機能を提供しています)。また、Terraformプランファイルをスキャンすることもでき、これにより実際に作成されるクラウドリソースを評価し、静的テンプレートチェックでは見逃されがちな問題(プラン時に解決される補間値など)を捕捉します。

最適な用途: 統合と使いやすさを重視する開発者優先の組織およびDevSecOpsチーム。すでにSnykを他の用途(オープンソースの依存関係、コンテナスキャンなど)で使用している場合、Snyk IaCを追加することは自然に感じられるでしょう。

価格: Snyk IaCには無料ティアがあります(月間のスキャン数と機能が制限されます)。有料プラン(Team、Enterprise)はユーザー数またはリソース数に応じて拡張され、カスタムルールや統合レポートなどの高度な機能が利用可能になります。

Gartner評価: 4.4/5.0

Snyk IaCレビュー:

開発者向けIaCツール ベスト5

開発者は、ワークフローに溶け込み、手間なく問題を検出するIaCツールを求めています。主要なニーズには、CLI/IDE統合、迅速なフィードバック、および低ノイズ(コーディングに集中できるように)が含まれます。ここで最適なツールは、後から長文のレポートを出すのではなく、開発者が最初から安全なインフラストラクチャを記述できるようにするものです。開発者フレンドリーなIaCスキャナーは、ローカルで簡単に実行でき、高速で、修正に関する明確なガイダンスを提供します。

開発者向けのおすすめ(アルファベット順):

- Aikido Security: 洗練されたUIとIDEプラグインを備えたオールインワンスキャナー(コード、IaCなど)です。AIを使用して検出結果を自動的に優先順位付けし、ワンクリック修正まで提案するため、開発者にとって非常に便利で、時間を節約できます。CIでスキャンを実行したり、PRチェックを取得したりでき、無料プランで利用可能です。

- Checkov: オープンソースの人気ツールです。プレコミットまたはCIで実行できるシンプルなCLIです。開発者は、Checkovの幅広いサポートと、必要に応じてPythonでカスタムポリシーを記述できる機能を高く評価しています。軽量で、事実上あらゆる開発ワークフローに統合できます(VS Code拡張機能も利用可能です)。

- KICS: Dockerイメージまたはバイナリを通じて簡単に使用できるもう一つのOSSツールです。KICSには多数の組み込みチェックがあり、開発者は幅広い問題に対して即座にフィードバックを得られます。クロスプラットフォーム(Windows/Mac/Linux)であり、最小限のセットアップでローカル実行が可能です。出力は分かりやすく、修正すべき点を正確に示します。

- Snyk IaC: コードや依存関係にSnykをすでに使用している開発者に最適です。Snyk IaCはIDEやソース管理に統合されており、例えば、危険な設定を導入した場合にGitHubのPRにコメントを追加できます。Snykにとって開発者UXは優先事項であり、各問題に対して明確な説明と修正アドバイスを提供します。さらに、CLI(snyk iac test)は開発中に簡単に使用できます。

- tfsec: Terraformに特化したオープンソーススキャナーです(現在はAqua Securityの一部)。Terraformを使用する開発者は、tfsecをローカルで実行して、オープンなセキュリティグループや暗号化の欠如などの問題を検出できます。エディターやCIに統合され、読みやすい結果を出力します。非常に高速で依存関係がゼロであるため、開発者から高く評価されています。注: tfsecはメンテナンスされていますが、新機能はAquaのTrivyに移行しています。それでも、Terraformコードにとっては迅速な成果をもたらします。

エンタープライズチーム向けのIaCツール ベスト5選

エンタープライズチームは、大規模で複雑な環境(複数のクラウドアカウント、多数の開発チーム)に対応することが多く、スケーラビリティ、ガバナンス、およびエンタープライズシステムとの統合を提供するツールを必要とします。重要な基準には、RBAC、コンプライアンスレポート、SSO/SIEM/ITSMとの統合、および数千のIaCアセットを効率的に処理する能力が含まれます。エンタープライズIaCツールは、カスタムポリシーをサポートし、オンボーディングとトラブルシューティングのためのベンダーサポートも必要です。

エンタープライズ向けのおすすめ(アルファベット順):

- Accurics (Tenable): 現在はTenable Cloud Securityの一部であり、Accuricsはマルチクラウドのドリフト検出、広範なコンプライアンスフレームワーク、エンタープライズCI/CDおよびチケットシステムとの統合といったエンタープライズグレードの機能を提供します。大規模なポリシー適用を目的として構築されており、コードからランタイムまでのエンドツーエンドのクラウドインフラストラクチャ保護を求めるセキュリティチームにアピールします。

- Aikido Security: Aikidoはスタートアップ企業だけでなく、シングルサインオン、ロールベースアクセス、オンプレミススキャナーオプションを備えたエンタープライズモードも提供しています。企業は、その統合されたアプローチ(多くのセキュリティスキャンを単一プラットフォームで)と、ワークロードを削減できるAI自動修正機能を高く評価しています。また、コンプライアンス自動化(SOC2、ISOレポート)もサポートしており、規制業界にとって大きな利点です。

- Bridgecrew (Prisma Cloud): Palo Altoが支援するBridgecrewは、数十のチームにわたるエンタープライズでの利用向けに設計されています。一元化されたダッシュボード、エンタープライズ全体での検出結果の抑制/免除機能、およびワークフローのためのServiceNowのようなツールとの統合を提供します。その膨大なポリシーライブラリとドリフト検出機能は、一貫性が重要な大規模組織で価値があります。さらに、企業は内部セキュリティ要件をコード化するために、そのカスタムポリシー機能を活用することがよくあります。

- Qualys IaC Security: Qualysはエンタープライズセキュリティの主力であり、そのIaCツールはそのエコシステムに組み込まれています。既にQualysを使用している企業は、ホストおよびアプリケーションの脆弱性とともにIaCスキャン結果を得られることを高く評価しています。各設定ミスを標準にマッピングし、監査対応レポートを提供することで、コンプライアンスを念頭に置いて構築されています。また、Qualysに期待される信頼性とサポートを備え、多数のテンプレートを持つ大規模環境を処理できるように作られています。

- Spectral (Check Point): Spectralは、速度と広範なカバレッジを必要とするエンタープライズ向けに調整されています。大規模なリポジトリを迅速にスキャンできます(エンタープライズCIパイプラインにとって重要です)。また、きめ細かなポリシーチューニングと、さまざまな統合機能(ユーザー管理のためのLDAP/AD、SIEMエクスポートなど)を提供します。IaC、コード、シークレットを単一でカバーするため、エンタープライズセキュリティチームはツールを統合できます。Check Pointの支援により、CloudGuardのようなより広範なエンタープライズセキュリティアーキテクチャに統合することも可能です。

スタートアップ向けのIaCツール ベスト5選

スタートアップ企業もIaCセキュリティを必要としています。むしろ、迅速な開発サイクルと専任のセキュリティ担当者が不足していることが多いため、より一層必要とされるかもしれません。スタートアップ企業にとって理想的なツールは、低コスト(または無料)で、セットアップが容易であり、メンテナンスの手間がかからないものです。何百ものポリシーを調整するリソースがない可能性があるため、スタートアップ企業は、適切なデフォルト設定と自動化が施された、すぐに使えるツールから恩恵を受けます。

スタートアップ企業向けのおすすめツール(アルファベット順):

- Aikido Security: Aikidoの無料ティアとオールインワンのアプローチは、スタートアップ企業にとって非常に魅力的です。数分で、スタートアップ企業はAikidoを使用してリポジトリでSAST、依存関係チェック、IaCスキャンを実行できます。社内のセキュリティエンジニアを必要とせずに、迅速なセキュリティカバレッジを提供します。AI自動修正は仮想セキュリティチームメイトとして機能し、修正を提案することで開発者が問題を迅速に修復できるようにします。

- Checkov: Checkovは、無料のオープンソースツールとして、スタートアップ企業に適しています。GitHub ActionsやGitLab CIに無料で統合でき、すぐにミスを発見し始めることができます。サーバーや複雑なセットアップは不要です。Checkovのコミュニティサポート(および事前に作成されたポリシーの利用可能性)により、小規模なチームでも最小限の労力で大きな価値を得ることができます。

- KICS: 同様に、KICSは無料で包括的であるため、予算が限られたチームに最適です。CIでDockerイメージを実行するだけで、2000以上のチェックからすぐに恩恵を受けられます。使い方も簡単で、スタートアップ企業のスタックが進化している場合(例えば、Terraformに加えてKubernetes用のHelmを追加するなど)、KICSは複数のツールを必要とせずに両方をカバーできます。

- Snyk IaC: Snykは小規模チーム向けの無料プランを提供しており、スタートアップ企業はこれを活用して、IaCスキャンを開発パイプラインに早期に統合できます。スタートアップ企業にとっての利点は、Snykのデベロッパーファーストな設計です。複雑なセットアップやノイズの多い結果で、少人数のチームを圧倒することはありません。専任のセキュリティ担当者がいなくても、UIによって問題の追跡が容易になります。そして、スタートアップ企業が成長するにつれて、Snykの有料機能(より多くのプロジェクト、より多くの統合など)もそれに合わせて拡張できます。

- Terrascan: Tenable(旧Accurics)が提供するオープンソースツールであるTerrascanは、Terraformやマルチクラウド環境を使用するスタートアップ企業に最適です。無料で、CISベンチマークを含む500以上の組み込みルールを備えています。CLIはシンプルで、Terraformのplanファイルをスキャンして、より詳細なコンテキストを得ることも可能です。スタートアップ企業にとって、Terrascanは重厚なプラットフォームを必要とせずに、迅速なコンプライアンスチェック層を提供します。

無料のIaCスキャナー ベスト5選

予算がゼロでインフラストラクチャコードを保護する必要がある場合、幸運です。多くの優れたIaCスキャナーは費用がかかりません。無料のIaCスキャナーは、多くの場合、ローカルまたはCIで実行できるオープンソースのCLIツールです。洗練されたUIや高度なコラボレーション機能を犠牲にするかもしれませんが、強力なポリシー適用とセキュリティチェックは依然として利用できます。以下に、完全に無料のトップソリューションをご紹介します。

- Checkov: これまで何度も言及してきましたが、それには理由があります。Checkovの無料オープンソースツールは、最も包括的なIaCスキャナーの1つです。ライセンスは不要で、インストールするだけで利用できます。すべての主要なIaCタイプをカバーし、コミュニティによって定期的に更新されています。

- KICS: 有料版が一切ない、もう一つの完全オープンソーススキャナーです。KICSのすべての機能とチェックは無料で利用できます。Checkmarxによってサポートされていますが、このOSSツールには人為的な制限がありません。そのため、無料ソリューションを求める人々にとって最高の選択肢となっています。

- Regula: FugueのRegulaは無料でオープンソースであり、強力なPolicy-as-Codeエンジンを費用なしで提供します。カスタムポリシーのためにRegoを学ぶのに時間を費やすかもしれませんが、提供されているルールを使用するのは簡単です。多くのコンプライアンス重視のルールが含まれているため、コンプライアンスを懸念している場合には特に優れた無料オプションです。

- Terrascan: TenableのTerrascanは完全に無料でオープンソースです。TerraformとKubernetesに特化しており、内部ではOPAポリシーを使用しています。費用をかけずにパイプラインに統合したり、開発者のマシンで実行したりできます。

- tfsec: Terraformに特化したtfsecはオープンソースで無料です。Aquaが有料ツールに統合しているにもかかわらず、tfsec自体はMITライセンスのままです。軽量で、あらゆるTerraformコードベースで簡単に実行できます。新しい機能は追加されません(開発はTrivyに移行しました)が、現状でも堅実な無料スキャナーです。

(特筆すべき点:その他の無料ツールには、クラウド環境スキャン用のProwlerとCloudSploit、そしてオープンソースツールセットの一部としてIaCを無料でスキャンするtrivy configコマンドを持つTrivy(Aqua製)があります。)

オープンソースIaCツール ベスト5選

透明性、柔軟性、コミュニティサポートなどの理由でオープンソースソリューションを好む方々にとって、オープンソースのIaCセキュリティツールは豊富なエコシステムを提供しています。これらのツールはコードが公開されており、通常、コミュニティからの貢献を受け入れています。ツールをカスタマイズしたい場合や、コミュニティ主導のプロジェクトを信頼したい場合に最適です。これまでに議論したツールの多くはオープンソースですが、ここでは特に優れたものを紹介します。

- Checkov: Apache 2.0ライセンスでGitHub上で公開されているCheckovは、IaCセキュリティにおける代表的なオープンソースプロジェクトです。そのルールとロジックを完全に可視化でき、独自のコードで拡張することも可能です。コミュニティとメンテナーが活発であるため、新しい問題に対する迅速なアップデートが期待できます。

- CloudSploit: CloudSploitのコアスキャンエンジンはオープンソースです。CSPMツールとして、このオープンバージョンでは、データを第三者に送信することなく、クラウドアカウントでセルフホストしてスキャンを実行できます。オープンソースであるため、必要に応じて新しいルールを編集または追加することで、カスタムクラウドチェックを追加できます。

- KICS: 完全なオープンソース(MITライセンス)です。KICSは新しいクエリの貢献を歓迎しており、その幅広いサポートはコミュニティの努力によって支えられています。KICSを使用することで、特定のベンダーに縛られることなく、必要に応じて適応させることができ、何千ものコミュニティによって検証されたチェックから恩恵を受けることができます。

- Prowler: GPL-3.0ライセンスのオープンソースであるProwlerは、クラウドセキュリティ専門家の強力なコミュニティを持っています。人々は新しいチェックに貢献しており(特にAWS/Azure/GCPが新しいサービスやアップデートをリリースする際に)、オープンソースであるため、組織に合わせて変更できます。例えば、内部ポリシー用のカスタムチェックを追加するなどです。これは、クラウド向けのコミュニティ主導型セキュリティツールの優れた例です。

- Terrascan: オープンソース(Apache 2.0)です。TenableによるAccuricsの買収後も、Terrascanはオープンソースとして維持され、さらに改善されました。ポリシーライブラリ(OPA Regoコード)は誰でも閲覧・編集可能であり、信頼性とカスタマイズ性に優れています。ドリフトを検出し、Kubernetesアドミッションコントローラー(K8sマニフェスト用)で実行できるこのツールの機能は、すべてオープンソースのイノベーションから生まれています。

オープンソースツールを使用すると、より大規模なオープンソースパイプライン(例:Jenkins、Spinnakerなどの他のOSSと組み合わせて使用)に統合でき、互換性やライセンスについて心配する必要がありません。トレードオフとしてベンダーサポートは得られませんが、コミュニティ(GitHub、Discordなど)はトラブルシューティングにおいて非常に役立つことが多いです。

Terraform向けのIaCスキャナー ベスト5選

Terraformは最も広く利用されているIaCフレームワークの1つであり、Terraformのセキュリティに最適なツールは何かを検討する価値があります。Terraformには、HCL構文、モジュール、ステートファイルなど、独自の考慮事項があります。Terraformに特化した主要なスキャナーは、これらのニュアンス(式の評価やモジュール呼び出しなど)を理解し、Terraformを介して作成されたクラウドサービス向けの豊富なルールセットを備えています。

Terraform環境に最適なツールは以下の通りです。

- Aikido Security: Aikidoのスキャナーは、ファーストクラスのTerraformサポートを提供します。TerraformコードやTerraformプランの出力まで解析し、問題を特定できます。AikidoがTerraformに優れている点は、自動修正とコンテキストの組み合わせです。Terraformの誤設定を修正するためのコード変更を提案でき、他のリソースと組み合わせた場合に無関係となる可能性のある問題をフィルタリングします。

- Checkov: Checkovは、Terraformスキャンにおいてしばしば頼りになるツールです。ローカルモジュールや変数のレンダリングなど、Terraform HCLを深く理解しています。依存関係を評価し、値を補間する(ある程度)ことができるため、誤検知が少なくなります。さらに、数百ものTerraform固有のポリシーにより、AWS/Azure/GCPのTerraformに関する幅広い問題を検出します。

- Snyk IaC: Snykは堅牢なTerraformルールを持ち、さらにTerraform plan scanningを追加したことで、他とは一線を画しています。terraform planを分析することで、Snykは完全に解決された構成(共有変数からの値などを含む)を確認し、静的コード分析では見逃されがちな問題を発見できます。これにより、より正確な結果が得られます。Snykのコンテキスト認識アプローチは、Terraformの検出結果に優先順位を付けるのにも役立ち、最も重要な問題を最初に修正できます。

- Terrascan: その名にTerraformを冠するTerrascanは、Terraformのために構築されています。Terraformコード(またはプラン)を読み込み、クラウドリソース構成用の多数のルールを含むRegoルールのライブラリと照合してチェックします。主要なすべてのクラウドプロバイダーのTerraformリソースをサポートしています。Terrascanは、Terraformリポジトリ向けにGitHub ActionまたはCIで簡単に実行することもできます。

- tfsec: Aquaのツールセットに統合される前、tfsecはそのシンプルさと正確さから、愛されるTerraformスキャナーでした。TerraformのHCLパーサーと深く統合されており、コード構造を理解します。明確なメッセージで問題を指摘し、カスタムチェックをサポートしています。現在、新しい開発は最小限ですが、tfsecは依然としてTerraformの問題を確実に検出し、非常に高速です。信頼できるTerraform専用のリンターを求める開発者にとって、優れた選択肢です。

Terraformユーザー向けには、HashiCorp Sentinel(Terraform Enterprise向けのPolicy as Code)についても触れておくべきでしょう。これは主要なリストにはありませんが、Terraform Cloud/Enterpriseでは、Sentinelが実行中にカスタムポリシーを適用できます。それ自体はスキャナーではありません(ワークフローにおけるエンフォーサー/ゲートです)。しかし、そのエコシステムの外では、上記のツールが最善の選択肢となります。

CloudFormation向けのIaCスキャナー ベスト5選

AWS CloudFormationは、クラウドインフラを定義するもう一つの一般的な方法です。CloudFormationテンプレートのスキャンには、AWS固有のリソースと設定の複雑さに関する知識が必要です。CloudFormationに最適なツールは、AWSサービスに特化したルールと、CloudFormationの特性(デフォルトの処理方法や組み込み関数など)に対応したルールを備えています。

CloudFormationセキュリティのための主要ツール:

- Aikido Security: AikidoはTerraformだけでなくCloudFormationテンプレートもカバーしています。公開EC2ポートや暗号化されていないEBSボリュームなど、CFNテンプレート内の問題を検出するためのAWSに特化したルールセットを備えています。AikidoのプラットフォームはCSPMと統合されているため、AWSコンテキストを認識しており、CloudFormationのスキャンを強化できます。また、暗号化の追加やリソースプロパティの調整など、テンプレート内で直接修正案を提示することも可能です。

- Checkov: Checkovは、CloudFormationを幅広くサポートしています。特定のIAMポリシーやS3バケット設定のチェックなど、CloudFormationテンプレートに直接適用されるAWS固有の多くのポリシーが含まれています。CloudFormationの組み込み関数(!Ref、!GetAtt)を十分に理解しており、多くのポリシーを正確に評価できます。Checkovは、CloudFormationを使用する純粋なAWS環境にとって最高の選択肢です。

- KICS: KICSは、CloudFormationを主要なIaCターゲットの1つとして挙げています。AWSのベストプラクティスやCISベンチマークに対応するルールが付属しています。例えば、KICSはCloudFormationのJSON/YAMLをチェックし、RDSインスタンスでストレージ暗号化が有効になっているか、ELBでアクセスログがオンになっているかなどを確認します。これは徹底的であり、AWSが新機能を追加するたびに簡単に更新できます。

- Regula: RegulaのAWSルールは、CloudFormationでもその真価を発揮します。RegulaはRegoを使用し、AWSコンプライアンスを専門とするFugueによって開発されたため、CloudFormationで定義されたAWSリソースに対する非常に詳細なポリシーを備えています。コンプライアンス(PCI、HIPAAなど)が懸念される場合、Regulaは必要な設定(暗号化、ロギングなど)を強制するためのCloudFormationルールを提供します。また、特定のニーズがある場合は、RegoでカスタムAWSルールを作成することも可能です。

- Snyk IaC: SnykのCloudFormationスキャンは、Terraformと同様の使いやすさの恩恵を受けます。AWSルールを包括的に備えており、プロジェクトにCloudFormationテンプレートが含まれている場合はうまく統合されます。CFNテンプレートをGitに保存している場合、Snykはコミットごとにスキャンし、PRでアラートを出すことができます。詳細な問題の説明は、AWSセキュリティに不慣れな開発者がCloudFormationの設定がなぜ危険なのか、そしてそれを修正する方法を理解するのに役立ちます。

(特筆すべき点として、AWSはCloudFormationスキャン用の独自のオープンソースツール「cfn-nag」も提供しており、いくつかのセキュリティ問題を発見します。上記のツールほど機能が豊富ではありませんが、一部のチームが使用するAWS固有のオプションです。また、Checkovなどのツールもしばしば同様のルールを組み込んでいます。)

AWS CloudFormationユーザーにとって、上記のツールはデプロイ前にテンプレート内の問題を捕捉することで、安全でないスタックを起動するリスクを大幅に軽減します。

まとめ

クラウド開発に関して言えば、IaCは文字通り、クラウドの鍵を握っています。IaCを導入することで、何時間もかかる手動のクリック操作を数分で繰り返すことが可能になります。これは、エンジニアがモジュールを環境間でコピー&再利用することによる不適切なセキュリティプラクティスにも当てはまります。

ノイズを排除し、修正を容易にしたい場合は、Aikidoをお試しください。クレジットカードは不要です。

こちらもおすすめです:

- 主要なクラウドセキュリティポスチャ管理(CSPM)ツール – デプロイ前後での設定ミスを検出します。

- 主要なDevSecOpsツール – CI/CDにおけるセキュリティスキャンを自動化します。

- 主要なコンテナスキャンツール – インフラと並行して安全なワークロードを確保します。