Wiz.ioは、統合されたCloud Security Posture Management (CSPM)ソリューションを備えたCloud Native Application Protection Platform (CNAPP)です。「コードからクラウド」までのITランドスケープ全体で、組織が脆弱性、誤設定、リスクを特定するのに役立ちます。その急速な採用と100億ドルの評価額は、エージェントを必要とせずにセキュリティチームに問題への深い可視性を提供する、エージェントレスでグラフベースのスキャンアプローチによるものです。

しかし、その人気にもかかわらず、多くの組織が現在Wiz.ioの「コードからクラウドへ」の機能を再評価している。WizはWiz Code(提供している SAST、SCA、IaCスキャンを提供)、これらの機能は依然として専用AppSecツールに後れを取っていると報告されています。プラットフォームには DASTAPIスキャンを超えるDAST機能がなく、コード品質分析も提供せず、より深いカバレッジにはサードパーティ統合が必要である。

さらに、Wizに組み込まれたシークレット とソフトウェア構成分析(SCA)ツールは、専用AppSecツールでは標準的な自動依存関係アップグレードといった重要な機能が不足しており、代替ツールと比較しても依然として見劣りします(SCA は実行時のみ動作します)。

Wizを使用しているチームの声をご紹介します:

「Wizを使用しています。多くの機能があり、全体的に非常に感銘を受けていますが、主にセキュリティチームが使用しており、私は状況を監視しています…」 – Redditのプラットフォームエンジニア

「Wizは多くの分野で優れていますが、小規模なチームや組織にとっては価格が高めになることがあり、適切なチューニングなしでは膨大な量のデータとアラートに圧倒されることもあります。」 – G2レビュアー(エンジニアリング責任者)

このガイドでは、主要なWiz.ioの代替ツールを探求し、チームのアプリケーションおよびクラウドセキュリティのニーズに最適なツールを選択できるよう、詳細な比較を提供します。

以下のWiz.ioの代替ツールのいずれかに直接スキップできます:

- Aikido Security

- Aqua Security

- Check Point CloudGuard

- Lacework

- Orca Security

- Palo Alto Networks Prisma Cloud

要約

レビューされたすべてのWiz.ioの代替製品の中で、Aikido Securityは主要な代替製品としての地位を確立しています。完全なCNAPP機能と、SAST、SCA、IaC、シークレットスキャン、CSPMをネイティブに統合する開発者ファーストのワークフローを組み合わせ、すべて透明で均一な価格で提供します。エージェントレスな設計、AI駆動の修復、CI/CD統合により、多くのチームがWizで直面するアラート疲れや価格の複雑さなしに、容易に導入および維持できます。

すでにいくつかの組織がWizをAikido Securityに置き換えており、その他多数の組織が、両社との直接的なPOCを経てAikido Securityを選択しています。

Wiz.ioとAikido Securityの比較

より多くのクラウドネイティブセキュリティプラットフォームをお探しですか?2026年版クラウドセキュリティポスチャ管理(CSPM)ツール トップに関する記事をご覧ください。

Wiz.ioとは?

Wiz.io(Wizとしても知られています)は、Cloud Native Application Protection Platform(CNAPP)です。設定からランタイムまで、クラウド環境を保護するためのエージェントレスでグラフベースのアプローチで主に知られています。主な機能は以下の通りです:

- クラウドセキュリティポスチャ管理(CSPM): クラウド資産の脆弱性を継続的にスキャンします

- 脆弱性管理:仮想マシン、コンテナ、およびクラウドワークロード全体のリスクを検出し、優先順位を付けます。

- エージェントレスアーキテクチャ: APIベースのスキャンを使用し、迅速なセットアップを実現します。

- Security Graph:ID、ワークロード、構成全体にわたる検出結果をグラフ形式で表示します。

- 統合: CI/CDおよびSIEMツールをサポートします。

- SAST、SCA、IaCスキャン(Wiz Code経由):アプリケーションコード、依存関係、およびインフラストラクチャ・アズ・コード(IaC)テンプレートをスキャンします

Wizは誰が使用していますか?

Wizは主に、複雑なマルチクラウド環境を管理する中規模から大規模の企業によって使用されています。その詳細なダッシュボード、コンプライアンスレポート、およびインフラストラクチャの可視性により、クラウドセキュリティチームやCISOの間で人気を集めています。

しかし、開発者を念頭に置いて構築されたものではありません。DevOpsチームはWizを使用して設定ミスを検出できますが、コードやパイプラインのセキュリティに関しては不十分です。最近導入された「Wiz Code」モジュールがSAST Infrastructure-as-Code(IaC)スキャンを追加したものの、専用のソリューションと比較すると見劣りします。 SAST、 SCA、あるいはCI/CD ツールと比較すると、その機能は不十分です。

これらの制限は、価格に関する懸念やアラート疲れと相まって、多くの組織が、より統合された「コードからクラウドへ」の代替ソリューションを検討するきっかけとなりました。

代替製品を検討する理由

Wizの人気にもかかわらず、チームはしばしば以下の課題に直面します:

- Cloud Asset Search:そのクラウド資産検索は、パフォーマンスが低いことが知られています。

- 複雑なセットアップ:AWS、Azure、GCP全体でWizをセットアップすることは、特にアカウント間で権限とポリシーを管理する場合に時間がかかることがあります。

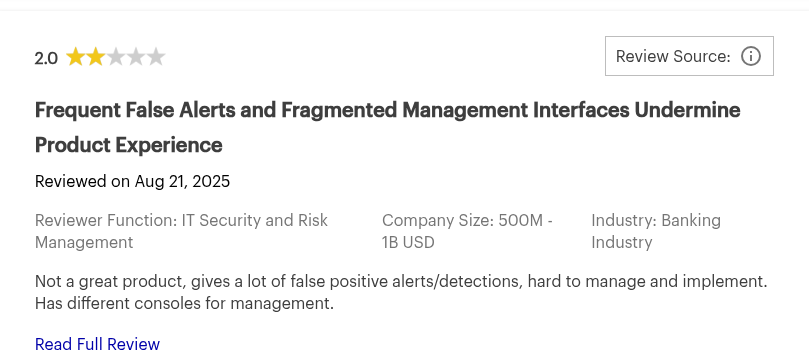

- アラート疲れと誤検知: Wizの広範なスキャンは、アラートでチームを圧倒する可能性があります。

- 限定的なコードレベルのセキュリティ: Wiz Codeは SAST SCAを提供していますが 、これらの機能は専用AppSecツールに比べて新しく、洗練度が低いものです。DAST 主にAPI、完全なWebアプリケーションテストではありません。アプリケーションコード、依存関係、シークレット、コンテナに対する深いカバレッジを求める場合、サードパーティツールを統合するか、Aikido のようにこれらをネイティブに統合する代替手段を使用する必要があります。

- 開発者エクスペリエンスの低さ:Wizには、ネイティブのIDEプラグイン、最新のユーザーインターフェース、実用的な修正、および開発者フレンドリーなUXが不足しています。

- エンタープライズ限定価格: Wizの価格設定は不透明で、スタートアップや小規模チームには手の届かないことが多いです。ワークロードに基づいてチームに課金するため予測が難しく、多くのユーザーが使用しない機能に対して予測不能な見積もりを報告しています。

代替製品を選択するための主要な基準

代替製品を評価する際には、これらの主要な特性に焦点を当ててください。

- “Cloud to Code”カバレッジ: CSPMと、IaCスキャン、コンテナスキャン、オープンソースの依存関係チェックなどの開発者ファーストのツールを組み合わせたプラットフォームを選択してください。

- 正確で優先順位付けされたアラート: AIを使用してアラートをフィルタリングしますか?コンテキストに応じたリスクスコアリングと低い誤検知率を持つツールを探してください。

- CI/CD & IDE連携: 効果的なツールは、既存の開発者ワークフローに統合されるべきであり、それを複雑にするべきではありません。

- 開発者に優しいUX: 開発者を念頭に置いて設計されていますか?AI AutoFixなどの明確な修正ガイダンスと機能を提供します。

- 透明性のある価格設定:不透明なエンタープライズ限定モデルよりも、セルフサービス型のトライアルとフラットレートの開発者ごとの価格設定を提供するソリューションを選択してください。

- デプロイ: デプロイにはどのくらいの時間がかかりますか?設定に専門家が必要ですか?

Wiz.ioの代替ツール トップ6

以下では、Wiz.ioの主要な6つの代替ツールを検討します。以下の各代替ツールは、Wiz.ioの欠点を異なる方法で解決します。

1. Aikido Security

Aikido Securityは、Wiz.ioのような従来のCNAPPプラットフォームとは明確に差別化された、最新のセキュリティプラットフォームです。Aikido Securityは、コードとクラウドの保護を開発者中心のワークフローに統合し、SAST、SCA、IaC、シークレット検出、およびCSPMをAIを活用したリスク相関と組み合わせます。

無限のアラートでユーザーを圧倒するのではなく、Aikidoはグラフベースの相関関係を使用して、コード、コンテナ、クラウドリソース全体で実際の攻撃パスを特定し、ノイズを削減しつつ、エクスプロイト可能なリスクを明らかにします。

これらの発見を踏まえて、次は何をすべきでしょうか?

Aikido Securityは、開発者が課題を迅速に解決するために必要なすべてを提供します。

- 明確な説明

- IDEまたはPRでの修正案

- AI-powered Autofix

また、すべてのシミュレーションをSOC2やISO27001などの規格に直接対応する監査対応レポートに変換します。そして、Aikidoの信頼できるアドバイザーやパートナーを利用することで、はるかに低いコストで認証を完了できます。

これらすべてにより、チームは数日ではなく数分で検出から解決へと移行し、ノイズと摩擦を減らしながらクラウドネイティブスタック全体を保護します。

主要機能:

- エンドツーエンドのセキュリティカバレッジ: AWS/GCP/Azure向けのCSPM、SAST、SCA、シークレット検出、IaCスキャン、コンテナスキャンが含まれます。この統合により、複数のサイロ化されたツールが置き換えられます。

- 開発者中心のワークフロー: PRやIDEでAIを活用した即時フィードバック、リアルタイムフィードバックのためのIDEプラグイン、AIを活用した自動修正、および実用的な修復ワークフローを提供します。

- 低い誤検知: Aikido Securityは、コンテキストフィルタリングとAIトリアージを使用して最大90%の誤検知を抑制し、アラート疲れを軽減します。これは、フィルタリング後も問題を提示するWizとは異なります。

- エージェントレスセットアップ: GitHub、GitLab、またはBitbucketに数分で接続し、エージェントをデプロイすることなくコードとクラウドの両方をスキャンします。

- 透明性の高い料金体系: Wizのエンタープライズ専用モデルとは異なり、Aikidoは小規模チーム向けに永続無料枠付きの開発者あたり定額料金を提供しています。開始するために営業電話は不要です。

- 最高峰のスキャナー:業界最高峰のスキャナーを提供:SAST、 SCA、シークレット、IaC、コンテナ、クラウド設定など、さらに多くの機能を提供します。 コンテキストの切り替えはもう不要です。

- 開発者向けに構築: GitHub、GitLab、Bitbucket、Jira、Slack、およびその他多くのサービスと深く統合します。スキャンはローカル、プルリクエスト内、またはリリースプロセスの一部として実行できます。

- 高速で継続的なフィードバック: スキャンは数分で完了し、数時間かかることはありません。

長所:

- TCOの削減

- 最高クラスのスキャナー

- 営業プロセス/トライアルの短縮

- 一般的な問題と依存関係に対応する自動修正機能

- 幅広い言語のサポート

- 高度なフィルタリングにより誤検知が減少し、アラートが実用的なものになります。

- クロスプラットフォーム対応(GitHub、GitLab、Bitbucket、Jenkinsなど)

- コンテキストに応じた修復ガイダンスとリスクスコアリングを提供します。

ホスティングモデル:

- SaaS (Software-as-a-service)

- オンプレミス

価格:

すべての有料プランは10ユーザーで月額300ドルから

- Developer (Free Forever): 2ユーザーまで無料。10リポジトリ、2コンテナイメージ、1ドメイン、1クラウドアカウントをサポート

- ベーシック:10個のリポジトリ、25個のコンテナイメージ、5個のドメイン、3個のクラウドアカウントをサポートします。

- Pro: 250のリポジトリ、50のコンテナイメージ、15のドメイン、20のクラウドアカウントに対応しています。

- 高度な機能: 500リポジトリ、100コンテナイメージ、20ドメイン、20クラウドアカウント、10VMをサポートします。

スタートアップ(30%割引)およびエンタープライズ向けのカスタムプランも利用可能です。

Gartner評価: 4.9/5.0

選ばれる理由:

Aikido Securityは、開発者主導またはDevSecOps主導のチームが、セキュリティをワークフローに直接統合したい場合に最適な選択肢です。複数のベンダーを管理することなく、広範なカバレッジを求める中小企業にとって特に価値があります。Wizのアラート量、価格の不透明さ、またはコードインサイトの欠如に不満を感じている場合、Aikidoは、より高速で開発者フレンドリーな代替手段を提供します。

Aikido Security レビュー:

Gartner以外にも、Aikido SecurityはCapterra、Getapp、SourceForgeで4.7/5の評価を得ています。

2. Aqua Security

Aqua Securityは、コンテナおよびKubernetesワークロードに強く焦点を当てたCNAPPプラットフォームです。Wizの代替として、コンテナ化されたマイクロサービスベースのアーキテクチャに大きく依存する組織でその真価を発揮するソリューションを提供しています。

主要機能:

- コンテナイメージスキャン: コンテナイメージ内の脆弱性、マルウェア、設定ミスに対する詳細なスキャンを提供します。

- CSPM (Cloud Security Posture Management): AWS、Azure、GCPにおける設定ミスを継続的に検出します。

- コンプライアンスとレポート: 検出結果をPCI、SOC 2、NISTなどのコンプライアンスフレームワークにマッピングします。

長所:

- 強力なコンテナおよびKubernetes保護

- CI/CDサポート

- ランタイム保護

短所:

- 主にエンタープライズ向け

- 急な学習曲線

- 開発者中心ではない

- セットアップは、Aikido Securityのようなエージェントレスツールと比較して複雑になる場合があります。

- ユーザーから大量のアラートが報告されています

選ばれる理由:

チームがDocker、Kubernetes、またはサーバーレスワークロードを実行しており、本番環境で堅牢なランタイム強制が必要な場合は、Aqua Securityを選択してください。これはWizにはない機能です。

ホスティングモデル:

- SaaS (Software-as-a-service)

- オンプレミス

価格:

カスタム価格

Gartner評価: 4.1/5.0

Aqua Securityレビュー:

3. Check Point CloudGuard

CloudGuard はCheck PointのCNAPPソリューションです。クラウド脅威防御、ポスチャ管理、ワークロード保護を組み合わせたもので、すでにCheck Pointのファイアウォールを使用しており、ネットワークとクラウドセキュリティの両方で統一されたアプローチを求める企業によく選ばれています。Wizの代替として、コンプライアンスの強制、クラウドネットワークセキュリティ、ポリシーベースの自動化においてさらに踏み込んだ機能を提供します。

主要機能:

- Cloud Posture Management: クラウド環境全体で設定ミスやコンプライアンス違反を継続的にスキャンします

- 統合: IaCスキャン用のCLIと基本的なCI/CDパイプラインサポートが含まれます。

クラウドネットワークと脅威防御

Check Pointの脅威インテリジェンスを活用し、クラウドトラフィックを検査して侵入を検知し、マルウェアを特定します。

メリット:

- 包括的なコンプライアンスカバレッジ

- 強力な自動修復

- 統合CIEM

デメリット:

- 一部の機能にはインストールエージェントが必要です

- セットアップには専門家が必要となることが多い

- 使いにくいユーザーインターフェース

- 急な学習曲線

- 開発者ファーストというよりはセキュリティチーム向け

選ばれる理由:

CloudGuardは、大規模でセキュリティ成熟度の高い組織、特にすでにCheck Pointのオンプレミスソリューションを使用している組織に最適です。

ホスティングモデル:

- SaaS (Software-as-a-service)

- オンプレミス

価格:

- 従量課金制 (PAYG)

- ライセンス持ち込み (BYOL)

- エンタープライズ契約

Gartner評価: 4.6/5.0

Check Point CloudGuard レビュー:

4. Lacework (by Fortinet)

Lacework by Fortinetは、異常検知と行動分析を中心に構築されたCNAPPです。その中核である「Polygraph Data Platform」は、クラウドエンティティ(ユーザー、サービス、データフロー)間の関係をマッピングし、「正常な」動作を学習して、異常、設定ミス、潜在的な攻撃を検出します。静的な設定ミスを表面化するWizとは異なり、Laceworkは行動データに基づいて逸脱や攻撃経路を特定することで、コンテキストを追加します。

主要機能:

- 振る舞い異常検出: プロセスアクティビティ、ユーザーの振る舞い、APIの使用状況を追跡し、不審な逸脱を特定します。

- マルチクラウドサポート: AWS、Azure、GCP全体でCSPMカバレッジを提供します。

- エージェントレスワークロード保護: APIベース(エージェントレス)とエージェントベースの両方のデータ収集方法を使用してクラウド環境にアクセスします。

- 深い可視性を提供します(コンテナ、VM)。

長所:

- コンテキストアウェアなリスク優先順位付け

- Fortinetエコシステムとの統合

- 振る舞い異常検知

短所:

- 複雑なセットアップ

- 急な学習曲線

- ベンダーロックインの可能性

- 使いにくいユーザーインターフェース (UI)

- そのすべての機能にアクセスするには、インストールエージェントが必要です。

選ばれる理由:

Laceworkは、継続的な行動監視を必要とし、Fortinetエコシステムに大きく依存している企業に最適です。

ホスティングモデル:

- SaaS(Software-as-a-Service)

価格:

カスタム価格

Gartner評価: 4.6/5.0

Laceworkのレビュー:

5. Orca Security

Orca Securityは、クラウドネイティブアプリケーション保護プラットフォーム (CNAPP) です。特許取得済みの「SideScanning」アプローチを使用し、ブロックストレージからワークロードファイルを再構築して、脆弱性、設定ミス、公開されたシークレット、機密データを検出します。

主要機能:

- Agentless Scanning: OrcaはVMディスク、コンテナ、クラウドストレージをスキャンし、OSの脆弱性、公開された認証情報、マルウェアを検出します。

- 機密データ検出: クラウドバケットやストレージボリューム全体で、平文のシークレット、キー、およびPIIをスキャンします。

優先順位付けされたリスクマッピング: クラウド資産のグラフを構築し、潜在的な影響に基づいて検出結果をランク付けします。利点:

- マルチクラウドの可視性

- ランタイム保護

デメリット:

- スケーリング時に料金が高くなる可能性があります。

- アプリケーションのソースコードはスキャンしません。

- クラウドおよびランタイム環境以外ではサポートが限定的です。

- 主にエンタープライズ向け

- ユーザーは、大規模なデータ取り込み中にアラート疲れを経験していると報告しています。

選ばれる理由:

Orcaは、エージェントを管理することなく、包括的なクラウドとワークロードの可視性を求めるクラウドセキュリティチームに最適です。

ホスティングモデル:

- SaaS(Software-as-a-Service)

- BYOC(Bring Your Own Cloud)

価格:

カスタム価格

Gartner評価: 4.6/5.0

Orca Security レビュー:

6. Palo Alto Networks Prisma Cloud

Palo Alto NetworksのPrisma Cloudは、CSPM、CWPP、CIEM、およびAppSecの機能を単一ブランドの下で統合する包括的なプラットフォームです。Wizの代替として、Prisma Cloudはより広範な領域をカバーしますが、より多くの設定が必要で、通常は大企業のセキュリティチームを対象としています。

主要機能:

- クラウドポスチャ&IAMセキュリティ: すべての主要なクラウドプロバイダーにおいて、設定ミス、過剰なIAMロール、コンプライアンス違反を監視します。

- コンテナ&ホストセキュリティ: コンテナ化された環境および仮想化された環境向けに、ランタイム防御、サンドボックス化、イメージスキャン、異常検知を提供します。

- Webアプリ&API保護: APIとクラウド機能を悪用から保護するWebアプリケーションおよびAPI保護(WAAP)機能を含みます

長所:

- AIを活用したリスク優先順位付け

- マルチクラウド対応

- 異常検知

デメリット:

- エンタープライズ向け

- 高額な料金設定です。

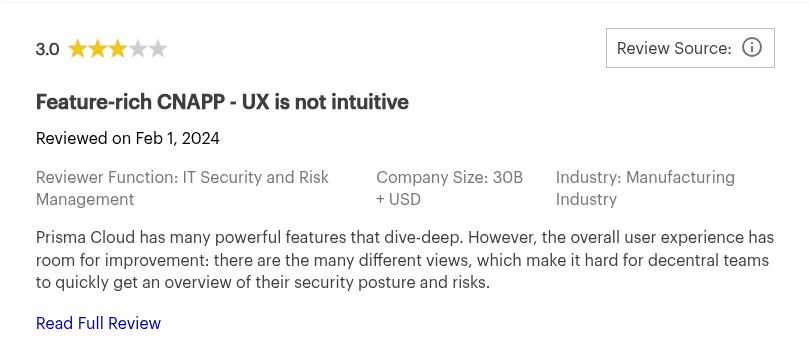

- 古いユーザーインターフェースとコンソール

- 大規模環境でのデプロイプロセスは複雑かつ長くなる可能性があります

- 急な学習曲線

選ばれる理由:

Prisma Cloudは、複数のツールを1つに統合しようとしているセキュリティチームを持つ企業に最適です。

ホスティングモデル:

- SaaS (Software-as-a-service)

- オンプレミス

価格:

カスタム価格

Gartner評価: 4.2/5.0

Palo Alto Networks Prisma Cloud レビュー:

比較表

上記の代替製品の機能を比較するために、以下の表は各プラットフォームの主要分野におけるカバレッジをまとめたものです。

まとめ

Wiz.ioは、現代のクラウドセキュリティポスチャ管理を定義するのに貢献しました。しかし、チームが「コードからクラウド」へのカバレッジを拡大するにつれて、開発者中心のワークフローの欠如や、アラート疲れ、コードカバレッジのギャップ、複雑な価格設定といった制限により、チームはより良い代替案を模索するようになりました。

Aikido Securityは、真のデベロッパーファーストなCNAPPを提供することで、スタートアップからエンタープライズまでをリードする代替ソリューションとしての地位を確立しています。SAST、SCA、IaC、シークレットスキャン、CSPM、AIによる修復、CI/CD連携を、手頃で透明性の高い価格で提供します。エージェント不要、サードパーティスキャナー不要、ノイズもありません。

ツールスプロールから脱却する準備はできていますか? 今すぐ無料トライアルを開始するか、デモを予約してください。

こちらもおすすめです: