SonarQubeとSemgrepのどちらを選ぶべきか悩んでいませんか?これらはどちらもよく知られたアプリケーションセキュリティツールであり、コードセキュリティの向上を目指す組織で検討されることが多いですが、コードを保護するためのアプローチは異なります。

これらの中から選択することは常に簡単ではなく、チームはそのトレードオフを評価する際にしばしば苦労します。誤ったツールを選択すると、カバレッジのギャップ、断片化されたワークフロー、または開発を遅らせるノイズの多いアラートにつながる可能性があります。

本記事では、SonarQubeとSemgrepを並べて比較し、それぞれの主要な強み、弱み、重複する点を探り、セキュリティおよび開発のニーズに最適なツールを理解するのに役立てていきます。

要約

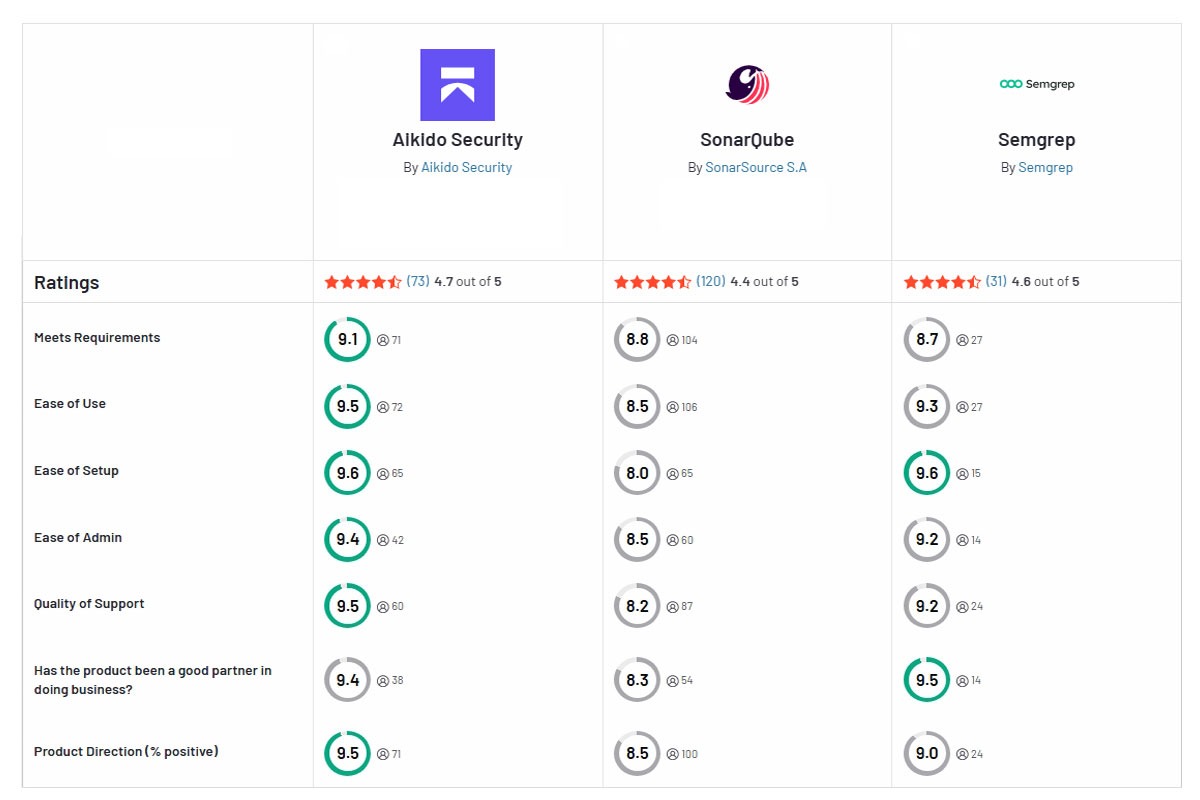

Aikido Securityは、SonarQubeとSemgrepの強みを単一の開発者向けプラットフォームに統合します。SonarQubeのコード品質分析とSemgrepのパターンベースの脆弱性スキャンを、AIおよび到達可能性エンジンと組み合わせることで、部分的なカバレッジ、ツールスプロール、手動トリアージ、ノイズの多いアラートなど、これらのツールが残したギャップに対処します。

これらすべてにより、Aikido Securityはエンドツーエンドのセキュリティカバレッジ、誤検知の削減、および開発者によるより迅速なトリアージを提供できます。

そのモジュラーアーキテクチャにより、チームはSAST、SCA、IaCスキャン、コード品質など、任意のモジュールから開始し、成長に合わせて追加モジュールを有効にできます。

スタートアップとエンタープライズの両方にとって、Aikido Securityは、その開発者フレンドリーなワークフロー、堅牢なAppSecカバレッジ、AIを活用したリスク優先順位付け、そして複数のツールを置き換える能力のおかげで、常に際立っています。

クイック機能比較:SonarQube vs Semgrep vs Aikido Security

SonarQubeとは何ですか?

SonarQubeは、静的アプリケーションセキュリティテスト (SAST) も含む継続的なコード品質検査プラットフォームです。バグやコードスメルを検出するツールとして始まり、一般的なセキュリティ問題 (OWASP Top 10 脆弱性やハードコードされたシークレットなど) をカバーするように進化しました。開発者は、SonarQubeの洗練されたWebユーザーインターフェース (UI) と既存のワークフローへの統合を高く評価しています。

長所:

- 静的セキュリティ分析とコード品質チェックを組み合わせます

- リアルタイムフィードバックのためのIDEプラグインを提供します

- 幅広い言語をサポートしています

- 一般的なCI/CDプラットフォーム(Jenkins、GitHub Actions)と統合されます。

- 強力なコミュニティサポート

短所:

- 誤検知

- 主にコード品質に焦点を当てています

- セキュリティルールは、専用のAppSecツールほど広範ではありません。

- セキュリティルールの深さは言語によって異なります

- ネイティブな依存関係のカバレッジ (SCA) が不足しています。

- ランタイムテストが不足しています

- 完全なアプリケーションセキュリティカバレッジには、サードパーティツールが必要です

- インフラストラクチャとメンテナンスの労力が必要です

- コード行数(LOC)に基づくライセンスは、コードベースが成長するにつれて高価になる可能性があります。

Semgrepとは何ですか?

Semgrepは、コードセキュリティに焦点を当てたオープンソースの静的解析ツールです。「セマンティックgrep」という愛称で、複雑な正規表現ではなくソースコードに似たルールを使用して、脆弱なパターンがないかコードをスキャンします。チームは、SQLインジェクション、クロスサイトスクリプティング(XSS)、ハードコードされた認証情報などの一般的なバグを検出する能力、およびその拡張性のためにSemgrepを使用しています。

長所:

- カスタムルールと事前構築済みルール

- 一般的なCI/CDプラットフォームとの統合を提供します。

- ルール構文はコードに似ており、gitワークフローに自然に適合します。

- コアツールは無料でオープンソースであるため、予算が限られているチームでもすぐにセキュリティを向上させることができます。

短所:

- 誤検知

- カスタムルールの学習曲線が急です

- 単一ファイルベースでコードを分析します

- 主にソースコード(SAST)に焦点を当てています

- ユーザーは、低優先度アラートの追加のトリアージを報告しています

- Semgrepの無料エンジンには、クロスファイルデータフロー分析がありません

- ネイティブのDASTおよびCSPMがない

- 時間の経過とともに結果を集計したり、ダッシュボードを提供したりすることはありません。

- クロスファイル分析、ルール/ポリシーの一元管理、チームコラボレーションなどのエンタープライズ機能は、有料プランが必要です

機能ごとの比較

セキュリティスキャン機能

SonarQubeとSemgrepはどちらも主に静的コードアナライザー(SAST)であり、ソースコードのバグやセキュリティ問題をスキャンします。どちらのツールも動的スキャン(DAST)は提供しません。

- SonarQube: SonarQubeのセキュリティ分析には、OWASP Top 10チェック、Infrastructure-as-code (IaC) スキャン、およびコード品質チェックと並行して実行されるシークレット検出が含まれます。ソースコード内のSQLインジェクションやクロスサイトスクリプティングなどの問題を指摘し、誤検知を避けるために、発見事項を直接的な脆弱性ではなく「Security Hotspots」としてマークします。これらの「Security Hotspots」は手動でのレビューが必要です。

- Semgrep:一方、Semgrepは完全にルールパターンに依存しています。ルールが記述されていれば、幅広いセキュリティ脆弱性(インジェクション、不安全な設定、ハードコードされたシークレットなど)を検出できます。そのコミュニティルールセットは幅広いカバレッジを提供しますが、既存のルールで脆弱性がカバーされていない場合(または自身でルールを作成していない場合)、Semgrepはそれを報告しません。

要約すると、どちらのツールもソースコードを適切に保護しますが、完全なAppSecカバレッジには追加のツールが必要です。そのため、エンドツーエンドのカバレッジを提供するAikido Securityのようなプラットフォームを検討するチームが増えています。

統合とCI/CDワークフロー

両方のツールにとって、開発ワークフローへの統合は強みです。

- SonarQube: SonarQubeは、Jenkins、Azure DevOps、GitHub Actions、GitLab CIなどの公式プラグインにより、堅牢なCI/CD統合を提供します。チームは通常、CIパイプラインでSonarQubeの「品質ゲート」を使用して、コード分析が定義された基準(例:新しい重大な問題の導入)を満たさない場合にビルドを失敗させ、マージを阻止するなどのルールを実装します。また、検出結果を表示するためのWebダッシュボードも提供します。

- Semgrep: Semgrepは、CIパイプラインに簡単にスクリプト化できる軽量なCLIを提供し、すぐに使えるGitHub ActionsとCI統合ガイドも用意しています。これにより、開発者はコードレビューと同じ場所でセキュリティフィードバックを確認でき、追加のポータルをチェックする必要がなくなります。

SonarQubeとSemgrepはどちらもIDEと統合し、リアルタイムのフィードバックを提供します。SonarQubeはSonarLintプラグインを介して、Semgrepはエディタ拡張機能を介して統合されます。

全体的に、SonarQubeはより伝統的で一元化されたユーザーインターフェース(UI)を提供しますが、SemgrepはCLIとUIの両方を通じて柔軟性を重視しています。

精度とパフォーマンス

- Semgrep: Semgrepは非常に高速です。そのパターンマッチングエンジンは、1ルールあたり毎秒2万~10万行のコードを分析でき、一般的なルールセットで毎秒約400行と報告されているSonarQubeのエンジンをはるかに凌駕します。Semgrepの豊富なルールライブラリは、そのままの状態で大量のアラートを生成することが知られており、そのすべてがエクスプロイト可能な問題ではありません。ユーザーからは、シグナル・ノイズ比を改善するために追加のチューニングが必要であると報告されています。

.

- SonarQube:一方、SonarQubeのスキャンは、より遅く、リソースを多く消費する傾向があります。完全なSonar分析の実行には、コードベースのサイズに応じて数分以上かかる場合があります。これは、コード品質メトリクスのより深い分析と、結果をSonarQubeサーバーにアップロードするオーバーヘッドが原因の一部です。精度に関しては、SonarQubeはより厳選されたルールセットを持ち、ノイズを最小限に抑えるように設計されています。そのセキュリティルールには、明らかな誤検知を回避し、確認された脆弱性と「Security Hotspots」を区別するための組み込みロジックがしばしば含まれています。このアプローチにより、SonarQubeは報告する問題の総数を減らすことができますが、そのルールセットの範囲外にある実際の問題を見落とす可能性もあります。

要約すると、SonarQubeは精度(誤検知は少ないが、見逃しが増える可能性)を重視する傾向があるのに対し、Semgrepは網羅性(広範囲に検出するため、より多くの問題を見つけますが、一部の誤検知を除外する必要があります)を重視します。

最適な選択は、アラート量が多く調整可能なツールを好むか、あるいは静かでギャップを残す可能性のあるツールを好むかによって異なります。Aikido Securityは、AIと到達可能性エンジンを使用して検出結果を関連付け、真にエクスプロイト可能な脆弱性を特定することで、これらのトレードオフのバランスを取ります。

カバレッジとスコープ

- 言語とフレームワークのサポート: SonarQubeとSemgrepはどちらも幅広い言語をサポートしています。SonarQubeは10以上の言語(Java、C#、JavaScript、Python、Rubyなど)をサポートしています。一方、Semgrepは15以上の言語(Go、Rust、Kotlin、Swift、Dockerfileなどの設定ファイル)をサポートしています。スタックにあまり一般的でない言語が含まれている場合、SonarQubeのサポートはSonaSourceが提供するものに限定されるため、カバレッジが影響を受ける可能性があります。一方、Semgrepのオープンアーキテクチャにより、多くの言語が時間とともに追加されてきました。

- 課題の種類と深さ: 言語以外にも、SonarQubeのスコープはコード品質を超え、基本的なセキュリティ分析を提供することで、コードの健全性を全体的に把握できます。Semgrepはセキュリティとバグ発見に焦点を当てており、保守性や技術的負債は測定しません。脆弱性の深さに関して言えば、どちらのツールもエンタープライズSASTツールが行うような深いプロセス間データフロー分析は実行しません。

- ソースコードを超えて:両ツールは主にアプリケーションのソースコードを対象としています。ただし、オープンソース/無料版ではコンテナイメージ、依存関係 SCA)、ランタイムをネイティブにスキャンしません。

開発者エクスペリエンス

ユーザーインターフェース

- SonarQube: SonarQubeは、デフォルトで洗練されたWeb UIを提供します。開発者やチームリーダーはSonarQubeダッシュボードにログインして、プロジェクトの健全性(深刻度とタイプ別に分類された問題のリスト、トレンドメトリクス、品質ゲートのステータス)を確認できます。このUIにより、脆弱性やコードの臭いを簡単に特定し、詳細な説明と修正推奨事項を確認できます。

- Semgrep: 対照的に、Semgrepのオープンソースツールは、結果を出力したりJSON出力を生成したりするコマンドラインツールとして動作します。個々の開発者や小規模チームにとって、SemgrepのCLIは理想的ですが、大規模チームは中央ダッシュボードを好むかもしれません。Semgrep OSSに組み込みのGUI/ダッシュボードがないことは、可視性とレポート作成を必要とする組織での導入を遅らせる可能性があります。

要約すると、SonarQubeは管理とレポート作成におけるすぐに使えるユーザーエクスペリエンス(UX)で優位に立ちますが、Semgrepの核となるエクスペリエンスは開発者向けです。

開発者ワークフロー統合

両方のツールは開発者フレンドリーであることを目指しています。SonarQubeとSemgrepはどちらもプラグインを介してIDEと統合します。プラグインとは別に、SonarQubeは問題と概要を含むコメントをプルリクエスト(PR)に追加し、Semgrepはルール違反に対してコード差分に直接コメントを残します。

このインラインフィードバックループは、セキュリティと品質のチェックがコードレビュー中に、後付けではなく、コンテキスト内で行われることを意味します。適切に設定されていれば、どちらのツールも開発者が結果を確認するために通常のワークフローを離れる必要はありません。

カスタマイズとチューニング

- Semgrep: Semgrepでカスタムルールを作成するのは簡単です。そのルールはYAMLで記述され、検索パターンは検出したいコードに似ています(変数にはワイルドカードを使用)。チームが特定のコーディングパターンを強制したい場合や、企業固有のセキュリティ上の欠陥を検出したい場合、数分でSemgrepルールを作成できます。チューニングのために、Semgrepは設定ファイルを介したルールのホワイトリスト/ブラックリスト化を可能にし、開発者が特定の検出結果のインスタンスを無視するためにインラインコメントを追加することを許可します。特定のパターンに対してユーザー定義の自動修正をサポートしており、問題を検出するだけでなく、修正を提案するルールをプログラムできます(例:危険な関数呼び出しをより安全な代替手段に自動的に置き換える)。

- SonarQube: 一方、SonarQubeは簡単に拡張できません。カスタムルールを作成するには、通常、Javaプログラミングと抽象構文木に関する広範な知識が必要です。これは、ほとんどのチームがSonarSourceが提供するルールに依存し、それらをオン/オフすることしかできず、ゼロから新しいルールを作成することはできないことを意味します。SonarQubeは、UIを介してルールの深刻度と品質ゲートのしきい値を調整することをチームに許可し、UIでマークするか(またはコードに特別なコメントを追加して問題を無視する)、誤検知を抑制できます。SonarQubeはコードを自動修正せず、修正ガイダンスのみを提供します。

オンボーディングとメンテナンス:

- SonarQube: SonarQubeの初期設定は、特にセルフホスティングの場合、より手間がかかる可能性があります。これは、SonarQubeサーバーと、多くの場合、別途データベースのデプロイとメンテナンスが必要になるためです。運用オーバーヘッドを削減するためのクラウドオプションも提供しますが、コストは増加します。SonarQubeのメンテナンスには、サーバーを新しいリリースにアップグレードすること、ユーザーとアクセス制御を管理すること、プラグインを最新の状態に保つことが含まれます。そのセキュリティおよび品質ルールは、通常、製品リリースの一部として更新されます。また、広範なドキュメント、フォーラムディスカッション、および大規模なナレッジベースを提供しており、サポートを見つけるのが比較的容易です。

- Semgrep: Semgrepは、単一のCLIバイナリとしてインストールでき、ローカルまたはCIパイプラインで直接実行できるため、簡単に使い始めることができます。オプションのサーバーコンポーネントも提供しますが、これはSemgrep Cloudプラットフォームを選択した場合にのみ必要です。Semgrepのメンテナンスは、ルールセットを最新の状態に保つことに重点を置いています。ルールはバージョン管理され、Semgrepレジストリを通じて配布されるか、イメージやバイナリにバンドルされているため、これは簡単です。

コンプライアンスとレポート

- SonarQube: SonarQubeのエンタープライズティアは、チームが業界標準に従うのを支援するためのポートフォリオレポートとガバナンス機能を提供します。また、SonarQubeルールをコンプライアンス要件にマッピングし、監査人向けのレポートを生成することもできます。

- Semgrep: Semgrepはネイティブでコンプライアンスレポート機能を提供していませんが、コンプライアンス標準にマッピングされた特定のルール(例:OWASP Top 10やセキュアコーディングガイドラインを対象とするルール)を使用することは可能です。

リリースサイクルとアップデート

- Semgrep: Semgrepは迅速なリリースサイクルに従っており、月に複数回アップデートをリリースすることがよくあります。そのルールは頻繁に更新され、ツールとは独立して提供できるため、チームは新しいチェックを迅速に導入できます。Semgrepのコミュニティ主導モデルは、新たに開示された脆弱性や新たな安全でないコーディングパターンへの対応に効果的です。

- SonarQube: SonarQubeは、より遅く、より構造化されたリリースサイクルを持っており、主要バージョンは通常年に数回リリースされます。セキュリティおよび品質ルールの更新は、通常これらの製品リリースにバンドルされるため、新しいチェックへのアクセスが遅れる可能性があります。

価格

- SonarQube: SonarQubeのコアプラットフォームはCommunity Editionを介してオープンソースですが、その高度な機能の多く(高度なセキュリティルール、より深い分析、特定の言語のサポート、エンタープライズガバナンス機能など)は有料エディションが必要です。SonarQubeの商用価格は分析されるコード行数(LOC)に基づいており、大規模なコードベースで作業する場合、高価になり、予測が困難になる可能性があります。

- Semgrep: Semgrepはオープンソースであり、コードベースの規模に関わらず無料で利用できるCLIとルールを提供しています。有料プランのSemgrep Team/Enterprise(チームコラボレーション、結果の一元管理、高度な分析などの追加機能を備えたホスト型またはオンプレミスプラットフォーム)と無料ティアも利用できます。

要約すると、SonarQubeは、スケーリングに伴い、特に複数のプロジェクトや数百万行のコード(LOC)がある場合、かなりのコストが発生する可能性があり、インフラストラクチャのメンテナンスが必要です。一方、Semgrepは低コスト/無料のエントリーポイントを提供し、高度な機能についてはコストをユーザーごとのモデルに移行させ、インフラストラクチャのオーバーヘッドを最小限に抑えます。

Aikido offers a simpler, more transparent pricing model – 定額で予測可能 – であり、SonarQubeやSemgrepと比較して、大規模での費用対効果が大幅に優れています。

両ツールの機能を比較するのに役立つよう、以下の表にまとめました。

Aikido Security: より良い代替策

Aikido Securityは、SonarQubeとSemgrepの強みを単一のソリューションに統合したAI駆動のアプリケーションセキュリティプラットフォームです。ソースコード、依存関係、コンテナ、IaC、クラウドインフラストラクチャ、およびAPIにわたるカバレッジを、すべて開発者に優しいワークフロー内で提供します。

SASTエンジンは、Opengrepによって提供されています。これはSemgrepのオープンソース版であり、最近のライセンス変更に対応し、オープンソースコミュニティにより高度な静的コード解析エンジンを提供するために、Semgrepをフォークすることで先駆けて開発されました。

Aikido Securityは、AIと到達性エンジンを活用し、コード、依存関係、クラウド設定、ランタイム層全体にわたる真に悪用可能な脆弱性を相関的に特定します。そして、プルリクエストとワンクリック修正を通じて、開発者に自動修復を提供します。

チームは、AppSecモジュールとしてSAST、SCA、IaCスキャン、DAST、シークレット検出、またはコンテナセキュリティのいずれかから開始し、成長に合わせてさらに多くのモジュールを有効にすることで、ツールスプロールを招くことなく利用できます。

アプリケーション全体の可視性を確保したいですか? 今すぐ無料トライアルを開始するか、Aikido Securityのデモを予約してください。

よくあるご質問

Semgrepと比較してSonarQubeを使用する際に、一般的な制限や課題はありますか?

SonarQubeは、そのルールセットと言語カバレッジが主にSonarSourceによって決定されるため、高速なイテレーションやあまり一般的でない言語のサポートを必要とする環境では、より厳格になる可能性があります。また、集中分析と品質ゲートに重点を置くため、運用がより重厚になる傾向があります。比較してSemgrepはより軽量で柔軟ですが、その柔軟性により、チームはノイズを避けるためにルールの選択、調整、維持に時間を投資する必要がある場合があります。

SonarQubeとSemgrepはどのようにコードの問題を検出しますか?

SonarQubeは、抽象構文木、制御フロー、セマンティック分析などの従来の静的コード分析技術に依存して、バグ、コードの匂い、セキュリティ問題を特定します。一方、Semgrepはパターンベースのアプローチを採用しており、ユーザー定義またはコミュニティのルールをコードに直接照合することで、安全でないまたは望ましくないコードパターンを認識し、問題を検出できます。

Semgrepのルールは、SonarQubeのルールと同じくらい簡単にカスタマイズできますか?

Semgrepは、ルールがシンプルで読みやすいYAMLベースの形式で記述されており、開発者が迅速に作成および変更できるため、一般的にルールカスタマイズを容易にします。SonarQubeもカスタムルールをサポートしていますが、プラットフォームのより深い知識、特定のプラグイン、あるいはJavaでのルール記述が必要であり、ほとんどの開発チームにとってより高い障壁となる可能性があります。

SonarQubeの従来の分析と比較して、Semgrepのパターンベーススキャンを使用することの利点は何ですか?

Semgrepのパターンベーススキャンは、チームがスタックや組織に特有のセキュリティまたはコード品質のベストプラクティスを迅速に記述し、強制することを可能にします。このアプローチは、既知の安全でないパターンの検出、内部標準の強制、および新しい脆弱性への迅速な対応に特に効果的です。一方、SonarQubeの従来の分析は、一般的なコード品質と保守性の懸念により優れています。

静的コード解析にはSonarQubeとSemgrepのどちらのツールが優れていますか?

どちらのツールも一概に優れているわけではなく、適切なツールは優先順位によって異なります。SonarQubeは、長期的なコード品質と技術的負債の追跡に重点を置くチームに適しています。一方、Semgrepは、柔軟性、カスタムルール、開発者中心のワークフローを重視するセキュリティ重視のチームに好まれる傾向があります。Aikido Securityのようなプラットフォームは、AIエンジンを使用して検出結果を関連付け、真にエクスプロイト可能な問題を強調することで、両ツールの長所を組み合わせています。

こちらもおすすめです: