ソフトウェアの構築やメンテナンスに携わった経験がある方なら、SnykとSonarQubeの名前を聞いたことがあるでしょう。これらのツールはどちらも、DevOpsチームとAppSecチームで広く利用されており、どちらも開発者がより高品質で安全なソフトウェアを出荷できるよう支援することを目的としていますが、それぞれ異なる側面に焦点を当てています。

このため、どちらかを選ぶのは常に簡単ではありません。外見上は似ていますが、特に開発ワークフローに導入する際には、そのアプローチと機能が異なります。

この記事では、各ツールの機能について検証し、互いに補完し合う点を強調し、どちらがチームにとって最も適切かを判断するのに役立つ比較を提供します。

要約

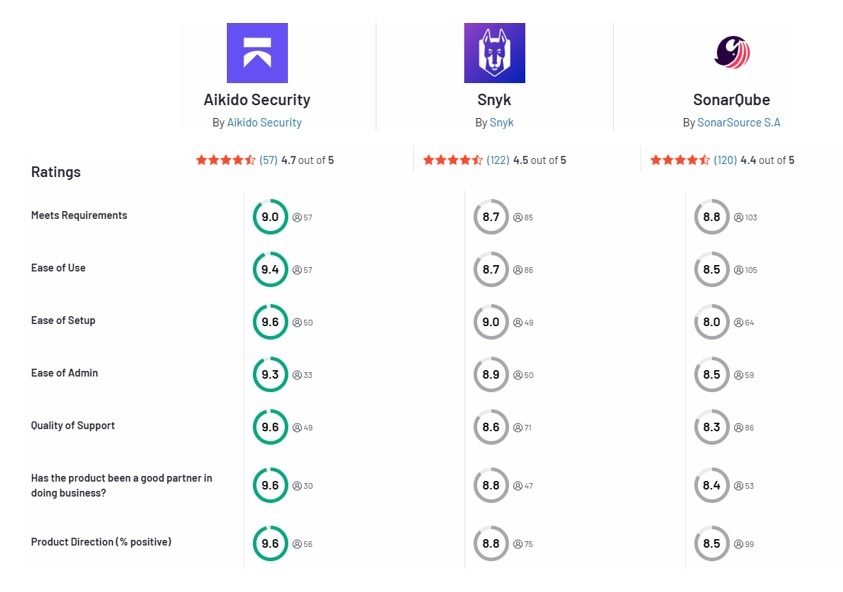

Aikido Securityは、SnykとSonarQubeの両方の強みを結集し、ネイティブなコード品質分析とフルスタックセキュリティを備えたプラットフォームを提供します。Snykの依存関係、コンテナ、オープンソースリスクのカバレッジと、SonarQubeの静的コード分析およびコード品質インサイトを組み合わせ、誤検知、ツールスプロール、複雑なセットアップといった両者が残す課題を解決します。

その結果は? エンドツーエンドのアプリケーションセキュリティ、堅牢なコード品質インサイト、誤検知の削減、迅速なトリアージです。

スタートアップとエンタープライズの両方にとって、Aikido Securityは、その迅速なオンボーディング、AIを活用した優先順位付けと自動修正、そして複数のツールを合理化された開発者フレンドリーな単一のワークフローで置き換える能力のおかげで、常に際立っています。

Snyk vs SonarQube vs Aikido Securityのクイック機能比較

Snyk とは何ですか?

Snykは、コード内の脆弱性を自動的に発見し修正するAI駆動型アプリケーションセキュリティプラットフォームです。当初はオープンソースの依存関係 (SCA) に焦点を当てていましたが、コンテナ、Infrastructure as Code (IaC) などを含むように拡大しました。主に開発ワークフローへの容易な統合で知られています。

SonarQubeとは何ですか?

SonarQubeは、コード品質およびセキュリティ分析プラットフォームです。開発者は、コードの臭いを検出し、品質ゲートを強制し、セキュリティ脆弱性を特定するその能力のためにこれを使用します。主に、基本的なセキュリティ対策を講じつつ、高いコード品質を維持したいチームによって利用されています。

機能ごとの比較

セキュリティ機能

- Snyk: 幅広いアプリケーションセキュリティカバレッジを提供します。コード向けのSAST、ソフトウェア構成分析(SCA)、コンテナイメージスキャン、およびInfrastructure as Code (IaC) セキュリティが含まれます。Snykは、既知の脆弱性の特定と迅速な修正に重点を置いています。

- SonarQube: 静的コード分析とソースコードのコード品質に重点を置いています。SQLインジェクションパターン、コードの臭い、ハードコードされたシークレットなどの問題を特定しますが、既知のCVE(SCA)についてサードパーティライブラリをスキャンしません。要するに、SonarQubeはコード品質の向上に役立ちます。

連携

- Snyk: Snykは、最新の開発ワークフローにシームレスに統合されるように設計されています。そのクラウドベースのアーキテクチャにより、最小限の設定でCI/CDパイプライン、リポジトリ、IDEに接続できます。開発者は、プルリクエスト内またはエディタ内で直接セキュリティ問題を確認できます。

- SonarQube: SonarQubeはCI/CDおよび開発者ツールとも統合されますが、より多くのオーバーヘッドを伴います。チームは専用サーバーをホストし、それをビルドプロセスに接続する必要があります。その初期セットアップとメンテナンスは、新しい開発チームにとって課題となる場合があります。

精度

- Snyk: スキャンに関して、Snykは堅牢な脆弱性データベースを提供しますが、ノイズを生成することでも知られています。ユーザーからは、Snykのスキャンによる「過剰な誤検知」が報告されており、これらをフィルタリングするためにトリアージ中にさらなる労力が必要となります。その精度について、一部のユーザーの声をご紹介します。

- SonarQube: SonarQubeは、実際の問題ではない問題を指摘することが知られており、チームがノイズをフィルタリングするためにルールを調整する必要があることがよくあります。それはさておき、その検出結果は一般的に高品質です。以下に、一部のユーザーがそれについて述べている内容を示します。

カバレッジ

- Snyk: Snykはいくつかのセキュリティ領域をカバーしています。人気のあるエコシステム全体でオープンソースの依存関係、コンテナイメージ、およびIaC設定をスキャンします。静的コード分析(SAST)については、SnykはJava、JavaScript/TypeScript、Pythonなどの主要な現代プログラミング言語をサポートしています。しかし、レガシー言語のサポートは限定的です。

- SonarQube: SonarQubeは、10以上のプログラミング言語をサポートする静的解析を提供し、モダンな言語から一部のレガシー言語までをカバーしています。しかし、SonarQubeのカバー範囲はコードに厳密に限定されており、コンテナ、設定ファイル、または外部ライブラリはスキャンしません。多くのチームは、依存関係やインフラストラクチャのリスクをカバーするために、サードパーティのセキュリティツールとSonarQubeを組み合わせて使用しています。

開発者エクスペリエンス

- Snyk: Snykは既存の開発ワークフローに統合され、プルリクエスト(PR)やIDEで直接問題を提示します。そのインターフェースは分かりやすく、修正(推奨される依存関係のアップグレードなど)も提案します。しかし、アラート疲れを引き起こすことでも知られています。

- SonarQube: SonarQubeは、開発者をより良いコードへと導く、役立つ品質ゲートキーパーとしてしばしば認識されています。バグやコードの臭いを検出し、開発者の学習に役立つ詳細な例を提供します。一方で、SonarQubeのルールを調整しないと、軽微な問題のアラートで圧倒される可能性があります。

価格

- Snyk: 多くのチームは、Snykはスケーリング時にコストが急速に増加するため、高価であると考えています。Snykの標準プランは、最低5人の開発者で、貢献開発者1人あたり月額25ドルです。小規模プロジェクト向けの無料ティアも提供していますが、フル機能セットを必要とする大規模チームの場合、コストは急激に上昇します。

- SonarQube: SonarQubeのCommunity Editionは、基本的なコードスキャンに無料で利用できます。有料版では、高度なセキュリティルールとより多くの言語サポートが利用可能になり、分析されるコード行数(LOC)に応じて課金されます。非常に大規模なコードベースの場合、その料金モデルは高額になる可能性があります。

Aikido Securityは、よりシンプルで透明性の高い料金モデル を提供し、SnykまたはSonarQubeのどちらよりも、規模が大きくなるにつれてはるかに手頃な価格です。

両ツールの機能を比較するのに役立つよう、以下の表にまとめました。

各ツールの長所と短所

Snyk

長所:

- コード、オープンソース、コンテナ、IaCなど、包括的なセキュリティカバレッジを提供します。

- 開発者のワークフロー(CLI、Gitリポジトリ、CIパイプライン、IDEプラグイン)に統合されます。

- AIを活用した修復と自動修正を提供します。

- 試用および小規模利用向けの無料ティアが利用可能です。

デメリット:

- 誤検知や優先度の低いアラートにより、チームが対応に追われる可能性があります。

- 大規模チームでのフル機能利用には高額な料金がかかり、予想以上にコストが増加すると感じるユーザーが多いです。

- 問題が発生した場合、サポートの対応が遅い、または役に立たないと感じるユーザーもいます。

- 主にクラウドベースのサービスであるため、厳格なデータポリシーを持つ組織には適さない場合があります。

- このプラットフォームは、特にそのエコシステムに不慣れなチームにとって、習得に時間がかかります。

- 静的解析には1MBのファイルサイズ制限があり、特定のコードベースのスキャンが制限される可能性があります。

- 大規模なリポジトリではスキャン時間が遅くなることがあります

- 修復に関する推奨事項が一般的すぎたり、特定の課題に合わせたものではないと感じられることがあります。

- プロプライエタリな、または高度に専門化されたコードベースでは対応が困難な場合があり、関連する問題を見落とすことがあります。

SonarQube

長所:

- カスタマイズ可能なルールセットと品質ゲート

- 幅広い言語と技術スタックをサポートしています。

- 一般的なCI/CDプラットフォームをサポートします。

- 無料版があるため、チームは費用をかけずに利用を開始できます。

デメリット:

- セキュリティツールというよりは、コード品質ツールです。

- 既知の脆弱性についてオープンソースの依存関係をスキャンしません。

- セキュリティルールの深さは言語によって異なります

- ランタイムまたは環境のセキュリティは提供しません。

- インフラストラクチャとメンテナンスの労力(サーバーのホスティング、データベースの管理、アップグレードなど)が必要です。

- 軽微な問題を指摘しがちで、「アラート疲れ」につながります。

- 完全なアプリケーションセキュリティカバレッジには、サードパーティツールが必要です

- 高度なセキュリティルールと機能は、有料版でのみ利用可能です。

Aikido Security: より良い代替策

Aikido Securityは、AI駆動のアプリケーションセキュリティプラットフォームであり、ソースコードやオープンソースの依存関係から、クラウドインフラストラクチャ、コンテナ、コード品質、ランタイム、そしてAPIに至るまで、すべてを開発者に優しいワークフロー内でカバーします。

Aikido Securityを際立たせているのは、その精度と実用的な洞察への注力です。コードベース、依存関係、クラウド設定、ランタイムパス全体の問題を関連付けるために、人工知能エンジンを使用します。そして、到達可能性分析を実行して、実際の悪用可能な脆弱性を明らかにします。問題が特定されると、プルリクエスト、インライン提案、およびAIを活用したワンクリック修正を通じて自動修復を提供します。

そのコード品質エンジンは、バグ、コードの臭い、保守性の問題も強調し、チームがよりクリーンで安全、かつ保守性の高いコードを書くのを支援します。

チームは、SAST、SCA、IaCスキャン、DAST、コンテナスキャン、シークレット検出、またはコード品質のいずれかのモジュールから開始し、成長に合わせて追加のモジュールを有効にすることができます。

その透明性の高い定額料金(シートごとやLOCベースの料金なし)と永久無料枠により、Aikido Securityは、SnykやSonarQubeのようなツールのノイズ、複雑さ、コストなしに、包括的でスケーラブルなセキュリティおよびコード品質ソリューションを求めるチームにとって魅力的な代替手段となります。

アプリケーションのセキュリティとコード品質を向上させませんか?

無料トライアルを開始するか、今すぐAikido Securityでデモを予約してください。

よくあるご質問

SnykとSonarQubeの主な違いは何ですか?

SnykとSonarQubeは補完的でありながら異なる目的を果たします。Snykは主に、自社コードとサードパーティの依存関係の両方のセキュリティに焦点を当てており、オープンソースライブラリ、コンテナイメージ、Infrastructure as Codeをカバーしています。一方、SonarQubeは静的コード分析とコード品質に重点を置いています。ソースコード内のバグ、コードの臭い、保守性の問題を特定しますが、外部の依存関係をネイティブにスキャンすることはありません。

SnykとSonarQubeは効果的に併用できますか?できるとしたら、どのように併用しますか?

はい、これらを併用することで、アプリケーションのより包括的なビューを提供できます。SonarQubeはコードが品質基準に準拠し、一般的なコーディングの問題がないことを保証し、同時にSnykは依存関係、コンテナ、IaCの脆弱性をスキャンします。ただし、複数のツールを管理すると複雑さが増す可能性があります。Aikido Securityのようなプラットフォームは、セキュリティとコード品質の両方のインサイトを組み合わせた統合された代替手段を提供します。

SnykとSonarQubeは、スキャン機能の点でどのように比較されますか?

Snykは、SAST、SCA、コンテナイメージスキャン、IaCセキュリティを含む広範なセキュリティ領域をカバーしています。SonarQubeはSQLインジェクションパターンやハードコードされたシークレットなどの一部のセキュリティ欠陥を検出できますが、依存関係の脆弱性カバレッジが不足しており、コード品質に焦点を当てています。Aikido Securityのようなプラットフォームは、セキュリティとコード品質の両方のスキャンを単一のプラットフォームで提供します。

静的アプリケーションセキュリティテスト (SAST) とソフトウェア構成分析 (SCA) はどのように異なりますか?

SASTは、開発者が記述するコード内の脆弱性、コーディングエラー、または安全でないパターンを検出するために、独自のソースコードを分析します。これはアプリケーションの内部ロジックと構造に焦点を当てています。一方、SCAは、アプリケーションが使用するサードパーティのライブラリと依存関係をスキャンし、既知の脆弱性データベースと照合します。Aikido Securityはこれら両方のアプローチを組み合わせ、コードレベルの問題と依存関係の脆弱性に対する統一された可視性を単一のプラットフォームで提供します。

こちらもおすすめです: