AIはコードの書き方を変えました。開発者は現在、より迅速に出荷し、より多くの実験を行い、かつて何時間もかかっていたワークフローの一部をAIに任せています。

しかしながら、スピードが上がるにつれてリスクも高まります。

コードが増えれば増えるほど、脆弱性が見過ごされる可能性が高まります。そして、テストがプロセスの最後に行われる場合、それは手遅れです。そこでAIを活用したSAST ツールが役立ちます。

チームが問題を早期に特定して修正し、AIが開発にもたらすスピードに追いつくのを支援します。

この記事では、AI SASTツールの主要な10製品を詳しく解説します。各ツールの主要機能と、脆弱性の発見、優先順位付け、および修正を強化するためにAIを実装する独自の方法を探ります。

AIを活用したSASTツール ベスト一覧

- 総合的にベスト / 低ノイズ & Auto-Fix:

- 厳格なデータプライバシー(外部AI呼び出しなし)に最適:

- GitHubネイティブワークフローに最適:

- 高速なIDE提案(クイックフィックス)に最適:

- カスタマイズ可能なルールと検出に最適:

- オンプレミス/独自のLLM持ち込みに最適:

- エンタープライズガバナンスとレガシースタックに最適:

- 最適な「AIファースト」スキャンアプローチ:

- ダッシュボードにおける最も検証された自動修復:

SASTとは?

静的アプリケーションセキュリティテスト (SAST)は、ソフトウェア開発ライフサイクル (SDLC) の早期に、アプリケーションのソースコード、バイトコード、またはバイナリを分析して、脆弱性やセキュリティ上の欠陥を特定するための手法です。SASTはソースコード内の脆弱性を発見するため、安全でないコードに対する最初の防御策となることがよくあります。

SAST vs. DAST

SASTがコードを内部から外部へ分析するのに対し、DAST(動的アプリケーションセキュリティテスト)は外部から内部へテストします。

このように考えてみてください。

- SASTツールは、アプリケーションが実行される前にソースコードを検査し、開発中に安全でない関数、ハードコードされた認証情報、またはロジックの欠陥などの問題を検出します。

- DAST ツールは、一方、アプリケーションが稼働中にセキュリティテストを実行します。これは、攻撃者が行うようにアプリケーションを調査し、SQLインジェクション、XSS、認証バイパスなどの現実世界で悪用可能な脆弱性を発見します。

両者ともに不可欠ですが、SDLCにおいて異なる目的を果たします。詳細については、SAST vs DAST: 知っておくべきこと をお読みください。

静的アプリケーションセキュリティテストツールの利点

SASTツールは、コードが実行される前に脆弱性を見つけて修正するための最も効果的な方法の一つです。主な利点は以下の通りです。

- SDLCにおける早期検出: SASTはコーディング中またはビルド時に実行され、開発者が脆弱性を本番環境に到達する前に修正できるようにします。この「シフトレフト」アプローチにより、修正の全体的な難易度、コスト、および時間が削減されます。

- 包括的なコードカバレッジ: SASTは、依存関係や設定ファイルを含むコードベース全体を検査するため、動的テストでは見逃される可能性のある脆弱性を特定できます。

- 開発者に優しいフィードバック: 最新の優れたSASTツールは、IDE、Gitリポジトリ、およびCI/CDシステムと統合し、開発を遅らせることなく、インラインフィードバック、コードの提案、および自動修正の推奨を提供します。

- コンプライアンスと監査対応をサポート: SASTは、セキュアコーディングの実践が実施されていることを証明することで、組織がSOC 2、ISO 27001、GDPR、およびOWASP ASVSなどのフレームワークの要件を満たすのに役立ちます。

- 自動化による継続的な改善: AI搭載SASTツールは、過去の脆弱性から自動的に学習し、誤検知を減らし、チームが時間をかけてコードを継続的に強化するのに役立ちます。

要するに、SASTは開発者が後付けではなく、設計段階からセキュアなソフトウェアを構築できるようにします。

SASTはコード内でどのような脆弱性を発見しますか?

SASTが発見できる脆弱性は多岐にわたり、使用されるコーディング慣行、技術スタック、およびフレームワークによって異なります。以下に、SASTツールが一般的に発見する最も一般的な脆弱性のいくつかを示します。

SQL Injection

データベースの侵害につながる可能性のある、ユーザー入力の不適切なサニタイズを検出します。

SQLインジェクションの脆弱性があるPythonコードの例:

# Function to authenticate user

def authenticate_user(username, password):

query = f"SELECT * FROM users WHERE username = '{user}' AND password = '{password}'"

print(f"Executing query: {query}") # For debugging purposes

cursor.execute(query)

return cursor.fetchone()

上記のコードは、クエリ変数で文字列補間(f-string)を使用し、「{username}」を介してユーザー入力を直接挿入しているため、悪意のあるアクターが入力からDBにSQLコードをインジェクションできるため、脆弱です。

クロスサイトスクリプティング(XSS)

ユーザー入力が不適切に検証またはエンコードされているインスタンスを特定し、悪意のあるスクリプトの挿入を可能にします。

XSSの脆弱性があるクライアントサイドJavaScriptコードの例:

<script>

const params = new URLSearchParams(window.location.search);

const name = params.get('name');

if (name) {

// Directly inserting user input into HTML without sanitization

document.getElementById('greeting').innerHTML = `Hello, ${name}!`;

}

</script>

上記のコードは、サニタイズせずに.innerHTMLを使用してユーザー入力をHTMLに直接挿入しているため、脆弱です。

バッファオーバーフロー

メモリ割り当ての不適切な処理がデータ破損やシステムクラッシュにつながる可能性のある領域を強調表示します。

バッファオーバーフローの脆弱性があるC言語のコード例:

1#include

2void vulnerableFunction() {

3 char buffer[10]; // A small buffer with space for 10 characters

4

5 printf("Enter some text: ");

6 gets(buffer); // Dangerous function: does not check input size

7

8 printf("You entered: %s\n", buffer);

9}

10

11int main() {

12 vulnerableFunction();

13 return 0;

14}

上記のコードは、危険なgets()C関数を使用しているため脆弱です。gets()関数は読み込むバッファのサイズを知らないため、バッファが保持できる以上のデータを読み込み、バッファオーバーフローを引き起こす可能性があります。

不安全な暗号化の実践

脆弱な暗号化アルゴリズム、不適切なキー管理、またはハードコードされたキーを検出します。

廃止されたMD5ハッシュ関数を使用している脆弱なPython暗号化コードの例:

import hashlib

def store_password(password):

# Weak hashing algorithm (MD5 is broken and unsuitable for passwords)

hashed_password = hashlib.md5(password.encode()).hexdigest()

print(f"Storing hashed password: {hashed_password}")

return hashed_password

総じて、SASTツールは貴重な洞察を提供し、開発者が問題が重大になる前に修正できるようにします。

静的アプリケーションセキュリティテスト (SAST) の仕組み

SASTとは何か、どのような種類の脆弱性を発見するかを学びました。次に、その内部での仕組みを見てみましょう。

SASTプロセスは通常、以下の4つの主要なステップに従います。

ステップ1:コードのパースとモデリング。

ツールは、アプリケーションのソースコード、バイトコード、またはバイナリをスキャンして、構造化された表現(抽象構文木またはデータフローグラフ)を作成します。これにより、コードがどのように構築されているか、データがどのように流れるか、どこにセキュリティ制御が存在すべきかを理解するのに役立ちます。

ステップ2:ルールベース分析。

次に、このツールは一連のセキュリティルールとパターンを適用して、リスクのあるコード構造を特定します。

ステップ3: 脆弱性の関連付けと優先順位付け

すべての検出結果が重大であるとは限りません。SASTツールはコンテキストを分析します。

- 脆弱性が存在する場所、

- それがどのようにエクスプロイトされ得るか、そして

- 機密データに影響するかどうか

誤検知を減らし、実際に重要なものを強調するために。

ステップ4:レポートと開発者へのフィードバック。

最後に、結果が表示されます。開発者はそれらに即座に対応でき、セキュリティを個別のフェーズとして扱うのではなく、日常のワークフローに統合した状態を維持できます。

今日、これらのすべてのステップはAIによって次のレベルへと引き上げられています。

AIがSASTツールをどのように強化しているか

現在、AIに関する話題(と誇大広告)から逃れることはできません。セキュリティツールでAIがどのように実装されているかを正確に把握することは難しい場合があります。

現在、AIとSASTツールに関連する3つのトレンドがあります。

- 脆弱性検出を改善するためのAI: 既知の脆弱性に関する大規模なデータセットでトレーニングされたAIモデルは、セキュリティ問題の特定精度を向上させると同時に、誤検知を削減します。

- AIによる自動優先順位付け: AIは、脆弱性を深刻度、エクスプロイトの可能性、および潜在的なビジネスへの影響に基づいてランク付けするのに役立ち、開発者がまず重要な問題に集中できるようにします。

- AIによる自動修復の提供: AIはコンテキストを認識したコード修正や提案を提供し、修復プロセスを加速させ、開発者が安全なコーディングプラクティスを学ぶのに役立ちます。

次に、AI搭載SASTの主要なツールをいくつか比較し、これらのツールがセキュリティを強化するためにAIをどのように実装しているかについて説明します。

AI搭載SASTツール トップ10

従来のSASTの機能を強化するために、AIをさまざまな方法で使用している業界のリーダー10社を以下に示します(アルファベット順)。

要約:

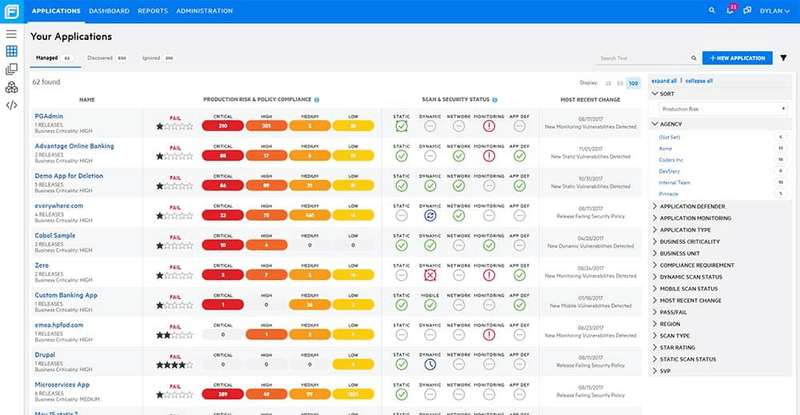

Aikidoは、コードスキャンを超えたSASTソリューションとしてNo.1の地位を占めています。中小企業向けには、IT資産を保護するために必要なすべてを1つのスイートで提供します。大企業向けには、Aikidoはクラス最高のセキュリティ製品とともにSASTを提供するため、必要なモジュールを選択し、準備ができたときにプラットフォームをアンロックできます。

AIを活用して脆弱性を自動的に修正し、ノイズ(誤検知の少なさ)を除去するため、開発チームは実際の課題のみに集中できます。Aikidoは、迅速かつスマートなコードセキュリティを求めるCISO、CTO、開発者にとって、無駄のない選択肢です。

1. Aikido Security SAST | AI AutoFix

コアAI機能 | 自動修復(ダッシュボード + IDE)

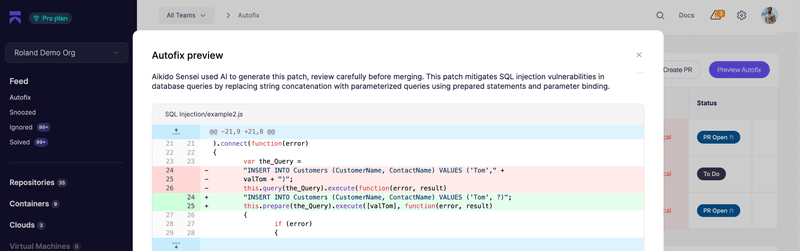

Aikido Securityは、SASTスキャナーによって発見された脆弱性に対して、AIを活用してコード修正を作成し、修復プロセスを加速するために自動プルリクエストを生成することも可能です。

他のツールとは異なり、AikidoはコードをサードパーティのAIモデルに送信せず、AIのトレーニングのために保存または使用することもありません。全てローカルサーバー上で実行され、AIモデルを通じてコードが漏洩しないようにする独自のメソッドを備えています。

Aikidoはまず独自のセキュリティルールを適用して誤検知を除外し、その後、提案の検証と洗練のためだけに目的別に調整されたLLMを使用します。全ての分析はセキュアなサンドボックス内で行われるため、提案された修復が検証を通過すると、サンドボックス環境が破棄される前にプルリクエストを自動的に作成できます。

AikidoのAutoFixは、コードから学習することなく算出される信頼度スコアも提供するため、開発者は情報に基づいた意思決定を行うことができます。

主な機能:

- 低誤検知 / ノイズ削減: Aikidoは、セキュリティに関係のないアラートや「狼少年」のような警告を除外することで、信頼性の高い検出結果を重視し、AIベースのトリアージエンジンを使用して誤検知を削減します(最大約95%削減)。

- IDE & プルリクエスト / CI/CD連携: Aikido SASTチェックは、IDEでのインラインフィードバックやPRコメント、CI/CDパイプラインでのゲーティング機能により、開発者のワークフローに直接統合されます。

- AI支援による自動修正 / 修復提案: 多くの脆弱性に対して、Aikido AI AutoFixは、修復を加速するために修正やパッチを自動的に生成(または提案)できます。

- コンテキスト認識型重大度スコアリングとカスタムルール: 問題はコンテキスト(例:リポジトリが公開されているか、機密データを扱っているかなど)に基づいて優先順位が付けられ、ユーザーは自身のコードベースに合わせたカスタムルールを定義できます。

- マルチファイル汚染追跡と幅広い言語サポート: クロスファイル分析(モジュール間の汚染された入力を追跡)を実行し、多くの主要言語をすぐにサポートし、コンパイルを必要としません。

- その他。

最適なのは: 大企業、スタートアップ、スケールアップ企業において、開発者のニーズを理解しているCISOです。

長所:

- SDLC全体でセキュリティに関する認知的負荷を軽減することに焦点を当てた開発者向けに構築されています。

- AIを活用してコードの修正を行います。

- 自動化されたプルリクエストを生成します。

- コードをサードパーティのAIモデルに送信しないことで、コードのプライバシーを確保します。

- 複数のセキュリティレイヤー(SAST、SCA、IaC、シークレット、ランタイム、クラウド)をカバーする統合プラットフォームであるため、多くの個別のツールを寄せ集める必要がありません。

- 既存の開発者ワークフローへの簡単なセットアップと統合

- 透明性のある料金体系と、隠れた費用なしで優れた価値を提供します。

短所:

特になし。

2. Checkmarx

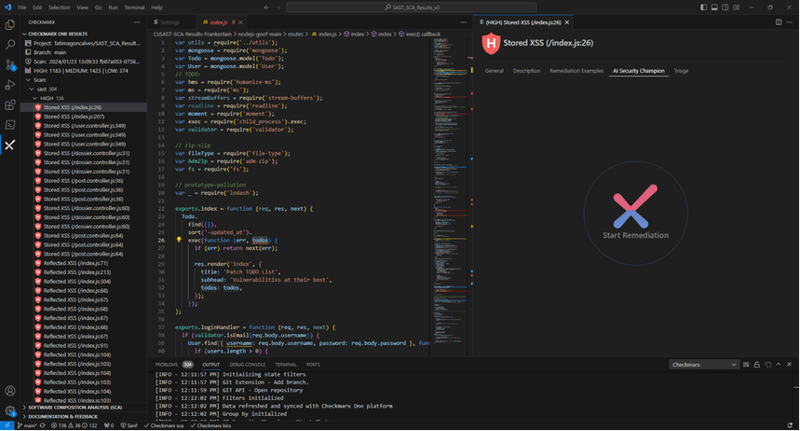

コアAI機能 | 自動修復 (IDEのみ)

Checkmarx SASTツールは、開発者のIDE内でAIが生成したコーディング提案を提供できます。このツールはChatGPTに接続し、開発者のコードをOpenAIモデルに送信して提案を取得します。この方法はChatGPTへのクエリプロセスを容易にしますが、独自のプロセスを追加するものではなく、現時点では機能が限定されています。

警告:このユースケースでは、お客様のプロプライエタリコードがOpenAIに送信されるため、コンプライアンス基準を満たさない可能性があります。

主な機能:

- マルチ言語サポート: Java、JavaScript、Pythonを含む幅広いプログラミング言語を詳細な分析カバレッジでスキャンできます。

- Highly Scalable: 速度や精度を損なうことなく、大規模かつ複雑なプロジェクトを効率的に管理できるように構築されています。

- シームレスなCI/CD連携: CI/CDパイプラインにスムーズに統合され、開発サイクルの早期に脆弱性を検出できます。

最適なのは: 修正提案のために、独自のコードスニペットを外部AIサービス(ChatGPTなど)に送信するリスクを受け入れる(または管理する)意思のある組織です。

長所:

- ChatGPTに接続することで、IDE内でAIが生成したコーディングの提案を提供します。

- 優れた統合エコシステム(IDE、CI/CD、SCM)により、開発者による導入が容易になります。

- リアルタイムIDEスキャンとASCA(AIセキュアコーディングアシスタント)は、問題を早期に発見するために即座のフィードバック(限定的ではありますが)を提供します。

短所:

- 独自のコードをOpenAIに送信するため、コンプライアンス基準を満たさない可能性があります。

- 新規ユーザーやAppSecの成熟度が低い小規模チームにとって、複雑さや学習曲線が高くなる可能性があります

- コストやライセンスが障壁となることがあります。多くの場合、プレミアムな価格設定がされており、小規模な組織にとっては正当化が難しい場合があります。

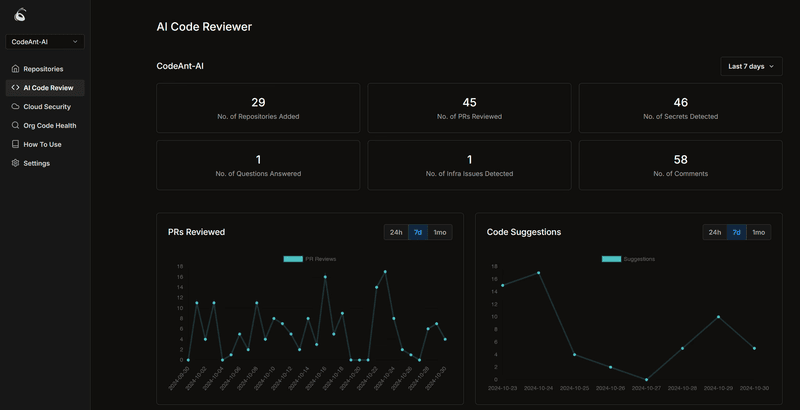

3. CodeAnt AI

コアAI機能 | 検出精度の向上(ダッシュボード)

CodeAnt は、コードの脆弱性の発見と修正案にAIを全面的に利用するコードセキュリティおよび品質ツールです。CodeAntは、AIモデルの動作に関するドキュメントを提供していませんが、一般的にAIを主要な検出エンジンとして使用しており、これは特に大規模な企業において検出を遅らせる可能性があります。

主な機能:

- AI駆動型SAST / セキュリティスキャン: プルリクエスト時にトリガーされ、脆弱性やバグを検出します。

- コードの健全性と品質分析: コードスメル、重複、複雑性のチェックをセキュリティスキャンと併せてカバーします。

- Gitプラットフォーム連携: GitHub、Bitbucket、GitLab、Azure DevOpsと連携します。

最適なのは: コードレビューとセキュリティにおいてスピードと自動化を優先し、手動レビューの労力の多くを軽減したいチームです。

長所:

- 高度に自動化されAI中心であるため、検出、コードレビュー、および修正作業を高速化できます

- セキュリティ、コード品質、シークレット、SCA、IaCを1つのプラットフォームに統合したツールセット。

- 開発ワークフローへの統合(PR、CIゲーティング、ダッシュボード)→ コンテキストスイッチの削減

短所:

- 他のツールと比較して限定的な連携

- AIモデルが内部でどのように機能するかについての透明性の欠如

- 非常に大規模なリポジトリやエンタープライズ規模のコードベースでは、パフォーマンスが低下する可能性があります。

- AIが提供する範囲を超えたルールのチューニングやカスタマイズが困難(いくつかの点で従来のSASTよりも制御が少ない)。

- 「ブラックボックス」の特性は、開発者の信頼を損なったり、誤検知のデバッグを困難にしたりする可能性があります。

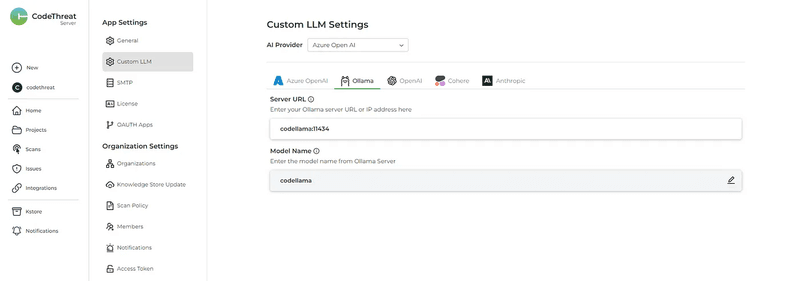

4. CodeThreat

コアAI機能 | 自動優先順位付け(ダッシュボード)

CodeThreatは、オンプレミスの静的コード分析を提供し、AI支援による修復戦略を提供します。CodeThreatの主な違いは、独自のオンプレミスAIモデルをツールに統合できる点です。これにより、データを第三者に送信しないという利点がありますが、現時点では遺伝的に訓練されたAIモデルのみを提供でき、ChatGPTのようなオンプレミスAI LLMの実行が必要となります。

主な機能:

- オンプレミス静的コード分析: コードを外部クラウドシステムに送信することなく、スキャンをローカルで実行します。

- AI支援による修正: 内部モデルに基づいて、自動化された修正案と提案を提供します。

- VS Code plugin support: 開発者がIDE内で直接スキャンをトリガーし、修正の提案を表示できるようにします。

最適なのは: 厳格なデータ主権/コンプライアンス要件があり、コードが施設外に出ることを許可できない組織です。

長所:

- データ管理とプライバシー: AIモデルを内部で実行できるため、機密性の高いコードを第三者に送信することを回避できます

- 柔軟性 / カスタマイズ: 独自のモデルを統合できる機能により、推論動作やチューニングを制御できます

- ローカルパフォーマンス(潜在的に): 内部モデルの場合、APIコールに依存せずにレイテンシとスループットを最適化できます。

短所:

- オンプレミスモデルの容量が低いか、ドメイントレーニングが不足している場合、誤検知/見逃しが悪化する可能性があります

- 汎用的に学習されたAIモデルに限定されます。

- ChatGPTのようなオンプレミスのAI LLMの実行が必要です。

5. OpenText™ Static Application Security Testing (SAST)

コアAI機能 | 優先順位付けの改善 (ダッシュボード)

OpenText™ Static Application Security Testing (Fortify)は、ソースコードの脆弱性をスキャンし、アラート発生時にユーザーが閾値を調整するオプションを提供します。例えば、エクスプロイトの可能性などです。FortifyのAI Auto assistantは、脆弱性に割り当てられた以前の閾値をレビューし、他の脆弱性に対する閾値がどうあるべきかについてインテリジェントな予測を行います。

注: Fortify Static Code Analyzerは、AIを使用して脆弱性を発見したり、その修正を提案したりするのではなく、管理パネルで使用される管理設定を予測するためにAIを使用します。

主な機能:

- 複数の言語サポート: 33以上のプログラミング言語とフレームワークをサポートし、コード(またはバイトコード)パスを分析して脆弱性を検出します。

- IDE、ビルドツール、およびCI/CD連携: プルリクエストやビルドの早い段階でスキャンを実行できます。

- 柔軟なデプロイメント: オンプレミス、プライベートクラウド、ハイブリッド、またはホスト型オプションをサポートします

最適なのは: すでにOpenTextソリューションをシステムに統合しているチームです。

長所:

- 幅広い言語とフレームワークをサポートする、堅牢で成熟した静的解析エンジン。

- ノイズ制御と精度を調整するための広範なカスタマイズオプション(ポリシー、しきい値、テイントフラグ、ルール)。

- 一元化されたガバナンス、監査追跡、ダッシュボード、チケッティングおよびDevSecOpsツールとの連携。

- 確固たる評判、エンタープライズ市場での存在感、実証済みの実績。

短所:

- AIコンポーネントは限定的です。修正コードを生成または提案するのではなく、分類/しきい値設定のみを支援します

- セットアップ、チューニング、および設定の工数はかなりのものになる場合があります(特に大規模で多様なコードベースの場合)。

- 複雑さとライセンス費用は比較的高くなる可能性があります。また、価格は公開されておらず、見積もりを得るには営業チームに直接問い合わせる必要があります。

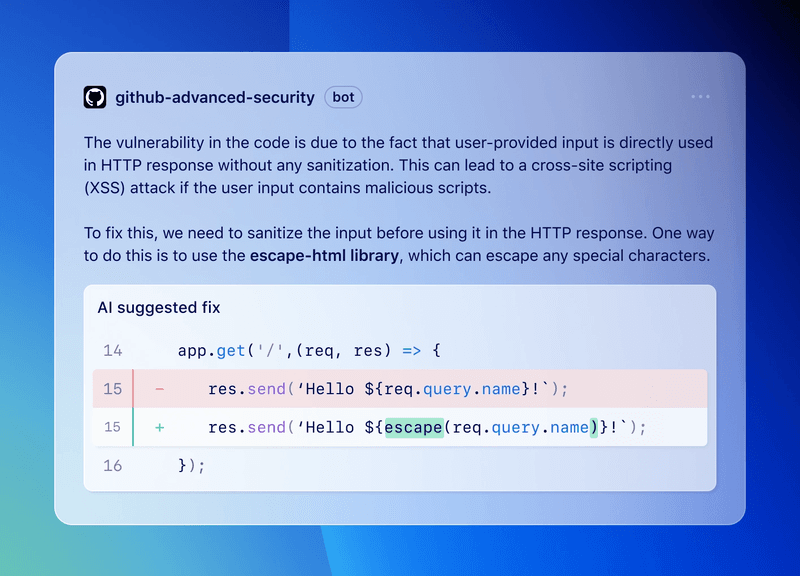

6. GitHub Advanced Security | CodeQL

コアAI機能 | 自動修復(IDE + ダッシュボード)

GitHub CodeQLは、AIを使用してコードの提案という形でインテリジェントな自動修復を作成する静的コードスキャナーです。開発者は、GitHub CodeSpacesまたは自身のマシンからプルリクエストを介して変更を承認または却下できます。これはGitHub Advanced Securityの一部です。

主な機能:

- Copilot Autofix / AIを活用した提案: サポートされているアラートに対し、AIは複数のファイルや依存関係の変更にわたるコード変更(説明付き)を生成します。

- 複数言語のサポート: スキャンと自動修正の提案の両方に対応

- 設定可能/オプトアウト動作:Autofixを無効にするか、ポリシーを通じてカスタマイズできます。

最適なのは: すでにGitHub / GitHub Advanced Securityを使用しており、ワークフローにセキュリティと修正のシームレスな統合を求めている開発チームです。

長所:

- GitHub Copilot Autofixを利用するために、GitHub Copilotのサブスクリプションは必要ありません。

- セキュリティと開発を1つのプラットフォーム(GitHub)に統合することで、多くの場合、外部SASTツールの必要性を減らします。

- スムーズな開発者体験:提案は同じPRビューに表示され、コンテキストスイッチングを最小限に抑えます。

短所:

- コードファイルサイズ: 影響を受けるコードが非常に大きなファイルまたはリポジトリ内にある場合、LLMに提供されるコンテキストが切り詰められる可能性があります。

- 限定的なカバレッジ: Copilot Autofixは対応言語とCodeQLアラートのリストを増やしていますが、すべてのアラートタイプや言語を網羅しているわけではありません。

- 複雑なコードベースでは、提案がすべての相互依存関係、副作用、またはアーキテクチャ上の制約を考慮していない場合があります。

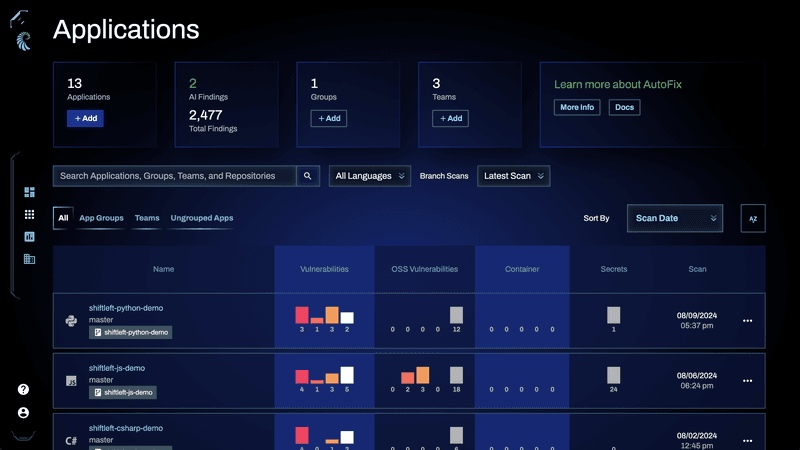

7. Qwiet AI | SAST Code

コアAI機能 | 自動修復 (ダッシュボード)

Qwiet AI SASTは、AIを活用してコードの脆弱性に対する修復アドバイスやコード修正を自動提案するルールベースの静的アプリケーションセキュリティテストツールです。その主要な提供機能は、問題を分析し、修正を提案し、その修正を検証する3段階のAIエージェントです。

主な機能:

- 大規模での高速スキャン: 数百万行のコードを数分でスキャンできると主張しており、従来のSASTツールに対するパフォーマンス向上を目指しています。

- AIによる修正提案: 多くの検出結果に対し、Qwietはコンテキストを考慮したコード提案を提供し(かつ検証することで)、手動での修正作業を削減します。

- 統合スキャンカバレッジ: コード、コンテナ、シークレット、依存関係(SCA)の検出を同じプラットフォームで提供します。

最適なのは: 自動修正サポートを優先するチームです。

長所:

- 3段階のAIエージェントプロセスを採用しています。

- ユーザーはQwiet AIの充実したドキュメントと迅速なサポートを高く評価しており、CI/CDパイプラインへのシームレスな統合を促進します。

短所:

- 比較的新しいツールであるため、成熟度、エコシステムサポート、長期的な安定性については不確実な場合があります。

- カスタムポリシーはCLI経由でのみ設定可能なため、ユーザーはカスタマイズオプションの制限に不満を感じています。

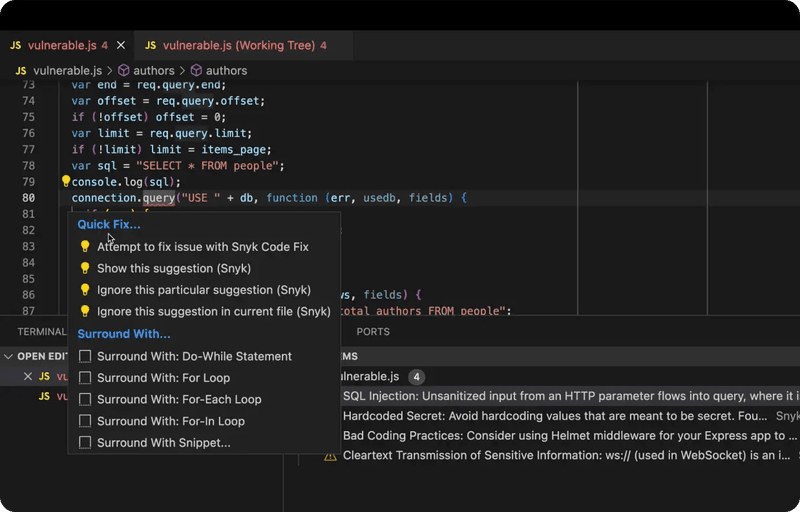

8. Snyk Code | DeepCode

コアAI機能 | 自動修復(IDE)

Snyk Codeは、Snykが買収したDeepCode AI(現在のSnyk Agent Fix)により、IDE内から開発者にコードの提案を提供できるSASTツールです。DeepCode AIは複数のAIモデルを利用していますが、Snyk独自のルールは透明性とカスタマイズ性を制限します(カスタムルールは許可されていますが)。Snykの商用ティアは、異なるパイプラインや開発チーム全体でカバレッジを必要とする組織にとって高価になる可能性があります。

主な機能:

- IDE / 開発ワークフローでのリアルタイムスキャン: コードを記述すると同時に脆弱性がフラグ付けされ、IDE、PR、CI/CDに統合されます。

- 修正の提案: 多くのサポートされている検出結果に対して、Snykは開発者が受け入れ、編集、または拒否できる候補の修正スニペットを生成できます。

- カスタムルール作成 / クエリ: ユーザーはDeepCodeロジック(オートコンプリート機能付き)を使用してカスタムルールやクエリを作成し、自身のコードベースに合わせてスキャンを調整できます。

最適な用途: Snyk / Snykプラットフォーム(SCA、IaCなど)をすでに利用しており、統合されたコードスキャンを求める開発チーム

長所:

- 開発者向けにIDE内でコードの提案を提供します。

- トップセキュリティスペシャリストによって厳選されたデータでトレーニングされた複数のAIモデルを活用しています。

短所:

- AI/修復エンジンにおける透明性およびカスタマイズの自由度が限定的です

- コストのスケーリング / ライセンスの問題: 多くのユーザーが、Snykは大規模になると高価になると報告しています(特に複数の開発チームやパイプラインをカバーする場合)。

- Snyk Agent Fixは現在、ファイル間の修正をサポートしていません。

- Go、C#、C/C++などの主要なプログラミング言語へのサポートが限定的です。

- 一部のレビューでは、UIやツールのパフォーマンスに関する懸念、およびコアエンジン操作における時折の障害や遅延が指摘されています。

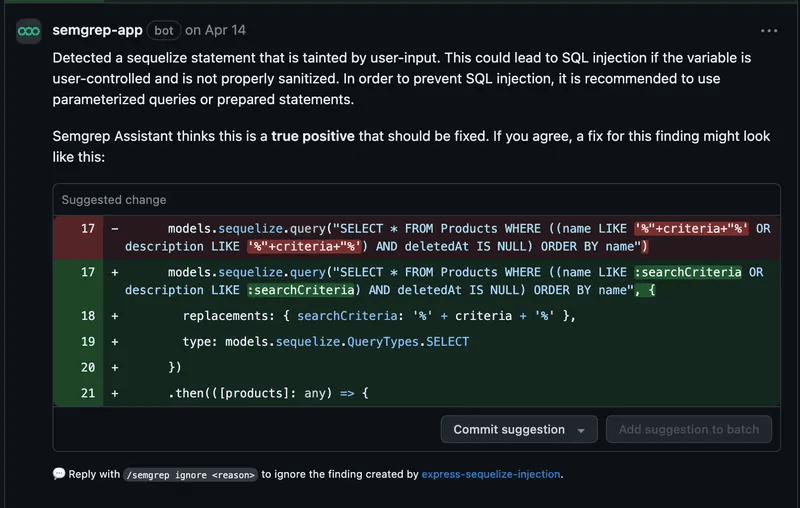

9. Semgrep Code

コアAI機能 | 検出精度の向上

SemgrepのAIアシスタント(適切に「アシスタント」と名付けられています)は、潜在的な脆弱性を取り巻くコードのコンテキストを利用して、より正確な結果と推奨されるコード修正を提供します。また、提供するプロンプトに基づいてSemgrepの検出を強化するためのルール作成にも使用できます。

主な機能:

- 「記憶」によるコンテキスト学習: アシスタントは過去のトリアージ決定や組織のコンテキストを記憶し、将来の同様の発見がよりインテリジェントにトリアージされるようにします。

- コンポーネントのタグ付けと優先順位付け: アシスタントはコンテキスト(例:認証、支払い)によって検出結果にタグ付けし、リスクの高い領域の優先順位付けを支援できます。

- 修正ガイダンス: 多くの真陽性検出結果に対して、Assistantは脆弱なコードを修正または改善するためのステップバイステップの人間が理解できるガイダンスとコードスニペットを提供します。

最適なのは: すでにSemgrepエコシステムを利用しており、開発者の生産性とトリアージ効率を向上させたいチームです。

長所:

- AIを活用して正確な結果と推奨されるコード修正を提供します。

- プロンプトに基づいてルールを作成できます。

短所:

- “記憶”の複雑さ: アシスタントが「記憶」する内容(トリアージロジック、信頼できるソース)を管理することは、設定を誤ると認知的オーバーヘッドとドリフトのリスクを増大させる可能性があります。

- デフォルトでは、Semgrep AssistantはSemgrepのAPIキーを使用してOpenAIとAWS Bedrockを利用します。プライバシー、コンプライアンス、またはコストに関する懸念が生じる可能性があります(ただし、Semgrepはオプションとメモリ制御を提供しています)。

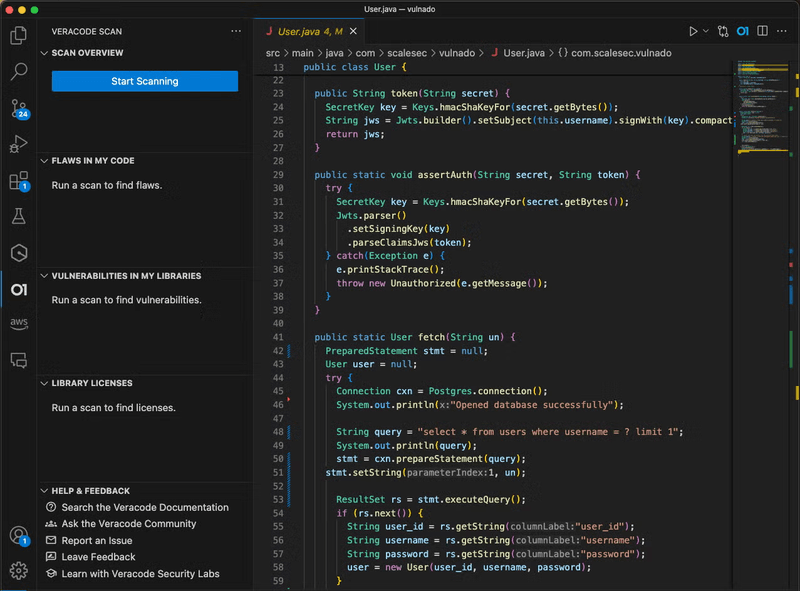

10. Veracode Fix

コアAI機能 | 自動修復

Veracode fixは、開発者がVeracode IDE拡張機能またはCLIツールを使用している際に、コード内の脆弱性に基づいて変更を提案するためにAIを使用します。Veracode Fixの主な差別化要因は、そのカスタムトレーニングモデルが一般的なコードではなく、データベース内の既知の脆弱性に基づいてトレーニングされている点です。これの利点は、提案される修正に対する信頼性が高まることですが、欠点は、コード修正を提案できるシナリオがより限定されることです。

主な機能:

- “一括修正”モード: 複数の検出結果やディレクトリ内のファイルに対して、一度の操作で上位の修正を適用する機能

- Veracode製品エコシステムへの統合: Fixは、VeracodeのIDEスキャン、分析、およびレポートスタックの一部です。

- CI/CD統合: CI/CDパイプラインとシームレスに統合し、継続的なテストを促進し、迅速なフィードバックを提供します。

最適: Veracodeエコシステムを利用しており、コードをサードパーティモデルに公開することなく、信頼性が高く検証済みのAI支援修正を求める企業。

長所:

- Veracodeのスキャンおよびレポート機能との統合により、修正は既存のワークフローとスキャンに沿ったものになります。

- モデルの制約された性質により、既知のパターン外の無謀な提案や安全でない提案の可能性が減少します。

短所:

- 既知の脆弱性に関するトレーニングに基づいているため、コード修正を提案できるシナリオが限られています。

- 過度な依存のリスク:開発者は、特にコードの微妙な部分や複雑な部分において、提案を注意深くレビューすることなく過度に信頼してしまう可能性があります。

SASTツールの選び方

AIはセキュリティ市場では比較的新しい参入者であり、業界のリーダーは革新的なアプリケーションを継続的に模索しています。AIは、唯一の真実の源としてではなく、セキュリティシステムを強化するためのツールとして捉えるべきです。AIが劣悪なツールを効果的なものに変えることはできないことに注意することが重要です。その可能性を最大限に引き出すには、AIはすでに堅牢な基盤と実績を持つツールと統合されるべきです。

SASTおよびDASTツール: アプリケーションセキュリティテストのスターターパック

アプリケーションセキュリティは、かつてないほど複雑かつ重要になっています。AIはコード生成を容易にしましたが、この加速は新たなレベルの警戒を必要とします。

従来のSASTツールやDASTツールだけでは不十分です。AIにはAIで対抗する必要があります。そして、クラウドとランタイム全体でこの戦いを続けるべきです。

そこにAikidoの真価があります。

SASTおよびDASTツールを超えて、Aikidoは脆弱性管理から継続的なコンプライアンス可視性まで、豊富なAI駆動型ツールを提供し、コード、クラウド、ランタイムを保護することを可能にします。

学習を続けるには、以下もおすすめです:

- 主要なコード脆弱性スキャナー – AIだけでなく、より広範な静的解析ツールを比較します。

- 主要なDevSecOpsツール – SASTが最新のDevSecOpsワークフローにどのように適合するかを発見します。

- 主要な7つのASPMツール – SASTやその他のスキャナーからの検出結果を管理し、優先順位を付けます。