現代のアプリケーション環境は複雑で絶えず変化しています。組織がマイクロサービスアーキテクチャ、API、マルチクラウドインフラストラクチャを採用するにつれて、セキュリティリスクに対する一貫した可視性を維持することが困難になっています。

IBM 2025 Cost of a Breach Reportによると、クロス環境侵害の検出と封じ込めには平均276日かかり、これは分離されたプライベートクラウド、パブリッククラウド、またはオンプレミス環境への侵害よりも大幅に長い期間です。

アプリケーションセキュリティポスチャ管理 (ASPM)ツールは、AppSecエコシステムを統合することでこの課題に対処し、チームがアプリケーションライフサイクル全体で脆弱性を継続的に監視、特定、修正できるようにします。これらのツールは、アプリケーションを保護するために必要な可視性と制御を提供します。このガイドでは、チームが現在使用している主要なASPMツールを、チームのワークフローに最適なASPMツールを判断するのに役立つ比較とともSに探ります。

要約

Aikido Securityは、開発者ファーストの設計とエンドツーエンドのアプリケーションセキュリティポスチャ管理プラットフォームのおかげで、No.1のASPMソリューションとして際立っています。コードの脆弱性からクラウドの誤設定まで、セキュリティチームと開発者に単一のビューを提供し、AI駆動の分析と相関により、ノイズを排除し、実際にエクスプロイト可能な脆弱性を明らかにします。

Aikido SecurityのASPMは、SAST、SCA、IaC、シークレットスキャンなどを単一のワークフローに統合し、開発ワークフロー内で直接、重要な問題が修正されるようにします。コンテキストスイッチングはもう必要ありません。

スタートアップ企業とエンタープライズの両方にとって、他のASPM ソリューションと比較して、Aikido Securityは技術比較やPOCの直接対決でトップに立っています。

Application Security Posture Management (ASPM) とは何ですか?

Application Security Posture Management (ASPM) は、アプリケーションのセキュリティリスク管理を指します。ASPMツールは、ソフトウェア開発ライフサイクル全体にわたるセキュリティ課題を収集、分析し、優先順位付けすることで、アプリケーションセキュリティの状況を包括的に把握できるようにします。

ASPMツールは、AIや機械学習のような高度な技術を活用し、脆弱性を深刻度別に優先順位付けします。さまざまなセキュリティテストツールからのデータを統合し、開発ワークフローと連携させることで、チームは脆弱性をより迅速かつ効率的に特定し、解決できるようになります。

ASPMツールが必要とされる理由

Application Security Posture Management (ASPM) ツールは、ソフトウェア開発ライフサイクル全体で強固なセキュリティ体制を維持するために重要な役割を果たします。主な利点は以下の通りです。

- 一元化された可視性: セキュリティリスクの統合ビューを提供し、脆弱性の追跡と管理を簡素化します。

- 文脈に応じた優先順位付け: ビジネスへの影響、エクスプロイトの可能性、および資産価値を考慮することで、チームが重要なリスクに集中できるよう支援します。

- シームレスな統合: 既存の開発ツールやワークフローと連携し、開発者が不要なコンテキストスイッチなしにセキュリティ問題に対処できるようにします。

- 継続的な監視: アプリケーションライフサイクル全体でセキュリティ体制を維持するために、リアルタイムの監視とアラートを提供します。

- 集約された検出結果: SAST、DAST、SCA、IaCスキャナーなど、複数のApplication Security Testing (AST) ツールから脆弱性データを収集します。

- セキュリティポリシーとコンプライアンスの適用: チームは、GDPR、HIPAA、SOC 2など、さまざまなコンプライアンスセキュリティポリシーを定義し、適用できます。

ASPMツールで注目すべき点

ASPMツールを評価する際に考慮すべき主要な基準は以下の通りです。

- リスクベースの優先順位付け: エクスプロイトの可能性に基づいて脆弱性を優先順位付けするためにAIを使用しますか?複数のスキャナーからのリスクを関連付けることができますか?

- 開発者フレンドリーなUI: UIはセキュリティチームだけでなく、開発者にとっても直感的ですか?開発者のワークフロー内で直接、明確な修正ガイダンスを提供しますか?

- インベントリ監視: 環境全体でアプリケーション、API、およびクラウド資産を自動的に検出しますか?資産間の関係をマッピングできますか?

- 料金: 今後1年間でどれくらいの費用がかかるか予測できますか?それとも、感覚的なものですか?

- ベンダー サポート: ベンダーのカスタマーサポートの対応はどの程度迅速ですか?詳細なドキュメント、コミュニティフォーラム、または専任のサクセスチームは利用できますか?

- チーム間の連携: ロールベースのアクセス制御と共有ダッシュボードをサポートしていますか?DevSecOpsチームは、GitHub、GitLab、Jira、Slackなどの統合ツールから直接検出結果について連携できますか?

主要な12のASPMツール

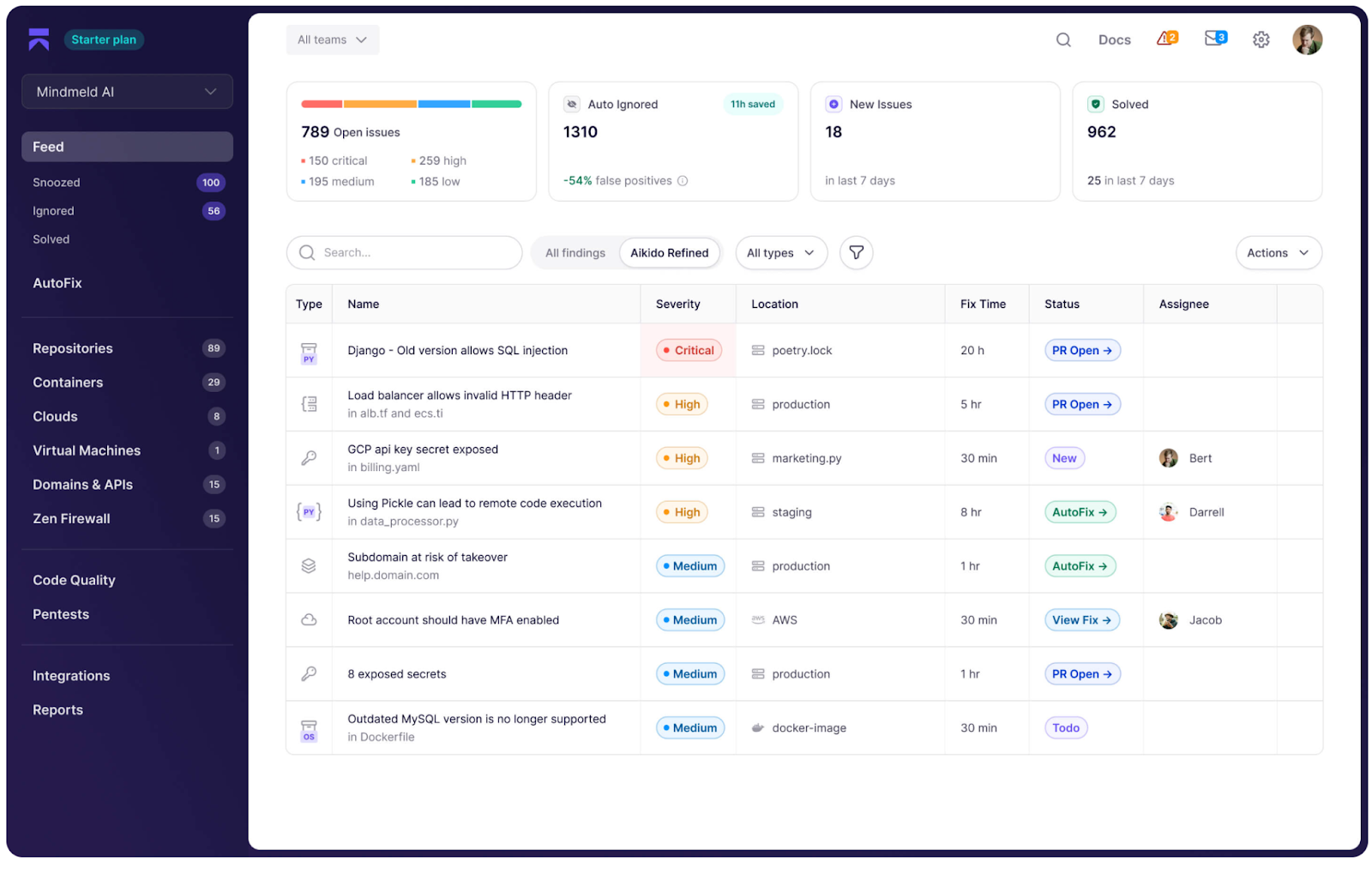

1. Aikido Security

Aikido Security は、コードからクラウドまで、ソフトウェア開発ライフサイクル (SDLC) 全体のセキュリティ確保に重点を置いた、開発者ファーストのAI駆動型Application Security Posture Management (ASPM) プラットフォームです。AIを活用したリスク分析により、SAST、DAST、SCA、IaC、Secretsスキャナー、CSPM全体にわたる課題を自動的に関連付けます。

大量のアラートに埋もれることなく、Aikido Securityは、グラフベースのインテリジェンスを活用してノイズを排除し、環境全体、コード、コンテナ、クラウドにわたる実際の、エクスプロイト可能な攻撃パスを明確にします。

開発プロセス全体がカバーされた今、次は何ですか?

Aikido Securityは、開発者が課題を迅速に解決するために必要なすべてを提供します。

- 各脆弱性の明確でコンテキストに基づいた説明

- 開発ワークフロー(IDE、PR)内で直接、修正の提案を行い、

- ワンクリックAI修正。

すべてのスキャン結果は、SOC 2やISO 27001などの主要なフレームワークにマッピングされた、実用的な監査対応のコンプライアンス証拠として自動的に変換されます。その後、Aikidoの信頼できるアドバイザーおよびパートナーを利用することで、はるかに低いコストで認証を承認できます。

Aikido Securityを活用することで、開発チームとセキュリティチームは、数分で検出から解決へと移行できます。これにより、ノイズや摩擦が少なく、セキュリティ体制に対する信頼性が向上した状態でアプリケーションを保護します。

主要機能:

- AI駆動型優先順位付け: Aikido Securityは、結果を自動トリアージすることでノイズを排除します。エクスプロイト可能でない、または到達不能な課題は自動的に抑制されます。

- クロススキャナー相関: SAST、SCA、Secrets、IaC、コンテナイメージなど、クラス最高のスキャナーと統合し、データを統合ダッシュボードで関連付けます。

- シームレスな統合: GitHub、GitLab、Bitbucket、そしてその他多くのツールとのシームレスな統合を提供します。

- セキュリティとコンプライアンスのマッピング: GDPR、SOC 2、ISO 27001、PCI DSS、そしてその他多くの主要なセキュリティおよびコンプライアンスフレームワークをサポートします。

- 開発者ファーストのワークフロー: PRやIDEでのAIを活用した即時フィードバック、リアルタイムフィードバックのためのIDEプラグイン、AI-powered autofix、そして実用的な修正ワークフローを提供します。

- 継続的なコンプライアンス監視: SOC 2、GDPR、HIPAA、およびその他のコンプライアンスフレームワークを、最新でエクスポート可能なコンプライアンスレポートとともに自動化します。監査対応が不可欠な規制の厳しい業界に最適です。

- 自動アセット検出: すべてのクラウドサービス、ドメイン、APIエンドポイント、コードリポジトリを自動的に検出し、インベントリ化します。

- 動的資産グラフ: 資産とその関係のリアルタイムグラフを構築します。

- コードからクラウドまでのカバレッジ: Aikido Securityは、コード、クラウド、ランタイムを1つのシームレスなワークフローに連携させます。単一のモジュールから開始し、拡張できます(コードスキャン、コンテナスキャン、IaCスキャン、APIセキュリティ、ランタイム保護)。

長所:

- クラス最高のスキャナー

- 開発者ファーストのUI

- 予測しやすい価格設定

- 強力なコンプライアンス機能

- 強力なベンダーサポート

- 一元化されたレポートとコンプライアンステンプレート

- 幅広い言語のサポート

- コンテキストを考慮した修正ガイダンスとリスクスコアリング

- 高度なフィルタリングにより誤検知が削減され、アラートの実用性が向上します。

理想的なユースケース:

- AI駆動型のリスク相関、自動修復、インテリジェントなノイズ削減機能を備えた、使いやすく開発者ファーストのASPMツールを求めるスタートアップ企業に最適です。

- 強固なガバナンス、詳細なコンプライアンスレポート、およびセキュアなSDLC管理を必要とする、規制の厳しい業界の企業。

価格:

すべての有料プランは10ユーザーで月額300ドルから

- Developer (永久無料): 最大2ユーザーまで無料です。10リポジトリ、2コンテナイメージ、1ドメイン、1クラウドアカウントをサポートします。

- Basic: 10リポジトリ、25コンテナイメージ、5ドメイン、3クラウドアカウントをサポートします。

- Pro: 250リポジトリ、50コンテナイメージ、15ドメイン、20クラウドアカウントをサポートします。

- アドバンスト: 500のリポジトリ、100のコンテナイメージ、20のドメイン、20のクラウドアカウント、10のVMをサポートします。

スタートアップ(30%割引)および企業向けに、カスタムプランも利用可能です。

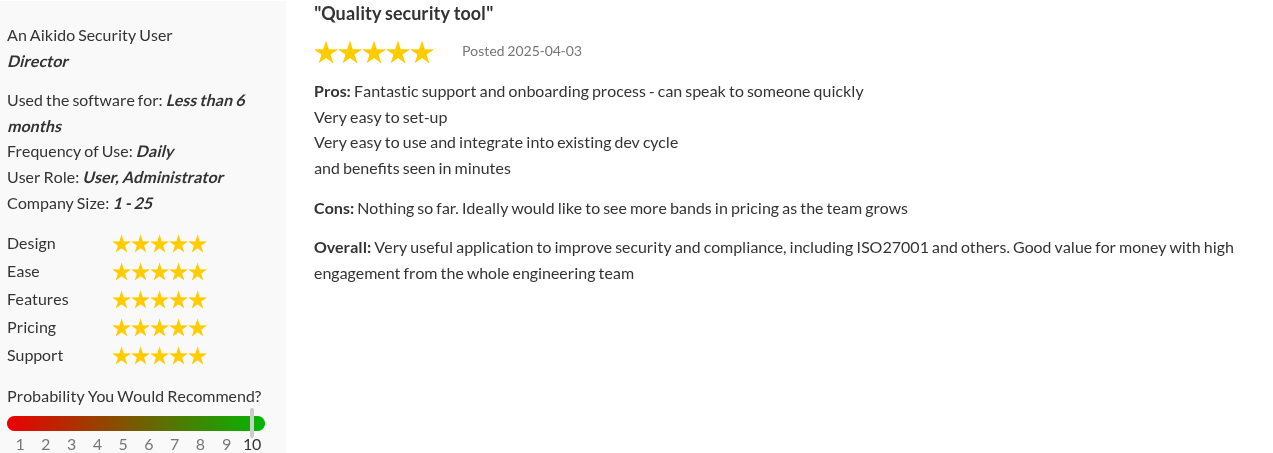

Gartner評価: 4.9/5.0

Aikido Security レビュー:

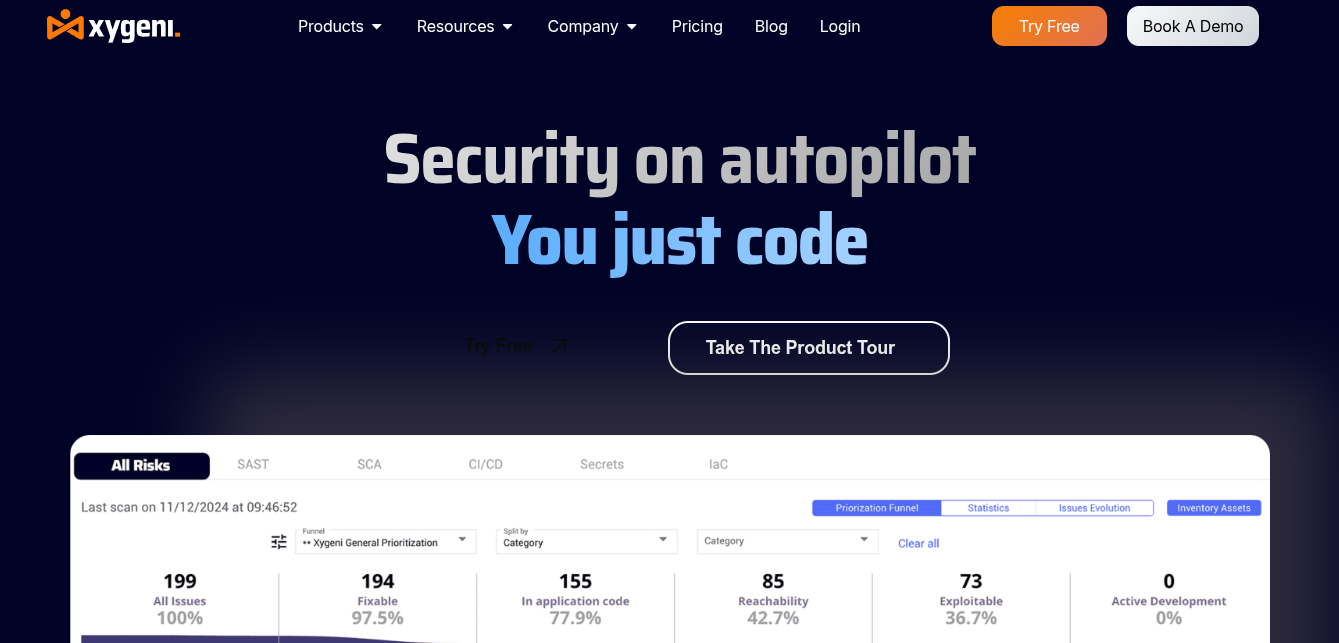

2. Xygeni

Xygeniは、開発段階全体にわたるセキュリティ体制に関する詳細なインサイトを提供し、一般的な脆弱性からデータ漏洩のような微妙な問題まで特定します。オープンソースコンポーネントやコンテナ環境にも保護を拡張し、包括的なアプローチを実現します。

主要機能:

- コンプライアンスおよび監査機能: セキュリティイベントの監査証跡を含み、ポリシー適用をサポートします。

- 悪意のあるコードの検出: オープンソースコンポーネントおよびアプリケーションコード内の悪意のあるコードをリアルタイムで自動的に検出します。

- リスクベースの優先順位付け: エクスプロイト可能性や本番環境への近接性などのコンテキストを使用して脆弱性のランク付けを行います。

長所:

- マルウェア検出

- コンテキストアウェアな優先順位付け

- 依存関係グラフ

短所:

- 急な学習曲線

- スケーリング時にコストが高くなる可能性があります。

- 設定が複雑になる可能性があります

- ユーザーはアラート量が多いと報告しています。

- ユーザーは、過去の漏洩や無効な漏洩がアクティブとしてフラグ付けされると報告しています。

理想的なユースケース:

コンテキストに応じたインサイトと、アプリケーションリスクとビジネスへの影響の関連付けを必要とするセキュリティチームに最適です。

価格:

- スタンダード: 月額$399

- プレミアム: 月額$715

- Enterprise: カスタム価格設定

Gartner評価:

Gartnerのレビューはありません。

Xygeni レビュー:

独立したユーザー生成レビューはありません。

3. ArmorCode

ArmorCodeはデータを統合し、インテリジェントなアルゴリズムを使用してリスクを優先順位付けすることで、重要な脆弱性への即時対応を確実にします。

主要機能:

- コンプライアンスおよびレポート: セキュリティKPIとコンプライアンスを追跡するためのリアルタイムダッシュボードとレポート機能を提供します。

- データ相関: 複数のソースからの検出結果を単一のプラットフォームに集約します。

- サプライチェーンセキュリティ: CI/CD ポスチャ管理とSBOMモニタリングを含みます。

長所:

- ワークフロー自動化

- 修正ガイダンス

短所:

- エンタープライズ向け

- 主に集約およびオーケストレーション層です。

- チームは互換性のあるサードパーティ製スキャナーを調達する必要があります。

- 初期設定が複雑になる場合があります

- 使いにくいユーザーインターフェース (UI)

理想的なユースケース:

断片化されたセキュリティツールを統合するために、一元化されたオーケストレーションを必要とする複雑なハイブリッド環境を管理する企業。

価格:

カスタム価格

Gartner評価: 4.7/5.0

ArmorCode レビュー:

4. Legit Security

Legit Securityは、開発インフラストラクチャの脆弱性を特定することでパイプラインセキュリティを強化します。環境の詳細な概要を提供し、データ漏洩や内部脅威から保護します。

主要機能:

- ポリシーエンフォースメント: チームがカスタムポリシーをコードとして作成し、「Legit Query」を適用できるようにします。

- コンテキストに応じたリスクスコアリング: ビジネスへの影響や環境などのコンテキストに基づいてリスクをランク付けします。

長所:

- 強力なガバナンスおよびコンプライアンス機能

- エンドツーエンドの可視性

- AIを活用した修復

短所:

- 主にエンタープライズ向け

- 既存のスキャナーが必要です

- 急な学習曲線

- 初期設定が複雑になる場合があります

- Aikido Security のようなツールと比較すると、開発者中心ではありません。

理想的なユースケース:

セキュリティポスチャ管理に統合された自動化されたアプローチを必要とする、大規模で複雑な組織。

価格:

カスタム価格

Gartner評価: 4.8/5.0

5. Apiiro

Apiiro は、エンドツーエンドの可視性、優先順位付け、および自動修復を提供するアプリケーションセキュリティポスチャ管理 (ASPM) プラットフォームです。独自の「リスクグラフ」を使用し、セキュリティの発見事項をビジネスコンテキストおよびランタイムの露出と関連付けます。

主要機能:

- リスクグラフ: アプリケーション/サプライチェーンのグラフを構築し、脆弱性と関連するコードおよびクラウド資産との関係を示します。

- コードからランタイムまでの可視性: コード内の脆弱性をランタイム環境での実際の露出にリンクさせます。

- デザインファーストのポスチャ: 設計レベルのリスクを検出し、SDLCのより早い段階で問題を防止します。

長所:

- AIを活用した修復

- コンテキストアウェアな優先順位付け

短所:

- エンタープライズ向け

- 急な学習曲線

- 誤検知

- 主にエンタープライズ向け

- サードパーティ製スキャナーが必要です

理想的なユースケース:

コンテキストに応じたリスク分析と強力な修復プレイブックを必要とする、複雑で相互接続されたアプリケーションおよびクラウド環境を持つ大規模なエンタープライズ。

価格:

カスタム価格

Gartner評価: 4.7/5.0

Apiiro レビュー:

独立したユーザー生成レビューはありません。

6. Phoenix Security

Phoenix Security は、AIを活用したアプリケーションセキュリティポスチャ管理 (ASPM) プラットフォームです。リアルタイムの脅威インテリジェンスエンジンと到達可能性分析を使用し、ノイズを除去してエクスプロイト可能なリスクに焦点を当てます。

主要機能:

- 到達可能性分析: 脆弱なコードが実際に使用されているかを確認することで、脆弱性が実際にエクスプロイト可能であるかどうかを判断します。

- 所有権と帰属: 脆弱性を適切なコード所有者とチームに自動的に帰属させます。

- リスク定量化: FAIRなどの手法を用いて、サイバーセキュリティリスクを金銭的観点から定量化するのに役立ちます。

長所:

- 包括的な可視性

- ガバナンス機能を提供します

短所:

- 主にエンタープライズ向け

- サードパーティ製スキャナーが必要です

- 初期設定は複雑です

理想的なユースケース:

大規模で複雑な環境全体で脆弱性データを統合するために、カスタマイズ可能なリスクベースの脆弱性管理 (RBVM) プラットフォームを必要とする成熟したセキュリティチームを持つ企業。

価格:

- Phoenix Free: 無料

- Phoenix Professional: 月額 £1,495 (約 $1,963)

- Phoenix Enterprise: カスタム価格

Gartner評価: 4.4/5.0

Phoenix Security レビュー:

7. OX Security

OX Security は、コンテキストに応じた優先順位付けと自動修復を提供するアプリケーションセキュリティポスチャ管理 (ASPM) プラットフォームです。主に「Code Projection」アプローチと、リスクマッピングのためのAIを活用したデータファブリックで知られています。

主要機能:

- AI Data Lake: AIデータファブリック(「AI Data Lake」)を使用し、セキュリティシグナルを連携させます。

- Integrations: 一般的なDevOpsツールやプラットフォームと統合します。

長所:

- Code-to-cloudカバレッジ

- 強力なベンダーサポート

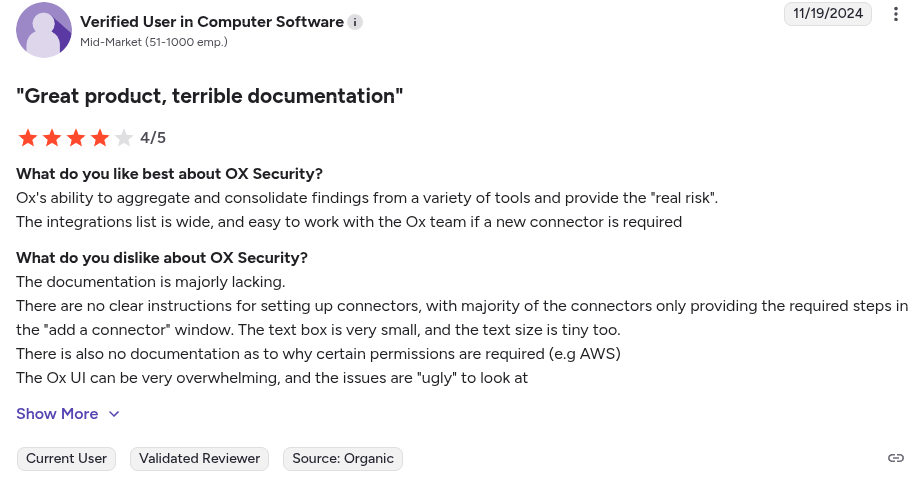

短所:

- 急な学習曲線

- 主にエンタープライズ向け

- 一部の機能に関して、適切なドキュメントが不足しているとユーザーから報告されています。

- ユーザーからは、レポートのカスタマイズが限定的であるとの報告があります。

- 高度なロールベースアクセス制御(RBAC)機能が不足しています。

理想的なユースケース:

サプライチェーンの透明性と継続的なセキュリティポスチャ監視を必要とする、大規模なDevSecOpsエコシステムを持つ企業。

価格:

カスタム価格

Gartner Rating: 4.7/5.0

OX Security レビュー:

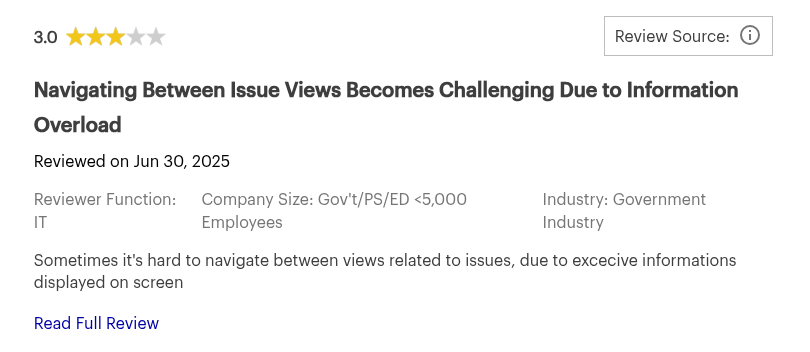

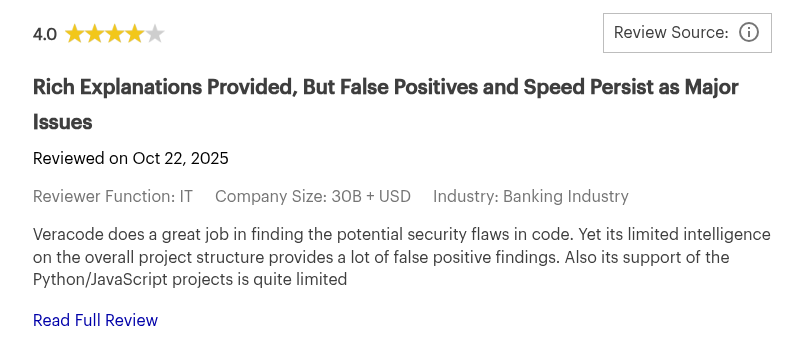

8. Veracode

Veracode は、企業がアプリケーション層のリスクを大規模に特定、管理、修復するのを支援するために設計されたアプリケーションセキュリティポスチャ管理 (ASPM) ツールです。

主要機能:

- Binary Analysis: コンパイルされたアプリケーションバイナリをスキャンし、脆弱性を検出します。

- Enterprise Compliance: レポート作成機能とガバナンス機能を提供し、監査およびコンプライアンスのワークフローをサポートします。

長所:

- コンプライアンスへの強力な注力

- コンテキストに基づいたインサイト

短所:

- 主にエンタープライズ向け

- 不十分なデベロッパーエクスペリエンス

- 誤検知が多い

- 急な学習曲線

- 特定のスキャナーとの統合時に制限があるとユーザーから報告されています。

- オンプレミスアプリケーションはサポートしていません。

理想的なユースケース:

コンパイル済みコードのスキャンが不可欠な、自社開発コードとサードパーティ製商用ソフトウェアが混在する大企業。

価格:

カスタム価格

Gartner評価: 4.6/5.0

Veracode レビュー:

9. Invicti

Invicti は、「プルーフベーススキャン」の哲学で最もよく知られているアプリケーションセキュリティプラットフォームです。誤検知を排除し、修復作業を効率化するために、正確で検証済みの脆弱性データを提供することに焦点を当てています。

主要機能:

- 自動資産検出: 様々な環境でウェブアプリケーション、API、クラウド資産を継続的に検索します。

- Risk Prioritization: ツール全体でデータを集約し、独自の「プルーフベース」スキャンエンジンを使用してエクスプロイト可能な脆弱性を特定します。

長所:

- アセットディスカバリ

- 一般的なCI/CDプラットフォームをサポートします。

- AIを活用した修復

短所:

- エンタープライズ向けに特化

- 急な学習曲線

- ユーザーからは、複雑なアプリケーションに対して追加の設定が必要であるとの報告があります。

- WAFやIPS/IDSによるブロックを防ぐため、ホワイトリストへの登録が必要です。

- DAST中心であり、完全なカバレッジにはサードパーティのスキャナーが必要です。

理想的なユースケース:

複雑なシングルページアプリケーション (SPA) および動的なJavaScriptアプリケーションにおける脆弱性を発見するために、徹底的なDASTスキャンを優先するチーム。

価格:

カスタム価格

Gartner評価: 4.5/5.0

Invictiのレビュー:

10. Wiz

Wiz は、統合されたアプリケーションセキュリティポスチャ管理 (ASPM) プラットフォームを備えたクラウドネイティブセキュリティプラットフォームです。コード内のアプリケーション層のリスクを、ランタイムおよびクラウドインフラストラクチャへの潜在的な影響と接続する「セキュリティグラフ」を作成します。

主要機能:

- 自動修復: 実用的な修復ガイダンスと、CI/CDプラットフォームでのワンクリックプルリクエストを生成します。

- コンプライアンスサポート: 組み込みのコンプライアンスフレームワークに対して、コンプライアンス体制を評価します。

長所:

- セキュリティグラフ

- 攻撃パス分析

- クラウドディスカバリとインベントリ

短所:

- 主にクラウドに特化

- エンタープライズのみに適しています

- スケーリング時に料金が高くなる可能性があります。

- AppSecの完全なカバレッジには補完的なツールが必要となる場合があります

- Aikido Security のようなプラットフォームほど開発者中心ではありません。

理想的なユースケース:

パブリッククラウド(AWS、Azure、GCP)のみで運用し、すべての環境で即座にエージェントレスな可視性を必要とする企業

価格:

カスタム価格

Gartner評価: 4.7/5.0

Wizのレビュー:

「私たちはWizを使用しています。多くの機能があり、全体的に非常に感銘を受けていますが、主にセキュリティチームが使用しており、私は状況を監視しています…」 – Redditのプラットフォームエンジニア

「Wizは多くの分野で優れていますが、小規模なチームや組織にとっては価格が高めになることがあり、適切なチューニングなしでは膨大な量のデータとアラートに圧倒されることもあります。」 – G2レビュアー(エンジニアリング責任者)

11. Crowdstrike Falcon Cloud Security

CrowdStrike は、Falcon Cloud Security プラットフォームの一部として、統合されたアプリケーションセキュリティポスチャ管理 (ASPM) ソリューションを提供します。マルチクラウド環境全体で実行されているアプリケーション、API、マイクロサービスに対して、ディープなエージェントレスの可視性を提供することで機能します。

主要機能:

- CrowdStrike Falconプラットフォームとの統合: CrowdStrikeエコシステムとシームレスに統合します。

- AIによるリアルタイム脅威検知:AIと行動分析を使用して脅威を検知します。

- エージェントレスアプリケーションマッピング: クラウドで実行されているすべてのアプリケーション、マイクロサービス、API、および依存関係のリアルタイムマップを提供します。

長所:

- 強力な脅威インテリジェンス

- コードレベルのインサイト

短所:

- 主にエンタープライズ向け

- 学習曲線

- 誤検知

- ユーザーからは、カスタムのサードパーティツールとの統合に関する問題が報告されています。

理想的なユースケース:

EDR/XDRにCrowdStrikeをすでに使用しており、セキュリティツールを統合プラットフォームに集約したい組織

価格:

カスタム価格

Gartner評価:4.8/5.0

Crowdstrike Falcon Cloud Security レビュー:

12. AccuKnox

AccuKnox の ASPM ソリューションは、セキュリティテストツールとランタイムインサイトを組み合わせることで、コードからクラウドまでのアプリケーションリスクの統一されたコンテキストビューを提供します。主にeBPFを介したランタイムエンフォースメントに焦点を当てています。

主要機能:

- コードからランタイムへの相関: ビルドフェーズの検出結果とランタイムの挙動を分析し、実用的なインサイトを提供するとともに、脆弱性をソースコードまで追跡するのに役立ちます。

- 柔軟なデプロイオプション: SaaS、オンプレミス、エアギャップ環境でのデプロイをサポートします。

- AIを活用したリスク優先順位付け: AIを使用して、脆弱性、エクスプロイト可能性データ、ビジネスへの影響を相関させます。

長所:

- コンプライアンスサポート

- 柔軟なデプロイメント

- オープンソース基盤

短所:

- エンタープライズ向け

- 初期設定が複雑になる場合があります

- 急な学習曲線

- カスタマーサポートからの応答が遅いとユーザーから報告されています。

理想的なユースケース:

透明性の高いオープンソース基盤(CNCFプロジェクト)上に構築されたソリューションを好むセキュリティチーム。

価格:

カスタム価格

Gartner評価: 4.5/5.0

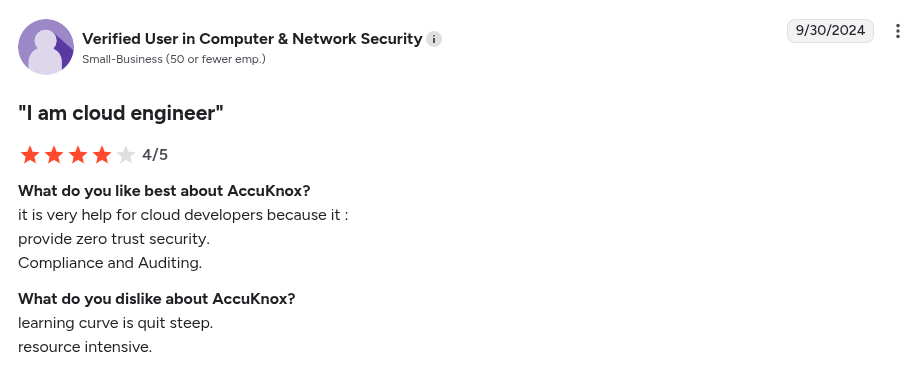

AccuKnox レビュー:

トップ12のASPMツールの比較

上記のツールの機能を比較するために、以下の表では、各ツールの機能と理想的なユースケースを比較しています。

ワークフローに合った適切なASPMツールの選択。

今日の環境でアプリケーションを開発することは困難を伴う場合がありますが、そのセキュリティ対策は必ずしもそうである必要はありません。適切なツールは、チームにエンドツーエンドの可視性、実用的なインサイト、そして既存のワークフローとのシームレスな統合を提供します。

Aikido Securityは、スタートアップ企業とエンタープライズの両方にこれらすべてを提供します。そのAI駆動の、開発者優先のASPMプラットフォームは、アプリケーションセキュリティの一元的なビューを提供し、コードとクラウド環境全体のリスクを関連付けながら、SAST、SCA、IaC、およびシークレットスキャナーによるアラート疲れを軽減します。

アプリケーション全体の完全な可視性を実現したいですか? 今すぐ無料トライアルを開始するか、Aikido Securityでデモを予約してください。

よくあるご質問

ASPMツールは既存のDevSecOpsワークフローとどのように統合されますか?

ASPMツールは、ソース管理システム、CI/CDパイプライン、課題追跡、およびコラボレーションプラットフォームと連携することで統合されます。これにより、SAST、DAST、SCA、およびIaCスキャンからのセキュリティ検出結果が開発者のワークフローに直接流れ込み、コンテキストスイッチングを最小限に抑えます。例えば、Aikido Securityは、PR内フィードバック、IDEプラグイン、およびGitHub、GitLab、Jira、Slackとのネイティブ統合を提供し、セキュリティを自然なDevOpsフローの一部とします。

DASTとASPMの違いは何ですか?

DAST(Dynamic Application Security Testing)は、実行中のアプリケーションを分析してセキュリティ脆弱性を発見し、主にランタイムの動作に焦点を当てます。一方、ASPMはより広範なビューを提供し、複数のスキャナー(SAST、DAST、SCA、IaC)からの結果を集約し、リスクを優先順位付けし、ソフトウェアライフサイクル全体でアプリケーションのセキュリティポスチャを継続的に監視します。Aikido Securityのようなツールは、これらのアプローチを統合し、DASTやその他のソースからの検出結果を、実用的な開発者フレンドリーな修正ワークフローに相関させます。

ASPMツールはエンタープライズセキュリティにとってなぜ重要なのでしょうか?

ASPMツールは、企業が脆弱性に対する一貫した可視性を維持し、ビジネスへの影響に基づいてリスクを優先順位付けし、大規模なアプリケーション全体でコンプライアンスポリシーを適用するのに役立ちます。AppSecエコシステムを統合することで、組織はアラート疲れを軽減し、修正効率を向上させることができます。例えば、Aikido Securityは、AI駆動のリスク優先順位付けと自動修正を活用し、開発者の生産性を向上させながらセキュリティポスチャを強化します。

ASPMソリューションのベンチマークとPOCはどのように行いますか?

ASPMソリューションのベンチマークには、統合の容易さ、スキャナーとクラウド資産のカバレッジ、AI駆動の優先順位付け、開発者エクスペリエンス、およびコンプライアンス機能の評価が含まれます。プルーフオブコンセプト(POC)では通常、実際のパイプライン、サンプルアプリケーション、および修正ワークフローをテストして有効性を検証します。Aikido Securityのようなソリューションは、POC向けの迅速なオンボーディング、PR内ガイダンス、および実用的なフィードバックを提供し、セキュリティへの影響と開発者の使いやすさの両方を評価しやすくします。

こちらもおすすめです: