自動ペンテストツールは数年前から存在していましたが、「自動」という名前に見合うものではなく、手動のペネトレーションテスト手法には及ばない単なるスキャナーでした。しかし、2026年にはAI対応のペンテストツールが登場し、ペネトレーションテストを継続的かつコンテキストアウェアにしています。

多くの企業は「自動ペネトレーションテスト」と「AIペネトレーションテスト」という用語を同義語として使用していますが、それは誤りです。より高度で効果的なアプローチはAIペネトレーションテストです。

実際、CISO、AppSecエンジニア、開発者の97%が、Aikidoの2026年セキュリティと開発におけるAIの現状レポートでAIペネトレーションテストを検討すると共有し、10人中9人がAIが最終的にペネトレーションテストの分野を支配すると信じていると述べました。

これは、AIペンテストプラットフォームが、従来の自動ペンテストやコンサルティングと比較して、テストコストを50%以上削減できるためでもあります。1回限りのテストのために企業に数千ドルを支払う代わりに、手動ペンテストを手配する煩わしさなしに、わずかな費用で年間を通してコンテキストアウェアなチェックを実行できます。

現代のDevSecOpsチームはこれらのツールをCI/CDパイプラインに統合し、コードが出荷されるたびに新しい脆弱性を検出します。数か月後ではなく。

この記事では、2026年に利用可能な主要な自動ペネトレーションテストツール(コード、ウェブ、ネットワークセキュリティをカバー)について説明し、その後、開発者、エンタープライズ、スタートアップ/中小企業、オープンソースファン、ウェブアプリセキュリティ、ネットワーク/インフラペンテストといった特定のユースケースに最適なものを分類します。

予算内でアプリを強化したいスタートアップのCTOであっても、セキュリティ検証を大規模に展開したいエンタープライズのCISOであっても、適切な自動ペンテストツールがあります。ニーズに合ったユースケースにスキップするか、全リストを読むために読み進めてください。

- 開発者向けの自動ペンテストツールベスト3: Aikido Attack · StackHawk

- エンタープライズ向けの自動ペンテストツールベスト3: Aikido Attack

- スタートアップおよび中小企業向けの自動ペンテストツールベスト4: Aikido Attack · Intruder.io

- オープンソースのペネトレーションテストツールベスト6: OWASP ZAP · Metasploit

- ウェブアプリケーションペネトレーションテストツールベスト6: OWASP ZAP · Acunetix

- ネットワーク/インフラストラクチャのペネトレーションテストに最適なツール3選: OpenVAS (Greenbone) · Metasploit

要約

Aikido SecurityのAttackは、自動化されたペンテストをDevSecOpsチームにとってプラグアンドプレイの体験に変えることで、第1位を獲得しています。

事前プログラムされたスキャンを実行する他の純粋な自動ペンテストツールとは異なり、Aikidoは、AIによって自動化された人間レベルのコンテキスト認識型ペンテストを提供し、コード、クラウド、ランタイム全体で継続的に実行されます。

AikidoのAIペンテストは、反復的なタスクを加速し、効率を向上させるだけでなく、人間では発見できないエクスプロイトを見つけ、特にISO27001のようなコンプライアンス基準に対して保証を提供します。これにより、エンジニアリングの時間とコストを大幅に削減します。

Aikidoは、機能スキャンから網羅的なスキャンまで、3つの固定プランを提供しています。

自動ペネトレーションテストとは何ですか?

従来、自動ペネトレーションテストは、スキャナーを使用して、人間のペンテスターが行うことの多くを模倣しようとします。従来のペンテストは手動(人間がネットワーク/アプリを調査する)であり、これまでの自動ツールは、事前に構築された一連のチェック機能を備えていました。しかし、これらには真のインテリジェンスと各アプリケーションへの適応性が欠けており、盲目的にインジェクション攻撃を試み、以前の動きに基づいて次の動きを適応させることはありませんでした。

自動ペネトレーションテスト vs AIペネトレーションテスト

これまで、ペンテストには、ペンテスターが手動でシステムへのハッキングを試みる人間によるテストと、自動ペンテストの2つのタイプしかありませんでした。自動ペンテストは有用であることもありますが、最終的には真のペンテストとは言えません。

ペンテストは、人間主導の敵対的シミュレーションであるべきです。それは以下の点を特徴とします:

- 複数の脆弱性を連鎖的に利用する

- ロジックの欠陥や設定ミスをエクスプロイトする

- 認可境界、ビジネスロジック、および実際の攻撃経路をテストする

- 発見事項に基づいてインテリジェントに適応する

私たちが知る自動ペネトレーションテストには「インテリジェンス」がないため、ペネトレーションテストの要件を満たすことはできません。

AIペンテスト、またはエージェント型AIペネトレーションテストは、手動ペネトレーションテストの真の代替手段であり、人間のペンテスターを置き換えることを可能にします。AIエージェントは、以前の試行と現在のコンテキストを解釈し、人間のペンテスターと同様に次のアクションを調整します。

エージェントは、既知の脆弱性、設定ミス、一般的な弱点を継続的にスキャンします。これは、コード、ウェブサイト、API、インフラストラクチャを24時間365日チェックする、疲れを知らない警備員がいるようなものだと考えてください。

一度限りの監査ではなく、自動ペンテストプラットフォームは、継続的な脆弱性スキャン、エクスプロイトシミュレーション、およびセキュリティ態勢チェックを実行します。これらは、攻撃対象領域(ドメイン、IP、クラウド資産など)を自動的にマッピングし、その後、SQLインジェクションの試行、脆弱なパスワードのエクスプロイト、ネットワークにおける権限昇格など、安全な攻撃を多数実行できます。目標は、実際の攻撃者が発見する前に脆弱性を特定することであり、人間のみのアプローチよりも迅速かつ頻繁にこれを行います。

重要なのは、最高のツールは単に問題を発見するだけでなく、修復ガイダンスやワンクリック修正も提供することです。これにより、セキュリティチームを悩ませがちな「脆弱性の発見」と「修正」の間のギャップを埋めます。AIペンテストは、熟練した人間のテスターの完全な代替となり、一般的な問題や回帰テストを自動で処理することで、セキュリティを大幅に強化します。

自動ペンテストツールが必要な理由

備考:このリストは主にAIペネトレーションテストツールに適用されます。これは自動ペンテストの範囲を超えています。

- 継続的に脆弱性を捕捉: 年に一度のスナップショットではなく、自動化ツールは、設定ミスのあるサーバーや新たに導入されたコードの欠陥など、新たな脆弱性が現れ次第発見します。これにより、問題が未検出のままになる期間が短縮され、侵害のリスクが低減されます。

- 時間とコストの削減: 自動ペンテストは、手動での作業と比較して高速です。コンサルタントの作業時間と侵害の減少は、大きなコスト削減につながります(ある調査では、従来の単一のペンテストよりも少ないコストで12倍多くのテストを実施)。

- 一貫性のある、コンテキストを認識した結果: 人間には調子の悪い日がありますが、AIにはありません。自律型ツールはコンテキストに基づいて堅牢なテストセットを実行し、何もスキップされないことを保証します。この一貫性は、PCI、ISO 27001、SOC2などの要件を満たす信頼性の高いプロセスがあるため、コンプライアンスを実証する際に役立ちます(実際、頻繁なテストは監査対応能力を向上させます)。

- 開発者フレンドリーな統合: 最新のペンテストプラットフォームは、開発ワークフロー(CI/CDパイプライン、課題追跡システム、Slackなど)と統合されます。これにより、開発者は数週間後のPDFレポートではなく、セキュリティバグについて即座にフィードバックを得ることができます。これは、単体テストの失敗とほぼ同じ感覚です。SDLCの早期に問題を検出することは、リリース直前の緊急対応を減らすことにつながります。

- 不足しているセキュリティ人材を補強(または不要に): 優秀なペンテスターは希少で高価です。自動化ツールを使用すると、より少ないチームでより多くのことを実行できます。既知のCVEや設定ミスなどの簡単な作業を処理するため、セキュリティエンジニアは複雑なリスクに集中できます。社内にペンテスターがいない場合、自動化ツールはオンコールで仮想セキュリティエキスパートとして機能します。

要するに、自動化されたペンテストツールには限界がありますが、AIペンテストツールは手動のペンテスターを完全に置き換えることを可能にします。

2026年における適切な自動ペンテストツールの選び方

適切な自動ペンテストプラットフォームの選択は、機能だけではありません。自動化が何を実行でき、何を実行できないのか、そしてそれがセキュリティ運用にどのように適合するかを理解することです。自動化は一貫性と速度を向上させますが、AI駆動型ツールの適応性とコンテキスト認識能力には劣ります。以下の点は、自動ペンテストツールで探すべきものと、AIが埋めることができるギャップを概説しています。

1. データレジデンシーと制御

多くの自動化ツールは、データホスティングの選択肢が限られた固定のリージョンで動作します。コンプライアンスおよびデータ保護要件を満たすために、リージョン選択またはオンプレミスホスティングを許可するツールを選択してください。

2. 攻撃パスインテリジェンス

自動スキャナーは通常、基本的な脆弱性チェックで停止します。脆弱性を連鎖させたり、以前の結果に基づいて調整したりすることはできません。AI駆動ツールは、実際の攻撃者の行動をシミュレートし、新しい発見に応じて適応できます。

3. デプロイとセットアップ

一部の自動化ツールは、複雑なインストールや手動での設定が必要です。手動での作業なしに、迅速にデプロイでき、簡単に統合でき、環境から学習するプラットフォームを探してください。

4. コンプライアンスマッピング

自動化はOWASP Top 10のような問題を検出できますが、それらをコンプライアンスフレームワークに結びつけることができない場合がよくあります。最適なツールは、ISO 27001、SOC 2、NISTなどの標準に結果を合わせて、監査を簡素化します。

5. リスクコンテキストと精度

従来の自動スキャンは、多くの誤検知を含む長いレポートを生成することがよくあります。AIプラットフォームは、各発見にコンテキストを適用し、関連性のない結果を除外します。例えば、Aikido Securityは90%以上の誤検知を除去します。

6. プラットフォームの成熟度と信頼性

すべての自動化ツールが同じように成熟しているわけではありません。意思決定を行う前に、ユーザー数、顧客からのフィードバック、および実証済みのユースケースを確認してください。

7. DevOps統合

古い自動化ツールは、手動でのスキャンアップロードを必要とすることがよくあります。開発中に継続的なカバレッジを確保するために、CI/CDパイプラインやコードリポジトリに直接接続できるプラットフォームを選択してください。

8. コストの予測可能性

スキャンごとの支払いモデルは、予測不可能なコストにつながる可能性があります。チームの規模と使用状況に合わせた、明確で一貫した価格設定のツールを選択してください。

9. 開発者とセキュリティチームの体験

一部の自動化ツールは、セキュリティ専門家向けにのみ構築されています。最適なソリューションは、シンプルなインターフェース、明確な修正ガイダンス、および開発者とセキュリティエンジニアの両方が効果的に使用できるワークフローを提供します。

2026年版自動ペネトレーションテストツール トップ5

(アルファベット順に記載。各ツールには独自の強みがあります。これらすべては、異なる重点分野と深さで、ある程度の脆弱性発見を自動化できます。)

まず、注目すべき5つのペンテストツールの簡単な比較と、それぞれが最もよく知られている点をご紹介します(備考:Veracode、Snyk、Checkmarx、Invictiなど、他の多くの企業はペネトレーションテストソリューションを提供していません)。

ここでは、各ツールの仕組み、主要機能、理想的なユースケースについて詳しく見ていきます。さらに、実際にツールを利用した開発者やセキュリティ専門家からのユーザー意見も交えてご紹介します。

1. Aikido Security – 自律型AIペンテスト

Aikido Securityは、従来の自動化ツールの限界を超える高度なAIペンテストプラットフォームです。ほとんどの自動スキャナーが静的チェックに依存するのに対し、AikidoはエージェントAIと攻撃者スタイルのシミュレーションを用いて動的なエクスプロイトテストを実行します。そのAttackモジュールは、コード、コンテナ、クラウド環境全体でシミュレートされた攻撃を実行し、孤立した脆弱性ではなく、実際の攻撃経路を特定します。

攻撃者が実際にどのように動作するかをシミュレートすることで、Aikidoはどの脆弱性が真にエクスプロイト可能で、どれがそうでないかを判断できます。これにより、誤検知が減り、より現実的なリスクの全体像が得られます。影響の少ない問題でいっぱいの長いレポートを作成する代わりに、Aikidoは最も重要な脆弱性を強調し、それらがどのように連鎖して実際の攻撃経路を露呈するかを示します。

Aikidoはまた、開発者が問題をより迅速に修正するための実用的な方法を提供します。明確な説明、プルリクエストやIDEでの直接的な修正提案、そしてAIを活用したAutofixによる即時修復が可能です。すべてのスキャンは、SOC 2やISO 27001などのコンプライアンスフレームワークにマッピングされた監査対応レポートに自動的に変換され、認証プロセスの時間とコストを削減します。

AIペネトレーションテストは、反復的なテストを処理し、精度を向上させ、新しい種類の問題を発見し、脆弱性管理を加速させることで、人間のペンテスターに取って代わります。これにより、あらゆる規模の組織にとってセキュリティとコンプライアンスが容易になります。

主な機能:

- 製品の成熟度: Aikido Securityは、コード、クラウド、ランタイムセキュリティ全体で50,000以上のお客様から信頼されています。

- エンドツーエンドの攻撃経路分析: 攻撃者の行動をシミュレートし、エクスプロイト可能性を検証し、実際の攻撃経路を優先順位付けし、再現可能なエクスプロイトの証拠を生成します。

- ノイズ削減: エクスプロイト不可能な問題を自動的にフィルタリングし、誤検知を排除して、検証済みのリスクのみを提供します。

- シームレスな統合: GitHub、GitLab、Bitbucket、その他の開発プラットフォームとネイティブに連携します。

- 開発者フレンドリーなUX: 開発チームとセキュリティチームが使いやすい明確なダッシュボードを提供します。

- OWASP Top 10カバレッジ: 脆弱性をOWASPおよびコンプライアンスフレームワークにマッピングし、カバー範囲を完全に可視化します。

- 迅速なデプロイ: Zenファイアウォールのセットアップを含め、1時間以内にデプロイして稼働させることができます。

- カスタムリージョンホスティング: お客様が選択したデータリージョン(EUまたは米国)でホストされ、コンプライアンスおよびデータレジデンシーの要件を満たします。

最適なのは:

要するに、迅速に安全を確保し、それを維持したいと考えるあらゆる組織やチームに最適です!

今すぐAIペンテストを実施するか、こちらからスコープ設定の打ち合わせを予約してください。

お客様の声:

- あるG2ユーザーは、「Aikidoはセットアップが非常に簡単で…素晴らしい直接的なカスタマーサポートでした!」と述べています。

- 別のレビュアーは、「Aikidoは開発者の日常業務に直接統合されます。新しい脆弱性を含むコードをコミットすると、数秒以内にプルリクエストでアラート(および修正提案)を受け取ることができます。」

セキュリティシアターを嫌い、実際の課題を発見し、その修正を支援するツールを求めているなら、Aikidoは最良の選択肢です。

2. Burp Suite Pro

Burp Suite Proは、ほとんどすべてのセキュリティテスターが知っていて愛用しているWebアプリケーションペンテストツールの元祖です。Burpは手動プロキシツールとして始まりましたが、Pro版ではアクティブな脆弱性スキャナーのような自動化機能が追加されています。

これは完全に「設定して放置」できるものではなく、通常、Burpは人間が操作しますが、一般的な脆弱性についてターゲットウェブサイトのスキャンを自動化することは可能です。適切なスキルを持つ人が使えば、Burpは非常に強力です。

- HTTPリクエストをリアルタイムで傍受・変更する、

- パラメータのファジング、

- 認証フローのシーケンス化、など。

あるG2レビュアーが述べたように、「Burp Suiteは、これほど奥深いツールでありながら、驚くほどユーザーフレンドリーです。初心者でも最小限のセットアップでトラフィックの傍受と分析を開始できます。」その洗練されたインターフェースと(BApp Storeを介した)膨大な拡張機能のエコシステムにより、多くのWebペンテスターにとって頼りになるツールとなっています。

主な機能:

- 傍受プロキシ: ブラウザとWebアプリケーションの間にBurpを配置し、すべてのリクエスト/レスポンスをキャプチャします。これにより、パラメータを改ざん(SQLi、XSSなどのテスト用)したり、リクエストをリプレイしたり、Webアプリケーションの内部動作をすべて確認したりできます。これはBurpの基盤です。

- アクティブスキャナーとパッシブスキャナー: Burp Proは、サイトをアクティブにクロールし、脆弱性をスキャンできます。XSS、SQLi、ファイルパストラバーサルなどの発見に優れています。パッシブスキャナーは、追加のペイロードを送信することなく、トラフィック内で検出された問題(セキュリティヘッダーの欠落など)を特定します。スキャンは、きめ細かな設定でカスタマイズできます。

- 拡張性: ほとんどあらゆるものに対応するプラグインがあります。CSRFトークンをチェックしたいですか?拡張機能があります。SQLインジェクションのファジングですか?豊富な拡張機能があります。BurpをJenkinsと統合してCIスキャンを実行しますか?はい、拡張機能/スクリプトを介して可能です。BurpのAPIとExtenderにより、パワーユーザーは無限に自動化および拡張できます。

- Collaboratorと巧妙な手法: Burpには、アウトオブバンドの問題(ブラインドXSSやSSRFなど)の検出に役立つCollaboratorという機能があります。これは、トリガーされた場合にBurpに「コールバック」するペイロードを生成し、巧妙な脆弱性を明らかにすることができます。

- Intruder、Repeater、Sequencer…: Burp内のこれらのツールを使用すると、ターゲットを絞った攻撃を実行できます。Intruderはブルートフォースファジング、Repeaterは手動での調整とリクエストの再送信、Sequencerはトークンのランダム性テストなどに使用されます。これらは部分的に自動化されていますが、人間のガイダンスが必要です。

最適なのは:

- セキュリティエンジニアおよび熟練したペンテスター (WebおよびAPIペンテストに特化しています)。

- Burp Proは、アプリケーションを手作業で深く調査する時間がある場合に真価を発揮します。継続的なスキャン(ダッシュボードでの組み込みスケジューリングや複数ターゲット管理なし)というよりは、人間のペンテスターの効率を高めることに重点を置いています。ハッカーの作業台と考えてください。多くのバグバウンティハンターにも利用されています。

お客様の声:

G2のあるセキュリティエンジニアは次のように述べています。「このツールの実装の容易さにより、ユーザーは迅速に使い始めることができます。…Webアプリケーションセキュリティテストのための驚くべき数の機能を備えています。」

価格:

- ライセンス費用は年間475ドルです。

- 年間平均8万5千ドルの費用がかかる専任のセキュリティエンジニアが必要です。

3. Nessus (Tenable)

Nessus by Tenableは、脆弱性スキャン分野のベテランであり、主にネットワークおよびインフラストラクチャのスキャンで知られています。Webアプリケーションのチェックも一部行いますが、Nessusはエクスプロイト的な意味での「ペンテスト」ツールではなく、むしろ強化された脆弱性スキャナーです。

ペンテスターは、ローカルおよびリモートの脆弱性の発見、デフォルト認証情報の確認、設定およびコンプライアンス監査の支援、WebアプリケーションスキャンにNessusを使用します。

Nessusには、既知のCVE、設定ミス、パッチの欠落などに対してシステムをチェックする膨大なプラグインライブラリ(10万以上)があります。Nessusは、サーバー、VM、ネットワークデバイス、データベース、さらにはクラウド設定もスキャンできます。

主な機能:

- 膨大な脆弱性データベース: Nessusは、OSの脆弱性、ソフトウェアのバグ、デフォルトパスワード、設定の欠陥などをカバーする最大級のライブラリを保有しています。あるレビューでは、「Nessusは、幅広いシステム、デバイス、アプリケーションをカバーする、脆弱性および構成チェックの最大級のライブラリを保有しています。」と強調されています。要するに、CVEや既知のエクスプロイトが存在する場合、Nessusにはそれに対応するプラグインがある可能性が高いです。この広範なカバレッジは、一般的なセキュリティ衛生に非常に役立ちます。

- 使いやすさ: その強力さにもかかわらず、Nessusは非常にユーザーフレンドリーです。数回のクリックでIP範囲をスキャンでき、レポートは脆弱性のタイトル、深刻度、修正手順が明確に示されています。長年の実績により、インターフェースは洗練され、ドキュメントも充実しています。最大16のIPをスキャンできる無料版(Nessus Essentials)もあり、小規模なセットアップや学習に最適です。

- Tenableエコシステム: Nessus Professionalはスタンドアロン製品ですが、TenableはTenable.io(クラウド管理スキャン)とTenable.sc(オンプレミス管理コンソール)も提供しています。これらにより、大企業はスキャンのスケジュール設定、ネットワーク外デバイス向けのエージェントベーススキャン、および結果のダッシュボードへの統合を行うことができます。Nessusは内部でスキャンエンジンとして機能します。Tenableのプラットフォームとの統合により、Nessusの検出結果とWebアプリケーションスキャン結果、コンテナスキャンなどを一元的に組み合わせることができます。

- コンプライアンスと設定監査: NessusはCVEだけでなく、標準(CISベンチマーク、STIGs)に対する設定の監査や、コンプライアンス設定のチェックも可能です。これは、企業のコンプライアンス要件にとって非常に役立ちます。例えば、すべてのWindowsサーバーが強化されたベースラインに準拠しているかを確認するためのスキャンを実行できます。

最適なのは:

- ネットワークとシステム全体にわたる広範な脆弱性カバレッジ。

- ペネトレーションテスターは、より手動で創造的なエクスプロイトを実行する前に、Nessusを使用して容易なターゲットを特定する場合があります。

まとめると:NessusはWebアプリケーションのOAuthロジックの欠陥を見つけることはできませんが、データベースサーバーに重要なパッチが適用されていないことや、TLS設定が弱いことは検出します。これは自動化されたセキュリティツールキットの主要なツールです。

お客様の声:

あるG2レビュアーは次のように要約しています。「Nessusで最も気に入っているのは、エクスプロイト/チェックの広範なデータベースと、インフラストラクチャをスキャンするためのワンストップショップであることです。」彼らは、他のスキャナーと同様に、いくつかの誤検知を避けるために調整が必要になる場合があると警告しましたが、全体的にNessusは信頼できる主力ツールと見なされています。

価格:

- ライセンスは、高度なサポートなしで年間4390ドルから利用可能です。

- 年間平均8万5千ドルの費用がかかる専任のセキュリティエンジニアが必要です。

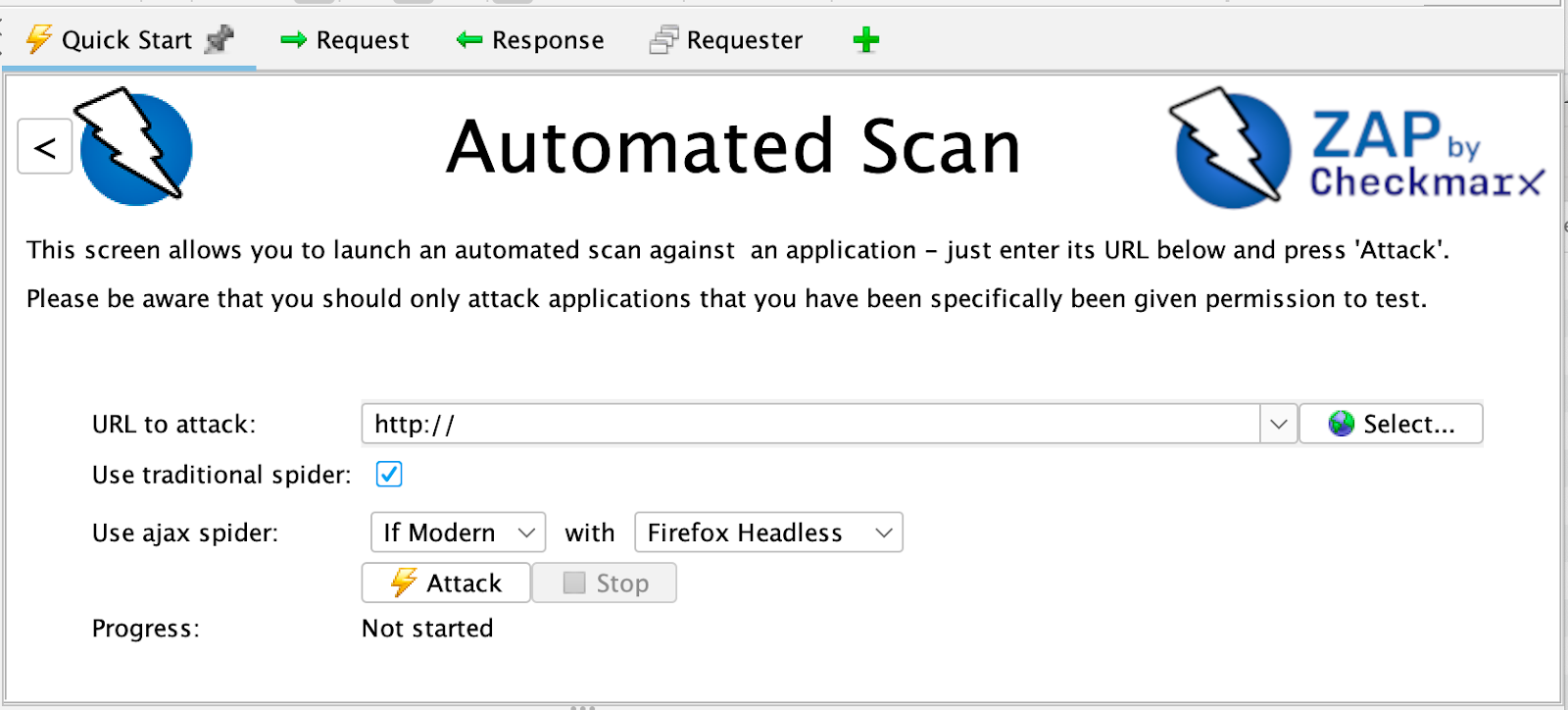

4. OWASP ZAP

OWASP ZAP (Zed Attack Proxy)は、Webアプリケーションテストに特化した無料のオープンソースペネトレーションテストツールです。「オープンソースのBurp Suite代替」とよく呼ばれ、それには十分な理由があります。ZAPはBurpのようにプロキシを傍受できますが、Webアプリケーションをスパイダー(クロール)して脆弱性を探索できる組み込みの自動スキャナーも備えています。OWASPの支持者によって維持されており、コミュニティ主導で100%無料(「Pro」版へのアップセルなし)であることを意味します。このため、自動Webテストを追加する必要がある予算に制約のある開発者やチームに非常に人気があります。

あるRedditユーザーは単に「ZAPは素晴らしい」と述べ、G2ではあるユーザーが「最高の無料Webアプリペネトレーションテストアプリ...非常に使いやすく、無料で利用できる」と評しました。

Burpのスキャナーほどの洗練さはないかもしれませんが、ZAPの自動化およびスクリプト機能は、0ドルという価格を考えると印象的です。

主な機能:

- 自動スキャナー&クローラー(スパイダー):ZAPは自動モードで機能し、ターゲットウェブサイト(ヘッドレスブラウザを使用したAJAXコンテンツも含む)をクロールし、一般的な問題をスキャンします。SQLインジェクション、XSS、安全でないクッキー、ヘッダーの欠落、オープンディレクトリなど、多数の項目をチェックします。これはUI経由またはヘッドレスでCIパイプラインで実行できます(ZAPはCI/CDでの使用を容易にするDockerイメージを提供しています)。

- パッシブスキャン: ZAPを介してトラフィックをプロキシすると、ZAPはすべての問題をパッシブに分析します(リクエストを変更することなく)。これにより、他のテストを実行している間に、アプリケーションエラー、バージョン開示などの問題をリアルタイムで特定できます。

- 拡張性とスクリプティング:ZAPにはアドオンマーケットプレイスがあり、機能拡張のためのスクリプティングをサポートしています。自動化したいカスタムテスト(例えば、ビジネス固有のチェック)がある場合、ZAPでスクリプトを作成できます。また、ZAPにはHTTP経由で制御できるAPIもあり、自動化に便利です。多くのユーザーがZAP API呼び出しをビルドパイプラインに統合し、スキャンを自動化しています。

- 最新のアプリケーションサポート:ZAPは最新のWebフレームワークに対応するよう進化しました。JavaScriptを実行できるAJAXスパイダー、隠しファイルを見つけるための強制ブラウジングツール、そしてスコープや認証などを定義できるコンテキストベースのスキャン機能を備えています。SPA(シングルページアプリケーション)やAPIを多用するバックエンドの場合、ZAPにOpenAPI/Swagger定義を供給することで、どのエンドポイントを攻撃すべきかを認識させることができます。

- コミュニティとドキュメント:オープンソースであるため、多くのコミュニティの支援があります。ZAPを最大限に活用するのに役立つ多数のガイド、コミュニティスクリプト、活発なフォーラムが存在します。また、ZAPはボランティアによって提供される新しい脆弱性チェックで頻繁に更新されます。

最適なのは:

- 開発者、QA担当者、および無料のウェブセキュリティチェックを必要とするすべての人。

- また、新しいペンテスターがより多くの投資をする前に経験を積むのにも最適です。

- オープンソース愛好家やカスタムテストをスクリプト化する必要がある場合、ZAPは完全な制御を提供します。ただし、ZAPは最適な結果を得るために(攻撃強度の調整、アンチCSRFトークンの処理など)多少の調整が必要となる場合があり、UXは有料ツールほど洗練されていません。要するに、OWASP ZAPは、資金の乏しいスタートアップ、学生、または大規模なセキュリティプログラムに統合する企業であっても、AppSec分野で必須のツールです。

お客様の声:

あるG2のレビュー担当者は、「ZAPにはより多くの自動スキャン機能があります…自動スキャンにはZAPの使用をお勧めします」と述べています。別のレビュー担当者は「スクリプトを使用してテスト要件に合わせてZAPをカスタマイズすることもできます」と指摘し、その柔軟性を強調しています。

価格:

- 無料かつオープンソース

- 本格的なペンテストを実行するには専門家が必要です。その費用は年間平均8万5千ドルです。

5. Pentera

Pentera(旧Pcysys)は、エンタープライズネットワークに特化した自動ペネトレーションテストプラットフォームです。Nessusのようなツールが脆弱性の発見を目的としているのに対し、Penteraはそれらを(安全に)エクスプロイトし、影響を証明することを目的としています。

Penteraは内部ネットワークのペンテストに焦点を当てています。ファイアウォールを突破し、ラテラルムーブメント、権限昇格、そして機密情報の取得を試みる攻撃者をシミュレートします。これは、熟練した内部ハッカーを自動化しているようなものです。Penteraはエージェントとネットワークスキャンを使用して脆弱性を特定し、その後、制御された方法で実際にエクスプロイトを試みます(システムに損害を与えることなく)。

あるユーザーはPenteraを「柔軟で強力な自動ペンテストツール」と評し、「すべてが自動化されており、スケジュール設定が可能…継続的に非常に簡単に使用できる」点を高く評価しています。

主な機能:

- 安全なエクスプロイトエンジン: Penteraは、既知のCVE、脆弱な認証情報、設定ミスなどに対するエクスプロイトを安全に実行しますが、システムをクラッシュさせることはありません。例えば、Windowsサーバーで権限昇格を試みるために、Metasploitモジュールとカスタムスクリプトを組み合わせて使用する場合があります。成功した場合、そのステップを達成済みとマークし、実際にマルウェアを植え付けたり損害を与えたりすることなく次のステップに進みます。これにより、損害なしに「攻撃者が何ができるか」を確認できるというメリットが得られます。

- 攻撃パスの可視化:Penteraは個々の脆弱性を報告するだけでなく、それらを連鎖させます。オープンなSMB共有から始まり、抽出されたクレデンシャルを使用し、古いOS上の特権昇格エクスプロイトを悪用し、最終的にドメイン管理者アクセスに至るような攻撃グラフが表示されます。このストーリーテリングは、リスクを実証するのに非常に優れています。多数の低深刻度な発見ではなく、どの組み合わせが重大な侵害シナリオにつながったかを確認できます。

- クレデンシャルとラテラルムーブメント:Penteraは、攻撃者がどのようにピボットできるかを示すことに優れています。マシンからクレデンシャルを収集しようと試み(LSASSダンプ、キャッシュされたクレデンシャルなど)、それらを使用して他の場所にログインします。一般的な攻撃者テクニック(パス・ザ・ハッシュ、トークン偽装など)を模倣します。ネットワークセグメンテーションの問題、脆弱な管理者パスワードなど、Penteraはそれらを発見し、さらに進むためにエクスプロイトします。

- レポートと統合:Penteraは、詳細な技術レポート(すべてのステップ、実行されたすべてのコマンド)とエグゼクティブサマリーを提供します。また、チケットシステムと統合し、修復のための課題をオープンします。コンプライアンスレポートやメトリクスについては、「レジリエンススコア」が時間とともに改善するかを追跡できます。多くの企業がPenteraの発見事項を、スキャナーの発見事項と並行して脆弱性管理ワークフローに統合しています。

最適なのは:

- 大規模な内部ネットワークとActive Directory環境を持つ中堅・大企業。

- Penteraは、すでに多くのセキュリティ制御を持つ組織において、それらの制御のギャップを見つけるための継続的なセキュリティ検証に最適です。

- クラウドアプリのみを実行しているスタートアップの場合、Penteraは過剰です。

要するに、Penteraは自動化された「レッドチーム」を組織内に導入し、悪意のあるアクターがどのようにエクスプロイトを組み合わせて大混乱を引き起こすかを示し、それらの穴を塞ぐ方法を継続的に教えてくれます。

お客様の声:

あるディレクターレベルのレビュー担当者は、Penteraが「使いやすく、企業ネットワークを保護するために必要な行動の優先順位付けと集中に役立つ」と書いています。

価格:

- Penteraの料金は公開されておらず、通常はリクエストに応じて提供されます。

- 業界の情報源によると、最低年間費用は約35,000ドルです。

これらが2025年に知っておくべきトップ5の自動ペンテストツールです。それぞれ異なるシナリオでその真価を発揮します。しかし、適切なツールを選ぶことは、特定のユースケースにも依存します。スタートアップの開発者は、Fortune 500企業のCISOとは異なるニーズを持っています。

次のセクションでは、ユースケースと理由に基づいて最適なツールを詳しく解説します。

開発者向けのベスト自動ペンテストツール3選

開発者は、ワークフローに適合し、作業を遅らせないセキュリティツールを求めています。開発者にとって最適な自動ペンテストツールは、シームレスに統合され(IDE、CIパイプラインなど)、迅速で実用的なフィードバックを、理想的には修正やコード例とともに提供するものです。

開発者は、扱いにくいセキュリティポータルに毎日ログインしたり、500ページものPDFレポートを読み込んだりすることはありません。彼らが必要とするのは、バックグラウンドで実行され、何が問題なのかを平易な言葉で伝える(あるいは自動的に修正する)ものです。

以下は、開発者向けのトップ3自動ペンテストツールです:

1. Aikido Security – シフトレフト・ペンテスト

Aikidoは、開発者向けに構築されているため(ほとんどのセキュリティツールとは異なり)、開発者に最適です。200ページにも及ぶペンテストレポートを突きつけるのではなく、Aikidoは発見から修正まで、開発者を常に情報共有の輪に入れます。

Aikido Attackからのすべての発見事項は、開発者がすでに作業している場所(IDE、PRコメント、またはCI/CDパイプライン)に、明確で実用的な修復ステップとともに配信されます。

開発者は、何が問題だったかだけでなく、その問題が実際の攻撃パスでどのようにエクスプロイトされる可能性があるかを確認し、AIを活用したAutoFixesやコードの提案を即座に適用して、リリース前にパッチを適用できます。

セキュリティチームは、必要なペンテストスタイルの可視性と監査対応レポートを引き続き入手でき、開発者は、日々のワークフローに実際に適合する継続的でコンテキストに応じたフィードバックを得られます。この共有フィードバックループにより、ペンテストは年1回の単発的な活動から、SDLCの生きた開発者フレンドリーな一部へと変わります。

2. OWASP ZAP

多くの開発者は、入門的なペネトレーションテストのためにCIパイプラインでZAPを使用しています。ZAPには、フルクロールなしでアプリケーション内の高リスクな問題の存在を迅速に報告するベースラインスキャンモードもあります(迅速なフィードバック!)。さらに、無料であるため、ライセンス数を気にすることなく、すべてのビルドエージェントで実行できます。スクリプト可能であるため、自動化を好む開発者は、特定のアプリケーションフローをテストするためのカスタムZAPスクリプトを作成できます。ZAPの学習曲線は中程度ですが、開発ツールに慣れている開発者ならすぐに習得できるでしょう。コミュニティサポートも豊富です。

3. StackHawk

StackHawkは、本質的にはZAPを基盤としていますが、開発者向けにパッケージ化されています(優れたUIと簡単な統合を備えています)。完全なペンテストツールではありませんが、CI/CDに統合されるSaaSであり、デプロイするたびにZAPベースのスキャンを実行し、開発者中心の結果(ドキュメントへのリンクなど)を提供します。「DevOpsのためのZAP」と考えてください。最小限の設定、モダンなダッシュボードを備え、発見事項を検証できるため、正当な問題についてのみ警告します。ZAPのアプローチが好きだが、もう少し洗練されたサポートを求めるなら、StackHawkは開発チームにとって強力な選択肢です。

エンタープライズ向け自動化ペンテストツールベスト3

企業は通常、規模に対応し、ガバナンス機能を提供し、より広範なセキュリティスタックと連携できるツールを必要とします。具体的には、ロールベースのアクセス制御、シングルサインオン、堅牢なAPI、そして技術チームと監査担当者の両方を満足させるレポート機能などが挙げられます。

企業はまた、オンプレミスとクラウド、レガシーシステムとモダンシステムが混在している傾向があるため、複数の環境をカバーするツールは高く評価されます。さらに、大規模な組織では専任のセキュリティ担当者がいることが多いため、高度な機能(カスタマイズ、微調整)を求めつつも、手作業の負荷を軽減するための自動化も重視されます。

エンタープライズ向け主要自動化ペンテストツール:

1. Aikido Attack – 人間レベルのペンテスト、AIによる自動化

自動化の目標は、人間の労力と時間を削減しながら、より多くのことを達成することです。他の自動テストツールがすべてを人間が操作する必要があるのに対し、Aikidoは際立っています!特に大規模なIT資産を持つ企業にとっては。

Aikidoは、コード、コンテナ、クラウド資産にわたる脆弱性を実際の攻撃グラフに接続するため、単なる孤立した発見ではなく、弱点がどのように連鎖して実際のエクスプロイトにつながるかを確認できます。

Aikido Attackが24時間365日継続的に稼働することで、コスト削減だけでも驚異的です。過去24ヶ月間で、数回のペンテストにどれだけの費用を費やしたかを考えてみてください。さらに、発見が遅れた重大な問題のコストも考慮してください。

企業は、最新技術からレガシー技術まで、さまざまな技術スタックを持つ傾向があります。Aikidoの開発者ツールおよびコンプライアンスツールとのネイティブ統合により、あらゆるCISOにとって当然の選択肢となります!

2. Pentera

多くの企業が、大規模な自動内部ペネトレーションテストにPenteraを選択しています。基本的に、毎週実行できる自動レッドチームです。Penteraは、大規模なWindowsドメイン環境、データセンター、複雑なネットワークで真価を発揮します。これらは大企業の主要な領域です。ロールベースのアクセスを提供するため、地域チームは自身のスコープ内でテストを実行でき、グローバルセキュリティは全体像を把握できます。Penteraが数百のシステムにわたる攻撃パスを実証する能力は、優先順位付けにおいて非常に価値があります(1万件の脆弱性で圧倒するのではなく、災害につながる5つのパスを示します)。

また、企業はPenteraを使用して、自社のコントロールを継続的に検証することがよくあります。例えば、高度なEDRやSIEMに投資している場合、Penteraはそれらが実際にリアルタイムで攻撃を検知し、阻止できるかをテストします。これはセキュリティプログラムのQAのようなものであり、エンタープライズ規模では必須となります。

3. Cymulate または SafeBreach

これらは、一部の企業が他のツールと併用または代替として使用する、Breach and Attack Simulation(BAS)プラットフォームです。これらは「マイクロ攻撃」を自動化し、特定の制御(メールフィッシングテストや、ペイロードがEDRをバイパスできるかどうかの確認など)をテストします。完全なペンテストではありませんが、セキュリティ体制を継続的に検証したいという企業のニーズに対応します。Aikidoに関心がある場合、これらのツールも企業のセキュリティプログラムにとって同様に関心がある可能性が高いため、ここで言及します。例えば、Cymulateは自動ランサムウェアシミュレーションを安全に実行し、SOCアラートが適切に発報されることを確認できます。

要約すると、企業は連携、規模、カバレッジを重視すべきです。上記のツールは大規模な環境で実績があります。これらは、「数千のアセットにわたって、現在最も脆弱な箇所はどこか、そして当社の防御策は実際に機能しているか?」という問いに答えるのに役立ちます。

スタートアップと中小企業向けの最適な自動ペンテストツール4選

スタートアップや中小企業は、限られた予算でセキュリティを確保する必要があります。通常、専任のセキュリティチームを持っていません(DevOpsエンジニアがセキュリティ担当を兼任している場合や、CTO自身が担当している場合もあります)。そのため、このグループにとって最適なツールは、手頃な価格(または無料)で、使いやすく、できればオールインワンまたはメンテナンスの手間がかからないものです。

中小企業は自動化の恩恵を受けます。なぜなら、人員を増やすことなくセキュリティスタッフを追加するようなものだからです。主な優先事項は、費用対効果、シンプルさ、そして最も重要な基盤をカバーすることです(あらゆる機能が必要なわけではなく、最大のリスクを軽減するものだけで十分な場合があります)。

スタートアップおよび中小企業向けの主要な自動化ペンテストツール:

1. Aikido Attack – 自動ペンテスト

Aikidoはスタートアップに非常に優しいツールです。いくつかのリポジトリとクラウドアカウントをカバーする無料プランを提供しており、これは小規模なスタートアップにとって十分な場合があります。有料プランも定額制で、中小企業の予算にとって手頃であり、予期せぬ追加費用も発生しません。

さらに重要なことに、Aikidoはペンテストの専門家がいなくても価値を得ることができます。ペンテストコンサルタントを雇う余裕がない小規模企業にとって、Aikidoは即座にセキュリティベースラインを提供します。

また、スタートアップは、Aikidoがコンプライアンス(例:SOC2への準備)を自動的に支援することを高く評価しています。これは、エンタープライズ顧客への販売において大きな障壁となる可能性があります。

2. OWASP ZAP & Hardened Images

中小企業はZAPをシンプルな方法で活用することがよくあります。ステージングサイトやCIに対してチェックとして実行します。無料であるため、コストは問題になりません。初期設定には誰かの手が必要ですが、基本的なセットアップに関する多くのガイドが存在します。

また、中小企業は強化されたベースラインツール(厳密にはペンテストツールではありませんが、関連性があります)を検討できます。例えば、CISベンチマーク(スクリプトまたはOpenSCAPのようなツールを介して)を使用してサーバーが安全に構成されていることを確認したり、IaC向けリンター(Terraform用のAikido IaCスキャナーなど)を実行したりすることです。これらは完全なペンテストツールではありませんが、ペンテスターがエクスプロイトする可能性のある設定ミスを自動的に検出します。Web向けにZAPを少し、ネットワーク向けにOpenVAS(オープンソースの脆弱性スキャナー)を組み合わせることで、ライセンス費用ゼロで広範なカバレッジを得ることができます。必要なのは時間投資だけです。

3. Intruder.io

自動ペンテストツールではありませんが、Intruderは中小企業向けに特化したクラウドベースの脆弱性スキャナーです。積極的な脆弱性スキャンにより、進化する攻撃対象領域を継続的に保護し、新たな脅威に迅速に対応できるようにします。インターネットに公開されている資産を監視し、新たな脆弱性を警告します(まるでセキュリティチームが監視しているかのようです)。無料ではありませんが、少数のターゲットに対する価格設定はかなり手頃です。毎週Nessusを実行する担当者がいない中小企業は、Intruderの「設定して忘れる」アプローチを好むかもしれません。Intruderは定期的にスキャンを実行し、明確なガイダンス付きのレポートをメールで送信します。また、検出結果に優先順位を付けるため、何から対処すべきかを把握できます。基本的に、脆弱性スキャン業務をアウトソースする形になります。

4. Metasploit Framework (挑戦的な方向け)

技術に精通したエンジニアを抱える一部の小規模企業は、実際にMetasploitを使用して独自のミニペンテストを実施する場合があります。無料(コミュニティ版)であり、一般的な脆弱性をテストするためのMetasploitモジュールの使用に関するチュートリアルが豊富にあります。他のツールよりも実践的であることは確かですが、熱心な運用エンジニアを擁するスタートアップにとっては、テスト環境で脆弱性をエクスプロイトすることで検証する優れた方法となり得ます。すべての中小企業がこの方法を選択するわけではありませんが、無料かつ強力であるため、注目に値します。

まとめると、中小企業は可能な限り無料および低コストのツールを活用し、絶えず監視する必要のない自動化に注力すべきです。Aikidoは、無料で(または安価に)仮想セキュリティチームメンバーとして機能し、多くの領域を自動的にカバーするため、ここで際立っています。

最適なオープンソースのペネトレーションテストツール6選

オープンソースに関して言えば、セキュリティコミュニティには数多くの強力な無料ツールが恵まれています(すでにいくつか言及しました)。オープンソースのペンテストツールは、予算を意識するチームや学習にも最適です。内部構造を確認できるためです。トレードオフは、多くの場合、UIの洗練度や利便性ですが、熟練した手にかかれば、これらのツールは商用オプションに匹敵します。

主要なオープンソースのペンテストツールと、それぞれの得意分野を以下に示します:

1. OWASP ZAP

ZAPについてはすでに賞賛してきましたが、改めて述べます。ZAPは最も人気のあるオープンソースのWebアプリペンテストツールです。活発にメンテナンスされており、熱心なコミュニティがあり、多くのDASTユースケースをカバーしています。探索的テストのためにGUIモードで実行することも、自動化のためにヘッドレスモードで実行することも可能です。無料であることを考えると、その機能セットは素晴らしいものです(スパイダリング、スキャン、ファジング、スクリプティングなど)。Webセキュリティに予算がない場合、ZAPが最初の選択肢となるでしょう。

2. Metasploit Framework

The Metasploit Frameworkは、膨大なエクスプロイトのデータベースとそれらを実行するためのフレームワークを提供するオープンソースプロジェクト(現在はRapid7が支援)です。これは基本的にハッカーのツールキットです。Metasploitを使用すると、オープンポートをスキャンし(Nmapが組み込まれています)、ターゲットシステムの既知の脆弱性に対してエクスプロイトを起動し、さらにMeterpreterシェル(ポストエクスプロイトツールを備えたインタラクティブシェル)にアクセスすることもできます。主にネットワーク/ホストのペンテストに使用されます。学習曲線は存在しますが、無数のリソースと役立つコミュニティがあります。Metasploitは、エクスプロイトの仕組みを学び、制御された環境で実際の攻撃を実行するための頼りになるツールです。そして、はい、無料です(Pro版は有料ですが、コミュニティフレームワークには必要なものがほとんどすべて含まれています)。

3. Nmap

定評のあるNmap(「Network Mapper」)は、あらゆるペンテスターにとって不可欠なツールです。オープンソースであり、主にネットワークスキャンと列挙に使用されます。Nmapは開いているポートとサービスを検出し、NSEスクリプトを使用して基本的な脆弱性検出を行い、一般的に攻撃対象領域をマッピングします。それ自体は「エクスプロイト」ツールではありませんが(NSEスクリプトで一部の攻撃を実行できるものの)、あらゆるペンテストの最初のステップです。つまり、何が存在するかを把握することです。Nmapはスクリプト可能で、必要に応じて静かに、あるいは積極的に実行できます。オープンソースの偵察とスキャンにおいては、比類のないツールです。

4. OpenVAS (Greenbone)

OpenVASはオープンソースの脆弱性スキャナーで、基本的にNessusが商用化される前の古いNessusのフォークです。現在はGreenboneによってコミュニティエディションとしてメンテナンスされています。OpenVASは、多数のチェック項目(ネットワーク脆弱性、一部のWeb脆弱性)ライブラリを持ち、NessusやQualysと非常によく似たレポートを生成できますが、ライセンス費用はかかりません。欠点は、セットアップがやや煩雑であること(通常、Greenbone VMまたはDockerを実行します)と、脆弱性フィードの更新が商用製品に比べて遅れる可能性があることです。しかし、ペンテスト中に役立つオープンソースツールを求めるなら、OpenVASが最適です。特に学術界やコンサルタントの間で人気があります。

5. Sqlmap

Webアプリケーションのペンテスターにとって、SqlmapはSQLインジェクションのエクスプロイトを自動化するための素晴らしいオープンソースツールです。URL(インジェクション可能と疑われるパラメータを含む)を指定すると、さまざまなSQLインジェクション技術を体系的に試行してデータを抽出します。可能であれば、データベースサーバー上でシェルを起動することもできます。Sqlmapは、手動で退屈なプロセスをボタン一つで実行できるハックに変えます。ニッチなツール(SQLiのみ)ですが、ペンテストやCTF競技で広く使用されているため、言及する価値があります。

6. Wireshark

オープンソースであり、特定の評価において非常に貴重なネットワークプロトコルアナライザー(スニファー)です。スキャンやエクスプロイトの意味での「ペンテストツール」ではありませんが、Wiresharkを使用すると、ネットワークトラフィックをキャプチャして検査できます。ペンテスターは、送信されている機密データ(プレーンテキストプロトコルでのパスワードなど)を見つけたり、複雑なプロトコルを分析したりするためにこれを使用します。ネットワークデータを扱うすべての人にとって最高のツールであり、無料です。

(このリストはさらに続きます。パスワードクラッキング用のHashcat、John the Ripper、ログインのブルートフォース攻撃用のHydra、ADグラフ分析用のBloodHoundなど。ペンテストのほぼすべての側面に対応するオープンソースツールが存在します。上記のものは、ほぼすべてのペンテスターが武器として持っている主要なツールにすぎません。)

予算のない小規模チーム向けに、実際にはオープンソースだけで強力なペンテストツールキットを構築できます。Kali Linuxはその代表例です。これは、これらのツール(上記で言及されたすべてを含む)が数百種類プリロードされたLinuxディストリビューションです。

多くのオープンソースツールは、コミュニティサポートと頻繁なアップデートも提供しています(Metasploitは常に新しいエクスプロイトを入手し、ZAPは新しいリリースアップデートを取得します)。主な投資は、それらを学習し設定するための時間です。しかし、その見返りは非常に大きく、セキュリティコミュニティの集合的な創意工夫を無料で活用できます。

オープンツールを比較したG2のレビュアーの一人は、“Zapは最高のWebアプリケーションセキュリティスキャナーの一つであり、自動スキャンにおいてはBurpSuiteよりも多くの機能があると思います。”

と述べています。

そして、エクスプロイトの側面では、MetasploitのG2レビューには、“カスタマイズ可能なエクスプロイトの広範なデータベースを含み…[そして]他のセキュリティツールと接続できる”と書かれています。

これらのコミュニティツールは高く評価されています。したがって、予算がゼロの場合や、オープンエコシステムを好む場合でも、上記のツールキットがあれば無防備になることはありません。

Webアプリケーションのペネトレーションテスト向けの最適なツール6選

Webアプリケーションはしばしば最優先のターゲットとなります(公開されており、重要なデータが豊富で、頻繁にバグが存在するためです)。Webアプリケーションのペンテストには、自動か手動かに関わらず、最新のアプリケーションを徹底的にクロールし、OWASP Top 10以降のテストを行い、セッション/認証を処理し、場合によってはビジネスロジックの洞察も提供できるツールが必要です。

Webアプリケーションのペンテストに特化した最適なツールをご紹介します。

1. Aikido Attack – 人間レベルのペンテスト、AIによる自動化

開発者の速度を落とすことなく、CI/CDにセキュリティを組み込みたい現代のソフトウェアチーム向けに構築されています。Aikido Attackは、どの脆弱性が実際に悪用され得るかを示すことで、ペンテストを非常にシームレスにします。ほとんどのWebアプリケーションは複数の可動部分で構成され、異なる技術スタックに基づいている可能性があるため、これは画期的なことです。

実世界のコンテキストに基づいた修正推奨事項により、修正の実装方法をGoogleで検索したり、ChatGPTに質問したりする時間を費やす必要がありません。

最大の特長は?

従来のツールとは異なり、スクリプティングやチューニングは不要で、セットアップは数分で完了します。クリーンなダッシュボードと開発者に優しい統合により、完全なカバレッジ(コード、コンテナ、インフラ、依存関係)が得られます。コンサルタントの待ち時間なしでペンテストを行いたい製品チームに最適です。

2. Burp Suite Pro

Burpのインターセプトプロキシとアクティブスキャナー(および拡張プラグイン)の組み合わせは、強力です。Burpは一般的な欠陥の発見に優れており、そのIntruder/Repeater機能は、自動化では対応できないカスタムテストを可能にします。ウェブアプリケーションの徹底的なペンテストを行う場合、Burp Proは主力ツールとなるでしょう。Burpですべてをキャプチャしながら手動でアプリケーションを操作し、スキャナーを使用して見つけやすい脆弱性を調査し、残りは手動で対応します。多くの作業が手動であるため、完全に自動化されたペンテストではありませんが、ウェブペンテスターに提供する効率性は比類のないものです。プロのペンテスターやセキュリティチームに最適です。

3. OWASP ZAP

自動化されたDASTソリューションとして、ZAPは優れています。自動化されたBurpスキャンで発見される多くの問題と同じものを見つけることができます。さらに、必要に応じて高度な処理を行うスクリプトを作成することも可能です。純粋なウェブアプリケーションのカバレッジを求める場合、ZAPの自動スキャンと手動検証を組み合わせることで、かなりの成果が得られます。予算の都合でBurpや他の有料スキャナーが利用できない場合、ZAPが頼りになります。予算が限られているチームや、セカンドオピニオンツールとして最適です。

4. Acunetix (Invicti)

商用ウェブ脆弱性スキャナーの中で、Acunetix (by Invicti)は何年もの間、トッププレイヤーであり続けています。広範な脆弱性データベースと、誤検知を減らすために脆弱性を確認する“proof of exploit”機能で知られています。URLを与えるだけで、SQLインジェクションやXSSからSSL関連の問題まで、あらゆるものをディープクロール(SPA、APIを含む)してテストします。

Acunetixは、専任のセキュリティチームやコンサルタントを主な対象としています(通常、SMBには高価です)。しかし、その効果的で比較的ユーザーフレンドリーな点で高く評価されています。定期的にスキャンする必要があるウェブアプリケーションのポートフォリオが広範囲にわたる場合、Acunetixやその上位製品であるInvictiのようなツールは、膨大な手動作業を削減できます。また、CI/CDとの連携や、開発者向けのレポート機能も備えています。堅牢なウェブスキャンを必要とする中規模から大規模な組織に最適です。

5. Astra Pentest (PTaaS)

Astraは、Pentest as a Serviceを提供する新しいソリューションです。自動スキャンと専門家による手動検証を組み合わせています。そのため、クラウドプラットフォームを介して自動スキャンを実行し、その後、Astraのチームが追加のテストと検証を行います。ここで言及する理由は、ウェブアプリケーションにおいて、このハイブリッドアプローチが高品質な結果をもたらす可能性があるためです。社内にペンテスターを置く必要なく、自動化のスピードと人間の創造性を両立できます。徹底的なペンテストを予算内で、またはサブスクリプションモデルで実施したい企業にとって、Astraのプラットフォームは魅力的な選択肢です。ここで紹介する他のツールよりもDIY要素は少なく、サービスとしての側面が強いですが、網羅性のために言及する価値があります。手間を最小限に抑え、半自動化されたアウトソースのペンテストを求める方に最適です。

6. ブラウザベースのDevTools & ファザー

少し異例なリストアップですが、現代のウェブペンテストでは、ブラウザのDevTools(JSやストレージの検査など)や、コンテンツ発見のためのffufやdirsearchのような小型ファザーも使用されます。製品としての「ペンテストツール」ではありませんが、これらはウェブハッキングにとって不可欠です。例えば、DevToolsを使用して隠されたエンドポイントを見つけたり、アプリケーションの動作を理解したり、ファザーを使用してディレクトリやパラメータをブルートフォースしたりします。これらは、上記の主要ツールと連携してウェブテストを行うためのツールキットの一部です。

要約すると、ここでのカテゴリは動的アプリケーションセキュリティテスト(DAST)であり、上記はDASTのトップツールです。しかし、動的テストは自動化されたペネトレーションテストではないことを忘れないでください。

BurpとZAPはインタラクティブで自動化可能であり、Acunetix/Invictiは、より「設定したらあとは任せる」タイプのエンタープライズ向けスキャナーです。Astraは自動化と手動を組み合わせたプラットフォームです。お客様のニーズ(手動テスト、自動カバレッジ、またはその両方の組み合わせ)に応じて、適切なツールを選択してください。

ネットワーク/インフラペネトレーションテストに最適な3つのツール

ネットワークとインフラストラクチャ(サーバー、ワークステーション、Active Directory、ルーター、IoTなど)に関しては、ウェブアプリケーションのペンテストとはアプローチが異なります。ここでは、オープンポート、パッチ未適用サービス、脆弱な認証情報、ネットワークセグメンテーションなどが重要になります。ここで最適なツールは、ネットワークのマッピング、ネットワークサービスにおける脆弱性の発見、そして時にはそれらをエクスプロイトしてリスクを検証するのに役立ちます。

ネットワーク/インフラペンテスト向けのトップペネトレーションテストツール:

1. Nessus / OpenVAS

前述の通り、Nessusはインフラストラクチャ向けのトップ脆弱性スキャナーです。古いSMBサービス、誤設定されたSNMP、スイッチのデフォルト認証情報などを見つけます。Tenable Nessusは商用(小規模向けの無料オプションあり)であり、OpenVASはオープンソースの代替品です。どちらもネットワーク脆弱性の広範なスキャンに非常に価値があります。ペンテスターは、内部エンゲージメントの開始時にNessusを実行し、数百のシステムにわたる見つけやすい脆弱性を迅速に特定することができます。継続的な内部利用において、これらのスキャナーは脆弱性管理の基盤となります。多数のホストにわたる脆弱性発見に最適です。

2. Metasploit Framework

スキャン後、発見された脆弱性を実際にエクスプロイトするためにMetasploitが活躍します。Metasploitには数千ものエクスプロイトモジュールがあります。そのため、Nessusが「ホストXはMS17-010(EternalBlue)に対して脆弱である」と報告した場合、ペンテスターはEternalBlue用のMetasploitモジュールをロードし、ホストX上でシェルを取得しようと試みることができます。Metasploitには、侵害されたホストから情報(パスワードハッシュ、システム情報)を収集するためのpost-exploitationツールや、他のマシンを攻撃するためにピボットするツール(侵害されたホストをジャンプボックスとして使用)も含まれています。これはインフラペンテストにとって非常に重要であり、ネットワーク内を移動することがすべてです。Metasploitは無料であるため、このツールキットにおいて必須の選択肢です。ネットワークにおけるエクスプロイトとピボットに最適です。

3. Impacket

ネットワークプロトコル(特にWindows/AD環境)を操作するためのPythonクラス/スクリプトのコレクションです。Impacketには、psexec.py(認証情報があればリモートのWindowsホストでコマンドを実行)、secretsdump.py(Windowsマシンからパスワードハッシュをダンプ)など、多くの優れたツールが含まれています。ペンテスターは、足がかりを得た後、これらのツールを頻繁に使用します。これらは攻撃者が行う一般的なアクションを実行する自動化されたスクリプトです。Windowsネットワークにおけるエクスプロイト後の自動化に最適です。

要するに、ネットワークペンテストはかつて多くのツールを使いこなす必要がありましたが、今日ではAIによって自動化された人間レベルのペンテストであるAikido Attackにより、年間数千ドルのコスト削減とともに、数え切れないほどのエンジニアリング時間を節約できます。

そして、その多くは無料であり、これは嬉しい点です。

まとめ

2026年において、自動化されたペネトレーションテストツールは、より良いサイバーセキュリティのための戦いにおいて不可欠な味方となっています。初期段階のスタートアップ開発者であろうと、エンタープライズのセキュリティ責任者であろうと、時間を節約し、防御を強化し、システムを継続的に弱点がないか調査するツール(またはツール群)が存在します。

年に一度のペンテストと「残りの期間は何も問題がないことを願う」という時代は終わりを告げつつあります。セキュリティの格言にあるように、「攻撃者に先んじて自らをハックせよ」です。Aikido AttackのようなAI自動化ペンテストツールは、まさにそれを大規模かつ高速に実行することを可能にします。

しかし、明確にしておきましょう。AIは万能薬ではありません。AIペネトレーションテストは人間を置き換えるものではありません。人間の専門家は依然として重要であり、特に思考する機械では再現できない「もしも?」というエッジケースにおいては不可欠です。

ペンテストツールを評価する際、ペンテストはオンデマンドで継続的、かつ開発者フレンドリーであるべきであることを忘れないでください。そのため、Aikido Attackが最適な選択肢となります。今すぐ早期アクセスを取得できます。

こちらもおすすめです:

- 主要なDynamic Application Security Testing (DAST) ツール – まずDASTから始め、さらなる自動化を進めましょう。

- 主要なAPIスキャナー – ペンテスト中にAPIを見落とさないでください。

- 主要なDevSecOpsツール – SDLC全体でセキュリティテストを自動化しましょう。