AWSエコシステムをナビゲートすることは複雑な作業です。その柔軟性と強力な機能は大きな利点である一方で、クラウド環境のセキュリティ確保は大きな課題となります。そして、その課題は増大し続けています。

チームはこれまで以上に迅速にリリースを行っています。インフラストラクチャは常に変化しています。新しいチームメンバーのオンボーディングも頻繁に行われています。では、攻撃者にとってはどうでしょうか? 設定ミスのあるバケットが1つ、または過度に権限が付与されたIAMロールが1つあるだけで、重大な被害をもたらす可能性があります。

IBMの2025年データ侵害コストレポートによると、データ侵害の平均コストは約444万米ドルです。データ侵害の82%がクラウドに保存されたデータに関連しているため、イノベーションを妨げることなくAWS資産を保護するためには、適切なセキュリティツールが不可欠です。

このガイドでは、2026年版の主要なAWSセキュリティツールを比較します。各ツールの強み、弱み、理想的なユースケースを詳しく解説し、チームに最適なソリューションを見つけるお手伝いをします。

要約

Aikido Securityは、「自動操縦によるシフトレフト」アプローチにより、当社の最高の推奨を獲得している頼りになるAWSセキュリティツールです。コードからクラウドまでSDLC全体をカバーし、保護(自動化されたアプリケーション保護、脅威検出と対応)と攻撃(オンデマンドで攻撃対象領域全体を検出、エクスプロイト、検証)の両面から、AWS上のリソースの安全性を確保します。

最も話題になっているネイティブAWSセキュリティツールであるAWS Security Hubと比較して、Aikido Securityはレポート作成にとどまらず、AIを活用した自動修正でアクションを可能にします。

AikidoとAWS Security Hubの比較

AWSセキュリティとは何ですか?

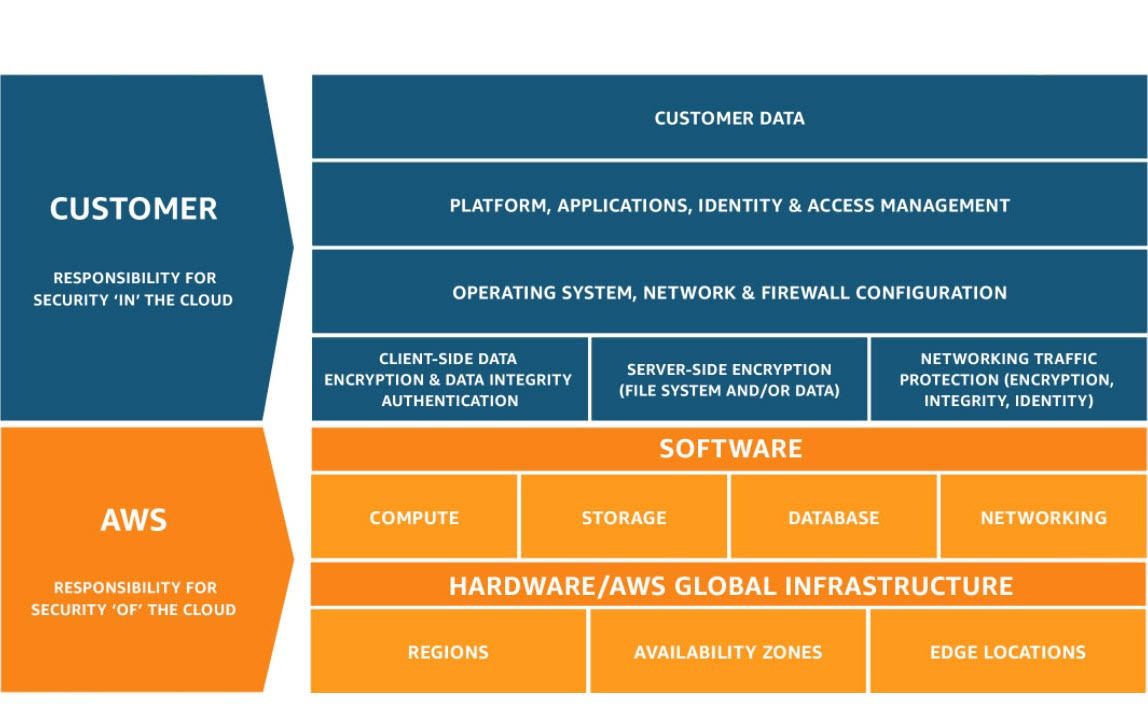

AWSセキュリティとは、Amazon Web Services内でアプリケーション、データ、ID、インフラストラクチャを安全に保つために行うすべてのことです。そして、まず理解すべきことは、AWSが環境のセキュリティをすべて担ってくれるわけではないということです。

AWSは責任共有モデルに基づいて運用されており、その責任共有モデルは画一的なものではありません。利用するサービスの種類によって異なります。

主にIaaS(EC2、EBS、セルフマネージドKubernetes、カスタムネットワーク)を実行している場合、以下の重要な部分はお客様の責任となります。

- OSパッチ適用

- ネットワークルール

- Identity and Access Management (IAM) の衛生管理

- ランタイムセキュリティ

- データ保護

- エンドツーエンドの設定ミス

基本的にハードウェアをレンタルし、その上のすべてを保護することになります。

しかし、FaaS(Lambda、DynamoDB、API Gateway、マネージドイベント駆動型サービス)上に構築している創業6ヶ月のAIスタートアップであれば、責任は変わります。AWSがサーバー、ランタイム、スケーリング、そしてインフラ層のほとんどを処理します。主なリスクはスタックの上位に移動します。

- Identity and Access Management (IAM)

- データ漏洩

- 機密事項

- 設定ミスのある権限

- 過度に許可されたAPI

- 安全でない統合

同じクラウドでも、責任範囲は全く異なります。

だからこそ、「AWSセキュリティ」は単一のチェックリストではありません。それは、AWS環境を理解し、それを保護するための適切なツールを選択する継続的なプロセスです。

AWSセキュリティツールの必要性

95%もの組織がクラウドプロバイダーを利用しており、その約3分の1がAWSを使用しています。しかし、問題は「AWS内で実際にどれほど安全だと感じていますか?」ということです。

AWSとのこれまでの道のり、最初の数週間、そして今日に至るまでを考えてみてください。攻撃者よりも早く、設定ミスのS3バケットを発見できると自信を持って言えますか?

あるいは、環境内に潜む過剰な権限を持つIAMロールを発見しますか?

あるいは、漏洩したアクセスキーが悪用される前に検出しますか?

ほとんどのチームはできません。それは彼らが不注意であったり経験不足であるからではなく、AWSが巨大で変化が速く、何百もの異なる方法で簡単に誤設定される可能性があるためです。

確かに、AWSはGuardDuty、Amazon Inspector、Amazon Macie、AWS Security Hubなどのネイティブセキュリティツールを提供していますが、ご経験の通り、これらは修復よりも検出に重点を置いています。さらに重要なことに、クラウド以外のソフトウェア開発ライフサイクル(SDLC)の他の側面に関するコンテキストを持っていません。

今日の状況では、コードからクラウドまでSDLC全体をカバーするAWSセキュリティツールが必要です。

主要なAWSセキュリティツールの評価方法

公平なレビューを提供するために、現代の開発チームとセキュリティチームにとって重要な基準に基づいて、各ツールを評価しました。

- 網羅性: このツールは、コード、クラウド、およびコンテナなど、さまざまなセキュリティドメインにわたって広範なカバレッジを提供しますか?

- 統合の容易さ: 既存のCI/CDパイプラインや開発者のワークフローにどの程度うまく適合しますか?

- 開発者フレンドリー: 開発者は利用できますか?それとも「DevOps」、「SRE」、「CISO/CTO」のみに限定されていますか?「通常の」開発者は通常、AWSへのアクセス権を持っていません。これは、セキュリティ上の欠陥がSDLCの後期に持ち越され、修正により多くの時間とリソースがかかることを意味します。

- マルチクラウド/ハイブリッドクラウド対応:約80%の企業が複数のクラウドプロバイダーを利用しています。AWSセキュリティツールは、複数のツールを使い分ける手間を省き、統合された可視性を確保するために、他のプロバイダーとの連携をサポートする必要があります。

- 精度: 誤検知を最小限に抑えながら、実際の脅威を特定する上で、ツールはどれほど効果的ですか?

- 実行可能性: 修復のための明確で実行可能なガイダンスを提供しますか?

- 価格設定と拡張性:価格モデルは透明性がありますか?また、そのツールはビジネスの成長に合わせてスケールできますか?

最高のAWSセキュリティツール8選

AWS環境を保護するのに役立つ主要なツールの概要です。x

1. Aikido Security

Aikido Securityは、AWSクラウド向けの開発者ファーストセキュリティプラットフォームです。他のAWSセキュリティツールとAikidoを区別する点は、クラウドを保護するために必要なすべてを提供する点にあります。

ここで、「Aikido Securityはどのようにこれを実現するのか?」と疑問に思われるかもしれません。

Aikido Securityは、クラウドセキュリティのためのワン・スイートのクラウドプラットフォームとクラス最高のツールを提供します。

- Cloud Security Posture Management (CSPM)、

- コンテナおよびK8sスキャン、

- VMスキャン、

- IaCスキャン、

- AWS Outpostsを使用している場合のオンプレミススキャン。

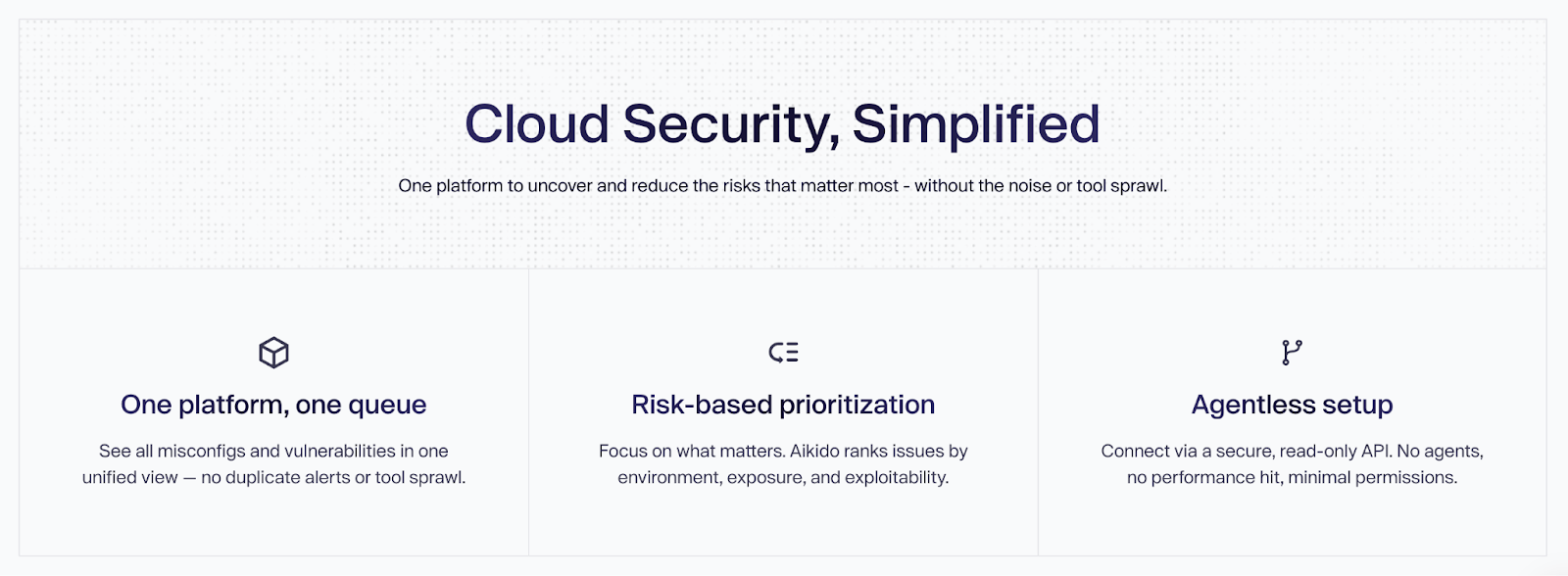

すべてが連携して、ノイズや追加のセキュリティツールを必要とせずに、最も重要なリスクを発見し、削減します。

例えば、IaCスキャナーはAWS CloudFormation、Terraform、Helmをスキャンできるため、インフラストラクチャをどのように設計しても、常に設定ミスを検出できます。

AWSアセットに関するアラートは無数にあります。Aikidoは、それらに圧倒されることなく、グラフベースの相関関係を利用してコード、コンテナ、AWSリソース全体にわたる実際の攻撃経路を特定し、ノイズを削減しながら悪用可能なリスクを露呈します。

主な機能

- 最高峰のクラウドスキャナー: Aikido はクラウド環境のあらゆる部分に対応する最高峰のスキャナーを提供し、他のスキャナーと比較してもAikido はより優れた到達可能性分析と自動修復機能を発揮しています。

- 統合されたマルチクラウド可視性: さまざまなクラウドにわたるすべてのワークロード、設定ミス、および露出を1つのプラットフォームで確認できます。死角や追加のツールは不要です。

- セキュリティチームとエンジニアリングチーム向けに構築: Aikido Securityがあれば、誰もが満足します。セキュリティチームは必要な可視性とガバナンスを得られます。エンジニアリングチームは明確で実用的なインサイトを得られます。両チームは連携して、デリバリーを遅らせることなくリスクを解決します。

- 真のリスク優先順位付け: Aikido Securityがリスクを発見した場合、単に通知するだけではありません。すべてのリスクが同等ではないため、Aikidoは到達可能で露出している脆弱性を優先し、アラート疲れの解消に役立ちます。

- エージェントレスVMスキャン: データが保存されたりエクスプロイトされたりしないことを保証しつつ、エージェントなしでEC2インスタンスの脆弱性をスキャンします。

- 接続された「コードからクラウド」へのカバレッジ: Aikido Securityは、コード、クラウド、およびランタイムを1つのシームレスなワークフローで連携させます。(AWS IaCスキャンおよびランタイム保護)のモジュールから開始し、拡張するにつれてAPIセキュリティなどの他のモジュールを使用して、より深いコンテキストを得ることができます。

- AIパワード自動修正: プルリクエスト内で直接修正提案を生成し、アプリケーションを保護するために必要な時間と労力を大幅に削減します。

- 開発者に優しい統合: 100以上の統合が付属しており、エンジニアリングチームは通常のワークフローのバックグラウンドでセキュリティチェックを実行できます。余分な手順や「x AWSダッシュボードにログインする」といった無駄な作業は一切ありません。

- 透明性の高い料金体系: ユーザーごとの料金なしで予測可能な定額コストを提供し、あらゆる規模のチームに適しています。

Ideal Use Cases:

Aikidoは、包括的なセキュリティプラットフォームを必要とするスタートアップ、スケールアップ、および大企業に適しています。動きの速い開発チームと、広範な可視性と実用的なインサイトを必要とするセキュリティリーダーの両方に貢献します。

長所:

- すべてのクラウド資産にわたるシングルペインオブグラスビューを実現するマルチクラウドサポート

- エージェントレスで迅速かつ簡単なセットアップで、多くの場合数分で完了します。

- スマートなトリアージにより、ノイズとアラート疲れを軽減します。

- 複数のセキュリティレイヤーを単一のツールに統合します。

- 修正結果をSOC2やISOなどのコンプライアンス基準にマッピングします。

- コア機能向けの充実した永久無料ティアが含まれます。

価格:

無制限のリポジトリとユーザーで永久無料のコアティアが利用可能です。高度な機能は、10ユーザーで月額300ドルから定額料金で提供されます。

推奨事項:

Aikido Securityは、開発者エクスペリエンス、包括的なカバレッジ、効果的なリスク軽減において優れたパフォーマンスを発揮し、AWSセキュリティの強力な総合的な選択肢です。

Aikido Security レビュー:

Aikido Security は、Gartner で4.9/5.0、Capterraで4.7/5の評価を得ています。以下は、AWS Marketplaceでの AWS ユーザーの声です。

2. Amazon GuardDuty

Amazon GuardDutyは、悪意のあるアクティビティと不正な動作を継続的に監視するネイティブなAWS脅威検出サービスです。VPC Flow Logs、CloudTrail logs、DNSログなどの様々なAWSデータソースを機械学習を用いて分析し、潜在的な脅威を特定します。

主要機能:

- ネイティブAWS連携: AWSサービスとして、シームレスな統合を提供し、組織全体で簡単に有効化できます。その保護機能には以下が含まれます。

- コンピューティング保護: EC2、EKS、Lambdaの保護に焦点を当てています。

- ストレージ保護: s3およびAWS Backupの保護のみをサポートしています。

- データベース保護: AWS RDS DBに特化しています

- インテリジェントな脅威検出: 機械学習と統合された脅威インテリジェンスを使用して、侵害されたEC2インスタンスや不正アクセスなどの異常なアクティビティを特定します。

- 幅広いログ分析:エージェントを必要とせずに主要なAWSデータソースを監視し、最小限のパフォーマンス影響で広範な可視性を提供します。

- 自動応答: AWS Lambdaのようなサービスと統合し、自動修復ワークフローをトリガーします。

Ideal Use Cases:

GuardDutyは、AWSを利用するあらゆる組織にとって脅威検出の基盤となるレイヤーです。「設定したらあとはお任せ」のモニタリングソリューションを必要とするセキュリティチームにとって特に有用です。

長所:

- 非常に簡単に有効化および管理できます。

- 提供する価値に対して費用対効果が高い。

- 一般的なAWS固有の脅威の検出に非常に効果的です。

短所:

- これは検出ツールであり、予防または修復ツールではありません。その検出結果に基づいて動作するように、他のサービスを設定する必要があります。

- デプロイ前の脆弱性ではなく、ランタイムの脅威に焦点を当てています。

価格設定:

分析されたログとデータの量に基づいた従量課金制です。30日間の無料トライアルが利用可能です。

Amazon GuardDutyのレビュー:

Amazon GuardDutyの機能に関するさらなる洞察を得るために、SourceForgeとPeerSpotでさらに多くのフィードバックと評価を確認できます。

3. Wiz

Wizは、フルスタックの可視性を提供するエージェントレスなクラウドセキュリティアプローチを提供します。クラウド環境全体のセキュリティ検出結果を接続してグラフベースのリスクビューを作成し、チームが最も重要な問題を優先順位付けするのに役立ちます。

主要機能:

- エージェントレススキャン: エージェントをデプロイすることなくクラウドスタック全体をスキャンし、迅速なデプロイと広範なカバレッジを可能にします。

- Security Graph: 異なるレイヤー(クラウド、ネットワーク、ワークロード)間のリスクを相関させ、危険な組み合わせと攻撃パスを特定します。

- 網羅的なカバレッジ: CSPM、CWPP、脆弱性管理、およびIaCスキャンを単一プラットフォームで提供します。

Ideal Use Cases:

Wizは、ディープな可視性とコンテキストを考慮したリスク優先順位付けが必要な、複雑なクラウド環境を持つ大企業に最適です。

長所:

- 高速なエージェントレスデプロイメントモデル。

- セキュリティグラフはリスクに関する深い洞察を提供します。

- 統合プラットフォームはツール管理を簡素化します。

短所:

- Wizには、ネイティブIDEプラグイン、モダンなユーザーインターフェース、実用的な修正、開発者に優しいUXが不足しています。

- 料金体系は複雑になる可能性があり、小規模組織にとっては高額になる場合があります。

- 専任のセキュリティチームがなければ、膨大なデータ量と誤検知に圧倒される可能性があります。

- Wizは完全な静的コード解析を提供せず、そのSCAはランタイム検出のみを提供するため、コードレベルのセキュリティが限定的です。

価格設定:

クラウド環境の規模と複雑さに基づいた、商用で不透明なカスタム価格設定。

Wiz レビュー:

Wizに関するその他のレビューはこちらでご覧いただけます。

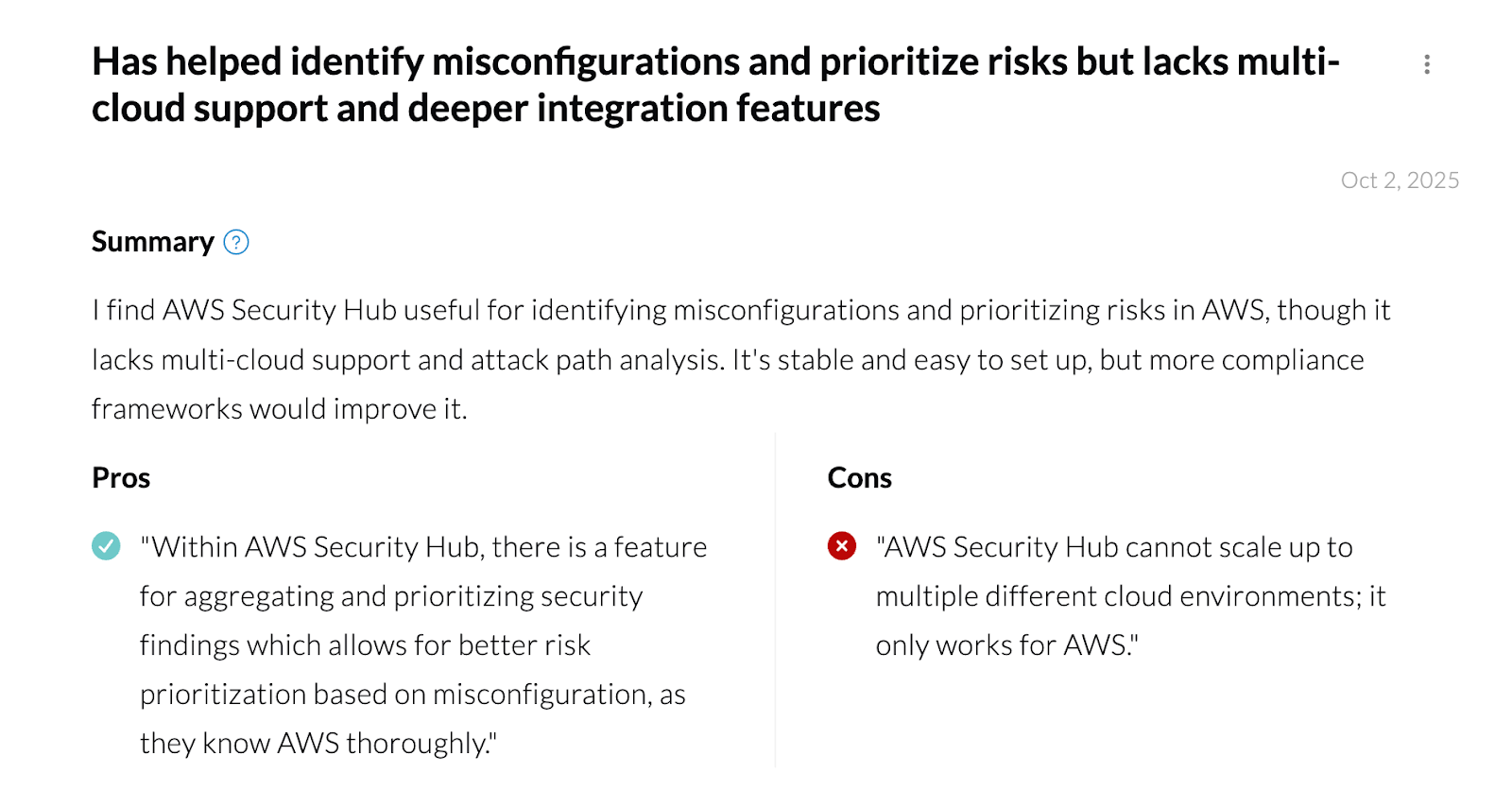

4. AWS Security Hub

AWS Security Hubは、AWSの統合セキュリティ運用プラットフォームです。一元化されたダッシュボードを提供し、重要なセキュリティ問題を優先順位付けし、環境を保護するために大規模な対応を支援します。

AWS Security Hubは環境自体をスキャンせず、AWS Config、Amazon GuardDuty、IAM Access Analyzerなどの他のAWSセキュリティサービスからのアラートを集約、正規化、優先順位付けします。

主要機能:

- AWSセキュリティ運用を統合: Security Hubは、AWSネイティブセキュリティのシングルペインオブグラスとして機能します。GuardDuty、Inspector、Config、Macie、IAM Access Analyzer、および複数のAWSアカウント間を行き来する代わりに、Security Hubはすべての検出結果を1つの統合ダッシュボードに集約します。

- リスクに基づいた優先順位付け:ほぼリアルタイムのリスク分析を通じて関連するセキュリティの発見事項を分析し、どの問題に即座の対応が必要で、どれが必要ないかを判断します。

- 監視と露出管理: ほぼリアルタイムの分析を使用して、潜在的な露出と攻撃経路を特定し、関連する脅威、脆弱性、および設定ミスが、即座の対応が必要な重要なリソースにどのように影響するかを理解し、視覚化できます。

理想的なユースケース:

- 検出結果を集約したいが、詳細な修復は必要としない環境

- AWS固有のベストプラクティスに対する継続的なチェックを必要とするコンプライアンスチーム

- AWSのみのセキュリティスタックに既にコミットしているチーム

長所:

- 完全なネイティブAWSエクスペリエンス

- AWS Organizationsを通じて複数のアカウントで簡単に有効化できます。

- エージェントやインフラのオーバーヘッドなし

- AWSコンプライアンスマッピングを標準で提供

短所:

- 他のAWSサービスに完全に依存するため、直接スキャンなし

- コードスキャン、デプロイ前チェック、開発者ワークフロー統合なし

- ガイダンス以上の実用的な修復サポートなし。

- 多数の誤検知を伴う大量の警告を生成する可能性があります。

- AWSのみ。マルチクラウドやSaaS環境はサポートしていません。

価格:

- AWS Security Hubは、生成されるセキュリティチェックの数と取り込まれる検出結果の数に基づいて課金される従量課金モデルを採用しています。

- 30日間の無料トライアルを提供

AWS Security Hub レビュー:

5. Orca Security

Orca Securityのエージェントレスクラウドセキュリティは、SideScanning™テクノロジーを使用しています。このテクノロジーは、ワークロードのランタイムブロックストレージをアウトオブバンドで読み取り、パフォーマンスに影響を与えることなく、脆弱性、マルウェア、設定ミスなどを検出します。

主要機能:

- SideScanning™テクノロジー: 資産自体にコードをデプロイすることなく、ワークロードへの深い可視性を提供します。

- 統合されたリスクコンテキスト: クラウド環境全体からの検出結果を統合し、リスクの単一かつ優先順位付けされたビューを提供します。

- 攻撃パス分析: 攻撃者が異なる脆弱性をどのように連鎖させて資産を侵害する可能性があるかを特定し、視覚化します。

Ideal Use Cases:

Orcaは、迅速かつ摩擦のないデプロイメントを優先し、マルチクラウド環境全体で深いワークロードの可視性を必要とする組織に最適です。

長所:

- 迅速かつ容易にデプロイ可能。

- 本番環境のパフォーマンスに影響を与えません。

- クラウドリソースの包括的な可視性を提供します。

- マルチクラウド対応

短所:

- スナップショットスキャンに依存するためリアルタイムではなく、特定の脅威の検出が遅れる可能性があります。

- スケーリング時に料金が高くなる可能性があります。

- アプリケーションのソースコードはスキャンしません。

- クラウドおよびランタイム環境以外ではサポートが限定的です。

- 主にエンタープライズ向け

- ユーザーは、大規模なデータ取り込み中にアラート疲れを経験していると報告しています。

価格設定:

商用、アセットベースの価格設定。

Orca Security レビュー:

6. Lacework

Lacework は、機械学習と行動分析を使用して脅威を検出するデータ駆動型セキュリティプラットフォームです。AWS環境における通常の活動のベースラインを構築し、逸脱を警告することで、未知の脅威の発見を支援します。

主な機能と強み:

- 行動異常検出: シグネチャベースの脅威だけでなく、異常な行動の特定に焦点を当て、ゼロデイ攻撃からの保護を提供します。

- 統合されたCSPMおよびCWPP: Cloud Security Posture ManagementとCloud Workload Protectionを組み合わせ、リスクの全体像を提供します。

- 自動調査: アラートに豊富なコンテキストを提供し、セキュリティチームがインシデントをより迅速に調査し対応できるよう支援します。

Ideal Use Cases:

Laceworkは、従来のセキュリティ監視を超え、データ駆動型で行動ベースの脅威検出アプローチを採用したい組織に最適です。

長所:

- 未知の高度な脅威の検出に強力です。

- 信頼性の高い異常に焦点を当てることで、アラートのノイズを削減します。

- コンテナおよびKubernetesセキュリティに対する強力なサポート。

- マルチクラウド対応

短所:

- MLモデルの初期学習期間には時間がかかる場合があります。

- よりシンプルなツールと比較して、効果的に管理するにはより多くのセキュリティ専門知識が必要です。

- 使いにくいユーザーインターフェース (UI)

- そのすべての機能にアクセスするには、インストールエージェントが必要です。

価格:

カスタム商用価格設定。

Laceworkのレビュー:

7. Amazon Inspector

Amazon Inspectorは、ソフトウェアの脆弱性と意図しないネットワーク露出についてAWSワークロードを継続的にスキャンする、自動化された脆弱性管理サービスです。AWS Security HubおよびAmazon EventBridgeと統合し、検出結果を一元化し、対応を自動化します。

主要機能:

- 継続的な自動スキャン: EC2インスタンス、ECR内のコンテナイメージ、およびLambda関数を自動的に検出し、スキャンします。

- リスクベースの優先順位付け: 検出結果は、ネットワーク到達性などの要因と関連付けられ、コンテキスト化されたリスクスコアを提供します。これにより、平均修復時間(MTTR)を短縮します。

- ネイティブAWS統合: AWSエコシステムとシームレスに統合し、容易な管理とセキュリティの一元的なビューを提供します。

Ideal Use Cases:

Inspectorは、主要なAWSコンピューティングサービス向けの脆弱性管理を自動化する、シンプルでネイティブなソリューションを求めるチームに最適です。

長所:

- 有効化と管理が簡単です。

- 手動介入なしで継続的なスキャンを提供します。

- AWS内での自動脆弱性管理において費用対効果が高い。

短所:

- AWSワークロード(EC2、ECR、Lambda)に限定されます。

- より広範なCSPM機能は提供しません。

価格設定:

さまざまなワークロードでスキャンされるインスタンスとイメージの数に基づいており、無料トライアルが利用可能です。

Amazon Inspectorのレビュー:

8. Check Point CloudGuard

Check Point CloudGuardは、複数のクラウドにわたる包括的な保護を提供するエンタープライズグレードのクラウドセキュリティプラットフォームです。CSPM、ネットワークセキュリティ、脅威インテリジェンス、ワークロード保護など、幅広い機能を提供します。

主要機能:

- Deep Securityの機能: 脅威防御、高精度なポスチャー管理、ネットワークセキュリティゲートウェイなどの高度な機能を提供します。

- コンプライアンス自動化: 幅広い規制基準やフレームワークへのコンプライアンスを自動化するのに役立ちます。

- マルチクラウドサポート: AWS、Azure、Google Cloud、その他のプラットフォーム全体で一貫したセキュリティ管理を提供します。

Ideal Use Cases:

CloudGuardは、複雑なマルチクラウド環境と厳格なコンプライアンス要件を持つ大規模な企業向けに設計されています。

長所:

- 広範なセキュリティ機能セット。

- コンプライアンスとガバナンスに重点を置いています。

- 複雑なハイブリッド環境向けの一元管理。

短所:

- 設定と管理が複雑です。

- 一部の機能にはインストールエージェントが必要です

- 開発者ファーストというよりはセキュリティチーム向け

- 使いにくいユーザーインターフェース

- 小規模な組織や、よりシンプルなニーズを持つチームには過剰かもしれません。

価格:

- 商用、アセットベースの価格設定。

- 従量課金制 (PAYG)

- ライセンス持ち込み (BYOL)

- エンタープライズ契約

Check Point CloudGuard レビュー:

組織にとって最適なAWSセキュリティツールを選ぶ方法

市場には非常に多くのAWSセキュリティツールが存在するため、適切なツールを選ぶことは、チームの規模、予算、セキュリティ成熟度など、いくつかの要因に依存します。しかし、組織がどの段階にあるかに関わらず、AWSクラウドセキュリティツールが以下の4つの主要な領域で妥協しないことを確認してください。

- データ保護: 選択するツールは、AWSのあらゆるレイヤーおよびそれ以降にわたって、ワークロード、アカウント、機密データを不正アクセスから保護する必要があります。それらは以下を可能にする必要があります:

- 保存時の暗号化、

- 暗号化キー管理、

- アクセス制限ポリシー。

- S3、RDS、EBS、バックアップにおけるデータ漏洩リスクの検出。

データは通常、攻撃者にとって最大の標的です。選択するツールがそのようにデータを扱うことを確認してください。

- アイデンティティ&アクセス管理(IAM): AWSにおけるほとんどの侵害は、アイデンティティの悪用または過剰な権限を持つロールから始まります。リアルタイムで過剰な権限を検出し、対策を講じるのに役立つツールを選択してください。

- エンドツーエンドの継続的な監視と脅威検出: コードからクラウドまでのSDLCの完全なカバレッジは不可欠です。AWSセキュリティツールは、クラウドだけでなく、IDE、ビルド、テスト、ランタイムにおけるコードも保護する必要があります。また、24時間365日のサポートがあり、カスタマーサービスチームはすべてのユーザーの問い合わせに迅速に対応できる必要があります。

- コンプライアンスとデータプライバシー: AWSを適切に保護するには、そのネイティブツールを超えた対策が必要です。しかし、選択するツールがコンプライアンスとデータプライバシーの要件を尊重することも重要です。例えば、Aikidoのようなツールは、SASTのためにコードを保存することはありません。Aikidoは、一時的なスキャン環境にエフェメラルコンテナを使用します。これらのコンテナはスキャン活動中に起動され、分析後にはデータが消去され、Dockerコンテナは終了されます。このアプローチにより、機密データは安全に保たれ、不必要に保存されることはなく、データプライバシー管理のベストプラクティスに沿っています。

まとめ

Amazon GuardDuty や Amazon Inspector のようなネイティブAWSツールは、基礎的な脅威検出と脆弱性管理の優れた出発点となります。

しかし、スタートアップ、スケールアップ、開発者中心の組織にとって、アラートよりもアクションを優先するツールアプローチが最も効果的であることがよくあります。ここにAikido Securityの真価があります。

AWSの誤設定を検出して対処し、誤検知を排除し、AIを活用した修正で開発者ワークフローに統合できることで、Aikidoはチームが摩擦なく安全なアプリケーションを構築できるよう支援します。ツールスプロールとアラート疲れという一般的な課題に直接対処し、現代の開発にとって実用的な選択肢となります。

アラート疲れから脱却する準備はできていますか? 今すぐ無料トライアルを開始するか、デモを予約してください。

よくあるご質問

AWSセキュリティツールは、データとアプリケーションの保護にどのように役立ちますか?

AWSセキュリティツールは、継続的な監視、きめ細かなアクセス制御、暗号化、自動脅威検出を組み合わせることで、データとアプリケーションを保護します。IAM、CloudTrail、KMS、GuardDutyなどのネイティブサービスは連携して、最小特権を適用し、アクティビティを追跡し、機密データを保護し、リアルタイムで異常を特定します。この多層的なアプローチにより、攻撃対象領域が削減され、チームは迅速に対応するために必要な可視性を得られます。さらに、自動監視の追加レイヤーを求める組織にとって、Aikido Securityのような最新の開発者中心のプラットフォームは、これらのネイティブな保護機能をシームレスに補完します。

クラウドリソースを管理する際にAWSセキュリティツールを使用することが重要なのはなぜですか?

クラウド環境は動的であるため、従来の境界型セキュリティだけでは不十分です。AWSセキュリティツールは、保護機能をインフラストラクチャに直接組み込み、すべてのAPIコール、設定変更、デプロイされたワークロードが監視、検証、保護されるようにします。これらのサービスを活用することで、組織は設定ミスを防ぎ、脅威を早期に検出し、イノベーションを遅らせることなくコンプライアンスを維持できます。複数のチームやパイプラインにわたるこの作業を簡素化するために、Aikido Securityのようなソリューションは、さらなる可視性と自動化の層を提供します。

クラウド環境を保護するために、どのAWSセキュリティサービスを使用すべきですか?

AWS環境のセキュリティ確保には、通常、ID管理、ネットワーク保護、データセキュリティ、ワークロード監視、コンプライアンス自動化の組み合わせが含まれます。IAMとOrganizationsがアクセスを制御し、VPC、セキュリティグループ、WAFがネットワーク境界を保護し、KMSが暗号化を処理し、GuardDuty、Inspector、Security Hubが継続的な脅威検出とポスチャ管理を提供します。最適な設定は、常に予防的および検出的コントロールが連携して機能する組み合わせです。チームは、Aikido Securityのような統合セキュリティプラットフォームを使用して、すべてを単一の実行可能なワークフローに統合することで、この基盤を強化することがよくあります。

AWSセキュリティにおける責任共有モデルとは何ですか?

AWS責任共有モデルは、AWSと顧客の間でセキュリティの責任を分担します。AWSは、基盤となる物理的なクラウドインフラストラクチャ、ハードウェア、ネットワーキング、およびマネージドサービスの基盤を保護します。顧客は、ID管理、構成、データ保護、アプリケーションレベルの制御など、クラウド内のセキュリティに責任を負います。この境界を理解することで、チームは完全に制御できる領域に集中できます。多くの組織は、このモデルとAikido Securityのような継続的なポスチャ監視プラットフォームを組み合わせて、何も見落とされないようにしています。

AWSセキュリティツールは、他のクラウド管理サービスとどのように統合されますか?

AWSセキュリティツールは、CloudWatch、Systems Manager、Organizations、EventBridgeなどの管理、監視、自動化サービスとネイティブに統合するように設計されています。これにより、チームはマルチアカウント環境全体で応答を自動化し、可視性を一元化し、ガードレールを適用し、修復を効率化できます。Aikido Securityのようなプラットフォームは、AIを使用して検出結果を統合し、ノイズを削減し、開発者が実際に対応する必要のあるアラートのみを表面化することで、この統合をさらに拡張します。

こちらもおすすめです: