ブログへようこそ

ソフトウェア監査用SBOMの作成方法

ソフトウェアのサプライチェーンのセキュリティは、オープンソースのコンポーネントやサードパーティのライブラリを使用する組織にとって非常に重要である。

ソフトウェア部品表(SBOM)は、アプリケーション内のすべてのソフトウェアコンポーネント、ライブラリ、依存関係の完全なインベントリを提供します。この詳細な表示は、セキュリティ・リスクの管理に役立ち、業界規制へのコンプライアンスを保証します。

この記事では、SBOM の概念と、ソフトウェアセキュリティの強化と監査の促進における SBOM の役割について説明します。また、コンプライアンス監査要件を満たす SBOM を作成するための実践的なガイダンスを提供し、組織が現代のソフトウェア・サプライ・チェーンの複雑性を管理できるように支援する。

SBOMとは何か?

SBOM は、ソフトウェアアプリケーションを構成するすべてのコンポーネント、ライブラリ、および依存関係の詳細なリストである。それには以下が含まれる:

- コンポーネント名とバージョン

- ライセンスと著作権情報

- 依存関係

- ビルドとデプロイの詳細

SBOMによって、組織は以下のことが可能になる:

- 潜在的なセキュリティ脆弱性を特定する

- 既知の脆弱性の影響を評価する

- ライセンス要件を確実に遵守する

- コンポーネントのアップデートとパッチ適用プロセスの簡素化

SBOM は、政府機関や業界のリーダーたちがソフトウェア・サプライ・チェーンの安全性を確保する上での重要性を認識するにつれて、支持を集めている。例えば米国政府は、公共部門に販売されるソフトウェアに SBOM を含めることを義務付けている。また欧州では、複数の指令が SBOM を義務付けている(NIS2、サイバー・レジリエンス法...)。

SBOMがソフトウェア・セキュリティを強化する方法

サイバー脅威が増大する中、SBOM はソフトウェア構成の透明性を提供することで、セキュリティリスクの管理に役立っている。SBOMによって、組織は以下を行うことができる:

- 脆弱性の特定既知の脆弱性を素早く特定し、ソフトウェアへの影響を評価する。

- 修復作業の優先順位付け脆弱性の重要度と普及率に基づいて、リソースを効果的に割り当てる。

- パッチ管理の合理化脆弱なコンポーネントの特定とパッチの適用を簡素化します。

- コラボレーションを促進する:開発者、セキュリティ専門家、コンプライアンス担当者の共通言語となる。

正確なSBOMを作成することは、これらの利点の鍵となる。Aikido提供するような自動SBOM生成ツールは、作成プロセスを簡素化し、正確性を保証する。

監査用SBOMの作成方法

監査対応の SBOM を作成するには、業界標準に準拠するための体系的なアプローチが必要である。プロプライエタリなコード、オープンソースのライブラリ、サードパーティの依存関係など、すべてのソフトウェアコンポーネントをリストアップすることから始める。

ステップ1:コンポーネントの特定

ソフトウェア内のすべてのコンポーネントをリストアップすることから始める。SBOM 生成ツールを使用して、以下を含むすべての要素を文書化する:

- オープンソースの要素:ライセンスとアップデートを追跡するために広範囲にドキュメントを作成する。

- カスタムコンポーネント:内部で開発されたコードや独自のライブラリを含む。

- 外部依存関係:すべての外部ライブラリとツールを文書化し、バージョンとアップデートを記す。

ステップ2:ライセンスの文書化

コンポーネントを特定した後、各要素に関連するライセンスを記録する。オープンソースのライセンスをスキャンし、コンプライアンスを確認する:

- 明確なライセンスの詳細:法的な問題を防ぐため、各コンポーネントのライセンスを文書化する。

- ポリシーの遵守:ライセンスが組織のポリシーに合致していることを確認する。

- 継続的な更新:ライセンス条項の変更に伴い、記録を最新の状態に保つ。

ステップ3:SBOMのフォーマット

適切なフォーマットは、読みやすさとコンプライアンスに不可欠です。SPDXやCycloneDXのような業界で認められているフォーマットを選択しましょう:

- 自動化された互換性:自動化システムによる処理を容易にする。

- 標準化:分析と比較のための一貫した枠組みを提供する。

- ワークフローとの統合:ワークフローと監査プロセスへのシームレスな組み込みを可能にします。

ステップ4:SBOMの検証

継続的な検証により、SBOMがソフトウェアの真の状態を反映していることを保証する。脆弱性データベースと定期的に相互参照する:

- 定期的な監査:新たな脆弱性とコンポーネントの変更を特定する。

- データベースの検証:すべての問題とコンポーネントが説明されていることを確認する。

- 正確性の保証:定期的に見直し、完全性を検証する。

ステップ5:プロセスの自動化

自動化されたSBOM生成をCI/CDパイプラインに統合することで、最小限の手作業で精度を維持できます:

- リアルタイム同期:開発サイクルごとにSBOMを継続的に更新。

- 効率性の向上:コンプライアンスを確保するために必要な労力を最小限に抑える。

- 信頼性と一貫性:各配備に正確なSBOMが含まれることを保証する。

これらの構造化されたステップに従うことで、ソフトウェアのセキュリティとコンプライアンスを管理し、監査への対応を確実にすることができます。自動化し、ベストプラクティスを遵守することで、SBOMプロセスを、セキュリティを強化し、コンプライアンスを合理化する戦略的資産にすることができます。Aikido SBOMの生成を無料で開始し、構築に集中しましょう。

SAST対DAST:知っておくべきこと

SASTとDASTをお探しですか?あるいは、SASTとDASTがどのようなツールなのかを理解しようとしています:主な違いは何か?どのように使い分けるのか?必要ですか?

その通りです。さっそく見ていきましょう。

その前にTL;DR:

- TL;DR: SASTはアプリの実行前にコードの脆弱性をチェックし、DASTは実行中にアプリをテストして、リアルタイムで現れる問題を見つけます。

- SASTは専門開発者があなたのコードをレビューするようなもので、DASTは侵入しようとするハッカーのようなものだ。

- この2つを同時に使用することで、セキュリティ問題を最初からデプロイまでキャッチし、アプリの安全性を確保することができる。

- 恥知らずなプラグ 😇 - SAST & DASTをお探しなら 、 チェックアウト.SASTとDASTをカバーし、あなたは建築に戻ることができます。

SASTとDAST:知っておくべきこと

静的アプリケーション・セキュリティ・テスト(SAST)と動的アプリケーション・セキュリティ・テスト(DAST)は、ソフトウェ アの脆弱性を特定するのに役立つ、アプリケーション・セキュリティにおける2つの重要な手法です。

SASTとは?

SAST(Static Application Security Testing:静的アプリケーション・セキュリティ・テスト)は、アプリケーションのソース コードを静的な状態、すなわち実行されていない状態で分析するテスト手法です。これは、「ホワイトボックス」テスト技法です。

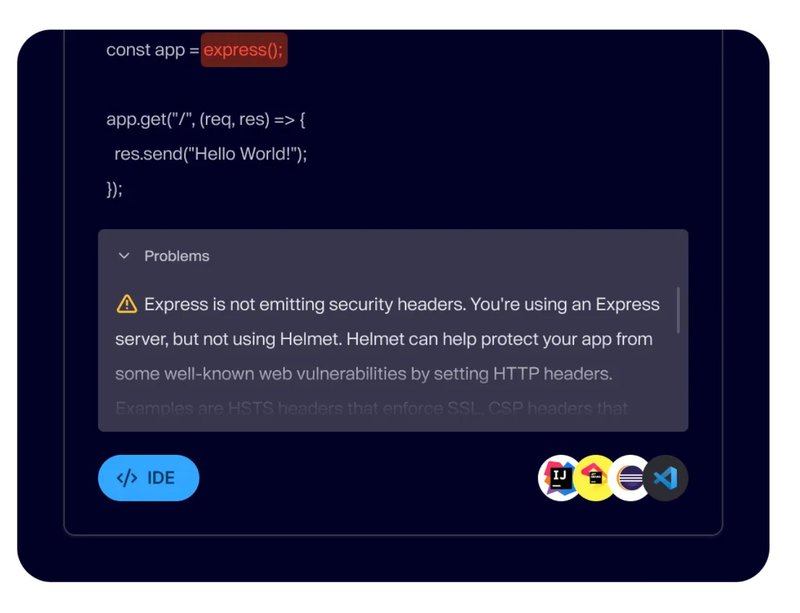

SAST により、開発者はコード開発やコードレビューのような開発(SDLC)プロセスの早い段階で脆弱性を特定することができます。SAST ツールは CI/CD パイプラインや IDE に統合するのが簡単なので、コードを書いた段階でセキュアにし、リポジトリに変更をコミットする前にコードをスキャンすることができます。

SAST は、SQL インジェクション、クロスサイト・スクリプティング(XSS)、ハードコードされた認証情報、その他のOWASP トップ 10 脆弱性のような脆弱性を検出することができます。Aikido SASTのようなSASTツールは、あなたのコードをスキャンし、National Vulnerability Database (NVD)のような既知のセキュリティ脆弱性のデータベースと比較します。

このように考えると、SASTは専門家にあなたのコードを細かくチェックしてもらうようなもので、専門家が発見した問題点については即座にフィードバックしてくれる。

とはいえ、SASTには制限があり、設定エラーや実行時依存性のような、実行時や環境固有の脆弱性を検出するために使用することはできません。コードをスキャンするには、使用するプログラミング言語をサポートするSASTツールを選択する必要がある。

なぜSASTが重要なのか?

この早期発見は、開発者がアプリケーションをデプロイする前に問題に対処することを可能にし、問題を早期に修正することを容易にし、コストを削減するため、極めて重要である。SASTはプロアクティブなセキュリティであり、将来のために多くの時間と頭痛の種を節約することができる。

DASTとは?

DAST(Dynamic Application Security Testing)は、アプリケーションを実行中に評価するテスト手法である。

SASTはソースコードの内部を見ますが、DASTはソースコードにアクセスする必要はありません。その代わり、DASTはアウトサイダー的なアプローチでアプリケーションのセキュリティをテストします。

DAST は、ハッカーが行うようなアプリケーションへの攻撃をシミュレートします。これは「ブラックボックス」技術である。

DAST は、ウェブアプリの表面やフロントエンドをテストすることから、「サーフェスモニタリング」とも呼ばれます。DAST ツールは、ユーザインタフェースを通じてアプリケーションと対話し、様々な入力をテストし、出力を観察して、 認証の問題、サーバの設定ミス、その他の実行時の脆弱性などの脆弱性を特定します。DAST は実行時に動作するため、DAST のテストが意味を持つようになるには、動作するアプリケーションが必要です。

DASTは外部で動作し、HTTPのような標準化されたプロトコルを使用してアプリに接続するため、SASTとは異なり特定のプログラミング言語に縛られることはありません。

なぜDASTが重要なのか?

この方法は、デプロイ前に検出できない問題を検出するために重要です。DAST は、さまざまなカテゴリのエラーをカバーします。DAST は、サーバやデータベースの設定ミス、不正アクセスを許す認証や暗号化の問題、アプリケーションが接続するウェブサービスに起因するリスクなど、アプリケーションが稼働しているときに発生するリスクを特定します。

SASTとDASTの併用

SASTとDASTを併用することを推奨します。SASTとDASTを組み合わせることで、ソフトウェア開発ライフサイクル全体を幅広くカバーすることができます。早期に SAST でカバーし、後に DAST で現実的な回復力を確保する。この組み合わせにより、チームは複数の段階で脆弱性に対処することができ、最終的によりセキュアなアプリケーションにつながります。

チートシートSAST対DAST

テストのアプローチ:

- SAST:ホワイトボックス(インサイド・アウト)テスト。実行中のアプリケーションを必要とせず、"専門家の開発者のように "作業できる。

- DAST:ブラックボックス(アウトサイド・イン)テスト。実行中のアプリケーションを必要とし、"ハッカーのように "テストする。

コードへのアクセス

- SAST:ソースコードへのアクセスが必要です。

- DAST:ソースコードへのアクセスは必要ありません。

ソフトウェア開発ライフサイクル(SDLC)でいつ使うか:

- SAST:SDLC の早い段階で使用する。CI/CDとIDEに統合して、コードを書きながらセキュアにする。

- DAST:SDLC の後半、プリプロダクションとプロダクションのフェーズで使用される。

検出された脆弱性の種類

- SAST:SQL インジェクション、クロスサイト・スクリプティング(XSS)、ハードコードされた認証情報など、ソースコードのセキュリティ問題を検出します。

- DAST:設定ミスなど、実行時や環境に関連する脆弱性を検出する。

主な利点

- SAST:脆弱性を早期に発見し、修復を容易にすることで、時間とコストを削減します。

- DAST:実際の攻撃者と同じようにアプリケーションの動作をテストし、より広範な攻撃対象領域をカバーし、さまざまなカテゴリのエラー(設定の問題など)を検出し、偽陽性を低く抑えます。

主な制限事項

- SAST:言語やプラットフォームに依存し、誤検出をする可能性があり、実行時や環境に関連する問題を発見できない。

- DAST:脆弱性の原因を正確に突き止めることができない、実行中のアプリケーションが必要、脆弱性の修正にはこの段階でよりコストがかかる。

人気のオープンソースツール:

- SAST:セムグレップ、バンディット、ゴセック。

- DAST:ZAP、核。

開発者向けベストSBOMツール:2025年のピック

アプリケーション内のすべてのパーツを追跡するのは簡単な仕事ではない。開発者はオープンソースのライブラリやフレームワーク、依存関係を使用することが多く、ソフトウェアの安全性と信頼性を確保することが難しくなっている。

ソフトウェア部品表(SBOM)は、アプリケーションのすべてのコンポーネントをリストアップするのに役立ちます。このインベントリにより、企業はリスクを管理し、コンプライアンスを維持し、サイバーセキュリティを向上させることができます。

SBOMの重要性が増すにつれ、その作成と管理を容易にするツールの需要が高まっている。この記事では、SBOMツール、その主な特徴、利点、および現在利用可能なトップ・オプションについて見ていく。

SBOMと開発者のニーズを理解する

SBOM(Software Bill of Materials:ソフトウェア部品表)とは、ライブラリ、フレームワーク、依存関係、バージョン、メタデータなど、ソフトウェア内部にあるすべてのもののリストである。これは、開発者、セキュリティチーム、企業がコードの中にあるものを追跡するのに役立つ。

手作業で依存関係を追跡するのは、特に大規模プロジェクトでは悪夢だ。SBOMツールは、コードをスキャンし、コンポーネントを特定し、インベントリを最新に保つことで、これを自動化する。

また、既知のデータベースと照合することで、脆弱性やライセンシングリスクにフラグを立てることもできる。2021年のバイデン大統領令のように、連邦政府のソフトウェアにSBOMを義務付ける規制があるため、適切なツールを持つことでコンプライアンスを確保し、セキュリティ監査を容易にすることができる。

トップSBOMツールの主な特徴

SBOMツールを選択する際には、OWASP CycloneDXやSWIDタグのような標準フォーマットをサポートしているものに注目する。これらのフォーマットは、互換性を確保し、データ共有を簡素化し、パートナーとのコラボレーションを向上させながら規制要件を満たすのに役立つ。SBOM ツールを選択する際には、これらの点を考慮すること:

- スタックへの統合:ツールは、CI/CDパイプラインやビルドシステムと容易に連携する必要がある。これにより、開発中にSBOMを自動的に生成し、最新のコード変更に対応させ、手作業を減らすことができる。

- 依存関係の可視性:優れたSBOMツールは、複雑な依存関係の連鎖と推移的な関係に対する明確な洞察を提供する。これは、開発者が潜在的な脆弱性を理解し、すべての依存関係にわたって更新を管理するのに役立ちます。

- リスクとコンプライアンスの洞察:脆弱性データベースやライセンスデータベースと統合されたツールを探す。これにより、タイムリーなリスク評価、改善努力の優先順位付け、および法令遵守の維持が可能になります。

- ユーザーフレンドリーなインターフェイス:シンプルで直感的なインターフェイスは不可欠です。比較、編集、マージなどの機能は、コラボレーションを容易にし、開発者がソフトウェアの安全性を確保するために必要な情報にすばやくアクセスできるようにします。

一般的には、ワークフローを簡素化し、セキュリティを強化し、ソフトウェアのコンプライアンスを維持するツールを選択します。

最高のオープンソースおよびフリーのSBOMジェネレータ

オープンソースのSBOMツールは、透明性とコミュニティ主導の機能強化を確保しながら、ソフトウェアコンポーネントを管理するためのコスト効率の高い方法を提供する。これらのツールは、オープンソースのソリューションを優先し、継続的な改善のためにコミュニティの貢献を活用する組織にとって価値がある。

1.アンカーによるシフト

Anchore社によって開発されたSyftは、コンテナイメージやファイルシステムからSBOMを抽出する多機能なコマンドラインインターフェース(CLI)ツールです。OCI、Docker、Singularityの各フォーマットに適応できるため、多様なコンテナエコシステムに最適です。CycloneDX、SPDX、および独自のフォーマットでSBOMを生成することで、Syftは業界標準に準拠し、開発者やセキュリティチームに対応しています。

Syft は既存の開発ワークフローに容易に統合でき、合理的なインベントリ管理ソリューションを提供します。特に最新のコンテナ環境に対応し、開発からデプロイまでソフトウェアコンポーネントを包括的に追跡し、アプリケーションの依存関係を一貫して把握することができます。

2.トリビー

Trivyby Aqua Security は、セキュリティとコンプライアンスのために設計された強力なオープンソーススキャナです。コンテナイメージ、ファイルシステム、コードリポジトリ全体の脆弱性、設定ミス、公開された秘密を検出します。複数の言語とパッケージ・マネージャをサポートするTrivyは、CI/CDパイプラインにシームレスに統合され、開発全体を通して自動化されたセキュリティ・チェックを可能にします。

GitHubでホスティングされたプロジェクトであるTrivyは、コミュニティによる継続的な貢献の恩恵を受けており、最新のセキュリティ課題に対応できるように進化しています。SPDXとCycloneDXフォーマットでのSBOM生成のサポートは、透明性とコンプライアンスを強化し、ソフトウェア・セキュリティとオープンソースのベスト・プラクティスを優先する組織にとって不可欠なツールとなっています。

トップ商用およびエンタープライズSBOMツール

企業向けSBOMツールを調査すると、包括的なソフトウェア監視のために作られたソリューションが明らかになり、コンポーネントの列挙を超える機能を提供している。これらのツールは企業環境にシームレスに統合され、監視、コンプライアンス、運用の俊敏性を強化する。

3.Aikido セキュリティ

Aikido Securityは、直接的および間接的なソフトウェアの依存関係に対する詳細な洞察を提供することで、ソフトウェアパッケージ内の微妙なリスクを検出することに優れています。コンテナ環境内の詳細なライセンス分析により、コンプライアンス上の課題を徹底的に理解することができます。

Aikido高度な分析モデルは、法律用語を実用的な洞察に変換し、リスク管理を簡素化します。このアプローチは、潜在的な脅威を軽減するためのプロアクティブな姿勢を確保し、効率的にアクションの優先順位を決定するセキュリティチームを強化します。

4.FOSSA

FOSSAは、バージョン管理システムや開発パイプラインと深く統合することで、SBOMの作成を自動化し、開発チームのオペレーションを効率化します。ソフトウェア・コンポーネントを包括的に可視化し、依存関係をライセンスや脆弱性にマッピングすることで、強固なセキュリティ対策をサポートします。

このツールは、オープンソースのライセンス要件や脆弱性に関する洞察を提供することで、コンプライアンスとセキュリティを強化します。この機能により、企業はプロアクティブにリスクを管理し、問題が本番環境にエスカレートする前に対処できるようになります。

5.アンコール・エンタープライズ

Anchore Enterpriseは、SBOMを管理するための全体的なフレームワークを提供し、ソフトウェアサプライチェーンセキュリティ戦略の基礎的な要素として組み込まれます。SBOMの作成から展開後の監視まで、SBOMのライフサイクル全体を網羅し、継続的な監視とセキュリティを保証します。

多様なフォーマットをサポートするAnchore Enterpriseは、脆弱性を検出するための高度なスキャンツールを採用し、ソフトウェアリスクを管理するための包括的なソリューションを提供します。この機能により、企業は安全でコンプライアンスに準拠したソフトウェア環境を維持し、オペレーションの完全性を保護することができます。

6.修正

Mend は、SBOM 生成を包括的なソフトウェア分析スイートに組み込み、コンポーネントの追跡と脆弱性の管理の 2 つの機能を提供します。オープンソースのライセンスと脆弱性に関する洞察を提供することで、Mend は徹底的なリスク評価を容易にし、ソフトウェアの品質とコンプライアンスを保証します。

このツールは、改善策を提供し、SBOM を動的に更新することで、セキュリティ対策を進行中の開発活動と整合させる。このアプローチは俊敏な運用をサポートし、組織が新たな脅威に迅速に対応し、弾力性のあるソフトウェアサプライチェーンを維持することを可能にする。

適切なSBOMツールの選択

これらの点を考慮して、スタックに適したSBOMソリューションを選択する:

- スタックから始めよう:自社の開発およびデプロイプロセスに適合する SBOM ツールを選択する。既存のビルドシステムや自動化フレームワークとシームレスに統合し、SBOMを自動的に更新できるツールを探す。

- 要件を知る:業界または規制に必要な SBOM 形式を理解する。ソフトウェアサプライチェーン全体のコンプライアンスと円滑なコラボレーションを確保するために、標準化されたフォーマットをサポートするツールを選択する。-

- リスク管理に重点を置く:脆弱性とライセンシングの問題に関する明確で詳細なレポートを提供するツールを選択する。ユーザーフレンドリーなインターフェースは、チームがリスクに迅速に対処し、セキュリティを維持することを容易にする。

- スケーラビリティを考える:大規模なソフトウェア・ポートフォリオを管理する場合は、大量のコンポーネントを処理しても速度が低下しないツールを選びましょう。スケーラブルなツールは、開発の規模が大きくなっても信頼できる監視を保証します。

- オープンソースと商用オプションを比較検討する:オープンソースのツールは費用対効果が高く、柔軟性に富んでいるが、商用ソリューションは高度な機能、より良いサポート、より強力な統合を提供することが多い。短期的な目標と長期的な成長の両方のために、ツールを組織のニーズに合わせましょう。

SBOM ツールを早期に導入することで、コンプライアンスの問題を回避し、チームが使用する可能性のあるリスクの高い OSS ライセンスを追跡することができます。今すぐソフトウェアの保護を開始しましょう。 Aikido 無料でお試しいただき、ライセンスを明確に把握し、SBOM 管理を自動化してください。

5つのSnykの代替品と、それらがより優れている理由

Snyk は、特にオープンソースコード、コンテナ、およびコードとしてのインフラストラクチャの脆弱性を発見することに関しては、開発者にとってトップクラスのセキュリティツールとして広く認知されています。しかし、すべてのシナリオに完璧に対応できるツールはなく、Snyk プラットフォームへのアクセスには価格がかかります。ニーズによっては、より優れた統合、機能、または単にコストパフォーマンスを提供する Snyk の代替ツールがあるかもしれません。

ここでは、Snykに代わる5つの選択肢と、それらがあなたの組織により適している理由を紹介します。

1. Aikido セキュリティ

- より良い理由: オールインワンのアプリセック

- 概要 Aikido 、オープンソーススキャナを10-in-1の脆弱性管理プラットフォームに統合し、手頃な価格帯で卓越した価値を提供します。

- メリット:

- ノイズ低減に強く注力

- 10-in-1脆弱性スキャナー

- 開発ライフサイクル全体を通じた継続的なスキャン

- 綿密なポリシー実施機能

- スニークより良いかもしれない理由:

- Snykは強力なセキュリティ・スキャナーの優れた基盤を提供しているが、Aikido 、特に規制の厳しい業界で、全方位的な脆弱性保護、ライセンス追跡、コンプライアンス機能を必要とする組織にとって優れており、そのすべてが手頃な価格で提供されている。

2.ディペンダボット

- より良い理由 GitHubとのシームレスな統合

- 概要GitHubに買収されたDependabotは、プロジェクトの依存関係の自動更新を提供します。依存関係に脆弱性がないか継続的に監視し、更新のプルリクエストを自動的に生成します。

- メリット:

- GitHubリポジトリとのネイティブ統合

- 最小限の設定でプルリクエストとパッチを自動化

- シンプル、軽量、使いやすい

- GitHub上の公開・非公開リポジトリは無料

- なぜその方がいいのか:

- コードベースが GitHub でホストされている場合、Dependabot のネイティブ統合は自然な選択です。また、完全に自動化されているため、Snyk のインタラクティブなアプローチに比べて手作業が少なくて済みます。

3.SonarQube

- より良い理由 コード品質とセキュリティの融合

- 概要SonarQubeは、コード臭とセキュリティ脆弱性の両方についてコードベースをスキャンするコード品質およびセキュリティツールであり、セキュリティとコードの健全性を融合したツールを探している開発者にとって最適な選択肢となる。

- メリット:

- コード品質チェックとセキュリティ・スキャンを組み合わせる

- 幅広い言語サポートとコミュニティ主導のプラグイン

- 一般的なCI/CDツールやDevOpsパイプラインとの統合

- 技術的負債と脆弱性の両方に関する詳細なレポート

- なぜその方がいいのか:

- セキュリティの脆弱性だけでなく、コードの品質についても洞察できるツールを探しているとします。その場合、SonarQubeの保守性やパフォーマンスに関する問題を浮き彫りにする機能は大きなプラスになります。

4.クレア

- なぜそれが良いのかコンテナのセキュリティ重視

- 概要Clairは、主にDockerとOCIコンテナイメージに特化したオープンソースの脆弱性スキャナです。コンテナパイプラインに直接統合し、イメージ内の脆弱性を分析します。

- メリット:

- コンテナセキュリティ、特にKubernetes環境に強い関心を持つ

- Docker HubやQuay.ioのようなコンテナレジストリとのシームレスな統合

- オープンソースであるため、カスタマイズや他のツールとの統合が可能。

- 既知の脆弱性を継続的にスキャン

- なぜその方がいいのか:

- Snyk がコンテナ・セキュリティをカバーしているのに対して、Clair はコンテナに特化しているため、よりきめ細かく詳細なアプローチを提供できる。コンテナ環境に深く投資している組織にとっては、Clairの方がより優れた可視性とカスタマイズオプションを提供できる可能性があります。

5.アクアセキュリティ

- より良い理由 エンド・ツー・エンドのクラウド・ネイティブ・セキュリティ

- 概要Aqua Securityは、コンテナ、サーバーレス機能、その他のクラウドネイティブ・アプリケーションを保護するための総合的なソリューションを提供します。イメージスキャンからランタイム保護まで、幅広いセキュリティニーズに対応します。

- メリット:

- コンテナ、サーバーレス、Kubernetes向けのエンドツーエンドのセキュリティソリューション

- 強力なランタイム保護機能

- リアルタイムの脅威検知と異常監視

- CI/CDパイプラインおよび複数のクラウドプラットフォームとの統合

- なぜその方がいいのか:

- Aquaはクラウドネイティブセキュリティ、特にリアルタイムの脅威検知とランタイムプロテクションに精通しているため、開発段階でのスキャンと修復に重点を置くSnykと比較して、クラウドネイティブ環境にとってより強力なソリューションとなっている。

結論

Snykは強力なツールですが、あなたの特定のニーズによっては、これらの選択肢がより良いソリューションを提供するかもしれません。 Aikido はオールインワン・プラットフォームで優れたコストパフォーマンスを提供し、Dependabot はGitHub との統合と自動化に優れ、SonarQube はセキュリティを確保しながらコード品質を向上させ、Clair はコンテナ・セキュリティに特化し、Aqua Securityは包括的なクラウドネイティブ・セキュリティを提供する。最終的に、あなたの組織に最適なツールは、既存のワークフロー、インフラの複雑さ、解決しようとしている特定の課題によって異なります。

私たちがLaravelとの提携を熱望する理由

を発表できることに興奮している。 私たちはウェブ開発者のためのPHPフレームワークであるLaravelとの新しいパートナーシップを発表することに興奮しています。

TL;DR LaravelはPHP開発者が最高の作品を作るのを助け、Aikido それをセキュアにするのを助けます。🤝

Laravelは一流のPHPフレームワークで、世界中で何十万人もの開発者に愛されています。実際、Aikido ユーザーベースの30%以上がすでにLaravelを活用しています。

今日、私たちはLaravelのAppSecプロバイダーとして推奨されています。Laravelでビルドする開発者は、Aikido利用して、数クリックで新規または既存のForgeアプリを直接セキュアにすることができます。

この統合は、PHP開発者がセキュリティを確保できるように設計されています。Laravelユーザーは、すべてのコードとクラウドセキュリティの問題の概要を即座に得ることができます。そのため、開発に戻ることができます。

0日目からPHPアプリケーションをセキュアに

Laravelは、PHP開発者に優れたアプリケーションを作成するための最先端のツールを提供します。Laravelは、PHP開発者がアプリケーションのサーバーを管理するための最高のサービスであるForgeのような傑出した製品群によってこれを実現しています。Forgeは、60万以上のPHPアプリケーションをサポートしています。

卓越したアプリケーションを作成する場合、その構築はほんの一部分に過ぎません。安全性を維持することは、また別の問題です。

今まではね。

Forge UI から、Aikido 初めて利用する開発者はワークスペースを設定し、リポジトリを接続することができます。一旦接続されると、ユーザーは自動トライエイジされ、優先順位付けされたセキュリティ問題を、すべての PHP アプリケーションにわたって、解決予定時間と完全なコンテキストとともに受け取ることができます。また、Forge で管理されている場所でも利用することができます。

当社の特徴であるオートトライエイジング(偽陽性の発生を85%削減!)により、開発者は本当に 重要なことを確認し、重要な問題を迅速に修正するためのステップバイステップのガイダンスを見ることができます。

PHP開発者のためのAppSec食べ放題サービス

私たちは知っている。そして、成長すればするほど難しくなる。規制の強化、新たなコンプライアンス制度、高級志向の顧客からの退屈なセキュリティ・アンケート......数え上げればきりがない。

今日、新しいLaravelアプリを開発するのであれば、AppSecをすぐに解決することができます。すでにLaravelアプリをプロダクションで使用している場合、重要なセキュリティ脆弱性を解決するためのパスは、数時間から数日に短縮されます。

長期的には、Forgeを使用している60万人以上の開発者は、継続的なAppSecを利用することができます。プルリクエストで導入された新しいセキュリティ問題に対する即時フィードバックから始まり、マルウェアスキャンなど、様々なことが可能になります。クラウドプロバイダーやコンテナ、ドメインを追加することで、「食べ放題」のセキュリティをフルに活用することができます。

Laravel開発者はまた、新しい統合を活用することで、増え続ける規制やコンプライアンス要件に対応することができます。すぐに使えるコンプライアンス・レポートを活用し、技術的な管理を自動化することで、SOC2、ISO 27001、HIPAAなどを達成することができます。

Aikido統合はどのように機能しますか?

- Forgeに入ったら、"Account Settings "またはForgeサイトに飛びます。ここで新しい Aikido の統合を見つけることができます;

- そこで、「 Aikido ワークスペースに接続」ボタンをクリックします;

- Aikido アカウントを無料で作成していただきます。または、GitHub、GitLab、Bitbucket、その他のGitプロバイダーから既存のアカウントにログインしてください;

- Aikido 、このサイトと本番環境に関連するリポジトリへの権限を与えます。そして、有名な高速スキャンで作業を開始します;

- 60秒以内に最初の結果が得られます。⚡

その後、Forgeに戻り、Aikido 発見した問題を 、アプリへの影響や脆弱性自体の深刻度などに基づいて優先順位をつけて確認する ことができます。

Aikido ワークスペースにアクセスするには、「 Aikido移動」ボタンをクリックします。

仕組みの詳細については、ドキュメントをご覧ください。

視覚的な学習がお好きですか?Laravelのスタッフによるビデオチュートリアルをご覧ください。

次はどうする?

私たちは、Laravelとその背後にいる才能ある人々と力を合わせることに興奮しています。一緒になることで、開発者はセキュリティに頭を悩ませる時間を減らし、優れたアプリケーションの構築に多くの時間を費やすことができます。まだの方は、ぜひForgeをチェックしてみてください。

LaravelとAikidoアカウントに接続できます。最初のクリティカルな脆弱性を解決したら、LinkedInまたはXで、お客様のAppSec体験をさらにシンプルでスピーディーにする方法をお知らせください。

Polyfillのサプライチェーン攻撃で11万サイトに影響

このたび、以下のような重大な悪用が発生した。 cdn.polyfill.ioの人気ドメインである。 ポリフィル.JavaScriptアセットにマルウェアを埋め込むこのサプライチェーン攻撃によって、11万以上のウェブサイトが侵害されている。

TL;DR

ウェブサイトがhttp://polyfill.io/、直ちに削除してください。

このサプライチェーン攻撃は誰に影響を与えるのか?

会社情報 cdn.polyfill.io ドメインが悪意のあるスクリプトを提供するために乗っ取られている。つまり、ポリフィル(モダンなJavaScript関数のように、古いブラウザに新しい機能を追加する方法)をこのドメインに依存しているサイトは危険にさらされていることになる。 Sansecのセキュリティ研究者 は、モバイルユーザーをスポーツ賭博サイトにリダイレクトさせるなどのマルウェアのペイロードの多くの事例を最初に特定した、

このサプライチェーン攻撃は、ユーザーのデータとアプリケーションの完全性を危険にさらす可能性があり、リバースエンジニアリングやその他の巧妙なトリックに対する保護機能まで組み込まれているため、エンドユーザーにどのような影響が及ぶか観察することができません。

Aikidoリサーチチームは、あなたのアプリケーションをサプライチェーン攻撃に対して脆弱にする、pollyfill[.]ioを使用している依存関係について、継続的に新しいアドバイザリを追加しています。注目すべき依存関係には以下のようなものがあります:

- albertcht/invisible-recaptcha(100万以上のインストール)

- psgganesh/アンカー

- ポリフィルイオローダ

この攻撃に関する詳細が公開されて以来、Namecheapはドメイン名を保留にし、ポリフィル・マルウェアへのリクエストを防止している。短期的にはマルウェアの拡散を防ぐことができますが、それでも適切な修復を続ける必要があります。

どうすればこの脆弱性を修正できるのか?

今すぐコードをスキャンしてください。 AikidoSAST機能は、あなたのコードベースにある cdn.polyfill.io.

このポリフィル・サプライチェーン攻撃に関する発見事項は、クリティカルスコアが100点であるため、上位に表示されます。この重大なサプライチェーン攻撃から自分自身とユーザーを守るために、検出されたすべてのポリフィルを直ちに削除してください。

原著者によれば、次のような良いニュースがある。 cdn.polyfill.ioあるいは、影響を受ける依存パッケージのどれであっても、アプリケーションのエンドユーザー・エクスペリエンスに影響を与えることはありません。

今日、http://polyfill.ioライブラリのポリフィルを必要とするウェブサイトはありません。ウェブ・プラットフォームに追加されたほとんどの機能は、ウェブ・シリアルやウェブ・ブルートゥースのような、一般的にポリフィルできないいくつかの例外を除いて、すべての主要なブラウザにすぐに採用されます。

Polyfillの機能が必要な場合は、Fastlyや Cloudflareの最近導入された代替機能を利用することができます。

.png)

.png)

.jpg)

.jpg)