コンテナは現代のDevOpsの基盤となっています。しかし、新たなセキュリティ上の課題も生じさせます。単一の脆弱なベースイメージや設定ミスのコンテナが、数十のサービスにわたる大規模な侵害へと発展する可能性があります。

実際、最近の調査では、コンテナイメージの約87%が深刻度が高いまたは重大な脆弱性を抱えていることが判明しました。これにサプライチェーン攻撃と絶えず進化するCVEsという2026年のトレンドを加えると、コンテナスキャンツールが必須であることは明らかです。これらのツールは、コンテナイメージ(および場合によっては稼働中のコンテナ)内の既知のバグ、セキュリティ上の欠陥、不適切な設定を自動的に検出し、時限爆弾をデプロイしないようにします。

デプロイ前後でイメージ、ワークロード、クラウドネイティブインフラストラクチャを保護するのに役立つ主要なコンテナスキャンツールについて説明します。

まず、最も信頼されているプラットフォームの包括的なリストから始め、次に開発者、エンタープライズ、スタートアップ、Kubernetes環境などの特定のユースケースに最適なツールを詳しく見ていきます。必要に応じて、以下の関連ユースケースにスキップしてください。

- 開発者向けのコンテナスキャンツール ベスト5: Aikido Security · Snyk Container

- エンタープライズ向けのコンテナスキャンツール ベスト5: Aqua Security · Aikido Security

- スタートアップ向けのコンテナスキャンツール ベスト4: Aikido Security · Trivy

- ベスト4無料コンテナスキャナー: Trivy · Grype

- Dockerイメージの脆弱性スキャンツール ベスト5: Aikido Security · Anchore / Grype

- ランタイム保護機能付きベスト5コンテナセキュリティツール: Sysdig Secure · Falco

- Kubernetes環境向けのコンテナスキャナー ベスト5: Aikido Security · Sysdig Secure

- ベスト4オープンソースコンテナスキャンツール: Trivy · Clair

要約

Aikido Securityは、単にイメージをスキャンするだけでなく、スタック全体を保護するコンテナセキュリティのリーダーです。これは開発者中心のプラットフォームであり、コンテナのCVE、設定ミスを検出し、AI AutoFixを介してベースイメージのアップグレードを提案するだけでなく、同時にコードとクラウドもカバーします。

Aikidoのスマートな重複排除機能により、数千ものコンテナの検出結果が、ごく少数の重要なものに絞り込まれます。また、その明快な料金体系(無料試用、合理的な定額プラン)は、エンジニアリングチームが予算の問題なく完全なコンテナ保護を得られることを意味します。

コンテナスキャンとは何ですか?

コンテナスキャンとは、コンテナイメージ(および場合によっては実行中のコンテナ)をセキュリティ上の問題がないか分析するプロセスです。平たく言えば、DockerやOCIイメージの内容を、本番環境でコンテナが実行される前に、既知の脆弱性、マルウェア、シークレット、または設定ミスがないかスキャンすることを意味します。

コンテナスキャナーは通常、イメージをアンパックし、そのOSパッケージ、ライブラリ、および設定をカタログ化し、それらすべてを脆弱性データベースやセキュリティベンチマークと照合します。

セキュアなDevOpsワークフローにおいて、コンテナスキャンは、コードのコンパイルやテストの実行と同様に、問題を早期に特定し、開発者が通常の開発プロセスの一部として修正できるようにするための、パイプラインの自動化されたステップです。

コンテナスキャンツールが必要とされる理由

コンテナスキャンツールが必要な5つの理由を以下に示します。

- 脆弱性を早期に検出: イメージ内の既知のCVEと脆弱性を、本番環境にデプロイされる前に自動的に検出します。これにより、インシデントに反応するのではなく、積極的にイメージをパッチ適用または再構築できます。

- コンプライアンスの確保: コンテナに禁止されたパッケージや設定が含まれていないことを確認することで、セキュリティ標準とベストプラクティス(CISベンチマーク、PCI-DSS、HIPAAなど)に準拠します。スキャンは、コンプライアンス要件を満たすためのレポートと監査証跡を生成します。

- CI/CDへの統合: 最新のコンテナスキャナーは、CI/CDパイプラインやコンテナレジストリに組み込まれ、チェックポイントとして機能します。これにより、開発速度を落とすことなく、リスクのあるイメージのデプロイをブロックできます。

- 侵害のリスクを軽減: 重要な欠陥(例:古いOpenSSLライブラリや漏洩したシークレット)を発見し、修正を促すことで、スキャナーは攻撃対象領域を縮小します。コンテナ内の既知の脆弱性が少ないことは、攻撃者にとって容易な標的が少ないことを意味します。

- 自動化して時間を節約: 各コンテナの内容を手動で確認する代わりに、ツールに重い作業を任せましょう。チームは最小限の労力で一貫性のある再現可能なスキャンを実行でき、開発者とDevOpsは、セキュリティ問題の火消しではなく、機能開発に集中できます。

適切なコンテナスキャナーを選択する方法

すべてのコンテナセキュリティツールが同じように作られているわけではありません。スキャナーを評価する際には、「脆弱性を見つけるか?」という点だけでなく、いくつかの重要な要素を考慮してください。考慮すべき基準をいくつかご紹介します。

- CI/CDおよびレジストリとの統合: ツールは、CLI(パイプライン用)、Jenkins/GitLab用プラグイン、レジストリフックなど、ワークフローにシームレスに適合する必要があります。ビルドやプッシュごとにイメージを自動的にスキャンできる場合、実際に定期的に使用する可能性が高まります。

- 精度(低誤検知): 高いシグナル対ノイズ比で知られるスキャナーを探してください。最適なツールは、ポリシーエンジンやスマートフィルタリングを使用して、無関係なアラートで溢れかえるのを防ぎます。誤検知が少ないほど、開発者はツールを信頼し、無視することがなくなります。

- 問題のカバレッジ: 各スキャナーが実際に何をチェックするかを検討してください。OSパッケージのCVEにのみ焦点を当てるものもあれば、言語ライブラリの脆弱性、シークレットキー、または設定の問題も指摘するものもあります。理想的には、スタック(イメージ、ファイルシステム、Kubernetes設定など)に関連するリスクの広範囲をカバーするスキャナーを選択してください。

- 修正支援: スキャンが第一段階、修正が第二段階です。優れたスキャナーは、「このベースイメージをバージョンXにアップグレードして10個の脆弱性を修正する」といった修正ガイダンスや、1クリックの自動修正ソリューションを提供します。これにより、パッチ適用プロセスを劇的に高速化できます。

- スケーラビリティと管理: 大規模な環境では、ツールが中央ダッシュボードやレポート、ロールベースのアクセス、数千のイメージを継続的に処理する機能を提供しているかを検討してください。エンタープライズチームは、ポリシー強制機能(基準を満たさないイメージのブロックなど)や、チケット発行システムまたはSIEMシステムとの統合を優先するかもしれません。

オプションを検討する際には、これらの基準を念頭に置いてください。次に、2025年に利用可能な主要なコンテナスキャンツールと、それぞれが提供する機能を見ていきましょう。さらに、開発者向けラップトップからKubernetesクラスターまで、特定のユースケースに最適なスキャナーについて詳しく見ていきます。

2026年版コンテナスキャンツールのトップ13

(名前順にアルファベット順で記載。各ツールはコンテナのセキュリティ確保において独自の強みを提供します。)

まず、CI/CD統合、修復サポート、ランタイムセキュリティ、開発者エクスペリエンスなどの機能に基づいて、総合的なコンテナスキャンツール上位5つを比較します。

これらのツールは、動きの速い開発チームから大規模なエンタープライズセキュリティ運用まで、幅広いニーズに対応するクラス最高水準のものです。

全体的なコンテナスキャンツールのトップ5

1. Aikido

Aikidoコンテナスキャナーは、コンテナの脆弱性の発見と修正をより速く、よりスマートに、そしてはるかにノイズを少なくします。OSパッケージのCVE、ライブラリの欠陥、設定ミスを特定し、AI AutoFix機能を通じて修正を自動生成(例えば、ベースイメージのアップグレードやパッチバージョンの提案)できます。

今、Aikido x Rootを使用すると、さらに一歩進むことができます。AutoFixにより、セキュア・バイ・デフォルトで事前に強化されたベースイメージでコンテナを修正できます。この統合により、現在のベースイメージを維持したまま、Rootが継続的にメンテナンスするセキュリティパッチが適用され、パッチ適用期間が数か月から数分に短縮され、手動での再テストや破損がなくなります。

Aikidoは、GitHubやCIパイプラインからIDEまで、開発者が作業する場所に統合され、セキュリティチェックを開発のシームレスな一部にします。モダンなUIと複雑な設定不要で、Aikidoは「プラグアンドプレイ」なコンテナセキュリティに限りなく近い存在です。

IT資産を保護するためのシングルペインオブグラスを求める組織にとって、Aikidoのプラットフォームは、SAST、DAST、コンテナイメージスキャン、クラウド設定スキャンなどを網羅し、コードからクラウド上のランタイムまで、セキュリティの統合ビューを提供します。

主な機能:

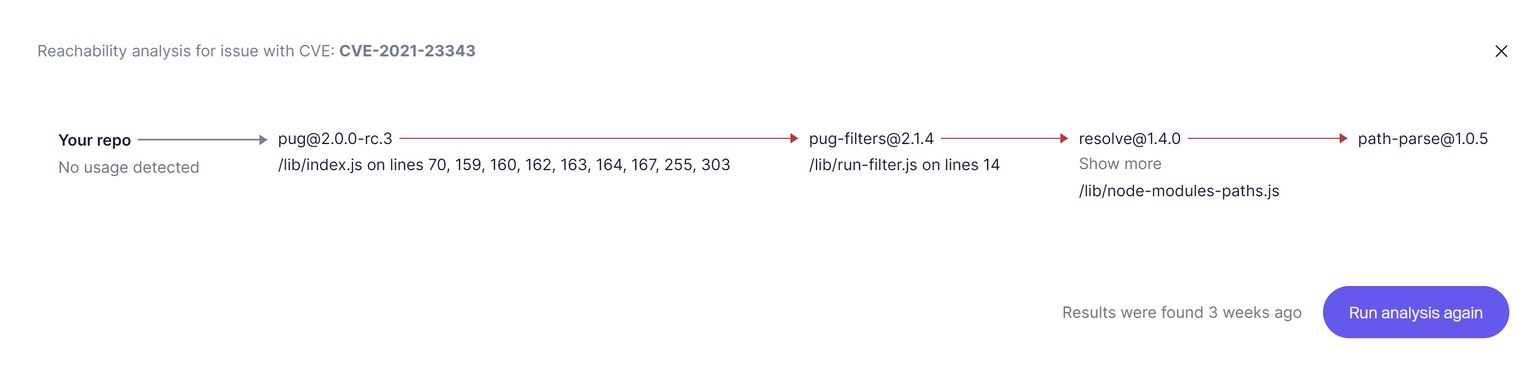

- 到達可能性分析:CVEゼロが目標ではありません。しかし、エクスプロイトされないことを確実にすることが重要です。Aikidoは、100以上のカスタムルールを独自の到達可能性分析エンジンと組み合わせて、誤検知や無関係なアラートを削減します。

- Aikido’s AI Agent: AIを活用した優先順位付けと、コンテナの脆弱性に対するワンクリックAutoFix(修復時間を数時間から数分に短縮します)

- Dev-friendly integrations: CI/CDプラグイン、Gitフック、IDE拡張機能により、即座にフィードバックを提供します。

- Secure-by-default images: Aikido x Rootを通じて、AutoFixは事前に構築され、継続的にパッチが適用されたベースイメージでコンテナを自動的に強化できるようになりました。これにより、手動でのパッチ適用やリスクの高いアップグレードなしに、スタックを安定かつ安全に保ちます。

- Detects unknown vulnerabilities: Aikidoは標準的な脆弱性データベース(NVD、GHSA)をチェックするだけでなく、Intelを活用して未公開またはCVEに登録されていない脆弱性やマルウェアを発見し、より広範でプロアクティブなカバレッジを提供します。

- Instant Deduplication: スマートな重複排除と誤検知フィルタリングによるノイズ削減(問題はトリアージされ、実際の問題のみが表示されます)。影響を受ける機能が複数回検出された場合に、多くの個別の問題でユーザーを圧倒する他のスキャナーとは異なります。

- End-of-life runtimes protection: Aikidoは、古くなった脆弱性のあるランタイムからアプリケーションを保護します。これらの見過ごされがちなコンポーネントは、対処されないままだと重大なセキュリティリスクを引き起こす可能性があります。

- 柔軟なデプロイメント: クラウドサービスとオンプレミスオプションがあり、コンプライアンスレポート機能(例:監査用のSBOMおよびセキュリティレポートの生成)も提供します。

最適なのは:

- AIネイティブ機能とカスタマイズ性を備えた優れたコンテナスキャナーを求める企業。

- 数分で使い始められる自動セキュリティツールを求める開発チームやスタートアップ。

- また、専任のセキュリティチームがいない組織にも最適です。Aikidoは、常に稼働している自動化されたセキュリティエキスパートのように機能します。

Aikidoは、VM、コンテナ、サーバーレスなど、あらゆる環境でのスキャン、コンプライアンス、ランタイム保護において最高のベンダーを求める場合に理想的です。

長所:

- AI搭載のAutoFixは、修正時間を大幅に短縮します。

- 到達可能性分析と即時重複排除による低ノイズ

- コード、依存関係、コンテナ、クラウド設定をカバーする統合プラットフォーム

- CI/CD、Git、IDE統合によるシームレスな開発者エクスペリエンス

- 既知および未公開の脆弱性の両方を検出し、より広範な保護を提供します。

2. Anchore

Anchoreは、そのポリシー駆動型アプローチで知られる、確立されたコンテナイメージスキャンプラットフォームです。オープンソースエンジン(Anchore Engine、現在はCLIツールGrypeに引き継がれています)と商用エンタープライズ製品の両方を提供しています。Anchoreは、OSおよびアプリケーションの脆弱性についてコンテナイメージを分析し、イメージにカスタムポリシーを適用できます。例えば、重大な脆弱性が存在する場合や、許可されていないライセンスが見つかった場合にビルドを失敗させるルールを設定できます。

Anchoreのエンジンはレイヤーごとのイメージ検査を実行し、各脆弱性を特定のイメージレイヤーにマッピングすることで、ソース(例えば、ベースイメージと追加ライブラリのどちらか)を特定するのに役立ちます。エンタープライズ版では、洗練されたUI、スケーラビリティ、CIツールやレジストリとの統合が追加され、継続的なスキャンが可能になります。

主な機能:

- 堅牢なポリシーエンジン: セキュリティゲートを強制します(例:高深刻度の脆弱性を持つイメージや古いパッケージをブロックする)

- Detailed SBOM generation: 脆弱性スキャンと並行してライセンスコンプライアンスチェックを提供します

- CI/CD integration: ビルド時のイメージチェックをサポート(Jenkinsなどのプラグイン、またはGrype CLIを介したパイプラインでのAnchoreの使用)

- Layer-by-layer vulnerability attribution: どのDockerfileステップが問題を引き起こしたかを特定することで、修正を容易にします

- 柔軟なデプロイメント:ホスト型サービス、オンプレミス、またはKubernetesクラスターで利用できます

最適な用途:

- 厳格なセキュリティポリシーや法的要件を持つ組織など、きめ細かな制御とコンプライアンスを必要とするチーム。

- Anchoreは、ポリシーを通じて誤検知を削減し、イメージが組織のセキュリティベースラインを満たしていることを保証する点で優れています。

長所:

短所:

- 小規模チーム向けの複雑なセットアップ

- オープンソース版ではCLIのみの体験

- ポリシーが調整される前にノイズを生成する可能性があります

- スキャン中のわずかなパフォーマンスオーバーヘッド

3. Aqua Security

Aqua Securityは、フルライフサイクルのコンテナおよびクラウドネイティブセキュリティを提供する、主要なエンタープライズソリューションです。Aquaのプラットフォームはイメージスキャンを超え、以下をカバーします。

- ランタイム防御、

- アクセス制御、および

- コンプライアンス

Aquaのスキャナー(Cloud Native Application Protection Platformに統合されています)は、膨大な脆弱性データベース(NVDやAqua独自の調査などのソースを活用)に対してコンテナイメージをチェックします。レジストリ、ホスト、およびCIパイプライン内でのイメージスキャンをサポートしています。

Aquaは、その緊密なKubernetes統合とアドミッションコントロールでも知られています。イメージに問題がある場合、Podの実行を防止できます。

さらに、Aquaは開発者向けにTrivy(オープンソース)のようなツールと、一元管理のためのエンタープライズコンソールを提供しています。

主な機能:

- Comprehensive scanning: イメージの脆弱性検出に、業界で最も広範なCVEデータベースの1つを使用します

- Kubernetes統合: レジストリ内のイメージやデプロイ時に、組み込みのポリシー適用機能で自動的にスキャンします。

- ランタイム保護: セキュリティエージェントを通じて、実行中のコンテナにおける異常な動作を検出し、エクスプロイトをブロックします。

- コンプライアンスチェック: 規制への準拠のため、CISベンチマーク、シークレットスキャン、設定検証をカバーします。

- 豊富なレポート機能: 大規模なコンテナ環境全体のリスク評価のために詳細なダッシュボードを提供します

最適な用途:

エンドツーエンドのコンテナセキュリティを必要とする企業。

長所:

- 包括的なイメージおよびランタイム保護

- 高度なKubernetesとレジストリの統合

- 強力なポリシー適用とアドミッションコントロール

- 堅牢なレポート機能とコンプライアンス機能

短所:

- Enterpriseの価格設定は小規模チームには高額になる可能性があります

- セットアップと設定は複雑になる場合があります

- アラート疲れを避けるためにチューニングが必要です

- 全機能セットは有料版でのみ利用可能です

4. Clair

Clairは、CoreOS(現在はRed Hatの一部)によって開発されたオープンソースのコンテナイメージスキャナーです。API駆動型の設計により、コンテナレジストリやCIシステムへのスキャン統合に人気の選択肢となっています。

Clairは、Debian、Alpine、Red Hatなどのソースからの脆弱性データとパッケージを照合することにより、コンテナイメージの各レイヤーで既知の脆弱性をスキャンします。

Clair自体は、スキャン結果をデータベースに保存し、それらをクエリするためのAPIを公開するバックエンドサービスとしての側面が強いです。特に、Red HatのQuayレジストリは、内部的にClairを使用して、プッシュ時にイメージを自動的にスキャンします。

オープンソースプロジェクトであるClairは、多少のセットアップ(コンテナ化されたサービスとデータベース)が必要であり、ワークフローに組み込む(またはQuayのようなものを使用する)必要があります。派手なUIは付属していませんが、いじくり回すことをいとわない人にとっては信頼性の高いスキャナーです。

主な機能:

- イメージのレイヤーごとのCVEスキャンを行い、各レイヤーで発見された脆弱性をログに記録します(どのレイヤーがどのCVEを導入したかを理解するのに役立ちます)。

- スキャン結果を他のシステム(CIパイプライン、レジストリなど)に統合するためのREST APIを公開します。

- 更新可能な脆弱性データベース:複数のLinuxディストリビューションフィードからデータを取得し、他の脆弱性情報源にも拡張可能です。

- 高速な増分スキャン – Clairは、毎回イメージ全体をスキャンするのではなく、変更されたレイヤーのみを再スキャンできます。

- 完全にオープンソースで無料(Apacheライセンス)、CVEフィードとアップデートを維持するコミュニティが付属

最適なのは:

- カスタムワークフローや内部プラットフォームに深く統合できるスキャナーを求めるプラットフォームチームやDIY愛好家向け。

- Clairは、内部レジストリへのデプロイや、オーダーメイドのCIシステムの一部として最適です。(Red Hatベースの環境やQuayを使用している場合、Clairは脆弱性スキャンのデフォルトの選択肢となるかもしれません。)

長所:

- オープンソースであり、完全無料で利用可能です

- 軽量でAPI経由での統合が容易です。

- インクリメンタルスキャンは繰り返しのチェックを高速化します

- 強力なコミュニティサポートと頻繁な脆弱性フィードの更新があります。

短所:

- 手動セットアップとデータベース設定が必要です。

- 組み込みのUIやダッシュボードがありません

- 商用ツールと比較して、エコシステムサポートが限定的です。

- 組み込みの修復機能やポリシー適用機能はありません

5. Docker Scout

Docker Scoutは、Docker HubおよびDocker CLIとシームレスに統合できるように構築された、Docker独自のコンテナ分析ツールです。Docker DesktopまたはHubを使用している開発者にとって、Scoutは既存のワークフローにセキュリティインサイトを追加します。イメージのSBOM(Software Bill of Materials)を自動的に生成し、それらのコンポーネントにおける既知の脆弱性を検出します。

Docker Scoutの強みの1つは、修正パスを提案することです。例えば、多数の脆弱性を排除するベースイメージのアップグレードを推奨できます。Scoutはウェブダッシュボードを備えたクラウドサービスとして動作し、Docker CLIとも連携します(`docker scout`コマンドを実行して、ローカルまたはCIでイメージを分析できます)。

このツールは、継続的に更新される脆弱性データを使用し、イメージを継続的に監視します(以前はクリーンだったイメージに新しいCVEが影響する場合にアラートを発します)。Docker Scoutには、無料枠(個人開発者/小規模プロジェクト向け)とチーム向けの有料プランがあります。

主な機能:

- SBOMの生成と分析:イメージをレイヤーとパッケージに分解し、内部にあるものを正確にリストアップし、脆弱なコンポーネントを強調表示します。

- リアルタイム更新による脆弱性データベースのマッチング(Dockerのデータフィードによって提供されるため、新しいCVEが迅速に検出されます)。

- 修正の推奨事項: 脆弱性を解決するために、新しいイメージタグやパッケージのアップデートを提案します(イメージサイズの変更を最小限に抑えることを考慮しつつ)。

- Dockerエコシステムとの統合: Docker HubページまたはDocker Desktopで直接セキュリティインサイトを表示し、CIパイプラインでCLIコマンドを使用します。

- ルールを強制するポリシー機能(例:脆弱性がしきい値を超えた場合にビルドを失敗させる、Docker ScoutのCLI/CI統合を使用するなど)

最適なのは:

- Docker Hub/CLIに既に投資している開発者や小規模チームで、別のプラットフォームを導入することなく組み込みのセキュリティチェックを求める方。

- Docker Hubにイメージをプッシュする場合、Docker Scoutは迷う必要がありません。イメージのリスクとその改善方法について即座にフィードバックを提供します。(さらに、基本的な機能はパブリックリポジトリと1つのプライベートリポジトリで無料で利用できるため、個人のプロジェクトにとって簡単な選択肢となります。)

長所:

- Docker Hub、CLI、およびDesktopとのシームレスな連携

- リアルタイムの脆弱性インサイトを備えた自動SBOM生成。

- ベースイメージとパッケージに対する実行可能な修復提案

短所:

- DockerエコシステムおよびHubでホストされているイメージに限定されます。

- スタンドアロンのエンタープライズスキャナーに比べてカスタマイズ性が劣ります。

- ポリシー制御は専用ツールと比較して基本的なものです

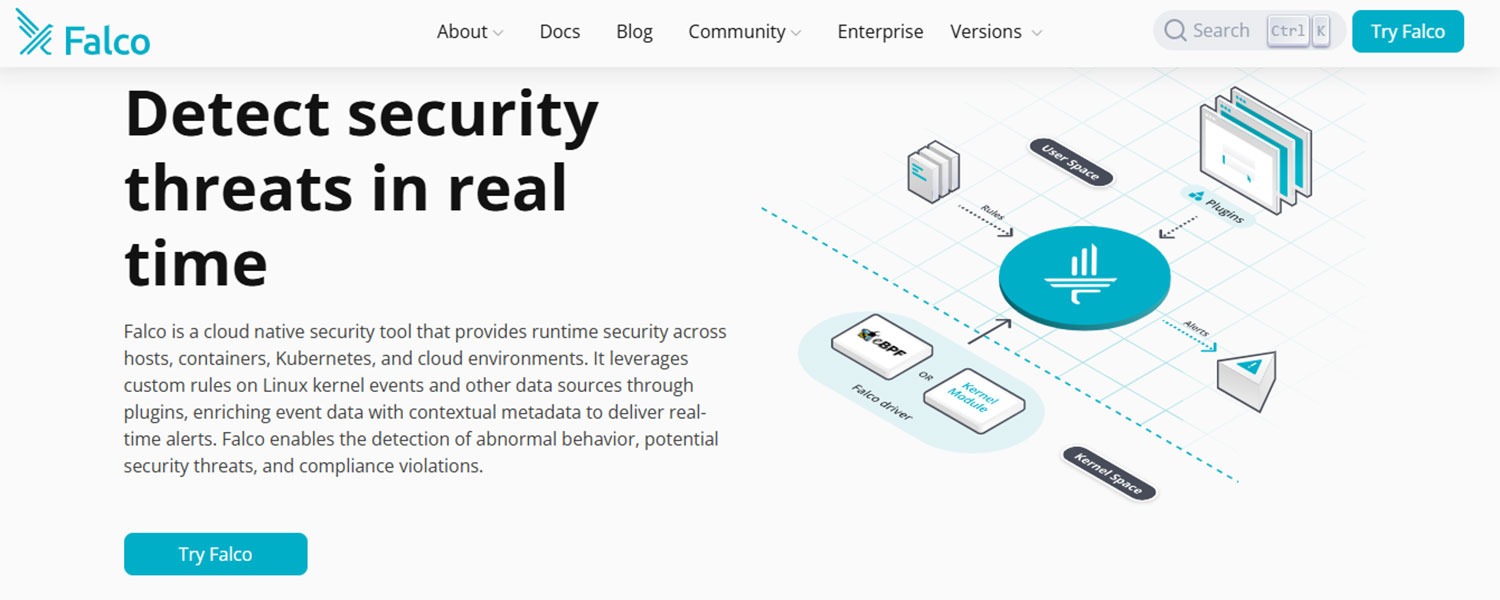

6. Falco

Falcoは、このリストの他のものとは少し異なります。これはイメージスキャナーではなく、コンテナ向けのオープンソースのランタイム脅威検出ツールです。コンテナセキュリティはビルド時で終わりではなく、Falcoがコンテナのリアルタイムな動作監視におけるデファクトスタンダードとなっているため、ここに含めています。

Sysdigによって元々作成され、現在はCNCFインキュベーションプロジェクトであるFalcoは、ホストまたはクラスター上で動作し、カーネルレベルのデータ(eBPFまたはドライバー経由)を使用してコンテナの動作を監視します。疑わしいアクティビティを検出する一連のルールが付属しています。例えば、コンテナがシェルを起動したり、システムバイナリを変更したりする行為、予期しないネットワーク接続、機密ファイルの読み取りなどです。Falcoのルールがトリガーされると、アラートを生成したり、インシデント対応ワークフローにフィードしたりできます。

Falcoはイメージ内の既知のCVEについては通知しませんが、コンテナがすべきでないことをしている場合、例えばエクスプロイトが実行されていることや設定ミスを示している場合に通知します。

主な機能:

- 実行中のコンテナ(およびホスト)をシステムコールレベルで監視し、リアルタイムで異常(例:クリプトマイニングの動作、ファイルアクセス違反など)を検知します。

- 一般的な脅威に対するデフォルトのルールセットに加え、高度にカスタマイズ可能なルール(Falcoをアプリケーションの期待される動作に合わせるために独自のルールを作成)を提供します

- Kubernetes監査ログ統合: FalcoはK8sイベントを取り込み、Podへのexec実行やPodセキュリティポリシーの変更などを検出することもできます。

- オープンソースであり、CNCFの一部であるため、活発なコミュニティと継続的な改善が期待できます。新たな脅威に対する新しいルールの貢献も行われています。

- Kubernetesのdaemonsetとして、または任意のLinux上のシステムサービスとして軽量にデプロイ可能です。アラートはSTDOUT、Slack、またはSIEMシステムに送信され、対応できます。

最適なのは:

- イメージスキャンを補完するためにランタイムコンテナセキュリティを必要とするチーム。

- コンテナが異常な動作を開始したとき(ゼロデイエクスプロイト、内部脅威、または単なる不適切な設定によるものかに関わらず)を知りたい場合、Falcoは頼りになるソリューションです。

- アドミッションコントロールを超えた追加の防御線が必要なKubernetes環境で人気があります。

長所:

- 異常なコンテナおよびホストアクティビティのリアルタイム検出

- カスタマイズされた脅威検出のための、高度にカスタマイズ可能なルールエンジン

- 軽量で、DaemonSetまたはシステムサービスとして簡単にデプロイできます

- CNCF傘下の強力なコミュニティサポートと、頻繁なルール更新。

短所:

- 既知のCVEを検出せず、イメージスキャンも実行しません。

- ノイズを減らし、誤検知を回避するためにチューニングが必要です。

- Linuxベースの環境以外での可視性が限定的です

- 組み込みの修復機能はありません — 外部のアラートツールや対応ツールと連携します

7. Grype

Grypeは、Anchoreによって作成された、コンテナイメージおよびファイルシステム向けの高速で使いやすいオープンソースの脆弱性スキャナーです。これは、古いAnchore Engineオープンソースプロジェクトの後継であり、シンプルなCLIツールに凝縮されています。

Grypeを使用すると、Dockerイメージ(タグまたはtarファイルで指定)やファイルシステムディレクトリを指定でき、内部のすべてを列挙して既知の脆弱性を検出します。Anchoreの堅牢な脆弱性フィードを複数のOSおよび言語エコシステムで利用します。Grypeの大きな焦点の1つは精度であり、パッケージバージョンの正確なマッチングを使用することで誤検知を最小限に抑えるよう努めています。また、VEX(Vulnerability Exploitability eXchange)のような新しい標準もサポートしており、特定の脆弱性を適用外または軽減済みとしてマークすることができます。

GrypeはCIパイプラインでうまく機能し(JSONまたはテーブル形式の結果を出力します)、AnchoreのSyftツール(SBOMを生成します)と連携します。本質的に、Grypeは最小限の手間でスクリプト化できる無料のスキャナーを提供します。

主な機能:

- 多くのイメージソースをスキャン:Docker/OCIイメージ(ローカルまたはリモート)、ファイルディレクトリ、SBOMファイルなど、さまざまなユースケースに対応する多用途性があります。

- OSパッケージと言語固有の依存関係をサポートします(例:イメージ内の脆弱なgem、npmパッケージなどを検出します)。

- 誤検知の少なさと関連性の高い結果に焦点を当てています – Grypeの脆弱性マッチングは非常にスマートで、ノイズを低減します。

- 定期的に更新される脆弱性データベース(Anchoreのフィードでオンラインでも、ダウンロードされたDBでオフラインでも動作可能)。

- 複数の形式(JSON、CycloneDX SBOM、テキストサマリー)で出力され、パイプラインや他のツールへの統合が容易です。

最適なのは:

- 自動化に組み込むためのシンプルで信頼性の高いスキャナーを探している開発者やDevOpsエンジニア。

- 重大度の高い脆弱性でビルドを失敗させるために、GitHub Actionsまたはシェルスクリプトで実行できるオープンソースツールを望むなら、Grypeが理想的です。

- ファイルシステムの内容(コンテナイメージだけでなく)のスキャンにも最適であり、CIでアプリケーションの依存関係をスキャンする際に便利です。

長所:

- 迅速な脆弱性スキャンを可能にする、高速で軽量なCLIツールです。

- 正確なパッケージとバージョンマッチングにより誤検知が少ない

- 画像、ディレクトリ、SBOMを含む複数の入力タイプをサポートします。

- JSONおよびCycloneDX出力により、CI/CDに容易に統合できます。

短所:

- 結果を管理するためのUIや集中管理ダッシュボードはありません。

- 脆弱性スキャンに限定されます(ランタイム機能やコンプライアンス機能はありません)。

- オフラインデータベース更新には手動セットアップが必要です。

- 適切なフィルタリングや自動化がない場合、出力は冗長になる可能性があります。

8. OpenSCAP

OpenSCAPはLinuxの世界のセキュリティ監査ツールであり、コンテナ専用ではありませんが、コンプライアンスと脆弱性のためにコンテナイメージをスキャンするために使用できます。

Red HatによってサポートされているOpenSCAPは、SCAP標準(Security Content Automation Protocol)を実装しており、セキュリティプロファイルのライブラリ(例:DISA STIG、PCI-DSSチェックなど)が付属しています。OpenSCAPを使用すると、これらのプロファイルに対してイメージまたは実行中のコンテナホストを評価し、ベストプラクティスに準拠しているかを確認できます。特にコンテナイメージの場合、OpenSCAPは既知のCVEをスキャンでき、また設定の強化(特定の安全でないサービスが存在しないことを確認するなど)も確認できます。Red Hatベースのコンテナでよく使用されます(他のイメージをスキャンできるOpenSCAPコンテナイメージさえあります)。このツールはコンプライアンス担当者にとっては非常に強力ですが、迅速な脆弱性スキャンだけを求める場合には過剰になる可能性があります。

主な機能:

- コンプライアンススキャン: 事前定義されたセキュリティベースライン(CISベンチマーク、政府標準など)に対してコンテナまたはホストを検証します。

- Red HatのCVEデータを使用した脆弱性スキャン(特にRHEL/UBIコンテナイメージで適用可能なエラッタを見つけるのに役立ちます)

- コンテナのtarballやDockerイメージをIDでスキャンし、HTMLまたはXMLレポートを生成できるコマンドラインツール(oscap)。

- Red Hatツール(例:Red Hat Satellite、foreman、およびOpenShiftパイプライン内でのセキュリティチェック)との統合

- オープンソースフレームワーク。必要に応じて独自のXCCDF/OVALチェックを記述することで拡張可能です。

最適なのは:

- 厳格な標準に対してコンテナイメージを評価する必要がある企業のセキュリティおよびコンプライアンスチーム。

- 組織が監査要件(政府機関や金融セクターなど)を重視している場合、OpenSCAPはコンテナの脆弱性と設定コンプライアンスの両方をチェックするための実績ある方法を提供します。

長所:

- Red Hatの支援を受け、業界のコンプライアンス標準に準拠しています。

- XCCDFおよびOVAL定義を通じて高度にカスタマイズ可能

- 監査およびドキュメント用に詳細なHTMLおよびXMLレポートを生成します。

短所:

- より急な学習曲線とCLI中心のワークフロー。

- UIおよび開発者向けの統合機能が限定的です

- Red Hatベースの環境に最適です

- 迅速な脆弱性スキャンのみを必要とするチームにとっては過剰。

9. Qualys Container Security

Qualys Container SecurityはQualysのクラウドセキュリティスイートの一部であり、同社の脆弱性管理の専門知識をコンテナの世界にもたらします。Qualys CSは、環境全体(オンプレミス、クラウド、CIパイプライン)でコンテナとイメージを検出し、脆弱性や設定ミスをスキャンするための一元化されたクラウドサービスを提供します。

Qualysは、ホストまたはクラスターにデプロイする軽量なコンテナセンサーを使用しており、これにより実行中のコンテナ、イメージ、さらにはオーケストレーターの詳細を自動的に検出します。

脆弱性データはQualysの膨大なクラウドデータベースと関連付けられ、すべてのコンテナ資産とそのセキュリティ態勢を単一の画面で確認できます。Qualys Container Securityは、コンプライアンスチェック(CIS Dockerベンチマークスキャンなど)も実行でき、CI/CDと統合します(例えば、ビルドプロセス中にイメージをスキャンするためのJenkinsプラグインを提供しています)。

エンタープライズ製品として、Qualysの通常の強みである、堅牢なレポート機能、アラート機能、および大規模な環境を処理する能力を備えています。

主な機能:

- インフラストラクチャ全体でのコンテナとイメージの自動検出とインベントリ。どのイメージがどこで実行されているか、およびそれらの脆弱性を把握できます。

- レジストリ内のイメージ(プッシュ時に新しいイメージをスキャンするために一般的なレジストリに接続)およびホスト上のイメージのスキャン

- コンテナランタイムセキュリティ機能: 実行中のコンテナインスタンスの問題を検出し、アラートを発することができます(さらに、イメージのベースラインから逸脱したコンテナをブロックすることも可能です)。

- APIおよびネイティブプラグインを介したDevOpsパイプラインとの緊密な統合(これにより、開発者はビルドプロセスでフィードバックを得られます)

- Qualysの制御ライブラリを使用したポリシー主導の強制とコンプライアンスレポート(例:重大な脆弱性のあるコンテナの実行を禁止する、Dockerデーモンの設定が安全であることを確認するなど)

最適なのは:

- 脆弱性管理のためにすでにQualysを使用しており、その可視性をコンテナにまで拡張したいと考えている大企業および規制対象業界。

- VMおよびコンテナの脆弱性に関する統合されたレポート作成が必要な場合、Qualysは強力な選択肢です。

- 数千ものコンテナを持つ組織にも適しており、そこでは自動検出がスキャンと同様に重要です(Qualysは環境内で実行されているものを見逃さないようにするのに役立ちます)。

長所:

- 単一のダッシュボードでVM、ホスト、コンテナにわたる統合された可視性

- ハイブリッド環境全体でのコンテナ資産の自動検出

- 継続的なスキャンのためのシームレスなCI/CDおよびレジストリ統合。

短所:

- 主に大企業を対象としており、小規模チームには負担が大きい可能性があります。

- 大規模な初期設定とデプロイは複雑になる可能性があります。

- 価格およびライセンスの詳細は不明瞭です。

10. Snyk Container

Snyk Containerは、開発者フレンドリーなセキュリティツールの提供を目指すSnykが提供するコンテナセキュリティ製品です。Snyk Containerは開発プロセスへの統合に重点を置いています。Snykの脆弱性データベースとオープンソースインテリジェンスを活用して、OSパッケージとアプリケーションライブラリの両方におけるコンテナイメージの脆弱性をスキャンできます。

Snykの利点は、コンテキストと優先順位付けにあります。開発者が本当に重要な脆弱性(例えば、イメージ内の脆弱なライブラリが実際にアプリケーションで使用されているかどうかを強調表示するなど)を優先順位付けするのに役立ちます。また、修正に関するガイダンスも提供し、多くの場合、一度に多くの脆弱性を削減するベースイメージのアップグレードを提案します。

Snyk ContainerはCI/CD(プラグインとCLIを使用)に統合され、時間の経過とともにイメージを監視できます(新しい脆弱性がイメージに影響を与えたときにアラートを送信します)。Kubernetesクラスターに接続して、実行中のワークロードの問題を継続的に監視することもできます。

主な機能:

- CI/CDおよびGit統合: 開発者はパイプラインでイメージをスキャンしたり、GitHub/GitLab統合からスキャンをトリガーしたりでき、マージ前に問題を検出します。

- 開発者向けの修正アドバイス(例:「このよりスリムなベースイメージに切り替えることで30の問題を解消できます」)と、ベースイメージの更新に対する自動修正PRを開く機能

- Kubernetesの可視性:SnykはK8sクラスターに接続し、実行中のすべてのイメージとその脆弱性をリストアップできます。これはデプロイメント構成と連携し、開発と運用間の連携を強化します。

脆弱性スキャンに加えて、ライセンススキャンや設定チェックなどのコンプライアンス機能(Snykのソフトウェア構成分析のルーツに基づいているため)。

最適なのは:

DevOpsチーム: セキュリティを左シフトし、開発の一部にしたいと考えているDevOpsチーム。

長所:

- Git、CI/CD、Kubernetesとの深い開発者統合。

- ベースイメージの更新に対する実行可能な修正アドバイスと自動化されたPR

- 脆弱性の追跡とレポート作成のための直感的なダッシュボード。

短所:

- 高度な機能と大規模なチームには有料プランが必要です

- 誤検知の多さで知られています

- オンプレミス展開オプションのないクラウド専用サービス

- 完全なオフラインスキャンを必要とする高度に規制された環境にはあまり適していません。

11. Black Duck

Black Duckはアプリケーションセキュリティ分野のベテランであり、従来からオープンソースライセンスコンプライアンスとSCA(Software Composition Analysis)で知られています。コンテナの文脈では、Black Duckはコンテナイメージをスキャンして、すべてのオープンソースコンポーネントとその脆弱性を特定できます。本質的に、イメージに対して詳細なソフトウェア構成分析を実行します。これは、部品表(すべてのライブラリ、パッケージ、OSコンポーネント)を抽出し、それらをBlack Duckのオープンソースリスクのナレッジベースにマッピングするものです。

Black Duckの強みの一つはライセンスコンプライアンスです。そのため、コンテナ内のコンポーネントのライセンス(例:GPLコードの回避)について懸念がある場合、非常に役立ちます。Black Duckのコンテナスキャンでは、イメージをレイヤーごとに分析するために「Black Duck Docker Inspector」と呼ばれるコンポーネントがよく使用されます。結果はBlack Duck Hub(中央ダッシュボード)に送られ、セキュリティチームと法務チームは脆弱性情報、ポリシー違反を確認し、リスクトリアージを実行することもできます。このツールは通常、オンプレミスまたはマネージドサービスとしてデプロイされ、大規模組織を対象としています。

主な機能:

- 包括的なBOM分析: イメージ内のすべてのオープンソースソフトウェア(言語ライブラリまで)を特定し、既知の脆弱性とライセンスを指摘します。

- レイヤーごとの洞察: どのレイヤーがどのコンポーネントを取り込み、それによって脆弱性がどこで導入されたかを示します(修正計画に役立ちます)。

- ポリシー管理: ポリシー(例:「GPLライセンスを持つコンポーネントは許可しない」や「中程度の深刻度を超える脆弱性は許可しない」)を定義でき、Black Duckはこれらに違反するイメージをマークします。

- Synopsys Detectプラグイン/CLIを介したCIパイプラインとの統合により、ビルドの失敗やビルドプロセス中のレポート取得が可能です。

- Black Duckデータベース内の詳細な修復情報にリンクし、コンポーネントを更新するための課題やプルリクエストを提出できます

最適なのは:

- オープンソースガバナンスに重点を置く企業。

- ライセンスの追跡とコンポーネントリスクの広範な把握がCVEの検出と同等に重要である場合、Black Duckは非常に有力な選択肢となります。

自動車、航空宇宙、その他ソフトウェアコンポーネントに対する厳格なコンプライアンスが求められる業界でよく使用されます。メリット:

- コンテナ向けの包括的なSCAおよびライセンスコンプライアンス分析。

- コンポーネントの起源と脆弱性に関する階層ごとの洞察

- セキュリティおよび法的コンプライアンスのための強力なポリシー管理

短所:

- 複雑なセットアップとより重いリソース要件

- 主にコンプライアンス要件を持つ大企業向け

- 軽量なオープンソーススキャナーと比較してスキャン時間が遅い

- Enterpriseの価格設定は小規模チームには高額になる可能性があります

12. Sysdig Secure

Sysdig Secureは、イメージスキャンとランタイムセキュリティの両方を1つの製品に統合したコンテナセキュリティプラットフォームです(しばしばCNAPP – Cloud Native App Protection Platformと呼ばれます)。

Sysdig Secureを使用すると、CIパイプラインまたはレジストリ内のコンテナイメージの脆弱性をスキャンでき、また、基準を満たさないデプロイメントをブロックするポリシーを適用できます。しかし、Sysdigはさらに進んでいます。オープンソースのFalcoエンジンを使用して、実行中のコンテナを継続的に監視し、異常な動作を検出します。この組み合わせにより、Sysdig Secureはビルド時とランタイムの両方でフィードバックと保護を提供します。

主な優れた機能としては、スキャン結果とKubernetesデプロイメントの連携(実行中のどのワークロードに脆弱なイメージがあるかを確認できる)、およびレポート作成のために検出結果をコンプライアンス標準(PCI、NISTなど)にマッピングすることが挙げられます。

Sysdigは、特定の脆弱性を修正するベースイメージのバージョンを伝えるなど、修正を提案する優れた機能も提供しています。商用ツールとして、Web UI、API、CI/CDおよびレジストリのWebhookとの統合が付属しています。

主な機能:

- イメージスキャン + ランタイムセキュリティを一つに: 脆弱性スキャンに加え、リアルタイムのシステムコール監視(Falco経由)により、攻撃発生時に捕捉します

- Kubernetes対応の可視性: イメージとコンテナをKubernetesメタデータ(ネームスペース、デプロイメント)と関連付け、アクティブに実行中のサービスに対する修正の優先順位付けを容易にします。

- ビルド時およびデプロイ時にセキュリティを強制するためのポリシーエンジン(例:ブロックされた脆弱性がある場合や、コンプライアンスルールに違反している場合にPodの起動を防止)。

- コンプライアンスマッピングとレポート作成 – PCI、HIPAAなどの標準やカスタムルールに対応した既製のチェック機能。イメージスキャンとランタイムデータの両方から証拠を提供します。

- インシデント対応機能: Sysdigは、セキュリティイベントに関する詳細なアクティビティ(システムコールキャプチャ)を記録でき、コンテナが侵害された場合のフォレンジック分析に役立ちます。

最適なのは:

ランタイムの可視性とイメージスキャンが連携してパイプラインを真にセキュアにする必要があるKubernetes環境に特に適しています。

長所:

- イメージスキャン、ランタイムセキュリティ、コンプライアンスを組み合わせた統合プラットフォーム

- アクティブなワークロードにおける脆弱性の優先順位付けのための詳細なKubernetesコンテキスト

- Falco を搭載し、リアルタイムの脅威検出と行動監視を実現

短所:

- スタンドアロンのスキャナーよりも高価な価格設定のエンタープライズ向けプラットフォーム

- 小規模なチームでは、セットアップとチューニングが複雑になる場合があります。

- アラート疲れを避けるために継続的なルール管理が必要。

13. Trivy

Trivy(Aqua Security製)は、その使いやすさと広範なカバレッジにより、最も人気のあるオープンソースのコンテナスキャナーの1つとして登場しました。複雑なセットアップが不要な単一バイナリであり、`trivy image myapp:latest` を実行するだけで、数秒で脆弱性リストを取得できます。

Trivyは、あらゆるものをスキャンすることで知られています。コンテナイメージだけでなく、ファイルシステム、Gitリポジトリ、Dockerfile、Kubernetesマニフェストなども対象です。これにより、DevOpsにおけるセキュリティスキャンに便利なスイスアーミーナイフのようなツールとなっています。多くのソース(Linuxディストリビューションのアドバイザリ、言語依存関係に関するGitHubセキュリティアドバイザリなど)から脆弱性データを取得し、要求に応じてInfrastructure-as-Codeの設定の問題もスキャンします。

Trivyは、結果を表形式またはJSONで出力できます(SPDX/CycloneDX形式でのSBOM生成をサポートしています)。また、他のツールのエンジンとしても使用されます(例えば、HarborレジストリはTrivyをプラグインスキャナーとして使用し、Kubernetes lensツールはそれを統合しています)。

オープンソースであるため、完全に無料でコミュニティによってメンテナンスされています(ただし、AquaはTrivy PremiumというUIを備えた有料版を提供しています)。

主な機能:

- 非常に高速で使いやすいCLI – 事前準備は不要で、最新の脆弱性データベースは初回実行時に自動的にダウンロードされます

- 複数のターゲットタイプをスキャン:コンテナイメージ(ローカルまたはリモート)、ディレクトリ、設定ファイル(K8s YAML、Terraform)、さらには稼働中のKubernetesクラスターのワークロードの問題もスキャンします

- 幅広い脆弱性ソースと精密なパースにより、高い精度とカバレッジを実現します(Trivyは誤検知が少なく、多くの脆弱性を発見することで評価されています)

- SBOMを生成し、SBOMファイルをスキャンして脆弱性を検出できます。これにより、最新のサプライチェーンセキュリティワークフローをサポートします

- CIと簡単に連携し(バイナリを追加してパイプラインで実行するだけです)、GrafanaやSlackアラートなどのツールにフィードできるプラグイン可能な出力を備えています。

最適なのは:

- ソロ開発者からエンタープライズまで、正直に言ってすべての方々です。

- 既知の問題に対するコンテナイメージの迅速で信頼性の高いスキャンが必要な場合、Trivyはしばしば最初に検討すべきツールです。

- 無料であるため、予算が限られているチームや、パイプラインにセキュリティを追加し始めたばかりのチームに最適です。

- 成熟した組織でさえ、特定のユースケース(例:設定の定期スキャンや商用スキャナーのバックストップとして)でTrivyを使用しています。

長所:

- イメージだけでなく、より多くのものをスキャンできる柔軟性も、あらゆるDevOpsツールキットにおいて価値ある汎用セキュリティツールとなります。

- 高速、軽量、単一のCLIコマンドで簡単に実行可能

- 最小限の誤検知で正確な結果

- 強力なコミュニティサポートを備えた、完全に無料でオープンソースのソリューションです

短所:

- 有料版のTrivy Premium UIを使用しない限りCLIのみのインターフェース

- 脆弱性データベースの更新にはインターネットアクセスが必要です

- 大規模なスキャンは、データベースのダウンロードのため初回実行時に遅くなることがあります

主要なツール全般について説明したところで、特定のシナリオに最適なオプションを詳しく見ていきましょう。個人プロジェクトに取り組む開発者、スタートアップのCTO、または本番環境で数千のコンテナを運用しているかによって、理想的なコンテナスキャンソリューションは異なります。

以下では、さまざまなユースケースに最適なコンテナスキャナーを、それぞれの簡単な根拠とともに紹介します。

開発者向けベスト5コンテナスキャンツール

開発者は、セキュリティを可能な限り摩擦なくするツールを求めています。開発者にとって最適なコンテナスキャナーは、多くの設定やノイズなしに、コーディングおよびビルドワークフローに統合できるものです。

主要なニーズとしては、迅速なフィードバック(30分かかるスキャンは誰も望んでいません)、簡単なCI/CD統合、そして実用的な結果(できれば修正提案付き)が挙げられます。これにより、脆弱性の修正が通常の開発サイクルの一部のように感じられます。また、IDEプラグインや使いやすいCLIのような、開発者中心の洗練も大いに役立ちます。

開発者向けに特化したおすすめのツールをいくつかご紹介します。

1. Aikido

Aikidoは、セキュリティチェックを開発プロセスに直接組み込むため、開発者にとって完璧なツールです。IDEやプルリクエストで即座に脆弱性アラートを受け取ることができ、AI AutoFixはパッチを生成することも可能です。これは本質的に開発者のセキュリティアシスタントであり、バックグラウンドでコンテナスキャン(その他)を処理するため、コーディングに集中できます。

2. Snyk Container

SnykはGitHub、Jenkinsなどに連携し、イメージをスキャンして修正プルリクエスト(より新しいベースイメージバージョンの提案など)を開きます。開発者はSnykの明確なレポートと、設定を通じて特定の問題を無視したり、一時停止したりできる機能を高く評価しています。

3. Docker Scout

多くの開発者にとって、Dockerはすでに日常の一部です。Docker Scoutはそれを活用し、Docker HubまたはDocker CLI経由で脆弱性のインサイトを提供します。非常に使いやすく(Dockerを知っていれば学習曲線はほぼゼロ)、イメージセキュリティを改善するための迅速なヒントを提供します。これにより、シンプルで統合されたものを求める個人開発者や小規模チームにとって自然な選択肢となります。

4. Trivy

Trivyの超高速CLIスキャンは、プッシュ前にイメージのローカルチェックを実行したい開発者にとって最適です。テストを実行するのと同じくらい簡単です。設定ファイルやソースリポジトリもスキャンするため、開発者は複数のステージ(コードの依存関係をスキャンし、その後ビルドされたイメージをスキャンするなど)でTrivyを使用できます。オープンソースであるため、自由にスクリプト化およびカスタマイズが可能であり、自動化を好む開発者にとって大きな利点です。

5. Grype

Grype is another excellent open source developer-friendly scanner, built by Anchore with simplicity and automation in mind. It’s a single CLI tool you can drop into any workflow — just run grype <image> and it lists vulnerabilities clearly and fast. Developers like it because it focuses on accuracy (low false positives) and pairs nicely with Syft, its companion SBOM generator.

セットアップの手間なく自動化したり、ローカルで実行したりできる、オープンソースでスクリプト可能、余計な機能のないスキャナーを望むなら、Grypeは確実な選択肢です。

エンタープライズ向けベスト5コンテナスキャンツール

企業は通常、より広範なセキュリティスタックとのスケーラビリティ、ガバナンス、統合を重視します。最高のエンタープライズ向けコンテナスキャンツールは、一元管理、ロールベースのアクセス制御、コンプライアンスレポート、および様々なチームやプロジェクトにわたる数千のイメージを処理する能力を提供します。

チケットシステム、エンタープライズ規模のCI/CDと統合し、SIEMや資産インベントリなどの他のセキュリティツールと連携できる必要があります。

エンタープライズのニーズに適合する最上位のコンテナスキャナーは以下の通りです。

1. Aikido

Aikido Securityは、開発者エクスペリエンスとエンタープライズガバナンスの両方を念頭に置いて設計された数少ないコンテナスキャンツールの1つとして際立っています。

SSOのようなエンタープライズ機能から、オンプレミスデプロイメント(コンプライアンスのため)、そして標準で提供されるコンプライアンスフレームワークまで、Aikidoは企業が現在のセキュリティ要件を満たすだけでなく、将来に向けて自信を持って革新することを可能にします。

重厚でサイロ化されがちな従来のエンタープライズツールとは異なり、Aikidoは開発者フレンドリーなワークフローとノイズゼロの結果に焦点を当てています。これは、誤検知の削減、迅速な修正、そして企業がすでに使用しているツールとのより緊密な統合を意味します。

2. Aqua Security

Aquaは、コンテナとKubernetesを実行する大企業にとって最高の選択肢です。堅牢な管理コンソールを備え、イメージスキャン、アドミッションコントロール、ランタイム防御といったフルライフサイクルカバレッジを提供します。企業は、Aquaのコンプライアンスモジュール(標準規格のテンプレート付き)と、CIパイプラインからクラウドアカウントまであらゆるものと統合できる能力を高く評価しています。

大規模なデプロイメントで実績があり、マルチクラウドおよびハイブリッド環境を容易にサポートします。

3. Qualys Container Security

多くの企業はすでにサーバーの脆弱性管理にQualysを使用しており、Qualys Container Securityはその機能をコンテナ領域に拡張します。データセンターとクラウド全体でコンテナインスタンスを自動的に検出する大規模な可視性のために設計されています。Qualysは資産管理とコンプライアンスにおいて優れており、企業セキュリティチームは「全社のコンテナイメージとその脆弱性」を一元的に把握できる単一のペインを得ることができます。

内蔵のCIプラグインとAPIにより、企業は複雑なCI/CDフローにスキャンを組み込むこともできます。豊富なレポート機能と企業セキュリティダッシュボードとの統合が必要な場合、Qualysは有力な候補です。

4. Black Duck

オープンソースのリスクを懸念する大規模組織は、Black Duckを選択することがよくあります。エンタープライズのコンテナスキャンにおいて、Black Duckがすべてのオープンソースコンポーネントを検出し、ライセンス/法的リスクを追跡できる能力は、差別化要因となります。大規模企業がソフトウェアをリリースする際を考えてみてください。彼らは、禁止されたライセンスや未パッチのライブラリが紛れ込まないようにする必要があります。Black Duckは、セキュリティおよび法務承認のためのワークフローを備えたガバナンス層を提供します。これは大規模向けですが、コンプライアンスと知的財産リスクを最優先する企業にとっては非常に強力です。

5. Sysdig Secure

Sysdig Secureは、ワンストップのクラウドネイティブセキュリティプラットフォームを求める企業にアピールします。大規模なKubernetesクラスターを運用するFortune 500企業で利用されています。このツールがイメージスキャンをランタイムコンテキスト(「この脆弱なイメージはこれらのクラスターのプロダクション環境で実行されている」など)に結びつける能力は、優先順位付けにおいて大規模な環境で非常に貴重です。

企業は、SysdigのLDAP/ADとのユーザー管理連携や、高度な分析機能(例:数千のイメージにわたるリスクスコアリング)といった機能も高く評価しています。企業内のセキュリティオペレーションセンター(SOC)にとって、Sysdigは必要に応じて広範な監視と詳細なドリルダウンの両方を提供します。

スタートアップ向けベスト4コンテナスキャンツール

スタートアップ企業は、予算を圧迫することなく、その規模以上の効果を発揮するセキュリティツールを必要としています。通常、スタートアップは手頃な価格(または無料)で、セットアップが簡単(専任のセキュリティエンジニアを置く時間がないため)、そして理想的には迅速な開発スプリントを遅らせないものを求めています。

スタートアップにとって最適なコンテナスキャナーは、最小限の設定で強力なデフォルトセキュリティを提供し、企業の成長に合わせてスケーリングできるものです。また、柔軟性も重要です。スタートアップの技術スタックは急速に変化する可能性があるため、複数の環境(クラウド、オンプレミス、異なる言語)をカバーするツールは利点となります。

新興企業向けの優れた選択肢は以下の通りです。

1. Aikido

スタートアップにとって、Aikidoは計り知れない価値を提供します。無料で開始でき、コンテナ、コード、クラウド資産に即座のセキュリティ保護を提供します。また、多くのスキャナーを1つに統合したAikidoプラットフォームにより、小規模チームでも複数のツールを管理することなくSAST、コンテナスキャンなどを利用できます。これは、まるでセキュリティチーム全体を箱に詰めて雇うようなものです。

クラウドベースで数分で稼働するという事実は、スタートアップの「手間なくセキュリティを確保したい」というニーズに合致します。スタートアップが成長するにつれて、Aikidoはスケールし、より高度なチェックを導入できますが、初日から非常に少ない労力で多くの保護を提供するため、動きの速い企業に最適です。

2. Trivy

Trivyは無料、オープンソース、シンプルであるため、スタートアップにとって素晴らしい選択肢です。2人チームの開発チームでも、TrivyをローカルまたはCIパイプラインで使用して、明らかなミス(重大な脆弱性を含む出荷など)を防ぐことができます。調達プロセスや複雑な統合は不要で、バイナリを追加するだけで利用を開始できます。

資金繰りに苦しむスタートアップにとって、Trivyはコンテナの脆弱性の基本をカバーし、IaCスキャンといった機能も提供するため、費用ゼロで大きなメリットとなります。

3. Docker Scout

スタートアップのデベロッパーがすでにDockerに精通している場合、Docker Scoutは容易に導入できます。ほぼ設定不要でセキュリティに関するインサイトを提供します(特にDocker Hubでイメージをホストしている場合)。無料ティアは、小規模なスタートアップのプライベートリポジトリ数個には十分でしょう。Scoutは、露骨に脆弱なベースイメージを使用していないことを確認します。これは、開発にセキュリティ意識のレイヤーを追加するための労力の少ない方法です。

4. Grype

もう一つのオープンソースの逸品であるGrypeは、ビルドプロセスに軽量スキャナーを統合したいスタートアップ企業に最適です。各プルリクエストまたはイメージビルドでGrypeを実行するようにスクリプト化でき、悪質なものが発見された場合、ビルドは失敗します。スタートアップ企業は、Grypeのシンプルさと、サーバーの維持やサブスクリプション料金が不要な点を高く評価しています。これは、製品開発の初日からベースラインのセキュリティ標準を強制するための実用的なツールです。

ベスト4無料コンテナスキャンツール

予算ゼロでコンテナスキャンをお探しですか?高品質な無料オプション(主にオープンソースツール)が豊富にあり、費用を一切かけずに利用できます。「無料」の意味合いは様々で、完全にオープンソースでセルフホスト型のものもあれば、寛大な無料ティアを提供するSaaSもあります。

無料のスキャナーは、個人開発者、オープンソースプロジェクト、または有料ソリューションへの投資前の試用として最適です。無料ツールでも機能は果たせますが、いくつかの利便性(例:UIの欠如やエンタープライズ機能など)を犠牲にする可能性があることに留意してください。

以下の無料コンテナスキャナーが最も優れています。

1. Trivy

Trivyは無料スキャナーのトップに位置します。オープンソースであり、Aqua Securityによって維持されていますが、誰でも無料で利用できます。セットアップなしで、広範な脆弱性スキャン(OSパッケージとアプリケーション依存関係)が可能です。脆弱性データベースの更新も無料であるため、常に最新のデータに対してスキャンできます。多くのユーザーにとって、Trivyだけでニーズの80%をカバーします。

2. Grype

Grypeも完全に無料でオープンソースであり、Trivyの優れた代替(または補完)ツールです。精度に重点を置き、CIと良好に統合されます。CLIファーストであるため、DevOpsパイプラインでのスキャンを無料で自動化するのに最適です。Anchoreチームは、その脆弱性フィードを最新の状態に保ち、公開しています。

3. Clair

Clairは無料で利用でき、独自の環境でスキャンサービスを実行したい場合に良い選択肢です。セットアップには多少の手間がかかりますが、一度稼働すれば、脆弱性データを継続的に更新し、APIを介してイメージをスキャンできます。Clairを使用すると、社内で独自の無料の「コンテナセキュリティサービス」を効果的に構築できます。多くの小規模なレジストリやセルフホスト型CIセットアップがこの目的でClairを活用しています。

4. Docker Scout(フリーティア)

Docker Scoutの基本プランは無料で、制限された数のリポジトリと無制限のパブリックイメージのスキャンが可能です。これは、小規模なプロジェクトを持っている場合や、主にパブリックのオープンソースイメージを扱っている場合、Docker Scoutのクラウドサービスを無料で利用できることを意味します。Web UIとDocker Hubへの統合を好み、自分で何もデプロイしたくない場合に良い選択肢です。

(無料ツールの特筆すべき点:OpenSCAP – 無料のオープンソースですが、やや専門的です。Dockle – 設定問題向けのオープンソースコンテナリンターで、有用かつ無料です。そしてCVEbench/CVE-Scanner – 他にも様々なコミュニティツールが存在しますが、Trivy/Grypeが一般的にそれらを凌駕しています。)

Dockerイメージの脆弱性スキャンに最適な5つのツール

Dockerイメージの脆弱性スキャンが主な関心事であり、より広範なコンテナランタイムセキュリティとは異なる場合、その作業に特に適したツールがいくつかあります。「Dockerイメージ脆弱性スキャン」とは、イメージ(おそらくDockerfileから構築されたもの)を取得し、その中の既知のCVEを特定することを意味します。

ここで最適なツールは、Linuxパッケージマネージャー、言語パッケージファイル、およびイメージのその他のコンテンツの解析に優れています。それらはDocker/OCIイメージ形式をサポートし、理想的にはDockerレジストリと接続できるべきです。

このユースケース向けの最上位ツールは以下の通りです。

1. Aikido

Aikidoのコンテナイメージスキャンは、最速で結果を得られるものの一つです。実用的な出力に焦点を当て、Dockerイメージをスキャンし、何が問題であるかだけでなく、その修正方法(例:「このパッケージをアップグレードする」または修正PRを自動生成する)を即座に通知します。純粋な脆弱性スキャンにおいて、Aikidoは効果的であり、イメージが機密データを処理するかどうかに基づくリスクスコアなどのコンテキストを追加します。スキャンに加えて組み込みの修復機能の利便性を求める場合に最適な選択肢です。

2. Anchore/Grype

Anchore(GrypeツールまたはAnchore Enterprise経由)は、Dockerイメージスキャン専用に構築されています。イメージレイヤーの内容を徹底的に解析し、包括的なCVEフィードと照合します。Anchoreのソリューションは、Dockerビルドパイプラインに統合したり、レジストリ内のイメージで実行したりできます。ポリシーベースの脆弱性スキャンで知られており、どの脆弱性が重要かをカスタマイズできます。これは、Dockerイメージの標準を細かく制御したい場合に非常に優れています。

3. Trivy

Trivy again shines as a Docker image scanner. It handles all common base images (Alpine, Debian, CentOS, etc.) and finds vulns in both system packages and application deps inside the image. Running trivy image <image> is a quick way to get a list of CVEs before you push to production. It’s often used by Docker power-users and has very high CVE coverage. If you want a straightforward “tell me what’s insecure in this Docker image” tool, Trivy is hard to beat.

4. Docker Scout

Dockerが提供しているため、ScoutはDockerイメージおよびレジストリと直接統合されます。イメージの脆弱性をレイヤーごとに一覧表示する使いやすいUIを提供します。ユニークな点として、ベースイメージの系統と脆弱性の発生源を表示し、より脆弱性の低いベースを推奨できます。Docker Hubを多用するチームにとって、Scoutはイメージページで便利な脆弱性レポートを提供します。これにより、Dockerイメージの衛生状態の改善に特化した開発チームに最適です。

5. Qualys コンテナセキュリティ

Dockerイメージをスキャンしたいが、より広範なセキュリティコンテキスト内で実施したい組織にとって、Qualysは非常に強力です。Dockerレジストリ(Docker Hub、ECRなどを含む)に接続し、イメージが構築または更新される際にスキャンします。ここでの利点は、Qualysが提供するエンタープライズグレードの脆弱性インテリジェンスです。各CVEに関する豊富な詳細、影響度評価、パッチへのリンクが得られます。小規模な設定では過剰かもしれませんが、多数のDockerイメージを扱う企業にとって、Qualysはすべてのイメージがスキャンされ、追跡されることを保証します。

ランタイム保護機能付きベスト5コンテナセキュリティツール

コンテナセキュリティは、静止状態のイメージだけでなく、稼働中のコンテナにも関わります。ランタイム保護のためには、コンテナの実行中に監視し、攻撃や異常を検出し、時には悪意のある活動を停止させるための介入ができるツールが必要です。

このカテゴリのツールの多くは、イメージスキャンとランタイム機能を組み合わせています(イメージの内容を知ることで、ランタイムで何を監視すべきかを判断できるためです)。

注目すべき主な機能:

- 行動監視(Falcoのアプローチなど)、

- 不審なアクションのファイアウォール処理またはブロック、

- 脆弱なコンテナの隔離のためのコンテナオーケストレーションツールとの統合、および

- インシデントレスポンスデータキャプチャ。

以下は、ランタイム保護機能を備えた主要なコンテナセキュリティツールです。

1. Aikido

Aikidoのプラットフォームは、コンテナランタイム保護をカバーするために拡張しています(すでにアプリケーション向けインアプリWAFの一種を提供しています)。主にスキャンで知られていますが、AikidoはエンドツーエンドのAppSecとして位置づけられており、ランタイムコンテナ/ワークロード保護も提供しています。これには、コンテナ内のエクスプロイトの監視や、エージェントまたは統合を介した仮想パッチ適用が含まれる可能性があります。Aikidoを使用している場合、ランタイム保護機能(ゼロデイエクスプロイトのブロックなど)が展開される可能性が高く、ビルドとランタイムの両方に対応する有望なオールインワンソリューションとなります。

2. Sysdig Secure

Sysdig Secure(Falcoのエンジンをベースに構築)は、ランタイムコンテナセキュリティのリーダーです。イメージをスキャンするだけでなく、コンテナのシステムコールとネットワークを積極的に監視します。Sysdigは、ルールに違反したコンテナを強制終了または一時停止させることができ、詳細なフォレンジック(イベント周辺のシステムアクティビティをキャプチャ)を提供します。これは基本的に、コンテナとKubernetesに特化して調整された侵入検知システムを持つようなものです。ランタイム脅威防御において、Sysdigはリアルタイム検知と対応機能により最高レベルの性能を発揮します。

3. Aqua Security

Aquaのプラットフォームには、Aqua Enforcersと呼ばれるものがあり、これはノード上のエージェントとしてライブ監視と制御を行います。Aquaは、疑わしいプロセスをブロックし、特権昇格を防止し、ランタイム時にイメージ整合性チェック(コンテナが改ざんされていないことを確認)を行うこともできます。

Aquaはランタイムスキャンもサポートしており、例えば実行中のコンテナのメモリを既知のマルウェアシグネチャについてチェックします。これはランタイム向けの包括的なスイートであり、コンテナが攻撃の標的となる可能性のある高セキュリティ環境でよく使用されます。

4. Falco

当社の主要ツールで述べたように、Falcoはランタイムセキュリティのためのオープンソースの定番ツールです。これはブロック機能はありませんが(Falcoは検出のみであり、ブロックするには他のものと統合する必要があります)、コンテナ内の悪意ある動作を監視し、アラートを発するのに優れています。

多くのチームは、Falcoを他のツール(またはコンテナを終了させるための自作スクリプト)と組み合わせて使用し、ランタイム保護を実現しています。ランタイムセキュリティを無料でDIYしたい場合、Falcoは使用すべき主要なコンポーネントです。

5. Qualys (コンテナランタイムセキュリティ)

Qualys Container Securityはランタイムポリシーも提供します。例えば、実行中のコンテナがイメージから逸脱した場合(イメージのマニフェストにない新しいプロセスが出現するなど)にフラグを立てることができ、これはしばしば攻撃者によるインジェクションされたプロセスを示唆します。これはよりモニタリングに近いアプローチで、Qualysコンソールにイベントをフィードします。

Falcoのルール言語ほど粒度は高くないものの、Qualysは主要なランタイムリスク領域(ネットワーク接続、プロセス、ファイル変更)に焦点を当て、それを脆弱性データと結びつけます。これにより、「重大な脆弱性を持つコンテナXが現在異常なバイナリを実行している」といったアラートを受け取ることができます。この脆弱性とエクスプロイト動作の相関は非常に有用です。

Kubernetes環境向けベスト5コンテナスキャンツール

Kubernetesは、コンテナセキュリティにさらなる複雑さをもたらします。K8s環境では、イメージだけでなく、デプロイ構成、クラスター設定、そして大規模な自動化の必要性も考慮する必要があります。

Kubernetes向けの最適なコンテナセキュリティツールは、クラスターと統合して使用中のイメージをスキャンし、Kubernetesマニフェストをセキュリティ上の問題について評価し、そしてK8sの機能(アドミッションコントローラーなど)を使用してポリシーを強制する可能性があります。

また、Podsの動的な性質(コンテナの生成と消滅)を処理できる必要があります。

K8s向けに特化した最上位のスキャナーを以下に示します。

1. Sysdig Secure

SysdigはKubernetesを念頭に置いて構築されています。スキャンされたイメージを実行中のPodやNamespaceにマッピングし、クラスター内のリスクを明確に可視化できます。さらに、Sysdigのアドミッションコントローラーは、ポリシー(rootとして実行されている、高深刻度の脆弱性を含むなど)に違反するPodをブロックできます。ランタイムに関しては、Falcoベースの検出機能はKubernetesを認識しており(例:問題報告時にPod名やラベルなどを認識します)、本番環境でK8sを実行している場合、Sysdigはイメージレジストリスキャンからノード監視まで、非常に統合されたセキュリティソリューションを提供します。

2. Anchore

Anchoreのポリシーエンジンは、基準を満たさないイメージのデプロイを防ぐことで、K8sと良好に連携します。Kubernetes OPAやカスタムコントローラなどとAnchoreを併用することで、デプロイされるすべてのイメージがチェックされるパイプラインを構築できます。Anchoreは、統合を通じてクラスター内の既存イメージもスキャンできます。そのOCIコンプライアンスとKubernetesアドミッションウェブフックの例は、クラスターにセキュリティゲートを実装する場合に最適です。

3. Aqua Security

AquaはKubernetesに重点を置いています。デプロイ時にAquaのデータベースに対してイメージをチェックし、許可されていないものを除外するバリデーションWebhookのようなK8sネイティブコントロールを提供します。また、Kubernetes YAMLファイル(CIまたはAquaコンソール内)をスキャンして、誤設定(過度に寛容な権限やリソース制限の欠如など)を検出します。ランタイム時には、Aquaはクラスタのドリフトを監視します(コンテナが元のイメージになかったプロセスを開始した場合、Aquaはそれをブロックできます)。これは包括的なKubernetesセキュリティソリューションであり、大規模なK8sデプロイメントを持つ企業に好まれています。

4. Falco

K8sの場合、Falcoはすべてのノードを監視するためにDaemonSetとしてデプロイされることがよくあります。K8sの監査イベント (誰かがpodにexecを実行したか、または機密データを含むConfigMapが作成されたかなどを検出する) に対して特定のルールを持っています。

Falcoをアドミッションコントローラー(Falco-sidekick + OPAの組み合わせなど)と組み合わせることで、特定のランタイムポリシーも実際に強制できます。オープンソースの軽量ツールであるFalcoは、Kubernetesクラスターに最小限のコストで防御レイヤーを提供します。K8sで多数のコンテナを運用している場合は、Falcoまたは同様のツールを実行することを強くお勧めします。これはクラスター内に監視カメラを設置するようなものです。

5. Aikido

Aikidoは、コンテナイメージがクラスターに到達する前(CI内)にスキャンすることができ、実行中のワークロードを監視する機能(例:重大な脆弱性を持つイメージがライブクラスターにデプロイされないようにする)に取り組んでいます。Aikidoの統合アプローチ(CI/CDとクラウドへの連携)は、手動での労力を最小限に抑えながら、脆弱なイメージや設定ミスがないかK8s環境を継続的に監査するように設定できることを意味します。

ベスト4オープンソースコンテナスキャンツール

オープンソースツールは透明性と柔軟性を提供します。これらを自身でホストし、調整し、ベンダーロックインを回避できます。コンテナスキャンに関しては、最良のソリューションのいくつかはオープンソースです。これらは、コミュニティ、社内ツール、またはコストや哲学的な理由でオープンソースを好む組織に最適です。

ここでは、最上位のオープンソースコンテナスキャナー(上記で既にいくつか言及したものも含まれます)を紹介します。

1. Trivy

オープンソース(MITライセンス)で非常に人気のあるTrivyは、OSSスキャナーとしてしばしば最初に推奨されます。活発なコミュニティ、頻繁な更新、そして幅広い採用実績があります。DevSecOpsのオープンソースプロジェクトであろうと、社内ツールチェーンであろうと、Trivyは独自の制約なしに高品質なスキャンを提供します。

2. Grype

AnchoreのGrypeはApacheライセンスで、コミュニティからの貢献を受け入れています。企業サポート付きのOSSスキャナーを求める場合に堅実な選択肢です(Anchoreが支援していますが、真のオープンソースです)。プロジェクトはGitHubで活発にメンテナンスされており、多くのユーザーが改善に貢献しています。Syft(SBOM生成用、こちらもOSS)との組み合わせにより、オープンソースのサプライチェーンセキュリティスタックにおいて優れたコンポーネントとなります。

3. Clair

Clairは以前から存在し、オープンソースのスキャンサービスとして引き続き頼りになる存在です。現在バージョン4となり(新しいディストリビューションのサポートと簡単なセットアップが可能)、Harbor(オープンソースレジストリ)のようなプロジェクトでデフォルトのスキャナーとして使用されています。GPLライセンスで、コミュニティによって(主にRed Hatのエンジニアによって)メンテナンスされています。レジストリやCIに統合されたOSS脆弱性スキャナーサービスを求める方にとって、Clairは実績のあるソリューションです。

4. OpenSCAP

OpenSCAPはオープンソース(LGPL)であり、コンプライアンスツールとしての側面が強いものの、OpenSCAPベースの一部としてコンテナスキャン機能を提供します。セキュリティ意識の高いオープンソースユーザー(例えば、FedoraやCentOSコミュニティ)は、OpenSCAPを使用してコンテナイメージをセキュリティガイドラインに照らして検証します。コミュニティの貢献によってサポートされており、Red Hatのオープンソースエコシステムにおける主要なツールです。

(また、他のOSSツールとしては、設定スキャン用のDockleやSBOM生成用のTernなどがあります。ニーズに応じて、オープンソースの世界には目的に合ったツールがいくつか存在するでしょう。)

まとめ

コンテナのセキュリティ確保はもはやオプションではなく、安全なソフトウェアデリバリーパイプラインの基本的な要素です。上記で議論したツールは、DevOpsチームがイメージを構築する瞬間から本番環境で実行されるまで、あらゆる段階にセキュリティを組み込むのに役立ちます。

ニーズに合った適切なコンテナスキャンソリューションを選択することで、既知の脆弱性や設定ミスを出荷していないという自信を得られます。

軽量なオープンソーススキャナーを選ぶか、フル機能のプラットフォームを選ぶかにかかわらず、重要なのは、それが単に問題を報告するだけでなく、実際に問題を防止するようにDevOpsプロセスに統合することです。

より安全なコンテナと、CI/CDにおけるスムーズな運用を!

どこから始めればよいか分からない場合は、Aikidoを試してみてください。コンテナセキュリティに関する即座のインサイトを得て、より安全なDevOpsワークフローを始める簡単な方法です。

コンテナセキュリティについてさらに学ぶには、以下をご覧ください:

- 主要なInfrastructure as Code (IaC) スキャナー – デプロイメントパイプラインをエンドツーエンドで保護します。

- 主要なソフトウェアサプライチェーンセキュリティツール – イメージに含まれるすべてのものを保護します。

- 主要なDevSecOpsツール – コンテナスキャンがSDLCのどこに適合するかを確認してください。