ブログへようこそ

△Opengrepの立ち上げ|Semgrepをフォークした背景

TL;DR: 私たちはSemgrepCEのフォークであるOpengrepをオープンソースの締め出しに対応して立ち上げます。

私たちがオープングレップの発起人です。さっそく始めましょう:先月、セムグレップはOSSプロジェクトの大幅な変更を発表しました。)

2017年以来、Semgrepはオープンソースセキュリティコミュニティの要として、SaaS製品とともにコード解析エンジンとルールリポジトリを提供してきた。しかし、彼らの最近の動きは、「オープン」の本当の意味とは何かという疑問を提起している。

主な変更点には、コミュニティから提供されたルールを制限付きライセンスでロックすることや、無視の追跡、LOC、フィンガープリント、必須メタ変数のような重要な機能をオープンプロジェクトから移行することが含まれる。

これは驚くべきことではなく、Semgrepはしばらくの間、静かにオープンソースエンジンをやめていた。Semgrep OSS」から「Semgrep Community Edition」へのブランド変更は、棺桶に最後の釘を刺すような気分です。

なぜですか?

おそらくVCからの圧力か、オープンソースの貢献がSaaSの収益を "共食い "すると見てのことか、あるいは競合からの保護か。Semgrepは、ベンダーが競合するSaaS製品でルールとエンジンを使用するのを阻止するためだと主張している。しかし、つい昨日の「AI」の発表で、創業者は「オリジナルのSemgrepエンジンは時代遅れになりつつある」と宣言した。

いずれにせよ、競争心は尊重するが、このオープンソースの締め付けはライバル組織を止めることにはほとんどならない。何よりも、この動きはSemgrepだけでなく、オープンソースプロジェクト全体のコミュニティの信頼を損なうものである。

「この種の変更は、同様のオープンソース・プロジェクトすべてに害を及ぼす。すべての企業や開発者は、オープンソース・プロジェクトを採用し投資する前に、クリエイターが突然ライセンスを変更することを決めた場合に備えて、よく考える必要がある」...あるいは、機能を停止する(Opentofu)。

このパターンはよく知られている:ElasticsearchのライセンスシフトがAWSにOpenSearchを作らせた。Opentofuの動きは、HashiCorpによるTerraformの乱立の後に生まれた。ベンダー主導のオープンソースは、"大リーグ "に進出するためにコミュニティよりも商業的利益を優先することが多い。 そしてそれは最悪だ。

だから、私たちは行動を起こしている。

オープンソースプロジェクトを存続させ、セキュアなソフトウェア開発をベンダーニュートラルな共有標準にするために、業界全体で協調して立ち上がる。

Nir Valtman(Arnica、CEO)、Ali Mesdaq(Amplify Security、CEO)、Varun Badhwar(Endor Labs、CEO)、Aviram Shmueli(Jit 、CIO)、Pavel Furman(Kodem 、CTO)、Liav Caspi(Legit 、CTO)、Eitan Worcel(Mobb 、CEO)、Yoav Alon(Orca Security 、CTO)。

パフォーマンスの向上、プロ専用機能のアンロック、言語サポートの拡張、重要な機能のエンジンへのマイグレーション、そして新たな進化:Windows互換性、クロスファイル分析、ロードマップは長いです。

というのも、現実を直視しよう。セキュリティの脆弱性を発見し、自動的に素早く修正する方法を考えよう。開発者をビルドに戻すことに集中しよう。

オープングレップについてもっと知りたいですか?

Opengrepマニフェストを読む。

Opengrepに貢献したり、スポンサーとして参加するには、GitHubでissueを開いてください。

コミュニティと貢献者の方は、2月20日のオープンロードマップセッションにご参加ください。

X.Linkedinでフォローしてください。

「SASTの未来をオープンに」マッケンジー・ジャクソンとOpengrepで対談

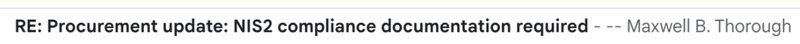

クライアントがNIS2の脆弱性パッチ適用を要求。どうしますか?

TL;DR: EUの新しいサイバーセキュリティ指令NIS2は、調達契約における脆弱性管理要件の厳格化を通じて、ソフトウェア・サプライヤーのビジネスのあり方をすでに変えつつある。このシフトは勢いを増しており、より多くの企業が適応する必要があります。Aikido 、このような新しい要求に応えるために、コンプライアンス・レポーティングと脆弱性追跡の自動化を支援します。また、このことがあなたのビジネスにとってどのような意味を持つのか、ぜひお読みください。

NIS2パッチ不適合のリスク

思い浮かべてほしい:月曜日の午前8時33分。あなたはコーヒーを片手に受信トレイを整理し、9時からの週次ミーティングに備え、心の準備をしている。

Eメールを開き、お決まりの定型文をスクロールし、気がつくとこれらの言葉を読んでいる(そして読み直している):

サービスを提供するために使用されるすべてのソフトウェア・コンポーネントは、脆弱性の重大性に応じて、以下の期間内にパッチを適用しなければならない:

- 重大:パッチの提供開始後48時間以内

- 高:パッチの提供開始後1週間以内

- 中:パッチの提供開始後1ヶ月以内

- 低:パッチの提供開始後3ヶ月以内

重要な脆弱性については48時間。営業日ではない。ベストエフォートでもない。48.時間。そんな感じで、月曜日はコンプライアンス・オリンピックになり、同時にすべての種目に出場することになる。

これらの新しいNIS2のパッチ適用要件は、単なるチェックボックスの一つではなく、運用上の重要な課題である。考えてみてほしい:

- チームはすでに手薄になっている

- 新しいCVEのたびに、セキュリティのモグラたたきをしているような気分になる

- 配備の窓は狭く、ますます狭くなっている

- そして今、このようなアグレッシブなスケジュールを遵守していることを文書化し、証明する必要があるのだろうか?

これらのSLAを逃すことは、単に監査に不合格になるだけでなく、主要な契約を失い、違約金に直面し、あるいはEU市場から完全に排除されることを意味する。

しかし、他のベンダーが大規模なコンプライアンス・プログラムを構築し、NIS2の専門チームを雇うために奔走している一方で、あなたはその必要はない。

NIS2に準拠するには

私たちは、この瞬間のために特別にAikido 構築しました。私たちのNIS2準拠は、このような調達の頭痛の種のためにイージーモードでゲームをプレイするようなものです。文字通り数分で

- 調達チームが実際に受け入れるコンプライアンス・レポートの作成

- 脆弱性SLAを自動的に追跡

- タイムラインに違反する前にアラートを受け取る

- 約束ではなく、実際のデータでコンプライアンスを証明する

これらの要件が何を意味するのか、また、2025年の計画全体を覆すことなく、どのように取り組むことができるのか、具体的に説明しよう。

Aikido登録に登録し、数分で無料のNIS2レポートを入手してください。

NIS2の条件は?

NIS2 は EU の最新のサイバーセキュリティ指令であり、企業の脆弱性管理の扱い方を大きく変えつつある。EU加盟国はNIS2を国内法に移管しており、多くの場合、ISO 27001のような標準規格を導入の基礎として参照している。

前作とは異なり、NIS2はより多くの業界をカバーし、特にサプライチェーンのセキュリティに関してより厳しい要件を課している。大手企業、特に重要なセクターの企業は、これらの要件を社内で実施するだけでなく、サプライチェーン内のすべてのベンダーに押し下げることが求められている。

読む: NIS2:誰が影響を受けるのか?

これは実際には何を意味するのでしょうか?EU企業にソフトウェアやサービスを販売している場合、上記の例のような調達要件に直面することが多くなるでしょう。具体的なパッチのタイムラインを要求し、脆弱性管理プロセスの詳細な文書化を期待し、定期的なコンプライアンス報告を求めるでしょう。これらは単なるチェックボックス要件ではなく、調達チームは積極的にコンプライアンスを検証し、これらのSLAを契約に組み込んでいる。

我々が目にする最も一般的な要件は以下の通りである:

- 深刻度に基づいて脆弱性にパッチを適用するためのSLAを定義した(冒頭の例は、実際の調達ドキュメントから引用したものです!)。

- 定期的な脆弱性スキャンとレポート

- 脆弱性管理プロセスの文書化

- 自動追跡によるコンプライアンスの証明

- 改善努力に関する定期的な状況報告

NIS2脆弱性パッチ適用要件

法律の専門用語は抜きにして、NIS2が脆弱性パッチの適用に関して実際に何を意味しているかに焦点を当てよう。NIS2自体は、特定のパッチ適用期限を規定していない。しかし、脆弱性の取り扱いと開示を含むリスク管理措置を義務付けており、これが、ソフトウェア購入者が記述されたSLAを課すことにつながっている。以下は、調達チームが求めているものである:

レスポンス・タイムフレーム

ほとんどの企業は、これらのパッチウィンドウを標準化している:

- 重大な脆弱性48時間

- 重症度:7日間

- 重大度中:30日

- 重症度が低い場合:90日

そして、これらのタイムラインは、あなたがそれを発見したときからではなく、パッチが利用可能になったときから始まります。つまり、スタック内のすべてのコンポーネントの脆弱性アナウンスを常に把握しておく必要があるということだ。

必要書類

3つのことを証明する必要がある:

- それぞれの脆弱性を発見した時期

- パッチが利用可能になったとき

- 修正プログラムの導入時

自動化された追跡がなければ、これはすぐにセキュリティ・チームのフルタイムの仕事になる。

連続モニタリング

四半期に一度のセキュリティ・スキャンの時代は終わった。NIS2は期待している:

- 定期的な脆弱性スキャン(ほとんどの企業はこれを毎日と解釈している)

- CVEsによる新しいセキュリティ勧告の監視

- パッチ状況とSLA遵守の積極的な追跡

リスク管理

すべての脆弱性に対して、あなたは必要とする:

- 重症度評価を文書化する

- 改善の進捗状況を追跡

- パッチの遅れを正当化する

- 合意されたSLAの遵守状況を報告する

これが、Aikido NIS2レポートを構築した理由です。スプレッドシートを作成し、チケットを管理する代わりに、調達チームが見たいものすべてを追跡する単一のダッシュボードを得ることができます。

Aikido 実践する(実践編)

コンプライアンス・フレームワークは、実際のセキュリティ業務とは切り離された、事務的な作業の塊のようなものです。しかし、そうである必要はない。

例えば、調達チームがあなたの脆弱性管理プロセスについて質問してきたとしよう。文書作成に奔走する代わりに、あなたは単純にこう言う:

- Aikido 開発パイプラインにつなげる

- クラウドインフラとのリンク

- NIS2コンプライアンスレポートを有効にする

- 自動化されたパッチのタイムラインの証拠をエクスポートします。

- 送り出す

それだけだ。終わりのない文書作成は必要ない。スプレッドシートを使うこともない。土壇場で慌てることもない。

すぐに得られるもの

- 9つのリスクベクトル(依存関係からランタイムセキュリティまで)にわたる継続的なスキャン

- 技術管理のための証拠収集の自動化

- 調達要件のコンプライアンス状況をリアルタイムで確認

- NIS2要件に直接対応するダイナミックレポート

最も優れている点は?CIパイプライン、コードリポジトリ、クラウド環境など、開発者がすでにいる場所で正確に機能することです。他のチームが ISO 27001 認証や NIS2 コンプライアンスのために手作業で証拠を集めている間に、あなたは実際のセキュリティデータからコンプライアンスレポートを自動的に作成しています。

次のステップ

NIS2コンプライアンスに関する問い合わせに対応するために、大規模なコンプライアンス・プログラムを構築したり、コンサルタントを雇ったりする必要はない。次のような戦略的アプローチをお勧めする。

- 自分の立ち位置を明確に把握する(無料のAikido アカウントに登録することで)

- 最初のNIS2コンプライアンス・レポートを実行する

- 注意が必要な箇所を正確に把握する

- レポーティングを自動化し、NIS2に対応していることを顧客に簡単に証明できる。

競合他社が手作業でパッチ文書を管理し続けている間に、自動化されたコンプライアンス・レポートを数分で立ち上げ、実行することができます。将来、NIS2要件に関する調達の問い合わせが来たときにも、コンプライアンス・インフラがしっかりと整備されていることを知っていれば、自信を持って対応することができます。

今度、件名に「NIS2要件」と書かれた調達メールを見かけたら?どうぞ、コーヒーをもう一口飲んでください。この件は、バッグの中、いや、マグカップの中と言うべきだろう。

2025年のAI搭載SASTツール・トップ10

この記事では、AI SASTツールのリーダー10社を紹介する。各ツールの中核機能と、セキュリティの発見、優先順位付け、修復を強化するためにAIを実装する独自の方法を探ります。

SASTとは?

静的アプリケーションセキュリティテスト(SAST)は、アプリケーションのソースコード、バイトコード、または、バイナリを 分析し、ソフトウェア開発ライフサイクル(SDLC)の早い段階で、脆弱性とセキュリティ上の欠陥を特定するための方法論です。SAST は、ソースコード内の脆弱性を発見するため、多くの場合、安全でないコードに対する最初の防御となります。

詳細はこちら SAST vs DAST 知っておくべきこと

SASTはあなたのコードにどのような脆弱性を見つけましたか?

SASTが発見できる脆弱性には様々なものがあり、使用されているコーディング手法、技術スタック、フレームワークによって異なります。以下は、SASTツールが通常発見する最も一般的な脆弱性です。

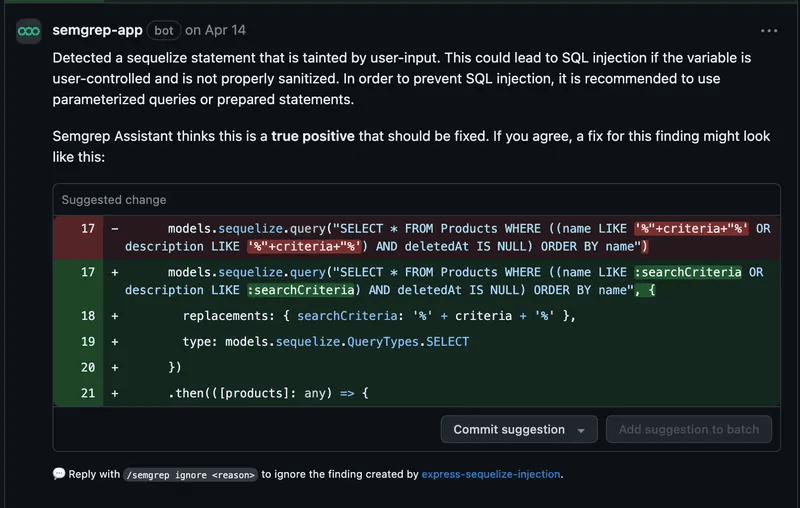

SQLインジェクション

データベースの侵害につながる可能性のある、ユーザ入力の不適切なサニタイズを検出する。

インジェクション・コードの例

# Function to authenticate user

def authenticate_user(username, password):

query = f"SELECT * FROM users WHERE username = '{user}' AND password = '{password}'"

print(f"Executing query: {query}") # For debugging purposes

cursor.execute(query)

return cursor.fetchone()クロスサイト・スクリプティング (XSS)

ユーザー入力が不正に検証またはエンコードされ、悪意のあるスクリプトのインジェクションを許している事例を特定する。

XSSに脆弱なコードの例

<script>

const params = new URLSearchParams(window.location.search);

const name = params.get('name');

if (name) {

// Directly inserting user input into HTML without sanitization

document.getElementById('greeting').innerHTML = `Hello, ${name}!`;

}

</script>バッファオーバーフロー

メモリ割り当ての不適切な処理がデータ破損やシステムクラッシュにつながる可能性がある箇所を強調。

バッファオーバーフローに脆弱なコード例

1#include

2void vulnerableFunction() {

3 char buffer[10]; // A small buffer with space for 10 characters

4

5 printf("Enter some text: ");

6 gets(buffer); // Dangerous function: does not check input size

7

8 printf("You entered: %s\n", buffer);

9}

10

11int main() {

12 vulnerableFunction();

13 return 0;

14}安全でない暗号の慣行

脆弱な暗号化アルゴリズム、不適切な鍵管理、ハードコードされた鍵を検出する。

import hashlib

def store_password(password):

# Weak hashing algorithm (MD5 is broken and unsuitable for passwords)

hashed_password = hashlib.md5(password.encode()).hexdigest()

print(f"Storing hashed password: {hashed_password}")

return hashed_passwordSASTツールは貴重な洞察を提供し、開発者は問題が致命的になる前に修正することができる。

AIがSASTツールをどのように強化するか

現在、AIの話題(そしてBullSh*t)から逃れることはできない。AIがセキュリティ・ツールにどのように実装されているかを正確に知ることは難しい。私たちは、AIを搭載したSASTのリーダー企業のいくつかを比較し、これらのツールがセキュリティを強化するためにAIを実装するさまざまな方法を説明したいと考えました。

現在、SASTツールに関連するAIには3つのトレンドがある。

- AIによる脆弱性検出の改善:既知の脆弱性に関する大規模なデータセットで訓練されたAIモデルは、誤検知を減らしながら、セキュリティ上の問題を特定する精度を向上させる。

- AIによる自動優先順位付け: AIは、深刻度、悪用可能性、潜在的なビジネス上の影響に基づいて脆弱性をランク付けし、開発者が重要な問題に最初に集中できるようにします。

- 自動修復を提供するAI:AIは、コンテキストに応じたコードの修正または提案を提供し、修正プロセスを迅速化し、開発者が安全なコーディングプラクティスを習得できるようにする。

AIを搭載したSASTツール・トップ10

ここでは、従来のSASTの能力を強化するためにさまざまな方法でAIを使用している10の業界リーダーを紹介する(アルファベット順)。

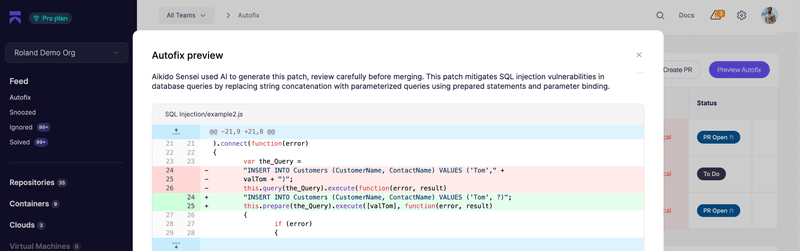

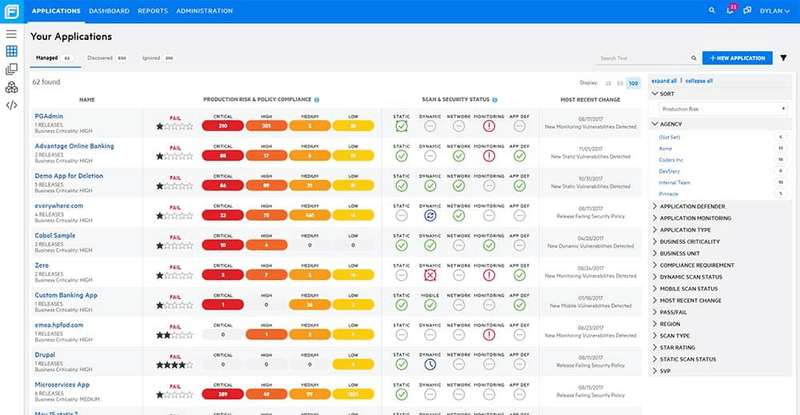

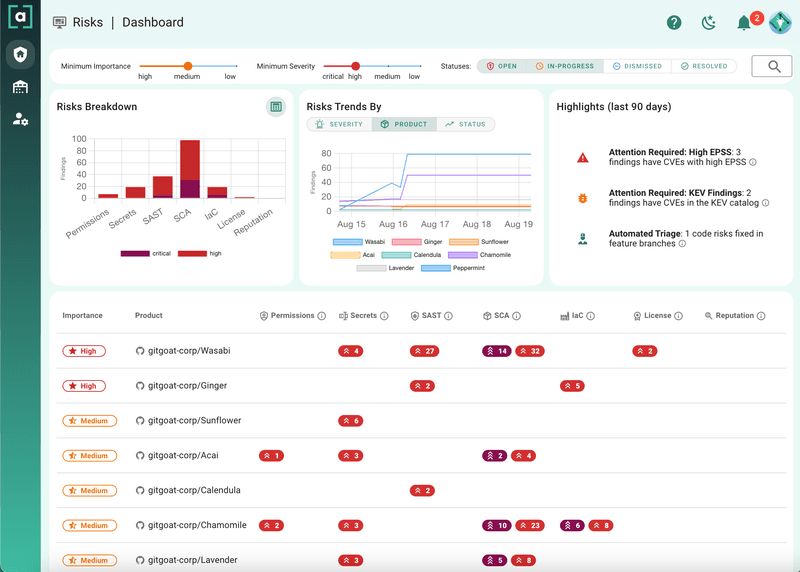

1.Aikido セキュリティSAST|AI AutoFix

コアAI機能|自動修正機能(ダッシュボード+IDE)

AikidoSecurityは、SASTスキャナーで発見された脆弱性のコード修正プログラムを作成するためにAIを使用し、修正プロセスをスピードアップするために自動プルリクエストを生成することもできます。

他のツールとは異なり、Aikido サードパーティのAIモデルにあなたのコードを送信せず、あなたのコードがAIモデルを通して漏れないようにする独自の方法を持っています。Aikido 、あなたのコードのサンドボックス環境を作成し、目的に応じて調整されたLLMがそれをスキャンし、脆弱性について再度スキャンされた提案を作成します。提案された改善策が検証に合格すると、サンドボックス環境が破棄される前に、プルリクエストが自動的に作成されます。Aikidos AutoFixはまた、AIが生成したコードを使用する際、開発者が十分な情報を得た上で判断できるよう、提案に対する信頼度スコアを与えることができる。

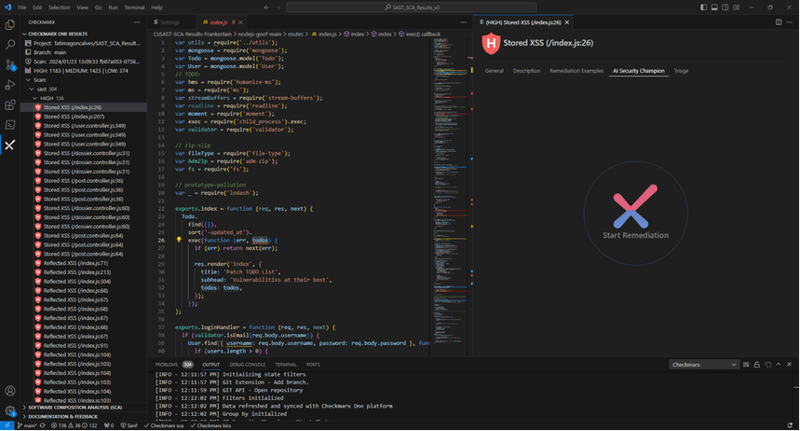

2.チェックマークス

コアAI機能|オートレメディエーション (IDEのみ)

Checkmarx SASTツールは、IDE内でAIが生成したコーディング提案を開発者に提供することができます。ツールはChatGPTに接続し、開発者のコードをOpenAIモデルに送信し、提案を取得します。この方法は、ChatGPTへのクエリプロセスを簡単にしますが、独自のプロセスを追加しないため、現時点では機能が制限されます。

警告 - このユースケースは、独自のコードをOpenAIに送信するため、コンプライアンス基準を満たしていない可能性があります。

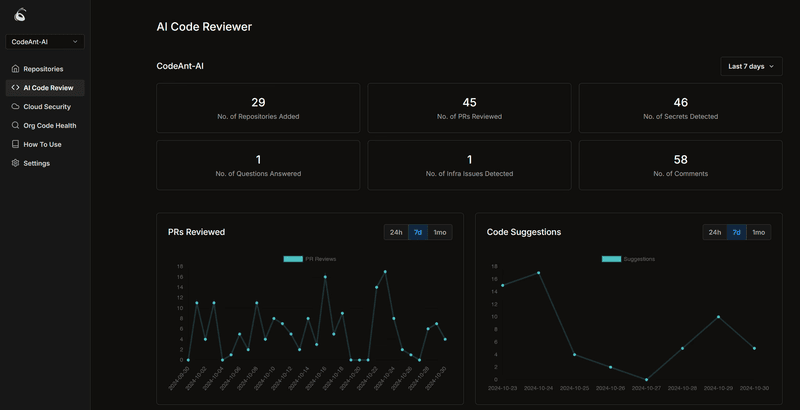

3.コードアントAI

コアAIの能力|検出力の向上 (ダッシュボード)

CodeAntは 、コードの脆弱性の発見と修正提案に完全にAIを使用しているコード・セキュリティと品質ツールです。CodeAntは、AIモデルがどのように機能するかについてのドキュメントを提供していないが、一般的にAIをコア検出エンジンとして使用しているため、特に大企業では検出が遅くなる可能性がある。

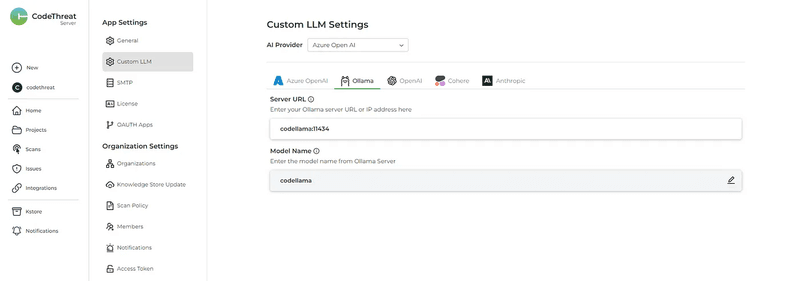

4.コードスレット

コアAI機能|自動優先順位付け (ダッシュボード)

CodeThreatはオンプレミスで静的コード解析を提供し、AI支援による修復戦略を提供する。主な違いは、CodeThreatは自社のオンプレミスAIモデルを自社のツールに統合できることだ。これは、データをサードパーティに送らないという利点があるが、現時点では遺伝子学習されたAIモデルしか提供できないことを意味し、ChatGPTのようなオンプレミスAI LLMを実行する必要がある。

5.フォーティファイ スタティック コード アナライザー

AIコア能力|優先順位付けの改善(ダッシュボード)

Fortify Static Code Analyzerは、ソースコードの脆弱性をスキャンし、悪用の可能性などのアラートが出されたときに、ユーザーがしきい値を調整するオプションを提供します。Fortifies AI Autoassistantは、脆弱性に割り当てられた過去のしきい値をレビューし、他の脆弱性のしきい値をインテリジェントに予測します。

注:Fortify Static Code Analyzerは、脆弱性を発見したり、その修正を提案したりするためにAIを使用するのではなく、管理パネルで使用される管理設定を予測するためにAIを使用します。

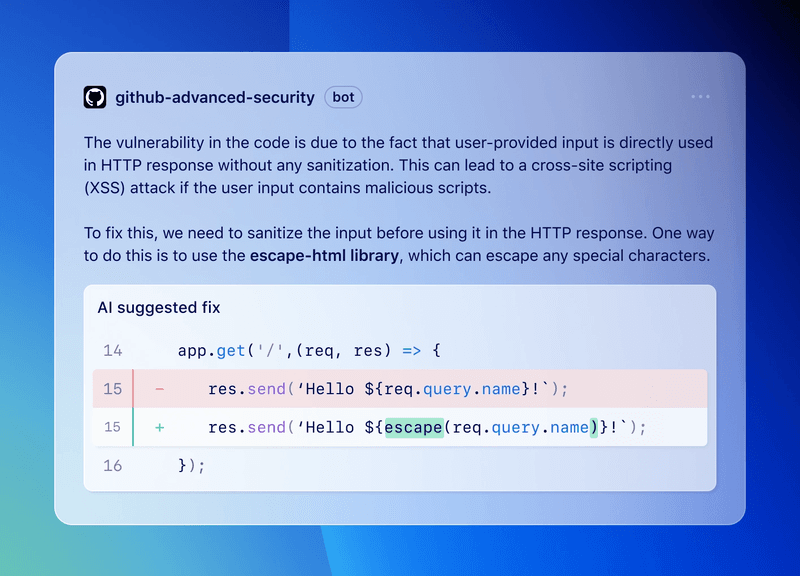

6.GitHub アドバンスドセキュリティ|CodeQL

AIコア機能|自動修復 (IDE+ダッシュボード)

GitHub CodeQLは、AIを使用してコード提案の形でインテリジェントな自動修復を作成する静的コードスキャナーです。開発者は、GitHub CodeSpacesのプルリクエストや自分のマシンから変更を受け入れたり、却下したりできる。GitHub Advanced Securityの一部だ。

7.Qwiet AI|SASTコード

コアAI機能|自動修正(ダッシュボード)

QwietAI SASTは、AIを活用してコードの脆弱性に対する修正アドバイスとコード修正を自動提案する、ルールベースの静的アプリケーション・セキュリティ・テスト・ツールです。Qwiet AI SASTの中核となるのは、問題の分析、修正案の提案、修正案の検証という3段階のAIエージェントです。

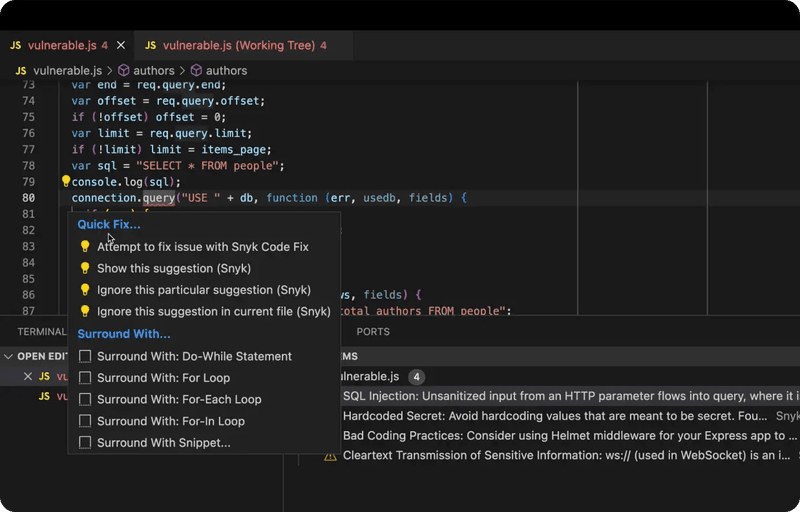

8.スニークコード|DeepCode

AIの中核機能|オートレメディエーション (IDE)

Snyk Codeは、開発者に特化したリアルタイムのSASTツールで、Snykが買収したDeepCode AIにより、IDE内から開発者にコード提案を提供することができる。DeepCode AIは複数のAIモデルを利用し、そのモデルの核となるセールスポイントは、トップクラスのセキュリティ専門家によってキュレートされたデータに基づいて学習されるため、AIの結果に対する信頼性が向上することだ。

9.Semgrepコード

コアAI機能|検出の向上

SemGrepsのAIアシスタント(その名もアシスタント)は、潜在的な脆弱性を取り巻くコードのコンテキストを使用して、より正確な結果を提供し、推奨されるコード修正を提供します。また、SemGrepのルールを作成し、提供されたプロンプトに基づいて検出を強化するために使用することもできます。

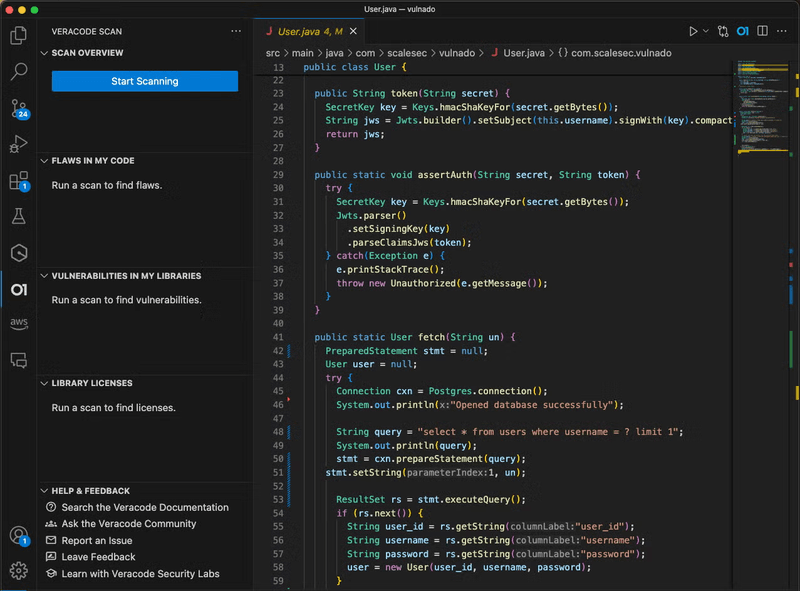

10.ベラコード修正

コアAI機能|自動修復

Veracode Fixは、開発者がVeracode IDEエクステンションまたはCLIツールを使用しているときに、コード内の脆弱性に基づいて変更を提案するためにAIを使用します。Veracode Fixの主な差別化点は、そのカスタム訓練されたモデルが、野生のコードではなく、データベース内の既知の脆弱性に対して訓練されていることである。この利点は、提案される修正に対する信頼性が高くなることだが、コードの修正を提案できるシナリオが限定されることだ。

SASTツールの選び方

AI)はセキュリティ市場に比較的新しく参入したものであり、業界のリーダーたちは革新的なアプリケーションを継続的に模索している。AIは、セキュリティ・システムを強化するためのツールとしてとらえるべきであり、むしろ唯一の真実の源としてとらえるべきである。注意すべき点は、AIは並みのツールを効果的なものに変えることはできないということだ。その可能性を最大限に引き出すために、AIはすでに強固な基盤と実績のあるツールと統合されるべきである。

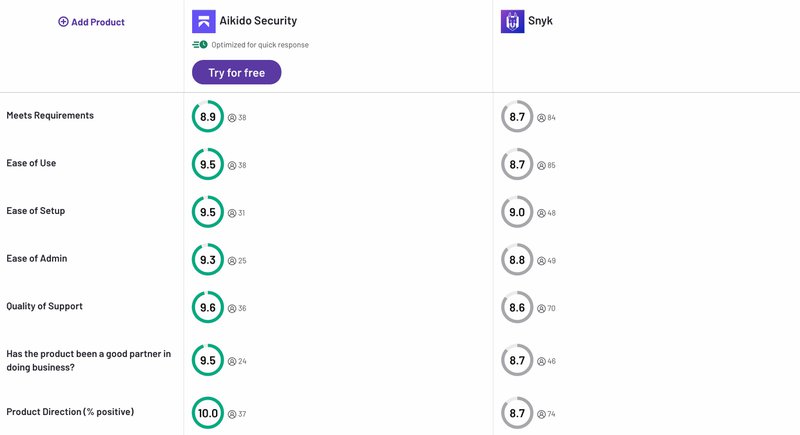

Snyk vsAikido Security|G2レビュー Snyk代替案

検証済みの第三者機関のレビューに基づく

このガイドは、世界最大の信頼できるソフトウェア・マーケットプレイスである G2 から、検証済みのサードパーティレビューを直接まとめたものです。年間1億人以上のプロフェッショナルが G2 を利用し、信頼できるユーザーからのフィードバックをもとに、十分な情報に基づいたソフトウェアの意思決定を行っています。G2からの最新の検証済みユーザーデータに基づいて、機能、ユーザーエクスペリエンス、価格などを分析し、Aikido Security対Snykの詳細な内訳を提供します。

さらに、これらのユーザーレビューはG2でも直接読むことができます。以下は、Aikido Securityと SnykのG2リンクと、Snykの代替品としてAikido 比較した直接の比較レビューです。

Aikido 安全保障とは何か:

連続CTOウィレム・デルベールが率いる、 Aikidoは、開発者のための「うそのない」セキュリティ・プラットフォームです。他のアプリケーション・セキュリティ製品を長年使用してきたデルベアは、CTOと開発者のためのセキュリティを修正するためにAikido 設立しました。 実行

Aikido 開発者専用機能である集中スキャン、積極的な誤検知の削減、開発者ネイティブのUX、自動リスクトリアージ、リスクバンドル、3つの異なる問題タイプに対するLLMを利用した自動修正を含む簡単なステップバイステップのリスク修正により、エンジニアリングチームはより速く実行できる。

TL;DRAikido 、中小企業にとってシンプルで、開発者にとって実行可能なセキュリティを実現し、企業が顧客を獲得し、市場において成長し、コンプライアンスを確保できるようにします。

スニークとは何か:

Snykは、「開発者指向」のセキュリティ・ツールとして有名なセキュリティ企業で、チームがコードやオープンソースの依存関係、コンテナ・イメージの脆弱性を特定し、修正するためのツールとして位置づけられている。Snykは、「左遷」セキュリティ・ムーブメントにおける初期のプレーヤーであり、10年前にテルアビブとロンドンで設立され、現在は米国ボストンに本社を置いている。

Aikido スニークの比較

- Aikido セキュリティ

- 評価 ⭐️:4.7

- 市場セグメント 中小企業

- エントリーレベル価格: 無料

- スニーク

- 評価 ⭐️:4.5

- 市場セグメント ミッドマーケットからエンタープライズまで

- エントリーレベル価格: 無料

Aikido Securityは中小企業に、Snykは中堅企業、特に大企業に広く採用されている。どちらのプラットフォームも無料プランを提供しており、個人の開発者や小規模なチームにとって利用しやすいものとなっている。

カテゴリー別ランキングの概要

ユーザー・エクスペリエンス

使いやすさ

- Aikido セキュリティ9.5と評価されたAikido Securityは、直感的なインターフェースと合理化されたワークフローを高く評価しています。開発者ファーストのアプローチで設計されており、既存のCI/CDパイプラインに統合する際の摩擦を最小限に抑えます。

- Snyk:評価は8.7だが、ユーザーフレンドリーである一方、特にDevSecOpsツールに不慣れなチームにとっては、学習曲線が急であると指摘するレビュアーもいる。

セットアップの容易さ

- Aikido セキュリティスコアは9.5で、ユーザーはAikido迅速なオンボーディング・プロセスと最小限の設定要件が気に入っている。

- Snyk:9.0と評価されており、セットアップは簡単ですが、あまり一般的でないツールとの統合では、時折、問題が発生します。

管理の容易さ

- Aikido セキュリティScoring 9.3では、システム管理者はチーム、権限、統合を簡単に管理できます。

- スニーク評価は8.8。管理は効果的だが、大規模な組織では複雑になる可能性がある。

サポートと製品の方向性

サポートの質

- Aikido セキュリティ:9.6という印象的なスコアで、ユーザーは、応答性と知識豊富なサポートチームを頻繁に賞賛しています。ほとんどの証言では、Aikido チームと創設者からの迅速なサポートが最大のハイライトとして強調されています。

- Snyk:評価は8.6、サポートは問題なし、一般的に信頼できるが、フリー層のユーザーには遅いこともある。

製品の方向性

- Aikido セキュリティ革新的なロードマップと一貫した機能更新に対するユーザーの信頼を反映している。

- Snyk:評価8.7。オープンソースと開発者中心のツールに重点を置いている点は評価できるが、包括的な機能展開ではやや遅れをとっている。

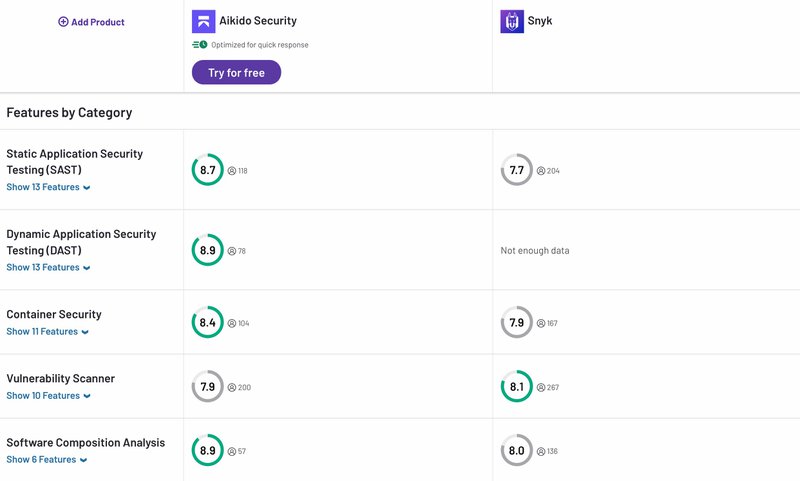

Aikido スニークの代替機能の比較

Snyk に代わるプラットフォームをお探しの場合、各プラットフォームが提供する特定の生産機能 に注目することが重要です。Snyk が SAST、IaC、ソフトウェア構成分析、および脆弱性スキャンを提供しているのに対し、Aikido オールインワン・プラットフォームでより多くの機能と特徴を提供しています。

Snykが4つの製品を提供しているのに対し、Aikido 1つのセキュリティ・スイートとして、SAST、DAST、ソフトウェア構成分析、IaC、コンテナ・イメージ・スキャン、シークレット・スキャン、マルウェア・スキャン、APIスキャン、ライセンス・リスク・スキャン、ローカル・カスタム・スキャン、さらにクラウド(CSPM)セキュリティを含む11の製品を提供している。

静的アプリケーション・セキュリティ・テスト(SAST)

SASTとは? SASTは、配備前にソースコードの脆弱性を特定する手法である。

- Aikido セキュリティ:評価8.7、ソースコードの脆弱性を特定し、実用的な洞察を提示することに優れている。

- Snyk:評価は7.7。効果的だが、競合他社に比べて偽陽性が多いとの批判が多い。

動的アプリケーション・セキュリティ・テスト(DAST)

DASTとは? DASTは、実行中のアプリケーションをスキャンして実行時の脆弱性を検出する技術です。

- Aikido セキュリティ:8.9点を獲得し、最小限の設定でランタイムの脆弱性を特定できる能力を高く評価している。

- スニークDASTの能力を評価するには十分なデータがない。

コンテナ・セキュリティ

コンテナ・セキュリティとは? コンテナ・セキュリティは、コンテナ化されたアプリケーションやイメージの脆弱性を特定するプロセスです。

- Aikido セキュリティ:8.4と評価され、レジストリ全体のコンテナ・イメージと脆弱性に対する深い洞察を提供している。

- Snyk:基本的なコンテナスキャンには強いが、高度なシナリオではあまり包括的でない。

ソフトウェア構成分析(SCA)

SCAとは? SCAとは、オープンソースの依存関係やサードパーティのライブラリの脆弱性を検出することです。

- Aikido セキュリティ:8.9のスコアで、オープンソースの依存スキャンと強化されたマルウェア検出を組み合わせ、強固な保護を保証します。

- Snyk:評価8.0。オープンソースライブラリの既知の脆弱性の検出には効果的だが、悪意のあるパッケージの特定にはそれほど高度ではない。

アプリケーション・セキュリティ体制管理(ASPM)

ASPMとは? ASPMは、アプリケーションのライフサイクル全体にわたって、そのセキュリティ態勢を管理・改善するためのフレームワークである。

- Aikido セキュリティ:8.4点を獲得。アプリケーション環境のセキュリティリスクを特定し、解決するためのプロアクティブなアプローチが評価された。

- スニークASPMの能力を評価するには十分なデータがない。

クラウド・セキュリティ・ポスチャー・マネジメント(CSPM)

CSPMとは? CSPMは、誤設定やコンプライアンス上の問題を特定することで、クラウド環境を監視し、セキュリティを確保するためのツールセットである。

- 誤設定やコンプライアンス上の問題を特定することで、クラウド環境を監視し、セキュリティを確保する。

- Aikido セキュリティ:評価7.4、マルチクラウド環境にシームレスに統合し、明確な設定ミスのインサイトを提供します。Aikido CSPM機能は最近発表され、私たちのロードマップの大きなファセットです。

- スニークCSPM 機能を評価するのに十分なデータがない。現時点では、Snyk には CSPM 機能はありません。

脆弱性スキャナー

脆弱性スキャナとは 脆弱性スキャナは、システムやソフトウェアのセキュリティ脆弱性を特定し、評価します。

- Aikido セキュリティ:評価7.9。脆弱性をピンポイントで指摘し、明確な改善策を示す。

- Snyk:スコアは8.1。既知の脆弱性に関する広範なライブラリが評価されているが、結果にノイズが多いことが批判されている。

スニーク対Aikido お客様の声を検証:

Aikido スニークの両方を使用したことのある検証済みの人々からのレビュー。Aikido Snykの代替品としてどのように位置づけられるか聞きたい方は、以下をお読みください。

合気道は "効果的で適正価格のソリューション"

Snykのようなよく知られた競合他社に比べ、Aikidoははるかに手頃な価格で、より完全で、最も重要なことは、実際にシステムに到達している脆弱性を提示するのに非常に優れているということだ。彼らは、あなたのコードをスキャンするために、プロプライエタリなものだけでなく、多くの一般的なオープンソースライブラリを使用しています。

Aikido "より安価なスニーク代替品"

Snykに代わる安価なソフトを探していましたが、Aikidoはその役割を見事に果たしてくれました。良いソフトウェア、簡単なUI、そして何よりもフィードバックがとても話しやすい。

セットアップはとても簡単で、チームメンバーへの導入も簡単だった。

このG2ユーザー・フィードバックの概要が、アプリケーション・セキュリティ・プラットフォーム探しの参考になれば幸いです。Aikidoテストにご興味のある方は、今すぐ始めてみませんか?

32秒で最初のスキャン結果を得ることができ、クレジットカードも 必要ありません。よりパーソナライズされたウォークスルーをご希望の場合は、人間と話すか、インカムで「こんにちは」とおっしゃってください。数秒で対応します。

2025年のソフトウェア構成分析(SCA)ツール・トップ10

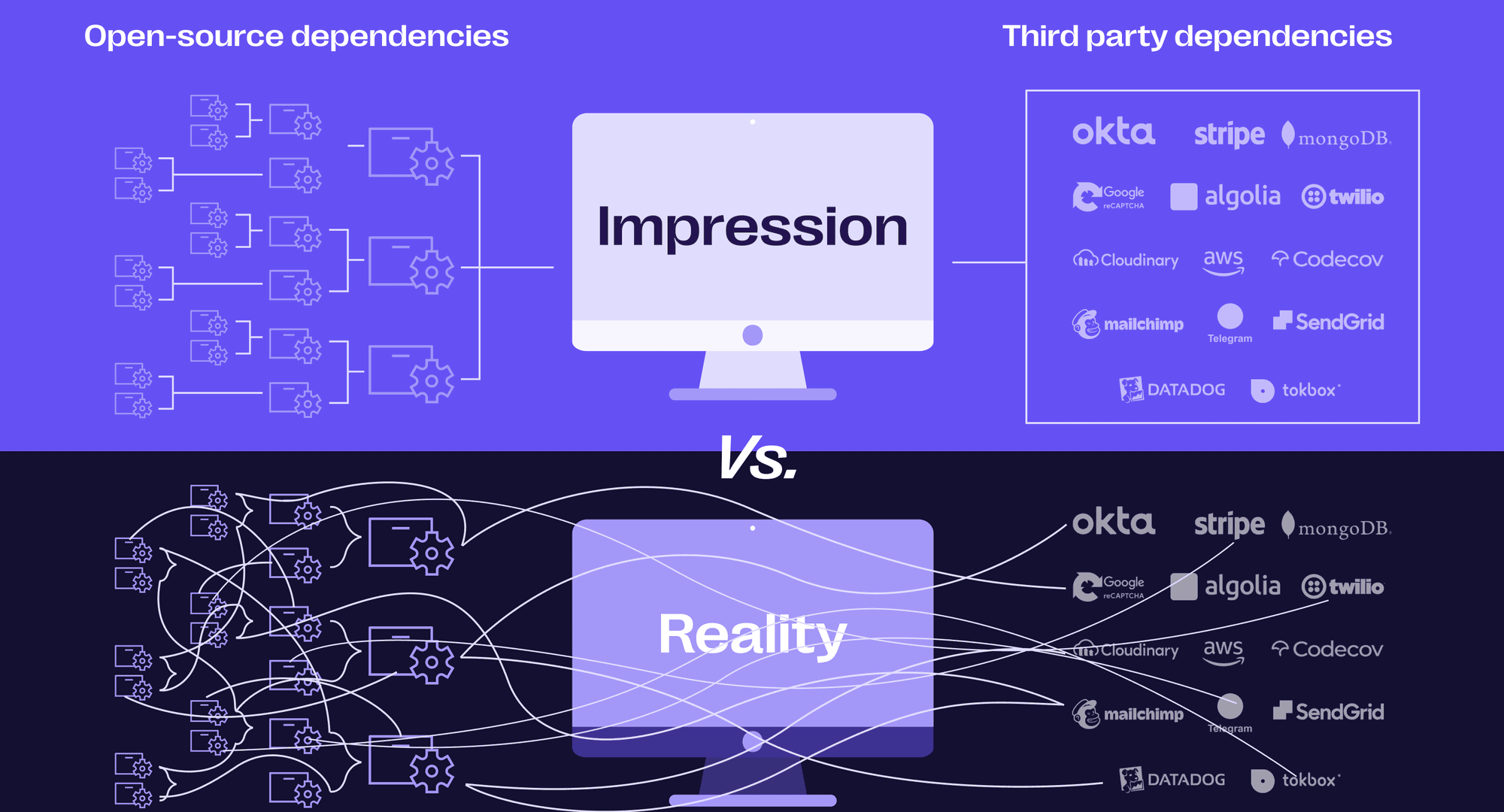

私たちが使っているコードの85%は、私たち自身のコードからではなく、オープンソースのコンポーネントや依存関係からきています。これは、攻撃者があなたよりもあなたのコードをよく知っていることを意味します! SCAツールは、オープンソースのサプライチェーンを安全に保つための最善の防御策なのです。

ソフトウェア構成分析(SCA)ツールは、オープンソースの依存関係スキャンとしても知られており、オープンソースのサプライチェーンに潜むリスクを理解するのに役立ちます。既知の脆弱性、危険なライセンス、あるいは無害に見えるライブラリに隠されたマルウェアまで。

オープンソースのサプライチェーンの構成を理解することは非常に難しく、SCAツールはアプリケーションのセキュリティプログラムの不可欠な一部となっている。しかし、それらはしばしば誤検知や不必要なノイズにまみれている。そこで我々は、優れたSCAツールに何を求めるべきかを正確に分類し、現在SCAのマーケット・リーダーである10社をレビューしたい。

ソフトウェア構成分析の仕組み

SCA ツールは、通常、依存関係やバージョンを既知の脆弱性と照合することで、 脆弱性を検出するための継続的なプロセスを提供します。しかし、SCA のリーダーはさらに進んで、リスクの高いライセンスを使用しているパッケージを検出したり、マルウェア検査を実施したり、さらにはパッケージがアクティブに保守されなくなったことを検出したりします。さらに、ツールがとるアプローチにも違いがあり、通常SCAツールには6つの段階があります。

- OSS依存スキャン

- アプリケーションのコードベース、ビルドディレクトリ、CI/CDパイプライン、パッケージマネージャのファイルをスキャンし、オープンソース(OS)の依存関係を特定します。

- 直接依存 (明示的に宣言された) と推移的依存 (継承された) の両方を検出します。

- ソフトウェア部品表(SBOM)の作成

- OSの全コンポーネントのインベントリーを作成する:

- コンポーネント名、バージョン、場所、サプライヤー/メンテナンス業者

- 関連するオープンソースライセンス

- 多くの場合、より良い分析と潜在的な脆弱性/競合の識別のために依存関係を視覚化します。

- OSの全コンポーネントのインベントリーを作成する:

- 脆弱性評価

- NVD、CVE、GitHub AdvisoryなどのデータベースとSBOMを比較する。

- オープンソースのコンポーネントをスキャンし、データベースで宣言されていないマルウェアを検出する。

- Common Platform Enumeration(CPE)を使用して、コンポーネントを既知の脆弱性にマッピングする。

- 定期的に更新されるデータベースは、古い依存関係であっても、新しい脆弱性に確実にフラグを立てる。

- OSSライセンスコンプライアンス

- 各依存関係のライセンス条件を特定する。

- 例GPL(制限的、改変の共有を要求)とMIT(寛容)の比較。

- ライセンス紛争や組織内ポリシー違反のフラグを立てる。

- 各依存関係のライセンス条件を特定する。

- 脆弱性の修復と自動トライエイジング

- 実行可能な提言

- パッチを適用したバージョンへのアップデートを提案する(多くの場合、自動的にプルリクエストを作成する)

- セキュリティ勧告へのリンク

- 一時的な回避策を提供。

- 深刻度、悪用可能性、実行時の影響に基づいて脆弱性に優先順位を付ける(自動3段階評価)。

- 実行可能な提言

- 継続的なモニタリングとレポート

- コードベースに新たな脆弱性がないか定期的に再調査し、SBOMを更新する。

- OSコンポーネント、そのバージョン、関連するリスクをリアルタイムで可視化します。

業界で実証済みのSCAツールトップ10

(アルファベット順)

SCAツールを探していて、何から始めたらいいのかわからないという方のために、業界をリードしていると思われる10個のツールのリストと、そのツールの主な特徴および欠点を紹介します。

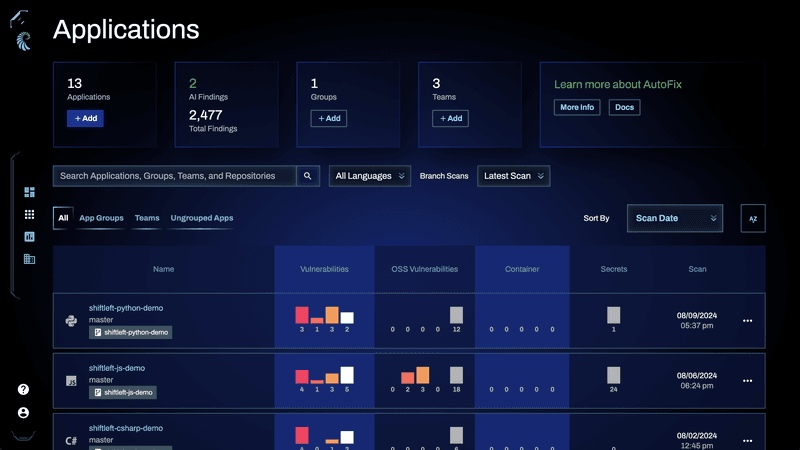

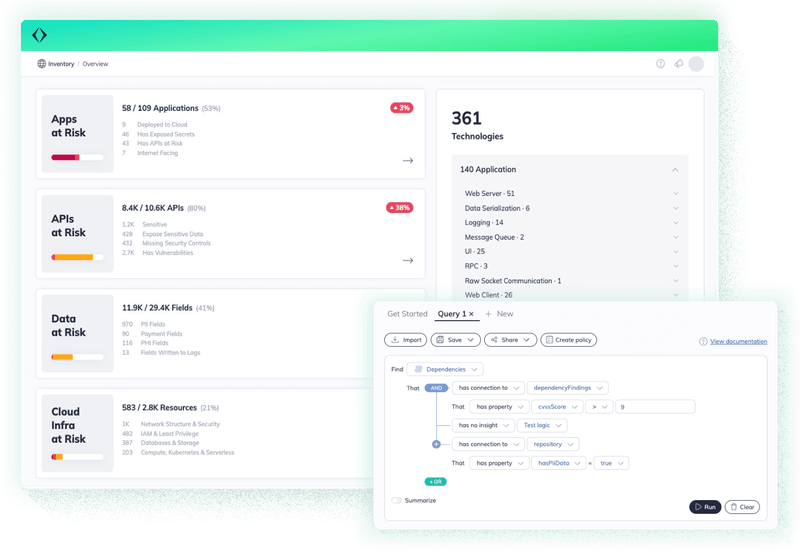

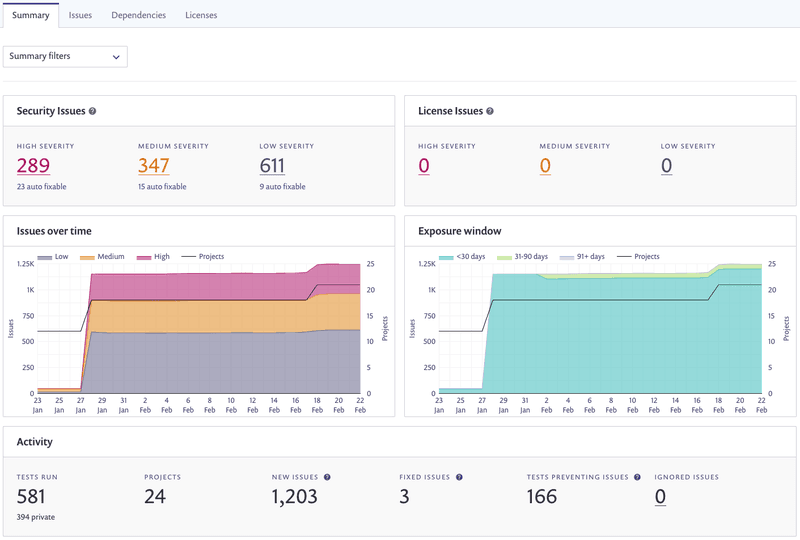

1.Aikido セキュリティ

Aikido Securityは、9つの異なるスキャナーを1つのプラットフォームに統合し、コードからコードまで保護する、開発者に焦点を当てたナンセンスなセキュリティプラットフォームです。

Aikido 、CVSSスコアのみに依存するのではなく、実際のリスク要因に基づいて脆弱性に優先順位を付け、マルウェア、ライセンスリスク、非アクティブパッケージもスキャンすることで、オープンソースの依存性スキャンに異なるアプローチを取ります。

主な特徴

- リスクベースの脆弱性優先順位付け:データの機密性と脆弱性の到達可能性を考慮し、悪用可能な問題に焦点を当て、無関係なCVEによるノイズを削減します。

- 高度なマルウェア検出:NPM、Python、Go、Rustなどの主要なエコシステムにおいて、隠れた悪意のあるスクリプトやデータ流出の試みを特定します。

- 到達可能性分析:堅牢なエンジンを使用して、対処可能な脆弱性を特定し、優先順位を付け、誤検出や重複を排除します。

- 自動修復ワークフロー:Slack、Jira、GitHub Actionsなどのツールと統合し、発券、通知、セキュリティポリシーを自動化します。

- ローカルCLIスキャナー:センシティブなデータを扱うチームのためのセキュアなセルフホストスキャンを可能にし、プライバシーと規制基準の遵守を保証します。

- 開発者中心の設計:セキュリティをワークフローに直接組み込み、コードベースへの具体的な影響に合わせた明確で実用的なガイダンスを提供します。

- わかりやすい価格設定:予測可能で費用対効果に優れ、競合他社と比較して最大50%のコスト削減が可能です。

2.アピイロ

Apiiroは、深いコード解析とランタイムの動作監視を組み合わせることで、悪用可能な脆弱性とオープンソースリスクを特定し、優先順位を付け、開発者のワークフロー内で直接、包括的な洞察を提供し、修復を合理化します。

主な特徴

- 包括的なリスク分析:未整備のプロジェクト、ライセンシングの競合、安全でないコーディングプラクティスなど、CVE 以外のオープンソースのリスクを評価します。

- ペネトレーションテストのシミュレーション:実行時のコンテキストに基づいて脆弱性の悪用可能性を確認し、重大なリスクに優先順位をつける。

- リスクグラフとコントロールプレーン:OSSのサプライチェーンをマッピングし、効果的にリスクに対処するためのワークフロー、ポリシー、修復プロセスを自動化します。

- 拡張SBOM(XBOM):CI/CDやクラウドリソースを含む依存関係や関連するリスクを、グラフベースでリアルタイムに表示します。

- 開発者中心の修復:コンテキストに応じたアラートと安全なバージョン更新を、既存の開発者ワークフローとツールに組み込みます。

デメリット

- コストが高い:50席で最低35,400ドルの年間契約が必要で、小規模組織には適さないかもしれない。

- 複雑なオンボーディング:リスク・グラフやXBOMのような高度な機能は、新規ユーザーにとって急な学習曲線が必要となる場合がある。

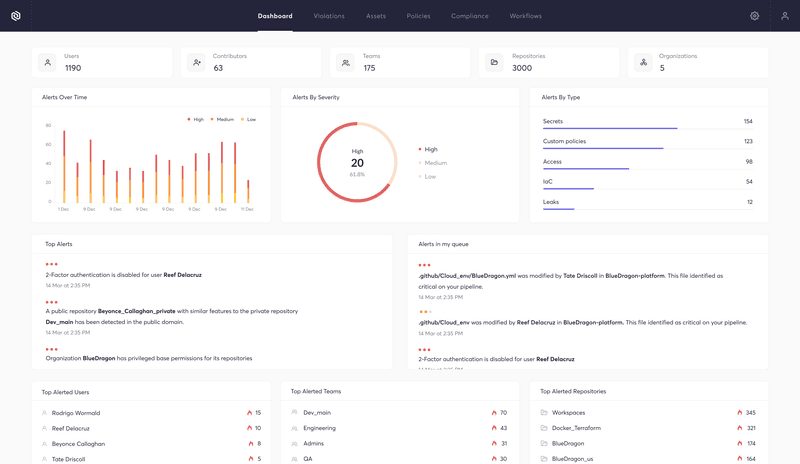

3.アルニカ

Arnica は SCM システムと直接統合し、コードの変更と依存関係をリアルタイムで継続的に監視することで、脆弱性の早期発見、動的なインベントリ管理、実行可能な修正ガイダンスを提供し、セキュリティが開発ライフサイクルに組み込まれていることを保証します。

主な特徴

- パイプラインレスSCA: GitHub、GitLab、Azure DevOpsなどのツールとネイティブに統合し、リアルタイムですべてのコミットをスキャンすることで、複雑なパイプラインのセットアップを排除します。

- 動的依存関係インベントリ: すべての外部パッケージ、ライセンス、関連するリスクの最新インベントリを維持します。

- 悪用可能性の優先順位付け OpenSSFスコアカードとEPSS脅威インテリジェンスを関連付け、各脆弱性の悪用可能性リスクスコアを算出します。

- コンテクスチュアル・アラート: ワンクリックの自動修正を含む、ステップバイステップの修復ガイダンスとともに、詳細で規定されたアラートを関連する利害関係者に配信します。

- シームレスなフィードバックループ: 開発者に即時のセキュリティフィードバックを提供し、早期かつ継続的な脆弱性管理を促進する。

デメリット

- 無料機能は限られています: 高度な機能には有料プランが必要で、1IDあたり月額8ドルから。

- コストの拡大: これは大規模なチームや組織にとっては懸念事項かもしれない。

4.サイコード

Cycodeは、アプリケーションコード、CI/CDパイプライン、インフラストラクチャをスキャンすることで、オープンソースの脆弱性やライセンス違反をエンドツーエンドで可視化し、リアルタイムモニタリング、SBOMの自動生成、開発者のワークフローに直接統合されたスケーラブルな修復を提供します。

主な特徴

- 包括的なスキャン アプリケーションコード、ビルドファイル、CI/CDパイプラインの脆弱性やライセンス違反を分析します。

- リアルタイム・モニタリング: ナレッジグラフを使用して、逸脱や潜在的な攻撃ベクトルを発生時に特定します。

- SBOM管理: すべての依存関係について、SPDXまたはCycloneDX形式で最新のSBOMを生成します。

- 統合された修復: CVEコンテキスト、アップグレードの提案、ワンクリック修正、自動化されたプルリクエストを提供し、パッチ適用を加速します。

- スケーラブルな修正: これにより、 、単一のアクションでリポジトリ全体の脆弱性に対処できる。

デメリット

- 価格の透明性: 価格については直接の問い合わせが必要で、見積もりでは監視対象の開発者1人当たり年間350ドルとされている。

- 大規模チームにとってのコスト: 多くの開発者を抱える組織では、価格が高額になる可能性がある。

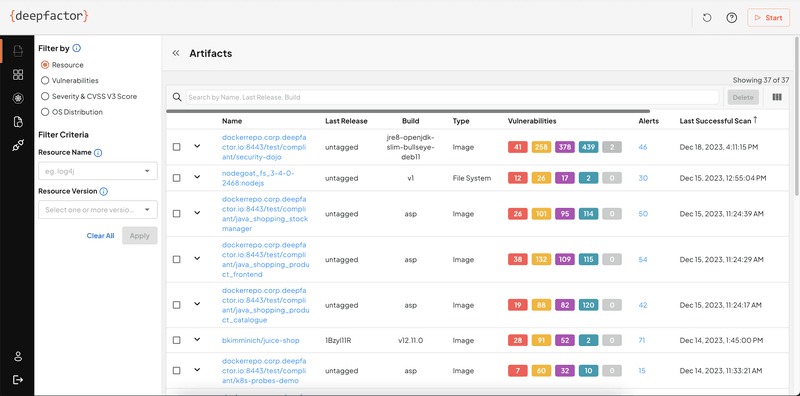

5.ディープ・ファクター

DeepFactorは、静的スキャンとライブのランタイム監視を組み合わせることで、包括的なSBOMを生成し、依存関係をマッピングし、実際の実行パターンとランタイムの動作を分析することで悪用可能なリスクを特定します。

主な特徴

- ランタイム到達可能性SCA:実行されたコードパス、制御フロー、スタックトレースを分析することで、脆弱性が悪用可能かどうかを追跡する。

- 動的SBOM生成:静的解析と実行時解析を組み合わせることで、宣言されていない「幻の」コンポーネントを含むすべての依存関係を特定します。

- カスタマイズ可能なセキュリティポリシー:特定のセキュリティニーズに基づいて、独自の条件付きルールとトリガーを定義できます。

- インテリジェントなアラート相関:関連する問題を詳細なコンテキストとともに実用的なアラートに統合し、トリアージのノイズを低減します。

- きめ細かなランタイムの洞察:ファイル操作、メモリ使用量、ネットワークアクティビティなど、アプリケーションの挙動を観察します。

デメリット

- 価格:オールインワン・プランで65ドル/月。

- 限られた言語サポート:ランタイム到達可能性解析は現在、一部の言語(PHP、Kotlin、Go、Ruby、Scala)をサポートしている。

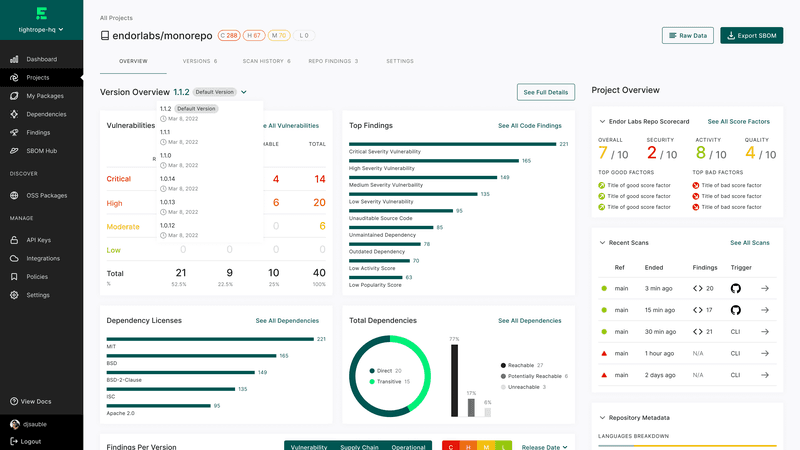

6.エンドール研究所

Endor Labsは、ソースコードを検査して動的なSBOMを構築し、重要な脆弱性を特定し、安全でないコーディングパターン、マルウェア、および非アクティブな依存関係を検出することによってSCAスキャンを強化し、DevSecOpsチームが実用的な洞察と規制コンプライアンスのサポートによって最も悪用可能なリスクに集中できるようにします。

主な特徴

- きめ細かな依存関係分析:マニフェストファイルだけでなく、ソースコードの検査を通じて、宣言された依存関係と「幻の」依存関係をすべてマッピングします。

- 到達可能性分析:アプリケーションのコンテキストにおいて現実的に悪用可能な脆弱性を特定し、ノイズを低減する。

- Endor Score:OSSパッケージのセキュリティ履歴、コミュニティサポート、メンテナンスを考慮した総合的な健全性評価を提供する。

- 自動化されたSBOMおよびVEXレポート:依存関係のインベントリと脆弱性の分類を、詳細な到達可能性のコンテキストとともに継続的に更新します。

- 高度な検出機能:マルウェア、安全でないパターン、依存性スプロール、ライセンス違反にフラグを立てるルールエンジンを含む。

デメリット

- 参入コストが高い:有料プランは年間10,000ドルからとなっており、小規模な組織にとっては利用しにくい。

- 新規ユーザーにとっての複雑さ:包括的な機能と詳細な分析は、新しいチームにとってオンボーディングの時間を必要とするかもしれません。

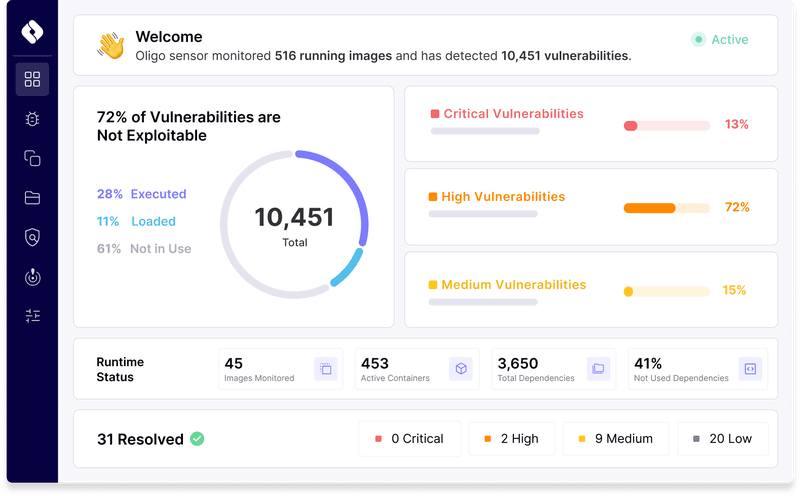

7.オリゴ・セキュリティ

Oligoは、従来のスキャナーが見逃していた脆弱性を検出するために、テストと実運用の両方で、実行時にライブラリを監視することにより、SCAに独自のアプローチを採用しています。Oligoは、アプリケーションのコンテキストと環境に基づいて、実用的な修正を提供します。ライブラリ動作プロファイルの広範な知識ベースとリアルタイムのモニタリングを活用することで、Oligo は、ゼロデイ脆弱性、不適切なライブラリの使用、ランタイム固有の脅威を特定し、DevSecOps チームが重要な問題に効率的に対処できるようにします。

主な特徴

- ランタイム・モニタリング:テスト時および本番時のライブラリの動作を追跡し、逸脱や脆弱性を検出します。

- eBPFベースのプロファイリング:Linuxカーネルレベルのモニタリングを活用し、実行時の挙動を可視化します。

- 自動化されたポリシーとトリガー:カスタマイズ可能なセキュリティワークフローと、SlackやJiraなどのツールを介したリアルタイムのアラート。

- ゼロデイ脆弱性の検出:公に知られる前に脅威を特定し、ゼロデイ攻撃を防ぎます。

- 状況に応じた脆弱性の優先順位付け:環境とライブラリの実行状態を考慮し、効果的に脅威の優先順位をつける。

デメリット

- 価格の透明性:セルフサービスや標準化された価格情報は利用できない。

- プラットフォームの制限:eBPFテクノロジーに依存しているため、主にLinuxに特化している。

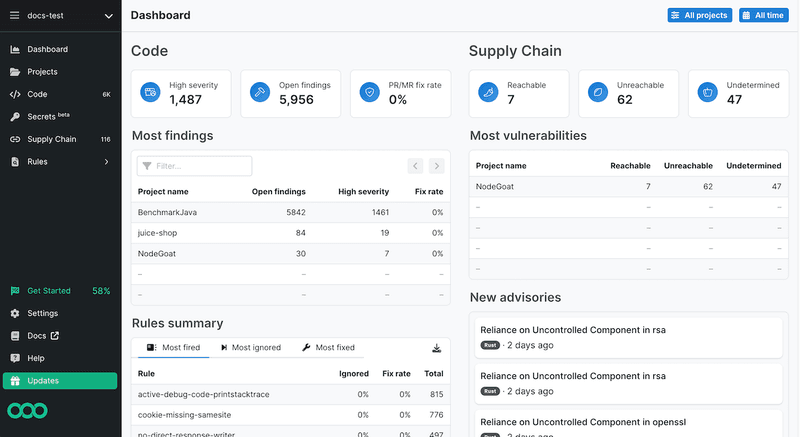

8.セムグレップ

Semgrepは包括的なサプライチェーンセキュリティプラットフォームであり、開発ワークフロー全体をスキャンし、軽量パターンマッチングと到達可能性分析を活用して、コード内で直接悪用可能な脆弱性とアンチパターンを検出します。

主な特徴

- エンドツーエンドのスキャンIDE、リポジトリ、CI/CDパイプライン、依存関係を監視し、セキュリティ上の脅威やアンチパターンを検出する。

- 到達可能性分析:フラグが立てられた脆弱性がアプリケーション内で積極的に悪用可能かどうかを特定し、不要なノイズを削減します。

- 依存関係検索:リアルタイムの脅威への対応とアップグレード計画のために、サードパーティのパッケージとバージョンをライブで照会可能なストリームを提供します。

- Semgrepレジストリ:40,000を超える事前構築済みルールとコミュニティから提供されたルールがあり、カスタムルールを作成するオプションもあります。

- 幅広い言語サポート:Go、Java、Python、JavaScript、C#など、25以上の最新プログラミング言語をサポート。

- シームレスな統合:GitHub、GitLab、その他の一般的なバージョン管理システムとすぐに連携。

デメリット

- 大規模チーム向けの価格設定:中規模および大規模チームの場合、コストは急速に上昇します(10人以上の貢献者の場合、月額110ドル/貢献者)。

- カスタマイズの複雑さ:カスタムルールの作成と管理は、経験の浅いチームにとってさらなる労力を必要とする可能性がある。

9.スニーク

Snyk は、従来の SCA ツールのゴールド スタンダードとなっており、詳細な依存関係ツリーを作成し、ネストした依存関係を特定し、実際のリスク要因や悪用可能性に基づいて優先順位を付けて修正作業を行います。Snyk は、ダッシュボード、CLI / IDE ツールを使用して開発者のワークフローに適合し、実行可能な修正を提供し、オープン ソース ライセンスのコンプライアンスを保証します。

主な特徴

- 依存関係ツリーマッピング:階層的なグラフを構築し、直接および推移的な依存関係の脆弱性を検出し、その影響を追跡します。

- 独自の優先度スコアリング:悪用可能性、状況、潜在的影響に基づいて脆弱性をランク付けし、重要な脅威に確実に焦点を当てる。

- Snyk Advisor:100万を超えるオープンソースパッケージのセキュリティ、品質、保守性を評価し、開発者が最適な依存関係を選択できるようにします。

- 脆弱性データベース:1,000万件以上のオープンソースの脆弱性に関する堅牢なデータベースを維持し、正確性と実用的な洞察のために手作業で検証しています。

- シームレスな統合:一般的なバージョン管理システム、CI/CDパイプライン、IDEと連携し、コードと依存関係をリアルタイムでスキャンします。

- カスタマイズ可能なポリシー:組織は、脆弱性ハンドリングとライセンスコンプライアンスのための特定のルールを強制することができます。

デメリット

- 高度な機能のためのコスト:無料プランは基本的なものですが、より大規模なチーム向けの高度な機能を利用するには、より上位のプランが必要で、それには費用がかかります。

- 手動検証の依存性:脆弱性の手動検証に依存すると、新たに発見された脅威に対するアップデートが遅れる可能性がある。

10.ソケット・セキュリティ

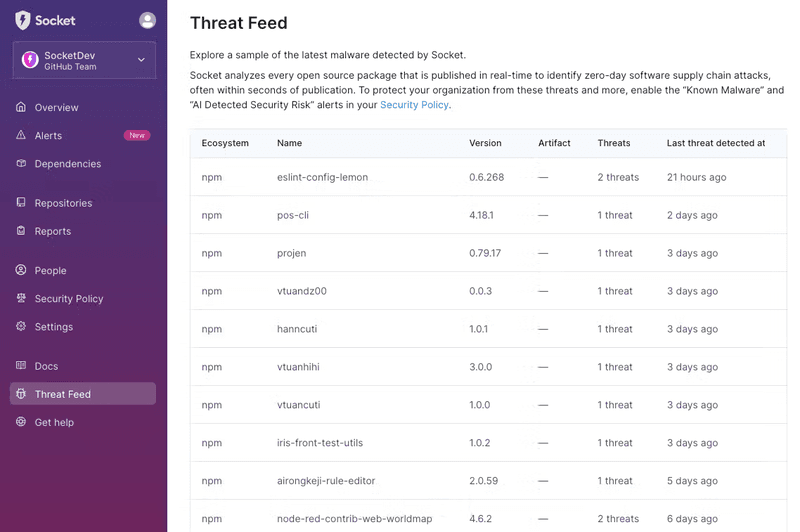

Socketは、ディープパッケージ検査とランタイム動作解析を活用して、サプライチェーンの脅威、ゼロデイ脆弱性、オープンソースの依存関係の異常をプロアクティブに検出し、従来のSBOMベースのスキャンを超える包括的な保護を保証します。

主な特徴

- ディープパッケージ検査:リソースの相互作用やパーミッションリクエストなど、依存関係のランタイム動作を監視し、リスクのある動作を検出します。

- プロアクティブな脅威検出:ゼロデイ脆弱性、タイポスクワッティングリスク、サプライチェーン攻撃を一般公開される前に特定します。

- プルリクエストの統合:プルリクエストごとに依存関係を自動的にスキャンし、実用的な GitHub コメントを提供することで、早期のリスク軽減を実現します。

- 依存関係の概要:重要な詳細やリンクを含む完全な依存関係グラフを提供します。

- メンテナンスリスク評価:メンテナの活動、コードベースの更新、社会的検証を評価し、OSSパッケージの潜在的リスクにフラグを立てる。

デメリット

- 言語サポート:JavaScript、Python、Goの依存関係に限定されているため、他の言語で作業しているチームでは使用が制限される可能性があります。

正しいOSS依存スキャナーの選択

適切な SCA ツールを選択するかどうかは、プロジェクトの具体的なニーズと使用するテクノロジに依存する。SCAは、包括的なアプリケーション・セキュリティ計画の一部に過ぎず、スタンドアローンのSCAツールを使用することは、複数の異なるベンダーと統合する必要があることを意味することに留意することが重要です。Aikido セキュリティのようなオールインワン・ソリューションは、以下の点で魅力的なだけではありません。

Aikido 活躍を見たい? サインアップしてレポをスキャンし、2分以内に最初のSCA結果を手に入れましょう。

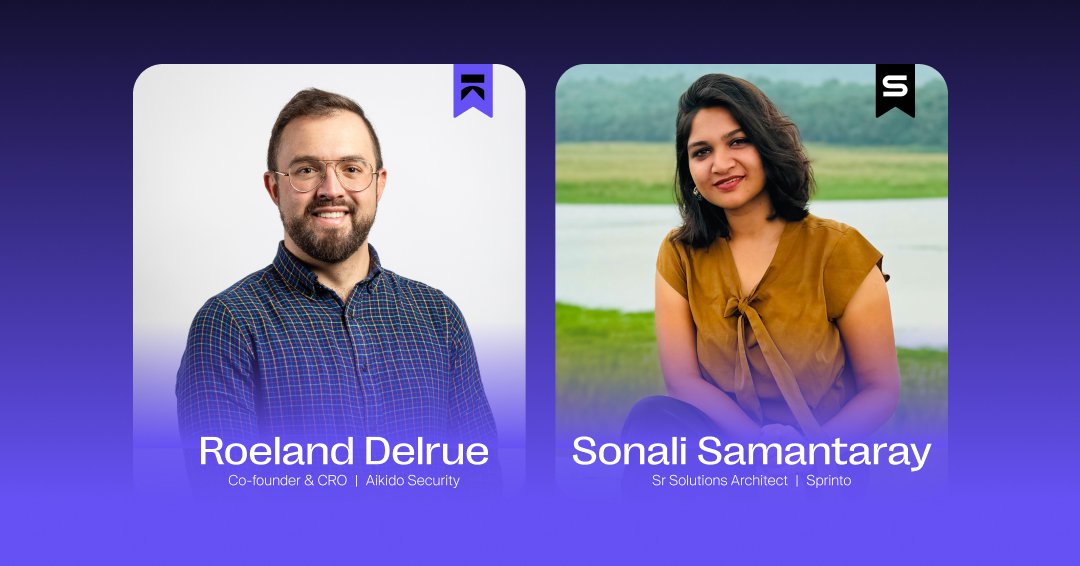

コンプライアンスとリスク管理を強化する3つの重要なステップ

強固なセキュリティ戦略は、もはや "あったらいいな "ではありません。市場で競争力を維持し、信頼されるためには不可欠なのだ。セキュリティ・チームは、脆弱性に迅速に対処し、コンプライアンスを維持しながら、ビジネス・オペレーションを拡大しなければならないというプレッシャーに常にさらされている。このブログポストでは、Aikido Securityの共同設立者であるRoeland Delrueと Sprintoのシニア・ソリューション・エンジニアであるSonali Samantarayが、リスク、成長、コンプライアンス要件のバランスをとるセキュリティ・ソリューションの拡張に関する専門知識を紹介します。脆弱性管理とコンプライアンス自動化のリーダーとして、組織が成長軌道を確保するための実用的な洞察を提供します。

1.リスクを常に把握する

組織の規模が拡大するにつれて、リスクプロファイルも増大します。新しいプロセス、顧客、データとの接点が増えるたびに、セキュリティの状況は拡大し、チームが脆弱性を特定、評価、優先順位付けすることは難しくなります。統合されたリアルタイムのアプローチがなければ、リスクは蓄積され、風評被害や金銭的な損害の可能性が増大します。小さな設定ミスや見落とされた脆弱性が1つでもあれば、何百万もの機密データポイントが暴露されたり、業務が中断されたりする可能性がある。

ローランドが言うように、「セキュリティは単なる安全装置ではなく、ビジネスが成長し、信頼を得るための重要な要素です。リスクを管理していなければ、顧客はそれに気づき、他へ移るかもしれません。適切なセキュリティ対策に注力することで、信頼を築き、ビジネスの成長を促進することができます。"

統合されたコンプライアンス管理機能を備えたセキュリティ・ツールを自動化することで、企業はリスクの追跡を合理化し、手作業による修正を減らし、リアルタイムのコンプライアンスを確保できる。自動化ツールは、リアルタイムの可視性を提供し、アラートによる疲労を軽減し、コンプライアンスを簡素化することで、チームを支援し、プロアクティブなリスク管理をサポートする基盤を構築します。

2.効果的な修復の優先順位

増え続ける脆弱性とリスクの管理は、すぐに圧倒されるようになります。何十件、何百件ものセキュリティアラートに直面すると、チームはしばしばアラート疲労のサイクルに陥る。一度に対処すべき問題が多すぎるため、意思決定が難しくなり、進捗が遅くなるのです。ローランドによれば、このような大量の通知は、改善努力の効果を損なう可能性があるという。

「チームを何百もの問題であふれさせると、そのどれかを効果的に解決できる可能性は著しく低下します。最も重要な問題に優先順位をつけることで、チームは本当に重要な問題に集中することができます。この集中的なアプローチにより、アラート疲労が軽減されるだけでなく、対処する問題が最大の効果をもたらすものになります」とローランドは言う。

この落とし穴を避けるには、最も重要なことにセキュリティ対策を集中させることが重要である。単に数が多いだけでなく、最も差し迫った問題を浮き彫りにするツールは、チームが有意義な進展を遂げるのに役立つ。改善策の優先順位が明確であれば、重要な脆弱性が抜け落ちるリスクを低減できる。

適切なフォーカスを当てなければ、チームは常にリアクティブな状態に陥ってしまう。しかし、ターゲットを絞ったアプローチ(リスクの高い問題にすぐに対処できるアプローチ)により、チームはリアクティブなループから抜け出し、プロアクティブなセキュリティ対策に時間を費やすことができる。

「適切なフォーカスを当てなければ、チームは常にリアクティブな状態に陥ってしまいます。しかし、リスクの高い問題にすぐに対処できるような的を絞ったアプローチであれば、チームはリアクティブなループから抜け出し、プロアクティブなセキュリティ対策に時間を費やすことができます。アラートに優先順位を付け、誤検知を減らし、専用のセキュリティ・ツールを導入することで、企業は、優先順位の低い問題に常に対処する一方で、重大な問題を見逃すというモグラ叩きのサイクルを回避できる。影響度の高い脆弱性に対策を集中させることで、セキュリティチームは効果的にリスクを管理し、新機能の開発や製品の改良など、他の価値の高いタスクに集中することができる。

3.セキュリティ態勢の一元化

多くのコンポーネントがあるため、セキュリティ・データがプラットフォームやチーム間でサイロ化しやすい。サイロ化したデータは、セキュリティ態勢に盲点をもたらし、セキュリティ・チームが迅速かつ効率的に行動することを困難にします。このような断絶は、コンプライアンスの失敗、セキュリティ侵害、組織の安全な拡張を妨げる遅延につながる可能性があります。

「ローランドは言う。「すべてを一箇所で管理することは、利便性のためだけではありません。「リスクとコンプライアンスの状況をリアルタイムで完全に把握することです。一元化されたシステムは、点と点を結びつけ、ギャップを特定し、リソースの優先順位を効果的につけることを容易にします。

すべてを一箇所で管理することは、利便性のためだけではありません。リスクとコンプライアンスの状況をリアルタイムで完全に把握することです。一元化されたシステムは、点と点を結びつけ、ギャップを特定し、リソースの優先順位を効果的に決定することを容易にします。

一元化されたセキュリティ態勢は、脆弱性管理、コンプライアンスの追跡、継続的なリスク評価など、これらすべての要素を統一されたビューにもたらします。このアプローチにより、セキュリティ・チームは自社の全体像を一度に把握し、ギャップをリアルタイムで特定して対処し、常に監査に対応できる一貫したシステムを構築することができる。Aikido ような脆弱性に特化したソリューションとSprintoのようなコンプライアンスに特化したプラットフォームを組み合わせることで、企業はセキュリティ対策を合理化し、手作業によるレポーティングを削減し、コンプライアンスとセキュリティを分離することなく連携させることができます。

前進への道

今日の複雑なセキュリティ環境に対応するには、プロアクティブかつ集中的なアプローチが必要です。リスクを常に把握し、効果的な修復を優先し、セキュリティ態勢を一元化することで、組織はセキュリティを向上させるだけでなく、安全かつ自信を持って拡張する能力を高めることができる。ローランドが適切に述べているように、「セキュリティは一過性のプロジェクトではありません。セキュリティは一過性のプロジェクトではなく、顧客と企業の成長に対する継続的なコミットメントなのです。これらのステップに投資することは、単にセキュリティ標準に追いつくことではなく、顧客の信頼を第一に考えながらビジネスの成長を可能にすることなのです。

.png)

.png)

.jpg)

.jpg)