Mend.io(旧WhiteSource)は、オープンソースの脆弱性とライセンスコンプライアンスの管理に使用される人気のアプリケーションセキュリティプラットフォームです。チームは、コードの依存関係(SCA)とカスタムコード(SAST)のセキュリティ問題をスキャンするためにMendを採用しています。

しかし、多くの開発者やセキュリティリーダーは、さまざまな課題から、より良い代替策を求めています。一般的な不満としては、「使いにくいUI」、高い誤検知率、スキャン速度の遅さ、SCA以外のカバレッジの制限、高額な価格設定などが挙げられます。

Mend.ioユーザーの声をご紹介します。

ユーザーは次のような意見も共有しています。

- “特定のシナリオに基づいたレポートを求めていましたが、このツールではカスタムレポートを作成できませんでした。” – PeerSpotレビュアー

- “本当に古いアプリケーションのように感じます…うまく機能し、高速なモダンなUIがあれば良いのに。” – PeerSpotレビュアー

- “統合方法を示すドキュメントは最高ではありません…一部のドキュメントは少し古くなっているようです…” – Gartnerレビュアー

これらの制限を考慮すると、Mend.ioが残すギャップを埋めることができる他のツールを理解することが重要になります。

この記事では、2026年の最適なMend.io代替ソリューション、なぜチームがMend.ioから離れているのか、そして代替品を選ぶ際に考慮すべき点を探ります。

要約

Aikido Securityは、Mend.ioからの移行を検討しているチームにとって最高のSCAツールです。標準的なCVEデータベースを超えたスキャンと、依存関係の到達可能性分析、自動ノイズ削減を組み合わせることで、悪用可能な依存関係の特定に注力しています。

Mend.ioは成熟したSCAのグループ化とレポート機能を提供していますが、ユーザーは数千もの優先度の低いアラート、GitLab Cloudのサポート不足、CVEベースのデータへの過度な依存にしばしば苦慮しており、これにより密かにパッチが適用された、またはCVEに登録されていない脆弱性を特定することが難しくなっています。GitLab環境では、MendのSAST機能も制限されており、基本的なグループ化、レポート、フィルタリングしか提供されていません。

Aikido Securityは、AIを活用して悪用可能な脆弱性とライセンスリスクを優先順位付けし、ワンクリック修復、マルウェア検出、および自動SBOM生成とコンプライアンスマッピングを提供することで、これらのギャップに対応します。

その結果、すでに5つ以上の組織がMend.ioをAikidoに置き換え、SCAワークフローを効率化しています。

依存関係スキャンに加えて、Aikido Securityには、IaC、シークレット検出、ランタイム保護、DAST、AIペネトレーションテストなど、必要に応じてクラス最高のモジュールが付属しており、ツールの肥大化を避けながら、より深い可視性を獲得できます。

Mend.ioとAikido Securityの比較

以下の代替ソリューションにスキップできます。

オープンソースのセキュリティプラットフォームを比較していますか?2026年のトップ10ソフトウェア構成分析(SCA)ツールに関する当社の記事をご覧ください。

Mend.ioとは?

Mend.ioは、組織がオープンソースおよびプロプライエタリなコードにおける脆弱性やライセンスリスクを特定するのに役立つアプリケーションセキュリティプラットフォームです。

主な機能は以下の通りです。

- ソフトウェア構成分析(SCA):オープンソースの依存関係をスキャンし、既知の脆弱性(CVE)を検出し、ライセンスコンプライアンスリスクを管理します。

- 静的アプリケーションセキュリティテスト(SAST):プロプライエタリなソースコードを分析し、開発ライフサイクルの早期段階でセキュリティ上の欠陥を特定します。

- 脆弱性とライセンス管理:サードパーティコンポーネントの可視性を提供し、チームがポリシーを適用し、リスクのある、または非準拠のライブラリへの露出を減らすのに役立ちます。

- 統合:CI/CDパイプラインと統合し、ビルド時およびプルリクエスト時にセキュリティスキャンが自動的に実行されるようにします。

代替製品を検討する理由

その機能にもかかわらず、Mend.ioユーザーは代替の依存関係分析ソリューションを求めるいくつかの理由を挙げています。

- 高い誤検知率: ユーザーは、実際には悪用できない「脆弱性」のトリアージに余分な時間を費やしていると報告しており、開発を遅らせています。到達可能性分析や概念実証リンクの欠如により、実際の課題とノイズを区別することが難しい場合があります。

- 使いやすさとUIに関する不満: Mendのインターフェースと全体的な開発者エクスペリエンスは、「直感的でない」または「時代遅れ」と評されています。

- 限定的なカバレッジ: 主にSCAに焦点を当てています。新しいSASTツールはまだ進化中であり、基本的なSASTの検出結果を提供します。他のAppSec領域全体にわたる包括的なカバレッジは提供しません。

- GitLab連携: セルフマネージドのGitLabインスタンスのみをサポートしており、クラウドファーストのチームにとっては制限となります。

- 高コストとライセンス: Mend.ioの価格設定は、特にスケールする際に高めになることがあります。

- 脆弱性のグループ化とフィルタリング: SCAに関するMend独自のUI内ではグループ化とフィルタリングがより強力ですが、他のスキャンタイプでは弱いです。GitLab UI内では高度なグループ化とフィルタリングも不足しています。

- 開発者フレンドリーな機能の不足: Mendは(Renovateとの連携で)ある程度の進歩は見られるものの、ユーザーは依然として、期待するほど開発者フレンドリーではない(IDEフィードバック、自動修正プルリクエストなど)と報告しています。

- ベンダーサポート: ユーザーは、特にオンボーディングや複雑な連携時における応答性とサポート品質について懸念を表明しています。

代替製品を選択するための主要な基準

Mend.ioの代替ソリューションを評価する際には、以下のいくつかの基準を考慮に入れるべきです。

- 開発者フレンドリーさ: セキュリティ問題に対処するのは開発者です。開発者のワークフローにシームレスに統合され、学習曲線が低いでしょうか?AI-autofix、IDEプラグイン、インラインPRコメントなどの機能を備えたオプションを探しましょう。

- 網羅範囲: カバーすべきセキュリティリスクの範囲を考慮してください。SCAのみを提供するのか、それともコードからクラウドまでのカバレッジも提供するのでしょうか?

- 精度: セキュリティスキャナーは誤検知が多いことで知られています。些細な問題をフィルタリングし、自動トリアージを行うインテリジェントな優先順位付け機能を備えたソリューションを目指しましょう。

- 自動化: ワンクリック修正や自動プルリクエストのような自動修復機能を提供していますか?さらに、

- 連携: 既存のバージョン管理システム、ビルドツール、コンテナレジストリ、エコシステムと連携できますか?

- 費用対効果: 6ヶ月間でチームにどれくらいの費用がかかるか予測できますか?透明性の高い料金設定と柔軟なプランを提供するベンダーを検討しましょう。

Mend.ioの代替ソリューション トップ6

1. Aikido Security

Aikido Securityは、開発ワークフロー内で直接、オープンソースの依存関係、ライセンスコンプライアンス、エクスプロイト可能な脆弱性、および悪意のあるパッケージに対するフルスタックの可視性を提供します。また、チームがサードパーティの依存関係における脆弱性を修正するために使用できるAutofixツールも提供しています。

標準的なデータベースに加え、AikidoはNVDおよびGitHub Advisory Databaseをスキャンし、さらにAikido Intelを通じてカバレッジを拡張することで、CVEが割り当てられていない密かにパッチが適用された脆弱性を検出します。

Aikido Securityは、特定された脆弱な依存関係が実際に使用され、アプリケーション内で到達可能であるかを判断するために、依存関係の到達可能性分析を適用します。また、公開されている脆弱性データベースに反映されていない可能性のある悪意のあるパッケージも検出し、SBOM生成を提供することで、チームがアプリケーションに何が含まれているかを正確に把握し、実用的なガイダンスを得られるようにします。

検出結果は即座に重複排除されノイズが削減され、依存関係のリスクはコンプライアンスフレームワークにマッピングされるため、セキュリティ、開発、コンプライアンスの各チームはオープンソースのリスクを効果的に管理するために必要な情報を得ることができます。

Aikidoは、依存関係の更新によって導入される破壊的変更も特定し、チームが予期せぬランタイムまたはビルドの失敗を回避するのに役立ちます。その強力なSCA機能の結果、すでに5つ以上の組織がMend.ioをAikido Securityに置き換えています。

チームはAikidoのカテゴリをリードするSCAモジュールから開始し、ニーズの成長に合わせてSAST、IaCスキャン、DAST、シークレット検出、マルウェア検出、コンテナセキュリティなど、追加のモジュールにカバレッジを拡張できます。追加されたコンテキストにより、組織のセキュリティ体制はさらに強化されます。

主な機能:

- フルスタックカバレッジ: SCAに加え、Aikido Securityはコード、ランタイム、ペンテスト、クラウドにわたるエンドツーエンドのカバレッジを提供します。

- 包括的な依存関係スキャン: サポートされているパッケージマネージャー全体で、直接的および推移的なオープンソースの依存関係をスキャンします。

- 到達可能性分析: 実際の攻撃で脆弱なコードパスが到達可能かどうかを特定し、現実世界のリスクをもたらす脆弱性のみを明らかにします。

- コンテキスト認識型リスク優先順位付け: 脆弱性の深刻度、到達可能性分析、デプロイコンテキストを組み合わせてリスクをランク付けします。

- CI/CD連携: GitHub、GitLab、Bitbucket、Azure DevOps、CircleCIなどとシームレスに連携します。

- エージェントレスセットアップ: GitHub、GitLab、またはBitbucketに接続するために読み取り専用APIを使用します。インストールエージェントは不要です。

- ソフトウェア部品表 (SBOM) 生成: SPDXおよびCycloneDX SBOMを生成および取り込みます。

- ライセンスコンプライアンス: オープンソースライセンス、ポリシー違反を特定し、監査対応可能なライセンスコンプライアンスレポートを生成します。

- 強固なコンプライアンスマッピング: SOC 2、ISO 27001、PCI DSS、GDPRなどの主要なコンプライアンスおよびセキュリティフレームワークをサポートし、その他多数に対応しています。

- ポリシーベースの自動化: Aikido Securityは、チームがビルドおよびデプロイ中にカスタムのセキュリティおよびライセンスポリシーを自動的に適用できるようにします。

- 開発者にとって使いやすいUX:依存関係のアップグレードパスや優先順位付けされた修正手順を含む、AIを活用した即時フィードバックをPRやIDEで提供します。

- スケーラブル: Aikido Securityは大規模なコードベース向けに最適化されており、コードベースの成長に伴ってパフォーマンスが低下しないようにします。

長所:

- 予測しやすい価格設定

- 幅広い言語とパッケージマネージャーをサポート

- 依存関係の到達可能性分析

- マルウェア検出

- 大規模なコードベース向けに最適化されています

- AIを活用したリスク優先順位付け

- 自動ライセンス検出

- 包括的なソフトウェア部品表 (SBOM) の生成と取り込み

- 開発者に優しいUX

- コンテキストを考慮した修正ガイダンス

- Code-to-cloudカバレッジ

価格:

Aikido Securityのプランは、10ユーザーで月額300ドルから利用可能です。

- Developer (永久無料): 最大2ユーザーのチームに最適です。リポジトリ10個、コンテナイメージ2個、ドメイン1個、クラウドアカウント1個が含まれます。

- Basic: リポジトリ10個、コンテナイメージ25個、ドメイン5個、クラウドアカウント3個をサポートします。

- Pro: 中規模チーム向けに設計されています。リポジトリ250個、コンテナイメージ50個、ドメイン15個、クラウドアカウント20個が含まれます。

- Advanced: リポジトリ500個、コンテナイメージ100個、ドメイン20個、クラウドアカウント20個、VM10個が含まれます。

スタートアップ向け(30%割引)のプランも利用可能で、エンタープライズ向けにも提供されています。

選ばれる理由:

Aikido Securityは、SCAのニーズだけでなくAppSec全体のランドスケープに対応する、手頃な価格で開発者に優しいアプリケーションセキュリティ (AppSec) ソリューションを求めるスタートアップおよびエンタープライズチームに最適です。

ガートナー評価: 4.9/5.0

Aikido Security レビュー:

Gartner以外にも、Aikido SecurityはCapterra、Getapp、SourceForgeで4.7/5の評価を得ています。

2. Black Duck

Black Duck by Synopsysは、オープンソースの脆弱性管理とライセンスコンプライアンスに特化しています。プロジェクトをスキャンして、すべてのオープンソースコンポーネントの詳細なBill of Materials (SBOM)を生成し、各コンポーネントを既知の脆弱性およびライセンスデータのナレッジベースと照合します。

主な機能:

- 包括的なオープンソースデータベース:認識されていないライブラリを検出し、既知のCVEがある場合はフラグを立てることができ、新しい問題のために脆弱性フィードを継続的に更新します。

- ライセンスコンプライアンス: コードベース内のオープンソースライセンスを識別し、ポリシーを適用できます。

- 連携: Black Duckは、一般的な開発ツール(ビルドシステム、リポジトリ、CIサーバー)と連携し、コードベースやコンテナを自動的にスキャンします...

長所:

- 幅広い言語のサポート

- 包括的な脆弱性ナレッジベース

デメリット:

- 主にエンタープライズ向け

- 開発者中心というよりも、セキュリティおよびコンプライアンスチーム中心です

- 大量の警告

- 急な学習曲線

- 誤検知

- 大規模なコードベースでのスキャンは遅いです。

- セットアップと初期設定は複雑で時間がかかる場合があります。

価格:

カスタム価格

選ばれる理由:

Black Duckは、コンプライアンスニーズに対応するオープンソースリスク管理ソリューションを求めている大規模なエンタープライズのコンプライアンスおよびセキュリティチームに最適です。

Gartner評価: 4.5/5.0

Black Duck レビュー:

3. FOSSA

FOSSAは、SCAとライセンスコンプライアンスに対し、モダンで開発者中心のアプローチを提供するオープンソース管理プラットフォームです。オープンソースの依存関係における脆弱性とライセンスコンプライアンス問題の両方について、コードリポジトリの継続的なスキャンを提供します。主な機能:

- 自動ライセンスコンプライアンス: FOSSAは、コード内のオープンソースライセンスを自動的に検出し、ポリシーに違反するものをフラグ付けします。

- CI/CDにおける脆弱性スキャン:脆弱性データベースに対して依存関係を継続的にスキャンし、一般的なCIパイプラインと統合して、本番環境に到達する前に問題を検出します。

長所:

- 堅牢なライセンスコンプライアンス

- SBOMの自動生成

- 充実したカスタマーサポート

デメリット:

- セキュリティよりもコンプライアンスに重点を置いています

- ユーザーはドキュメントの不備を報告しています

- ユーザーは、スキャン結果がUIに反映されるまでに遅延があることを報告しています。

- 大規模なスキャンは時間がかかることがあります

- 非標準のパッケージマネージャーへの対応が難しく、ライブラリを認識できない場合があります

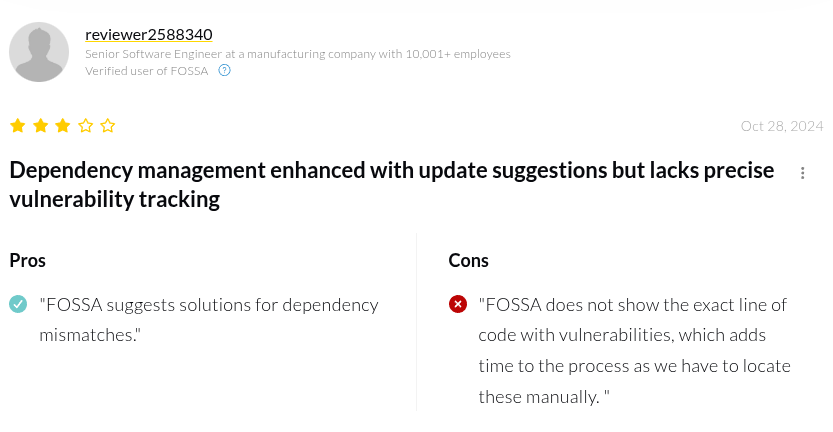

- ユーザーは、脆弱性が存在するコードの正確な行を特定できない場合があると報告しています。

価格:

- 無料

- ビジネス: プロジェクトあたり月額20ドル (年間請求)

Enterprise: カスタム価格設定

選ばれる理由:

FOSSAは、重厚なレガシープラットフォームの複雑さなしに、迅速で自動化されたオープンソース管理を求めるチームにとって良い選択肢です。

Gartner評価: 4.4/5.0

FOSSA レビュー:

4. JFrog Xray

JFrog XrayはJFrog DevOpsプラットフォームのコンポーネントであり、バイナリ解析およびセキュリティツールとして機能します。Xrayはアーティファクト(依存関係、Dockerイメージ、コンパイル済みバイナリなど)をスキャンし、既知のセキュリティ脆弱性とライセンス問題を検出します。

主要機能:

- 詳細なアーティファクトスキャン:Xrayはコンテナイメージのすべてのレイヤーとパッケージのすべての推移的依存関係を再帰的にスキャンして問題を検出できます。

- ポリシーベースのアクション: Xrayは、セキュリティおよびライセンスポリシーを定義し、自動的な強制適用をトリガーすることをチームに可能にします。

- 連携: Xrayは、Jenkins、GitHub Actions、GitLab CIなどの一般的なビルドツールと連携します。

長所:

- 幅広いパッケージタイプをサポート

- 既知の悪意のあるコンポーネントを検出

- コンテキスト認識分析

デメリット:

- 初期設定は複雑になる場合があります

- 誤検知

- 急な学習曲線

- 大規模なアーティファクトとネストされた依存関係のスキャンは、低速でリソースを大量に消費します。

- ユーザーからは、UIが煩雑で操作しにくいとの報告があります

- 詳細な再帰スキャンは、軽量なSCAツールよりも遅くなる可能性があります。

- 構成やテナントの変更時に課題があるとの報告があります

価格:

- Pro:月額150ドル

- Enterprise X:月額950ドル

- Enterprise +:カスタム価格

選ばれる理由:

JFrog Xrayは、すでにJFrogエコシステムを利用しており、セキュリティを左にシフトさせ、依存関係やイメージがパイプラインに入るとすぐに問題を検出したいチームに最適です。

Gartner評価: 4.5/5.0

JFrog Xray レビュー:

5. Snyk

Snykは開発者ファーストのセキュリティプラットフォームであり、オープンソースの依存関係スキャン(SCA)に焦点を当てて始まりましたが、現在ではSAST、コンテナセキュリティ、およびInfrastructure as Codeスキャンも含まれています。

主な機能:

- 開発者向け連携: Snykは、GitHub、GitLab、Bitbucket、および一般的なIDEとの連携を提供します。

- 脆弱性データベース:Snyk独自のデータベースは、サードパーティおよびコミュニティのフィードによって強化されています。また、エクスプロイトの成熟度と到達可能性に基づいて問題を優先順位付けします。

長所:

- 自動修復

- コンテキストアウェアな優先順位付け

デメリット:

- スケーリング時に価格が高価になる可能性があります

- 高い誤検知

- 到達可能性分析の言語サポートが限定的

- 静的コード分析の場合、1MBのファイルサイズ制限があります。

- セキュリティポリシーとスキャンルールのカスタマイズが限定的

- 開発者は、推移的(間接的)依存関係で見つかった脆弱性を手動で修正する必要があります。

- Goプロジェクトの場合、パッケージレベルではなくモジュールレベルで解析するため、「ノイズ」が増加します。

- 必要な修正でグループ化するのではなく、個々の検出結果ごとに個別のJiraリクエストを開きます

- プロプライエタリなコードベースの脆弱性を見逃す可能性があります。

価格:

- 無料

- チーム: 貢献開発者1人あたり月額25ドル (最低5人の開発者)

- Enterprise: カスタム価格設定

選ばれる理由:

Snykは、オープンソースライブラリを多用し、開発者のワークフローにセキュリティを組み込む必要があるチームにとって理想的です。もし

Gartner評価: 4.4/5.0

Snykのレビュー:

6. Sonatype Nexus Lifecycle

Nexus Lifecycleは、Sonatypeが提供するエンタープライズ向けのセキュリティおよびコンプライアンスツールです。オープンソースコンポーネントの導入から継続的な監視まで、そのライフサイクル全体を管理し、強力な強制機能と独自のコンポーネントインテリジェンスを備えています。

主要機能:

- 正確なコンポーネントインテリジェンス:Nexus Lifecycleの脆弱性フィードは、SonatypeのOSS Indexとカスタムリサーチを使用し、悪意のあるパッケージやゼロデイ脅威にフラグを立てます。

- ポリシー自動化: チームがパイプライン全体でポリシーを定義し、適用できるようにし、リポジトリ、IDE、またはCIレベルでリスクのあるライブラリをブロックします。

長所:

- 自動ポリシー適用

- SBOM管理

デメリット:

- 急な学習曲線

- 誤検知

- そのユーザーインターフェースが複雑で操作しにくいとユーザーから報告されています。

- セルフホスト版は管理が複雑になる場合があります

- Java以外の言語(例:C/C++や特殊なモバイルスタック)のサポートが限定的

- 初期設定が複雑になる場合があります

- プロプライエタリまたは内部ライブラリを自動的に識別するのが難しい場合があります。

- Aikido Securityのようなツールと比較すると、開発者にとって使いにくいです。

価格:

SonatypeのNexus Lifecycleは、有料プランでのみ利用可能です。

- 無料

- Pro:月額135ドル(年間請求)

- Premium:カスタム価格

選ばれる理由:

Sonatype Nexus Lifecycleは、ポリシー優先のオープンソースガバナンスを求めるJava中心のチームに最適です。

Gartner評価: 4.5/5.0

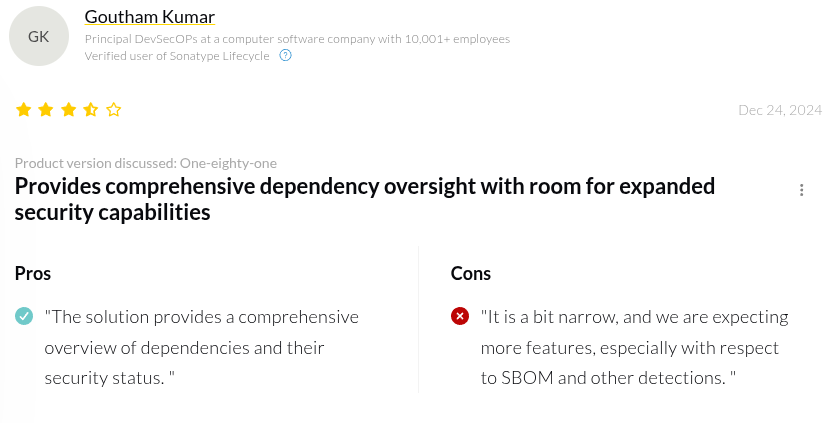

Sonatype Nexus Lifecycle レビュー:

Mind.ioの代替となるベスト6を比較

まとめ

この記事で取り上げた各代替製品はそれぞれ独自の特徴がありますが、最適なMend.ioの代替を選択するかどうかは、チーム、既存のワークフロー、およびAppSecのニーズ(現在および将来の両方)によって最終的に決まります。

多くのチームが、よりモダンで開発者中心のエクスペリエンス、広範なセキュリティカバレッジ、そして誤検知の少なさを求めてMend.ioから移行しています。これは、複数のツールを管理したり、シンプルさを複雑さと引き換えにしたりすることなく実現されます。

Aikido Securityは、AI支援の依存関係スキャンと包括的なAppSecカバレッジ、開発者フレンドリーなワークフローを統合し、透明性のある手頃な価格で提供することで、Mend.ioの理想的な代替として際立っています。ノイズを排除し、開発ワークフロー内で実際の脅威に直接優先順位を付けることで、Aikidoは運用上のオーバーヘッドを追加することなく、チームが依存関係を保護するのを支援します。

依存関係のセキュリティを簡素化する準備はできましたか?今すぐ無料トライアルを開始するか、Aikido Securityのデモを予約してください。

セキュリティスタックを簡素化し、数分で実用的な結果を確認したい場合は、無料トライアルを開始するか、今すぐデモを予約してください。

よくある質問

Mend.ioから別のプラットフォームへデータを損失なく移行するにはどうすればよいですか?

Mend.ioから正常に移行するには、SBOM、スキャン結果、ライセンスレポートを標準形式(CSV、JSON、SPDX/CycloneDX)でエクスポートし、新しいプラットフォームにインポートする必要があります。何も失われないように、カウントと関係を検証することを忘れないでください。Aikido Securityのようなプラットフォームは、過去のスキャンデータ(SBOM)のシームレスな取り込みと正規化により、移行を簡素化します。

Mend.ioのオープンソース代替ツールを使用する際の長所と短所は何ですか?

オープンソースツールは、費用対効果が高く、カスタマイズ可能で、活発なコミュニティによってサポートされています。しかし、エンタープライズグレードのガバナンス、高度なライセンスコンプライアンス、AI駆動の優先順位付けが不足していることが多く、これにより手動でのトリアージが大幅に増加する可能性があります。Aikido Securityのようなプラットフォームは、自動トリアージとコンプライアンスレポートを提供し、ノイズを削減し、手頃で透明性のある価格で管理を簡素化します。

小規模チームに最適なMend.ioの代替製品はどれですか?

小規模チームにとって、セットアップの容易さ、実用的なインサイト、低いメンテナンス性は重要です。Aikido Securityは、フルスタックのカバレッジ、ノイズを削減するAI駆動のトリアージ、エージェントレスデプロイメント、シームレスなCI/CD統合を提供し、複雑な設定なしで効果的な脆弱性およびライセンス管理を必要とする小規模チームに最適です。

IT資産管理ソフトウェアを選ぶ際に考慮すべき機能は何ですか?

主な機能には、自動検出、インベントリ追跡、ライセンスコンプライアンス、脆弱性マッピング、CI/CDおよびクラウド統合、ダッシュボード、アラート、リスク優先順位付けが含まれます。Aikido Securityはこれらの機能をAI駆動のトリアージと組み合わせることで、チームに実用的なインサイトを提供し、ソフトウェアとインフラストラクチャ全体で最も重要なリスクに優先順位を付けるのを支援します。

こちらもおすすめです: