チームは、セキュリティを向上させながら、より迅速にコードを出荷するというプレッシャーにさらされています。このプレッシャーは、しばしば燃え尽き症候群や見落としにつながります。アプリケーションセキュリティツールは、ソースコードや依存関係からAPIやランタイムに至るまで、ソフトウェアライフサイクル全体で脆弱性を検出、トリアージ、修正するのを支援することで、この課題に対処することを目指しています。開発を遅らせることなくセキュリティを強化します。

Aikido Securityの「2026年セキュリティと開発におけるAIの現状」レポートによると、チームの65%が、ノイズやアラート疲れのためにセキュリティツールを迂回したり、検出結果を無視したり、修正を遅らせたりしていることを認めています。同レポートでは、セキュリティベンダーの数を増やすことが、セキュリティの結果を悪化させる(インシデントの増加、トリアージと修正の遅延)ことも判明しました。チームがツールスプロールを削減し、開発者エクスペリエンスを向上させ、そして最も重要なこととしてセキュリティの結果を改善できるAppSecプラットフォームを求めているのは当然のことです。

このガイドでは、チームが脅威に先んじるために使用している主要なAppSecツールを探ります。まず、最も信頼されているプラットフォームの包括的なリストから始め、次にスタートアップやSMBからエンタープライズまで、特定のユースケースに最適なツールを分類します。下記の特定のユースケースにジャンプできます:

- 開発者向けAppSecツール ベスト4

- エンタープライズ向けAppSecツール ベスト5

- スタートアップおよびSMB向けAppSecツール ベスト5

- 無料AppSecツール ベスト3

- CI/CDパイプライン向けのベスト5 AppSecツール

- 最適なクラウドネイティブAppSecツール2選

- オープンソースAppSecツール ベスト3

要約

レビューされたツールの中で、Aikido Securityは、そのモジュール式で開発者中心のアプローチにより、最高のアプリケーションセキュリティプラットフォームとして際立っています。SAST、SCA、DAST、APIセキュリティ、クラウドスキャン、シークレット検出、およびランタイム保護を単一の開発者に優しいワークフローに統合します。これらはそれぞれスタンドアロンソリューションとしてクラス最高ですが、組織のニーズに応じて、モジュール式に統合することも、完全なセキュリティプラットフォームとしてすぐに利用することもできます。

さらに、AIを活用した優先順位付けにより、ノイズを除去し、実際にエクスプロイト可能なリスクを強調し、IDEやPRでワンクリック修正を直接提供することで、開発者の生産性を向上させるとともに、セキュリティチームにアプリケーションスタック全体の明確な可視性を提供します。

スタートアップやエンタープライズにとって、Aikido Securityは、オンボーディングの容易さ、予測可能な定額料金、そして誤検知でチームを圧倒することなく、影響の大きい脆弱性を検出する能力により、パイロットテストで常にトップにランクされています。

AppSecとは何ですか?

アプリケーションセキュリティ(AppSec)とは、ソフトウェアアプリケーションのライフサイクル全体にわたって、セキュリティ脆弱性を特定し、修正し、防止する実践のことです。AppSecツールは、このプロセスを自動化および管理するために使用されるソフトウェアソリューションです。

AppSecツールは、アプリケーションのあらゆる部分が侵害されていないことをチームが確認するのに役立ち、安全でないコード、サードパーティライブラリ、または設定ミスによって引き起こされる侵害のリスクを低減します。

これらのツールは、以下のカテゴリに分類できます。

- 静的アプリケーションセキュリティテスト (SAST):アプリケーションを実行せずに、ソースコードのセキュリティ上の欠陥をスキャンします。

- Dynamic Application Security Testing (DAST): 外部からの攻撃をシミュレートすることで、実行中のアプリケーションの脆弱性をテストします。

- Software Composition Analysis (SCA): オープンソースコンポーネントおよびサードパーティライブラリ内の脆弱性とライセンスの問題を特定します。

- Infrastructure as Code (IaC) スキャナー: TerraformやKubernetesマニフェストなどの設定ファイルを分析し、設定ミスを検出します。

- シークレット検出ツール: コードリポジトリとCI/CDパイプラインをスキャンし、露出した認証情報、APIキー、パスワードを検出します。

AppSecツールが重要な理由

AppSecツールが保証する主な点は以下の通りです。

- コスト削減: 開発中に脆弱性を発見することは、本番環境で修正するよりもはるかに安価です。

- DevSecOpsを実現: CI/CDパイプラインに統合された自動セキュリティスキャンにより、チームは「シフトレフト」を実践し、リリース後ではなくコードやビルド段階でバグを捕捉できます。

- アラート疲れを軽減: 優れたAppSecツールは、実際のリスクを優先し、ノイズを排除します。誤検知が少ないほど、開発者はツールを信頼し、その検出結果に基づいて行動するようになり、ツールを無視することがなくなります。

- コンプライアンスサポート: 規制対象業界では、金融向けのPCI DSSや医療向けのHIPAAなど、包括的なアプリケーションセキュリティテストが義務付けられています。AppSecツールは、これらの基準を満たすのに役立ちます。

- 広範なセキュリティカバレッジ: AppSecツールは、すべてのコードとアプリケーションを継続的にスキャンできます。このカバレッジを手動で達成することは困難であり、特に数十のマイクロサービスやクラウド資産を管理する組織では顕著です。

適切なAppSecツールの選び方

すべてのAppSecソリューションが万能というわけではありません。ツールを評価する際には、以下の基準を考慮してください。

- CI/CD連携: 開発ワークフローに統合されますか?ビルドパイプライン、リポジトリ、IDE向けのCLIまたはプラグインサポートを備えたツールを探しましょう。

- リスクの優先順位付け: コンテキストを考慮した分析を実行しますか?誤検知の頻度はどのくらいですか?Aikido SecurityのようなツールはAIを使用して、90%以上の誤検知を除外します。

- ワークフローサポート: チームの技術スタック(フレームワーク、プログラミング言語)をサポートしていますか?

- サポートされる分析: どのような種類の分析をサポートしていますか?広範なカバレッジを持つツールを優先してください。

- チーム間のコラボレーション: ロールベースのアクセス制御と共有ダッシュボードをサポートするツールを探してください。

- 開発者UX: 開発者を念頭に置いて設計されていますか?AI AutoFix、インライン提案、自動化されたPRなどの修復機能を提供しますか?

- 価格設定: プランは透明で、見積もりやすいですか、それとも各アドオンについてカスタマーサポートとの話し合いが必要ですか?

- コンプライアンスサポート: 組み込みのコンプライアンス機能を備えていますか?SOC 2、OWASP TOP 10、PCI DSS、ISO、HIPAAなどの一般的な標準をサポートしていますか?

AppSecツール トップ14

1. Aikido Security

Aikido Securityは、ソースコードやオープンソースの依存関係からAPI、クラウド設定、ランタイム環境まで、アプリケーションのあらゆる側面を保護するように設計されたAI駆動のアプリケーションセキュリティ (AppSec) プラットフォームです。

人工知能を使用して、スタック全体の課題を関連付け、到達可能性分析を実行することで、実際の、エクスプロイト可能な脆弱性を強調し、誤検知とノイズを排除します。これにより、安全でないコードパス、脆弱なサードパーティライブラリ、設定ミス、公開されたシークレット、または危険なAPI動作のいずれであっても、チームは問題を早期に検出できます。

開発者は、問題を修正するために必要なすべてを手に入れることができます。

- リスクとその影響に関する明確な説明

- AIを活用した即時の修正案

- 主要なフレームワーク(SOC 2、ISO 27001、PCI DSS、GDPRなど)に対する自動コンプライアンスチェック

チームは、AppSecモジュールとしてSAST、SCA、IaCスキャン、DAST、シークレット検出、またはコンテナセキュリティのいずれかから開始し、成長に合わせてさらに多くのモジュールを有効にすることで、ツールスプロールを招くことなく利用できます。

主要機能:

- モジュラースキャナー: SAST、SCA、シークレット、IaC、コンテナ、クラウド設定などに対応するAIアシストスキャナーを提供します。

- AIを活用した修正: 修正のための自動プルリクエストを提供し、複数の検出結果に対してワンクリックで修正を行います。

- ランタイムセキュリティ: Aikido Securityは、インアプリのWebファイアウォール(RASP)を提供し、攻撃をリアルタイムでブロックします。

- クラウドセキュリティ: Aikido Securityは、アプリケーションの基盤となるクラウドインフラストラクチャも保護することで、インシデントのリスクを50%削減し、個別のCloudSecツールとAppSecツールが不要になります。

- エージェントレスセットアップ: GitHub、GitLab、またはBitbucketに読み取り専用APIを使用して接続します。インストールエージェントは不要です。

- エンドツーエンドの攻撃パス分析: Aikido SecurityはAIを使用して関連する脆弱性をリンクし、最も危険な攻撃ルートを強調表示します。

- AI自動トリアージ: Aikido securityは機械学習を使用して、スキャナーからの発見事項に対して自動化されたコンテキスト認識分析を実行します。

- 到達可能性分析: 依存関係をスキャンして脆弱性を検出し、実際にエクスプロイト可能なものを強調表示します。

- コンプライアンスマッピング: SOC 2、ISO 27001、PCI DSS、GDPRなどのコンプライアンスおよびセキュリティフレームワークをサポートします。

- 低い誤検知: コンテキストフィルタリングとAIトリアージを使用して最大90%の誤検知を抑制し、アラート疲れを軽減します。

- 開発者にとって使いやすいUX: IDEやプルリクエスト内で、即座のAIサジェスト、自動修正、明確なガイダンスを提供し、開発者が問題を迅速に修正できるよう支援します。

- シークレット検出: ハードコードされた認証情報やAPIキーが本番環境に到達する前に特定します。

- プラットフォーム非依存: 主要なプログラミング言語とクラウドプロバイダーすべてをすぐにサポートします。

- スマートな優先順位付け: 重複排除とAIを活用した自動トリアージにより、関連する問題をグループ化し、実際にアプリに影響しないものを除外します。

長所:

- クラス最高のスキャナー

- 幅広い言語のサポート

- 強固なコンプライアンス機能

- 透明性のある料金体系

- 包括的なソフトウェア部品表(SBOM)

- AI搭載フィルタリング

- クロスプラットフォーム対応

- 開発者に優しいUX

価格:

Aikido Securityのプランは、10ユーザーで月額300ドルから利用可能です。

- Developer (永久無料): 最大2ユーザーのチームに最適です。リポジトリ10個、コンテナイメージ2個、ドメイン1個、クラウドアカウント1個が含まれます。

- ベーシック: 10リポジトリ、25コンテナイメージ、5ドメイン、3クラウドアカウントをサポートしています。

- Pro: 中規模チーム向けに設計されています。リポジトリ250個、コンテナイメージ50個、ドメイン15個、クラウドアカウント20個が含まれます。

- Advanced: リポジトリ500個、コンテナイメージ100個、ドメイン20個、クラウドアカウント20個、VM10個が含まれます。

スタートアップ向け(30%割引)およびエンタープライズ向けのプランも利用可能です。

最適な用途:

広範なカバレッジ、最小限のオーバーヘッド、迅速なオンボーディングを提供する、包括的でエンドツーエンドのAppSecプラットフォームを求めるスタートアップおよびエンタープライズ向け。

Gartner評価: 4.9/5.0

Aikido Security レビュー:

Gartnerに加え、Aikido SecurityはCapterra、Getapp、SourceForgeで4.7/5の評価も得ています。

2. Black Duck

SynopsysのBlack Duckは、オープンソースのリスク管理のためのソフトウェアコンポジション分析 (SCA) ツールです。アプリケーションのオープンソースコンポーネントをスキャンし、既知の脆弱性、ライセンスコンプライアンスの問題、コード品質を特定します。

主な機能:

- 深い脆弱性ナレッジベース: 既知のCVEおよびアドバイザリのデータベースと依存関係をマッピングします。

- ライセンスコンプライアンスチェック: インベントリ内のオープンソースライセンスを特定し、競合やリスクのあるライセンスにフラグを立てます。

- スニペットスキャン: Black Duckは、オープンソースプロジェクトからコピーされたコードスニペットを検出できます。

長所:

- オープンソースコンポーネントの検出

- 堅牢な脆弱性ナレッジベース

短所:

- 主にエンタープライズ向け

- 急な学習曲線

- 大量の警告

- 初期設定が複雑になる場合があります

- 大規模なコードベースでのスキャンは遅いです。

- そのユーザーインターフェース(UI)は、開発者中心というよりもセキュリティアナリストに焦点を当てています。

- AppSecの完全なカバレッジには、サードパーティツール(SAST、DAST)が必要です。

価格:

カスタム価格

最適な用途:

Black Duckは、オープンソースの依存関係に大きく依存し、厳格なコンプライアンス管理を必要とする大規模なエンタープライズチームに最適です。

Gartner評価: 4.5/5.0

Black Duck レビュー:

独立したユーザー生成レビューはありません。

3. Burp Suite

PortSwiggerのBurp Suiteは、手動および自動のWebアプリケーションセキュリティテストのための統合プラットフォームです。 Webトラフィックのインターセプトプロキシとして機能し、ユーザーがリクエストをインターセプトおよび変更できるようにします。

主要機能:

- インターセプトプロキシ: Burpのプロキシは、ブラウザとターゲットアプリ間のHTTP(S)トラフィックをユーザーが検査および改ざんすることを可能にします。

- 自動DASTスキャナー:アプリケーションをスキャンし、SQLi、XSS、CSRFなどの一般的な脆弱性を検出します。

- 拡張性 ユーザーは、コミュニティが作成した拡張機能を追加して、スキャンを強化したり、新しいエクスプロイト手法を追加したりできます。

長所:

- 強力なコミュニティサポート

- きめ細かな手動制御

短所:

- Webに特化

- 高い誤検知

- そのスキャンはリソースを大量に消費する場合があります。

- 到達可能性分析が不足しています。

- 急な学習曲線

- 継続的ではなく、定期的なスキャンを実行します。

価格:

- Burp Suite Community Edition: 無料

- Burp Suite Professional: ユーザーあたり年間475ドル

Burp Suite Enterprise Edition: カスタム価格

最適な用途:

Burp Suiteは、Webアプリケーションのペンテストを実行するセキュリティスペシャリストに最適です。

Gartner評価: 4.7/5.0

Burp Suite レビュー:

4. Checkmarx

Checkmarxは、静的アプリケーションセキュリティテスト(SAST)に焦点を当てたエンタープライズアプリケーションセキュリティプラットフォームです。現在では、コードセキュリティのための統合プラットフォームへと進化しています。

主要機能:

- カスタマイズ可能なルール: Checkmarxは、チームが組織/プロジェクト固有のパターンを検出するためのカスタムクエリを記述することを可能にします。

- 統合されたAppSecプラットフォーム: オープンソースの依存関係に対するコンポジション分析と、インタラクティブなテストを提供します。

長所:

- 幅広い言語のサポート

- 堅牢なセキュリティリサーチと脅威インテリジェンス

短所:

- 誤検知

- 大量の警告

- 急な学習曲線

- エンタープライズ向けに特化

- 各セキュリティモジュール専用の料金設定

- 大規模なコードベースではスキャンが遅くなる場合があります。

価格:

カスタム価格

最適な用途:

Checkmarxは、多様な技術スタックと大規模なコードベース全体で包括的な静的解析を必要とする企業に最適です。

Gartner評価: 4.6/5.0

Checkmarx レビュー:

5. Contrast Security

Contrast Securityは、インスツルメンテーションに焦点を当てたアプリケーションセキュリティプラットフォームです。インタラクティブアプリケーションセキュリティテスト(IAST)と、アプリケーション向けランタイムアプリケーションセルフプロテクション(RASP)の両方を提供します。

主要機能:

- リアルタイム脆弱性検知 (IAST): ContrastのIASTは、テストサーバー上のアプリケーションを計測し、安全でない動作を監視します。

- ランタイム保護(RASP): アプリケーション内にエージェントをデプロイし、専用の自己完結型Webアプリケーションファイアウォール(WAF)として機能します。

長所:

- 実用的な修復ガイダンス

- ランタイム保護

- 一般的なCI/CDプラットフォームをサポートします。

短所:

- 主にエンタープライズ向け

- エージェントをアプリケーションにデプロイする必要があります。

- 設定が難しい場合があります。

- 脆弱性を特定するにはコード実行が必要です。

- ユーザーは、そのユーザーインターフェースが煩雑であると報告しています。

- ユーザーは、エージェントによる遅延を報告しています。

価格:

カスタム価格

最適な用途:

継続的なリアルタイムの利用状況に基づいたフィードバックを必要とし、アプリケーションにエージェントをデプロイできるエンタープライズチーム向け。

Gartner評価: 4.7/5.0

Contrast Security レビュー:

独立したユーザー生成レビューはありません。

6. Fortify

Fortify(OpenTextの一部)は、静的コード解析とレガシー言語サポートで主に知られるエンタープライズアプリケーションセキュリティプラットフォームです。

主要機能:

- 幅広い言語サポート: ABAP、Classic ASP、COBOLなどの幅広いモダンおよびレガシープログラミング言語をサポートしています。

- エンタープライズ管理: すべてのスキャン結果が集約される一元化された管理ポータルを提供します。

長所:

- レガシー言語のサポート

- 強力なレポート機能とコンプライアンス

短所:

- 主にエンタープライズ向け

- 大量の警告

- 急な学習曲線

- 誤検知

- 初期設定は複雑です

- そのユーザーインターフェース(UI)はセキュリティアナリスト向けに設計されています。

- クラウドネイティブ対応の制限

価格:

カスタム価格

最適な用途:

一元化されたガバナンス、コンプライアンスレポート、および静的解析を必要とするレガシーシステムを管理する大企業向け。

Gartner評価: 4.5/5.0

Fortify レビュー:

7. HCL/IBM AppScan

AppScan(元はIBM AppScan、現在はHCL Technologies傘下)は、AppSecツールのスイートです。主にその動的スキャン(DAST)機能と、JavaScript SPAのような複雑なアプリケーションを分析する能力のために使用されます。

主要機能:

- インクリメンタルスキャン: AppScanは、新規または変更された部分に対してインクリメンタルスキャンを実行することで、再テストを高速化できます。

- 網羅的なDASTエンジン: シングルページJavaScriptアプリケーションに対して高度なクローリングと攻撃シミュレーションを実行します。

- レポート生成: 脆弱性の詳細と修正の推奨事項を含むレポートを生成します

長所:

- 実用的な修復ガイダンス

- 幅広い言語のサポート

- 一般的なCI/CDプラットフォームと統合されます。

短所:

- エンタープライズ向け

- 誤検知

- 急な学習曲線

- 初期設定は複雑で時間を要します。

- スキャンはリソースを大量に消費し、時間がかかる場合があります

- ユーザーは、そのユーザーインターフェース (UI) が古くなっていると報告しています

- Aikido securityのようなツールと比較すると、開発者中心ではありません。

価格:

カスタム価格

最適な用途:

JavaScriptウェブアプリケーションおよびAPI向けに、カスタマイズ可能なDASTソリューションを求めるエンタープライズチーム。

Gartner評価: 4.7/5.0

HCL/IBM AppScan レビュー:

8. Netsparker (現 Invicti Security)

Netsparker(現Invicti Security)は、エンタープライズ環境向けの自動Web脆弱性スキャナーです。「プルーフベース」スキャナーを使用して安全なエクスプロイトを実行することで、脆弱性を確認します。

主な機能:

- プルーフベーススキャン: 脆弱性を非破壊的な方法で自動的にエクスプロイトし、その存在を証明します。

- CI/CD連携: 一般的なCI/CDツール向けにAPIとすぐに使える連携機能を提供します。

長所:

- プルーフベーススキャン

- 柔軟なデプロイオプション

短所:

- エンタープライズ向け

- ウェブアプリケーションに特化

- 急な学習曲線

- ユーザーは、そのユーザーインターフェースが煩雑であると報告しています

- 「プルーフベース」スキャンは、他のDASTツールと比較して遅いです。

- ユーザーは、ドキュメントが古くなっていると報告しています

価格:

カスタム価格

最適なのは:

正確でスケーラブルなウェブアプリスキャナーを必要とする企業。

Gartner評価: 4.5/5.0

Netsparker (現 Invicti Security) レビュー:

Netsparker (現 Invicti Security) の利用経験を共有するユーザー

9. OWASP ZAP

OWASP Zed Attack Proxy (ZAP)は、OWASPプロジェクトによってメンテナンスされているオープンソースの動的アプリケーションセキュリティテスト(DAST)ツールです。これは、Webアプリケーションの脆弱性を特定するために使用されます。

主要機能:

- アクティブスキャンとパッシブスキャン: ZAPは、トラフィックを監視し、変更せずに問題を検出する「パッシブ」モードで動作できます。また、脆弱性を発見するために攻撃(SQLインジェクション、XSS)を実行する「アクティブスキャン」モードも備えています。

- アドオンによる拡張性: 公式またはコミュニティのアドオンを通じて、ZAPの機能を拡張できます。

- インターセプトプロキシ: テスターがHTTP(s)リクエストをリアルタイムでキャプチャおよび変更するためのインターセプトプロキシを提供します。

長所:

- オープンソース

- 強力なコミュニティサポート

- クロスプラットフォーム対応

短所:

- 誤検知

- 古くなったユーザーインターフェース

- JavaScriptを多用するWebアプリケーションには追加の設定が必要です。

- サポートは主にフォーラムを通じて提供されます

- 高度な機能には、かなりのセキュリティ専門知識が必要です。

価格:

オープンソース

最適な用途:

ウェブアプリケーション向けのオープンソースDASTソリューションを求めるチーム。

Gartner評価:

Gartnerのレビューはありません。

OWASP ZAP レビュー:

10. Qualys Web Application Scanner (WAS)

QualysによるQualys Web Application Scanning (WAS)は、Webアプリケーションの脆弱性に対する自動スキャンを実行するためのクラウドベースのDASTツールです。AppScanやBurpのようなツールと同じ「深い調整可能性」はありませんが、信頼性と統合に重点を置き、OWASP Top 10などをカバーしています。

主要機能:

- クラウドベースのスキャン: すべてのスキャンはQualysのクラウドサーバーから実行されます。

- Solid Vulnerability Coverage: Qualys WASは、SQLi、XSS、CSRF、オープンリダイレクトなどの一般的な脆弱性、および古いライブラリをチェックします。

- Qualysエコシステムとの統合: 他のQualysサービスとシームレスに統合されます。

長所:

- クラウドベース

- Qualysエコシステムと統合

- 詳細な修正ガイダンス

短所:

- 学習曲線

- 権限の管理は複雑になる場合があります。

- JavaScriptクローリングの制限

- 誤検知

- 大規模なアプリケーションのスキャンは、時間がかかり、リソースを大量に消費する可能性があります。

- ユーザーは、同時スキャン数の制限を報告しています。

価格:

カスタム価格

最適な用途:

Qualysエコシステムをすでに利用しているエンタープライズチーム。

Gartner評価: 4.4/5.0

Qualys Web Application Scanning レビュー:

11. Snyk

Snykは、機械学習を使用してソースコードと依存関係全体にわたるセキュリティ脆弱性とコード品質の問題を発見するAppSecツールです。

主要機能:

- オープンソース依存関係スキャン: Snykは、既知の脆弱性を発見するために依存関係をスキャンします。

- 自動修正: 脆弱性のないバージョンへ依存関係をアップグレードするためのプルリクエストを自動的に開くことができます。

長所:

- AI駆動型分析

- 堅牢な脆弱性データベース

短所:

- 急な学習曲線

- 誤検知が発生しやすい

- 料金は急速に上昇する可能性があります

- 静的解析のファイルサイズ制限は1MB

- 大規模なリポジトリではスキャンが遅い

- 推奨事項が一般的になる場合がある

- 追加のチューニングが必要

- プロプライエタリなコードベースでは課題を見逃す可能性がある

価格:

- 無料

- チーム: 貢献開発者1人あたり月額25ドル (最低5人の開発者)

- Enterprise: カスタム価格設定

最適な用途:

オープンソースコンポーネントに大きく依存し、開発ワークフローにセキュリティを組み込む必要があるチーム。

Gartner評価: 4.4/5.0

Snykのレビュー:

12. SonarQube

SonarQubeは、コード品質とセキュリティ分析のためのオープンソースプラットフォームです。開発者は、コードの「コードスメル」を検出し、品質ゲートを適用できるため、SonarQubeを利用しています。

主要機能:

- 多言語静的解析: SonarQubeは、Java、C#、C/C++、Python、JavaScript、Goなど、複数の言語のスキャンをサポートしています。

- セキュリティホットスポット vs 脆弱性: SonarQubeは、問題を明確なセキュリティ問題である真の「脆弱性」として分類するか、またはリスクを伴う可能性がありレビューが必要なパターンである「セキュリティホットスポット」として分類します。

長所:

- 無料のコミュニティ版

- カスタマイズ可能なルールセットと品質ゲート

短所:

- 主にコード品質に焦点を当てています

- セキュリティルールの深度は言語によって異なります

- 誤検知

- 複雑な脆弱性を見逃す可能性があります

- 動的アプリケーションテスト(DAST)がない

- 高度なセキュリティ機能と言語サポートは有料プランでのみ利用可能です。

- AppSecを完全にカバーするには、サードパーティツールが必要です

価格:

SonarQubeの料金体系には、クラウドベースとセルフマネージドの2つのカテゴリがあります。

最適な用途:

Sonarqubeは、基本的なセキュリティを実装しながらコード品質を向上させたいチームに最適です。

Gartner評価: 4.4/5.0

SonarQubeレビュー:

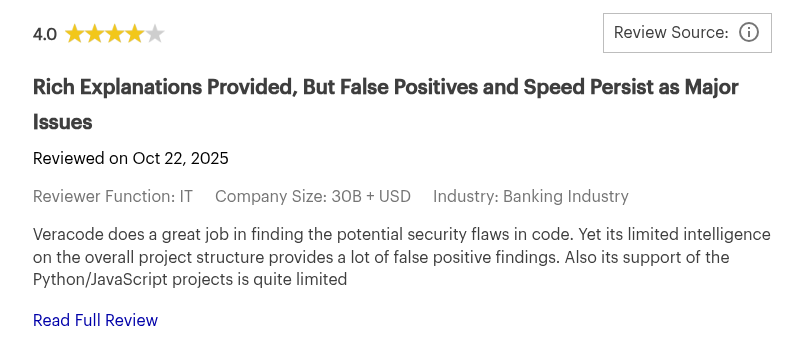

13. Veracode

Veracodeは、一元化された静的解析、動的解析、SCA(ソフトウェアコンポジション解析)を通じて、企業がアプリケーションセキュリティを大規模に評価および管理できるように構築されたクラウドネイティブなAppSecプラットフォームです。

主要機能:

- 静的解析 (SAST):Veracodeのプラットフォームにコンパイル済みアプリケーションまたはソースコードをアップロードすると、脆弱性をスキャンします。

- ポリシー管理: ユーザーは合否ポリシーを定義して、重大度の高い脆弱性を持つアプリケーションのリリースをブロックできます。

長所:

- 強力なガバナンスとポリシー適用

- コンテキストに基づいたインサイト

短所:

- 主にエンタープライズ向け

- 不十分なデベロッパーエクスペリエンス

- ユーザーからは、あるスキャンでは問題が検出されるが、次のスキャンでは検出されないという報告があります。

- 使いにくいユーザーインターフェース (UI)

- 限定的なスキャンルールとクエリのカスタマイズ

- 「アップロードアプローチ」は、Aikido Securityのような統合されたワークフローソリューションと比較すると不便な場合があります。

価格:

カスタム価格

最適な用途:

強力なポリシー適用機能を備えた、ベンダー管理ソリューション(Scanning as a Service)を求める企業

Gartner評価: 4.6/5.0

Veracode レビュー:

14. Opengrep

Opengrepはオープンソースの静的解析(SAST)ツールです。これはSemgrepエンジンのコミュニティ主導のフォークであり、コードの脆弱性を発見するために設計されており、Aikido Securityなどのセキュリティプラットフォームから強力な業界サポートを受けています。

主要機能:

- 後方互換性: JSONおよびSARIF出力形式をサポートするドロップインリプレイスメントとして設計されています。

- 幅広い言語サポート: Opengrepは、Python、Java、TypeScript、Go、Rustなど、20以上のプログラミング言語をサポートしています。

- Taint分析: ファイル内および関数間のTaint分析を提供し、9つのマルチホップTaint伝播ケースのうち7つを検出します。

長所:

- オープンソース

- 幅広い言語のサポート

- クロスプラットフォーム統合

- コミュニティ主導

短所:

- まだ初期段階です。

- 誤検知

- 組み込みの脆弱性マッピングがない

- ランタイムエラー検出機能が不足しています。

- SASTエンジンは、Aikido Securityのようなプラットフォームと比較すると、包括的ではありません。

価格:

オープンソース

選ばれる理由:

Opengrepは、semgrepからの移行を検討しており、オープンソースの代替を探しているチームに最適です。

Gartner評価:

Gartnerのレビューはありません。

Opengrepのレビュー:

独立したユーザー生成レビューはありません。

開発者向けAppSecツール ベスト4

開発者向けAppSecツール選定の主要基準:

- 自動化(インクリメンタル分析、自動修正)

- ワークフロー連携

- 低い誤検知率

- 修正ガイダンス

- 費用対効果

- シンプルさ

開発者向けに特化したAppSecツール トップ4をご紹介します:

- Aikido Security: マルチモジュールスキャン、APIベースのセットアップ、デベロッパーフレンドリーなUX、永久無料プラン。

- Snyk: 高速な依存関係スキャン、自動修正PR、無料ティア

- SonarQube: 強力なコード品質およびセキュリティルール、無料コミュニティ版

- OWASP ZAP: 軽量ローカルDAST、簡単な自動化、オープンソース

エンタープライズ向けAppSecツール ベスト5

企業向けAppSecツール選定の主要基準:

- 脅威カバレッジ

- ガバナンス機能

- エンタープライズワークフロー連携 (SSO、JIRA)

- ベンダーサポート

- スケーラビリティ

エンタープライズ向けのAppSecツール上位5選をご紹介します:

- Aikido Security: エンドツーエンドのAppSecプラットフォーム、AI支援による修復、エンタープライズガバナンス機能

- Checkmarx: 強力なSASTエンジン、幅広い言語サポート、カスタマイズ可能なルール

- Fortify: 包括的なSAST/DASTスイート、オンプレミス/クラウド展開

- Veracode: ポリシー適用、クラウドネイティブ、一元化された分析

- Black Duck:OSSコンポーネント追跡、ライセンスおよび脆弱性追跡、自動コンプライアンスアラート

スタートアップおよびSMB向けAppSecツール ベスト5

スタートアップおよびSMB向けAppSecツール選定の主要基準:

- 費用対効果

- シンプルさ

- 自動化

- 広範なカバレッジ

スタートアップおよびSMB向けに特化したAppSecツール上位5選をご紹介します。

- Aikido Security: モジュールAppSecプラットフォーム、AI駆動の修復、コードからクラウドまでのカバレッジ、永久無料プラン

- Burp Suite : インターセプションプロキシ、軽量

- OWASP ZAP: 自動DAST、初心者向け

- Snyk: オープンソーススキャン、PRの自動修正

- SonarQube: 静的コード分析、無料コミュニティエディション

無料AppSecツール ベスト3

無料AppSecツール選定の主要基準:

- 手頃な価格(無料ティア、オープンソース)

- シンプルさ

- 幅広い脅威カバレッジ

- 自動化

- 開発者ファーストのUX

- スケーラビリティ

無料AppSecツール上位3選をご紹介します。

- Aikido Security: フルスタックAppSec、AIによる優先順位付け、デベロッパーフレンドリーなUX、永久無料プラン

- OWASP ZAP: 無料DASTスイート、アクティブ/パッシブ分析

- SonarQube (Community Edition): 無料の静的分析、コード品質、基本的なセキュリティ

CI/CDパイプライン向けのベスト5 AppSecツール

CI/CDパイプライン向けAppSecツール選定の主要な基準:

- CLIおよびAPIサポート

- 自動化対応

- 高速スキャン

- ネイティブCI/CDプラグイン(GitHub Actions、GitLab、Jenkins、Azure DevOps)

- 設定可能なポリシー

- ヘッドレスデプロイメント

CI/CDパイプライン向けの主要な5つのAppSecツールは以下の通りです:

- Aikido Security: マルチモジュールAppSec(SAST/SCA/DAST/Cloud)、CIファーストな設計、高速スキャン、自動トリアージ、ビルドブレーカーポリシー

- Checkmarx: インクリメンタルCIスキャン、PRレベル分析

- OWASP ZAP: パイプライン向け無料DAST、パッシブおよびアクティブスキャン

- Snyk: 高速なSCA/SAST/コンテナチェック、CI連携、

- SonarQube: Quality Gates、CI合否強制

最適なクラウドネイティブAppSecツール2選

クラウドネイティブAppSecツール選択の主要な基準:

- 広範なスタックカバレッジ(コード、コンテナ、IaC、ランタイム)

- CI/CD統合と自動化

- 開発者に優しいUX

- コンプライアンスとガバナンス

- スケーラビリティ(マイクロサービス、マルチクラウド)

- リアルタイムの可視性

主要なクラウドネイティブAppSecツール2選は以下の通りです。

- Aikido Security: 開発者フレンドリーなインターフェース、エンドツーエンドのクラウドカバレッジ、CI/CD連携。

- Snyk: コンテナおよびIaCスキャン、自動PR修正

オープンソースAppSecツール ベスト3

オープンソースAppSecツール選択の主要な基準:

- コミュニティサポート

- カスタマイズ性

- CI/CD統合

- 幅広い言語のサポート

- 明確なドキュメント

オープンソースのAppSecツール トップ3はこちらです:

- Opengrep:幅広い言語サポート、高度な静的解析

- OWASP ZAP: 自動Web脆弱性スキャン、Docker対応

- SonarQube (Community Edition):継続的なコードインスペクション、静的解析

まとめ

現代のアプリケーションセキュリティには、可視性、自動化、および開発者との連携が必要です。サイドプロジェクトを保護する単独のエンジニアであろうと、数十のアプリケーションを管理するCISOであろうと、適切なAppSecツールは現代の脅威を管理可能にします。

SAST、SCA、DAST、APIセキュリティ、クラウドチェック、およびランタイム保護を開発者に優しい単一のワークフローに統合することで、Aikido Securityは、チームにアプリケーションスタック全体のエンドツーエンドの可視性を提供します。

アプリケーション全体の完全な可視性を実現したいですか? 今すぐ無料トライアルを開始するか、Aikido Securityでデモを予約してください。

よくあるご質問

AppSecツールはどのような一般的な脆弱性を検出しますか?

AppSecツールは、SQLインジェクション、クロスサイトスクリプティング(XSS)、ハードコードされたシークレット、安全でない依存関係、誤設定されたクラウドリソース、脆弱な認証メカニズムなど、幅広い脆弱性を特定できます。Aikido Securityのような高度なプラットフォームは、クロスファイルおよびマルチコンポーネントの脆弱性も検出でき、チームが複雑な問題やインシデントを早期に発見するのに役立ちます。

AppSecツールはソフトウェアアプリケーションの保護にどのように役立ちますか?

AppSecツールは、コード、依存関係、ランタイム構成に対する継続的な可視性を提供し、セキュリティ問題が本番環境に到達する前に自動的にフラグを立てます。これらはIDE、CI/CDパイプライン、バージョン管理システムと統合し、開発者が脆弱性を早期に修正できるようにします。Aikido Securityのようなソリューションは、AIを活用した優先順位付けとワンクリック修正を提供し、手作業を削減します。

CI/CDパイプラインにAppSecツールを統合する際の課題は何ですか?

AppSecをCI/CDパイプラインに統合することは、チームが徹底的なスキャンと高速なビルド時間のバランスを取り、誤検知を管理し、開発を妨げずにビルド失敗ルールを設定する必要があるため、難しい点があります。API、インクリメンタルスキャン、および機械可読な出力を提供するツールは、統合を容易にします。Aikido Securityのようなプラットフォームは、CI/CDに適した自動化によりこのプロセスを効率化し、デプロイメントを遅らせることなくセキュリティチェックが効率的に実行されるようにします。

AppSecツールは、業界のセキュリティ標準および規制に準拠するためにどのように使用できますか?

多くのAppSecプラットフォームは、SOC 2、ISO 27001、PCI DSS、GDPRに準拠した監査対応レポートを提供し、セキュリティポリシーを強制し、修復作業を追跡します。Aikido Securityのようなプラットフォームは、コード、依存関係、クラウド、およびランタイム全体のコンプライアンス証拠を統合し、大規模なガバナンスを簡素化します。

こちらもおすすめです: