技術リーダーは、適切なコードセキュリティツールの選択が開発速度とリスク管理の成否を分けることを理解している。アプリケーションセキュリティはもはやセキュリティチームだけの課題ではなく、開発者のワークフローにシームレスに統合されつつ、総所有コスト、保守オーバーヘッド、運用負荷を管理下に置かなければならない。

SnykとCheckmarxは、コードセキュリティソリューションを検討する組織からよく検討対象となります。両プラットフォームともソフトウェア開発ライフサイクル(SDLC)の初期段階でアプリケーションリスクを低減することを目指していますが、それぞれが独自のアプローチを採用しており、それぞれに強みとトレードオフが存在します。

本記事では、SnykとCheckmarxを並べて比較し、それぞれの強み、限界点、機能の重複点を明らかにします。これにより、チームのセキュリティおよび開発ニーズに最適なツールを選択する判断材料を提供します。

要約

Aikido 、チームがSnykのソフトウェア構成分析(SCA)にしばしば関連付ける強みを組み合わせています。SCA)と、Checkmarxの静的アプリケーションセキュリティテスト(SAST)における深い知見を融合させながら、ノイズ大幅に削減した、より正確で開発者中心のセキュリティ体験を提供します。

SnykのSCAと比較して、 Aikido セキュリティは、従来のCVEベースの依存関係スキャンを超えています。脆弱性 Aikido 組み合わせ、CVEのない静かにパッチ適用された脆弱性や問題を特定するとともに、悪意のあるパッケージの検出、ライセンス分析、到達可能性に基づく優先順位付けを実現します。これにより、チームは個別のアラートの長いリストに対応するのではなく、体系的な依存関係リスクを低減できます。

Checkmarxと比較すると、 Aikido ノイズ 開発者の対応可能性のノイズ 焦点を当てています。独自の訓練済みLLMモデルを活用し、誤検知を85%以上削減。チームの特定コードベースに合わせたカスタムルールをサポートします。検出結果はコード品質シグナルとリスクスコアリングで強化され、開発者はAI生成の修正ガイダンス付きIDE内アラートを受信します。 大規模HRテックプラットフォームのコードをスキャンした結果、検出された問題における重大な誤検知はCheckmarxと比較して99%減少しました。これはEPSSとAIベースの優先順位付けを活用し、ノイズ特定と削減を実現したためです。

個々のスキャナーを超えて、 Aikido セキュリティは、よりシンプルで透明性の高い価格設定で広範なカバー範囲を提供します。チームは、以下のモジュールを含む任意のモジュールから開始できます。 Aikido コード(SAST、コード品質、IaCスキャン、マルウェア検出)、 Aikido クラウド(CSPM、CNAPP)、 Aikido 防御(RASP)および Aikido 攻撃(AIペネトレーションテスト、 DAST)を実施し、ニーズの拡大に応じて拡張します。

その結果、スタートアップ企業も大企業も一貫して Aikido セキュリティを高く評価しており、その理由として開発者向けのワークフロー、ノイズ 、ソフトウェアライフサイクル全体にわたる包括的なカバレッジ、AI駆動のリスク優先順位付け、予測可能な価格設定を挙げています。

クイック機能比較:Snyk vs Checkmarx vs Aikido セキュリティ

Snyk とは何ですか?

Snykは、開発ワークフローに直接統合されるように設計されたアプリケーションセキュリティプラットフォームです。当初は依存関係脆弱性を特定するためのソフトウェア構成分析(SCA)に焦点を当てていましたが、その後、プロプライエタリコードスキャン(SAST)、コンテナイメージスキャン、インフラストラクチャ・アズ・コード(IaC)へと機能拡張されました。

Snykは、IDEやCI/CD を通じた迅速なフィードバックを重視し、開発ライフサイクルの早い段階で問題を発見・修正できるようチームを支援します。

長所:

- 主要なIDE、Gitリポジトリ、CI/CD と連携します

- コンテキストに応じた脆弱性 と修正ガイダンスを提供します

- 直感的なユーザーインターフェースで素早く始められる

- 強力なオープンソース脆弱性 データベースとエコシステムカバレッジ

短所:

- 警告音量が大きい;ユーザーからは誤検知を管理するために大幅な調整が必要だと報告されることが多い

- 高度なポリシー管理、レポート作成、および完全なアプリケーションセキュリティカバレッジには、エンタープライズプランとアドオンが必要です

- 開発者ごとの料金体系は、チームやリポジトリの規模が拡大するにつれて高額になる可能性があります

- セキュリティワークフロー(Jira、ポリシー、課題管理)は、多くの場合手動での設定を必要とします

- ユーザーからの修正提案は、複雑または非標準的なコードベースに対しては汎用的になりがちである

- 一部のチームは、大規模または高度に専門化された独自開発コードをスキャンする際に制限があると報告している

Checkmarxとは?

Checkmarxは、カスタムコード向けの静的アプリケーションセキュリティテスト(SAST)から始まり、オープンソースライブラリ、クラウドインフラストラクチャ、サプライチェーンセキュリティまでをカバーするようにプラットフォームを拡大したエンタープライズアプリケーションセキュリティ(AppSec)プラットフォームです。静的コード分析に根ざしたその背景から、深いコード検査とガバナンスで定評があります。

長所:

- 大規模かつ複雑なコードベース向けの深い静的解析機能

- 強力な政策執行とガバナンス管理

- 開発者教育を支援する組み込みのセキュアコーディングトレーニング

- コンプライアンス主導のセキュリティプログラムに最適

短所:

- 主に大企業向けに設計されており、開発者ではなくセキュリティチームを中心としたワークフローを備えています

- スキャンは時間がかかり、リソースを大量に消費する可能性があります。特に大規模プロジェクトでは、スキャンのボトルネックを特定しにくい場合があります。

- 大量の検知結果には、セキュリティチームによる手動での選別作業が頻繁に必要となる

- 限定的な課題のグループ化と優先順位付けは、視覚的な混乱や開発者間の摩擦を引き起こす可能性がある

- 標準状態ではレポート機能が最小限に抑えられており、チームレベルや経営陣レベルのビューには通常、カスタムエクスポートが必要となる

- サードパーティ製統合には追加の設定やメンテナンスが必要になる場合があります

- クラウド提供サービス(Checkmarx One)は、オンプレミスプラットフォームと比較すると、まだ成熟段階にある

- 価格設定はモジュール式で、異なるセキュリティ機能ごとに個別の契約が用意されています

機能ごとの比較

セキュリティスキャン機能

SnykとCheckmarxはどちらも複数の種類のセキュリティスキャンを提供していますが、それぞれの強みは異なります。

- Snyk: Snykは 、サードパーティライブラリ内の既知のCVEを迅速に特定し、コンテナイメージのリスクを監視することで、オープンソース脆弱性 で名を馳せました。また、Snyk Codeによる静的解析や、Infrastructure-as-Codeの設定ミスチェックも実施します。ただし、Snykは完全なDAST ランタイム保護機能を提供していません。

- Checkmarx: 一方、Checkmarxは 静的解析(SAST)を基盤として構築され、徹底的なスキャンで知られています。時を経て、Checkmarxは「Checkmarx One」プラットフォームの一部として、SCA、コンテナ、IaCスキャンツールを追加しました。しかし、その最も強みとする領域は、SAST脆弱性の発見にあります。Checkmarxはネイティブなランタイム保護を提供していません。

要約すると、Snykはソフトウェアサプライチェーン(依存関係、コンテナ)のセキュリティ確保に優れているのに対し、Checkmarxは主にカスタムコード(SAST)に焦点を当てています。

統合とDevOpsワークフロー

- Snyk: Snykは 開発者のワークフローに最小限の摩擦で直接統合されるように設計されています。主要なIDE向けプラグイン、ソース管理(プルリクエスト)内でのアラート、CI/CD を提供します。開発者はコーディング中や変更をコミットする際にリアルタイムでセキュリティフィードバックを得られます。API 統合オプションAPI 、最小限の設定でスキャンを接続・開始できる点からエンジニアリングチームからも高く評価されています。主にクラウドSaaSサービスとして提供されています。

- Checkmarx: Checkmarxの 統合はより重厚です。CIパイプラインフックやIDEプラグインさえサポートしますが、 の設定と保守はより複雑で、専門知識と時間を要します。多くの企業ではCheckmarxを集中管理方式で導入しており、例えばセキュリティエンジニアがスキャンを実行して結果を共有する方式が一般的で、各開発者が個別に実行する方式ではありません。 Checkmarxはオンプレミスまたはクラウドサービスとして運用可能であり、厳格なデータ要件を持つ企業にとって柔軟性を提供します。ただしオンプレミス導入では、サーバー管理・更新・スケーリングを自社で行う必要があり、運用上のオーバーヘッドが増加します。強力なツールですが、開発者にとってプラグアンドプレイとは言い難いでしょう。

要約すると、Snykは既存の開発者およびクラウドワークフローに摩擦なく適合するため、一般的にDevOpsに親和性の高いツールと見なされています。一方、Checkmarxも統合は可能ですが、セキュリティチームを第一に、開発者を第二に設計されているように感じられることが多いです。

エンジニアが早期に問題を修正できるようにすることが目的なら、Snykは親しみやすさが強みです。厳格な管理機能を備えたオンプレミスソリューションが必要な場合は、Checkmarxがその選択肢を提供します。

精度とパフォーマンス

スキャン精度とパフォーマンスに関しては、両ツールともトレードオフがある。

- Checkmarx: Checkmarxは非常に 徹底的な静的解析で定評があります(コード内の微妙な問題も検出します)。しかし、歴史的に見て、開発者を検出結果で圧倒することが知られており、その中には重大でないものや検証が難しいものも含まれます。つまり、ノイズが多いのです。Checkmarxを調整するには、カスタムルールの作成や特定のパターンの抑制が必要であり、誤検知を減らし結果を実用的なものにするために頻繁に必要となります。 Checkmarxのスキャン(特にSAST )は処理が遅いことで知られています。数百万行のコードを含む大規模プロジェクトのスキャンに数時間かかることも珍しくなく、特に詳細な設定を使用する場合に顕著です。この遅いフィードバックサイクルはアジャイルチームを苛立たせることがあります。開発者が結果を翌日まで待たなければならない場合、セキュリティ修正の速度が低下します。

- Snyk: 一方、Snykはノイズ 優れている傾向があります。脆弱性 実用的な結果を優先し、SAST 多発するアラートの量を最小限に抑えます。多くのユーザーが誤検知率を「かなり管理可能」と評価しており、チームが真の問題に集中できる環境を提供します。 Snykの静的解析はAIベースのエンジン(DeepCode買収による)を採用し、開発者フィードバックから学習して精度を向上させます。ただし一部の開発者は、Snykコードスキャンで「誤検知」(例:安全なコードを脆弱と判定)を経験しています。

パフォーマンスの観点から見ると、Snykは概して高速です。クラウドスキャナーと軽量プラグインにより、増分スキャンのおかげで数秒から数分で結果を得られます。また、コードが記述される際にほぼリアルタイムでフィードバックを提供します。

簡単に言えば:Snykは高速で比較的正確だが、より深い問題を見逃す可能性がある。一方Checkmarxはスキャン深度が深いものの、慎重なチューニングなしではノイズが多く遅い。チームは両ツールを補完的に併用するか、Aikido Securityのように深度と開発者フレンドリーなUXを両立させた統合ソリューションを求めることが多い。

カバレッジとスコープ

この場合の「カバレッジ」とは、各ツールがサポートするプログラミング言語、フレームワーク、およびセキュリティ問題の種類の広さを指します。SnykとCheckmarxの両方が、コンテナおよびInfrastructure-as-Code(IaC)のスキャンをサポートしています。

- Checkmarx: Checkmarxは 幅広い言語サポートを備えたエンタープライズグレードのソリューションとして位置付けられています。Java、Swift、Kotlin、C#、JavaScriptなどの人気言語からレガシー言語やニッチ言語まで、多様なプログラミング言語とフレームワークをサポートしており、ポリグロット(多言語)コードベースに適しています。SAST デスクトップ、Web、モバイル、さらには一部の低レベルコードのSAST 。

脆弱性 、SAST SQLインジェクションやXSSといった一般的なOWASP Top 10問題のSAST 。より深い静的解析により、特に問題が必ずしも明らかではない独自開発やレガシーコードベースにおいて、複雑な論理的欠陥や不安全なコーディングパターンを特定できます。 この深さが、Checkmarxが規制の厳しい大規模企業環境で好まれる理由の一つです。

SCA 、幅広いパッケージエコシステム(Maven、NPM、PyPI、NuGetなど)をカバーし、主要なリポジトリプラットフォームやプログラミング言語を横断して機能する「Exploitable Path」分析により、到達可能なセキュリティ脆弱性を優先順位付けします。

- Snyk: Snykは 現代の開発ニーズの大半に対応していますが、SAST 少ないです。最新のデータによると、Snyk Codeは主要な現代プログラミング言語の大半をサポートしています。Snykの強みはオープンソーススキャンにあります:脆弱性 を有し、オープンソースプロジェクトの新規セキュリティ脆弱性を監視するため、チームは依存関係の問題をリアルタイムで通知されます。 Snyk Open Sourceは主要なパッケージマネージャーを全てカバーし、詳細な修正ガイダンスを提供します。

SAST kSAST 、現代的なコードベースにおける一般的なセキュリティ問題の高速かつ開発者フレンドリーな検出にSAST 。複雑なコードやレガシーコードパターンに対するルールセットはCheckmarxほど広範ではないものの、OWASP Top 10の一般的な脆弱性の多くを効果的にカバーし、継続的に改善されています。 Snykの強みは、セキュリティカバレッジと速度・使いやすさのバランスにあり、CI/CD現代的な開発チームに最適です。

留意すべき点として、SnykもCheckmarxも、完全に統合されたペネトレーションテスト ランタイムテストペネトレーションテスト 中核的な強みとして提供していないため、ビジネスロジックやランタイムのみの脆弱性については、依然として追加ツールが必要となる可能性がある。

コンプライアンス要件に対応するため、両者ともセキュリティ態勢に関するレポート(例:OWASPやPCIなどの基準への準拠状況)を提供しますが、Checkmarxはポリシーの強制とコンプライアンス整合性をより重視しています。ただし、監査対応可能なビューについては、チームがエクスポートやカスタムレポートに依存するケースが少なくありません。

全体として、Checkmarxはより広範な技術スタックをカバーします(特にレガシーアプリや多様なポートフォリオがある場合)。一方、Snykはモダンなクラウドネイティブスタック(クラウドインフラストラクチャ、コンテナ、コード、依存関係)を十分にカバーします。

開発者エクスペリエンス

- Snyk: Snykの インターフェースは直感的で、セキュリティアナリストよりも開発者向けに設計されています。Snykスキャンの設定は数回のクリックやコマンド操作で簡単に行え、結果は実行可能な修正アドバイスと共に提示されます。 例えば脆弱な依存関係を検出すると、アップグレードすべき具体的なバージョンを提案します。コード上の問題を発見した場合は、修正方法のガイダンスと共にコードスニペットを提供することが多いです。一部の依存関係関連の問題に対しては自動修正プルリクエスト機能を提供しますが、大規模運用では追加設定が必要となるケースが少なくありません。

- Checkmarx: 一方、Checkmarxは セキュリティチーム向けのツールと見なされることが多い。そのインターフェースと出力は、開発者にとって圧倒的であったり冗長すぎたりする。開発者は、実際に修正が必要な問題を特定するために、長大なPDFレポートや複雑なダッシュボードを精査する必要があると報告している。 カスタマイズなしでは、CheckmarxはCVE IDではなくCommon Weakness Enumeration Identifier(CWE ID)や内部コードでラベル付けされた数百もの発見事項をチームに大量に送りつけることで知られています。その結果、チームはCheckmarxをコンプライアンスゲートとして扱うことがあり(バックグラウンドで実行し、セキュリティチームが結果をトリアージする)、

Checkmarxの の習得曲線は急峻です。開発者はツールを効果的に使用するためにトレーニングが必要となる場合があります。さらに、Checkmarxはチームのコーディングパターンに適合させるために、手動での調整(カスタムクエリの作成やルールパックの調整)を頻繁に必要とします。

要約すると、開発者はSnykを好んで使う傾向がある。その理由は、操作が直感的で摩擦を減らせるからだ。一方Checkmarxは、注意深く使わないと、開発チームにとって面倒な作業や「セキュリティ税」のように感じられることがある。

価格とメンテナンス

- Snyk:Snykはサブスクリプションベースの価格モデルを採用しており、公開されているエントリーレベルのプランはありますが、規模が大きくなるにつれて価格体系はより複雑になり、予測しにくくなります。 チームは貢献する開発者ごとに課金されるため、規模拡大に伴い高額になる可能性があります。多くのスタートアップはSnykの無料または手頃なプランから始めますが、成長に伴いコストが大幅に増加するケースがあります。

メリットは、SnykがSaaSであるためインフラの維持が不要な点です。サーバーのプロビジョニングやスキャンエンジンの更新を気にする必要はなく、Snykがクラウド上で全てを処理します。

- Checkmarx: Checkmarxは 通常、より大きな投資を必要とします。エンタープライズ製品として販売されており(公開価格はなく、通常は個別見積もり)、セキュリティ予算が豊富な大規模組織にとってはそのコストが正当化されます。 しかし、中小企業やスタートアップ企業の場合、Checkmarxの価格はおそらく障壁となるでしょう。さらに、オンプレミス展開を選択すると、メンテナンスコストが発生します:スキャンエンジンとデータベース用のハードウェアまたは仮想マシン、更新プログラムやパッチを適用する管理者、そして場合によってはサポート契約です。Checkmarxはクラウドホスト型オプション(Checkmarx One)も提供しており、これにより一部のメンテナンス作業を軽減できます。

保守面では、Snykが明らかに優位です。クラウドベースであるため、チームはほとんど手を加える必要がありません。一方Checkmarxは、ルールのカスタマイズから誤検知ワークフローの管理、更新まで、追加の時間と専門知識を必要とします。

要するに、Snykは導入が容易で予算面でも負担が少ない(特に無料プランとSaaSモデルが有効)。一方Checkmarxは初期投資が重い分、より広範なカバレッジを必要とする大企業には理にかなっている。

Aikido 、よりシンプルで透明性の高い 透明性の高い価格体系 – 固定 かつ予測可能 – を提供し、SnykやCheckmarxよりも大規模な導入において大幅に手頃な価格です。

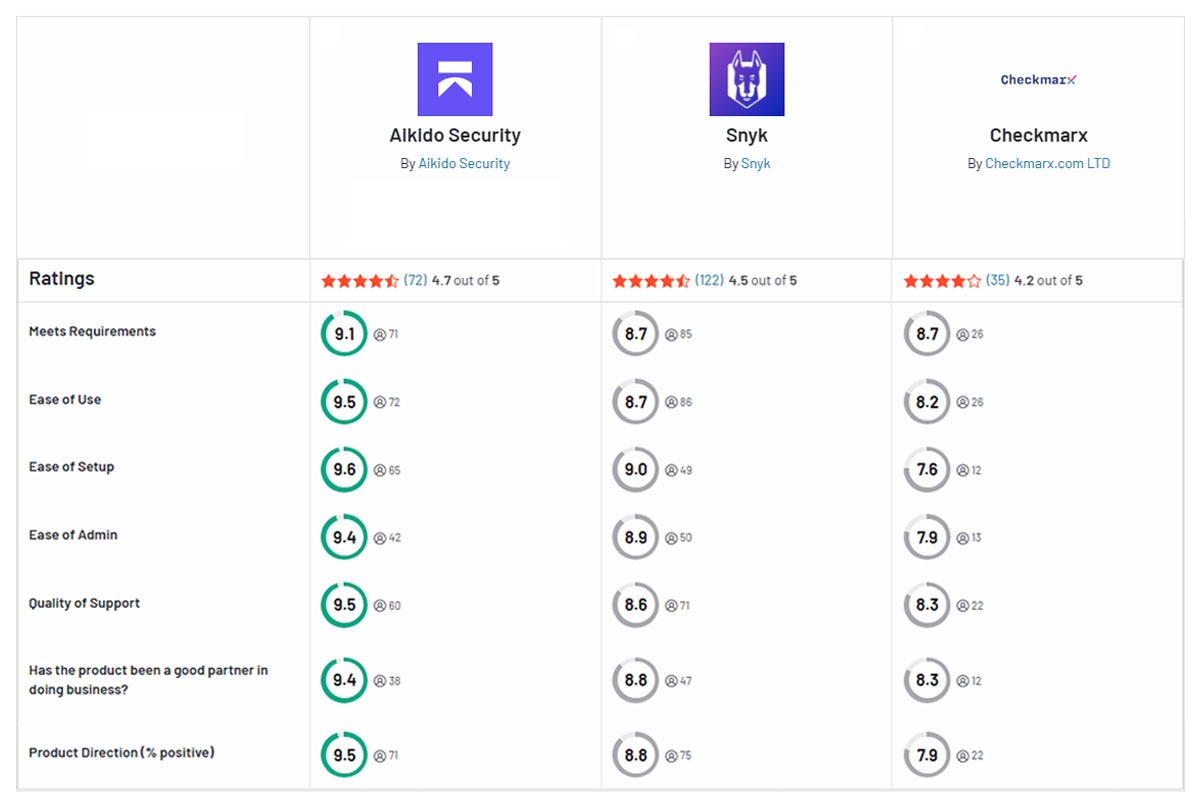

両ツールの機能を比較するのに役立つよう、以下の表にまとめました。

Aikido Security: より良い代替策

Aikido 、開発者中心のアプリケーションセキュリティプラットフォームであり、SAST SCA (依存関係スキャン)SCA 統合しています。Snykの依存関係スキャン(SCA)とCheckmarxの静的コード分析(SAST)の強みを結集しつつ、ノイズ、運用上のオーバーヘッド、ワークフローの摩擦を大幅に排除します。

Checkmarxとは異なり、 Aikido は実環境において一貫してノイズ はるかに少なくノイズ 速い結果を提供します。6週間の顧客パイロットでは、 Aikido SCA SAST SCA Checkmarxと比較して重大な誤検知を99%削減(3件対306件)しました。この劇的な削減により、開発者は検出結果を手動で選別する代わりに、真の問題の修正に時間を費やすことが可能となりました。EPSSスコアリングとAIベースの優先順位付けを組み合わせることで、 Aikido は真に重要な問題を理解しやすくした一方、Checkmarxは後に無関係と判明する大量の重大な検出結果を継続的に提示しました。顧客はまた、Checkmarxでよく指摘される長時間のスキャンやスキャンボトルネックの可視性の低さといった問題も回避できました。

Snykと比較すると、 Aikido は、チームの作業を遅らせるワークフロー上の摩擦を大幅に解消します。Snykが各問題を個別にJiraにプッシュする方式はノイズ を生みノイズ 問題解決時には手動でのクリーンアップを必要とします。 Aikido は代わりに、自動的な課題のグループ化、深刻度とSLAに基づくタスク作成、自動的なクローズに焦点を当て、運用上のオーバーヘッドと開発者のフラストレーションを軽減します。実際、Snykによって「クリティカル」とフラグ付けされた多くの課題は、Aikidoによって正確に誤検知として特定されました。 Aikido によって誤検知と正確に特定され、無視されました。AI自動トリアージ、AI自動修正、プルリクエスト修正提案と組み合わせることで、チームは追加の自動化やワークフローを構築することなく、パイロット期間中に548のリポジトリ全体で重大な問題を92%削減できました。

Aikido はGitHub、GitLab、Bitbucketのデベロッパーワークフローに直接統合され、優先順位付けされた検出結果と修正提案をプルリクエスト内で直接提示します。

SAST SCAを超えて、 Aikido は、IaCスキャン、コンテナセキュリティ、API 、ランタイム保護、クラウドセキュリティポスチャ管理、シークレット 、AIペネトレーションテストのための組み込みモジュールを通じて、より広範なカバレッジを提供します。このオールインワンアプローチは、複数のポイントソリューションを組み立てる場合に比べて、コンテキストスイッチングを減らし、総所有コストを削減します。

Aikido セキュリティは、IaCスキャン、コンテナセキュリティなどのモジュールを通じて、さらに広範なセキュリティカバレッジを提供します。 DAST 、API テスト、ランタイム保護、クラウドセキュリティポスチャ管理、シークレット 、AIを活用したペネトレーションテストなどのモジュールを通じて、より広範なセキュリティカバレッジを提供します。

モジュール式のアーキテクチャ、透明性のある価格設定、開発者中心のアプローチにより、 Aikido は、SnykやCheckmarxを検討中で、速度と深度の両面で優れたセキュリティソリューションを求めるチームにとって、実用的な選択肢を提供します。

アプリケーションのセキュリティを強化したいですか?無料トライアルを開始するか、 デモを予約 Aikido Aikido セキュリティで今すぐ始めましょう。

よくあるご質問

脆弱性 には、SnykとCheckmarxのどちらのツールが優れていますか?

「優れている」の定義と運用環境によって異なります。Checkmarxは、複雑な独自開発コードベースやレガシーコードベースに対して深い静的解析を優先する大企業に選ばれる傾向があります。スキャン時間が長く偽陽性率が高いという欠点があってもです。Snykは、迅速なフィードバック、強力なオープンソース依存関係スキャン、緊密CI/CD 重視する現代的な開発チームに適しています。

実際には、多くのチームが深さとノイズのトレードオフに苦労している。 Aikido セキュリティは、誤検知を大幅に削減し優先順位付けを明確化した深い分析を提供することで、このトレードオフを解消することを目指しています。これにより、開発者は複雑な調整なしに脆弱性 をより実践的に活用できるようになります。

静的アプリケーションセキュリティテスト(SAST)とは何か、またSnykとCheckmarxはどのようにそれを実装しているのか?

SAST 、ソースコードを実行せずに分析し、SQLインジェクション、XSS、不適切な暗号化などのセキュリティ脆弱性を特定するテストSAST 。Checkmarxは、深いデータフロー分析と制御フロー分析を用いて、特に独自開発コードやレガシーコードにおける複雑で時に見つけにくい問題を発見します。Snykは速度と使いやすさを重視し、コードを迅速にスキャンし、IDEやプルリクエストなどの開発者ツール内で直接一般的なセキュリティ問題を可視化します。

静的アプリケーションセキュリティテスト(SAST)において、SnykとCheckmarxを区別する特徴は何ですか?

SAST SnykとCheckmarxの主な違いは、セキュリティが開発プロセスにどのように組み込まれるSAST Checkmarxは集中管理型のセキュリティプログラム向けに設計されており、深い分析、広範なカスタマイズ、幅広い言語サポート(レガシー言語を含む)、詳細なガバナンスおよびレポート機能を提供します。これにより、コンプライアンス重視の環境に最適です。

対照的に、Snykは開発者の採用に焦点を当てています。迅速なスキャン、簡単なセットアップ、IDEやCI/CD への緊密な統合を重視しており、開発者はワークフローを離れることなく早期に問題を発見できます。 Aikido Securityのようなツールは、同様の開発者優先モデルを採用しつつノイズ より多くのコンテキストと優先順位付けを追加することでノイズ 低減しノイズ チームが真に悪用可能なリスクに集中できるよう支援しますノイズ

SnykとCheckmarxは脆弱性 精度と誤検知率においてどのように異なるのか?

Checkmarxは深い静的解析により複雑な脆弱性 検出することで知られていますが、これにより大量の検出結果が生じ、その多くは誤検知を除去するために手動での検証や調整を必要とします。これはチームの作業を遅らせ、アラート疲れを引き起こす可能性があります。

Snykは一般的に検出結果が少なく、明瞭さと迅速性を優先するため、開発者が結果に基づいて行動しやすくなります。ただし、そのSAST 、独自開発コードのより深い問題や文脈依存性の高い問題を検出できない場合があります。実環境での評価では、 Aikido Securityのような開発者中心の新世代プラットフォームは、検出の深みを維持しつつ誤検知を大幅に削減し、検出量の多さから実用的なセキュリティ成果への焦点転換を実現します。

SnykとCheckmarxは、プロプライエタリなコードスキャンと比較して、オープンソース依存関係のスキャンをどのように扱っていますか?

オープンソース依存関係スキャン(SCA)においては、Snykが一般的に優れています。脆弱性 、大規模なCVEデータベース、推奨アップグレードパスなどの明確な修復ガイダンスを提供し、開発者が依存関係のリスクに迅速に対処することを容易にします。Checkmarxも主要SCA をサポートしていますが、これは主たる強みというよりは、中核SAST 補完として扱われることが多いです。

プロプライエタリコードのスキャンにおいては、CheckmarxのSAST 特に大規模またはレガシーなコードベースに対してより深い分析を提供するのがSAST 。一方、Snykはモダンアプリケーション向けの高速でアクセスしやすいスキャンに重点を置いています。開発者中心のプラットフォームである Aikido Securityのような開発者中心のプラットフォームは、深い分析とノイズ 低減ノイズ 明確な優先順位付けを組み合わせることで、両者のバランスを図っています。

こちらもおすすめです: