アプリケーションセキュリティはバランスが重要であり、チームはコード、依存関係、Infrastructure-as-Code (IaC)、およびランタイム全体で脆弱性を検出し、同時に開発を遅らせることなく効果的にスケールアップすることが求められます。

SonarQubeとGitHub Advanced Securityは、この課題に対処しようとするチームが検討する最も一般的なツールのいくつかです。しかし、チームはカバレッジのギャップ、ワークフロー統合、プラットフォームサポートなどのトレードオフを比較検討する必要があるため、それらの選択は常に簡単ではありません。

この記事では、SonarQubeとGitHub Advanced Securityを並べて比較し、それぞれの強み、弱み、重複点を強調しながら、チームのセキュリティニーズに最も合致するツールを判断するのに役立てます。

要約

Aikido Securityは、SonarQubeとGitHub Advanced Security(GHAS)の強みを単一の開発者フレンドリーなプラットフォームに統合します。SonarQubeがコード品質とガバナンスを重視し、GHASがGitHubネイティブのSASTと依存関係スキャンに焦点を当てる一方で、どちらもカバレッジ、ノイズの低減、自動化においてギャップを残しています。

GitHub Advanced Security (GHAS)と比較すると、Aikido Securityは、その到達可能性分析エンジン、プラットフォームに依存しないアーキテクチャ、およびAI駆動型リスク相関を通じて、より広範で堅牢なSASTおよび依存関係スキャンを提供します。これにより、チームは誤検知、アラート疲れ、およびトリアージ時間を削減しながら、真にエクスプロイト可能な脆弱性に焦点を当てることができます。

SonarQubeと比較して、Aikidoは標準的なコード品質ルールと並行してLLMを使用します。これは、コードがクリーンにコンパイルされるかどうかを単にチェックする代わりに、Aikidoがロジック、意図、コンテキストを評価し、それが正しいコードであるかどうかを評価することを意味します。これにより、表面的なパターンや構文の問題のみを検出する従来の静的解析ツールを超えることができます。Aikidoのコード品質は、バグ、セキュリティリスク、ロジックの問題についてプルリクエストを分析し、コードがマージされる前に実用的な提案を提供します。

GitHub Advanced SecurityおよびSonarQubeと比較して、Aikido Securityはモジュラーアーキテクチャのおかげで、はるかに幅広い機能を提供します。チームは、Aikido Code(SAST、コード品質、IaCスキャン、マルウェア検出)、Aikido Cloud(CSPM、CNAPP)、Aikido Defend(RASP)、Aikido Attack(AIペネトレーションテスト、DAST)など、どのモジュールからでも開始でき、ニーズに応じて拡張できます。

スタートアップとエンタープライズの両方にとって、Aikido Securityは、その開発者フレンドリーなワークフロー、包括的なAppSecカバレッジ、AI駆動のリスク優先順位付け、そして単一の開発者フレンドリーなワークフロー内で複数のツールを置き換える能力のおかげで、常に際立っています。

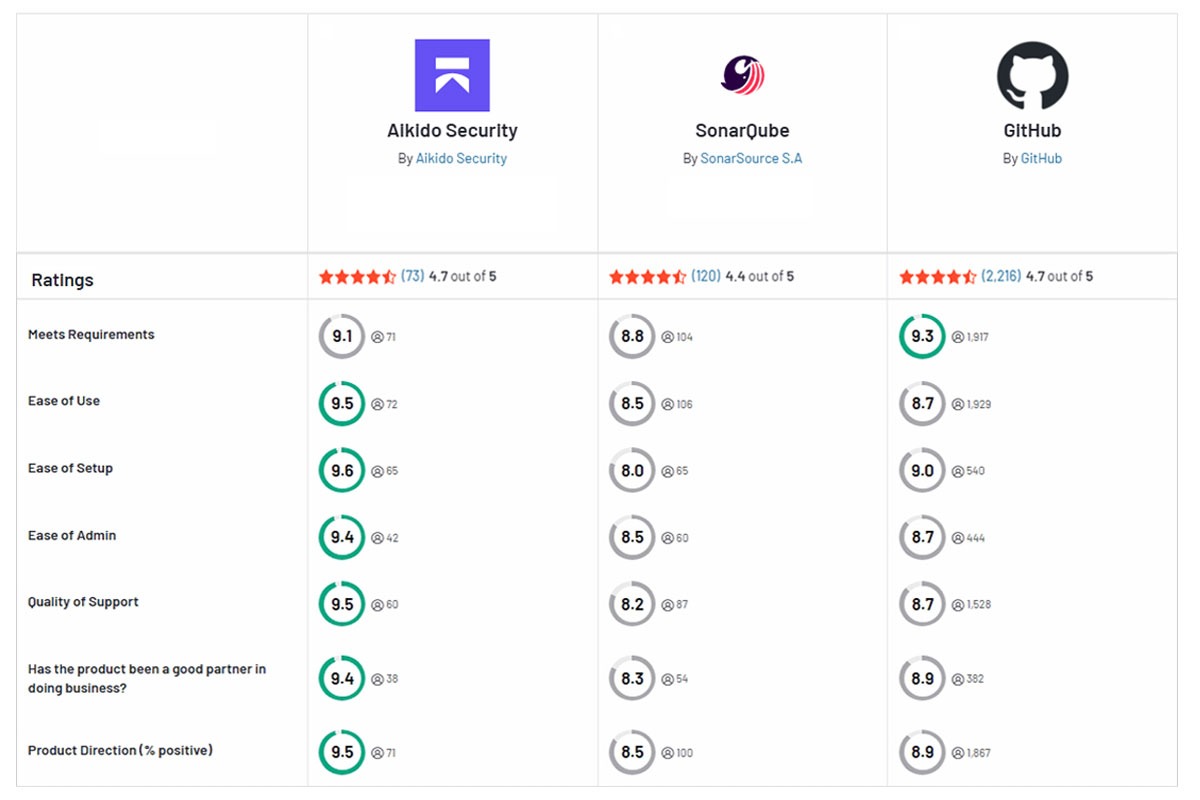

クイック機能比較:SonarQube vs GHAS vs Aikido Security

SonarQubeとは何ですか?

SonarQubeは継続的なコード検査プラットフォームです。開発チームは、リリース前にソースコードのバグ、コードスメル、および基本的なセキュリティの脆弱性をスキャンする機能のためにSonarQubeを利用します。その静的解析エンジンは、コード品質と一般的なセキュリティ問題に対応する何千ものルールに基づいてコードをチェックします。

長所:

- 堅牢なコード品質分析

- 一般的なCI/CDプラットフォームと統合されます。

- カスタマイズ可能なルールセットと品質ゲート

- 大規模なコミュニティサポート

短所:

- 主にコード品質に焦点を当てています

- プログラミング言語によってカバレッジが異なります

- ランタイムおよび環境レベルのセキュリティ機能が不足しています。

- 完全なAppSecカバレッジを達成するには、追加のサードパーティツールが必要です。

- 影響の少ないアラートを多数生成することが知られています。

- インフラストラクチャとメンテナンスのオーバーヘッドが発生します。

- 高度なセキュリティルールと機能は、有料版でのみ利用可能です。

- スケーリング時に価格が高価になり、予測が難しくなる可能性があります。

GitHub Advanced Securityとは何ですか?

GitHub Advanced Security (GHAS) は、GitHub Enterpriseでホストされているコード向けのセキュリティ機能スイートです。リポジトリとプルリクエストに直接統合されます。GHASには、ディープコード脆弱性スキャン用のCodeQL静的分析、漏洩した認証情報を検出するシークレットスキャン、サプライチェーンセキュリティ用のサプライチェーンインサイト、Dependabotアラートによる依存関係スキャンが含まれます。GitHubに組み込まれているため、セキュリティアラートはPR、イシュー、およびリポジトリのセキュリティタブに直接表示されます。

長所:

- GitHubワークフローとのシームレスな統合。

- 堅牢な静的解析エンジン。

- インフラストラクチャのオーバーヘッドゼロ。

- 自動化されたサプライチェーン保護。

短所:

- GitHubでホストされているコードでのみ動作します。

- 誤検知

- 大量の警告

- 制限されたコード品質機能。

- コンテナイメージやIaCに対するネイティブスキャン機能が不足しています。

- クラウドポスチャ管理はカバーしていません。

- GitHub Enterpriseでのみ利用可能です。

- ユーザーからは、その設定が煩雑であると報告されています。

- 多くのチームが現在期待する高度なカスタマイズと統合が不足しています。

機能ごとの比較

コアセキュリティ機能

SonarQube: SonarQubeは主にコード品質ツールであり、基本的なSAST(Static Application Security Testing)機能を備えています。アプリケーションのソースコードをバグ、コードの臭い、既知の脆弱性パターンについてスキャンしますが、そのセキュリティテスト機能は限定的です。SonarQubeはSQLインジェクションパターンや脆弱な暗号化などの脆弱性を特定できます。その検出結果は「セキュリティホットスポット」としてマークされ、手動でのレビューが必要です。SonarQubeには、オープンソースの依存関係の脆弱性やコンテナイメージに対する組み込みのスキャン機能がありません。また、パターンベースのルールを超える複雑な欠陥を見落とす可能性があります。

GitHub Advanced Security: 一方、GHASはコードと依存関係全体のセキュリティに対応します。CodeQLエンジンを使用して意味論的静的分析を実行し、コードの脆弱性を検出します。GHASはまた、依存関係スキャンを介して既知のCVEについてサードパーティライブラリを監視し、シークレットを保護して漏洩を防止します。これにより、GHASはソフトウェアサプライチェーンのリスクをすぐにカバーできます。

要するに、GitHub Advanced Securityはセキュリティサーフェス(コード、シークレット、依存関係)のより広範なカバレッジを提供する一方で、SonarQubeはコード品質と基本的な静的コードの問題に焦点を当てています。どちらのツールも動的テスト(DAST)、クラウド監視、ランタイムセキュリティは提供しません。

統合とDevOpsワークフロー

開発パイプラインへの統合に関して、SonarQubeとGHASは大きく異なります。

SonarQube: SonarQubeは一般的なCI/CDシステム(Jenkins、GitLab CI、Azure DevOps)と統合でき、さまざまなバージョン管理プラットフォームで動作します。通常、ビルド中にSonarスキャナーを実行し、結果はSonarQubeサーバーまたはSonarCloudに公開されます。この柔軟性は優れていますが、追加のセットアップとメンテナンスも必要です。パイプライン構成の調整、PRデコレーションのためのWebhookの管理、そして検出結果を表示するための個別のWebユーザーインターフェース(UI)の対応が必要になる場合があります。

GitHub Advanced Security: GitHub Advanced Securityは、設計上、GitHubワークフローに密接に統合されています。コードがGitHub上にある場合、GHASを有効にすると、GitHub Actionsを介して各プッシュまたはプルリクエストでセキュリティスキャンが自動的に実行されます。開発者はCodeQLの検出結果をプルリクエストのコメントまたはリポジトリのセキュリティタブで確認でき、個別のアプリやコンテキスト切り替えは不要です。そのセキュリティフィードバックはコードレビュー中にインラインで提供されます。しかし、その深いGitHub統合により、GHASがGitHub上でのみ動作するため、ベンダーロックインの可能性もあります。

要するに、GHASはGitHub中心のチームによりスムーズなエクスペリエンスを提供する一方で、SonarQubeは、さまざまなCI/CDおよびサプライチェーン管理(SCM)プラットフォーム全体でより広範な統合の柔軟性を提供します。

精度とパフォーマンス

どのセキュリティツールにおいても重要な懸念事項は、そのノイズの多さと、実際にどれだけ検出するかです。

SonarQube: SonarQubeは、優先度の低い問題を指摘する誤検知が多いことで知られています。チームはSonarQubeで「アラート疲れ」を経験したと報告しており、多数の優先度の低い検出結果により、エンジニアがツールを無視し始める原因となっています。実際には、SonarQubeは多くの軽微なアラートを発生させながら、深刻なセキュリティバグ(見逃し)を見落とす可能性があります。そのセキュリティルールの多くは単純なパターンチェックであり、実際の脆弱性を判断するには手動でのトリアージが必要です。これにより、トリアージ時間が長くなり、結果に対する信頼が損なわれます。パフォーマンス面では、SonarQubeの分析はCIパイプラインで実行され、大規模なコードベースでは数分からそれ以上の速度で変動します。

GitHub Advanced Securityの: GitHub Advanced SecurityのCodeQLは分析においてより高度であり、これは既知の脆弱性タイプにおける誤検知の少なさにつながることがよくあります。CodeQLは特定の欠陥に対して強力なデータフロー分析を行うため、XSSやSQLiなどの脆弱性を指摘する場合、それは実際の問題である可能性が高いです。しかし、GHASはノイズの影響を受けないわけではありません。ユーザーは、プロジェクトに多くの古いライブラリがある場合、その依存関係スキャナーがチームに大量のアラートを送信する可能性があること、また、クエリがあるものしか発見しないことを報告しています。

パフォーマンス面では、CodeQL解析は比較的重いです。GitHub Actionsを介してGHASスキャンを実行すると、各PRのチェックに1、2分追加される可能性があります。

全体的に、GHASは標準的な脆弱性パターンに対してより正確であり、SonarQubeよりもランダムなノイズが少ない傾向にあります。しかし、カスタムクエリを作成しない限り、複雑なロジックの欠陥を見落とす可能性があります。一方、SonarQubeはより広範なコード品質の問題を検出する可能性がありますが、その代償として誤検知が増えることがあります。

カバレッジとスコープ

SonarQube: SonarQubeは、幅広いプログラミング言語とコード品質ドメインをカバーしていますが、セキュリティテストの種類は狭いです。10以上の言語(Java、C#、PythonからCOBOL、PL/SQLまで)をサポートしており、ポリグロットなコードベースに最適です。SonarQubeは、GHASが追跡しないコード品質メトリクス(保守性、重複、テストカバレッジ)も追跡します。

しかし、SonarQubeのセキュリティカバレッジは、コード内の静的コード分析(SAST)に限定されています。既知の脆弱性についてオープンソースの依存関係をネイティブにスキャンしたり、コンテナイメージを検査したり、クラウド構成を監視したりすることはありません。

GitHub Advanced Security: GHASのスコープは、SonarQubeよりも広く、かつ狭いです。GHASはコード、依存関係、シークレット、さらには一部の設定問題もカバーします。プロジェクト内の脆弱なnpmパッケージやPythonライブラリを警告し、開発者がAWSキーやその他のシークレットをコミットするのを防止します。

しかし、GHASは言語サポートが狭く、主にセキュリティに焦点を当てています。CodeQLは主要な言語(Java、JavaScript/TypeScript、Python、C/C++、C#、Goなど)をサポートしていますが、スタックに珍しい言語が含まれる場合、GHASはそれをカバーしません。GHASはまた、コードの保守性やスタイル、重複コード、複雑さに関するフィードバックは提供しません。

要するに、GHASはGitHub内でより深いセキュリティカバレッジ(コードとサプライチェーンの両方をカバー)を提供する一方で、SonarQubeはより広範な言語と品質のカバレッジを提供します。Aikido Securityのようなプラットフォームは、これらすべての側面を1つのソリューションでカバーすることで、チームがツールスプロールを回避するのに役立ちます。

開発者エクスペリエンス

開発者による採用は極めて重要です。エンジニアを苛立たせるセキュリティツールは、最終的に棚上げされるか無視されるでしょう。

SonarQube: SonarQubeのセットアップには、サーバーの管理、品質プロファイルの構成、そして扱いにくいと感じる可能性のあるWeb UIの操作がしばしば必要です。開発者は通常、SonarQubeのWebインターフェースまたはPRコメントを介してSonarQubeとやり取りします。UIは強力であるものの、あまり直感的ではなく、モダンではありません。多くの開発者はSonarQubeを日々の作業を助けるものではなく、CIパイプラインのためのツールと見なしています。SonarQubeは、IDE用のSonarLintのようなプラグインも提供し、インラインフィードバックを提供します。

SonarQubeの高い誤検知率は、開発者が時間とともにそのアラートを無視する原因となることが知られています。そのアラートはリアルタイムではなく、デフォルトでは、コードがプッシュされCIで解析された後に問題が報告されます。

GitHub Advanced Security: GitHubを使用している場合、GHASの開発者エクスペリエンスはよりシームレスです。開発者はコードレビューの一部としてセキュリティフィードバックを受け取り、CodeQLアラートは影響を受ける行にアノテーションとしてプルリクエストに表示されます。個別のログインやインターフェースは不要で、アラートはコードと並行して存在するため、開発者がそれらを見て対応する可能性が高まります。GHASは脆弱な依存関係を修正するために自動的にプルリクエストを開くことができます。ただし、これらすべてはGitHubワークフロー内でのみ発生します。

GHASは、大量のアラートを生成することが知られており、PRの議論を混雑させ、圧倒される可能性があります。また、CodeQLの検出結果は非常に詳細であるため、セキュリティに関する豊富な経験を持たない開発者にとっては、敷居が高く感じられることがあります。

全体的に、GHASはGitHubをすでに利用しているチームにとってより開発者フレンドリーであり、セキュリティフィードバックが既存のワークフローに直接組み込まれています。一方、SonarQubeは開発者が積極的にレビューを記憶しなければならない別のステップのように感じられることがよくあります。Aikido Securityのような最新の開発者ファーストのセキュリティツールは、インラインフィードバックとAIを活用したワンクリック自動修正を提供することで、これらの課題に対処します。

価格とメンテナンス

SonarQube: SonarQubeは無料のオープンソース版であるCommunity Editionを提供していますが、多くの高度な機能が不足しています。有料版はコード行数(LOC)に基づいて価格設定されており、高度なセキュリティルール、追加の言語サポート、および高速な分析機能が利用可能になりますが、高額なライセンス料と予測困難なコストが発生します。SonarQubeをセルフホストする場合、サーバー、データベースの運用、アップグレードといったメンテナンスの負担も伴います。

GitHub Advanced Security: GHASはGitHub Enterpriseの一部としてのみ利用可能です。つまり、プライベートリポジトリでGHASを使用するには、GitHub Enterpriseプランに加入し、かつGHASアドオンの料金を支払う必要があります。GitHubのこの料金体系は不透明です。大規模なチームにとって、GHASのコストは予測が困難であり、小規模な企業ではその費用を正当化できない可能性もあります。

一方、GHASはクラウドサービスであるため、インフラストラクチャの管理(サーバー運用やメンテナンス作業)は不要です。しかし、GitHubのエコシステムと料金体系に縛られることになります。

要するに、どちらのツールも大規模な利用では安価ではありません。SonarQubeは、コード量が増えたりエンタープライズ機能が必要になったりすると高額になる可能性があり、GHASは高額なシートごとのコストがかかります。

Aikido Securityは、よりシンプルで透明性の高い料金モデル – フラットで予測可能 – を提供し、SonarQubeまたはGitHub Advanced Securityのどちらよりも、規模が大きくなるにつれてはるかに手頃な価格です。

両ツールの機能を比較するのに役立つよう、以下の表にまとめました。

Aikido Security: より良い代替策

Aikido Securityは、インテリジェントなコード品質分析と高度なSASTを組み合わせた開発者ファーストのアプリケーションセキュリティプラットフォームです。SonarQubeとGitHub Advanced Securityの強みを活かしつつ、それらの主要な制限に対処しています。

SonarQubeのルールに重点を置いたアプローチとは異なり、Aikidoはセキュリティをコード品質の核となる部分として扱います。そのSASTエンジンは、従来の静的解析とLLMを活用したコンテキスト認識を組み合わせることで、インジェクションリスク、安全でないコマンド実行、ハードコードされたシークレットなどの現実世界の問題を検出し、従来のコード品質ツールで一般的な誤検知を削減します。

GitHub Advanced Securityと比較して、AikidoはOpenGrepを使用しています。これは、コンパイルベースのスキャナーでよく見られるタイムアウトなしに、大規模で複雑なリポジトリ全体で確実にスケーリングする非コンパイル型SASTエンジンです。検出結果は、コード、依存関係、インフラストラクチャ、およびランタイムコンテキスト全体で相関付けられ、Aikidoは真にエクスプロイト可能なリスクを優先し、AIアシストによるトリアージを通じて最大85%のノイズを排除します。

SASTと依存関係スキャンに加え、Aikidoは、IaCスキャン、コンテナセキュリティ、DASTおよびAPIセキュリティテスト、ランタイム保護、クラウドセキュリティポスチャ管理、シークレット検出、そしてAIを活用したペネトレーションテストを含む、より広範なセキュリティカバレッジを提供します。これらの機能は、モジュール式または統合プラットフォームとして利用可能です。

AikidoはGitHub、GitLab、Bitbucket全体で開発者のワークフローに直接統合され、プルリクエスト内で直接、問題と修正提案を提示し、一般的な問題に対してはワンクリック修正と自動プルリクエストを提供します。プラットフォームに依存しないサポート、均一料金、そして永久無料ティアにより、Aikidoは複数のツールを管理するコストと複雑さなしに、包括的なアプリケーションセキュリティを提供します。

アプリケーションセキュリティを向上させたいですか? 今すぐ無料トライアルを開始するか、Aikido Securityのデモを予約してください。

よくあるご質問

SonarQubeをGitHubリポジトリと統合して継続的なコード分析を行うにはどうすればよいですか?

SonarQubeは、CIパイプライン(GitHub Actions、Jenkinsなど)でスキャンを実行し、その結果をプルリクエストに報告することでGitHubと統合します。SonarQubeサーバーをホストおよび保守し、トークンを設定し、各リポジトリのワークフローに分析ステップを明示的に接続する必要があります。

GitHub Advanced SecurityはSonarQubeと比較してどのようにコードセキュリティを強化しますか?

GitHub Advanced Security (GHAS) は、ネイティブのコードスキャン、シークレットスキャン、および依存関係の脆弱性アラートにより、セキュリティをGitHub開発ワークフローに直接組み込みます。SonarQubeとは異なり、GHASは一般的なコード品質よりも、外部インフラストラクチャを必要とせずにプルリクエストやリポジトリ内の実際のセキュリティリスクを特定することに重点を置いています。

より優れた脆弱性検出を提供するツールは、SonarQubeとGitHub Advanced Securityのどちらですか?

GHASは一般的に、最新のアプリケーションセキュリティ、特にシークレットの漏洩、依存関係の脆弱性、およびCodeQLベースのセキュリティ分析において、より強力な脆弱性検出を提供します。SonarQubeの強みは静的コード品質と保守性にありますが、そのセキュリティルールの深さは言語によって異なり、完全なカバレッジには補完的なツールが必要となることがよくあります。Aikido Securityのようなプラットフォームは、AIエンジンを使用してコード、依存関係、クラウド、ランタイム全体の検出結果を関連付け、ノイズを削減して悪用可能な問題のみを強調表示し、コード品質を向上させることで、これらのギャップに対処します。

SonarQubeからGitHub Advanced Securityへ、またはその逆への移行における一般的な課題は何ですか?

SonarQubeからGHASへ移行するチームは、詳細なコード品質メトリクスや長期的な技術的負債の追跡機能を失うことにしばしば苦慮します。GHASからSonarQubeへの移行は、外部ダッシュボードやインフラストラクチャ管理による運用上のオーバーヘッド、誤検知の増加、およびワークフローの摩擦を引き起こす可能性があります。

スキャンにおけるSonarQubeとGitHub Advanced Securityの設定の違いは何ですか?

SonarQubeは、明示的なパイプライン設定、スキャナーのセットアップ、サーバー接続、および継続的なメンテナンスが必要です。GHASは設定がほとんど不要で、最小限のCI変更でGitHub設定から直接スキャンを可能にし、大規模な導入を容易にします。

こちらもおすすめです: